Les cybercriminels profitent de l’engouement pour ChatGPT afin de pièger les utilisateurs. Des add-ons frauduleux pour Chrome circulent en proposant d’ajouter le chatbot, qui en réalité pirate l’accès aux comptes Facebook.

Attention à l’extension ChatGPT for Google, qui vole les cookies de session de Facebook. Découverte par la société de sécurité Guardio Labs et signalée par BleepingComputer, la fausse extension s’appuie sur l’API de Chrome Extension pour détecter les cookies actifs de Facebook et envoyer les données volées au serveur de l’attaquant. Les pirates se sont ensuite connectés à Facebook, ont modifié les informations d’identification du compte et ont converti les profils en celui d’une fausse personne nommée Lily Collins. Ces comptes zombies ont été utilisés pour diffuser des publicités malveillantes et des contenus illicites.

La plupart des personnes exposées à ce faux module complémentaire l’ont probablement téléchargé par le biais d’une publicité sponsorisée dans les recherches Google pour « Chat GPT 4 », reflétant des attaques similaires sur les utilisateurs de Radeon et de Bitwarden plus tôt cette année. Si vous êtes victime de ce stratagème, vous ne remarquerez pas nécessairement quelque chose d’anormal. Guardio Labs indique que l’extension incriminée s’appuie sur le code du véritable add-on et que l’intégration de ChatGPT dans les résultats de recherche Google fonctionne toujours. Pour être exposés à la fausse extension, les utilisateurs auraient dû la télécharger à partir du Chrome Web Store entre le 14 février et le 22 mars.

Des acteurs malveillants ciblent les amateurs du populaire ChatGPT

Si ChatGPT for Google est installé sur votre PC et que vous souhaitez vérifier son authenticité, cliquez sur l’icône en forme de puzzle située à droite de la barre d’adresse de Chrome, puis sur Manage Extensions (Gérer les extensions). Cliquez sur le bouton Détails de l’extension, puis sur Afficher dans Chrome Web Store. La liste de l’extension officielle indiquera « chatgpt4google.com » comme développeur vérifié, et plus d’un million d’utilisateurs. Toute autre mention est une contrefaçon.

Malheureusement, cette extension frauduleuse n’est pas la première à cibler les personnes curieuses de ChatGPT. Début mars, Guardio Labs avait déjà détecté une version antérieure de cette extension malveillante, qui utilisait le marketing de Facebook pour attirer les utilisateurs de Chrome. Compte tenu de la place prépondérante qu’occupera ChatGPT dans le discours populaire et de la fréquence malheureusement courante des mauvaises publicités Google, il faut s’attendre à ce que d’autres clones fassent leur apparition. Il est donc recommandé de faire attention aux liens trouvés dans les résultats de recherche Google, ainsi que d’installer un logiciel antivirus et envisager d’installer un bloqueur de publicités.

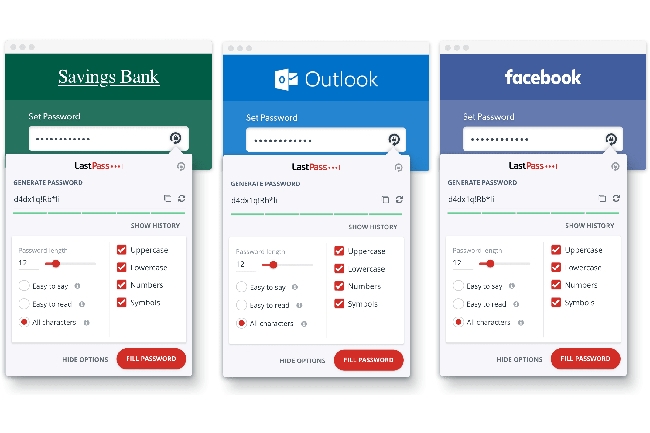

Début décembre, le spécialiste en gestion des mots de passe a essuyé un incident de sécurité lié au premier où des données clients et confirme que les données de ses utilisateurs ont été touchées. Une situation qui intervient quelques mois après une précédente violation de données.

Après la violation de sécurité de LastPass en août dernier, le gestionnaire de mots de passe LastPass se retrouve encore confronté à une situation pour le moins complexe. Mais la société a décidé de jouer la carte de la transparence totale. Le 1er décembre, la société a averti ses utilisateurs qu’un « incident de sécurité » est susceptible d’avoir exposé des données personnelles. La société avait toutefois assuré aux utilisateurs que les mots de passe restent chiffrés et en toute sécurité. « Nous avons déterminé qu’une partie non autorisée, en utilisant les informations obtenues lors de l’incident d’août 2022, a pu accéder à certains éléments des informations de nos clients », a écrit Karim Toubba, CEO de LastPass. Ce 22 décembre, l’affaire a pris une autre tournure. L’entreprise a en effet publié un billet de blog contenant des informations supplémentaires sur la fuite d’informations sur les clients, indiquant que des données sur les comptes telles que les adresses de facturation, les adresses e-mail, les noms des utilisateurs finaux, les numéros de téléphone et les adresses IP, ont été obtenues.

Les données du coffre-fort des clients, qui comprennent des données non chiffrées telles que les URL de sites Web et des données chiffrées incluant des noms d’utilisateur et les mots de passe de sites Web, les notes sécurisées et les données de formulaires, ont également été divulguées. La société détaille tout ce qui s’est passé jusqu’à présent et sur les mesures qu’elle compte prendre par la suite dans son billet de blog. Si vous êtes client de LastPass, la meilleure protection consiste à utiliser un mot de passe aléatoire et fort qui n’a jamais été utilisé ailleurs. L’autre option, qui consiste à changer de fournisseur, peut être envisagée : Dashlane, Keeper, LogMeOnce, Bitwarden et bien d’autres constituent des alternatives fiables.

Une année difficile pour LastPass

La nouvelle peut paraître troublante, le service étant recommandé par de nombreux experts pour sa longévité et son expertise. Le moins que l’on puisse dire, c’est que l’année n’a pas été de tout repos pour la société. En août dernier, le gestionnaire de mots de passe a été victime d’une faille de sécurité, au cours de laquelle l’environnement de développement de la société a été infiltré. À l’époque, LastPass avait déclaré qu’une partie de son code source et des informations techniques exclusives avaient été volées, mais que les clients n’étaient pas affectés. Début décembre, la société a été victime d’un deuxième piratage, qui touche cette fois-ci les clients. Comme indiqué sur son blog, LastPass a récemment détecté une activité inhabituelle au sein d’un service de stockage cloud tiers. Une enquête avait alors révélé que la violation découle des connaissances acquises lors de l’incident du 20 août 22, et que « certains éléments d’information des clients » ont été consultés.

Au cours des années précédentes, LastPass a subi aussi divers piratages de son service avec des incidents notables, notamment l’accès non autorisé en 2015 aux adresses électroniques des comptes utilisateurs, aux rappels de mots de passe et aux hachages d’authentification. Parmi les autres manquements à la sécurité, citons la vulnérabilité de l’extension de navigateur de 2017, qui permettait aux sites Web de voler des mots de passe. En 2019, le même chercheur en sécurité qui a découvert le problème de 2017 a également découvert une autre vulnérabilité d’extension de navigateur qui permettait de divulguer le dernier mot de passe utilisé. L’entreprise a même commis des maladresses en matière de communication, comme des courriels d’alerte de sécurité envoyés à des clients non affectés par une attaque par bourrage de crédence.