Selon le Security Emergency response Center (ASEC) d’AhnLab, tout système équipé d’une version vulnérable d’INISAFE CrossWeb EX V3 doit être désinstallé et mis à jour avec la dernière version.

Le centre d’intervention d’urgence en matière de sécurité (Security Emergency response Center, ASEC) de l’entreprise de cybersécurité AhnLab met en garde contre une attaque des serveurs web Windows Internet Information Service (IIS) par le groupe de cybercriminels nord-coréens Lazarus qui les utilise comme points de distribution de leurs logiciels malveillants. La solution de serveur web Windows IIS de Microsoft sert à héberger des sites web ou des services d’application. Le groupe bénéficiant du soutien de la Corée du Nord utilise une modalité d’attaque dite par point d’eau ou « watering hole » pour l’accès initial. « Le groupe commence par pirater des sites web coréens et modifie le contenu fourni par le site. Quand le système utilisant une version vulnérable d’INISAFE CrossWeb EX V6 visite ce site via un navigateur web, le logiciel malveillant Lazarus (SCSKAppLink.dll) est installé à partir du site de distribution en exploitant la vulnérabilité INISAFECrossWebEXSvc.exe », a déclaré l’ASEC. Même si la vulnérabilité a déjà été corrigée, les systèmes non corrigés continuent d’être attaqués. « Toute version vulnérable d’INISAFE CrossWeb EX V3 installée sur un système doit être désinstallée et mise à jour vers la dernière version », recommande l’ASEC.

Des serveurs Windows IIS sous le feu des attaques

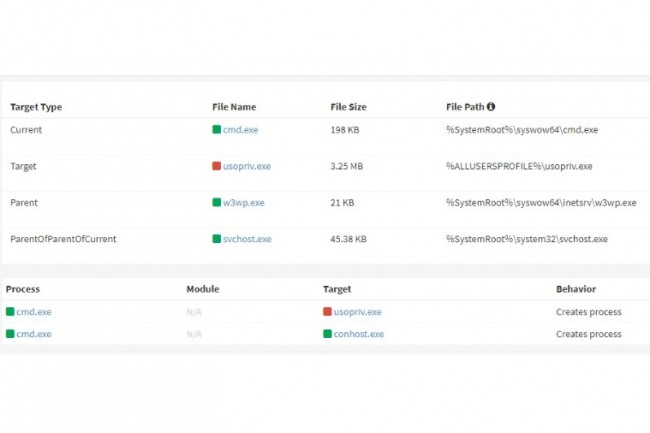

L’entreprise de cybersécurité avait déjà fait état d’attaques contre les serveurs web Windows en mai dernier. À l’époque, l’attaquant utilisait des serveurs web mal gérés ou vulnérables comme point d’accès initial. Les chercheurs de l’ASEC ont également observé des cas où le protocole RDP était utilisé pour des déplacements latéraux après un processus de reconnaissance interne. « En général, si, au moment du scan, les attaquants trouvent un serveur web avec une version vulnérable, ils utilisent la vulnérabilité adaptée à la version pour installer un WebShell ou exécuter des commandes malveillantes », a précisé l’ASEC. « Quand l’acteur de la menace exploite la vulnérabilité pour exécuter des commandes malveillantes ou utilise un WebShell pour télécharger des fichiers et exécuter des commandes à distance, les comportements malveillants sont exécutés par w3wp.exe, qui est le processus du serveur web IIS », a déclaré l’ASEC, ajoutant que « ce mode opératoire a été observé dans des cas récents de souches de logiciels malveillants du groupe Lazarus ».

Le malware JuicyPotato en première ligne

« Même si les acteurs de la menace peuvent contrôler les processus par le biais de WebShells ou d’attaques par dictionnaire, ils ne sont pas en mesure d’exécuter les comportements malveillants prévus parce que le processus w3wp.exe ne dispose pas des privilèges appropriés », a aussi expliqué l’ASEC. Pour surmonter cette limitation, les acteurs utilisent souvent simultanément des outils d’escalade des privilèges dans leurs attaques. Dans le cas présent, cette action est perpétrée par le logiciel malveillant JuicyPotato. « Les souches de logiciels malveillants Potato pour l’escalade des privilèges sont fréquemment utilisées dans les attaques contre les serveurs web Windows IIS et les serveurs de base de données MS-SQL. Celles utilisant Potato escaladent les privilèges en abusant de certains processus pour lesquels certains privilèges sont activés. Ensuite, le pirate peut exécuter des comportements malveillants grâce à cette élévation des privilèges », a expliqué l’ASEC.

En utilisant JuicyPatato pour exécuter un chargeur, l’acteur malveillant décrypte d’abord le nom de fichier des données à utiliser et obtient la chaîne de caractères correspondant au nom du fichier de données. Les fichiers portant ce nom sont recherchés dans trois chemins au total. « Même si nous n’avons pu récupérer les fichiers de ces chemins, la routine de chargement du logiciel malveillant permet de voir que le malware est un chargeur qui déchiffre les fichiers de données chiffrés et les exécute dans la zone de mémoire », a déclaré l’ASEC. Si le fichier existe dans le chemin d’accès, les trois premiers octets sont lus pour déterminer s’il s’agit de la chaîne « GIF ». « Il semble que l’auteur de la menace ait déguisé le fichier de données en fichier image GIF. Si les conditions sont réunies, les quatre octets suivants sont lus. Ils contiennent la taille des données qui seront lues », a encore déclaré l’ASEC. Les premières données obtenues (commençant par 0xC00) font office d’argument lors de l’exécution de l’exécutable portable (Portable Executable, PE) dans la zone mémoire, et sont donc considérées comme les données de configuration à utiliser par le logiciel malveillant décrypté. « Même si le fichier de données n’a pas encore été identifié, l’examen des cas précédents révèle que les souches de malware finalement exécutées sont principalement des chargeurs qui téléchargent d’autres types de logiciels malveillants ou des portes dérobées qui peuvent recevoir des commandes de l’acteur de la menace pour déclencher des actions malveillantes », a déclaré l’ASEC.

Un référentiel sur GitHub contenant un prototype d’exploit de vulnérabilité cachait en réalité une backdoor capable de voler des données. Un défi supplémentaire pour les experts en cybersécurité et la qualité de leurs sources d’information.

La vigilance est de mise sur le partage d’informations concernant des failles. Une étude d’Uptycs a découvert un dépôt sur GitHub prétendant être un PoC (proof of concept) de vulnérabilité. En réalité, il caché une backdoor pour voler des données. « Cette backdoor a particulièrement affecté la communauté de la recherche en cybersécurité, car les chercheurs s’appuient sur les PoC pour comprendre les vulnérabilités potentielles », a déclaré le spécialiste en cybersécurité. « Dans le cas présent, le PoC est un loup déguisé en agneau, qui dissimule des intentions malveillantes sous l’apparence d’un outil d’apprentissage inoffensif », poursuit-il.

La porte dérobée fonctionne comme un téléchargeur qui exécute silencieusement un script bash Linux tout en masquant ses opérations en processus de niveau kernel. Elle dispose de vastes capacités de vol de données et peut exfiltrer des données très diverses qui vont du nom d’hôte et du nom d’utilisateur à une liste exhaustive du contenu du répertoire personnel. « Un attaquant peut obtenir un accès complet à un système cible en ajoutant sa clé ssh au fichier authorized_keys », a expliqué Uptycs. Même si le faux PoC a été retiré de GitHub, les chercheurs disent qu’il a été largement partagé et qu’il a suscité un intérêt significatif avant d’être exposé. « Pour ceux qui l’ont exécuté, la probabilité d’une compromission de leurs données est élevée », soulignent les experts.

Activités inhabituelles du PoC

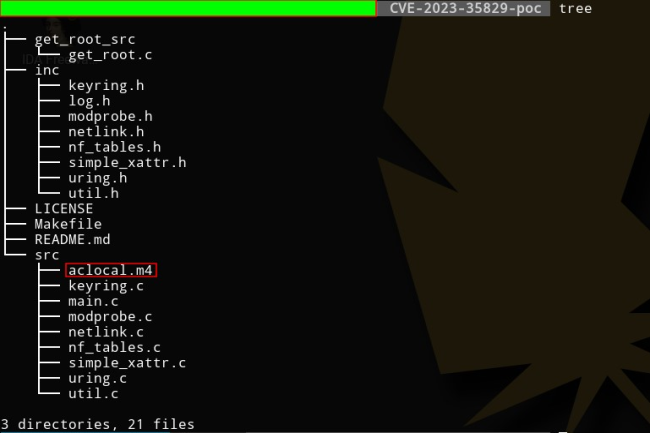

Le faux PoC prétendait corriger une faille critique référencée CVE-2023-35829. Les chercheurs d’Uptycs ont découvert plusieurs activités inhabituelles qui auraient pu éveiller les soupçons sur le PoC. « L’activité suspecte comprenait des connexions réseau inattendues, des transferts de données inhabituels et des tentatives d’accès non autorisé au système », précisent les spécialistes. Après enquête, il s’est avéré que le PoC est une copie d’un ancien exploit légitime pour une autre vulnérabilité du noyau Linux référencée CVE-2022-34918. La seule différence concerne la présence d’un fichier supplémentaire src/aclocal.m4, qui servait de téléchargeur pour un script bash de Linux.

Le PoC est utilisé pour construire des exécutables à partir de fichiers de code source. Il exploite la commande make pour créer un fichier kworker et ajoute son chemin d’accès au fichier bashrc, ce qui permet au logiciel malveillant de fonctionner en permanence dans le système de la victime, une méthode de persistance jugée très astucieuse par les chercheurs. Ces derniers ont également observé que le même profil, ChriSander22 sur GitHub, faisait circuler un autre faux PoC pour VMware Fusion CVE-2023-20871. « Son contenu est identique à celui de la vulnérabilité CVE-2023-35829, avec le même fichier aclocal.m4 qui déclenche l’installation de la porte dérobée cachée », a déclaré le fournisseur.

Distinguer les PoC légitimes des PoC malveillants

Identifier un faux PoC n’est pas toujours facile. L’adoption de pratiques sûres, comme des tests dans des environnements isolés ou des machines virtuelles, peut assurer une couche de protection aux experts en sécurité. Dans ce cas particulier, Uptycs recommande de supprimer toutes les clés ssh non autorisées, de supprimer le fichier kworker, d’enlever le chemin kworker du fichier bashrc et de vérifier /tmp/.iCE-unix.pid pour les menaces potentielles. « Même si ce modus operandi n’est pas tout à fait nouveau, la diffusion de plus en plus fréquente de logiciels malveillants par le biais de PoC pose un problème important, et il est probable que l’on verra cette tactique continuer à évoluer », a déclaré Uptycs.

En mai, VulnCheck a signalé à GitHub des dépôts GitHub malveillants qui se présentaient comme zero day de Signal et de WhatsApp. Le fournisseur a déclaré que, récemment, l’acteur de la menace à l’origine de ces dépôts s’est efforcé de les faire paraître légitimes en créant un réseau de comptes. « L’attaquant a créé une demi-douzaine de comptes GitHub et quelques comptes Twitter associés. Les comptes prétendent tous appartenir à une entreprise de sécurité inexistante appelée High Sierra Cyber Security », met en garde VulnCheck dans son rapport.

Dans le cadre de la cyberattaque de 2020, le responsable de la sécurité et le directeur financier de Solarwinds peuvent faire l’objet de poursuite par la SEC. Un avis qui provoque des remous au sein de la communauté cybersécurité.

Un avis qui a du mal à passer. Ainsi peut-on résumer le message de la SEC (Security and Exchange Commission) à destination de certains dirigeants de Solarwinds à la suite de la cyberattaque de 2020. En effet, le gendarme boursier a émis des avis Wells (une lettre adressée aux particuliers ou aux entreprises pour les alerter sur des violations potentielles des lois fédérales suite à l’enquête de la SEC et les mesures à prendre) qui prévoit la possibilité d’engager des poursuites contre les dirigeants de Solarwinds y compris le CFO (chief financial officer), Bart Kalsu et le CISO (chief information security officer), Tim Brown. Solarwinds essayer de temporiser en indiquant qu’un avis Wells « n’est ni une accusation formelle d’actes répréhensibles, ni la détermination finale que le destinataire a violé une loi ».

Cependant, si la SEC entame une action en justice et obtient gain de cause, cela pourrait avoir plusieurs conséquences. « Si elle devait autoriser une action contre l’une de ces personnes, elle pourrait demander une ordonnance leur interdisant à de violer à l’avenir les dispositions des lois fédérales sur la sécurité assujetties à ce type d’action, imposant des sanctions pécuniaires civiles et/ou une interdiction d’exercer en tant que dirigeant ou administrateur d’une société publique et prévoyant d’autres mesures équitables relevant de l’autorité de la SEC », a encore déclaré Solarwinds dans un document. Cette prise de position fait suite à un autre avis Wells contre la société elle-même où le régulateur alléguait « des violations de certaines dispositions de sécurité prévues par les lois fédérales américaines concernant nos informations sur la cybersécurité et nos déclarations publiques, ainsi que nos contrôles internes et nos contrôles et procédures de divulgation ». Dans un courriel, le CEO de SolarWinds, Sudhakar Ramakrishna, a expliqué à ses employés que, malgré les mesures extraordinaires prises pour coopérer avec la SEC et l’informer, l’agence continue de prendre des positions qui, selon SolarWinds, ne correspondent pas aux faits. « Nous continuerons à explorer d’autres voies pour résoudre cette affaire avant que la SEC ne prenne une décision finale. Et si la SEC décide finalement d’engager une action en justice, nous avons l’intention de nous défendre vigoureusement », a écrit le dirigeant dans le courriel, que l’entreprise a aussi envoyé à des médias.

Un débat sur la responsabilité des RSSI

Mais c’est le petit monde de la cybersécurité qui s’est le plus ému des derniers avis de la SEC ciblant le CISO. Une décision inhabituelle qui accroît la responsabilité des RSSI en cas d’incident. « Habituellement, un avis Wells vise un CEO ou un directeur financier en cas suspicion de combines à la Ponzi, de fraude comptable ou de manipulation du marché, mais il est peu probable que cela s’applique à un RSSI », déclare Jamil Farshchi, RSSI chez Equifax, dans un message publié sur LinkedIn, ajoutant que l’une des violations qu’un RSSI pourrait commettre ne concerne que la non-divulgation d’informations matérielles. « Par exemple, ne pas informer sur la gravité d’un incident (…) ou ne pas le faire en temps voulu, pourraient vraisemblablement entrer dans cette catégorie », poursuit-il. Agnidipta Sarkar, ancien RSSI du laboratoire pharmaceutique Biocon, estime que « même si cela ne signifie pas que le RSSI sera inculpé, c’est une nouvelle étape. À partir d’aujourd’hui, ils seront de plus en plus souvent tenus pour responsables des décisions qu’ils ont prises ou n’ont pas prises ».

« Cependant, attribuer la responsabilité uniquement au RSSI ou au directeur financier n’est pas toujours juste ou exact », indique pour sa part Ruby Mishra, RSSI chez KPMG Inde. « Pour gérer efficacement la cybersécurité, l’entreprise adopte une approche à plusieurs niveaux impliquant divers acteurs et départements. Tenir le RSSI ou le directeur financier pour seul responsable d’une cyberattaque peut faire oublier la responsabilité collective », glisse le responsable. Ce dernier fait remarquer qu’il est difficile pour les individus ou les entreprises de prévenir toutes les cyberattaques en raison des techniques sophistiquées et de l’évolution rapide du paysage des menaces. « Avant d’émettre l’avis, la SEC a peut-être pris en compte divers facteurs, y compris des circonstances spécifiques et des cadres juridiques, ou a peut-être démontré une négligence si le RSSI n’a pas mis en œuvre des mesures de sécurité adéquates, a négligé les politiques, les lignes directrices et les pratiques de la SEC, ou a ignoré des vulnérabilités connues » ajoute-t-il.

De son côté, SolarWinds a déclaré dans un communiqué envoyé aux médias que « Sunburst », nom donné par la firme à la violation, « était une attaque hautement sophistiquée et imprévisible qui, selon le gouvernement américain, a été menée par une superpuissance mondiale utilisant des techniques dans un type de menace que les experts en cybersécurité n’avaient jamais vu auparavant ». L’entreprise fait également remarquer que les poursuites judiciaires contre SolarWinds et ses employés pourraient avoir un effet « dissuasif » sur les divulgations de failles. « Le seul moyen de prévenir les attaques sophistiquées et généralisées par des Etats comme Sunburst est de mettre en place des partenariats public-privé avec le gouvernement », a déclaré la société.

D’après Trend Micro, le cybergang Lemon Group est parvenu à préinstaller son logiciel malveillant Guerrilla dans 8,9 millions de terminaux Android incluant aussi bien des smartphones que des montres ou encore des télévisions. Ses capacités incluent l’interception de mots de passe unique via SMS, le déploiement de reverse proxy ou encore l’infiltration dans des sessions WhatsApp.

Encore une alerte de sécurité à surveiller de près. Selon Trend Micro, le groupe de cybercriminels Lemon Group a réussi à préinstaller un logiciel malveillant connu sous le nom de Guerrilla sur environ 8,9 millions de smartphones, montres, téléviseurs et boîtiers de télévision fonctionnant sous Android dans le monde. Guerrilla peut installer des charges utiles supplémentaires, intercepter des mots de passe à usage unique (One-Time Password, OTP) à partir de SMS, mettre en place un reverse proxy à partir d’un terminal infecté et s’infiltrer dans les sessions WhatsApp. « L’infection transforme ces appareils en proxy mobiles, en outils pour voler et vendre des messages SMS, des comptes de médias sociaux et de messagerie en ligne, et pour les monétiser via des publicités et des fraudes au clic », ont déclaré les chercheurs de Trend Micro dans un rapport présenté lors de la conférence BlackHat Asia organisée du 9 au 12 mai 2023 à Singapour. Les systèmes infectés ont été distribués dans le monde entier, les logiciels malveillants ayant été installés sur des appareils expédiés dans plus de 180 pays, dont les États-Unis, le Mexique, l’Indonésie, la Thaïlande, la Russie, l’Afrique du Sud, l’Inde, l’Angola, les Philippines et l’Argentine.

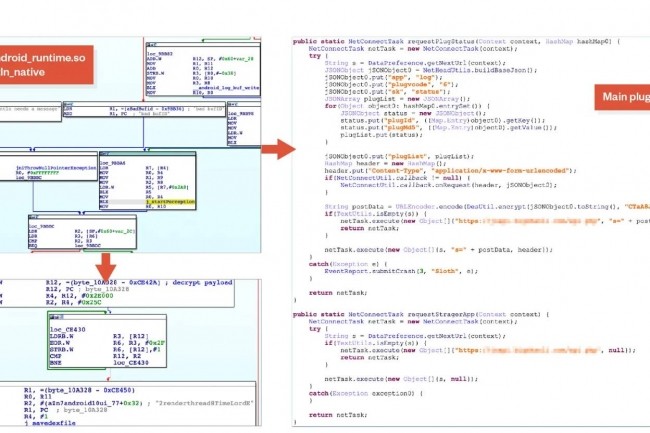

L’installation de logiciels malveillants sur les terminaux Android peut se produire chez des partenaires tiers engagés par des fabricants pour améliorer l’OS de leurs produits. Dans son analyse de Guerrilla, Trend Micro indique qu’une entreprise qui produit des composants de firmware pour les téléphones mobiles, produit également des composants similaires pour Android Auto, une app mobile Android utilisée sur les tableaux de bord d’information et de divertissement des véhicules. « Cela étend les possibilités d’infection et il est probable que certains systèmes de divertissement embarqués sont déjà infectés », a déclaré Trend Micro dans son étude. C’est après avoir pris connaissance des rapports de compromission touchant des smartphones que l’éditeur a commencé à s’intéresser à Guerrilla, et ses chercheurs ont extrait l’image ROM d’un téléphone infecté pour l’analyser. « Nous avons trouvé une bibliothèque système appelée libandroid_runtime.so qui a été altérée pour injecter un extrait de code dans une fonction appelée println_native », a expliqué le fournisseur en sécurité.

Des fonctions spécifiques activées par plug-ins

Le code injecté décrypte un fichier DEX – un format de fichier utilisé par le système d’exploitation Android pour l’exécution du bytecode – à partir de la section des données de l’appareil et le charge dans la mémoire. Le fichier est exécuté par Android Runtime pour activer le plugin principal, appelé Sloth, utilisé par les attaquants, et fournit sa configuration, qui contient un domaine Lemon Group utilisé pour les communications. L’activité principale du gang Lemon Group implique l’utilisation de big data, « l’analyse de quantités massives de données et les caractéristiques correspondantes des livraisons des fabricants, les différents contenus publicitaires obtenus de différents utilisateurs à différents moments, et les données matérielles avec un push logiciel détaillé », a encore expliqué Trend Micro. Tout cela permet aux cybercriminels de surveiller les clients qui peuvent être infectés par d’autres applications. « Nous pensons que l’acteur malveillant cherche aussi à voler des informations sur le terminal infecté pour les utiliser dans le cadre de la collecte de données massives (big data) avant de les vendre à d’autres cyberattaquants dans le cadre d’un autre programme de monétisation post-infection », a aussi déclaré Trend Micro.

Le plugin principal du malware Guerilla charge des extensions supplémentaires dédiées à l’exécution de fonctions spécifiques : SMS Plugin intercepte les mots de passe à usage unique pour WhatsApp, JingDong et Facebook ceux reçus par SMS ; Proxy Plugin met en place un reverse proxy à partir du téléphone infecté en vue d’utiliser les ressources du réseau de la victime ; Cookie Plugin pour aspirer les cookies Facebook dans le répertoire de données de l’application et les exfiltrer vers le serveur C2. Ce plug-in détourne également les sessions WhatsApp pour diffuser des messages indésirables à partir d’un terminal compromis. Le logiciel malveillant comprend par ailleurs Splash Plugin, qui affiche des publicités intrusives à l’intention des victimes quand elles utilisent des applications légitimes, et Silent Plugin, qui installe des APK (Android Package Kits) supplémentaires reçus du serveur C2, ou désinstalle des applications existantes, selon les instructions. « L’installation et le lancement de l’application sont silencieux dans la mesure où ils se déroulent en arrière-plan », a précisé Trend Micro.

Des liens avec le cheval de Troie Triada

Une partie de l’infrastructure des attaquants recoupe l’opération du cheval de Troie Triada apparu en 2016. Ce Trojan bancaire été trouvé préinstallé sur 42 modèles de smartphones Android de marques chinoises bon marché. « Nous pensons que ces deux groupes ont travaillé ensemble à un moment donné, car nous avons observé un certain chevauchement de leur infrastructure de serveurs C&C », a déclaré Trend Micro. C’est en février 2022 que le Lemon Group a été identifié pour la première fois, avant qu’il ne se rebaptise Durian Cloud SMS. Mais l’infrastructure et les tactiques des attaquants sont restées inchangées.

Selon un spécialiste en cybersécurité, Microsoft a patché rapidement trois failles importantes touchant le service API Management sur Azure. Leur exploitation aboutit à des contournements d’URL et le téléchargement de fichiers sans restrictions.

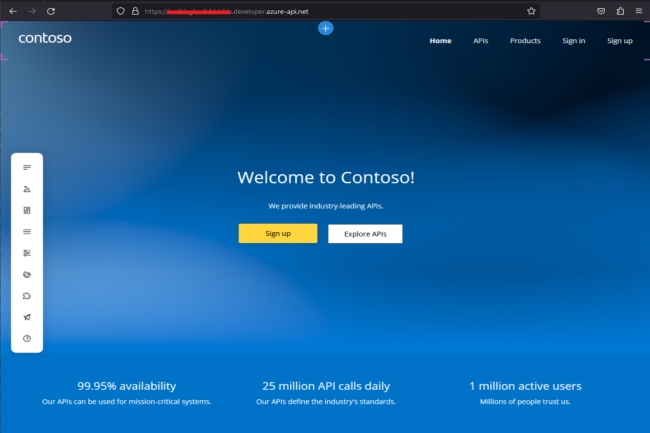

Des trous de sécurité ont été détectés et corrigés dans le service API Management d’Azure. L’éditeur Ermetic a annoncé que Microsoft avait « patché trois vulnérabilités, dont deux dites Server-Side Request Forgery (contrefaçon de requête sur les serveurs) et par traversée de répertoire sur le téléchargement de fichier sur un workload Azure interne ». Le service ciblé est utilisé par les entreprises pour développer et gérer en toute sécurité des API dans des environnements informatiques hybrides et multicloud.

Parmi les deux vulnérabilités de type SSRF identifiées, l’une concerne le proxy CORS d’API Management d’Azure et l’autre le proxy d’hébergement de gestion du service cloud. Dans un premier temps, les ingénieurs ont pensé que le proxy CORS était une copie d’une vulnérabilité signalée précédemment et qui avait été corrigée par Microsoft. Mais ils ont découvert par la suite que la faille contournait la correction initiale. La firme de Redmond l’a finalement corrigée en janvier. Les vulnérabilités SSRF affectent les serveurs centraux dont dépendent de nombreux utilisateurs et entreprises pour leurs opérations quotidiennes. « En les exploitant, les attaquants pourraient simuler des requêtes provenant de ces serveurs légitimes, accéder à des services internes pouvant contenir des informations sensibles appartenant à des clients Azure, et même empêcher la disponibilité des serveurs vulnérables », a déclaré Ermetic dans son avis.

L’impact de la vulnérabilité par traversée de répertoire, bien au-delà d’Azure

Sur l’autre brèche impliquant une traversée de répertoire, Azure ne valide pas le type de fichier et le chemin d’accès des fichiers téléchargés sur le portail des développeurs Azure pour le service API Management. « Les utilisateurs authentifiés peuvent traverser le répertoire spécifié lors du téléchargement des fichiers, télécharger des fichiers malveillants sur le serveur du portail à destination des développeurs et éventuellement exécuter du code sur celui-ci en utilisant le détournement de DLL, l’échange de configuration iisnode, ou tout autre vecteur d’attaque pertinent », a encore déclaré Ermetic. « Le portail de développement dispose également d’une fonction d’auto-hébergement, ce qui indique que la vulnérabilité affecte non seulement Azure, mais aussi les utilisateurs finaux qui ont déployé eux-mêmes le portail développeur », a encore ajouté l’entreprise de cybersécurité.

D’autres vulnérabilités critiques ont été identifiées il y a peu de temps dans Azure. Selon un rapport du fournisseur Orca, le mois dernier, une faille « by-design » découverte dans Azure pourrait être exploitée par des attaquants pour accéder à des comptes de stockage, se déplacer latéralement dans des environnements IT et même exécuter du code à distance. Pour empêcher l’exploitation de la faille, les chercheurs conseillent aux entreprises de désactiver l’autorisation Azure Shared Key et d’utiliser à la place l’authentification Azure Active Directory. « Elles devraient aussi mettre en œuvre le principe de l’accès au moindre privilège afin de réduire considérablement ce risque », a aussi déclaré Orca. En janvier, Ermetic avait identifié une vulnérabilité d’exécution de code à distance affectant des services comme Function Apps, App Service, Logic Apps sur Azure Cloud, et d’autres services cloud. Baptisée EmojiDeploy, la faille provoque une attaque de falsification d’adresse intersite (Cross-Site Address Forgery, CSRF) sur le service de gestion des modifications logicielles (SCM) Kudu sur lequel reposent de nombreuses fonctionnalités d’Azure App service. En abusant de cette vulnérabilité, les attaquants peuvent déployer des fichiers zip malveillants contenant une charge utile dans l’application Azure de la victime.

Selon Check Point, depuis le mois de mars, les discussions et les échanges relatifs à la version premium de ChatGPT se sont multipliés sur le dark web.

En basculant en mode payant pour la version premium, les accès à ChatGPT plus sont devenus un produit recherché et échangé sur le dark web. Des chercheurs de Check Point Software rapportent dans un blog qu’« au cours du mois dernier, les discussions relatives à la fuite ou à la vente de comptes premium ChatGPT compromis ont augmenté dans les forums clandestins ». Ils ajoutent que « la plupart des comptes volés sont vendus, mais certains acteurs partagent aussi gratuitement des comptes premium ChatGPT volés, afin de faire la publicité pour leurs propres services ou outils pour voler les comptes ».

Plusieurs activités criminelles autour de ChatGPT

Au cours du mois de mars, les experts de Check Point Software ont observé divers types de discussions et d’échanges liés à l’agent conversationnel sur le dark web. Outre la fuite de comptes, les cybercriminels s’échangent aussi des outils de force brute et de vérification. L’objectif est de pirater des comptes ChatGPT en exploitant de grandes bases de données (email et mots de passe) pour deviner la bonne combinaison.

Des comptes piratés de ChatGPT plus sont disponibles sur le dark web. (Crédit Photo: Check Point Software)

Par ailleurs, ils ont découvert des offres de comptes ChatGPT en mode as a service, une offre qui propose d’ouvrir des accès à la version premium, en utilisant probablement des cartes de paiement volées.

Configuration SilverBullet en vente

« Les cybercriminels proposent aussi un fichier de configuration pour SilverBullet qui sert à vérifier un ensemble d’informations d’identification sur la plateforme OpenAI de manière automatisée », a déclaré l’éditeur. Cette suite de tests web propose aux utilisateurs d’effectuer des requêtes vers une application web cible. Elle est également utilisée par les cybercriminels pour mener des attaques par bourrage d’identifiant (credential stuffing) et par compromission d’identifiants de compte contre différents sites web, et voler ainsi des comptes pour des plateformes en ligne.

Les cybercriminels proposent une configuration de SilverBullet pour OpenAI. (Crédit Photo: Check Point Software)

Concernant ChatGPT, les chercheurs affirment qu’avec SilverBullet, les cybercriminels peuvent compromettre de grandes quantités de comptes. Le processus est entièrement automatisé et peut lancer entre 50 et 200 vérifications par minute. Il prend par ailleurs en charge la mise en œuvre de proxy qui, dans de nombreux cas, lui permet de contourner les différentes protections des sites web contre ce type d’attaques. Un autre cybercriminel qui s’est spécialisé dans les abus et les fraudes des produits ChatGPT, s’est même baptisé « gpt4 ». « Dans ses fils de discussion, il propose à la vente non seulement des comptes ChatGPT, mais aussi une configuration pour un autre outil automatisé qui vérifie la validité d’un identifiant », a déclaré Check Point.

Mise à niveau à vie de ChatGPT Plus

« Depuis le 20 mars, un pirate anglophone fait de la publicité pour un service de compte ChatGPT Plus à vie, avec une satisfaction garantie à 100 % », souligne les experts de Check Point Software. La mise à niveau à vie d’un compte ChatGPT Plus normal ouvert via l’adresse électronique fournie par l’acheteur coûte 59,99 dollars, alors que le prix normal d’OpenAI pour ce service est de 20 dollars par mois. « De plus, pour réduire les coûts, ce service clandestin propose également de partager l’accès au compte ChatGPT avec un autre cybercriminel pour 24,99 dollars, et ce, pour toute la durée de vie du compte », observe l’éditeur.

Un membre propose une version à vie de ChatGPT plus. (Crédit Photo: Check Point Software)

Contourner les restrictions de ChatGPT

Les identifiants volés de comptes ChatGPT premium sont très demandés, car ils peuvent aider les cybercriminels à contourner les restrictions de géolocalisation imposées par ChatGPT. OpenAI limite l’utilisation du service dans certaines zones géographiques comme l’Iran, la Russie et la Chine. « Cependant, en utilisant l’API de ChatGPT, les pirates peuvent contourner les restrictions et utiliser les comptes premium également », a déclaré Check Point. Autre usage possible pour les cybercriminels : l’obtention d’informations personnelles. Les comptes ChatGPT stockent les requêtes récentes du propriétaire du compte. « Ainsi, quand ils volent des comptes existants, ils ont accès aux requêtes du propriétaire initial du compte. Il peut s’agir d’informations personnelles, d’informations sur les produits et les processus de l’entreprise, et bien d’autres choses encore », explique Check Point dans son blog.

En mars, OpenAI, soutenue par Microsoft, a révélé qu’un bogue dans la bibliothèque open source du client Redis avait entraîné une panne et une fuite de données de ChatGPT, où les utilisateurs pouvaient voir les informations personnelles et les requêtes de chat d’autres utilisateurs. L’entreprise a reconnu que les requêtes de chat et les informations personnelles comme les noms des abonnés, les adresses électroniques, les adresses de paiement et une partie des informations relatives aux cartes de crédit d’environ 1,2 % des abonnés de ChatGPT Plus avaient été exposées.

Inquiétudes concernant la confidentialité de ChatGPT

Ces derniers mois, plusieurs problèmes de sécurité et de protection de la vie privée posés par ChatGPT ont émergé. L’autorité italienne de régulation de la protection des données a déjà interdit provisoirement l’agent conversationnel du fait de violations présumées de la vie privée liées à la collecte et au stockage de données personnelles par le chatbot. Le régulateur transalpin a déclaré qu’il lèverait l’interdiction temporaire de ChatGPT si OpenAI se conformait à une série d’exigences en matière de protection des données d’ici au 30 avril.

Le commissaire allemand à la protection des données a également averti que ChatGPT pourrait être bloqué en Allemagne en raison de problèmes de sécurité des données. Par ailleurs, en début de semaine dernière, OpenAI a annoncé un programme de bug bounty invitant la communauté mondiale des chercheurs en sécurité, des hackers éthiques et des passionnés de technologie à aider l’entreprise à identifier et à corriger les vulnérabilités de ses systèmes d’intelligence artificielle générative. OpenAI récompensera les chasseurs de bogues en argent comptant, à hauteur de 200 dollars pour les découvertes de faible gravité et jusqu’à 20 000 dollars pour les découvertes exceptionnelles.

Selon Check Point, depuis le mois de mars, les discussions et les échanges relatifs à la version premium de ChatGPT se sont multipliés sur le dark web.

En basculant en mode payant pour la version premium, les accès à ChatGPT plus sont devenus un produit recherché et échangé sur le dark web. Des chercheurs de Check Point Software rapportent dans un blog qu’« au cours du mois dernier, les discussions relatives à la fuite ou à la vente de comptes premium ChatGPT compromis ont augmenté dans les forums clandestins ». Ils ajoutent que « la plupart des comptes volés sont vendus, mais certains acteurs partagent aussi gratuitement des comptes premium ChatGPT volés, afin de faire la publicité pour leurs propres services ou outils pour voler les comptes ».

Plusieurs activités criminelles autour de ChatGPT

Au cours du mois de mars, les experts de Check Point Software ont observé divers types de discussions et d’échanges liés à l’agent conversationnel sur le dark web. Outre la fuite de comptes, les cybercriminels s’échangent aussi des outils de force brute et de vérification. L’objectif est de pirater des comptes ChatGPT en exploitant de grandes bases de données (email et mots de passe) pour deviner la bonne combinaison.

Des comptes piratés de ChatGPT plus sont disponibles sur le dark web. (Crédit Photo: Check Point Software)

Par ailleurs, ils ont découvert des offres de comptes ChatGPT en mode as a service, une offre qui propose d’ouvrir des accès à la version premium, en utilisant probablement des cartes de paiement volées.

Configuration SilverBullet en vente

« Les cybercriminels proposent aussi un fichier de configuration pour SilverBullet qui sert à vérifier un ensemble d’informations d’identification sur la plateforme OpenAI de manière automatisée », a déclaré l’éditeur. Cette suite de tests web propose aux utilisateurs d’effectuer des requêtes vers une application web cible. Elle est également utilisée par les cybercriminels pour mener des attaques par bourrage d’identifiant (credential stuffing) et par compromission d’identifiants de compte contre différents sites web, et voler ainsi des comptes pour des plateformes en ligne.

Les cybercriminels proposent une configuration de SilverBullet pour OpenAI. (Crédit Photo: Check Point Software)

Concernant ChatGPT, les chercheurs affirment qu’avec SilverBullet, les cybercriminels peuvent compromettre de grandes quantités de comptes. Le processus est entièrement automatisé et peut lancer entre 50 et 200 vérifications par minute. Il prend par ailleurs en charge la mise en œuvre de proxy qui, dans de nombreux cas, lui permet de contourner les différentes protections des sites web contre ce type d’attaques. Un autre cybercriminel qui s’est spécialisé dans les abus et les fraudes des produits ChatGPT, s’est même baptisé « gpt4 ». « Dans ses fils de discussion, il propose à la vente non seulement des comptes ChatGPT, mais aussi une configuration pour un autre outil automatisé qui vérifie la validité d’un identifiant », a déclaré Check Point.

Mise à niveau à vie de ChatGPT Plus

« Depuis le 20 mars, un pirate anglophone fait de la publicité pour un service de compte ChatGPT Plus à vie, avec une satisfaction garantie à 100 % », souligne les experts de Check Point Software. La mise à niveau à vie d’un compte ChatGPT Plus normal ouvert via l’adresse électronique fournie par l’acheteur coûte 59,99 dollars, alors que le prix normal d’OpenAI pour ce service est de 20 dollars par mois. « De plus, pour réduire les coûts, ce service clandestin propose également de partager l’accès au compte ChatGPT avec un autre cybercriminel pour 24,99 dollars, et ce, pour toute la durée de vie du compte », observe l’éditeur.

Un membre propose une version à vie de ChatGPT plus. (Crédit Photo: Check Point Software)

Contourner les restrictions de ChatGPT

Les identifiants volés de comptes ChatGPT premium sont très demandés, car ils peuvent aider les cybercriminels à contourner les restrictions de géolocalisation imposées par ChatGPT. OpenAI limite l’utilisation du service dans certaines zones géographiques comme l’Iran, la Russie et la Chine. « Cependant, en utilisant l’API de ChatGPT, les pirates peuvent contourner les restrictions et utiliser les comptes premium également », a déclaré Check Point. Autre usage possible pour les cybercriminels : l’obtention d’informations personnelles. Les comptes ChatGPT stockent les requêtes récentes du propriétaire du compte. « Ainsi, quand ils volent des comptes existants, ils ont accès aux requêtes du propriétaire initial du compte. Il peut s’agir d’informations personnelles, d’informations sur les produits et les processus de l’entreprise, et bien d’autres choses encore », explique Check Point dans son blog.

En mars, OpenAI, soutenue par Microsoft, a révélé qu’un bogue dans la bibliothèque open source du client Redis avait entraîné une panne et une fuite de données de ChatGPT, où les utilisateurs pouvaient voir les informations personnelles et les requêtes de chat d’autres utilisateurs. L’entreprise a reconnu que les requêtes de chat et les informations personnelles comme les noms des abonnés, les adresses électroniques, les adresses de paiement et une partie des informations relatives aux cartes de crédit d’environ 1,2 % des abonnés de ChatGPT Plus avaient été exposées.

Inquiétudes concernant la confidentialité de ChatGPT

Ces derniers mois, plusieurs problèmes de sécurité et de protection de la vie privée posés par ChatGPT ont émergé. L’autorité italienne de régulation de la protection des données a déjà interdit provisoirement l’agent conversationnel du fait de violations présumées de la vie privée liées à la collecte et au stockage de données personnelles par le chatbot. Le régulateur transalpin a déclaré qu’il lèverait l’interdiction temporaire de ChatGPT si OpenAI se conformait à une série d’exigences en matière de protection des données d’ici au 30 avril.

Le commissaire allemand à la protection des données a également averti que ChatGPT pourrait être bloqué en Allemagne en raison de problèmes de sécurité des données. Par ailleurs, en début de semaine dernière, OpenAI a annoncé un programme de bug bounty invitant la communauté mondiale des chercheurs en sécurité, des hackers éthiques et des passionnés de technologie à aider l’entreprise à identifier et à corriger les vulnérabilités de ses systèmes d’intelligence artificielle générative. OpenAI récompensera les chasseurs de bogues en argent comptant, à hauteur de 200 dollars pour les découvertes de faible gravité et jusqu’à 20 000 dollars pour les découvertes exceptionnelles.

Des chercheurs en sécurité ont découvert que des cybercriminels ont déjà enregistré des domaines et des pages suspectes liés à la Silicon Valley Bank pour mener à bien leurs attaques.

La déroute de la Silicon Valley Bank (SVB) qui s’est déroulée le week-end dernier est clairement une opportunité pour les cybercriminels en ciblant les clients de la banque des start-ups. Faute d’avoir pu lever des fonds pour continuer à fonctionner, la SVB a été fermée le vendredi 10 mars par le département californien de la protection financière et de l’innovation. Quant aux clients, ils pourront transférer leurs opérations financières vers d’autres banques dans les semaines à venir. Cela signifie qu’ils seront amenés à recevoir des notifications avec les nouveaux numéros de comptes bancaires de leur nouvelle banque. Les pirates profitent de l’occasion et ciblent les clients de la SVB en se faisant passer pour des banques et mener des campagnes de phishing et de compromission des courriers électroniques professionnels (Business Email Compromise, BEC).

Enregistrement de domaines suspects

Les chercheurs en sécurité ont découvert que les cybercriminels ont déjà enregistré des domaines et des pages suspectes pour mener à bien leurs attaques. Le Cyble Research & Intelligence Labs (CRIL) pointe plusieurs sites web suspects parmi lesquels svbcollapse[.]com, svbclaim[.]com, svbdebt[.]com, svbclaims[.]net, login-svb[.]com, Svbbailout[. ]com, svb-usdc[.]com, svb-usdc[.]net, svbi[.]io, banksvb[.]com, svbank[.]com, et Svblogin[.]com. Certains sites sont apparus après le 10 mars, juste après l’effondrement de la SVB. Le 13 mars, le département du Trésor, la Réserve fédérale et la Federal Deposit Insurance Corporation, une agence indépendante du gouvernement des États-Unis qui garantit les dépôts bancaires, ont publié une déclaration commune visant à protéger les fonds de tous les déposants et à garantir l’accès à leur argent.

« Même si l’annonce a soulagé les déposants concernés, les acteurs de la menace ont commencé à l’exploiter pour lancer leurs campagnes malveillantes », a déclaré la CRIL dans son rapport. « La faillite de la Silicon Valley Bank attire les pirates parce qu’il y a beaucoup d’argent en jeu et que la situation favorise un sentiment d’urgence et d’incertitude », a déclaré dans un message Johannes B. Ullrich, doyen de la recherche pour le SANS Technology Institute, une entreprise privée spécialisée dans l’information sur la sécurité, la formation à la cybersécurité et la vente de certificats. « Beaucoup d’entreprises et d’employées de ces entreprises se demandent comment ils vont payer leurs factures, si l’employeur sera en mesure d’honorer les salaires, s’ils doivent faire quelque chose dans l’immédiat. Beaucoup ne savent pas comment communiquer avec la banque, quel site web utiliser ou quels courriels attendre (et qui les enverra) », a déclaré M. Ullrich. Selon le graphique partagé par le chercheur, le plus grand nombre de noms de domaine contenant le nom SVB a été enregistré le 12 mars.

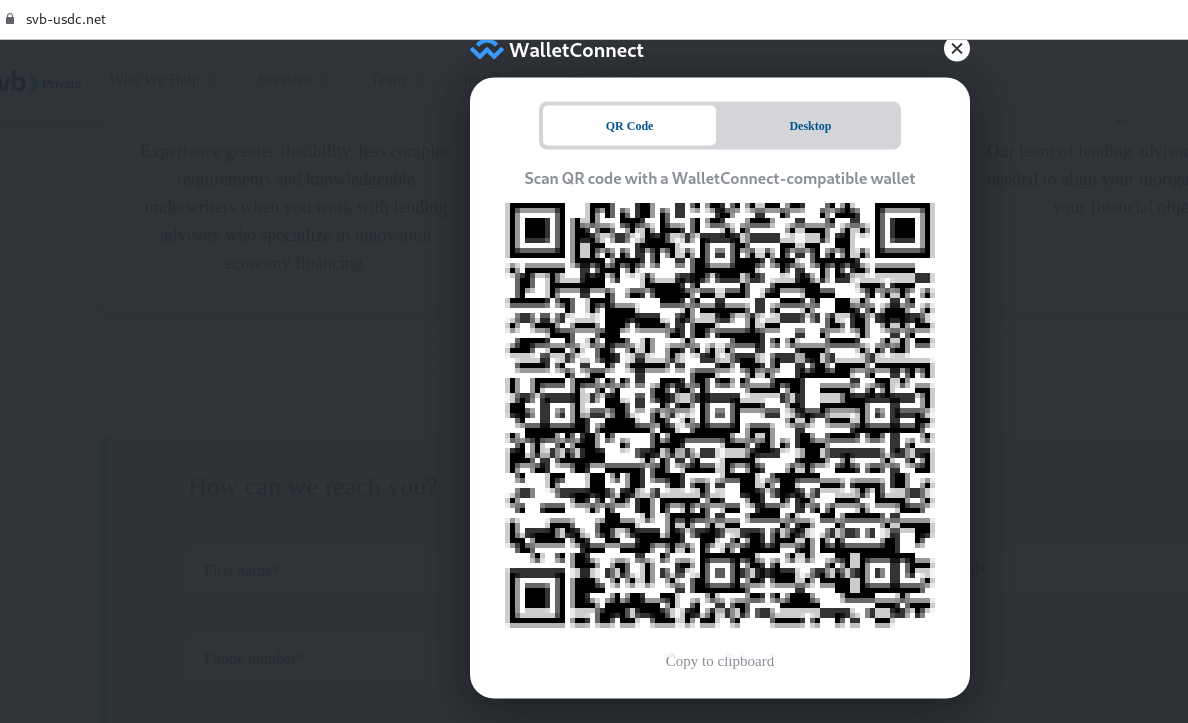

Des escroqueries aux crypto-monnaies et des phishing de mails pro

Mais les acteurs de la menace n’ont pas seulement enregistré des domaines suspects. Ils se sont aussi lancés dans d’autres types d’escroqueries. Plusieurs sont liées à la crypto-monnaie et ont déjà été identifiées par la CRIL. Dans l’une d’elles analysée par les chercheurs en sécurité, des sites de phishing comme svb-usdc[.]com, et svb-usdc[.]net ont mis en place de faux programmes de récompense USD Coin (USDC). Ces sites prétendent que la banque distribue activement des USDC dans le cadre du programme de remboursement SVB USDC aux détenteurs d’USDC éligibles. L’USDC ou USD Coin est un stablecoin indexé au dollar américain. « Ils cherchent à voler de la crypto-monnaie sur le compte de la victime en lui offrant de l’USDC gratuit », a déclaré la CRIL dans son rapport. Sur le site de phishing, quand l’utilisateur clique sur le lien « cliquer ici pour faire votre réclamation », un QR code s’affiche. « L’utilisateur est invité à scanner le QR code en utilisant n’importe quel portefeuille de crypto-monnaie, tel que Trust, Metamask ou Exodus. Cependant, le fait de scanner le code entraînera la compromission du compte du portefeuille de l’utilisateur », a déclaré la CRIL dans son rapport.

Exemple de tromperie à base QR code. (Crédit Photo: Cyble Research)

Des sites d’hameçonnage similaires, impliqués dans la même activité malveillante, ont été observés par la CRIL peu après que Circle, l’émetteur d’USD Coins, a annoncé qu’il détenait 3,3 milliards de dollars d’USDC auprès de SVB et qu’il reprendrait ses activités. Les sites de phishing se sont fait passer pour Circle et ont attiré les victimes en leur faisant miroiter une transaction de 1 USDC pour 1 dollar. Outre les combines liées aux crypto-monnaies, des attaques de type compromission de mail pro ciblant les clients de la Silicon Valley Bank ont également fait surface. Un billet partagé sur Mastodon par Peter Bronez, vice-président senior, et Enterprise Practice Lead pour la société de capital-risque In-Q-Tel (proche de la CIA), montre que les clients de la SVB reçoivent des informations de compte non-SVB de la part de leurs fournisseurs existants afin de faciliter les paiements. Cependant, ces coordonnées de compte sont en fait celles des attaquants et si le client transfère le paiement sur le compte, il est probable qu’il ne reverra jamais l’argent. D’autres utilisateurs ont également signalé des escroqueries comparables sur des plateformes comme Mastodon, Twitter et LinkedIn.

Une vigilance de mise

Les clients de la SVB doivent être vigilants face à ces attaques. Les experts conseillent aux clients de contacter directement leurs fournisseurs avant de modifier les informations de leur compte et de ne pas se fier uniquement aux courriels pour ces demandes de changement. « Étant donné le récent buzz autour de la faillite de SVB, qui aura des effets durables sur les entreprises touchées, ces entités sont susceptibles de devenir des cibles pour les acteurs de la menace qui peuvent utiliser des logiciels malveillants et des attaques de phishing pour s’en prendre à elles », a déclaré la CRIL.

Selon les chercheurs, le groupe APT nommé Iron Tiger va étendre ses capacités pour cibler d’autres plateformes et applications en particulier sur les environnements Linux.

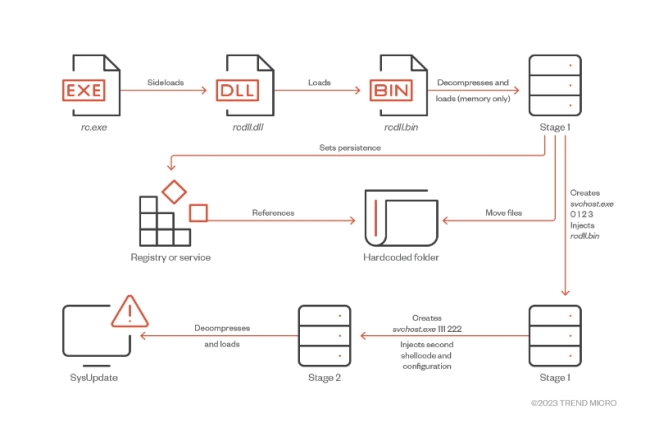

Rester à jour, voir étendre son périmètre d’action. C’est la stratégie du groupe APT (Advanced Persistent Threat) Iron Tiger qui vient de mettre à jour ses capacités de nuisance avec des fonctionnalités supplémentaires dans ses malwares, Sysupdate. En particulier, il cible l’écosystème Linux, a observé Trend Micro. Après un premier échantillon de cette version déniché en juillet 2022, les chercheurs ont trouvé plusieurs charges utiles similaires fin octobre 2022. Elles présentaient des similitudes avec la famille de malwares SysUpdate.

L’activité du groupe, basé en Chine, a été repérée depuis 2013. Dans l’une de ses premières opérations, il a volé des téraoctets de données confidentielles à des employés d’entreprises IT aux États-Unis. Dans la dernière variante du malware, le groupe a complexifié la logique de chargement pour échapper aux solutions de sécurité.

Une orientation affichée sur Linux

La dernière variante du malware est écrite en C++ à l’aide de la bibliothèque Asio, et sa fonctionnalité est très similaire à la version Windows. Selon le rapport de Trend Micro, lSysUpdate dispose de fonctions exécutant des services système, de réaliser des captures d’écran, de parcourir et de terminer des processus, de récupérer des informations sur le lecteur, d’exécuter des commandes, de trouver, de supprimer, de renommer, de télécharger des fichiers et de parcourir le répertoire de fichiers de la victime.

En enquêtant sur l’infrastructure de SysUpdate, les chercheurs ont trouvé des fichiers ELF liés à des serveurs de commande et de contrôle. « D’après nos analyses, nous pensons que cette version de SysUpdate a été conçue pour la plateforme Linux », indique le rapport. Les échantillons ELF partageaient des clés de chiffrement réseau communes et présentaient de nombreuses caractéristiques similaires, comme les fonctions de traitement des fichiers. « Il est possible que le développeur ait utilisé la bibliothèque Asio en raison de sa portabilité sur plusieurs plates-formes », indique encore le rapport.

Dans la version Linux, une fonction supplémentaire effectue des communications de commande et de contrôle par le biais de requêtes DNS TXT. « Même si le DNS n’est pas censé être un protocole de communication, l’attaquant abuse de ce protocole pour envoyer et recevoir des informations », indique le rapport. Le vecteur d’infection initial est encore inconnu, mais les experts ont constaté que les applications de chat étaient également utilisées pour attirer et tromper les victimes afin qu’elles téléchargent la charge utile d’infection. Une fois le téléchargement réussi, le malware renvoie aux serveurs de commande et de contrôle des informations comme le GUID, le nom d’hôte, le nom d’utilisateur, l’adresse IP locale et le port utilisé pour envoyer la requête, le PID actuel, la version du noyau et l’architecture de la machine, ainsi que le chemin du fichier actuel. Selon le rapport, l’une des victimes de cette campagne était une société de jeux d’argent aux Philippines et l’on sait que le groupe cible fréquemment l’industrie des jeux d’argent et la région de l’Asie du Sud-Est.

Intérêt pour d’autres plateformes

L’acteur de menace avait déjà indiqué son intérêt pour d’autres plateformes que Windows. En 2022, le groupe Iron Tiger, également connu sous le nom d’APT 27, a ciblé les systèmes MacOS et Linux avec sa famille de malwares rshell. Les chercheurs de Trend Micro s’attendent à l’apparition de mises à jour de ces outils, adaptées à d’autres plateformes et apps. « L’acteur de la menace est susceptible de réutiliser les outils mentionnés ici dans de futures campagnes qui pourraient cibler différentes régions ou industries à court et à long terme », indique encore l’étude.

Dans une analyse post-mortem, LastPass a indiqué que les données dérobées en août dernier ont servi pour cibler le PC d’un ingénieur DevOps. Les attaquants ont ainsi pu mener une seconde intrusion dans un serveur de stockage cloud de la société.

Touché par deux violations de données l’année dernière, LastPass, a révélé que les données exfiltrées lors de la première intrusion, découverte en août, ont servi pour cibler l’ordinateur personnel de l’un de ses ingénieurs DevOps et lancer avec succès une deuxième cyberattaque, détectée en novembre. Les cybercriminels impliqués dans les violations a infecté l’ordinateur personnel de l’ingénieur avec un enregistreur de frappe (keylogger). « C’est avec ces informations qu’il a pu mener une cyberattaque pour exfiltrer des données sensibles des serveurs de stockage que l’entreprise exploite dans le cloud d’AWS », a déclaré, lundi, le gestionnaire de mots de passe dans sa mise à jour de l’incident de cybersécurité. Si LastPass avait divulgué des informations sur les violations de données de l’année dernière, cette mise à jour révèle pour la première fois que le même attaquant était responsable des deux violations.

La première intrusion a pris fin le 12 août de l’année dernière. Cependant, LastPass indique cette fois qu’entre le 12 août et le 26 octobre 2022, l’attaquant était activement engagé dans une autre série d’activités de reconnaissance, d’énumération et d’exfiltration visant l’environnement de stockage cloud de la société. « Les tactiques, techniques et procédures (TTP) observées, ainsi que les indicateurs de compromission (IOC) du second incident ne correspondaient pas à ceux du premier. Bien que proches en termes de calendrier, il n’était pas évident au départ que les deux incidents soient directement liés », a déclaré LastPass. Il ajoute que l’attaquant n’a plus eu d’activité après le 26 octobre. Le développeur dont l’ordinateur personnel a été infecté par le keylogger était l’un des quatre ingénieurs devops de l’entreprise à avoir accès aux clés de déchiffrement des buckets Amazon S3 chiffrés.

Vol du mot de passe principal d’un ingénieur de LastPass

« L’acteur de la menace a pu capturer le mot de passe principal de l’ingénieur au moment de sa saisie, après l’authentification multifacteurs (MFA) de l’ingénieur, et accéder ainsi à son coffre-fort LastPass », a déclaré LastPass. Le cybercriminel a ensuite exporté les entrées du coffre-fort d’entreprise et le contenu des dossiers partagés, dont des notes sécurisées cryptées avec les clés d’accès et de déchiffrement nécessaires pour accéder aux sauvegardes de production AWS S3 LastPass, à d’autres ressources de stockage dans le cloud et à certaines sauvegardes de base de données critiques connexes. L’usage d’identifiants valides a rendu difficile la détection de l’activité frauduleuse par les enquêteurs de l’entreprise. « Lors de la première intrusion, en août, l’ordinateur portable d’un ingénieur logiciel a été compromis, permettant à l’acteur de la menace d’accéder à un environnement de développement basé sur le cloud et de voler le code source, des informations techniques et certains secrets du système interne de LastPass », a déclaré Karim Toubba, CEO de LastPass, dans un blog adressé aux clients. Aucune donnée de client ou de coffre-fort n’a été volée au cours de cet incident, car LastPass ne disposait d’aucune donnée de client ou de coffre-fort dans l’environnement de développement.

Les données volées, utilisées pour la deuxième violation

« Nous avons déclaré cet incident clos, mais nous avons appris par la suite que les informations volées lors du premier incident avaient été utilisées pour identifier les cibles et déclencher le second incident », a déclaré Karim Toubba. Au cours du premier incident, le pirate a pu accéder aux référentiels de développement et de code source à la demande, basés sur le cloud, de 14 des 200 référentiels de logiciels. Il a également eu accès aux scripts internes des référentiels, qui contenaient des secrets d’entreprise et des certificats, ainsi que de la documentation interne, notamment des informations techniques décrivant le fonctionnement de l’environnement de développement.

« Dans le second incident, l’attaquant a utilisé les informations volées lors de la première intrusion pour cibler un ingénieur devops senior et exploiter un logiciel tiers vulnérable pour installer un enregistreur de frappe », a déclaré le CEO de LastPass. L’acteur de la menace a exploité ces données, y compris les identifiants de l’ingénieur, pour contourner et accéder finalement aux sauvegardes du cloud. « Les données accessibles à partir de ces sauvegardes comprenaient des données de configuration du système, des secrets d’API, des secrets d’intégration de tiers et des données client cryptées et non cryptées », a déclaré le gestionnaire. L’identité de l’attaquant et sa motivation sont inconnues. « Il n’y a pas eu de contact ou de demande, et aucune activité souterraine crédible n’a été détectée pouvant indiquer que l’acteur de la menace est activement engagé dans la commercialisation ou la vente de toute information obtenue au cours de l’un des deux incidents », a déclaré LastPass.

Des mesures correctives

L’éditeur a pris plusieurs mesures pour renforcer sa sécurité à la suite de ces incidents. « Nous avons investi beaucoup de temps et d’efforts pour renforcer notre sécurité tout en améliorant les opérations de sécurité globales », a déclaré le CEO. Cela implique notamment le renforcement de la sécurité des réseaux domestiques et des ressources personnelles des ingénieurs devops, le renouvellement des identifiants critiques et à privilèges élevés, et la mise en place d’analyses personnalisées permettant de détecter les abus continus des ressources AWS. LastPass affirme qu’elle compte plusieurs millions d’utilisateurs et plus de 100 000 entreprises comme clients.

- 1

- 2