Le 24 février dernier, l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié un avis sur l’intensification des actions « perturbatrices » de la Russie, juste après la détection par l’Ukraine d’une cyberattaque contre des sites Web gouvernementaux.

Dans un avis publié le 24 février, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) invitait les entreprises à être plus vigilantes en matière de cybersécurité le jour anniversaire de l’invasion de l’Ukraine par la Russie, suite à une cyberattaque contre plusieurs sites web gouvernementaux ukrainiens. « Les États-Unis et les pays européens risquent de subir des attaques perturbatrices et des sabotages de sites Web afin de créer chaos et trouble social », indiquait l’avis de la CISA. Détectée le jeudi 23 février, la cyberattaque en Ukraine a touché les sites web d’un certain nombre d’autorités centrales et locales, « modifiant le contenu de certaines de leurs pages web », selon un communiqué du Service d’État de la communication spéciale et de la protection de l’information de l’Ukraine. « Apparemment, à la veille de l’anniversaire de l’invasion à grande échelle, la Russie tente de rester visible dans le cyberespace où elle se comporte, là aussi, comme un État terroriste en attaquant des cibles civiles », a déclaré l’agence d’État ukrainienne. « L’attaque n’a pas entraîné d’interruptions critiques du système et la plupart des ressources informatiques touchées ont été rapidement récupérées », a précisé l’agence. Selon le Computer Emergency Response Team of Ukraine (CERT-UA), qui a découvert les attaques après avoir examiné un web shell sur l’un des sites web piratés que les acteurs de la menace ont utilisé pour installer des logiciels malveillants, les sites web ont été compromis à l’aide d’une porte dérobée mise en place en décembre 2021. « Le web shell a été utilisé pour installer plusieurs portes dérobées (appelées CredPump, HoaxPen et HoaxApe) il y a un an, et a créé un fichier index.php dans le répertoire web racine, ce qui a modifié le contenu des sites concernés », a aussi indiqué le CERT-UA.

Une cyberattaque attribuée au groupe Ember Bear, aligné sur la Russie

Le CERT-UA a attribué la cyberattaque au groupe Ember Bear, également connu sous le nom de UAC-0056 ou Lorec53. Ember Bear est un groupe de cyberespions qui opère en Europe de l’Est depuis le début de l’année 2021. « Après examen des ressources web, différents indices nous font penser que le mode opératoire peut être attribué au groupe UAC-0056 », a déclaré le CERT-UA. Selon un rapport hebdomadaire du Threat Analysis Group de Google, les attaquants soutenus par le gouvernement russe ont intensifié les cyberattaques à partir de 2021, pendant la période précédant l’invasion. « En 2022, la Russie a augmenté le ciblage des utilisateurs en Ukraine de 250% par rapport à 2020, et le ciblage des utilisateurs dans les pays de l’Otan a augmenté de plus de 300% au cours de la même période », a déclaré Google. « Nous pensons de manière sûre que les attaquants soutenus par le gouvernement russe continueront à mener des cyberattaques contre l’Ukraine et les partenaires de l’Otan pour favoriser les objectifs stratégiques russes », indique encore le rapport. Ce dernier précise également que Moscou multipliera ce type d’attaques en réponse aux développements sur le champ de bataille qui modifient fondamentalement l’équilibre en faveur de l’Ukraine. « Ces attaques viseront principalement l’Ukraine, mais s’étendront de plus en plus pour inclure les partenaires de l’Otan », indique encore Google.

Les groupes russes ou alignés sur la Russie ciblent de plus en plus les pays ayant manifesté leur soutien à l’Ukraine. Mardi dernier, Mike Burgess, directeur général de l’Australian Security Intelligence Organisation (ASIO), a annoncé le démantèlement d’un réseau d’espionnage russe dont les membres se faisaient passer pour des diplomates en Australie. « Les espions étaient très bien entraînés et utilisaient des techniques sophistiquées pour tenter de dissimuler leurs activités, et ont été expulsés du pays », a-t-il déclaré. Selon un rapport publié vendredi par le Sydney Morning Herald, le réseau d’espionnage a fonctionné pendant 18 mois avant d’être démantelé. Dans son avis, la CISA a déclaré qu’elle maintenait des ressources en matière de cybersécurité, notamment Shields Up, « une page web à guichet unique qui fournit des ressources pour accroître la vigilance des organisations et tenir le public informé des menaces actuelles en matière de cybersécurité », selon sa présentation.

Le 24 février dernier, l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié un avis sur l’intensification des actions « perturbatrices » de la Russie, juste après la détection par l’Ukraine d’une cyberattaque contre des sites Web gouvernementaux.

Dans un avis publié le 24 février, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) invitait les entreprises à être plus vigilantes en matière de cybersécurité le jour anniversaire de l’invasion de l’Ukraine par la Russie, suite à une cyberattaque contre plusieurs sites web gouvernementaux ukrainiens. « Les États-Unis et les pays européens risquent de subir des attaques perturbatrices et des sabotages de sites Web afin de créer chaos et trouble social », indiquait l’avis de la CISA. Détectée le jeudi 23 février, la cyberattaque en Ukraine a touché les sites web d’un certain nombre d’autorités centrales et locales, « modifiant le contenu de certaines de leurs pages web », selon un communiqué du Service d’État de la communication spéciale et de la protection de l’information de l’Ukraine. « Apparemment, à la veille de l’anniversaire de l’invasion à grande échelle, la Russie tente de rester visible dans le cyberespace où elle se comporte, là aussi, comme un État terroriste en attaquant des cibles civiles », a déclaré l’agence d’État ukrainienne. « L’attaque n’a pas entraîné d’interruptions critiques du système et la plupart des ressources informatiques touchées ont été rapidement récupérées », a précisé l’agence. Selon le Computer Emergency Response Team of Ukraine (CERT-UA), qui a découvert les attaques après avoir examiné un web shell sur l’un des sites web piratés que les acteurs de la menace ont utilisé pour installer des logiciels malveillants, les sites web ont été compromis à l’aide d’une porte dérobée mise en place en décembre 2021. « Le web shell a été utilisé pour installer plusieurs portes dérobées (appelées CredPump, HoaxPen et HoaxApe) il y a un an, et a créé un fichier index.php dans le répertoire web racine, ce qui a modifié le contenu des sites concernés », a aussi indiqué le CERT-UA.

Une cyberattaque attribuée au groupe Ember Bear, aligné sur la Russie

Le CERT-UA a attribué la cyberattaque au groupe Ember Bear, également connu sous le nom de UAC-0056 ou Lorec53. Ember Bear est un groupe de cyberespions qui opère en Europe de l’Est depuis le début de l’année 2021. « Après examen des ressources web, différents indices nous font penser que le mode opératoire peut être attribué au groupe UAC-0056 », a déclaré le CERT-UA. Selon un rapport hebdomadaire du Threat Analysis Group de Google, les attaquants soutenus par le gouvernement russe ont intensifié les cyberattaques à partir de 2021, pendant la période précédant l’invasion. « En 2022, la Russie a augmenté le ciblage des utilisateurs en Ukraine de 250% par rapport à 2020, et le ciblage des utilisateurs dans les pays de l’Otan a augmenté de plus de 300% au cours de la même période », a déclaré Google. « Nous pensons de manière sûre que les attaquants soutenus par le gouvernement russe continueront à mener des cyberattaques contre l’Ukraine et les partenaires de l’Otan pour favoriser les objectifs stratégiques russes », indique encore le rapport. Ce dernier précise également que Moscou multipliera ce type d’attaques en réponse aux développements sur le champ de bataille qui modifient fondamentalement l’équilibre en faveur de l’Ukraine. « Ces attaques viseront principalement l’Ukraine, mais s’étendront de plus en plus pour inclure les partenaires de l’Otan », indique encore Google.

Les groupes russes ou alignés sur la Russie ciblent de plus en plus les pays ayant manifesté leur soutien à l’Ukraine. Mardi dernier, Mike Burgess, directeur général de l’Australian Security Intelligence Organisation (ASIO), a annoncé le démantèlement d’un réseau d’espionnage russe dont les membres se faisaient passer pour des diplomates en Australie. « Les espions étaient très bien entraînés et utilisaient des techniques sophistiquées pour tenter de dissimuler leurs activités, et ont été expulsés du pays », a-t-il déclaré. Selon un rapport publié vendredi par le Sydney Morning Herald, le réseau d’espionnage a fonctionné pendant 18 mois avant d’être démantelé. Dans son avis, la CISA a déclaré qu’elle maintenait des ressources en matière de cybersécurité, notamment Shields Up, « une page web à guichet unique qui fournit des ressources pour accroître la vigilance des organisations et tenir le public informé des menaces actuelles en matière de cybersécurité », selon sa présentation.

Plusieurs sources indiquent qu’une campagne malveillante contre des datacenters a permis de voler les identifiants d’accès de certaines des plus grandes entreprises du monde, dont Amazon, Apple, Goldman Sachs et Microsoft.

Selon l’entreprise de cybersécurité Resecurity, depuis un an et demi, des cyberattaques ciblent plusieurs datacenters dans plusieurs régions du monde, qui ont débouché sur l’exfiltration d’informations provenant de certaines des plus grandes entreprises du monde et la publication d’identifiants d’accès sur le dark web. « La cyberactivité malveillante ciblant certains opérateurs de datacenters crée un précédent important dans le contexte de la cybersécurité de la chaîne d’approvisionnement », a déclaré Resecurity dans un billet de blog. L’entreprise de cybersécurité pense que les attaquants devraient accroître leurs activités malveillantes contre les datacenters et leurs clients.

Resecurity n’a pas révélé le nom des victimes, mais selon un rapport distinct de Bloomberg, les cyberattaques ont volé des informations d’identification de datacenters de grandes entreprises, dont Alibaba, Amazon, Apple, BMW, Goldman Sachs, Huawei Technologies, Microsoft et Walmart. Bloomberg a déclaré avoir examiné les documents de Resecurity relatifs à cette activité malveillante. Resecurity déclare avoir averti les datacenters de cette campagne malveillante, une première fois en septembre 2021, puis deux fois en 2022 et en janvier 2023. Selon Resecurity, le but de ces attaques était de voler des données sensibles d’entreprises et d’organisations gouvernementales clientes des opérateurs de datacenters.

Des enregistrements de clients déversés sur le dark web

Plus récemment, des informations d’identification volées à des opérateurs de datacenters à différents moments de la campagne malveillante ont été publiées sur le forum underground Breached.to et détectées ce lundi par les chercheurs. Certains fragments de ce cache de données particulier ont également été partagés par divers acteurs de la menace sur Telegram. Resecurity a identifié plusieurs acteurs sur le dark web, potentiellement originaires d’Asie, qui, au cours de la campagne, ont réussi à accéder à des enregistrements de clients et à les exfiltrer d’une ou plusieurs bases de données liées à des applications et systèmes spécifiques utilisés par plusieurs opérateurs.

Dans un des cas, au moins, l’accès initial a probablement été obtenu via un module vulnérable de gestion des tickets ou de centre d’assistance intégré à d’autres applications et systèmes, ce qui a permis à l’acteur de la menace d’effectuer un mouvement latéral. « L’acteur de la menace a pu extraire une liste de caméras CCTV avec les identifiants de flux vidéo associés, utilisés pour surveiller les environnements de datacenters, ainsi que des informations d’identification relatives au personnel informatique et aux clients des datacenters », a déclaré Resecurity. Une fois les informations d’identification collectées, l’acteur a effectué des sondages actifs pour recueillir des informations sur les représentants des entreprises clientes qui gèrent les opérations dans le datacenter, des listes de services achetés et d’équipements déployés.

Les données de vérification des clients, cible de l’activité malveillante

« En septembre 2021, date à laquelle la campagne a été observée pour la première fois par les chercheurs de Resecurity, l’acteur de la menace impliqué dans cet épisode a pu collecter divers enregistrements de plus de 2 000 clients du datacenter », a déclaré Resecurity. Notamment des références d’identifiants, de courriels, de téléphones portables et de cartes d’identité, susceptibles d’être utilisées pour certains mécanismes de vérification des clients. (Autour du 24 janvier 2023, l’entreprise affectée a demandé aux clients de changer leurs mots de passe). Toujours selon Resecurity, l’acteur a également pu compromettre l’un des comptes de messagerie internes utilisés pour enregistrer les visiteurs, lequel pourrait être utilisé plus tard à des fins de cyberespionnage ou à d’autres fins malveillantes. Dans le deuxième épisode de la campagne observé en 2022, l’acteur a pu exfiltrer une base de données clients contenant potentiellement 1 210 enregistrements d’un hébergeur dont le siège est à Singapour.

Le troisième épisode de la campagne malveillante, observé en janvier de cette année, a impliqué une entreprise américaine cliente de l’un des datacenters précédemment impactés. « Les informations sur cet épisode restent limitées par rapport aux 2 épisodes précédents, mais Resecurity a pu collecter plusieurs identifiants utilisés par le personnel IT pour accorder l’accès au portail client dans un autre datacenter », a déclaré Resecurity. Par ailleurs, le 28 janvier, les données volées pendant la campagne ont été publiées pour être vendues sur une communauté souterraine du dark web appelée Ramp, souvent utilisée par des courtiers en accès initial et des groupes de ransomware. « L’acteur a très probablement réalisé que son activité pouvait être détectée et que la valeur des données pouvait baisser avec le temps, d’où cette monétisation immédiate assez prévisible », a déclaré Resecurity, ajoutant que d’autres raisons avaient peut-être motivé le dumping de données. « De telles tactiques sont souvent utilisées par les acteurs étatiques pour masquer leur activité, généralement pour brouiller le motif de l’attaque », a ajouté l’entreprise de cybersécurité.

Des datacenters asiatiques touchés

Resecurity n’a pas révélé le nom des opérateurs de datacenters identifiés dans l’attaque, mais Bloomberg a indiqué que GDS Holdings, basé à Shanghai, et ST Telemedia Global Data Centres, basé à Singapour, faisaient partie des entreprises victimes. GDS a reconnu qu’un site Web d’assistance aux clients a été violé en 2021, mais a déclaré qu’il n’y avait aucun risque pour les systèmes IT ou les données des clients, a rapporté Bloomberg. ST Telemedia a également déclaré qu’il n’y avait aucun risque pour les clients. Les entreprises identifiées dans les ensembles de données ayant fait l’objet de fuites sont des institutions financières présentes dans le monde entier, ainsi que des fonds d’investissement, des sociétés de recherche biomédicale, des fournisseurs de technologies, des sites de commerce électronique, des services cloud, des FAI et des entreprises spécialisées dans les réseaux de diffusion de contenu, selon Resecurity. « Les entreprises ont leur siège aux États-Unis, au Royaume-Uni, au Canada, en Australie, en Suisse, en Nouvelle-Zélande et en Chine », ont précisé les chercheurs.

Resecurity n’a identifié aucun groupe APT connu auquel elle pouvait attribuer la responsabilité de ces attaques. Les chercheurs n’excluent pas l’implication d’acteurs multiples et différents. « Le choix de RAMP comme place de marché pour vendre des données fournit aussi quelques pistes », a estimé Resecurity. RAMP a ajouté le support de la langue chinoise et a invité les hackers parlant chinois à rejoindre la communauté. « La majorité des sections du forum sont traduites en chinois, et c’est là que nous avons pu identifier de multiples acteurs originaires de Chine et de pays d’Asie du Sud-Est », a déclaré Resecurity. Les informations relatives à cette activité malveillante ont été partagées avec les parties concernées et les équipes nationales des centres d’alerte et de réaction aux attaques informatiques (CERT) en Chine et à Singapour. Resecurity a également partagé des informations avec les autorités américaines, car les ensembles de données contenaient une quantité importante d’informations provenant de grandes entreprises du Fortune 500.

Coalition, un cyber-assureur estime qu’en 2023, pas moins de 1 900 vulnérabilités et expositions seront recensées par mois. 270 failles seront de haute gravité et 155 seront jugées comme critiques.

Selon l’indice Cyber Threat Index de l’assureur en cybersécurité Coalition, il y aura 1 900 vulnérabilités et expositions communes (Common Vulnerabilities and Exposures, CVE) critiques en moyenne par mois en 2023, soit une augmentation de 13 % par rapport à 2022. Ces prévisions ont été établies à partir des données recueillies au cours des dix dernières années par la technologie de gestion et de réduction actives des risques de Coalition, en combinant des données provenant de la souscription et des sinistres, des analyses sur Internet, de son réseau mondial de honeypots – ou pots de miel – et de l’analyse de plus de 5,2 milliards d’adresses IP. Selon le rapport, les 1 900 CVE comprendraient 270 vulnérabilités de haute gravité et 155 de gravité critique.

« Pour la plupart des CVE, le délai d’exploitation se situe dans les 90 jours suivant la divulgation publique, tandis que la majorité des exploitations ont lieu dans les 30 premiers jours », indique le rapport de Coalition. « Nous avons construit cette prédiction à l’aide d’un modèle appelé Seasonal AutoRegressive Integrated Moving Average. Nous avons analysé les données sur les vulnérabilités et la saisonnalité sur une période de plus de 10 ans pour prédire le nombre, le type et la criticité des nouvelles CVE que nous pourrions observer en 2023. Sur la base de notre modélisation, nous prévoyons que le nombre de vulnérabilités continuera à augmenter », a déclaré l’assureur. Les pots de miel de Coalition ont observé 22 000 cyberattaques afin de mieux comprendre les techniques des attaquants.

Au moins un service non chiffré dans 94 % des entreprises

Par ailleurs, le rapport indique qu’environ 94% des entreprises scannées en 2022 avaient au moins un service non chiffré exposé à lnternet. Le protocole de bureau à distance Remote Desktop Protocol (RDP) reste celui le plus couramment scanné par les cyberattaquants, ce qui montre que ces derniers préfèrent toujours tirer parti des anciens protocoles avec de nouvelles vulnérabilités pour accéder aux systèmes. Les bases de données Elasticsearch et MongoDB présentent un taux élevé de compromission, plusieurs indicateurs montrant qu’un grand nombre d’entre elles ont été capturées par des attaques de ransomware, précise aussi le rapport. L’utilisation de bases de données non authentifiées a augmenté en 2022, en particulier celle de Redis, parce qu’elles sont faciles à utiliser et à mettre à l’échelle, a ajouté le rapport.

« Beaucoup d’entreprises peuvent manquer de vigilance ou d’expertise en matière de sécurité, ce qui signifie qu’elles laissent ces bases de données mal configurées ou configurées sans aucun contrôle de sécurité », a déclaré Coalition. Les données sont alors exposées à Internet, si bien que le risque pour ces entreprises de se faire voler leurs données et d’être victimes d’une demande de rançon est plus élevé. Coalition recommande aux entreprises et à leurs équipes de sécurité et IT d’appliquer en priorité les mises à jour sur les infrastructures publiques et les logiciels orientés vers l’Internet dans les 30 jours suivant la publication d’un correctif et de suivre des cycles de mise à niveau réguliers pour atténuer les vulnérabilités des anciens logiciels afin de se préparer aux menaces de 2023. « Les professionnels de la cybersécurité doivent plus que jamais être attentifs aux vulnérabilités qui existent déjà dans leurs réseaux et leurs actifs. Les attaquants sont de plus en plus sophistiqués et sont devenus experts dans l’exploitation des systèmes et des technologies couramment utilisés », a déclaré Tiago Henriques, vice-président de la recherche en sécurité de Coalition, dans une note.

Une nouvelle notation prédictive

Cette année, Coalition a créé un autre mécanisme de notation pour les vulnérabilités et expositions communes, appelé Coalition Exploit Scoring System (CESS). Le CESS s’inspire de l’EPSS (Exploit Prediction Scoring System) et du CVSS (Common Vulnerability Scanning System) mais il se concentre sur la fourniture d’informations personnalisées pour aider à la souscription de cyberassurances en évaluant la probabilité que les attaquants exploitent un CVE.

« Ce système est capable de fournir aux chercheurs en sécurité et aux souscripteurs deux éléments d’information clés : la probabilité d’une vulnérabilité exploitable et la probabilité de l’exploitation de la vulnérabilité », a déclaré Coalition. « Notre objectif pour le CESS est de créer un système totalement transparent, qui explique exactement comment nous sommes arrivés à un certain score afin que la communauté puisse nous aider à nous améliorer », a déclaré Tiago Henriques.

Selon CrowdStrike, un groupe de pirates a exploité d’anciens problèmes de sécurité de Windows pour utiliser des techniques BYOVD (bring-your-own-vulnerable-driver).

Récemment, CrowdStrike a pu observer le déploiement d’un pilote malveillant par le groupe Scattered Spider. Pour cela, il se sert d’une tactique dite de BYOVD (bring your own vulnerable driver). Selon l’éditeur, l’emploi persistant de cette technique par les cybercriminels est un avertissement aux experts de la sécurité, car elle exploite des déficiences de longue date dans les protections du noyau Windows. Dans cette dernière attaque BYOVD observée et bloquée par le système de sécurité Falcon de CrowdStrike, Scattered Spider a essayé de déployer un pilote de noyau malveillant via une vulnérabilité référencée CVE-2015-2291, présente dans le pilote de diagnostic Intel Ethernet pour Windows (iqvw64.sys).

Selon la base de données nationale des vulnérabilités du NIST (National Institute of Standards and Technology), cette faille du pilote de diagnostic Intel Ethernet provoque un déni de service ou éventuellement exécute du code arbitraire avec les privilèges du noyau sous Windows. « Les clients de CrowdStrike doivent s’assurer qu’ils peuvent localiser et corriger le pilote Intel Display Driver vulnérable spécifié dans le CVE-2015-2291. En appliquant en priorité les correctifs aux pilotes vulnérables, on peut atténuer ce problème et d’autres vecteurs d’attaque similaires impliquant l’utilisation abusive de pilotes signés », a déclaré CrowdStrike dans un blog sur l’exploit Scattered Spider.

Attaques BYOVD

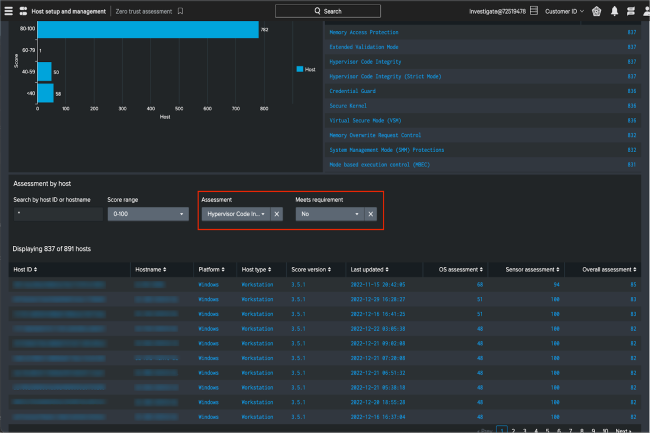

Généralement, les attaques BYOVD, ou Bring Your Own Vulnerable Driver, utilisent des pilotes signés légitimement, mais vulnérables, pour effectuer des actions malveillantes sur les systèmes. Dans une attaque BYOVD, l’attaquant peut utiliser les vulnérabilités des pilotes pour exécuter des actions malveillantes avec des privilèges au niveau du noyau. « Des outils disponibles publiquement, comme KDMapper, permettent aux adversaires de tirer facilement parti du BYOVD pour mapper des pilotes non signés en mémoire », a expliqué CrowdStrike. Selon les chercheurs, durant la dernière décennie, la technique BYOVD a été fréquemment utilisée contre Windows, et les cybercriminels continuent de l’utiliser, car l’OS n’a pas correctement mis à jour sa liste de blocage des pilotes vulnérables. En 2021, Microsoft a déclaré que les pilotes présentant des vulnérabilités de sécurité confirmées seraient bloqués par défaut sur les terminaux Windows 10 avec la fonction d’intégrité de mémoire Hypervisor-Protected Code Integrity (HVCI) activée, via des listes de blocage mises à jour automatiquement via Windows Update.

Les pilotes vulnérables, un problème persistant de Windows

Cependant, plusieurs chercheurs et entreprises de cybersécurité, dont Sophos, ont observé que les attaques BYOD réussies contre Windows ont perduré, et que les listes de blocage des pilotes vulnérables utilisés par les fonctions de sécurité de Windows n’ont pas été mises à jour régulièrement. Après le signalement de ce type d’attaques fin 2022, Microsoft a déclaré à plusieurs reprises qu’elle travaillait sur le problème. « La liste des pilotes vulnérables est régulièrement mise à jour, mais des commentaires font état d’un délai dans la synchronisation entre les versions du système d’exploitation. Nous avons corrigé ce problème et il sera pris en charge dans les prochaines et futures mises à jour de Windows. La page de documentation sera actualisée dès que de dernières mises à jour seront publiées », avait par exemple déclaré le fournisseur au site Ars Technica.

Mais les attaques BYOVD persistent. CrowdStrike a déclaré que Scattered Spider avait essayé « d’utiliser l’espace privilégié du pilote fourni par le pilote Intel vulnérable pour écraser des routines spécifiques dans le pilote de Falcon… mais le logiciel l’en a empêché et l’information a été immédiatement transmise au client avec un compte rendu d’analyse ». Ces derniers mois, l’éditeur a constaté que le groupe tentait de contourner d’autres outils pour points de terminaison, notamment Microsoft Defender for Endpoint, Palo Alto Networks Cortex XDR et SentinelOne. L’entreprise de sécurité a déclaré avoir identifié plusieurs versions d’un pilote malveillant signées par différents certificats et autorités, notamment des certificats volés émis à l’origine par Nvidia et Global Software LLC, et un certificat de test auto-signé. « Le but de l’adversaire est de désactiver les capacités de visibilité et de prévention des produits de sécurité des points d’extrémité afin de poursuivre ses actions malveillantes sur ses cibles », a déclaré CrowdStrike.

L’ingénierie sociale comme porte d’entrée

Dans la plupart des enquêtes menées par CrowdStrike depuis juin 2022, c’est l’ingénierie sociale qui a permis à Scattered Spider d’obtenir l’accès initial aux systèmes. L’attaquant a exploité des appels téléphoniques, des SMS et/ou des messages Telegram pour se faire passer pour un membre du personnel informatique. Dans un rapport de décembre expliquant ces méthodes d’accès, l’entreprise de sécurité a déclaré que, lors des attaques, l’adversaire demandait aux victimes soit d’aller sur un site Web conçu pour voler les identifiants avec le logo de l’entreprise et de saisir leurs informations d’identification, soit de télécharger un outil de gestion de surveillance à distance qui permettrait à l’adversaire de se connecter à distance et de contrôler leur système.

De plus, selon la firme américaine quand l’authentification multifactorielle (MFA) était activée, l’adversaire traitait directement avec la victime pour la convaincre de partager son mot de passe à usage unique, ou indirectement en insistant pour faire valider le message d’authentification MFA. « Une fois l’accès obtenu, l’adversaire évite d’utiliser un logiciel malveillant unique et privilégie une large panoplie d’outils de gestion à distance légitimes pour maintenir un accès persistant », a indiqué CrowdStrike. Le groupe de cybercriminels Scattered Spider – également connu sous le nom de Roasted 0ktapus, et UNC3944 – a été très actif. Dans son rapport de décembre, l’éditeur a attribué (avec un faible degré de confiance) à Scattered Spider une campagne d’intrusion ciblant des entreprises de télécommunications et d’externalisation des processus métier (Business Process Outsourcing, BPO).

Même si cette semaine CrowdStrike a déclaré que cette méthode semble aussi cibler des industries spécifiques, les entreprises de tous les secteurs devraient appliquer les meilleures pratiques de sécurité pour se défendre contre les pilotes vulnérables ainsi que les attaques comprenant d’autres exploits. « Comme l’adversaire exploite largement les comptes valides comme vecteur d’accès initial, un examen supplémentaire de l’activité de connexion légitime et des approbations d’authentification à deux facteurs à partir d’actifs, de comptes ou de lieux inattendus est fortement recommandé », a encore déclaré CrowdStrike. Ce dernier conseille également aux sociétés d’adopter une approche rigoureuse de défense en profondeur pour surveiller les points d’extrémités, les charges de travail dans le cloud, les identités et les réseaux, et se défendre contre les adversaires avancés et persistants. CrowdStrike propose également des recommandations de meilleures pratiques à ses propres clients, en suggérant des configurations de la plate-forme Falcon qui peuvent prévenir et mettre en quarantaine l’activité BYOVD décrite dans son rapport.

Un rapport montre que les attaques informatiques visant les instances gouvernementales ont progressé au second semestre 2022. Quelques pays dont les Etats-Unis, l’Inde ou la Chine concentrent près de 40% de ces campagnes.

Les entreprises ne sont pas les seules touchées par des piratages, les Etats et en particulier les instances gouvernementales sont des cibles privilégiées par les cybercriminels. Selon un rapport de l’éditeur CloudSek, le nombre d’attaques ayant visé le secteur gouvernemental a bondi de 95 % dans le monde par rapport à la même période en 2021. « Cette augmentation des attaques résulte à la fois de la numérisation rapide et du passage au télétravail imposés par la pandémie, deux facteurs qui ont élargi la surface d’attaque des entités gouvernementales et ouvert la voie à des actions de cyberguerre toujours plus nombreuses de la part d’acteurs étatiques », estime l’étude. Les administrations centrales collectent et stockent d’énormes quantités de données, dont des informations sur les citoyens qui peuvent être revendues sur le dark web. Un autre risque de ces cyberattaques, c’est que des données relatives à la sécurité nationale et à l’armée soient utilisées par des organisations terroristes.

Augmentation de l’hacktivisme et des ransomwares

En 2022, l’activité dite hacktiviste, c’est-à-dire, le piratage à des fins politiques, et celle des groupes de ransomware, toutes deux en augmentation, représentaient respectivement environ 9 et 6 % du total des incidents enregistrés signalés dans le secteur gouvernemental. Selon le rapport, LockBit, a été l’opérateur de ransomware le plus important. Le nombre d’attaques soutenues par des Etats s’est également multiplié. Cette augmentation est due à l’avènement d’offres telles que les courtiers à accès initial ou Initial Access Brokers (IAB) et d’offres de type ransomwares-as-a-service (RaaS).

« Ces statistiques montrent bien que les cyberattaques dans ce secteur particulier ne sont plus exclusivement motivées par l’argent, mais utilisées désormais comme un moyen d’exprimer le soutien ou l’opposition à certains événements et positions politiques, religieuses ou même économiques », indique le rapport. « Les acteurs de la menace ont commencé à développer et à promouvoir des services d’infrastructure criminelle spécialisée qui peuvent être achetés par des gouvernements ou des particuliers et utilisés à des fins malveillantes diverses », ajoute le rapport. Parallèlement, selon IBM, entre mars 2021 et mars 2022, le coût total moyen d’un incident de sécurité dans le secteur public est passé de 1,93 million de dollars à 2,07 millions de dollars, soit une augmentation de 7,25 %.

KelvinSecurity et AgainstTheWest, plus importants acteurs de la menace

Selon Cloudsek, l’an dernier, KelvinSecurity et AgainstTheWest ont été les deux acteurs de la menace les plus en vue. Ces deux groupes avaient également tenu le haut du pavé en 2021. Opérant sous le pseudonyme de Kristina, KelvinSecurity utilise le fuzzing ciblé et exploite des vulnérabilités communes. Ce gang partage ses outils gratuitement et vise des victimes ayant des technologies ou des infrastructures sous-jacentes communes. Dans les forums et sur Telegram, il partage des informations sur les derniers exploits, les cibles et les données dérobées. « Il dispose aussi d’un site Web de fuite de données où d’autres acteurs de la menace peuvent partager des bases de données », indique encore le document de CloudSek

Pour ce qui est de AgainstTheWest, le gang a démarré ses opérations en octobre 2021 et s’identifie comme APT49 ou BlueHornet. Il se concentre sur l’exfiltration de données spécifiques à une région et à leur vente sur le dark web. Plusieurs campagnes sont à son actif comme les opérations Renminbi, Ruble et EUSec, qui visaient différents pays. Ce groupe collabore également avec différents acteurs de la menace. « Une source confidentielle en contact avec le groupe AgainstTheWest a précisé que celui-ci exploitait les vulnérabilités zero day de SonarQube et Swagger UI », rapporte CloudSek. SonarQube est un outil open source de SonarSource qui automatise les inspections de code. Quant à Swagger, il s’agit d’un ensemble d’outils pour les développeurs d’API de SmartBear Software.

L’Inde, les États-Unis et la Chine, pays les plus visés

Au cours des deux dernières années, l’Inde, les États-Unis, l’Indonésie et la Chine ont été les pays les plus ciblés, puisqu’ils représentaient 40 % du total des incidents signalés dans le secteur public. Les opérations contre le gouvernement chinois ont été principalement attribuées à des groupes APT. « La campagne Operation Renminbi de AgainstTheWest était à l’origine de près de 96 % des attaques contre la Chine », note encore le rapport. L’opération a débuté en représailles aux activités de la Chine contre Taïwan et la communauté ouïghoure. Les allégations selon lesquelles la Chine serait responsable du déclenchement de la pandémie ont également contribué à l’augmentation des attaques.

En 2022, le gouvernement indien a été le plus fréquemment visé par des campagnes #OpIndia et #OpsPatuk du groupe d’hacktivistes Dragon Force Malaysia. Plusieurs groupes d’hacktivistes ont rejoint et soutenu ces campagnes, conduisant à d’autres attaques. « Les agences gouvernementales en Inde sont devenues des cibles courantes de vastes campagnes de phishing », fait remarquer le rapport. Après l’attaque de l’Ukraine par la Russie, plusieurs acteurs et activistes épaulés par des Etats ont montré leur soutien à l’Ukraine en attaquant la Russie. Ces opérations ont augmenté de plus de 600 % au cours de l’année, le gouvernement russe étant devenu le cinquième secteur public le plus ciblé en 2022. « Pour prévenir les attaques futures, les agences gouvernementales doivent passer à un modèle zero trust, selon lequel aucun utilisateur ou appareil n’est digne de confiance, qu’il soit à l’intérieur ou à l’extérieur du réseau, et vérifie de manière proactive l’authenticité de l’activité des utilisateurs », préconise CloudSek.

- 1

- 2