Après analyse d’un échantillon de 1% des dépôts GitHub, AquaSec a découvert qu’environ 37 000 d’entre eux sont vulnérables au repo jacking, une technique de piratage via le renommage des référentiels. Des dépôts comme ceux de Google et de Lyft sont concernés.

Les référentiels déposés sur les sites de partage de code sont une mine pour les cybercriminels en utilisant la technique de piratage dit de repo jacking. Des millions de dépôts GitHub sont potentiellement vulnérables et ouvre la voie aux attaquants afin d’exécuter du code sur les environnements internes des entreprises ou ceux de leurs clients. Tel est le constat de l’éditeur AquaSec après avoir analysé un échantillon d’1,25 million de dépôts GitHub et a constaté qu’environ 3% d’entre eux étaient vulnérables, y compris des dépôts appartenant à des entreprises telles que Google et Lyft.

Sur GitHub, les entreprises ont des noms d’utilisateur et de dépôt. En cas de changement de direction ou de marque, la société peut modifier ces noms. Cela crée une redirection pour éviter de briser les dépendances nécessaires à certains projets. Cependant, si quelqu’un enregistre l’ancien nom, cette redirection devient invalide. Un cybercriminel peut alors acquérir l’ancien nom du dépôt pour créer des dépendances malveillantes, cela s’appelle le repo jacking. GitHub a mis en place certaines restrictions pour empêcher l’attaquant d’ouvrir l’ancien nom du dépôt. « Cependant, elles ne s’appliquent qu’aux dépôts populaires qui étaient populaires avant le changement de nom, et les chercheurs ont récemment trouvé de nombreux moyens de contourner ces restrictions, donnant la capacité aux attaquants d’ouvrir tous les dépôts qu’ils souhaitent », a expliqué AquaSec.

Des risques d’exploits bien réels

Le fournisseur a téléchargé tous les journaux de GHTorrent du dépôt GitHub pour le mois de juin 2019 et a compilé une liste de 125 millions de noms de référentiels uniques. Ils ont ensuite échantillonné 1% (1,25 million de noms de dépôts) et vérifié chacun d’entre eux pour voir s’il était vulnérable au repo jacking. « Nous avons découvert que 36 983 dépôts l’étaient ! Cela représente un taux de réussite de 2,95 % », a déclaré AquaSec. GHTorrent est un site web qui fournit un historique complet des dépôts GitHub.

La société a constaté que des entreprises, dont Google et Lyft, contenaient des dépôts sensibles et a expliqué l’exploitation possible dans leurs cas. Pour Google, AquaSec a trouvé un fichier readme contenant des instructions sur la construction d’un projet appelé Mathsteps pointant vers un dépôt GitHub appartenant à Socratic, une société que Google a acquise en 2018 et qui n’existe plus. En utilisant la vulnérabilité, un attaquant peut cloner ce dépôt pour casser la redirection. Cela peut conduire les utilisateurs à accéder à un fichier contenant un code malveillant que l’attaquant a inséré. La société de cybersécurité a également observé que les instructions comprenaient une commande d’installation pour la dépendance. Le code de l’attaquant peut exécuter un code arbitraire sur les terminaux des utilisateurs qui ne se doutent de rien. Pour Lyft, AquaSec a trouvé un script d’installation sur le référentiel de l’entreprise qui récupère une archive ZIP d’un autre référentiel, qui était vulnérable au repo jacking. Cela signifie que les attaquants pouvaient injecter leur code malveillant automatiquement dans n’importe quel script d’installation de Lyft. Google et Lyft ont tous deux corrigé le problème.

Un nombre d’entreprises exposées sans doute plus élevé

AquaSec conseille aux entreprises de vérifier régulièrement leurs dépôts pour tout lien qui pourrait récupérer des ressources à partir de répertoires GitHub externes, car les références à des projets tels que le module Go peuvent changer de nom à tout moment. « Si vous changez le nom de votre société, assurez-vous que vous possédez toujours le nom précédent, même en tant que placeholder, afin d’empêcher les attaquants de le créer », prévient AquaSec. Les chercheurs préviennent que de nombreuses autres organisations qu’ils n’ont pas analysées pourraient également être touchées. « Il est important de noter que notre analyse ne couvre qu’une partie des données disponibles, ce qui signifie qu’il y a beaucoup plus d’entreprises vulnérables, y compris la vôtre », a déclaré AquaSec.

Alors que les exploits basés sur des vulnérabilités se multiplient, les chercheurs en sécurité de Palo Alto Networks ont observé une recrudescence des tentatives d’imitation de ChatGPT par le biais de domaines squattés.

Les techniques traditionnelles de malware profitent de plus en plus de l’intérêt pour ChatGPT et d’autres programmes d’IA générative, selon un rapport de Palo Alto Networks sur les tendances en matière de malware. « Entre novembre 2022 et avril 2023, nous avons constaté une augmentation de 910 % des enregistrements mensuels de domaines, bénins et malveillants, liés à ChatGPT », selon l’enquête de la division Unit42, la branche de recherche sur les menaces du fournisseur. Publié mardi, elle est basée sur des renseignements sur les menaces provenant de divers produits de l’éditeur remontant des données télémétriques de 75 000 clients dans le monde entier.

Le fournisseur a observé ces derniers mois une augmentation des tentatives d’imitation de l’interface ChatGPT par le biais de domaines squattés – des noms de sites web délibérément conçus pour ressembler à ceux de marques ou de produits populaires, dans le but de tromper les gens. Ces derniers peuvent entraîner des risques pour la sécurité et semer le doute chez les internautes, tout en créant des opportunités de profit pour les acteurs malveillants, par exemple par le biais de revenus publicitaires ou d’attaques frauduleuses, indique Palo Alto Networks.

Des exploits de failles en hausse

La popularité de ChatGPT a également entraîné l’apparition de grayware, c’est-à-dire de logiciels qui se situent entre le malveillant et le légitime. Cette catégorie comprend les programmes publicitaires, des logiciels espions et des programmes potentiellement indésirables. Les graywares ne sont peut-être pas explicitement dangereux, mais ils peuvent tout de même causer des problèmes ou porter atteinte à la vie privée. « Cela suggère que les cybercriminels cherchent à exploiter la popularité de ChatGPT pour diffuser des logiciels potentiellement indésirables ou nuisibles », poursuit Palo Alto Networks. La société affirme que les entreprises peuvent se préparer aux attaques de ces logiciels en continuant à utiliser les meilleures pratiques de défense en profondeur : « Les contrôles de sécurité qui défendent contre les attaques traditionnelles seront une première ligne de défense importante contre toutes les attaques liées à l’IA qui se développent à l’avenir ».

Dans son rapport, Palo Alto Networks indique également que le nombre de tentatives d’exploitation des vulnérabilités a augmenté de 55 % par client, en moyenne, l’année dernière. Une grande partie de cette augmentation peut être attribuée à la hausse des tentatives d’exploitation des vulnérabilités Log4j et Realtek. « Nous continuons à constater que les failles utilisant des techniques d’exécution de code à distance (RCE) sont largement exploitées, même celles qui datent de plusieurs années », indique l’éditeur. Pour s’assurer que les brèches anciennes et nouvelles sont corrigées régulièrement, les entreprises doivent mettre en œuvre un programme complet de gestion comprenant des évaluations régulières, des analyses et une hiérarchisation en fonction des niveaux de risque.

« Développer un processus de gestion des correctifs bien défini qui comprend l’identification, le test, le déploiement et la vérification des correctifs dans tous les systèmes et applications. Surveiller en permanence les dernières failles en scrutant les avis et bulletins de sécurité et en se tenant au courant des dernières informations sur les menaces », a déclaré Royce Lu, ingénieur en chef chez Palo Alto Networks. « Développez une approche basée sur le risque pour hiérarchiser les vulnérabilités en fonction de leur gravité, de leur impact potentiel et de leur exploitabilité. Concentrez-vous sur la correction des failles critiques qui pourraient avoir l’impact le plus important sur les systèmes et les données de l’organisation ».

Les PDF en tant que vecteur initial d’infection

« Les PDF sont un vecteur initial couramment utilisé par les acteurs de la menace en raison de leur large utilisation et de leur popularité dans les entreprises. Les PDF sont couramment envoyés en tant que pièces jointes aux courriels, ce qui en fait un mécanisme de diffusion efficace pour les malwares », raconte Royce Lu. Selon le rapport de Palo Alto Networks, les PDF sont le principal type de pièce jointe malveillante utilisée dans 66 % des cas où les logiciels malveillants ont été transmis par courrier électronique. Les fichiers PDF sont largement utilisés pour le partage et la distribution de documents sur diverses plateformes. Ils sont conçus pour être compatibles avec plusieurs solutions, ce qui signifie qu’ils peuvent être ouverts et visualisés sur différents navigateurs, systèmes d’exploitation et appareils. « Cette polyvalence en fait un choix intéressant pour les acteurs de la menace, car ils peuvent cibler un large éventail de victimes potentielles sur différentes plateformes », relate Royce Lu.

Les PDF peuvent également être conçus pour tromper les utilisateurs grâce à des techniques d’ingénierie sociale. Les cybercriminels se servent souvent de visuels attrayants ou un contenu trompeur pour amener les utilisateurs à ouvrir un fichier PDF, qui peut contenir des liens d’hameçonnage, des malwares cachés ou des techniques d’exploitation. Les acteurs de la menace prennent également les victimes au dépourvu en utilisant des attaques par injection par le biais desquelles les attaquants recherchent des vulnérabilités dans les sites web ou dans les plugins et bibliothèques de tiers et les exploitent pour insérer un script malveillant dans des sites web légitimes. « Les sites web créés à l’aide de WordPress sont devenus une cible privilégiée », prévient Palo Alto Networks, ajoutant que cela pourrait indiquer qu’un ou plusieurs plugins tiers vulnérables auraient pu permettre à des acteurs de la menace de procéder à des injections de scripts malveillants.

Les variantes de la famille de malware Ramnit les plus utilisées

En ce qui concerne les logiciels malveillants les plus couramment utilisés, l’éditeur a observé que les variantes de Ramnit étaient la famille de logiciels malveillants la plus couramment déployée l’année dernière. « En examinant des dizaines de milliers d’échantillons de logiciels malveillants provenant de notre télémétrie, nous avons constaté que la famille de logiciels malveillants Ramnit présentait le plus grand nombre de variantes dans nos résultats de détection », peut-on lire dans son rapport. Ramnit est une souche de logiciels malveillants très répandue, active depuis 2010. Au départ, il s’agissait d’un ver et d’un cheval de Troie bancaire, mais il a évolué pour devenir une souche de logiciels malveillants multifonctionnelle. Il cible les portails bancaires en ligne et injecte un code malveillant dans les navigateurs web.

« Ce code capture les données de l’utilisateur, telles que les identifiants de connexion, les coordonnées bancaires et les données de transaction, ce qui permet aux acteurs de la menace d’obtenir un accès non autorisé aux comptes financiers des victimes », poursuit Royce Lu. Ramnit infecte les systèmes en exploitant les vulnérabilités ou en utilisant des techniques d’ingénierie sociale pour inciter les utilisateurs à exécuter des fichiers malveillants ou à visiter des sites web compromis. « Une fois à l’intérieur d’un système, Ramnit établit une persistance en créant des entrées de registre ou en s’ajoutant aux processus de démarrage, ce qui garantit qu’il reste actif même après le redémarrage du système », note l’ingénieur en chef de Palo Alto. Ramnit peut transformer les systèmes infectés en botnet. Il établit une infrastructure de commande et de contrôle (C&C) qui permet aux acteurs de la menace de contrôler et de coordonner à distance les actions des machines compromises. Cela leur permet d’émettre des commandes, de fournir des mises à jour et d’orchestrer diverses activités malveillantes à travers le réseau de zombies, précise M. Lu.

Les infrastructures critiques et Linux toujours des cibles populaires

Palo Alto a également constaté que le nombre moyen d’attaques par client dans le secteur de la fabrication, des services publics et de l’énergie a augmenté de 238 % l’année dernière. L’entreprise a également observé que les logiciels malveillants ciblant Linux sont en hausse. Les attaquants cherchent de nouvelles opportunités dans les charges de travail cloud et les terminaux IoT qui fonctionnent avec des systèmes d’exploitation de type Unix.

« La prévalence croissante de cette famille de systèmes d’exploitation parmi les terminaux mobiles et connectés pourrait expliquer pourquoi certains attaquants tournent leurs regards vers les systèmes Linux », a déclaré Palo Alto dans le rapport. Pour 2023, la société prévoit que les menaces évasives deviendront de plus en plus complexes, que la diffusion de logiciels malveillants par le biais de vulnérabilités continuera à augmenter et que les logiciels malveillants chiffrés continueront à se multiplier.

Alors que les exploits de vulnérabilités se multiplient, les chercheurs en sécurité de Palo Alto Networks ont observé une recrudescence des tentatives d’imitation de ChatGPT par le biais de domaines squattés.

Les techniques traditionnelles de malware profitent de plus en plus de l’intérêt pour ChatGPT et d’autres programmes d’IA générative, selon un rapport de Palo Alto Networks sur les tendances en matière de malware. « Entre novembre 2022 et avril 2023, nous avons constaté une augmentation de 910 % des enregistrements mensuels de domaines, bénins et malveillants, liés à ChatGPT », selon le dernier rapport de recherche sur les tendances des menaces réseau de Unit42, la branche de recherche sur les menaces de Palo Alto Networks. Le rapport, publié mardi, est basé sur des renseignements sur les menaces provenant de divers produits de l’éditeur en s’appuyant sur les données télémétriques de 75 000 clients dans le monde entier.

Le fournisseur a observé ces derniers mois une augmentation des tentatives d’imitation de l’interface ChatGPT par le biais de domaines squattés – des noms de sites web délibérément conçus pour ressembler à ceux de marques ou de produits populaires, dans le but de tromper les gens. Ces derniers peuvent entraîner des risques pour la sécurité et semer le doute chez les internautes, tout en créant des opportunités de profit pour les acteurs malveillants, par exemple par le biais de revenus publicitaires ou d’attaques frauduleuses, indique Palo Alto Networks dans son rapport.

Des exploits de failles en hausse

La popularité de ChatGPT a également entraîné l’apparition de grayware, c’est-à-dire de logiciels qui se situent entre le malveillant et le légitime. Cette catégorie comprend les logiciels publicitaires, les logiciels espions et les programmes potentiellement indésirables. Les graywares ne sont peut-être pas explicitement dangereux, mais ils peuvent tout de même causer des problèmes ou porter atteinte à la vie privée. « Cela suggère que les cybercriminels cherchent à exploiter la popularité de ChatGPT pour diffuser des logiciels potentiellement indésirables ou nuisibles », poursuit Palo Alto Networks. La société affirme que les entreprises peuvent se préparer aux attaques de ces logiciels en continuant à utiliser les meilleures pratiques de défense en profondeur : « Les contrôles de sécurité qui défendent contre les attaques traditionnelles seront une première ligne de défense importante contre toutes les attaques liées à l’IA qui se développent à l’avenir ».

Dans son rapport, Palo Alto Networks indique également que le nombre de tentatives d’exploitation des vulnérabilités a augmenté de 55 % par client, en moyenne, l’année dernière. Une grande partie de cette augmentation peut être attribuée à la hausse des tentatives d’exploitation des vulnérabilités Log4j et Realtek. « Nous continuons à constater que les vulnérabilités utilisant des techniques d’exécution de code à distance (RCE) sont largement exploitées, même celles qui datent de plusieurs années », indique l’éditeur. Pour s’assurer que les vulnérabilités anciennes et nouvelles sont corrigées régulièrement, les entreprises doivent mettre en œuvre un programme complet de gestion comprenant des évaluations régulières, des analyses et une hiérarchisation en fonction des niveaux de risque.

« Développer un processus de gestion des correctifs bien défini qui comprend l’identification, le test, le déploiement et la vérification des correctifs dans tous les systèmes et applications. Surveiller en permanence les dernières failles en scrutant les avis et bulletins de sécurité et en se tenant au courant des dernières informations sur les menaces », a déclaré Royce Lu, ingénieur en chef chez Palo Alto Networks. « Développez une approche basée sur le risque pour hiérarchiser les vulnérabilités en fonction de leur gravité, de leur impact potentiel et de leur exploitabilité. Concentrez-vous sur la correction des vulnérabilités critiques qui pourraient avoir l’impact le plus important sur les systèmes et les données de l’organisation ».

Les PDF en tant que vecteur d’infection initial

Par ailleurs, les courriels contenant des pièces jointes au format PDF restent un vecteur d’attaque initial très prisé des attaquants pour diffuser des logiciels malveillants. « Les PDF sont un vecteur initial couramment utilisé par les acteurs de la menace en raison de leur large utilisation et de leur popularité dans les entreprises. Les PDF sont couramment envoyés en tant que pièces jointes aux courriels, ce qui en fait un mécanisme de diffusion efficace pour les logiciels malveillants », raconte Royce Lu. Selon le rapport de Palo Alto Networks, les PDF sont le principal type de pièce jointe malveillante utilisée dans 66 % des cas où les logiciels malveillants ont été transmis par courrier électronique. Les fichiers PDF sont largement utilisés pour le partage et la distribution de documents sur diverses plateformes. Ils sont conçus pour être compatibles avec plusieurs plateformes, ce qui signifie qu’ils peuvent être ouverts et visualisés sur différents navigateurs, systèmes d’exploitation et appareils. « Cette polyvalence en fait un choix intéressant pour les acteurs de la menace, car ils peuvent cibler un large éventail de victimes potentielles sur différentes plateformes », relate Royce Lu.

Les PDF peuvent également être conçus pour tromper les utilisateurs grâce à des techniques d’ingénierie sociale. Les acteurs de la menace utilisent souvent des lignes d’objet séduisantes, des visuels attrayants ou un contenu trompeur pour amener les utilisateurs à ouvrir un fichier PDF, qui peut contenir des liens d’hameçonnage, des logiciels malveillants cachés ou des techniques d’exploitation. Les acteurs de la menace prennent également les victimes au dépourvu en utilisant des attaques par injection par le biais desquelles les attaquants recherchent des vulnérabilités dans les sites web ou dans les plugins et bibliothèques de tiers et les exploitent pour insérer un script malveillant dans des sites web légitimes. « Les sites web créés à l’aide de WordPress sont devenus une cible privilégiée », prévient Palo Alto Networks, ajoutant que cela pourrait indiquer qu’un ou plusieurs plugins tiers vulnérables auraient pu permettre à des acteurs de la menace de procéder à des injections de scripts malveillants.

Les variantes de la famille de logiciels malveillants Ramnit les plus utilisées

En ce qui concerne les logiciels malveillants les plus couramment utilisés, l’éditeur a observé que les variantes de Ramnit étaient la famille de logiciels malveillants la plus couramment déployée l’année dernière. « En examinant des dizaines de milliers d’échantillons de logiciels malveillants provenant de notre télémétrie, nous avons constaté que la famille de logiciels malveillants Ramnit présentait le plus grand nombre de variantes dans nos résultats de détection », peut-on lire dans son rapport. Ramnit est une souche de logiciels malveillants très répandue, active depuis 2010. Au départ, il s’agissait d’un ver et d’un cheval de Troie bancaire, mais il a évolué pour devenir une souche de logiciels malveillants multifonctionnelle. Il cible les portails bancaires en ligne et injecte un code malveillant dans les navigateurs web.

« Ce code capture les données de l’utilisateur, telles que les identifiants de connexion, les coordonnées bancaires et les données de transaction, ce qui permet aux acteurs de la menace d’obtenir un accès non autorisé aux comptes financiers des victimes », poursuit Royce Lu. Ramnit infecte les systèmes en exploitant les vulnérabilités ou en utilisant des techniques d’ingénierie sociale pour inciter les utilisateurs à exécuter des fichiers malveillants ou à visiter des sites web compromis. « Une fois à l’intérieur d’un système, Ramnit établit une persistance en créant des entrées de registre ou en s’ajoutant aux processus de démarrage, ce qui garantit qu’il reste actif même après le redémarrage du système », note l’ingénieur en chef de Palo Alto. Ramnit peut transformer les systèmes infectés en botnet. Il établit une infrastructure de commande et de contrôle (C&C) qui permet aux acteurs de la menace de contrôler et de coordonner à distance les actions des machines compromises. Cela leur permet d’émettre des commandes, de fournir des mises à jour et d’orchestrer diverses activités malveillantes à travers le réseau de zombies, précise M. Lu.

Les infrastructures critiques et Linux toujours des cibles populaires

Palo Alto a également constaté que le nombre moyen d’attaques par client dans le secteur de la fabrication, des services publics et de l’énergie a augmenté de 238 % l’année dernière. L’entreprise a également observé que les logiciels malveillants ciblant Linux sont en hausse. Les attaquants cherchent de nouvelles opportunités dans les charges de travail cloud et les terminaux IoT qui fonctionnent avec des systèmes d’exploitation de type Unix.

« La prévalence croissante de cette famille de systèmes d’exploitation parmi les terminaux mobiles et connectés pourrait expliquer pourquoi certains attaquants tournent leurs regards vers les systèmes Linux », a déclaré Palo Alto dans le rapport. Pour 2023, la société prévoit que les menaces évasives deviendront de plus en plus complexes, que la diffusion de logiciels malveillants par le biais de vulnérabilités continuera à augmenter et que les logiciels malveillants chiffrés continueront à se multiplier.

Le cybergang nord-coréen Lazarus, spécialisé dans la VoIP, est soupçonné d’être à l’origine du piratage de l’éditeur 3CX. Il apparaît aussi impliqué dans d’autres activités d’espionnage et des cyberattaques. Motivé par l’appât du gain, il axe ses opérations sur des cibles stratégiques aussi bien aux Etats-Unis qu’en Europe.

Selon un rapport de Symantec, le groupe de pirates informatiques responsable d’une redoutable attaque supply chain visant la société de VoIP 3CX a encore frappé. Ce cybergang aurait également pénétré dans deux entreprises d’infrastructures critiques du secteur de l’énergie et deux autres spécialisées dans le trading financier en utilisant l’application X_TRADER comme trojan. Parmi les deux cibles d’importance vitale touchées, l’une est située aux États-Unis et l’autre en Europe, a indiqué l’éditeur de sécurité.

L’annonce de la violation d’autres entreprises intervient un jour après que Mandiant ait révélé que l’application trojanisée X_TRADER était à l’origine de la violation de 3CX. « Les attaquants à l’origine de ces brèches disposent manifestement d’un modèle réplicable d’attaques supply chain, d’autres similaires ne pouvant pas être exclues », explique Symantec dans son rapport. Le mois dernier, plusieurs chercheurs en sécurité ont signalé que l’application 3CX Desktop App contenait des logiciels malveillants. L’entreprise l’a confirmé et a publié une mise à jour pour l’application Desktop.

Des bombes à retardement à prévoir

Sur la base de cette méthodologie, Mandiant a attribué les attaques au groupe de pirates informatiques nord-coréens Lazarus. Symantec reconnaît également que les attaquants semblent être liés à la Corée du Nord. « Il semble probable que l’attaque supply chain de X_Trader soit motivée par des raisons financières, puisque Trading Technologies, le développeur de X_Trader, facilite la vente de contrats à terme, y compris dans l’énergie », a déclaré Symantec. La firme ajoute que les acteurs malveillants apparentés à la Corée du Nord sont connus pour s’engager à la fois dans l’espionnage et dans des attaques motivées par des raisons financières. « Il n’est pas exclu que des entreprises d’importance stratégique ayant fait l’objet d’une violation au cours d’une campagne financière soient ciblées en vue d’une exploitation ultérieure », a-t-elle prévenu.

Selon Mandiant, l’attaque de compromission de la chaîne d’approvisionnement de 3CX a été menée lorsque les pirates ont accédé au réseau et aux systèmes de l’entreprise à la suite d’une autre attaque impliquant une application tierce dans le trading de contrats à terme. Les pirates ont accédé au réseau de 3CX après que l’un des employés de l’entreprise a installé sur son ordinateur personnel, en 2022, une plateforme de négociation de contrats à terme appelée X_TRADER de Trading Technologies. Ce logiciel avait été doté d’une porte dérobée dans le cadre d’une attaque supply chain. Le logiciel X_TRADER a été abandonné en 2020, mais il était toujours possible de le télécharger à partir du site web de la société en 2022. Il s’agit de la première attaque de compromission de la chaîne d’approvisionnement qui a conduit à une compromission en cascade, a déclaré Mandiant. Les attaquants ont réussi à effectuer du déplacement latéral dans le réseau de 3CX et à injecter des bibliothèques malveillantes dans les versions Windows et MacOS de sa solution Electron.

Un voleur de données en action

La version trojanisée de 3CX Desktop App a d’abord déployé un téléchargeur intermédiaire de logiciels malveillants qui s’est connecté à un dépôt GitHub pour obtenir des adresses de commande et de contrôle cachées dans des fichiers d’icônes, a précisé Mandiant, engagé par 3CX pour enquêter sur l’incident. La suite ? Ce downloader a contacté un serveur de commande et de contrôle puis a déployé un stealer pour collecter des données de configuration de l’application ainsi que l’historique du navigateur. Très classique mais très efficace en somme.

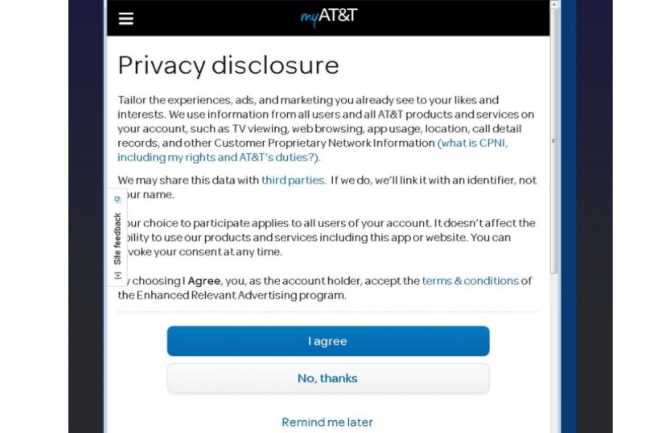

Une défaillance de sécurité en janvier d’un fournisseur de l’opérateur télécom américain AT&T a débouché sur un exposition de données clients. Des prénoms, des numéros de compte, des numéros de téléphone mobiles ainsi que des adresses e-mail sont concernés.

AT&T a informé ses clients d’une violation de données dans le système d’un fournisseur qui a permis aux pirates d’accéder aux informations réseau propriétaire d’AT&T. L’incident a été révélé après que les clients ont publié sur les forums de la communauté un message envoyé en masse pour savoir s’il s’agissait d’une tentative de compromission. « Nous avons récemment déterminé qu’une personne non autorisée a pénétré dans le système d’un fournisseur et a eu accès à vos informations réseau propriétaire (CPNI) », a prévenu AT&T.

Des données de près de 9 millions de clients ont pu être consultées par les attaquants, comme l’a indiqué la société à Bleeping Computer. Les CPNI sont des informations que les entreprises de télécommunications aux États-Unis acquièrent sur les abonnés et les services qu’ils utilisent, le montant de leurs factures, les usages de leurs lignes, etc. Ces informations sont utilisées par des fournisseurs de communication tiers à des fins de marketing. L’accès aux informations CPNI nécessite généralement un mandat d’une autorité judiciaire. « Dans notre secteur, les CPNI sont des informations liées aux services de télécommunications que vous nous achetez, tels que le nombre de lignes sur votre compte ou le forfait sans fil auquel vous êtes abonné », a déclaré AT&T dans un e-mail envoyé aux clients concernés. L’opérateur leur a assuré qu’aucune des informations personnelles ou financières sensibles – telles que le numéro de sécurité sociale ou les informations de carte de crédit – ont été consultées.

Une vulnérabilité corrigée

Le fournisseur marketing d’AT&T concerné a subi un incident de sécurité en janvier. Les données CPNI exposées des clients de l’opérateur comprenaient des prénoms, des numéros de compte, des numéros de téléphone mobiles et des adresses e-mail. Certains clients concernés ont également vu leurs soldes de factures, montants mensuels et frais mensuels et/ou minutes accédés, a déclaré AT&T, ajoutant que les informations dataient de plusieurs années.

Dans son e-mail aux clients concernés, la société a confirmé que le fournisseur marketing avait corrigé la vulnérabilité. AT&T a également informé les agences fédérales et la police de l’incident. « Notre rapport aux autorités judiciaires ne contient pas d’informations spécifiques sur votre compte, seulement que l’accès non autorisé s’est produit », a déclaré AT&T dans son e-mail. La société a également proposé aux clients la possibilité d’ajouter gratuitement un niveau de sécurité supplémentaire à leur mot de passe.

Les services télécoms régulièrement ciblés

Les cyberattaques visant l’industrie des télécommunications montent en flèche, et plusieurs chercheurs en sécurité ont prédit que ce serait une préoccupation majeure en 2023. Cela est spécifiquement dû à l’utilisation accrue des terminaux IoT, à la poussée vers la 5G et aux conditions géopolitiques, alors que les opérateurs fournissent des infrastructures critiques pour les Etats. Au cours des trois premiers mois de l’année, ces fournisseurs ont déjà signalé plusieurs incidents de cybersécurité. Le 6 janvier, un pirate a affirmé avoir décelé un stockage cloud non sécurisé d’un fournisseur tiers contenant 37 millions d’enregistrements de clients AT&T. Le cybercriminel a partagé un échantillon de 5 millions d’enregistrements.

Au cours du même mois, T-Mobile a subi un incident de cybersécurité qui a entraîné l’exposition des données personnelles de 37 millions d’utilisateurs. Les informations client telles que le nom, l’adresse de facturation, l’e-mail, le numéro de téléphone, la date de naissance, le numéro de compte T-Mobile et des informations telles que le nombre de lignes sur le compte et les fonctionnalités de l’abonnement, ont été exposées. Le mois dernier, une liste d’employés comprenant les noms et les adresses électroniques de l’entreprise de télécommunications canadienne Telus, a été mise en vente sur un forum de violation de données par des cyberpirates.

La dernière variante V3G4 de Mirai pour créer des botnets dotées de capacités DDoS a exploité 13 vulnérabilités différentes au cours de trois campagnes malveillantes en 6 mois selon l’équipe de chercheurs en sécurité Unit 42 de Palo Alto Network. Sa particularité : cibler des terminaux IoT connectés à des serveurs Linux.

Selon des chercheurs de l’équipe de cybersécurité de Unit 42 de Palo Alto Network, une variante de Mirai – le malware botnet utilisé pour lancer des attaques DDoS massives dont le créateur a fini par être débusqué – a ciblé 13 failles dans des terminaux IoT connectés aux serveurs Linux. Une fois compromis par la variante, baptisée V3G4 de Mirai, ils peuvent être entièrement contrôlés par des attaquants et faire partie d’un botnet servant pour d’autres campagnes incluant des attaques DDoS. « Les vulnérabilités ont moins de complexité d’attaque que les variantes précédemment observées, mais elles maintiennent un impact critique sur la sécurité qui peut conduire à l’exécution de code à distance », a déclaré Unit 42 dans un dernier rapport.

L’activité V3G4 a été observée entre juillet et décembre de l’année dernière, dans trois campagnes selon Unit 42. Les trois campagnes semblaient être liées à la même variante et au même botnet Mirai pour plusieurs raisons, selon les chercheurs. Ils ont noté que les domaines avec l’infrastructure de commande et de contrôle (C2) codée en dur et utilisée pour maintenir les communications avec les systèmes infectés, contenaient le même format de chaîne de caractères. De plus, les téléchargements de scripts shell sont similaires et le botnet utilisé dans toutes les attaques présente des fonctions identiques. L’acteur malveillant déployant V3G4 a exploité des vulnérabilités qui pourraient conduire à l’exécution de code à distance, selon Unit 42. Une fois exécuté, le malware active une fonction pour vérifier que le périphérique hôte a déjà été infecté. Si tel est le cas, il se répandra sur un autre. Il tentera également de désactiver un ensemble de processus à partir d’une liste codée en dur, comprenant d’autres familles de logiciels malveillants de botnet concurrents.

De nombreuses failles exploitées

Alors que la plupart des variantes de Mirai utilisent la même clé pour le chiffrement de chaîne, la V3G4 utilise plusieurs clés de chiffrement XOR – une opération logique booléenne – pour différents scénarios, indique la recherche. V3G4 contient un ensemble d’identifiants de connexion par défaut ou faibles pour effectuer des attaques par force brute via les protocoles réseau Telnet et SSH, et se propager à d’autres machines. Après quoi il établit le contact avec le serveur C2 et attend de recevoir des commandes pour lancer des attaques DDoS contre des cibles selon Unit 42.

V3G4 a exploité de nombreuses vulnérabilités, notamment celles de l’outil de gestion FreePBX pour les serveurs de communication Asterisk (CVE-2012-4869), Atlassian Confluence (CVE-2022-26134), l’outil d’administration système Webmin (CVE-2019-15107), des routeurs DrayTek Vigor (CVE-2020-8515 : et CVE-2020-15415), ou encore le système de gestion Web C-Data (CVE-2022-4257). Les chercheurs de Unit 42 recommande également d’appliquer des correctifs et des mises à jour pour remédier aux vulnérabilités, lorsque cela est possible.

Un botnet redoutable

Au cours des dernières années, Mirai a tenté d’envelopper ses tentacules autour du SD-WAN, de cibler les systèmes de visioconférence d’entreprise et d’utiliser Native Linux pour infecter plusieurs plates-formes. Le botnet Mirai était une itération d’une série de packages de logiciels malveillants développés par Paras Jha, étudiant de premier cycle à l’Université Rutgers. Jha l’a posté en ligne sous le nom « Anna-Senpai », en le nommant Mirai (japonais pour « le futur »). Le botnet encapsulait certaines techniques sophistiquées y compris une liste de mots de passe codés en dur.

En décembre 2016, Paras Jha et ses associés ont plaidé coupables de crimes liés aux attaques de Mirai. Mais à ce moment-là, le code était déjà parti dans la nature et utilisé pour d’autres opérateurs de botnet. Cela signifiait que n’importe qui pouvait l’utiliser pour essayer d’infecter des terminaux IoT et lancer des attaques DDoS, voire même vendre cette capacité au plus offrant. De nombreux cybercriminels ont fait exactement cela, ou sont en train de peaufiner et d’améliorer le code pour le rendre encore plus difficile à combattre. La première grande vague d’attaques de Mirai a eu lieu le 19 septembre 2016 et a été utilisée contre l’hébergeur français OVH. Mirai était également responsable d’une attaque DDoS cette même année contre le fournisseur DNS Dyn avec environ 100 000 terminaux infectés. En conséquence, les principales plates-formes et services Internet n’étaient pas disponibles pour les utilisateurs en Europe et en Amérique du Nord.