Les employés qui tirent la sonnette d’alarme doivent pouvoir le faire sans aucune crainte. Dans le domaine de l’IT et de la cybersécurité, les législations commencent à évoluer notamment aux Etats-Unis et en Europe pour protéger ces lanceurs d’alerte. L’Anssi et la CNIL viennent de communiquer dans ce sens.

En août 2022, l’ancien responsable de la sécurité de Twitter, Mudge, de son vrai nom Peiter Zatko, a déposé une plainte de 84 pages auprès de la Securities and Exchange Commission (SEC) pointant du doigt plusieurs faiblesses et manquements du site de micro-blogging. Mauvais chiffre sur les bots et le spam, niveau bas de sécurité, dissimulation d’informations de violation de données au conseil d’administration, autant d’allégations que Twitter a démenties. En tant que personne ayant construit sa vie en dénonçant les failles des logiciels, Peiter Zatko a affirmé qu’il était « éthiquement tenu » de rendre l’affaire publique, car il estimait que Twitter avait négligé de corriger ces failles, selon une interview accordée au Washington Post.

Il n’a pas pris cette décision à la légère, et de nombreux experts qui s’expriment sur des questions de cybersécurité sont confrontés à des dilemmes similaires. La plupart d’entre eux tentent d’abord d’exprimer leurs préoccupations en interne, et ne se tournent vers l’extérieur que s’ils ont l’impression de ne pas être entendus. Lorsqu’une personne décide de signaler des actes répréhensibles, elle sait qu’elle risque d’être confrontée à de graves conséquences. Les mécanismes actuels de divulgation légale « sont difficiles, [et] ils s’accompagnent de nombreuses répercussions », explique Peiter Zatko. C’est pourquoi il estime que certains des aspects entourant la dénonciation « doivent être revus ».

Les entreprises jouent sur la peur des employés

Les employés qui se manifestent ont des craintes, les principales étant « la peur des représailles et celle de la futilité – que parler ne changera rien », explique Dana Gold, conseillère principale au Government Accountability Project. Les employés des secteurs de la technologie et de la cybersécurité doivent être mieux protégés contre les représailles. « Des lois solides sur la protection des lanceurs d’alerte et des voies d’accès pour les divulgations sont essentielles, au point d’être non négociables pour une gouvernance privée et publique responsable. Nous avons besoin que les lanceurs d’alerte puissent se manifester – ils ne sont pas seulement la meilleure défense contre les menaces critiques, mais ils peuvent parfois être la seule défense dont nous disposons ».

La législation relative à la protection des lanceurs d’alerte s’est quelque peu améliorée dans le monde au cours des dernières décennies, mais des changements doivent encore être apportés pour permettre à ces profils IT de signaler plus facilement les problèmes sans craindre de conséquences. « Au moins aux États-Unis, les travailleurs du secteur IT doivent bénéficier de meilleures protections », déclare Dana Gold. « Le Congrès a été tellement lent et incapable de réglementer le secteur technologique. Malgré de nombreuses auditions de contrôle visant à résoudre les problèmes de l’industrie technologique, les employés du secteur restent vulnérables sans protection autonome des dénonciateurs ».

Créer un environnement sécurisé pour encourager le signalement de problèmes

La cybersécurité étant de plus en plus présente dans nos vies, il est « vital pour la sécurité nationale », comme le dit madame Gold, d’encourager les lanceurs d’alerte qui signalent des problèmes liés à l’IT. Les pays doivent faire deux choses, dit-elle. Premièrement, ils doivent s’assurer que les employés du secteur public travaillant dans le domaine de l’infosécurité sont pris au sérieux lorsqu’ils souhaitent signaler des actes répréhensibles. Cela signifie qu’ils doivent disposer de plusieurs voies d’accès et créer un environnement dans lequel ils se sentent en sécurité pour se manifester. Sue Bergamo, RSSI chez BTE Partners partage cet avis. « Les gouvernements devraient mettre en place un programme de dénonciation comportant des instructions claires sur la manière de divulguer des informations, puis offrir les ressources nécessaires pour mettre en place des procédures encourageant les employés à se manifester et garantissant un environnement sûr pour les dénonciations », dit-elle.

Deuxièmement, les pays doivent améliorer leur législation afin d’y inclure une solide protection contre les représailles à l’encontre des employés IT, en rendant illégales les représailles de la part de diverses entités. Cela comprend les pressions liées à l’emploi, le harcèlement, le doxing, la mise sur liste noire et les enquêtes de représailles. Les États-Unis, par exemple, ne disposent pas de lois fédérales destinées à protéger les employés qui dénoncent des problèmes de cybersécurité. Toutefois, les dispositions anti-représailles sont suffisamment larges pour s’appliquer à de tels cas. Par exemple, certaines lois qui s’opposent à la punition des dénonciateurs d’entreprises et des personnes qui révèlent des méfaits commis avec des fonds fédéraux peuvent également s’appliquer aux dénonciateurs dans le domaine de la technologie. En outre, en 2021, l’initiative civile de lutte contre la cyberfraude du ministère américain de la justice (DOJ) a ouvert la voie à l’utilisation de la loi sur les fausses réclamations (False Claims Act) à l’encontre des entreprises publiques et des bénéficiaires de subventions qui soumettent de fausses déclarations de conformité aux normes de cybersécurité. En complément, un certain nombre d’autres lois peuvent s’appliquer aux lanceurs d’alerte qui signalent des problèmes liés à la technologie.

L’Union européenne progresse sur le terrain de la protection

L’Union européenne a également progressé dans la protection des lanceurs d’alerte. Les États membres ont été invités à transposer la directive européenne 2019/1937 dans leur cadre juridique, et les pays qui ne l’ont pas fait (Allemagne, Estonie, Espagne, Italie, Luxembourg, Hongrie, Pologne et Tchécoslovaquie) ont été renvoyés devant la Cour de justice en février de cette année. La directive demandait aux États membres de l’UE de renforcer la protection des lanceurs d’alerte dans les secteurs public et privé, notamment en créant un système solide de protection contre les représailles. Toutefois, les progrès réalisés sur le plan législatif doivent être accompagnés de progrès similaires dans les pratiques des entreprises.

À l’échelle nationale, la transposition en France de la directive européenne sur la protection des lanceurs d’alerte par la loi dite « Waserman » ainsi que par son décret d’application du 3 octobre 2022, modifient de façon importante des règles en la matière. Cela concerne notamment l’élargissement de la définition des alertes et des catégories des personnes susceptibles d’émettre une alerte ou de bénéficier d’un régime de protection en lien avec celle-ci ainsi que la création de règles procédurales. « Si les changements de fond concernent principalement des alertes de droit commun, dites « alertes professionnelles internes », le nouveau régime concerne également les alertes dites « sectorielles », relevant des règlementations spécifiques » indique la Commission nationale de l’informatique et des libertés. En effet, les textes prévoient un « socle commun » de garanties minimales au profit de l’ensemble des lanceurs d’alertes, quel que soit le régime (général ou spécifique) dont relèverait le signalement.

La Cnil et l’Anssi veillent sur les lanceurs d’alerte

Dans son travail continu de suivi de la réglementation et de pédagogie envers les professionnels, la Cnil a ainsi mis à jour son référentiel « alertes professionnelles » initialement publié en 2019. Cette dernière version tient compte de l’ensemble des contributions reçues lors de la consultation publique ouverte du 6 avril au 5 mai 2023. De son côté, l’Anssi a également mis en place un dispositif spécifique pour recueillir et traiter les signalements des lanceurs d’alerte, s’adaptant ainsi aux évolutions récentes de la règlementation en matière des signalements professionnels. « Le dispositif de signalement par un lanceur d’alerte concerne des informations portant sur un crime, un délit, une menace ou un préjudice pour l’intérêt général, une violation ou une tentative de dissimulation d’une violation d’un engagement international régulièrement ratifié ou approuvé par la France, d’un acte unilatéral d’une organisation internationale pris sur le fondement d’un tel engagement, du droit de l’Union européenne, de la loi ou du règlement » précise l’Anssi dans un communiqué.

L’agence rappelle par ailleurs que signaler une alerte « n’est pas un acte anodin », « le dispositif lanceur d’alerte ne prévoit pas de dispense à l’article 40 du code de procédure pénale qui dispose que « toute autorité constituée, tout officier public ou fonctionnaire qui, dans l’exercice de ses fonctions, acquiert la connaissance d’un crime ou d’un délit est tenu d’en donner avis sans délai au procureur de la République et de transmettre à ce magistrat tous les renseignements, procès-verbaux et actes qui y sont relatifs ». » Pour saisir l’Anssi, toute personne peut prendre contact par mail à l’adresse dédiée, par téléphone ou encore par voie postale en s’adressant au Secrétariat général de la défense et de la sécurité nationale.

Alors qu’Apple s’apprête à déployer iOS 17 et MacOS Sonoma cet automne, la firme de Cupertino vient de publier des mises à jour pour ses OS mobile et Mac. Elles contiennent de nombreux correctifs de sécurité à appliquer au plus vite.

iOS 16 d’Apple est disponible pour être installé sur les iPhone depuis le 12 septembre 2022, mais alors que plusieurs fonctionnalités sont arrivées il y a près d’un an, le nombre de correctifs ne se tarit pas. Ce 24 juillet, la version iOS 16.6 a été publiée, et contrairement à d’habitude, cette dernière itération ne contient pas de fonctionnalités supplémentaires mais uniquement « des correctifs importants et des améliorations liés à la sécurité » indique Apple dans la page liée, ajoutant qu’elle « est recommandée à tous les utilisateurs ». Pour mémoire, la firme de Cupertino a lancé le processus de test de la version bêta d’iOS 16.6 juste un jour après la sortie d’iOS 16.5 et environ deux semaines avant l’arrivée de la première version bêta pour développeurs d’iOS 17.

Disponible pour tous, cette version de maintenance compte pas moins de 16 correctifs, dont plusieurs problèmes liés au Kernel et au Webkit (moteur de rendu). Pour deux des problèmes de sécurité, Apple indique qu’il sait qu’ils ont peut-être déjà été activement exploités, bien que l’un d’entre eux ait déjà été corrigé dans la version 16.5.1 (c) via Rapid Security Response. Une mise à jour qu’il convient donc d’appliquer sans tarder. La version bêta d’iOS 16.6 contenait également du code pour activer la vérification de la clé des contacts sur iMessage. Cette mesure de sécurité vérifie l’authenticité des utilisateurs d’iMessage et s’adresse à ceux qui ont des exigences de sécurité élevées (comme ceux ciblés par du cyber-espionnage). On ne sait pas encore si cette fonction a été intégrée à la version complète.

MacOS Ventura profite également de correctifs de sécurité

Le système d’exploitation pour Mac profite également d’une mise à jour. Baptisée Ventura 13.5, cette version devrait être la dernière avant l’arrivée de MacOS Sonoma plus tard cet automne. Selon les notes de version d’Apple, il s’agit de petites corrections de bogues et des optimisations de performances. Plus important pour la plupart des utilisateurs, près de 30 mises à jour de sécurité corrigent plusieurs vulnérabilités couvrant Safari, Raccourcis, FindMy et diverses ressources système et reconnues comme étant à haut risque ; celles-ci pouvant entraîner l’exécution de codes arbitraires, ainsi que des correctifs pour les applications système.

Dans le détail, l’une des vulnérabilités, CVE-2023-32416, découverte par Wojciech Regula de SecuRing au niveau de FindMy permettait à une application de lire des informations de localisation sensibles. Une autre au niveau des Raccourcis (CVE-2023-32442) et découverte par un chercheur anonyme est un problème d’accès qui donne à un raccourci la capacité à modifier les paramètres sensibles de l’application Shortcuts. En outre, la mise à jour corrige une faille dans les puces M1 et M2. Connue sous le nom de CVE-2023-38580 et découverte par Mohamed Ghannam, cette faille donnait à une application la capacité d’exécuter du code arbitraire sur le noyau. Le problème a été résolu en améliorant la gestion de la mémoire. Apple a également publié des mises à jour de MacOS Monterey (12.6.8) et Big Sur (11.7.9) qui corrigent une grande partie des mêmes vulnérabilités. Recommandée à tous les utilisateurs, cette version n’inclut aucune nouvelle fonctionnalité connue, tout étant réservé pour iOS 17.

La semaine dernière, Apple a lancé une première version de MacOS Ventura 13.2. Cette bêta apporte une première mise à jour Rapid Security Response pour Mac.

Juste après la sortie de MacOS 13.1, la première mise à jour majeure de Ventura ce 24 octobre 2022 avec des fonctionnalités telles que Freeform et Advanced Data Protection, Apple a déjà commencé à travailler sur la prochaine version. Le 14 décembre, la première version bêta de MacOS 13.2 Ventura est arrivée, suivie de la version bêta publique un jour plus tard. Celle-ci prend en charge les clés de sécurité physiques certifiées FIDO, annoncées dans le cadre de la protection avancée des données pour iCloud qui est arrivée dans la version 13.1. Pour le tester sur son Mac, il suffit d’accéder à son identifiant Apple dans les paramètres système et cliquer sur l’onglet Clés de sécurité.

La firme de Cupertino a également utilisé la version bêta de 13.2 pour diffuser sa première mise à jour Rapid Security Response sur le Mac. Elle est plus petite et ciblée, uniquement orientée sécurité, et arrive entre les mises à jour complètes du système d’exploitation. Pour rappel, Rapid Security Response est déjà disponible pour les utilisateurs de terminaux sous iOS 16.2, iPadOS 16.1. Les appareils équipés de cette fonction peuvent recevoir plus régulièrement des mises à jour de sécurité. Ces dernières sont installées en arrière-plan et ne devraient pas gêner les utilisateurs dans leurs usages. Apple veut généraliser cette fonction de sécurité au plus vite sur l’ensemble de ses terminaux pour réduire le temps d’exposition de ces derniers aux failles de sécurité.

Une disponibilité générale début 2023

Il faut généralement environ six semaines à Apple pour tester correctement les nouvelles versions de ses systèmes d’exploitation, mais ce délai peut changer en fonction de l’ampleur de la publication. Nous pensons que MacOS Ventura 13.2 arrivera fin janvier ou début février. En attendant, pour installer la version bêta publique de MacOS Ventura 13.2 et la tester, il suffit de s’inscrire sur la page Apple Beta et s’enregistrer avec son identifiant Apple. Ensuite, connectez-vous au programme de logiciels bêta, cliquez sur « Inscrire votre Mac », allez sur beta.apple.com/profile sur votre Mac, téléchargez et installez l’utilitaire d’accès à la bêta. Enfin, allez dans « Mise à jour du logiciel » dans « Paramètres système » pour installer la mise à jour et redémarrez votre Mac.

Il est déconseillé de l’exécuter sur sa machine principale pour le travail, car il pourrait y avoir des bogues causant de graves problèmes.

La firme de Cupertino a déployé un certain nombre de fonctions de sécurité qui offriront désormais un chiffrement de bout en bout pour protéger les données, notamment les sauvegardes, les contacts, les notes, les photos et les cartes dans le wallet. La société a également annoncé des clés de sécurité matérielles pour Apple ID.

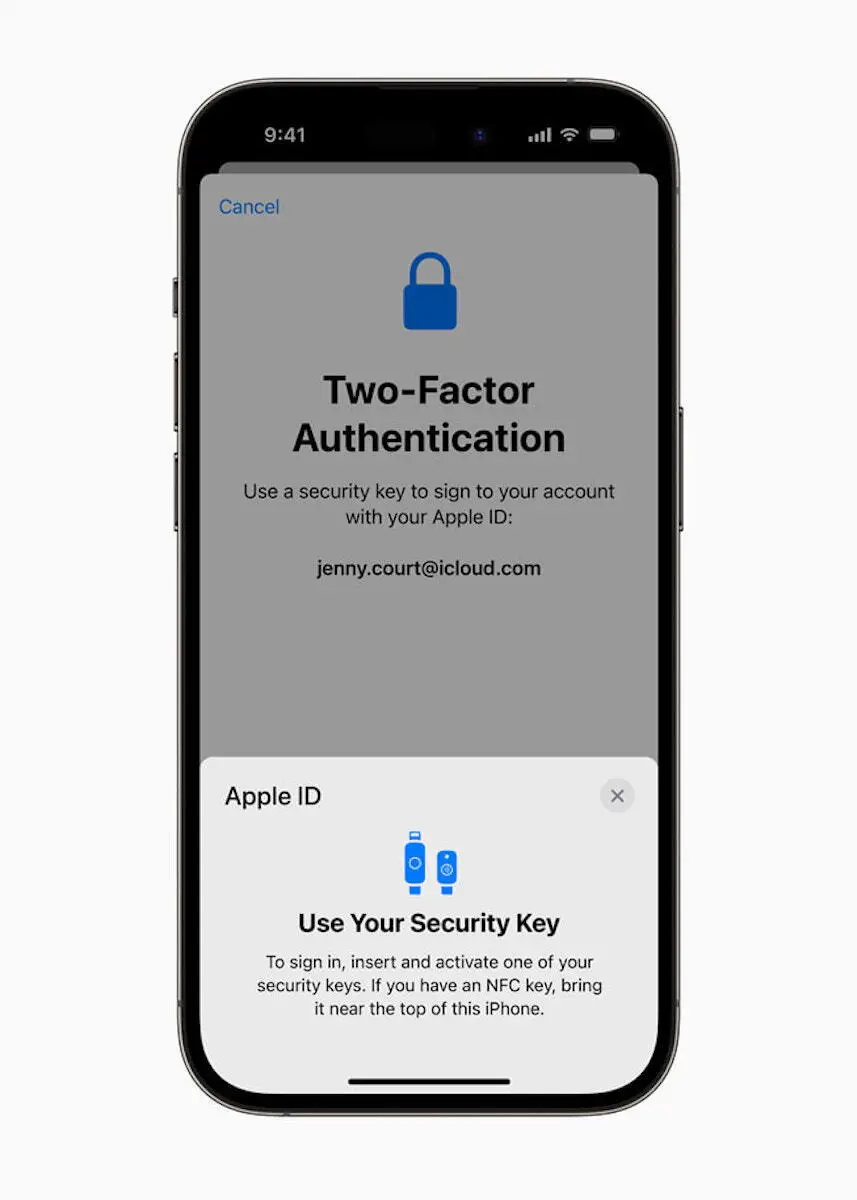

On peut dire qu’il était temps. Apple a présenté aujourd’hui plusieurs fonctions de sécurité visant à contrer les menaces pesant sur les données des utilisateurs dans le cloud, notamment le chiffrement de bout en bout des sauvegardes pour les utilisateurs d’iCloud. Outre cette fonction de sécurité sur iCloud la société a annoncé la vérification de la clé de contact d’iMessage, qui permet aux utilisateurs de vérifier qu’ils ne communiquent qu’avec les personnes avec lesquelles ils ont l’intention de le faire. La mise en place de clés de sécurité matérielles pour Apple ID est également prévue afin de laisser aux utilisateurs la possibilité de choisir d’exiger une authentification à deux facteurs pour se connecter à leur compte Apple ID. (Les clés de sécurité matérielles utilisent des dispositifs, tels que des clés USB ou des dongles de communication en champ proche (NFC), pour permettre l’accès à un service ou à une application).

Le 2FA d’Apple propose de se connecter en insérant une clé de sécurité ou une clé NFC. (Crédit : Apple)

Ces clés de sécurité sont un complément à l’authentification à deux facteurs utilisée pour les connexions Apple ID. Le 2FA d’Apple consiste à se connecter avec votre nom d’utilisateur et votre mot de passe, puis à saisir un code numérique à six chiffres qui est envoyé à vos appareils de confiance.

Une protection étendue à (presque) tous les services sensibles

Sous le nom de Protection avancée des données, Apple a déclaré qu’elle étendait les capacités de chiffrement d’iCloud de 14 « catégories de données sensibles » protégées par un chiffrement de bout en bout à 23 catégories supplémentaires ; ces dernières comprendront les sauvegardes, les contacts, les notes, les photos, les mémos vocaux et les cartes ou pass contenus dans le wallet. Auparavant, les capacités de chiffrement de bout en bout d’iCloud ne s’appliquaient qu’aux données plus sensibles, comme les mots de passe du trousseau iCloud et les données de santé personnelles, ce qui n’est pas des plus rassurant.

Apple va proposer la “protection avancée” pour mieux sécuriser les data. (Crédit : Apple)

Les seules catégories de données qui ne sont toujours pas couvertes par la protection avancée des données sont le courrier, les contacts et le calendrier iCloud, car elles sont nécessaires « pour interagir avec les systèmes mondiaux de courrier électronique, de contacts et de calendrier », a déclaré la firme dans un communiqué. La protection avancée des données pour iCloud est disponible aujourd’hui aux États-Unis pour les membres du programme logiciel bêta d’Apple et sera disponible pour tous les utilisateurs américains d’ici la fin de l’année dans le cadre de la version complète d’iOS 16.2 et MacOS 13.1. La fonctionnalité sera déployée dans le reste du monde début 2023.

2023, l’année de la sécurité ?

Précisons que la vérification de la clé de contact iMessage sera disponible dans le monde entier en 2023, tandis que les clés de sécurité pour Apple ID le seront au début de l’année prochaine également. Cette fonctionnalité est conçue pour les utilisateurs qui, souvent en raison de leur profil public, font face à des menaces concertées sur leurs comptes en ligne, notamment les personnalités publiques, les journalistes et les membres du gouvernement, a ajouté la firme.

« Avec la vérification de la clé de contact iMessage, les clés de sécurité et la protection avancée des données pour iCloud, les utilisateurs disposeront de trois nouveaux outils puissants pour protéger davantage leurs données et communications les plus sensibles », a déclaré Craig Federighi, senior vice president of Software Engineering d’Apple.

Rassurer les utilisateurs, encore et encore

La firme a déclaré que les fonctions de sécurité des données améliorées pour iCloud sont nécessaires « plus que jamais » car le nombre de violations de données a plus que triplé entre 2013 et 2021, « exposant 1,1 milliard de dossiers personnels à travers le monde rien qu’en 2021 ».

« De plus en plus, les entreprises de l’industrie technologique font face à cette menace croissante en mettant en œuvre le chiffrement de bout en bout dans leurs offres », a déclaré Apple. La firme de Cupertino, cependant, a été un adepte lent du chiffrement. Par exemple, il y a plus d’un an, WhatsApp (service de Facebook) a ajouté un chiffrement complet pour la messagerie et les sauvegardes de données.