Une vaste opération menée par Microsoft avec l’appui de Cloudflare a porté un coup dur au groupe Raccoon0365 et sa plateforme de phising as a service. Elle servait à générer des centaines de millions d’e-mails indésirables pour voler des identifiants d’utilisateurs Microsoft 365 en entreprises.

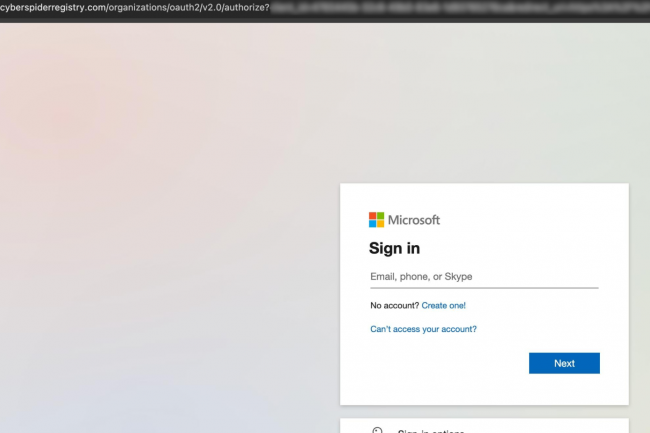

La coordination et la coopération entre sociétés réussissent souvent à faire tomber ou du moins à perturber les activités cybercriminelles. C’est ce qui vient d’arriver pour le groupe RaccoonO365 qui vient d’être débranché par Microsoft et Cloudflare. L’opération a abouti à la saisie de 338 sites malveillants et au démantèlement d’une infrastructure qui générait des centaines de millions de mails de phishing visant des utilisateurs de Microsoft 365 en entreprises. Baptisée Storm-2246, cette action conjointe de la firme de Redmond et du spécialiste en réseau de diffusion de contenu (CDN) a porté un coup dur à un groupe cybercriminel dirigé par des Nigérians qui proposait un service d’abonnement de vol d’identifiants. Cette plateforme d’hameçonnage à la demande offrait à quiconque de lancer des attaques dévastatrices sans avoir besoin d’expertise technique. « Cette affaire montre que les cybercriminels n’ont pas besoin d’être doués pour causer des dommages à grande échelle. Des outils simples comme RaccoonO365 rendent la cybercriminalité accessible à pratiquement tout le monde, mettant ainsi en danger des millions d’utilisateurs », a déclaré Microsoft en annonçant l’opération de démantèlement.

L’enquête menée par l’éditeur a révélé que RaccoonO365 fonctionnait avec le professionnalisme d’une entreprise IT officielle, proposant des formules d’abonnement à plusieurs niveaux et un service d’assistance à la clientèle. « Cela permettait à n’importe qui, même aux personnes ayant peu de compétences techniques, de voler les identifiants Microsoft en imitant les communications officielles de Microsoft », a ajouté l’éditeur dans son blog. Le service comptait 845 abonnés sur Telegram et avait collecté au moins 100 000 $ de paiements en cryptomonnaie, avec des formules allant de 355 $ pour 30 jours à 999 $ pour 90 jours. Depuis juillet 2024, la plateforme a facilité le vol d’au moins 5 000 identifiants Microsoft dans 94 pays, a rapporté le fournisseur. Chaque abonnement permettait aux criminels de cibler jusqu’à 9 000 adresses électroniques par jour, créant un effet multiplicateur qui, selon les enquêteurs, a généré des centaines de millions de messages malveillants par an. Plus dangereux encore, le groupe a découvert que le service pouvait contourner les protections d’authentification multifactorielle pour voler les identifiants des utilisateurs et obtenir un accès permanent aux systèmes des victimes.

20 organismes de santé américains piégés

Les systèmes de santé se sont révélés particulièrement vulnérables, avec au moins 20 organismes américains visés. Le ciblage était stratégique, car ces attaques servaient souvent de points d’entrée pour le déploiement de ransomwares pouvant paralyser les systèmes hospitaliers et mettre en danger la vie des patients. La menace était suffisamment importante pour que l’Health-ISAC, une organisation à but non lucratif spécialisée dans la cybersécurité dans le domaine de la santé, se joigne à Microsoft en tant que plaignante dans une action en justice.

L’enquête menée par Microsoft a permis d’identifier Joshua Ogundipe, basé au Nigeria, comme le chef et principal architecte de l’opération. Fin août, la société a intenté une action en justice contre lui et quatre associés, puis a obtenu début septembre une ordonnance du tribunal fédéral du district sud de New York pour saisir les 338 sites web associés à RaccoonO365. « D’après l’analyse de Microsoft, M. Ogundipe a une formation en programmation informatique et serait l’auteur de la majeure partie du code », a déclaré l’éditeur. Cependant, cette victoire juridique pourrait se heurter à des limites pratiques. Bien que le tribunal ait prononcé une ordonnance restrictive à l’encontre de M. Ogundipe et de ses associés, ils restent en liberté, car cette procédure n’a que peu de poids en dehors de la juridiction américaine. Microsoft a saisi les autorités internationales chargées de l’application de la loi d’une demande de renvoi pénal à l’encontre de M. Ogundipe, mais les poursuites restent difficiles en raison de vides juridiques.

L’analyse de Microsoft a montré que RaccoonO365 utilisait des techniques d’évasion avancées et avait récemment commencé à faire la promotion d’un service alimenté par l’IA appelé « RaccoonO365 AI-MailCheck », conçu pour étendre ses opérations et accroître l’efficacité de ses attaques. Les criminels ont utilisé des méthodes sophistiquées pour contourner les mesures de sécurité et éviter d’être détectés par les chercheurs et les systèmes automatisés.

Cloudflare à la rescousse

Pour l’aider dans son opération qui a débuté le 2 septembre 2025, Microsoft s’est appuyé sur Cloudflare dont l’un de leurs services, Workers (une plate-forme capable de créer et de déployer des fonctions JavaScript en périphérie), était utilisé par les criminels. L’analyse du fournisseur CDN a montré que les criminels avaient stratégiquement déployé Workers comme couche intermédiaire pour protéger leurs serveurs de phishing backend. « L’objectif ultime de l’acteur était de fournir aux abonnés des identifiants, des cookies et des données volés sur les comptes des victimes (y compris OneDrive, SharePoint et les e-mails), qui pouvaient ensuite être utilisés à des fins de fraude financière, d’extorsion ou servir d’accès initial pour des attaques plus importantes », a expliqué Cloudflare. En trois jours il a pu débrancher l’infrastructure de RaccoonO365 en mettant fin à des dizaines de comptes Workers et en plaçant des pages d’« avertissement de phishing » devant tous les domaines identifiés. Face à l’effondrement de leur infrastructure, les criminels ont publié un message désespéré sur Telegram le 5 septembre, tentant de présenter cette perturbation comme une « renaissance » planifiée. Le démantèlement s’est terminé le 8 septembre.

Le cas RaccoonO365 illustre ce que Microsoft appelle « une nouvelle phase inquiétante de la cybercriminalité, où les escroqueries et les menaces sont susceptibles de se multiplier de manière exponentielle ». L’éditeur a noté que le développement rapide, la commercialisation et l’accessibilité de services tels que celui-ci indiquent que la cybercriminalité s’industrialise, les modèles d’abonnement rendant les attaques avancées accessibles indépendamment des compétences techniques. Pour réussir à démanteler ce réseau, l’entreprise a dû faire appel d’autres outils dans ses enquêtes. « Par exemple, nous intégrons des services d’analyse de la blockchain tels que Chainalysis Reactor dans nos enquêtes », a fait savoir Steven Masada, conseiller juridique adjoint de l’unité chargée de la criminalité numérique chez Microsoft, dans un billet de blog. « Ceux-ci nous aident à retracer les transactions en cryptomonnaie des criminels, en reliant leur activité en ligne à leur identité réelle pour obtenir des preuves plus solides. » Cependant, Microsoft a reconnu que des défis importants subsistent. « Le patchwork actuel des lois internationales reste un obstacle majeur, et les cybercriminels exploitent ces lacunes », a déclaré la société. « Les gouvernements doivent travailler ensemble pour harmoniser leurs lois sur la cybercriminalité, accélérer les poursuites transfrontalières et combler les lacunes qui permettent aux criminels d’opérer en toute impunité », poursuit le groupe. Il ajoute que le dépôt de plainte n’est qu’un début, car la société s’attend à ce que les acteurs malveillants tentent de remettre en marche leurs opérations.

Le cybergang chinois Salt Typhoon a dérobé des diagrammes de réseau, des identifiants et des données personnelles dans le cadre d’un piratage de la Garde nationale américaine et accédé au réseau de tous les Etats américains. Une opération qui pèse sur la protection des infrastructures critiques à l’échelle nationale.

Le groupe APT Salt Typhoon, soutenu par la Chine, a largement compromis le réseau de la Garde nationale de l’armée (Army National Guard) pendant neuf mois. Cette opération lui a permis de dérober des données militaires sensibles et d’accéder aux réseaux de tous les autres États américains, selon une note du ministère de la sécurité intérieure (DHS) qui avertit que cette intrusion pourrait faciliter les attaques contre les infrastructures critiques à l’échelle nationale. Le mémo…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

AMD a détecté quatre vulnérabilités dans de nombreuses puces Epyc et Ryzen exposant les systèmes d’entreprise à des attaques par canal auxiliaire. Microsoft et CrowdStrike mettent en garde contre les risques critiques malgré les notes de gravité inférieures du fournisseur de puces.

AMD a révélé ce mardi quatre vulnérabilités affectant ses processeurs qui pourraient permettre à des attaquants de voler des données sensibles dans des systèmes d’entreprise par le biais d’attaques par canal auxiliaire. Ces vulnérabilités, identifiées par le fournisseur de puces sous l’ID SB-7029; sont connues sous le nom de Transient Scheduler Attacks (TSA). Des modèles de puces Epyc pour serveurs aussi bien que des processeurs Ryzen pour PC fixes et portables sont touchés. Cette divulgation a immédiatement déclenché une controverse sur l’évaluation de la gravité, l’entreprise de cybersécurité Crowdstrike classant les failles clés comme des menaces « critiques » malgré les évaluations de gravité moyenne et faible émises par AMD. Ce désaccord met en évidence les difficultés croissantes auxquelles les entreprises sont confrontées lorsqu’elles évaluent les risques de sécurité au niveau des processeurs. L’entreprise a commencé à diffuser des mises à jour du micrologiciel d’initialisation de la plate-forme auprès des fabricants d’équipement d’origine, tout en coordonnant des mesures d’atténuation complètes avec les fournisseurs de systèmes d’exploitation.

Ces vulnérabilités sont apparues à la suite de l’enquête menée par la firme de Santa Clara sur un rapport de recherche de Microsoft intitulé “Enter, Exit, Page Fault, Leak : Testing Isolation Boundaries for Microarchitectural Leaks”. Elle a découvert ce qu’elle appelle des « attaques transitoires du planificateur liées au temps d’exécution des instructions dans des conditions microarchitecturales spécifiques. » Ces attaques exploitent les « faux achèvements » dans les opérations du processeur. Lorsque les puces s’attendent à ce que les instructions de chargement se terminent rapidement, mais que les conditions empêchent leur exécution, les attaquants peuvent mesurer les différences de temps pour extraire des informations sensibles. « Dans certains cas, un attaquant peut être en mesure d’utiliser ces informations temporelles pour déduire des données d’autres contextes, ce qui entraîne une fuite d’informations », indique l’entreprise dans son bulletin de sécurité. Elle a identifié deux variantes d’attaques distinctes que les entreprises doivent connaitre. Les attaques TSA-L1, qui ciblent les erreurs dans la manière dont le cache L1 traite les recherches de microtags, ce qui peut entraîner un chargement de données incorrect que les attaquants peuvent détecter. Et les attaques TSA-SQ qui se produisent lorsque les instructions de chargement récupèrent par erreur des données de la file d’attente de stockage alors que les données requises ne sont pas disponibles, ce qui peut permettre de déduire des informations sensibles à partir d’opérations exécutées précédemment, ajoute le bulletin.

Crowdstrike monte la classification des menaces malgré les scores CVSS

L’étendue des systèmes affectés présente des défis importants pour les équipes de gestion des correctifs des entreprises. Les composants vulnérables comprennent les Epyc de 3e et 4e génération qui alimentent les infrastructures des centres de données en nuage et sur site, les puces de la série Ryzen déployés dans les environnements de postes de travail d’entreprise et les puces mobiles d’entreprise qui prennent en charge les arrangements de travail à distance et hybrides.

Alors qu’AMD considère ces failles comme étant de gravité moyenne et faible sur la base des exigences de complexité de l’attaque, Crowdstrike les a classées indépendamment comme des menaces critiques pour l’entreprise. L’entreprise de sécurité a spécifiquement signalé les vulnérabilités CVE-2025-36350 et CVE-2025-36357 comme étant des « vulnérabilités critiques de divulgation d’informations dans les processeurs AMD », bien qu’elles aient toutes deux un score CVSS de seulement 5,6. Selon l’évaluation des menaces de Crowdstrike, ces vulnérabilités « affectant respectivement Store Queue et L1 Data Queue, permettent à des attaquants locaux authentifiés disposant de faibles privilèges d’accéder à des informations sensibles par le biais d’attaques de planificateurs transitoires sans nécessiter d’interaction de la part de l’utilisateur ». Cette évaluation reflète une évaluation des risques axée sur l’entreprise qui prend en compte les réalités opérationnelles au-delà de la complexité technique. La combinaison de privilèges faibles et de l’absence d’interaction avec l’utilisateur rend ces trous de sécurité particulièrement préoccupants dans les environnements où les attaquants peuvent avoir déjà obtenu un accès initial au système par le biais de logiciels malveillants, de compromissions de la chaîne d’approvisionnement ou de menaces d’initiés. La méthode de classification de l’éditeur de sécurité semble accorder plus d’importance aux possibilités d’escalade des privilèges et de contournement des mécanismes de sécurité qu’aux conditions techniques préalables. Dans les environnements d’entreprise où des acteurs sophistiqués parviennent régulièrement à accéder au système local, la capacité d’extraire des informations au niveau du noyau sans interaction avec l’utilisateur représente un risque opérationnel important, quelle que soit la complexité de l’attaque initiale.

Microsoft coordonne la réponse des différents fournisseurs

Selon lui, « Microsoft a inclus ces vulnérabilités AMD dans le guide des mises à jour de sécurité parce que leur atténuation nécessite des mises à jour de Windows. Les dernières versions de l’OS apportent des protections contre ces vulnérabilités. » Cette réponse coordonnée reflète la complexité de la sécurité des processeurs modernes, dont les vulnérabilités nécessitent souvent des mises à jour simultanées des micrologiciels, des systèmes d’exploitation et, éventuellement, des couches d’hyperviseurs. L’implication de la firme de Redmond démontre que les failles de sécurité au niveau des processeurs nécessitent de plus en plus une coordination à l’échelle de l’écosystème plutôt que des solutions provenant d’un seul fournisseur. Microsoft et AMD estiment que l’exploitation est « moins probable », Crowdstrike notant qu’« il n’y a aucune preuve de divulgation publique ou d’exploitation active à l’heure actuelle. »

L’entreprise de sécurité a comparé ces failles aux précédentes « vulnérabilités de contournement du magasin spéculatif » qui ont affecté les processeurs, suggérant que les modèles d’atténuation établis peuvent être adaptés aux nouveaux vecteurs d’attaque. La stratégie d’atténuation d’AMD implique ce que la société décrit comme des versions de microprogrammes d’initialisation de plate-forme qui traitent les vulnérabilités de synchronisation au niveau du processeur. Cependant, une protection complète nécessite des mises à jour correspondantes du système d’exploitation qui peuvent entraîner des problèmes de performance pour les déploiements en entreprise.

Des failles difficiles à traiter

Cette évaluation fournit un contexte supplémentaire pour les équipes de sécurité des entreprises qui naviguent dans la complexité des vulnérabilités affectant les processeurs. Alors que la notation CVSS traditionnelle se concentre sur les vecteurs d’attaque techniques, les entreprises de sécurité telles que l’éditeur de Falcon prennent souvent en compte des risques opérationnels plus larges lorsqu’elles classent les menaces. Le fait que ces attaques ne requièrent que de « faibles privilèges » et fonctionnent « sans interaction avec l’utilisateur » les rend particulièrement préoccupantes pour les environnements d’entreprise où les attaquants peuvent déjà avoir obtenu un accès initial par d’autres moyens. La classification « critique » du fournisseur reflète le fait que des acteurs sophistiqués parviennent régulièrement à atteindre les conditions d’accès local requises par ces vulnérabilités. L’affirmation de Microsoft selon laquelle « aucun code d’exploitation connu n’est disponible nulle part » rassure temporairement, mais l’histoire de la sécurité des entreprises montre qu’un code de preuve de concept apparaît souvent rapidement après la divulgation d’une vulnérabilité. Les failles TSA coïncident également avec des préoccupations plus générales en matière de sécurité des puces. À l’instar des précédentes attaques par canal latéral telles que Spectre et Meltdown, ces trous de sécurité exploitent des fonctions d’optimisation fondamentales du processeur, ce qui les rend particulièrement difficiles à traiter sans compromis en termes de performances.

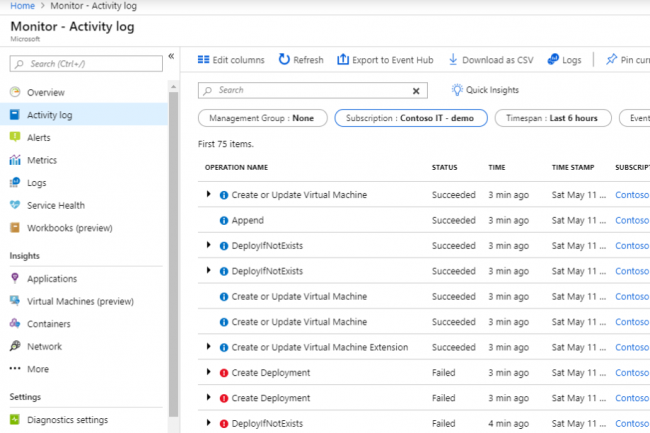

A cause d’un bug, les services Microsoft Entra, Azure Logic Apps et Monitor ainsi que Sentinel n’ont pas été en mesure de faire remonter des journaux de sécurité cruciaux pendant un mois. Une situation qui a exposé les entreprises à un risque de cyberattaques.

Microsoft a admis, pendant près d’un mois en raison d’un bug, d’avoir omis de collecter des journaux de sécurité cruciaux exposant ses entreprises clientes à des cyberattaques. L’évènement, qui s’est produit entre le 2 septembre et le 3 octobre 2024, a perturbé la collecte de données vitales utilisées par les services Entra, Azure Logic Apps, Sentinel et Azure Monitor pour surveiller les activités suspectes, en particulier les connexions non autorisées et le comportement du réseau. Signalé pour la première fois par Business Insider, ce défaut de collecte a empêché un téléchargement cohérent des journaux de sécurité, si bien que les données sur lesquelles s’appuient de nombreuses entreprises pour détecter des menaces potentielles étaient incomplètes.

L’éditeur a reconnu la gravité du problème dans un rapport préliminaire après incident (Preliminary Post Incident Review, PIR) envoyé aux clients, partagé publiquement par Joao Ferreira, MVP de Microsoft. Dans ce document, le fournisseur confirme que pour certains services, les problèmes de journalisation se sont poursuivis jusqu’au 3 octobre. Des services comme Entra, qui gère les journaux de connexion et d’activité, et la plateforme Logic Apps, responsable des données de télémétrie, ont été parmi les plus touchés. « Le 2 septembre 2024, à partir de 23H UTC, un bug dans l’un des agents de surveillance internes de Microsoft a entraîné un dysfonctionnement dans certains des agents lors du téléchargement des données de journalisation vers notre plateforme de journalisation interne, avec pour conséquence des données d’enregistrement partiellement incomplètes pour les services Microsoft concernés », indique le post.

Que s’est-il passé ?

Le bug a été accidentellement introduit alors que le fournisseur cherchait à résoudre un problème distinct dans son service de collecte de journaux. « D’après notre enquête, au moment de la correction d’un bug dans le service de collecte de journaux, nous avons découvert un bug non lié dans l’agent de surveillance interne, qui a empêché un sous-ensemble d’agents de télécharger des données d’événements de journaux », indique le document PIR. Selon Microsoft, le bug provoquait une « condition de blocage », empêchant le téléchargement des journaux vers les serveurs. Alors que l’agent de télémétrie continuait à collecter et à stocker des données dans le cache local, les journaux plus anciens étaient écrasés si le cache atteignait sa taille limite avant le redémarrage du système, entraînant alors une perte de données permanente. « Au cours de l’enquête sur ce bogue, nous avons déterminé que cet incident n’était pas lié à une compromission de la sécurité », précise le document.

Un impact généralisé sur la surveillance de la sécurité…

La firme de Redmond a reconnu que cette défaillance avait affecté plusieurs services essentiels. Sentinel, un outil de sécurité largement utilisé, a souffert de lacunes dans ses journaux, rendant difficile la détection des menaces et la génération d’alertes par les clients. Azure Monitor, autre outil important pour l’analyse de la sécurité, a également été confronté à des données de journalisation incomplètes, impliquant un défaut potentiel d’alertes pour les entreprises. Entra a souffert de problèmes de connexion et de journaux d’activité, tandis qu’Azure Logic Apps a connu des perturbations dans les données de télémétrie. Même si les fonctions de base de ces services n’ont pas été affectées, l’impossibilité de capturer des données de log critiques a considérablement affaibli la capacité des clients à surveiller les événements de sécurité.

Le fournisseur a expliqué que les journaux avaient été perdus en raison d’un problème dans l’agent de télémétrie, provoquant ainsi une sauvegarde progressive des journaux avant que les données ne soient écrasées une fois atteinte la limite de la mémoire cache. Cependant, l’entreprise a affirmé que ce problème « n’avait pas eu d’impact sur la disponibilité des services ou des ressources destinées aux clients » et qu’il n’a affecté que la collecte des événements du journal. « De plus, ce problème n’est pas lié à une quelconque atteinte à la sécurité », a rassuré Microsoft. « L’événement est inhabituel, et même si le risque d’intrusion est minime, il y a lieu de se demander si, en l’absence de journaux critiques, quelqu’un a pu obtenir un accès non autorisé », a estimé Pareekh Jain, CEO de Pareekh Consulting. « La probabilité que le risque se manifeste plus tard n’est pas à exclure », a-t-il ajouté.

Malgré la gravité du problème, la société a mis plusieurs jours à l’identifier, prolongeant ainsi les risques pour les entreprises concernées. Même si le fournisseur dit avoir corrigé le bogue et notifié tous les clients concernés, certaines entreprises affirment ne pas avoir été informées du problème. Kevin Beaumont, expert en cybersécurité, a noté qu’au moins deux entreprises dont les données de connexion étaient manquantes n’avaient pas reçu de notification de la part de Microsoft. « Ce qui est inquiétant, c’est le temps qu’il a fallu à l’éditeur pour détecter le problème », a souligné M. Jain. « Certes, il peut y avoir des bogues, mais les entreprises doivent se concentrer sur des systèmes et des processus qui les détectent et les corrigent rapidement, en quelques heures ou quelques jours, et non en quelques semaines ou en quelques mois. Microsoft est l’une des plus grandes entreprises technologiques au monde, et les entreprises lui font confiance pour leur sécurité. Elle se doit de donner la priorité à la cybersécurité, autant dans la lettre que dans l’esprit »

… qui n’est pas une première

L’incident a ravivé l’attention sur les pratiques de Microsoft en matière de journalisation, d’autant plus que l’entreprise a déjà été critiquée pour avoir facturé à ses clients des capacités de journalisation avancées. En 2023, l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et les législateurs avaient reproché à Microsoft ne pas avoir fourni suffisamment de données de journalisation pour détecter les violations gratuitement, incitant les clients à payer pour sa fonction de journalisation Purview Audit (Premium). Ces critiques se sont intensifiées après que des pirates chinois ont utilisé une clé de signature Microsoft volée pour accéder à des comptes Microsoft 365 d’entreprises et d’administrations gouvernementales en 2023. La violation a été détectée à l’aide des fonctions de journalisation payantes de Microsoft, privant ainsi de nombreux clients des outils nécessaires pour identifier l’attaque.

Suite à cela, Microsoft a travaillé avec la CISA et d’autres agences fédérales pour étendre ses capacités de journalisation gratuite. En février 2024, le fournisseur a commencé à offrir des services de journalisation améliorés à tous les clients Purview Audit standard, de façon à offrir un accès plus large aux données nécessaires à la détection des menaces. « Microsoft a connu récemment quelques difficultés en matière d’offres de sécurité », a déclaré Yugal Joshi, associé chez Everest Group. « Nos clients veulent étendre leurs solutions de sécurité centrées sur Microsoft, mais il est clair que ce genre de problèmes entament leur confiance. Même si le fournisseur a pris des mesures pour améliorer la transparence de la journalisation et élargir l’accès à ses outils avancés, ce dernier bug montre le rôle vital que joue la journalisation dans la cybersécurité. Cet incident rappelle l’importance des données de journalisation dans la détection des accès non autorisés et met en évidence les défis auxquels les entreprises sont confrontées quand ces données sont compromises. »

A cause d’un bug, les services Microsoft Entra, Azure Logic Apps et Monitor ainsi que Sentinel n’ont pas été en mesure de faire remonter des journaux de sécurité cruciaux pendant un mois. Une situation qui a exposé les entreprises à un risque de cyberattaques.

Microsoft a admis, pendant près d’un mois en raison d’un bug, d’avoir omis de collecter des journaux de sécurité cruciaux exposant ses entreprises clientes à des cyberattaques. L’évènement, qui s’est produit entre le 2 septembre et le 3 octobre 2024, a perturbé la collecte de données vitales utilisées par les services Entra, Azure Logic Apps, Sentinel et Azure Monitor pour surveiller les activités suspectes, en particulier les connexions non autorisées et le comportement du réseau. Signalé pour la première fois par Business Insider, ce défaut de collecte a empêché un téléchargement cohérent des journaux de sécurité, si bien que les données sur lesquelles s’appuient de nombreuses entreprises pour détecter des menaces potentielles étaient incomplètes.

L’éditeur a reconnu la gravité du problème dans un rapport préliminaire après incident (Preliminary Post Incident Review, PIR) envoyé aux clients, partagé publiquement par Joao Ferreira, MVP de Microsoft. Dans ce document, le fournisseur confirme que pour certains services, les problèmes de journalisation se sont poursuivis jusqu’au 3 octobre. Des services comme Entra, qui gère les journaux de connexion et d’activité, et la plateforme Logic Apps, responsable des données de télémétrie, ont été parmi les plus touchés. « Le 2 septembre 2024, à partir de 23H UTC, un bug dans l’un des agents de surveillance internes de Microsoft a entraîné un dysfonctionnement dans certains des agents lors du téléchargement des données de journalisation vers notre plateforme de journalisation interne, avec pour conséquence des données d’enregistrement partiellement incomplètes pour les services Microsoft concernés », indique le post.

Que s’est-il passé ?

Le bug a été accidentellement introduit alors que le fournisseur cherchait à résoudre un problème distinct dans son service de collecte de journaux. « D’après notre enquête, au moment de la correction d’un bug dans le service de collecte de journaux, nous avons découvert un bug non lié dans l’agent de surveillance interne, qui a empêché un sous-ensemble d’agents de télécharger des données d’événements de journaux », indique le document PIR. Selon Microsoft, le bug provoquait une « condition de blocage », empêchant le téléchargement des journaux vers les serveurs. Alors que l’agent de télémétrie continuait à collecter et à stocker des données dans le cache local, les journaux plus anciens étaient écrasés si le cache atteignait sa taille limite avant le redémarrage du système, entraînant alors une perte de données permanente. « Au cours de l’enquête sur ce bogue, nous avons déterminé que cet incident n’était pas lié à une compromission de la sécurité », précise le document.

Un impact généralisé sur la surveillance de la sécurité…

La firme de Redmond a reconnu que cette défaillance avait affecté plusieurs services essentiels. Sentinel, un outil de sécurité largement utilisé, a souffert de lacunes dans ses journaux, rendant difficile la détection des menaces et la génération d’alertes par les clients. Azure Monitor, autre outil important pour l’analyse de la sécurité, a également été confronté à des données de journalisation incomplètes, impliquant un défaut potentiel d’alertes pour les entreprises. Entra a souffert de problèmes de connexion et de journaux d’activité, tandis qu’Azure Logic Apps a connu des perturbations dans les données de télémétrie. Même si les fonctions de base de ces services n’ont pas été affectées, l’impossibilité de capturer des données de log critiques a considérablement affaibli la capacité des clients à surveiller les événements de sécurité.

Le fournisseur a expliqué que les journaux avaient été perdus en raison d’un problème dans l’agent de télémétrie, provoquant ainsi une sauvegarde progressive des journaux avant que les données ne soient écrasées une fois atteinte la limite de la mémoire cache. Cependant, l’entreprise a affirmé que ce problème « n’avait pas eu d’impact sur la disponibilité des services ou des ressources destinées aux clients » et qu’il n’a affecté que la collecte des événements du journal. « De plus, ce problème n’est pas lié à une quelconque atteinte à la sécurité », a rassuré Microsoft. « L’événement est inhabituel, et même si le risque d’intrusion est minime, il y a lieu de se demander si, en l’absence de journaux critiques, quelqu’un a pu obtenir un accès non autorisé », a estimé Pareekh Jain, CEO de Pareekh Consulting. « La probabilité que le risque se manifeste plus tard n’est pas à exclure », a-t-il ajouté.

Malgré la gravité du problème, la société a mis plusieurs jours à l’identifier, prolongeant ainsi les risques pour les entreprises concernées. Même si le fournisseur dit avoir corrigé le bogue et notifié tous les clients concernés, certaines entreprises affirment ne pas avoir été informées du problème. Kevin Beaumont, expert en cybersécurité, a noté qu’au moins deux entreprises dont les données de connexion étaient manquantes n’avaient pas reçu de notification de la part de Microsoft. « Ce qui est inquiétant, c’est le temps qu’il a fallu à l’éditeur pour détecter le problème », a souligné M. Jain. « Certes, il peut y avoir des bogues, mais les entreprises doivent se concentrer sur des systèmes et des processus qui les détectent et les corrigent rapidement, en quelques heures ou quelques jours, et non en quelques semaines ou en quelques mois. Microsoft est l’une des plus grandes entreprises technologiques au monde, et les entreprises lui font confiance pour leur sécurité. Elle se doit de donner la priorité à la cybersécurité, autant dans la lettre que dans l’esprit »

… qui n’est pas une première

L’incident a ravivé l’attention sur les pratiques de Microsoft en matière de journalisation, d’autant plus que l’entreprise a déjà été critiquée pour avoir facturé à ses clients des capacités de journalisation avancées. En 2023, l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et les législateurs avaient reproché à Microsoft ne pas avoir fourni suffisamment de données de journalisation pour détecter les violations gratuitement, incitant les clients à payer pour sa fonction de journalisation Purview Audit (Premium). Ces critiques se sont intensifiées après que des pirates chinois ont utilisé une clé de signature Microsoft volée pour accéder à des comptes Microsoft 365 d’entreprises et d’administrations gouvernementales en 2023. La violation a été détectée à l’aide des fonctions de journalisation payantes de Microsoft, privant ainsi de nombreux clients des outils nécessaires pour identifier l’attaque.

Suite à cela, Microsoft a travaillé avec la CISA et d’autres agences fédérales pour étendre ses capacités de journalisation gratuite. En février 2024, le fournisseur a commencé à offrir des services de journalisation améliorés à tous les clients Purview Audit standard, de façon à offrir un accès plus large aux données nécessaires à la détection des menaces. « Microsoft a connu récemment quelques difficultés en matière d’offres de sécurité », a déclaré Yugal Joshi, associé chez Everest Group. « Nos clients veulent étendre leurs solutions de sécurité centrées sur Microsoft, mais il est clair que ce genre de problèmes entament leur confiance. Même si le fournisseur a pris des mesures pour améliorer la transparence de la journalisation et élargir l’accès à ses outils avancés, ce dernier bug montre le rôle vital que joue la journalisation dans la cybersécurité. Cet incident rappelle l’importance des données de journalisation dans la détection des accès non autorisés et met en évidence les défis auxquels les entreprises sont confrontées quand ces données sont compromises. »

La start-up américano-israélienne spécialisée dans la gestion de la posture de sécurité cloud Wiz n’a pas donné suite à la proposition de rachat à 23 milliards de dollars de Google. La société vise une intrduction en bourse sans donner pour l’heure d’échéance.

Wiz ne tombera pas dans l’escarcelle de Google. La start-up américano-israélienne en cybersécurité a en effet décidé de mettre fin à ses négociations avecAlphabet, la maison-mère du géant de la recherche, qui auraient pu aboutir à un rachat de 23 Md$. Soit le plus important jamais réalisé pour le groupe. « Bien que nous soyons flattés par les offres que nous avons reçues, nous avons choisi de continuer à construire Wiz […] Il est difficile de dire non à des offres aussi honorables, mais grâce à notre équipe exceptionnelle, je peux faire ce choix en toute confiance », a expliqué le CEO de Wiz Assaf Rappaport, sans nommer spécifiquement Google ou Alphabet, dans un memo interne restranscrit par Techrunch. « Notre objectif est d’atteindre un chiffre d’affaires annuel récurrent d’un milliard de dollars, et nous pensons que nous pouvons atteindre cette étape de manière indépendante ».

Bien que les rumeurs d’acquisition fassent le tour de la toile depuis plus d’une semaine, ni Google ni Alphabet n’ont fait de commentaires à ce sujet. « Je pense qu’il s’agit d’une excellente validation du marché pour Wiz, et bien que l’offre soit presque deux fois supérieure à son évaluation, elle est tout à fait intéressante pour les investisseurs », a déclaré Neil Shah, vice-président chargé de la recherche et partenaire de Counterpart Research. Des rapports antérieurs indiquaient qu’Alphabet était en discussions avancées pour acquérir Wiz pour environ 23 Md$, ce qui représente une augmentation significative par rapport à l’évaluation de 12 Md$ que la start-up a reçue en mai à la suite d’une levée de fonds de 1 Md$. Cette acquisition aurait considérablement renforcé la division cloud computing de Google, un secteur où l’entreprise est actuellement à la traîne par rapport à des concurrents tels qu’Amazon Web Services et Microsoft Azure.

Des rachats récurrents en cybersécurité pour Google

Wiz propose des solutions de cybersécurité en gestion de la posture de sécurité cloud (CSPM) s’appuyant sur l’IA pour détecter les menaces et y remédier sur toutes les applications et services. Elle collabore avec plusieurs fournisseurs de cloud, dont Microsoft et Amazon, et compte parmi ses clients BMW, DocuSign, Morgan Stanley, Shell… L’entreprise compte 900 employés répartis entre les États-Unis, l’Europe, l’Asie et Israël. La décision de la jeune pousse d’entrer en bourse plutôt que de vendre à Google est considérée comme une décision stratégique visant à conserver son indépendance tout en développant ses activités et son chiffre d’affaires. Le mémo d’Assaf Rappaport témoigne d’une grande confiance dans le potentiel de Wiz. « Nous sommes déterminés à poursuivre notre trajectoire de croissance et à offrir une valeur exceptionnelle à nos clients grâce à l’innovation et au dévouement », a déclaré Reuters en citant le CEO de Wiz.

L’échec de cette opération marque un nouveau revers pour Alphabet dans ses récentes tentatives d’expansion. Tout récemment, Alphabet a renoncé à acquérir la société de logiciels de marketing en ligne HubSpot. Si l’opération Wiz s’était concrétisée, elle aurait constitué la deuxième acquisition majeure d’Alphabet dans le secteur de la cybersécurité après Mandiant pour 5,4 Md$ en 2022. « La trajectoire de croissance actuelle de Wiz et son potentiel de croissance sur le marché de la sécurité cloud (6 Md$ par an) et sur le marché global de la cybersécurité (200 Md$ par an) au cours des cinq prochaines années font qu’il est difficile de laisser de l’argent sur la table », a ajouté Neil Shah. Les récents rachats de Google en cybersécurité comprennent également Siemplify ou encore Chronicle Detect.

Des objectifs élevés de croissance

Malgré les défis, les dirigeants de Wiz restent optimistes quant à l’avenir. Assaf Rappaport a souligné que l’entreprise se concentrait à nouveau sur la poursuite d’une introduction en bourse et sur la réalisation d’objectifs de croissance substantiels. L’entreprise prévoit de tirer parti de ses technologies de cybersécurité robustes et de sa présence significative sur le marché pour stimuler sa croissance. « Notre voie reste claire, nous continuerons à innover et à être leader dans le domaine de la cybersécurité », poursuit Reuters en citant Assaf Rappaport. Les demandes de commentaires de Google et de Wiz sont pour l’heure restées sans réponse.