La Commission européenne prépare une refonte majeure du règlement général sur la protection des données à caractère personnel. Les associations de défense de la vie privée s’inquiètent d’un potentiel affaiblissement du texte.

Le 19 novembre prochain, la Commission européenne compte modifier certains textes à travers un paquet de mesures nommées « Digital Omnibus ». La semaine dernière, le Financial Times évoquait un possible assouplissement des dispositions de l’IA Act. Selon l’association allemande Netzpolitik.org, les modifications de l’exécutif bruxellois ciblent aussi le RGPD (règlement général de protection des données) et pourrait redéfinir la manière dont les entreprises traitent les données personnelles.

Un assouplissement du consentement pour les cookies

Selon le texte consulté par l’association, la Commission supprimerait l’obligation pour les sites web d’obtenir un consentement explicite avant de déposer des cookies de suivi et autoriserait explicitement l’entraînement des IA sur des données personnelles lorsque cela est justifié par les « intérêts légitimes » des entreprises. Le projet introduirait l’article 88 bis dans le RGPD afin de couvrir le « traitement des données à caractère personnel sur et à partir d’équipements terminaux », transférant ainsi la réglementation relative aux cookies de la directive ePrivacy au RGPD lui-même. Actuellement, l’article 5, paragraphe 3, de la directive ePrivacy exige des sites web qu’ils obtiennent un consentement explicite avant de stocker ou d’accéder à des cookies non essentiels sur les terminaux des utilisateurs.

Pour expliquer ce changement, la Commission a fait valoir que cette situation a engendré une insécurité juridique et des coûts de mise en conformité plus élevés en raison du chevauchement des pouvoirs de contrôle des autorités nationales. Selon la modification proposée, les sites web pourraient traiter les données collectées par le biais des cookies sur la base d’une liste restreinte de finalités à faible risque ou sur tout fondement juridique prévu par le RGPD, y compris l’intérêt légitime. Cela marquerait un tournant majeur, passant d’un suivi avec consentement explicite à un suivi avec consentement implicite avec une opposition a posteriori. « Si le consentement est nécessaire pour garantir le contrôle des personnes concernées, il ne constitue pas toujours le fondement juridique le plus approprié pour un traitement ultérieur », indique le projet.

Les associations vent debout

Les associations de défense de la vie privée estiment que l’institution européenne instrumentalisait « la lassitude face aux cookies » pour assouplir les normes de protection de la vie privée. « Le RGPD, la directive ePrivacy et la loi sur l’IA ne sont pas des obstacles à l’innovation ; ils constituent le fondement du modèle numérique européen centré sur l’humain », a écrit European Digital Rights (EDRi) dans un blog publié en octobre. « Pourtant, sous prétexte de cohérence, la Commission semble prête à affaiblir les protections offertes par ePrivacy. »

Le projet de texte détaille également l’article 88b, qui obligerait les navigateurs et les systèmes d’exploitation à transmettre automatiquement les préférences de consentement des utilisateurs une fois les normes techniques définies, ce qui pourrait entraîner la disparition progressive des bannières de cookies actuellement en vigueur. Une exception est toutefois prévue pour les entreprises de médias. Les organes de presse pourraient continuer à exiger un consentement explicite, ce que la Commission justifie par la nécessité de protéger les « fondements économiques » du journalisme.

Le feu vert pour l’entraînement de l’IA

La proposition aborde directement l’une des questions les plus controversées du droit européen de la protection des données : la possibilité pour les entreprises d’entraîner des systèmes d’IA à l’aide de données personnelles. Le projet de règlement stipule que l’entraînement, les tests et la validation de l’IA peuvent être effectués sur la base de l’« intérêt légitime » du RGPD, à condition que les entreprises mettent en œuvre des garanties telles que la minimisation des données, la transparence et un droit d’opposition inconditionnel. « Le traitement des données personnelles à des fins d’entraînement de l’IA peut donc être effectué aux fins d’un intérêt légitime », indique le projet, ajoutant que les développeurs doivent s’assurer que l’entraînement est « bénéfique pour la personne concernée et pour la société dans son ensemble ». La Commission a cité la nécessité de détecter les biais et de garantir la précision des résultats des modèles comme exemples de finalités « bénéfiques ».

Cependant, des juristes spécialisés dans la protection de la vie privée ont déclaré qu’invoquer l’intérêt légitime pour le traitement des données par l’IA pourrait ouvrir la voie à l’exploration massive de données sans consentement individuel, ce que le RGPD visait initialement à empêcher. Le projet de règlement introduirait également une exemption limitée pour les données sensibles qui apparaissent par inadvertance dans les ensembles de données d’IA. Si la suppression de ces données exigeait un « effort disproportionné », les entreprises pourraient les conserver en appliquant des mesures de protection empêchant leur utilisation ou leur divulgation. Pour Max Schrems, dirigeant de l’association Noyb, ces mesures sur l’IA donneraient ni plus, ni moins, « une carte blanche aux entreprises spécialisées dans l’IA (comme Google, Meta ou OpenAI) pour collecter les données personnelles des Européens ».

Protection des données sensibles restreinte

Autre modification controversée, une proposition restreindrait la définition des données sensibles au sens de l’article 9 du RGPD. Une protection renforcée ne s’appliquerait que lorsque les informations révèlent directement des caractéristiques telles que l’origine ethnique, la religion ou la santé, excluant les données qui ne font qu’impliquer ces caractéristiques par analyse ou déduction. « Pour la plupart des types de données personnelles énumérés à l’article 9, paragraphe 1, il n’existe pas de risques significatifs lorsque les données ne sont pas intrinsèquement sensibles », indique le projet. Les critiques craignent que cela permette aux entreprises de déduire des caractéristiques protégées – telles que l’orientation sexuelle ou les opinions politiques – à partir de données apparemment neutres sans déclencher de protections juridiques plus strictes.

L’Institut de droit européen a reconnu, dans ses observations du 14 octobre, que des mises à jour limitées du RGPD pourraient être nécessaires, mais a souligné que « les améliorations ne doivent pas se faire au détriment de la protection des droits fondamentaux ». Les modifications proposées pourraient bouleverser la gouvernance des données des entreprises en Europe. Les sociétés n’auraient plus besoin de systèmes de gestion du consentement pour la plupart des cookies de suivi, mais devraient conserver une documentation détaillée pour justifier le traitement au titre de l’« intérêt légitime ». Le Réseau européen des droits numériques a critiqué la consultation, la qualifiant d’« exclusion délibérée », avec des délais « extrêmement courts » et des évaluations de la réalité centrées « presque exclusivement sur les acteurs du secteur ».

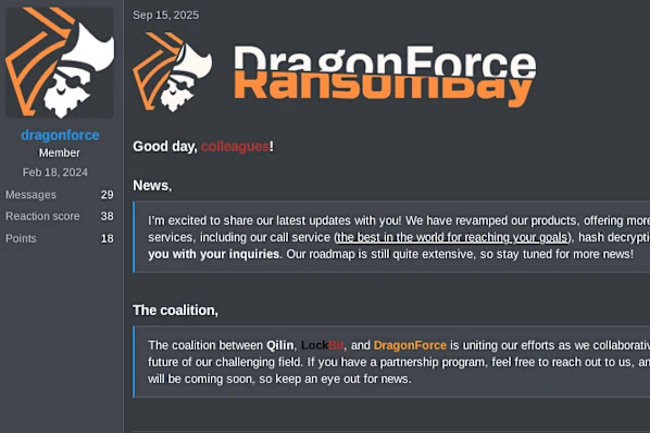

Les trois groupes de ransomware as a service s’associent pour coordonner leurs attaques et partager leurs ressources. Une manière de rassurer les affiliés après les récentes opérations de démantèlement.

L’union fait la force, une maxime qui fonctionne aussi dans le monde de la cybercriminalité. Selon un rapport de la société en cybersécurité Reliasquest, trois franchises de ransomware ont noué un partenariat début septembre. Les groupes sont DragonForce, Qilin et Lockbit. Le premier aurait proposé cette collaboration peu après la réapparition de Lockbit et de sa variante 5.0.

C’est sur un forum du dark web que le rapprochement s’est déroulé. Dans un échange, DragonForce a plaidé pour « créer des conditions de concurrence équitables, sans conflits ni insultes publiques ». Il a ajouté, « de cette façon, nous pouvons tous augmenter nos revenus et dicter les conditions du marché. Appelez cela comme vous voulez : coalition, cartel, etc. L’essentiel est de rester en contact, d’entretenir des relations amicales et d’être des alliés forts, et non des ennemis ». Lockbit a répondu favorablement à cet appel.

Une consolidation favorisée par la pression judiciaire

Cette alliance intervient alors que les opérateurs de rançongiciels subissent une pression croissante due aux différentes actions des autorités judiciaires. En février 2024, une opération internationale a réussi à saisir l’infrastructure et à arrêter des membres du groupe Lockbit. Des campagnes qui érodent progressivement la confiance des affiliés sur les groupes de ransomware. Néanmoins l’annonce du cartel « pourrait contribuer à restaurer la réputation de Lockbit auprès de ses affiliés après son démantèlement l’année dernière », souligne Reliaquest.

En conséquence, la société prévoit « une recrudescence des attaques contre les infrastructures critiques et une extension de la menace à des secteurs jugés auparavant comme à faible risque ». Il fait ici référence à Lockbit qui, lors de son retour aux affaires a autorisé ses affiliés à cibler les infrastructures critiques (centrales nucléaires, thermiques, hydroélectriques,…). Ces dernières étaient depuis l’affaire Colonial Pipeline plus ou moins épargnées par les groupes de ransomware.

Une fragmentation toujours importante

Ce partenariat devrait faciliter le partage de techniques, de ressources et d’infrastructures entre les trois groupes, selon le rapport. En 2020, LockBit s’est associé au groupe de rançongiciel Maze dans le cadre d’une collaboration qui a introduit des tactiques de double extorsion, combinant chiffrement de systèmes et vol de données, constate Reliaquest. Cette association n’est pas sans rappeler le rapprochement des groupes anglophones Scattered Spider, ShinyHunters et Lapsus$. Ils ont commencé à collaborer sous le nom de Scattered Lapsus$ Hunters, lançant en octobre un site de fuite de données répertoriant 39 entreprises dont les environnements Salesforce auraient été compromis.

Fin août, Scattered Spider a annoncé son intention de lancer sa propre offre de rançongiciel en tant que service, appelée ShinySp1d3r RaaS, affirmant qu’il s’agirait du « meilleur RaaS jamais créé », selon le rapport. Il note aussi que la formation de cartels s’inscrit dans un contexte de fragmentation record de l’écosystème global des rançongiciels. Le nombre de sites de fuite de données actifs a atteint un record historique de 81 au troisième trimestre 2025, des groupes plus petits ayant comblé les lacunes laissées par la perturbation des opérations majeures.

Des chercheurs montrent comment des attaquants exploitent les versions d’essai gratuites des EDR pour désactiver d’autres EDR existants. Une technique qui fonctionne même si la protection anti-falsification est activée.

Les cybercriminels ont trouvé un moyen pour le moins original pour désactiver un outil de détection des menaces (EDR). Ils se servent d’autre EDR explique les experts en sécurité Ezra Woods et Mike Manrod. Baptisé « violence EDR contre EDR », cette attaque s’appuie sur l’usage des versions d’essai gratuites des outils pour s’en prendre à d’autres. « Il s’avère que l’un des moyens de désactiver l’EDR est d’en proposer une version d’essai gratuite », rapportent-ils dans une étude.

Cette technique exploite un postulat fondamental en cybersécurité : la fiabilité des outils de sécurité officiels. Selon les chercheurs, les attaquants s’inscrivent à des essais gratuits d’EDR, les installent sur des systèmes compromis avec des privilèges d’administrateur local, puis configurent le logiciel de sécurité contrôlé par l’attaquant pour bloquer les outils de protection existants. Lors de leurs tests, les spécialistes ont constaté que Secure Endpoint de Cisco pouvait désactiver Falcon de CrowdStrike et Elastic Defend sans générer d’alertes ni de télémétrie depuis les systèmes ciblés. Les terminaux compromis semblaient simplement se déconnecter, sans indiquer aux équipes de sécurité que leur protection avait été délibérément sabotée. « Ceci est réalisé en supprimant les exclusions, puis en ajoutant le hachage de l’antivirus/EDR existant comme application bloquée », expliquent-ils dans leur analyse.

Au-delà du simple sabotage

L’étude a révélé des capacités qui vont bien au-delà de la simple perturbation de l’EDR. Ainsi dans le cas d’Eset, les spécialistes ont pu installer une instance contrôlée par eux en détournant l’agent d’installation de l’outil officiel. Par ailleurs, « certains produits EDR présentent des fonctionnalités similaires à celles des outils de surveillance et de gestion à distance (RMM) avec un large potentiel d’abus », observent-ils. Dans des cas extrêmes impliquant Eset, ils ont découvert la possibilité de contrôler le chiffrement intégral du disque via l’interface compromise.

De même, l’attaque contourne les fonctions de protection anti-falsification spécialement conçues pour empêcher les modifications non autorisées des outils de sécurité. « Ce vecteur est intéressant car il peut désactiver au moins certains produits, même si cette fonctionnalité est activée », ont expliqué les chercheurs. Ils ajoutent que si l’attaque nécessite des privilèges d’administrateur local, elle représente une approche moins complexe que les techniques d’évasion EDR traditionnelles telles que les attaques BYOVD (Bring Your Own Vulnerable Driver) ou le décrochage de DLL

Une détection difficile et des recommandations

Cet abus EDR montre une évolution de l’exploitation des outils officiels dans le panorama des menaces. Un rapport de Crowdstrike 2025 observe une hausse de 70% de ce type d’attaque d’une année sur l’autre. Un constat partagé par l’expert en cybersécurité connu sous le pseudonyme BushidoToken qui a publié sur X des articles sur des cybercriminels abusant activement de certains EDR. Il s’est interrogé sur l’opportunité de créer une sous-catégorie MITRE ATT&CK. Mais comme l’indiquent Ezra Woods et Mike Manrod, « ces outils sont officiels, fiables et disposent d’un certificat valide. Ils sont donc moins susceptibles d’être détectés ». Un défi pour les équipes de sécurité, car les méthodes traditionnelles de détection peuvent échouer. « Aucune activité malveillante évidente n’est générée pendant le processus de désactivation, et les systèmes semblent simplement se déconnecter plutôt que de montrer des signes clairs de compromission », soulignent les experts. Cela crée un angle mort dangereux pour les SOC (security operation center) qui s’appuient sur la télémétrie des terminaux pour surveiller leurs environnements. Quand un agent EDR cesse de signaler des incidents, il peut s’agir de plusieurs choses : un arrêt du système, un problème de connectivité ou cette nouvelle forme d’attaque.

Les deux chercheurs ont formulé des recommandations aux entreprises cherchant à se défendre contre cette menace en déployant des solutions de contrôle des applications. Elles sont capables de bloquer les installations non autorisées de logiciel de sécurité et d’appliquer des « indicateurs d’attaque » personnalisés pour détecter les mises en place suspectes d’EDR. En complément, « des pare-feu applicatifs et des passerelles web sécurisées peuvent contribuer à bloquer l’accès aux portails non autorisés des fournisseurs de sécurité » ont-ils ajouté. Enfin, ils ont livré des instructions détaillées aux équipes de sécurité pour tester ce vecteur d’attaque dans leurs propres environnements avec quelques consignes : effectuer des tests contrôlés sur des systèmes isolés, surveiller les failles de détection dans les outils de sécurité existants et analyser les chronologies et les indicateurs d’attaques.

Après les audits, Broadcom a mis une autre de ses menaces à exécution. Des clients détenteurs de licences perpétuelles de VMware dont les contrats de support ont expiré se sont vus refuser le téléchargement des mises à jour de sécurité critiques. Dans un communiqué, la société promet la livraison prochaine de patchs mais sans donner de calendrier précis.

Pas de trêve estivale pour les relations entre Broadcom et certains clients VMware. Selon nos confrères de The Register, ceux détenant des licences perpétuelles dont le support est terminé n’ont pas pu accéder aux correctifs de failles critiques de sécurité sur le portail de l’éditeur. Cette interdiction entraîne des risques immédiats pour la sécurité des entreprises clientes, d’autant plus que VMware a publié plusieurs avis de sécurité critiques en 2025.

Des avis de…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Après l’opération Endgame 2, une autre action judiciaire internationale a mis un coup d’arrêt au malware Lumma Stealer. Il avait infecté plus de 400 000 ordinateurs dans le monde.

L’impunité n’existe pas pour les cybercriminels. Un message rappelé à chaque opération judiciaire contre des groupes de malware ou de ransomware. Dernier exemple en date, Microsoft et le ministère américain de la Justice ont démantelé le groupe derrière le malware Lumma Stealer. Cette action a mobilisé aussi le centre européen de lutte contre la cybercriminalité (EC3) d’Europol, celui du Japon (JC3) et plusieurs partenaires du secteur privé (ESET, Bitsight, Lumen, Cloudflare, CleanDNS et GMO Registry), explique la firme de Redmond dans un blog. Elle a permis la saisine de plus de 2 300 domaines malveillants et visait une organisation criminelle dirigée par la Russie.

Lumma Stealer est un malware sur abonnement (MaaS) sophistiqué vendu sur des forums clandestins depuis 2022. Il propose aux acteurs malveillants de voler des identifiants de connexion, des informations de carte bancaire, des données de portefeuille de cryptomonnaies et d’autres actifs numériques sensibles. Microsoft indique avoir détecté plus de 394 000 PC Windows infectés par Lumma dans le monde entre le 16 mars et le 16 mai de cette année. La portée du malware s’étend à tous les secteurs et à toutes les zones géographiques, des infrastructures critiques et des systèmes éducatifs aux institutions financières et aux communautés de joueurs.

Un infostealer redoutable

« Lumma est devenu un outil incontournable pour les cybercriminels et les opérateurs de rançongiciels, dont le célèbre groupe Octo Tempest », a déclaré Microsoft dans son blog, soulignant les capacités d’évasion et la simplicité d’utilisation du malware. Il se propage souvent via des campagnes de phishing, de fausses publicités et l’usurpation d’identité de marques de confiance comme Booking.com et Microsoft. Le communiqué du DOJ mentionne également que le FBI a détecté plus de 1,7 million de cas où LummaC2 a été utilisé pour collecter des identifiants et d’autres informations sensibles.

Le créateur de Lumma, connu en ligne sous le nom de « Shamel », opère depuis la Russie et a commercialisé son logiciel malveillant via Telegram et d’autres forums en langue russe. Shamel a associé le logiciel malveillant à un logo d’oiseau et au slogan : « Gagner de l’argent avec nous est tout aussi facile ». Un entretien réalisé en novembre 2023 avec un chercheur connu sous le nom de « g0njxa » a révélé que Lumma comptait « environ 400 clients actifs », soulignant la professionnalisation de la cybercriminalité.

La vigilance est de mise sur la renaissance de Lumma

A l’issue de l’opération, plus de 1 300 domaines saisis ou transférés à Microsoft sont désormais redirigés vers des « skinholes » des systèmes conçus pour collecter en toute sécurité des informations sur les terminaux infectés. Microsoft peut ainsi recueillir des renseignements sur les menaces en cours et d’aider les victimes à se rétablir tout en empêchant toute nouvelle communication de malware. « Cette action conjointe vise à ralentir la vitesse à laquelle ces acteurs peuvent lancer leurs attaques, à minimiser l’efficacité de leurs campagnes et à entraver leurs profits illicites », a indiqué l’éditeur.

Malgré le démantèlement, les experts mettent en garde contre la réapparition de Lumma et d’autres opérations similaires de logiciels malveillants en tant que service sous de nouveaux noms ou avec une infrastructure reconstituée. Cette opération souligne la menace persistante que représentent les cybercriminels opérant depuis des juridictions offrant un refuge sûr ou dépourvues de mécanismes de répression solides. « Cette action complique les opérations des cybercriminels », a déclaré Bryan Vorndran, directeur adjoint de la division cyber du FBI.

La start-up chinoise Deepseek a selon un éditeur de sécurité laissé une base de données sans protection. Plus d’un million d’informations ont ainsi été compromises, ce qui repose la question de la sécurisation de l’IA.

Après l’émerveillement, DeepSeek doit faire face à une salve d’accusations (notamment de plagiat d’OpenAI) et de doutes (lettre envoyée par la Cnil italienne pour sa conformité au RGPD). Il faut maintenant compter sur les questions de sécurité avec la découverte par Wiz d’un cache de données sensibles ouvertement accessibles sur Internet. Selon l’éditeur de sécurité, plus d’un million d’informations seraient ainsi exposées.

Les experts ont constaté que la start-up chinoise avait par inadvertance laissé une base de données ClickHouse non sécurisée accessible en ligne. Ami Luttwak, directeur technique de Wiz, a confirmé dans un article de blog que DeepSeek avait rapidement agi pour sécuriser la base de données après avoir été alerté. « Ils l’ont corrigée en moins d’une heure ». Et d’ajouter, « c’était si simple à trouver que nous pensons que nous ne sommes pas les seuls à l’avoir découvert ».

Un accès aux logs et aux interactions des utilisateurs

Dans le détail, les données exposées comprenaient des historiques de chat, des détails de backend, des secrets d’API et des informations opérationnelles sensibles. Selon Wiz, la base de données n’était absolument pas protégée, ce qui donnait un accès illimité aux journaux internes et pouvait potentiellement compromettre les interactions des utilisateurs.

La base de données non protégée accordait également un contrôle de niveau administrateur complet sur son contenu. Les attaquants ayant accès auraient pu récupérer des données propriétaires, extraire des mots de passe en texte clair et même accéder à des fichiers locaux stockés sur les serveurs de DeepSeek. Les chercheurs ont noté qu’il n’y avait aucun mécanisme d’authentification en place, ce qui rend la violation particulièrement alarmante.

Une sécurité à ne pas négliger

Cette découverte intervient dans un contexte particulier pour Deepseek. Son lancement a provoqué une onde de choc sur le marché avec un modèle de raisonnement R1 capable de rivaliser avec OpenAI pour un coût moindre. L’engouement provoqué a entraîné une riposte de la part des Etats-Unis qui va examiner l’impact du modèle sur la sécurité nationale. La Marine américaine a déjà annoncé l’interdiction de l’usage de Deepseek. L’Europe est aussi montée au créneau avec la Cnil italienne, mais aussi le régulateur irlandais en demandant des éclaircissements sur la protection des données personnelles.

Les experts en cybersécurité alertent qu’au-delà de l’affaire Deepseek, les startups d’IA, dans leur hâte de se développer, ne doivent pas négliger les règles de sécurité de base. « Les risques de sécurité immédiats pour les applications d’IA proviennent de l’infrastructure et des outils qui les soutiennent », glisse les chercheurs de Wiz. Ils ajoutent, « alors qu’une grande partie de l’attention autour de la sécurité de l’IA se concentre sur les menaces futuristes, les véritables dangers proviennent souvent d’une mauvaise configuration de base ».