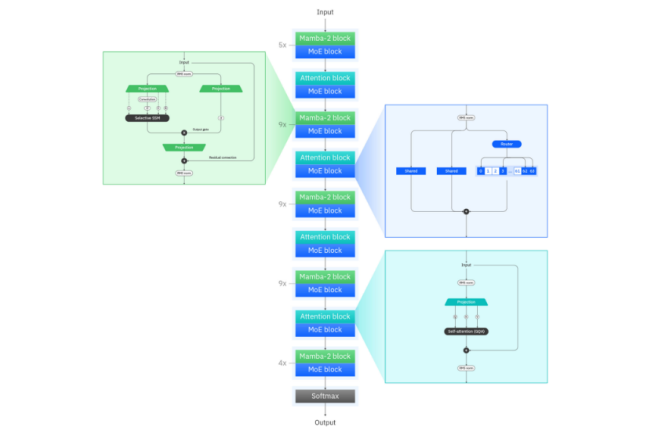

Face à des coûts d’infrastructures IA croissants, IBM propose une approche plus vertueuse avec la gamme de LLM Granite 4.0. Ils adoptent une approche hybride mêlant la techniques Mamba et transformeur pour réduire notamment la consommation de mémoire.

Après la période d’euphorie, les entreprises sont confrontées aux problèmes des coûts de l’IA, en particulier des infrastructures nécessaires à l’entraînement ou à l’inférence des modèles. Pour répondre à cette problématique, IBM a présenté les derniers LLM de la famille Granite, publiés sous licence Apache 2.0. La particularité de cette gamme open source est d’adopter une architecture hybride mêlant deux techniques : les…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

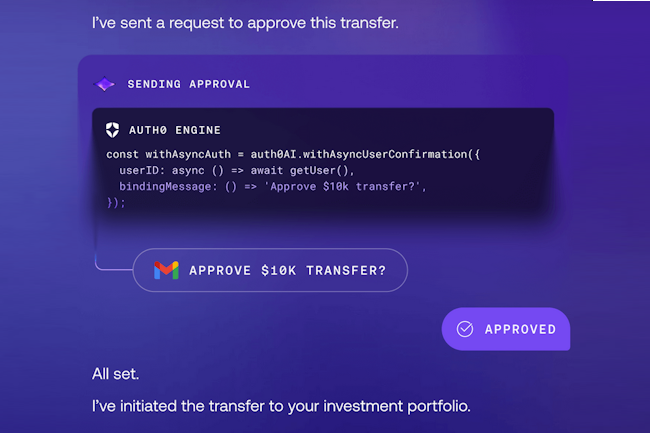

Avec Identity Security Fabric, Okta entend protéger les agents IA et réduire ainsi la surface d’attaque. Cette offre comprend une gestion du cycle de vie des agents IA, une sécurisation des communications entre agents et des identifiants vérifiables.

A l’occasion de son évènement annuel qui s’est déroulé à Las Vegas du 24 au 26 septembre, Okta a apporté sa pierre à l’édifice des agents IA. Le spécialiste de la gestion d’identité a dévoilé Identity Security Fabric, un ensemble d’outils pour sécuriser les agents IA. « Grâce à cette matrice, les entreprises pourront également émettre et vérifier des identifiants numériques inviolables, ce qui contribuera à…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

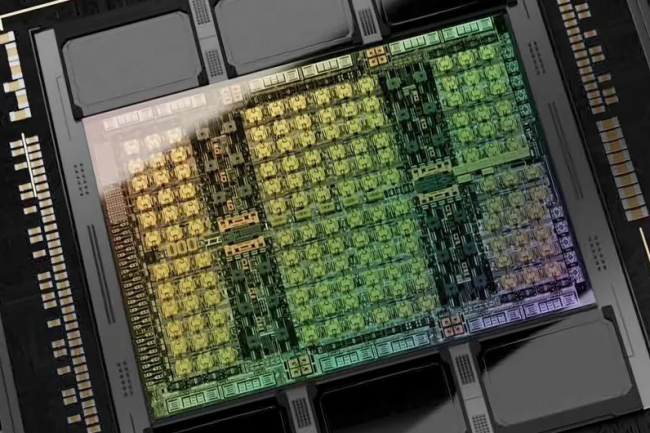

Après la convocation de responsables de NVidia par les autorités réglementaires chinoises à propos de présumées failles de sécurité dans le GPU H20 pour l’IA, Pékin intensifie sa pression sur le fournisseur.

C’est par la voie des réseaux sociaux WeChat et Sina Weibo que les autorités chinoises ont interpellé Nvidia à propos de l’existence de portes dérobées au sein de l’accélérateur H20 pour l’IA Ces dernières ont de nouveau pu être acheminées en Chine après la levée de l’interdiction d’exportation par l’administration Trump. Malgré les démentis de Nvidia sur les problèmes sécurité, les réseaux sociaux soulignent que « l’entreprise ne peut apaiser les inquiétudes des utilisateurs chinois et restaurer la confiance du marché qu’en fournissant des preuves de sécurité convaincantes, comme exigé lors de la convocation ».

L’escalade a commencé jeudi dernier lorsque l’Administration chinoise du cyberespace, la China’s Cyberspace Administration (CAC), a convoqué des représentants de Nvidia pour aborder les « graves problèmes de sécurité » liés aux capacités potentielles de suivi et d’arrêt à distance intégrées dans les puces H20. Elle a demandé des explications et des documents sur d’éventuels risques de sécurité relatifs aux portes dérobées présumées. « La cybersécurité est d’une importance capitale pour nous. Nvidia n’a pas de « portes dérobées » dans ses puces qui permettraient à quiconque d’y accéder ou de les contrôler à distance », a déclaré un porte-parole de la société.

La traçabilité des puces exportées au centre du débat

Parmi les scénarios d’exploitation potentielle des vulnérabilités des puces, le Quotidien du Peuple évoque un « véhicule à énergie électrique perdant soudainement de la puissance sur l’autoroute, ou l’écran noir pendant une opération chirurgicale d’un patient à distance ou l’arrêt soudain de la fonction de paiement par téléphone mobile à la caisse d’un supermarché ». Le media s’alarme du fait que « le risque de sécurité lié aux vulnérabilités et aux portes dérobées de ces puces pourrait entrainer des situations « cauchemardesques » à tout moment ». L’enquête de sécurité déclenchée par Pékin est directement lié à de récentes propositions législatives américaines exigeant que les puces d’IA avancées soient équipées de systèmes de localisation obligatoires.

Présenté le 8 mai 2025 par le sénateur Tom Cotton, le Chip Security Act est destiné à « empêcher les puces américaines avancées de tomber entre les mains d’adversaires tels que la Chine ». S’il était voté, il imposerait, dans les six mois suivant son entrée en vigueur, de soumettre les puces avancées à un contrôle des exportations en les équipant de mécanismes de vérification de localisation, et obligerait les exportateurs à signaler au Bureau de l’industrie et de la sécurité (BIS) tout détournement ou altération des produits. La déclaration des autorités chinoises fait référence aux « demandes des législateurs américains visant à ajouter des fonctionnalités de suivi aux puces avancées » et précise que « selon les experts américains en IA, les technologies de contrôle à distance liées aux puces de Nvidia ont atteint leur maturité ».

Les démentis de Nvidia, insuffisants pour la Chine

Le Quotidien du Peuple revient sur une déclaration de Nvidia où l’entreprise rappelle que « la cybersécurité est d’une importance capitale » pour elle et affirme que « ses puces n’ont pas de portes dérobées qui permettraient à quiconque d’y accéder ou de les contrôler à distance ». Cependant, le média d’État qualifie cette réponse d’insuffisante, soulignant que seules des « preuves de sécurité convaincantes » garantiraient le retour de la confiance. Le spécialiste des accélérateurs IA est sous pression pour trouver un équilibre entre les exigences de sécurité américaines et les demandes du marché chinois.

Lors de l’annonce de la reprise des exportations, le secrétaire américain au Commerce, Howard Lutnick, avait décrit l’accélérateur H20 comme le « quatrième meilleur » processeur de Nvidia. « Nous ne leur vendons pas nos meilleurs produits, ni nos deuxièmes meilleurs produits, ni même nos troisièmes meilleurs produits. » Le GPU H20 fait partie de la gamme de produits développés spécifiquement par Nvidia pour le marché chinois afin de répondre aux restrictions commerciales américaines. Le H20 est une version réduite de la puce Hopper, moins performante, mais avec une puissance de traitement suffisante.

Difficultés d’approvisionnement en puces

Cette confrontation met en évidence les tensions qui pèsent sur les chaînes d’approvisionnement en semi-conducteurs, essentielles au déploiement de l’IA dans les entreprises. Le Quotidien du Peuple a souligné que « la cybersécurité a non seulement un impact sur notre vie quotidienne, mais qu’elle est également vitale pour les entreprises et directement liée à la sécurité nationale ». Pour les responsables IT des entreprises, ce différend souligne la complexité de l’approvisionnement mondial en puces d’IA dans un contexte de tensions géopolitiques accrues.

Les entreprises opérant dans plusieurs régions pourraient avoir à réévaluer leurs stratégies d’approvisionnement en semi-conducteurs, car les exigences américaines en matière de suivi et les préoccupations chinoises en matière de sécurité redéfinissent la dynamique du marché. L’industrie des semi-conducteurs doit développer à la fois des produits qui satisfont aux exigences de contrôle des exportations américaines et aux normes de sécurité chinoises, un exercice d’équilibre qui pourrait avoir un impact sur les marchés mondiaux de l’IA.

130 Md$ de pertes dans le secteur des semi-conducteurs

Ce différend s’inscrit dans le contexte d’une concurrence technologique croissante entre les États-Unis et la Chine, qui remodèle les chaînes d’approvisionnement mondiales en semi-conducteurs. En octobre 2022, l’administration Biden avait mis en place des contrôles à l’exportation très stricts visant l’accès de la Chine aux semi-conducteurs de pointe, et ces restrictions ont été renforcées en octobre 2023 et décembre 2024. Selon le Center for Strategic and International Studies, l’annonce des contrôles à l’exportation en octobre 2022 a entraîné une perte de 130 milliards de dollars de capitalisation boursière pour les entreprises américaines de semi-conducteurs concernées.

La Chine a réagi en créant un fonds d’investissement de 47,5 milliards de dollars dans les semi-conducteurs en mai 2024, son troisième fonds de ce type au cours de la dernière décennie. Sous la seconde administration Trump, les droits de douane américains moyens sur les exportations chinoises ont atteint 54,9 % en août 2025, couvrant tous les produits. La Chine a riposté en imposant des droits de douane moyens de 32,6 % sur les exportations américaines. Le lancement en janvier 2025 par la start-up chinoise DeepSeek de modèles d’IA avancés rivalisant avec ceux d’entreprises américaines telles qu’OpenAI montre que malgré les restrictions, la Chine continue à innover. Nvidia n’a pas immédiatement répondu à une demande de commentaire.

La compromission des systèmes de sauvegarde et les menaces croissantes d’extorsion de données poussent les entreprises à payer les rançons selon une étude menée par Rubrik.

Malgré l’explosion des outils de cybersécurité et les très nombreuses campagnes de sensibilisation, les entreprises du monde entier continuent de céder aux attaques des ransomwares à un rythme alarmant. Selon une étude de Rubrik Zero Labs, 86 % des entreprises mondiales ont admis avoir payé des rançons à la suite d’une cyberattaque au cours de l’année écoulée. Ce chiffre met en évidence une dure réalité, à savoir qu’à l’étape de la restauration, et…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

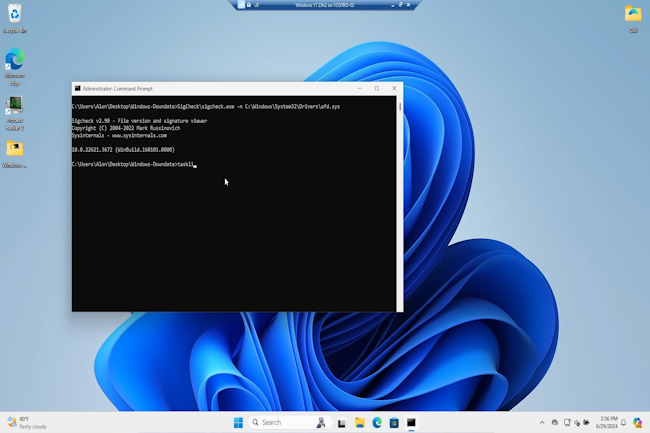

Un chercheur a pu rétrograder plusieurs composants de Windows Update pour rendre l’OS vulnérable à d’anciennes failles. Microsoft a semble-t-il discrètement corrigé une des failles. L’expert veut sensibiliser sur les attaques par repli.

Peut-on faire confiance dans Windows Update, l’outil de mise à jour automatique de l’OS de Microsoft ? La question mérite d’être posée après la découverte d’une grave faille dans ce service. Au lieu de protéger les ordinateurs, il peut être détourné pour installer des versions plus anciennes et plus vulnérables du système d’exploitation. Cela permet aux cybercriminels de contourner les mesures de sécurité et d’attaquer les PC même si les dernières mises à jour sont installées. C’est comme si l’on remontait le temps pour trouver la vulnérabilité parfaite à exploiter.

Alon Leviev, chercheur en sécurité chez SafeBreach, a dévoilé une technique (baptisée Windows Downdate) où les acteurs malveillants peuvent manipuler le processus de mise à jour de Windows pour rétrograder les composants critiques du système, rendant ainsi les correctifs de sécurité inutiles. « Avec Windows Downdate, j’ai pu prendre le contrôle total du processus de mise à jour de Windows, en rétrogradant des composants clés du système d’exploitation, notamment des DLL, des pilotes et même le noyau NT » a déclaré le spécialiste lors de la présentation de ses recherches à la conférence Black Hat qui vient de s’achever à Las Vegas. « Cela m’a permis de contourner toutes les étapes de vérification et de rendre une machine Windows entièrement corrigée sensible à des milliers de vulnérabilités antérieures ».

Une inspiration de BlackLotus

Alon Leviev s’est inspiré du BlackLotus UEFI Bootkit 2023, qui a démontré la gravité de telles attaques en dégradant le gestionnaire de démarrage de Windows pour exploiter la CVE-2022-21894, en contournant le Secure Boot et en désactivant d’autres mécanismes de sécurité du système d’exploitation. « Le malware pouvait persister même sur des systèmes Windows 11 entièrement corrigés, ce qui a déclenché l’alarme dans la communauté de la cybersécurité », a ajouté le chercheur.

« J’ai trouvé plusieurs vulnérabilités que j’ai utilisées pour développer Windows Downdate – un outil permettant de prendre le contrôle du processus de mise à jour de Windows afin de créer des rétrogradations totalement indétectables, invisibles, persistantes et irréversibles sur les composants critiques du système d’exploitation – qui m’ont permis d’élever les privilèges et de contourner les fonctions de sécurité », a-t-il déclaré dans le rapport de recherche. Il ajoute, « en conséquence, j’ai pu rendre une machine Windows entièrement corrigée sensible à des milliers de vulnérabilités antérieures, transformant les failles corrigées en zero day et rendant le terme « entièrement patché » insignifiant ».

Réaction discrète de Microsoft

Microsoft n’a pas encore fait de déclaration publique sur les résultats de la recherche. Une demande de commentaires par notre confrère de CSO est restée sans réponse. Toutefois, l’éditeur a publié deux avis – CVE-2024-38202 et CVE-2024-21302 – mercredi, en même temps que la présentation de la conférence. « Microsoft a été informé de l’existence d’une vulnérabilité d’élévation de privilèges dans Windows Backup, permettant potentiellement à un attaquant disposant de privilèges d’utilisateur de base de réintroduire des vulnérabilités précédemment atténuées ou de contourner certaines fonctionnalités de la sécurité basée sur la virtualisation (VBS) » , a déclaré l’entreprise dans un communiqué.

Dans sa présentation, le chercheur a indiqué avoir pu contourner VBS, une fonction de sécurité critique conçue pour protéger contre les menaces avancées. Cette découverte met en évidence la possibilité pour les attaquants de contourner les mesures de sécurité les plus robustes.

Une sensibilisation aux attaques par repli

Il est nécessaire d’accroître la sensibilisation et la recherche sur les attaques par repli de système d’exploitation, a-t-il suggéré dans le rapport. « Au cours de ce processus, je n’ai trouvé aucune mesure d’atténuation empêchant la rétrogradation des composants critiques du système d’exploitation dans Windows ». Un avis partagé par Arjun Chauhan, analyste principal chez Everest Group qui critique le silence de la firme de Redmond, « bien que Microsoft ait déclaré qu’il n’avait pas observé d’attaques de ce type dans la nature, l’absence de solution fiable six mois après que l’équipe SafeBreach a signalé la vulnérabilité soulève des inquiétudes quant à la capacité de Microsoft à résoudre efficacement ce problème ».

En termes d’impact, ces offensives « pourraient avoir de profondes implications pour les entreprises fortement dépendantes des environnements Windows », a souligné le consultant. Il ajoute « ces attaques peuvent annuler les correctifs de sécurité, exposant à nouveau les systèmes à des vulnérabilités précédemment atténuées, augmentant ainsi le risque de violation de données, d’accès non autorisé et de perte d’informations sensibles ». En outre, ces attaques peuvent perturber les opérations en compromettant les infrastructures critiques, ce qui entraîne des temps d’arrêt et des pertes financières.

Pour séduire un peu plus les entreprises, OpenAI apporte des fonctions de sécurité et de contrôle supplémentaires dans ses LLM et son assistant ChatGPT. La start-up en profite pour réduire le prix de certains services.

Souvent perçu comme du shadow IT par les DSI et RSSI, ChatGPT d’OpenAI adopte une série de fonctionnalités pour apporter plus de sécurité et de contrôle des coûts. Ces ajouts pourraient intensifier la concurrence entre les acteurs de l’IA en entreprise. « Nous renforçons notre soutien aux entreprises avec des fonctionnalités utiles autant pour les grandes entreprises que pour les développeurs qui évoluent rapidement sur notre plateforme », a déclaré la start-up. Parmi les principales mises à jour, on peut citer l’introduction de Private Link, une fonction de communication directe entre l’infrastructure cloud d’un client comme Microsoft Azure, et OpenAI, tout en minimisant son exposition à Internet, de façon à réduire les risques de fuite de données.

MFA et supervision des projets individuels

Autre élément de sécurité supplémentaire, OpenAI propose désormais l’authentification multifactorielle (MFA) pour les comptes utilisateurs en entreprise. « Ces apports complètent les fonctions de sécurité d’entreprise existantes, comme la certification SOC 2 Type II, le SSO, le cryptage des données au repos avec le chiffrement AES-256 et en transit avec le protocole TLS 1.2, et les contrôles d’accès basés sur les rôles », a indiqué OpenAI dans son annonce. « Nous proposons également des accords de partenariat aux entreprises du secteur de la santé qui doivent se conformer à la loi américaine HIPAA (Health Insurance Portability and Accountability Act), ainsi qu’une politique de conservation des données nulle pour les clients de l’API avec un cas d’usage qualifié », a ajouté le fournisseur.

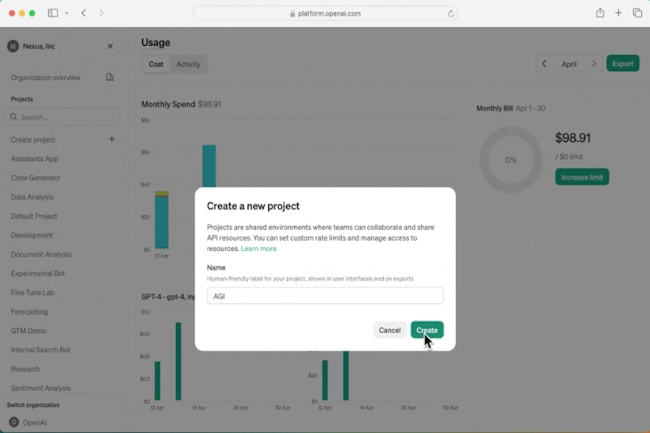

Une autre fonctionnalité appelée « Projects » promet aux entreprises une plus grande capacité de supervision et un meilleur contrôle sur les projets individuels. « Elles pourront par exemple attribuer des rôles et des clés API à des projets spécifiques, restreindre/autoriser les modèles à mettre à disposition et fixer des limites d’utilisation et de taux d’accès et éviter les dépassements inattendus. Les propriétaires de projets pourront aussi créer des clés API de compte de service qui donnent accès aux projets sans être liés à un utilisateur individuel », a aussi expliqué l’entreprise.

Des réductions tarifaires sur certains services

OpenAI veut aussi aider les sociétés à gérer autrement leurs dépenses tout en augmentant leur utilisation de l’IA. Elle propose des options d’utilisation à prix réduit (jusqu’à 50 %) pour le débit provisionné et des coûts réduits pour les charges de travail asynchrones. « Les clients ayant un niveau soutenu d’utilisation de jetons par minute (TPM) sur GPT-4 ou GPT-4 Turbo peuvent demander l’accès à un débit provisionné pour obtenir des réductions pouvant aller de 10 % à 50 % en fonction de l’importance de l’engagement », glisse OpenAI.

De même, la société a introduit une API Batch à moitié prix spécifiquement pour les tâches non urgentes. « Cette API est idéale pour des cas d’usage tels que l’évaluation de modèles, la classification hors ligne, le résumé et la génération de données synthétiques », a déclaré l’entreprise. Les développeurs qui travaillent avec l’API Assistant d’OpenAI bénéficieront également de plusieurs améliorations. C’est le cas notamment de la recherche avec « file_search », qui peut ingérer jusqu’à 10 000 fichiers par assistant, alors que la limite précédente était de 20 fichiers. « L’outil est plus rapide, prend en charge les requêtes parallèles grâce à des recherches multithread, et a amélioré le reclassement et la réécriture des requêtes », conclut OpenAI.