La dernière salve mensuelle de correctifs de sécurité de Microsoft comble 63 vulnérabilités dont une zero day dans le noyau Windows. Des failles ont également été corrigées dans Kerberos pour Active Directory, Visual Studio Copilot Chat et Graphics Component.

Pour le mois de novembre, Microsoft a publié une version allégée de son traditionnel Patch Tuesday par rapport au mois précédent. Seulement 63 failles sont corrigées contre 167, mais cela ne signifie pas que les administrateurs et les équipes de sécurité doivent relâcher leurs efforts. La vigilance est de mise notamment sur une vulnérabilité de type zero day provoquant une élévation de privilèges dans le noyau Windows pour serveurs contrôleurs et postes de travail. « La vulnérabilité [affectant le noyau Windows]la plus urgente à corriger est la CVE-2025-62215 », a expliqué à CSO Satnam Narang, ingénieur de recherche senior chez Tenable.

Une faille difficile à exploiter

« Bien qu’il existe une condition préalable importante pour exploiter le bogue, Microsoft a confirmé qu’une exploitation active était en cours. Les conséquences ne peuvent être ignorées, car les vulnérabilités liées à l’élévation des privilèges sont la clé pour ouvrir d’autres portes au sein d’une entreprise. C’est ainsi que les attaquants passent d’un premier point d’ancrage à une violation à grande échelle », a expliqué M. Narang. De son côté, Chris Goettl, vice-président de la gestion des produits chez Ivanti, note que cette faille affecte toutes les éditions du système d’exploitation actuellement prises en charge, ainsi que les systèmes Windows 10 couverts par le programme ESU (Extended Security Updates), « ce qui signifie que l’utilisation de Windows 10 après la fin de vie (EOL) n’est pas un risque hypothétique ». Selon Nick Carroll, responsable de la réponse aux incidents cybersécurité chez Nightwing, certains utilisateurs ont cependant signalé des problèmes lors de leur inscription au programme Extended Security Update (ESU). Le fournisseur a récemment publié une mise à jour urgente (out of band) pour résoudre les problèmes rencontrés par les utilisateurs qui tentent de s’inscrire au programme Windows 10 Consumer Extended Security Update. Les administrateurs qui prévoient de participer à ce programme doivent installer la mise à jour KB5071959 pour résoudre les problèmes d’inscription.

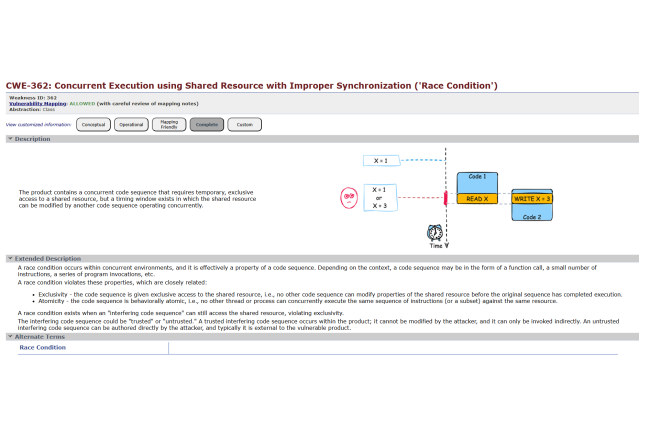

Ben McCarthy, lead cybersecurity engineer chez Immersive, a par ailleurs expliqué comment la CVE-2025-62215 peut être exploitée. Un attaquant disposant d’un accès local à faible privilège peut exécuter une application spécialement conçue qui tente à plusieurs reprises d’exploiter une race condition ou situation de compétition [interférence survenant lorsque que des processus imbriqués essayent d’accéder simultanément aux mêmes données ce qui peut provoquer des conflits dans les logiciels]. Dans le cas présent, il s’agit d’amener plusieurs threads à interagir avec une ressource partagée du noyau de manière non synchronisée, ce qui perturbe la gestion de la mémoire du noyau et l’amène à libérer deux fois le même bloc de mémoire. Cette « double libération » réussie provoque une corruption de mémoire noyau (kernel heap corruption), permettant à l’attaquant de réécrire la mémoire et de détourner le flux d’exécution du système. Si cette faille est très complexe à exploiter, le bénéfice apparait considérable pour un pirate qui y parviendrait en obtenant des privilèges système.

Une brèche dans Copilot Chat pour Visual Studio Code

La deuxième vulnérabilité majeure est la CVE-2025-62222 entraînant une exécution de code à distance dans l’extension Copilot Chat pour Visual Studio Code. Bien qu’elle soit moins susceptible d’être exploitée, M. Narang a déclaré qu’elle « souligne un intérêt croissant pour la recherche de bogues dans l’IA générative ou l’IA agentique, qui englobe les grands modèles de langage, qu’il s’agisse de modèles fondamentaux ou de modèles open source, et les outils d’édition de code assistés par l’IA ». Les chercheurs de Cisco ont déclaré que l’exploitation de cette faille n’était pas anodine, car elle nécessite plusieurs étapes : injection rapide, interaction avec Copilot Agent et démarrage d’une image de container (build trigger).

Ils expliquent aussi que Microsoft a évalué la complexité de l’attaque comme étant « élevée » mais que son exploitation est « peu probable ». Les RSSI devraient déjà s’attaquer aux risques émergents liés à l’IA par le biais de la gouvernance et de l’application de politiques de sécurité, a ajouté M. Narang. « Si le shadow AI et l’usage détourné et non sanctionné de l’IA se répandent dans leur entreprise, les responsables de la sécurité doivent modifier leur stratégie pour gérer cette surface d’attaque émergente et complexe avant qu’il ne soit trop tard. »

Kerberos dans Active Directory à risque

Un autre correctif publié concerne la CVE-2025-60704, une vulnérabilité de délégation dans le protocole d’authentification Kerberos au sein d’Active Directory baptisée CheckSum par les chercheurs de Silverfort, qui l’ont découverte. Si elle était exploitée, un pirate pourrait usurper l’identité d’un utilisateur authentifié, étendre ses privilèges et rester caché. Kerberos permettant aux applications de s’authentifier de manière sécurisée, une compromission pourrait ouvrir la voie à de l’usurpation d’identité et à l’accès à des ressources sensibles, explique Silverfort dans une description de cette vulnérabilité.

À l’aide d’une technique de type man-in-the-middle, cette faille a permis aux chercheurs en sécurité d’usurper l’identité d’utilisateurs arbitraires et, au final, de prendre le contrôle de l’ensemble du domaine. « Toute entreprise utilisant Active Directory avec la fonctionnalité de délégation Kerberos activée est concernée », prévient la société. « Cela signifie que des milliers d’entreprises à travers le monde sont touchées par cette vulnérabilité. »

Graphics Component vulnérable

Tyler Reguly, directeur adjoint de la R&D chez Fortra, s’est intéressé à la CVE-2025-60724, l’une des 4 failles critiques de ce patch tuesday. Il s’agit d’un débordement de mémoire tampon dans Graphics Component qui pourrait permettre à un attaquant non autorisé d’exécuter du code sur un réseau. Il note que la firme de Redmond affirme que « dans le pire des cas, un attaquant pourrait déclencher cette vulnérabilité sur des services web en téléchargeant des documents contenant un métafichier spécialement conçu sans interaction de l’utilisateur ». « Si j’étais responsable de la sécurité des systèmes d’information, la CVE-2025-60724 m’inquiéterait ce mois-ci », a-t-il déclaré à CSO. Il ajoute, « nous sommes confrontés à une vulnérabilité que Microsoft et CVSS considèrent comme critique et à un vecteur d’attaque qui ne nécessite aucune interaction de l’utilisateur ni aucun privilège, juste la possibilité de télécharger un fichier ». Mais il regrette de ne pas avoi plus de détails concernant la brèche, « dois-je m’inquiéter pour mon infrastructure SharePoint ? Qu’en est-il des logiciels tiers, comme mon wiki ou mon outil de suivi des bogues ? C’est vraiment quelque chose qui fait un peu peur, sans beaucoup de détails supplémentaires fournis. »

Cisco explique que la vulnérabilité peut être déclenchée en persuadant une victime d’ouvrir un fichier image EMF (Enhanced Metafile) spécifique. « Dans le pire des cas », écrivent ses chercheurs, « un attaquant pourrait déclencher cette vulnérabilité sur des services web en téléchargeant des documents contenant un fichier image EMF spécialement conçu sans interaction de l’utilisateur. Un attaquant n’a besoin d’aucun privilège sur les systèmes hébergeant les services Web. L’exploitation réussie de cette vulnérabilité pourrait entraîner un RCE ou la divulgation d’informations sur les services web qui analysent ce type de documents.

SAP dévoile aussi des correctifs

Les correctifs publiés ce mardi par SAP corrigent notamment de précédentes mises à jour dont deux HotNews. Mais il en existe également deux autres, classés comme hautement prioritaires par Onapsis, qui concernent Commerce Cloud et CommonCryptoLib, tous deux au score CVSS de 7,5/10. L’un des bulletins de sécurité n°3666261, inclut une faille au score CVSS de 10. Elle concerne une vulnérabilité liée à la gestion des clés et des secrets dans SQL Anywhere Monitor avec des identifiants codés en dur. Cet outil d’administration basé sur un navigateur fournit aux administrateurs des informations sur l’état et la disponibilité des bases de données SQL Anywhere, des serveurs et fermes de serveurs MobiLink. Il peut également fournir des informations sur la disponibilité des serveurs web et proxy ainsi que des systèmes hôtes. Le correctif supprime complètement SQL Anywhere Monitor, selon les chercheurs d’Onapsis. À titre de solution temporaire, SAP recommande aux administrateurs de cesser d’utiliser cet outil et de supprimer toutes les instances de la base de données SQL Anywhere Monitor.

Autre point à noter, la mise à jour n°3668705 qui corrige la CVE-2025-42887, une faille d’injection de code dans Solution Manager. En raison d’une absence de nettoyage des entrées dans un module fonctionnel accessible à distance, des attaquants authentifiés sont en mesure d’injecter du code malveillant dans le système. Notée 9,9 sur l’échelle CVSS, cette vulnérabilité est corrigée par l’ajout d’une vérification des entrées qui rejette la plupart des caractères non alphanumériques. « La CVE-2025-42887 est particulièrement dangereuse car elle donne à un attaquant la possibilité d’injecter du code à partir d’un utilisateur disposant de faibles privilèges, ce qui conduit à une compromission totale de SAP et de toutes les données contenues dans le système SAP », note Joris van de Vis, directeur de la recherche en sécurité chez SecurityBridge. Juan Pablo Perez-Etchegoyen, directeur technique d’Onapsis, affirme également que les administrateurs doivent traiter rapidement le bulletin n°3633049. « Même s’il s’agit d’un CVSS 7,5 », a-t-il déclaré dans un e-mail adressé à CSO, « il s’agit d’une corruption de mémoire potentiellement exploitable à distance avant l’authentification, et ce type de vulnérabilité a tendance à être très critique en raison de sa nature et de son potentiel de déni de service et de compromission du système. » Cependant, pour bon nombre de ces vulnérabilités, l’application de correctifs ne suffit pas : l’architecture, l’exposition, la segmentation et la surveillance restent importantes, conseille Mike Walters, président d’Action1. « Les RSSI doivent impliquer non seulement les équipes chargées des correctifs, mais aussi les propriétaires de services (impression, numérisation, partage de documents, accès à distance), les équipes réseau/sécurité (pour la segmentation et le contrôle de l’exposition) et les équipes de journalisation/surveillance (pour la vérification post-correctif) », a-t-il déclaré.

Le phishing, le vishing, le smishing et d’autres tactiques malveillantes aident la criminalité organisée à voler des cargaisons. Aucune société spécialisée dans le fret, le transport et le stockage de marchandises ne semble à l’abri.

Autrefois, les escrocs suivaient les camions de transport et les détournaient. Aujourd’hui, ils utilisent le phishing, le vishing, le smishing, et l’usurpation d’identité pour trouver et détourner des cargaisons de valeur via les systèmes logistiques. C’est un défi pour les DSI et RSSI de suivre le rythme. Le dernier exemple en date de ces tactiques est une campagne menée par des cybercriminels qui utilisent des malwares diffusés par spear phishing pour pirater les systèmes informatiques des entreprises de transport afin de voler des cargaisons.

Proofpoint, qui a découvert cette offensive, a alerté sur une opération de phishing visant principalement les entreprises de transport nord-américaines. La campagne est active depuis juin, voir même depuis janvier. « L’acteur a fourni toute une gamme d’outils RMM (surveillance et gestion à distance) ou, dans certains cas, des logiciels d’accès à distance, notamment ScreenConnect, SimpleHelp, PDQ Connect, Fleetdeck, N-able et LogMeIn Resolve », indique le rapport. « Ces outils RMM/RAS sont souvent utilisés conjointement ; par exemple, PDQ Connect a été observé en train de télécharger et d’installer à la fois ScreenConnect et SimpleHelp. Une fois l’accès initial établi, le pirate procède à une reconnaissance du système et du réseau et déploie des outils de collecte d’identifiants tels que WebBrowserPassView. Cette activité indique un effort plus large visant à compromettre les comptes et à approfondir l’accès au sein des environnements ciblés. »

Le mode opératoire

Pour commencer, les escrocs tentent de compromettre une bourse de fret, une place de marché en ligne où les entreprises de transport routier peuvent enchérir sur des chargements. Ils peuvent publier une offre fictive ou s’immiscer dans une conversation par e-mail entre un transporteur et une entreprise à la recherche d’un camionneur pour livrer. Lorsque celui-ci répond par e-mail, les criminels lui renvoient un message contenant une pièce jointe infectée qui entraîne l’installation d’un RAT (trojan d’accès à distance). Les pirates peuvent alors enchérir sur de véritables chargements, qu’ils tentent ensuite de voler. Une autre stratégie consiste à se faire passer pour une entreprise officielle de transport et à demander à un client d’envoyer un paiement sur un compte bancaire contrôlé par le fraudeur. Une entreprise a décrit sur Reddit comment elle a été compromise au début de l’année : un soi-disant courtier a envoyé par e-mail un lien « de configuration » au répartiteur du transporteur. Lorsque celui-ci a cliqué dessus, son e-mail a été compromis, après quoi les réservations existantes ont été supprimées et les notifications du répartiteur bloquées. Le fraudeur a ensuite réservé des chargements au nom du transporteur piraté et a coordonné le transport. Le gang a ensuite tenté, sans succès, de voler huit camions de marchandises en Californie, après que l’entreprise victime ait compris ce qui se passait et que les chauffeurs aient été alertés. Cependant, quelques semaines plus tard, une autre entreprise de transport a été victime du même type d’attaque, ce qui suggère que le gang s’est tourné vers d’autres proies.

Les attaques de phishing de ce type fonctionnent car la pièce jointe téléchargée semble officielle et berne les commerciaux et les répartiteurs. Par ailleurs, elles peuvent échapper aux antivirus ou aux détections réseau, car les programmes d’installation sont souvent signés numériquement. Dans une interview, Selena Larson, co-auteure du rapport de Proofpoint, explique que cette technique fonctionne également parce que le secteur du transport routier a besoin que ses commerciaux et ses répartiteurs réagissent rapidement aux offres proposées. Pousser les cibles à agir rapidement est une stratégie essentielle pour de nombreuses campagnes de phishing. La stratégie d’attaque décrite dans le rapport Proofpoint n’est pas nouvelle : ses chercheurs avaient déjà publié en septembre dernier un avertissement similaire concernant des campagnes d’e-mails visant les entreprises de transport et de logistique, qui utilisaient souvent des messages contenant des URL Google Drive menant à un fichier de raccourci Internet (.URL) ou un fichier .URL joint directement au message. Une fois exécuté, il utilisait le protocole de partage de fichiers SMB (Server Message Block) pour accéder à un fichier exécutable sur un partage distant, qui installe le logiciel malveillant. Dans la dernière campagne, un acteur malveillant a ajouté l’utilisation d’outils d’accès à distance. Le fournisseur n’est pas certain que le même cybercriminel soit à l’origine des deux campagnes. M. Larson a convenu que les deux campagnes sont similaires aux attaques de phishing ciblées menées depuis des années contre un large éventail de secteurs et qui consistent à inciter un employé à cliquer sur un lien ou un document malveillant. L’éditeur affirme avoir observé près d’une vingtaine de campagnes similaires depuis août visant des entreprises de logistique afin de diffuser des RMM. L’auteur de la menace ne semble pas s’en prendre à des entreprises d’une taille particulière : ses cibles vont des petites entreprises familiales aux grandes sociétés de transport.

La valeur des envois volés a doublé

Il est difficile de déterminer l’ampleur de ce phénomène de vol de marchandises. Le National Insurance Crime Bureau américain estime que les pertes liées à ce type de fraude, toutes sources confondues, ont augmenté de 27 % l’année dernière par rapport à 2023, pour atteindre 35 milliards de dollars. Versik CargoNet, une société qui suit les crimes liés à la chaîne d’approvisionnement physique pour les forces de l’ordre, les compagnies d’assurance et les distributeurs aux États-Unis et au Canada, a estimé dans son rapport du troisième trimestre que les pertes trimestrielles les plus récentes dues au vol s’élevaient à plus de 111 millions de dollars pour 772 cas de vol de marchandises. Comme il n’y a pas d’obligation de signaler ces méfaits, le nombre réel serait plus élevé. Selon Keith Lewis, vice-président des opérations de Versik CargoNet, environ 40 % de ce total de 111 millions de dollars pourraient être des fraudes informatiques. Cela inclut le phishing, le smishing, le vishing, le vol de domaines Internet, l’usurpation d’identité, l’achat d’entreprises légitimes pour abuser de leur nom, etc.

Le piratage des systèmes ERP pour rediriger le fret n’est pas encore d’actualité, a-t-il ajouté. La valeur moyenne des cargaisons volées a doublé, passant de 168 448 dollars au troisième trimestre 2024 à 336 787 dollars, « preuve évidente que les voleurs de marchandises deviennent plus stratégiques dans le choix de leurs cibles », indique le rapport de Versik CargoNet. « Les groupes de la criminalité organisée sont en phase de transition, s’adaptant aux outils de lutte contre la fraude déployés dans l’ensemble du secteur de la logistique », ajoute le rapport. Une fois que les criminels savent où vont les camions, les lieux les plus courants pour le vol de marchandises sont les relais routiers et les parkings, les centres de distribution et les entrepôts, les ports et les gares de triage, les autoroutes et les aires de repos, selon le rapport.

Une campagne de phishing très efficace

Robert Beggs, directeur de la société canadienne DigitalDefence spécialisée dans la réponse aux incidents, qualifie le rapport Proofpoint de description d’« une technique de phishing classique, mais particulièrement efficace en raison de la nature des opérations logistiques ». Bien qu’il s’agisse d’une variante des campagnes précédentes, ces attaques ont également été couronnées de succès car le transport routier est une activité qui fonctionne 24 heures sur 24 et qui est en grande partie décentralisée, a-t-il déclaré, de sorte que les terminaux ne disposent pas toujours de la connectivité et des installations nécessaires pour garantir la confiance. Le risque est accru car il s’agit d’un secteur où le temps est un facteur essentiel, souligne-t-il. Un camionneur avec un chargement doit obtenir l’autorisation de circuler, s’assurer que ses papiers sont en règle et disposer de suffisamment d’argent liquide pour répondre aux demandes immédiates. « Ensemble, ces facteurs sont propices aux attaques d’ingénierie sociale », explique-t-il.

Le transport routier peut sembler être un secteur peu technologique, a fait remarquer M. Beggs, car il évite généralement les contrôles de cybersécurité stricts. Cependant, ses activités exigent que de tels contrôles existent, en particulier lorsqu’il s’agit d’avancer des fonds ou de contrôler les informations relatives aux chargements de grande valeur. Au minimum, les entreprises de ce secteur doivent utiliser une authentification multifactorielle pour les connexions et s’assurer que l’accès aux systèmes critiques est surveillé afin de garantir une utilisation appropriée et de détecter toute anomalie. Certaines entreprises utilisent des mots ou des expressions codés dans leurs messages pour identifier les chargements critiques afin de renforcer la confidentialité, ajoute-t-il. « Les camionneurs ont toujours été perçus comme un maillon faible, notamment en raison de leur pratique limitée de la cybersécurité », explique M. Beggs. Cependant, ils constituent un élément essentiel de l’infrastructure de tout pays et continueront probablement d’être la cible d’attaques d’ingénierie sociale et d’autres types d’attaques.

Des systèmes TMS vulnérables

Danielle Spinelli, ancienne courtière en transport et aujourd’hui chargée de clientèle chez Descartes Systems Group, intervient régulièrement auprès des acteurs du secteur sur les questions de cybersécurité et de vol de marchandises. Elle estime que l’un des problèmes réside dans le grand nombre de systèmes de gestion du transport (TMS) peu fiables, qui peuvent être facilement piratés. Les fournisseurs de TMS disposent en effet d’informations sur les clients et les chargements de camions qui intéressent les escrocs. Elle ajoute qu’un autre point vulnérable est le manque de sécurité des fournisseurs d’ELD (dispositifs d’enregistrement électronique) qui peuvent être piratés ou servir de point d’entrée aux systèmes TMS. Les ELD sont des dispositifs installés dans les camions qui enregistrent automatiquement le temps de conduite, le statut de service et d’autres informations sur les chauffeurs. Les entreprises de transport de marchandises composées d’une ou deux personnes et qui utilisent des comptes de messagerie gratuits sont les plus exposées, ajoute Mme Spinelli.

La Federal Motor Carrier Safety Administration (FMCSA) américaine met en œuvre des initiatives anti-fraude dont les services informatiques peuvent tirer parti, a-t-elle déclaré. Cela inclut notamment l’obligation pour les nouveaux candidats au permis de conduire commercial de faire correspondre leurs documents administratifs à un scan facial. Elle recommande également aux entreprises de logistique d’utiliser des plateformes technologiques qui combinent les données officielles de la FMCSA avec l’historique des performances de suivi, la vérification du numéro d’identification du véhicule, la géolocalisation et la validation de l’assurance avant l’envoi d’un camion. Le problème du vol de marchandises attire de plus en plus l’attention des dirigeants, a déclaré M. Lewis de Versik CargoNet. Ils font désormais pression sur leurs services de sécurité pour qu’ils embauchent des informaticiens ayant les mêmes compétences que ceux qui travaillent pour les institutions financières afin de traquer la fraude et le vol. Quant à l’avenir, il craint que les escrocs n’utilisent de plus en plus l’IA pour mener leurs cyberattaques.

Une formation de base en cybersécurité toujours nécessaire

Le secteur adopte des solutions technologiques pour lutter contre le vol de marchandises. Par exemple, CargoNet vient de lancer RouteScore API, qui utilise un algorithme pour créer un score de risque de vol de marchandises sur les itinéraires aux États-Unis et au Canada. Mais il faut également mettre en place les bases de la cybersécurité. Selon M. Spinelli, la première chose que les responsables IT et sécurité devraient faire est de renforcer la formation des employés en matière de sécurité afin qu’ils sachent reconnaître les attaques de phishing et résister à la tentation de cliquer sur toutes les pièces jointes. Ils devraient exiger des administrateurs et des utilisateurs d’applications liées à la logistique qu’ils réinitialisent leurs mots de passe d’administrateur et d’utilisateur tous les trois à six mois. Les entreprises devraient également s’assurer qu’elles disposent de bonnes procédures de départ pour annuler l’accès informatique lorsqu’un employé quitte l’entreprise. Proofpoint invite les entreprises du secteur du transport de marchandises à :

– Limiter le téléchargement et l’installation de tout outil RMM qui n’est pas approuvé et confirmé par les administrateurs informatiques d’une organisation ;

– Mettre en place des systèmes de détection réseau, notamment en utilisant l’ensemble de règles Emerging Threats, et utiliser une protection des terminaux. Cela permet d’alerter les serveurs RMM de toute activité réseau ;

– Ne pas autoriser les employés à télécharger et installer des fichiers exécutables (.exe ou .msi) provenant d’e-mails ou de SMS envoyés par des expéditeurs externes ;

– Former les employés à identifier et signaler les activités suspectes à leurs équipes de sécurité. Cette formation peut facilement être intégrée à un programme de formation des utilisateurs existant.

Le gang de cybercriminels par ransomware Akira exploite une faille critique dans des firewalls de SonicWall débouchant sur des accès non autorisés et des plantages. Les entreprises n’ayant pas appliqué le patch, pourtant disponible depuis plus d’un an, sont les premières victimes.

Il y a plus d’un an, le fournisseur de solutions de sécurité SonicWall avait lancé une alerte concernant une faille critique dans ses firewalls à destination des PME et publié un correctif. Problème : de nombreux clients ne l’ont toujours pas appliqué et sont ciblés par le cybergang par rançongiciel Akira. Ce dernier, qui émane de Conti apparu en mars 2023, a extorqué en 2024 au moins 250 entreprises pour un montant supérieur à 40 M$. Corrigée il y a plus d’un an, la faille identifiée en tant que CVE-2024-40766 porte sur du contrôle d’accès incorrect dans le système de gestion SonicOS. Elle peut entraîner un accès non autorisé aux ressources et, dans certaines conditions spécifiques, faire planter les pare-feux. Ce problème affecte les modèles Gen 5, 6 et 7 fonctionnant sous la version 7.0.1-5035 ou antérieure de SonicOS. Des chercheurs de Rapid7 ont récemment publié un rapport indiquant avoir observé une augmentation des intrusions impliquant des dispositifs SonicWall. « Nous sommes désormais convaincus que l’activité SSLVPN récente n’est pas liée à une vulnérabilité zero-day. Il existe en revanche une corrélation significative avec l’activité malveillante liée à CVE-2024-40766. »

Ces alertes font suite à un avis publié en août dernier par SonicWall indiquant que la société enquêtait sur moins de 40 incidents liés aux pare-feux Gen 7 et plus récents avec SSLVPN activé. « Bon nombre de ces incidents sont liés à des migrations de pare-feu Gen 6 vers Gen 7, au cours desquelles les mots de passe des utilisateurs locaux ont été transférés sans être réinitialisés », a fait savoir le fournisseur. « La réinitialisation des mots de passe était une étape cruciale décrite dans l’avis initial. »

Des exploits identifiés dans plusieurs pays

La semaine dernière, le centre de cybersécurité australien a constaté une augmentation des exploitations actives liées à cette vulnérabilité dans les pare-feux SonicWall avec SSL VPN activé. « Les entreprises restent vulnérables si elles n’ont pas pleinement mis en œuvre les conseils d’atténuation en mettant à jour les identifiants après la mise à jour du micrologiciel », a prévenu ce centre qui a identifié des cas d’exploitation en Australie. Si son homologue américain, la Cisa, n’a pour l’instant pas communiqué sur le sujet (exception faite d’une alerte de sécurité initiale remontant à 2024, par ailleurs également émise par le Cert-Fr), cette menace est pourtant également exploitée ailleurs. « Il ne s’agit pas seulement d’attaque contre l’Australie », a déclaré dans une interview Alan Liska, membre de l’équipe de réponse à incident du fournisseur de cybersécurité Recorded Future. « Les premiers signalements dont nous avons eu connaissance concernant l’exploitation de ce VPN SSL par Akira remontent au moins au mois de janvier, voire un peu plus tôt aux États-Unis et au Royaume-Uni ». Il a ajouté que l’entité d’Akira spécialisée dans les ransomwares en tant que service est à l’origine de cette attaque.

Malheureusement, selon M. Liska, les équipements SonicWall sont généralement hébergés par de petites entreprises qui ne disposent pas nécessairement d’une équipe informatique ou de sécurité dédiée chargée de superviser l’application des correctifs. « L’une des raisons pour lesquelles les auteurs de ransomware ont tant de succès contre les VPN est qu’ils ont tendance à rester non corrigés beaucoup plus longtemps que les autres systèmes. Dans ce cas, non seulement le correctif devait être installé, mais le mot de passe administrateur devait être modifié immédiatement après », poursuit M. Liska.

Akira une menace de plus en plus présente

Selon un rapport du spécialiste en réponse à incidents et récupération de données après ransomware Coveware (racheté par Veeam en avril 2024), le rançongiciel Akira a consolidé sa réputation comme l’une des cybermenaces les plus implacables et les plus perturbatrices affectant les entreprises aujourd’hui. Depuis plusieurs trimestres, ce dernier est en tête (14 %) des attaques par ransomware. En général, indique Raymond Umerley Field CISO de Coveware, les membres de ce gang accèdent à un réseau informatique à l’aide d’identifiants volés, via des services d’accès à distance exposés tels que les VPN et Windows RDP. Ils copient ensuite les données afin de les utiliser à des fins d’extorsion, puis s’attaquent aux serveurs VMware ESXi pour chiffrer les données.

Robert Beggs, CEO et fondateur de la société canadienne de Digital Defence en réponse aux incidents, estime quant à lui qu’Akira a développé un système automatisé pour détecter et exploiter les pare-feux SonicWall non corrigés. « Il n’est pas rare qu’un pirate attende un peu avant de cibler une vulnérabilité signalée », explique M. Beggs. « Les entreprises qui ne corrigent pas une vulnérabilité connue dans un produit de sécurité edge tel que SonicWall VPN ont généralement une cybersécurité globalement médiocre et constituent une cible de choix. »

Mises à jour à appliquer, mots de passe à changer

M. Liska, de Recorded Future, a conseillé aux RSSI et aux responsables informatiques utilisant des pare-feux SonicWall dans leurs environnements informatiques de s’assurer que les systèmes sont entièrement mis à jour, que la dernière version de SonicOS est installée et que les mots de passe administrateur sont régulièrement changés. Le centre canadien pour la cybersécurité a ajouté quant à lui que ce changement est particulièrement important s’ils ont été transférés lors de la migration de Gen 6 à 7.

Les clients devraient également envisager de limiter le nombre de personnes ayant accès au VPN. Pour réduire les risques d’être victime d’un ransomware, M. Liska, qui est également membre du groupe de travail sur les ransomwares de l’Institute for Security and Technology (IST), a déclaré que les entreprises devraient corriger tous les systèmes exposés sur Internet dès que les correctifs sont publiés, activer l’authentification multifactorielle résistante au phishing pour tous les utilisateurs, surveiller Internet pour détecter les fuites d’identifiants, et faire tourner régulièrement des campagnes de sensibilisation à la sécurité contre le phishing auprès des employés. Les RSSI peuvent également consulter le plan d’action de défense contre les ransomwares de l’IST pour davantage de conseils.

Il y a quelques semaines, l’éditeur allemand a publié un correctif pour combler une faille de sécurité critique dans S/4 Hana. Un exploit d’injection de code est disponible et rend vulnérable les systèmes non corrigés à une variété de menaces incluant effacement de données et modification de processus métiers.

Les administrateurs de S/4 Hana de SAP qui n’ont pas encore installé une mise à jour critique remontant au 11 août dernier sont confrontés à un gros risque. Un exploit d’injection de code circule en effet sur les forums. Le correctif publié comble une faille (CVE-2025-42957) donnant la capacité à un utilisateur à privilège de bas niveau de prendre le contrôle total d’un système SAP en injectant du code dans le langage de programmation ABAP du fournisseur.

Toutes les versions de S/4 Hana – aussi bien cloud privé que on premise – sont vulnérables. La société de cybersécurité allemande SecurityBridge, qui a indiqué jeudi avoir découvert cet exploit, a expliqué qu’en cas de succès ce dernier donne un accès complet à l’OS ainsi qu’à toutes les données d’un système SAP. Les entreprises n’ayant pas encore appliqué le patch devrait le faire immédiatement. Si aucune compromission d’importance n’a pour l’instant été rapportée selon la société dans un article de blog, elle a vérifié l’exploitation effective de cette brèche de sécurité. « Cela signifie que les attaquants savent déjà comment l’utiliser, laissant les systèmes SAP non corrigés à découvert », font savoir les chercheurs.

Réaliser un retro-engineering de patch pour créer un exploit est relativement facile dans le langage de programmation ABAP depuis que son code est ouvert à tout le monde, poursuit la société de conseil en cybersécurité. Pour l’heure, on ne sait pas combien d’administrateurs ont déployé la mise à jour. « La faille a un score [CVSS] de 9.9, c’est très élevé », fait savoir quant à lui Juan Pablo Perez-Etchegoyen, CTO du fournisseur de sécurité Onapsis qui rapporte régulièrement des failles SAP. « C’est le genre de vulnérabilité qui nécessite de l’attention de la part des entreprises. Nous pensons que nombre d’entre elles aurait pu appliquer le correctif le jour même ou peu de temps après ». Bien que certains réseaux informatiques puissent nécessiter des temps d’arrêt pour installer les correctifs, il ajoute « nous pensons que la majorité des entreprises devraient avoir à présent implémenté ces patchs ».

Des risques sur les processus métiers

Parce que S/4 Hana est un système ERP qui tourne sur une base de données SAP en mémoire, une exploitation pourrait être catastrophique. Dans le cas où les RSSI et les administrateurs ne comprendraient pas les enjeux, SecurityBridge a listé quelques actions qu’un acteur malveillant pourrait faire en cas d’exploitation de faille :

– Effacement et insertion de données directement dans SAP Database ; – Création d’utilisateurs avec SAP ALL ; – Téléchargement de hashes de mots de passe ; – Modification de processus métiers.

« Historiquement, il était difficile d’appliquer ces correctifs pour ces systèmes complexes, et beaucoup d’entreprises devront faire de lents et minutieux tests avant de les déployer », fait savoir Johannes Ulrich, directeur de la recherche au SANS Institute. « Les systèmes ERP comme SAP sont une cible sérieuse et souvent sous-estimé. S/4 Hana est une base de données en mémoire qui les supportent. Les compromettre peut donner à un attaquant non seulement accès aux données stockées dans un système SAP, mais parfois, plus dangereux encore, donner la possibilité de modifier les données débouchant sur de mauvaises décisions métiers. Ces attaques modifiant les données sont plus sûres et très difficiles à détecter et à contrer ». Et d’ajouter, « Cette faille peut combler un fossé important dans l’arsenal des attaquants pour s’en prendre à ces systèmes. »

Un environnement complexe ouvert aux failles

S/4 Hana n’est pas étranger aux vulnérabilités. En avril dernier par exemple, une faille (CVE-2025-31328) de falsification de requête intersite (CSRF, cross site request forgery) a été découverte dans son module Learning Solution. Celle-ci force un utilisateur final à exécuter des actions indésirables sur une application Web sur laquelle il est actuellement authentifié. Avec de l’ingénierie sociale (comme l’envoi d’un lien par e-mail ou par chat), un attaquant peut inciter les utilisateurs d’une application web à exécuter les actions de son choix. En février, une autre (CVE-2025-24868) a été découverte dans le modèle avancé des services d’application étendue (XS) de ce produit. Elle permet à un attaquant non authentifié de créer un lien malveillant redirigeant une victime vers un site web malveillant.

Eric Mehler, RSSI et blogueur allemand centré sur les failles de sécurité courantes dans S/4 Hana, a indiqué que la complexité de la plateforme peut entraîner différents problèmes à cause d’une mauvaise configuration ou d’une négligence. Parmi lesquels : maintien de comptes SAP utilisant des mots de passe par défaut et des autorisations utilisateurs excessives, autorisation d’un trafic SAP non chiffré ou avec des protocoles obsolètes tels que TLS 1.0, une surveillance et une journalisation insuffisantes du trafic, ainsi que des pratiques de programmation ABAP non sécurisées.

« Les cybercriminels ciblent très activement les applications SAP », a indiqué M. Perez-Etchegoyen. Le mois dernier, un exploit prêt à l’emploi pour une zero day dans NetWeaver (CVE-23025-31324, de type authentification manquante) a été selon lui publié par un cybergang. « Il est donc plus important que jamais pour les entreprises d’intégrer la sécurité SAP dans leur environnement de sécurité informatique et d’appliquer les correctifs dès que possible ».

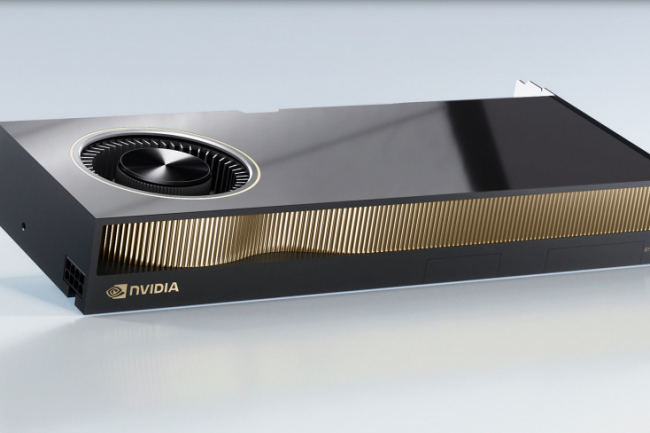

Le fournisseur de Santa Clara a émis une alerte de sécurité concernant une vulnérabilité potentielle affectant ses cartes A6000 avec mémoire GDDR6. Les responsables informatiques doivent s’assurer que la fonction de code correcteur d’erreurs (ECC) est bien activée pour éviter d’éventuelles compromissions de données.

Nvidia a prévenu les développeurs d’applications, fabricants d’ordinateurs et responsables informatiques après la découverte par des chercheurs universitaires canadiens de l’existence d’une vulnérabilité baptisée Rowhammer affectant potentiellement nombre de ses GPU. Ces derniers ont en effet prouvé dans une analyse que la puce GA102 du fournisseur américain – que l’on retrouve notamment dans sa carte graphique RTX A6000 – pouvait être compromis par une attaque de ce type. Il s’agit d’une vulnérabilité de type injection de fautes permettant à un attaquant de déduire des informations sur certains secrets stockés dans des cellules de mémoire et d’en modifier des valeurs. La mémoire vulnérable, indique le fournisseur de puces dans son avertissement, n’a pas de correction d’erreur (ECC) activé au niveau du système. « Pour les environnements entreprise qui nécessitent des niveaux d’assurance et d’intégrité plus élevés, Nvidia recommande d’utiliser des produits professionnels et pour centres de données (plutôt que du matériel graphique grand public) et de s’assurer que l’ECC est activé pour empêcher les attaques de type Rowhammer », indique la société dans un bulletin d’alerte.

Suite à cette découverte, le fournisseur recommande à ses clients de vérifier que la fonction correcteur d’erreur (ECC) est bien activée par défaut dans les architectures et produits suivants :

– Blackwell data center HGX, DGX series (GB200, B200, B100) et workstation RTX Pro ;- Ada data center L40S, L40, L4 et workstation RTX 6000, 5000, 4500, 4000, 4000 SFF, 2000 ;- Hopper data center HGX, DGX series (H100, H200, GH200, H20, H800) ;- Ampere data center A100, A40, A30, A16, A10, A2, A800, et workstation RTX A6000, A5000, A4500, A4000, A2000, A1000, A400 – Jetson data center A100, A40, A30, A16, A10, A2, A800 et IGX Orin ;- Turing data center T1000, T600, T400, T4 et workstation RTX 8000, RTX 6000, RTX 5000, RTX 4000 ;- Volta : data center/HPC Tesla V100 et V100S, et workstation Quadro GV100.

Activer l’ECC pour rendre l’exploit moins pratique

Lors de l’évaluation du risque, il convient de prendre en compte aussi bien l’instance GPU pour un seul hôte que pour plusieurs souligne le groupe, notant qu’un accès simultané au GPU est nécessaire pour exécuter une attaque Rowhammer entre les instances. « Ce n’est pas facilement exploitable et ne le sera probablement que dans le cadre d’attaques ciblées très spécifiques », a déclaré Johannes Ullrich, doyen de la recherche au SANS Institute. « Vous avez donc le temps et vous devriez vous concentrer sur les systèmes partagés qui exécutent des codes fournis par des entités non fiables. Dans la plupart des cas, cela affectera les systèmes cloud, et c’est au fournisseur cloud qu’il appartiendra d’en atténuer les effets. » Rowhammer est une vulnérabilité dans l’architecture de la mémoire DDR (double débit de données) exposant potentiellement de très nombreux systèmes.

Nvidia recommande d’activer la correction d’erreur (ECC), qui détectera et empêchera éventuellement ces modifications non autorisées du contenu de la mémoire. L’ECC n’est pas parfait, a-t-il ajouté, mais s’il est activé, il rendra probablement l’exploit moins pratique. L’attaque nécessite également que l’attaquant exécute un code spécifique, a-t-il souligné. Il s’agit d’une menace plus importante pour les systèmes partagés entre utilisateurs et permettant à différents utilisateurs d’affecter les données des autres que pour les systèmes à utilisateur unique, a-t-il ajouté. L’article des chercheurs indique que certaines abstractions des cartes graphiques rendent un peu plus difficile l’accès à la mémoire pour déclencher l’exploit Rowhammer, a-t-il ajouté. Contrairement à la mémoire DDR connectée aux bus du CPU, les GPU ont un accès plus contrôlé à la mémoire. « Mais en fin de compte, tout ce dont Rowhammer a besoin, c’est d’activer et de désactiver rapidement des bits spécifiques, ce qui est toujours possible pour les GPU. Il faut juste plus de travail pour déterminer quels bits basculer, ce qui est la principale contribution de l’article. »

D’autres GPU vulnérables à la faille Rowhammer ?

Une attaque Rowhammer sur les processeurs Intel et AMD avec des mémoires DDR et LPDDR permet à un attaquant d’induire des changements de bits dans les cellules de mémoire en accédant rapidement aux rangées de mémoire voisines. En théorie, les GPU devraient être plus difficiles à exploiter car ils disposent d’un mappage propriétaire de la mémoire physique avec les banques et les rangées GDDR, d’une latence mémoire élevée, de taux de rafraîchissement plus rapides et d’une mémoire DDR qui empêche les tentatives de saturation (hammering). Les chercheurs en sécurité ont créé une technique appelée GPUhammer en procédant à une rétro-ingénierie des mappages de rangées GDDR DRAM qui utilisent des optimisations d’accès à la mémoire spécifiques aux GPU pour amplifier l’intensité du hammering et contourner les mesures d’atténuation. « Les implications sont très sérieuses », a déclaré Gururaj Saileshwar, membre de la faculté d’informatique de l’université de Toronto et coauteur de l’article de recherche, lors d’une interview. Non seulement les données peuvent être empoisonnées, mais une attaque sur les GPU pourrait interférer avec les modèles de données de l’IA, a-t-il expliqué.

Bien que l’attaque ait été démontrée sur des GPU Nvidia avec de la DRAM GDDR6, elle pourrait fonctionner sur n’importe quel GPU, a-t-il déclaré. M. Saileshwar, qui se concentre sur la recherche de vulnérabilités matérielles, et son équipe travaillaient sur une attaque depuis l’été dernier. Les professionnels de l’informatique sont au courant de la possibilité d’attaques Rowhammer sur les puces depuis 2015. En 2018, les vulnérabilités ont reçu des noms : Spectre et Meltdown. En 2020, les informaticiens ont été avertis qu’ils devaient s’attendre à ce qu’un exploit Rowhammer majeur soit publié dans l’année. Le document a montré que les GPU sont également menacés. Interrogé sur cette recherche, un porte-parole de Nvidia a déclaré : « Nvidia recommande aux utilisateurs de suivre les meilleures pratiques de sécurité en appliquant les mesures d’atténuation DRAM existantes afin d’empêcher ou de réduire la probabilité d’une attaque Rowhammer. »

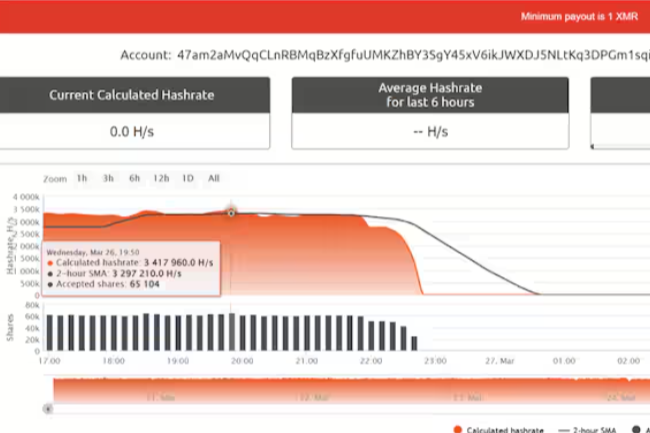

Avec XMRogue, le spécialiste en réseau de diffusion de contenu propose aux équipes de sécurité informatique un outil pour empêcher les serveurs proxy des mineurs d’utiliser des ordinateurs d’entreprise compromis. Il est cependant encore loin d’être opérationnel en production.

Depuis des années, les RSSI luttent contre les botnets qui volent la puissance de traitement des postes de travail infectés par des logiciels malveillants de cryptominage. Ce mardi, le fournisseur en réseau de diffusion de contenu (CDN, content delivery network) Akamai a décrit une solution potentielle : un outil de validation de principe qui permet aux défenseurs d’empêcher les serveurs proxy des mineurs d’utiliser des ordinateurs d’entreprise compromis. Dans son rapport, le fournisseur indique qu’avec XMRogue il a pu arrêter un proxy de cryptominage (un serveur qui distribue les tâches aux mineurs) qui générait environ 26 000 $ par an, et mettre fin au minage par toutes les victimes qui y étaient connectées. Si le fournisseur avait ciblé d’autres terminaux enrôlés dans ce botnet, elle pense que les attaquants auraient pu abandonner la campagne.

Les chercheurs admettent que les auteurs de cette campagne pourraient essayer de modifier le réseau de zombies pour le remettre en service, mais s’ils le faisaient, ils risqueraient d’être identifiés. Toutefois, les créateurs de botnets n’utilisent pas toujours un proxy. Dans de nombreux cas, les victimes se connectent directement au pool, de sorte que la tactique consistant à soumettre de mauvais partages se contente de bannir l’adresse IP des défenseurs du pool sans affecter l’opération de minage. La société cible le portefeuille numérique du botnet et un ensemble de secrets de chiffrement permettant aux utilisateurs de réaliser des transactions basées sur la blockchain. La tactique consiste à utiliser un script pour envoyer plus de 1 000 demandes de connexion simultanées en utilisant le portefeuille de l’attaquant, obligeant le pool à le bannir. Si cela pourrait interrompre d’autres opérations de minage, il ne s’agit cependant pas d’une solution permanente, admet Akamai : une fois qu’il a mis fin aux connexions multiples lors d’un test, le taux de minage de la campagne s’est ainsi rétabli.

Un projet encore au stade de PoC

« L’outil que nous avons partagé est actuellement une preuve de concept, et n’est pas encore prêt pour une utilisation en production », a prévenu Maor Dahan, chercheur senior en sécurité chez Akamai dans un courriel. Bien que la technique nécessite une certaine expertise pour être utilisée efficacement, il a déclaré que l’un de ses principaux atouts est qu’une seule entreprise peut faire tomber un botnet entier et libérer toutes les victimes, même celles qui n’ont jamais su qu’elles avaient été compromises. « Notre objectif est de susciter de nouvelles stratégies de détection et de prévention et, à terme, de permettre aux entreprises d’atténuer rapidement l’impact des campagnes actives de cryptomineurs », indique le rapport. Toutefois, les experts en cybersécurité estiment que l’outil est prometteur. « J’adore cela », a déclaré David Shipley, CEO du fournisseur canadien de services de sensibilisation à la sécurité Beauceron Security. « Imposer des coûts est le seul moyen de gagner à long terme contre la cybercriminalité. Il ne s’agit pas d’une solution miracle, mais elle sera très pénible pour les créateurs et les responsables de botnets de cryptomonnaies […] C’est une mesure intelligente, utile et nécessaire mais les criminels qui s’adonnent au cryptominage risquent de passer d’un niveau de criminalité lambda à un autre plus destructeur à mesure que ce type d’efforts de perturbation portera ses fruits. »

La méthode semble fonctionner, note Rob T. Lee, chef de la recherche au SANS Institute : « Elle est étayée par une preuve de concept et des données réelles et pourrait être utilisée par les bue team, les intervenants en cas d’incident ou les analystes SOC, et pas seulement par les chercheurs spécialisés. Mais l’outil ne sera pas une solution à long terme. Les botnets plus intelligents s’adapteront et les botnets décentralisés ne s’en soucieront pas. »

Une rare victoire pour les défenseurs

Néanmoins, selon M. Lee, Akamai a réussi une victoire rare pour les défenseurs en matière de botnets de cryptominage. « La possibilité de démanteler l’infrastructure – similaire à l’attaque d’un ransomware en tant qu’infrastructure de service – se traduira par des gains immédiats … si la capacité est active.» Le fournisseur explique que l’idée derrière son outil est simple : en se connectant à un proxy malveillant en tant que mineur, les défenseurs peuvent soumettre des résultats de travail de minage non valides – ce qu’Akamai appelle des « mauvaises parts » – qui contourneront la validation du proxy et seront soumis au pool. Les mauvais partages consécutifs finiront par faire interdire le proxy, ce qui aura pour effet d’interrompre les opérations de minage pour l’ensemble du botnet de cryptominage.

Pour tester cette technique, Akamai a utilisé XMRogue contre une campagne de minage et a pu extraire les adresses de tous les proxys de minage, identifier le serveur proxy central et le bannir du pool. Cela a fonctionné. Lorsque Akamai a documenté cette campagne pour la première fois, elle générait près de 50 000 dollars par an, mais après avoir perturbé un seul proxy, le revenu annuel de la campagne a diminué de 76 %, passant à 12 000 dollars. En ciblant d’autres proxys, Akamai estime que les revenus auraient pu être réduits à zéro. « Ce type d’impact pourrait facilement contraindre les attaquants à abandonner définitivement leur campagne ou à prendre le risque d’être identifiés lorsqu’ils apportent des modifications qui sont surveillées », conclut Akamai.. M. Lee a souligné que cela ne supprime pas le code malveillant des systèmes, mais qu’il s’agit essentiellement d’une tactique de désactivation visant à bloquer l’infrastructure de base autour du minage « d’une manière très cool et créative ». Il faudra encore des intervenants astucieux et des analystes de logiciels malveillants pour éliminer le logiciel du réseau de zombies sur chaque point d’accès, a-t-il fait remarquer. « Cependant en étant capable de combiner des techniques ciblant directement les réseaux de zombies et l’infrastructure, nous pouvons considérer qu’il s’agit d’une victoire massive pour aujourd’hui. »

Un éternel jeu du chat et de la souris

« À mesure que les cyberattaques évoluent, il est important pour les entreprises d’avoir une approche claire de la manière dont elles veulent y répondre », a commenté Fernando Montenegro, vice-président et responsable de la pratique cybersécurité chez The Futurum Group. « Cette réponse peut être différente au niveau de l’entreprise par rapport à la réponse du public en général. Je le mentionne parce que je pense que des actions comme celles-ci sont vraiment intéressantes et peuvent être utiles, mais pour moi, elles sont plus proches de l’interdiction et de la réponse publique que d’un choix des entreprises elles-mêmes. En ce qui concerne les techniques en tant que tel, je pense qu’il est brillant de s’attaquer aux objectifs de monétisation des attaquants. »

« Dans certains cas, nous avons pu arrêter complètement des réseaux de zombies entiers », a fait savoir M. Dahan. « Mais notre recherche va au-delà d’un simple outil ; elle introduit une nouvelle façon de penser. Malgré leur nature distribuée, les réseaux de cryptominage malveillants reposent presque toujours sur un goulot d’étranglement central qui peut être ciblé pour perturber les opérations. Si les attaquants peuvent s’adapter pour contourner cette méthode spécifique, nous pensons que les défenseurs peuvent découvrir des points faibles similaires dans d’autres cryptoactifs et architectures de minage. »

Pour son dernier patch tuesday, Microsoft a corrigé 56 vulnérabilités incluant 7 zero day dont 6 activement exploitées. En parallèle 6 failles classées critiques ont aussi été comblées.

A l’approche du printemps, Microsoft a publié à l’occasion de son Patch Tuesday 56 CVE relatives à de nombreux systèmes, services et produits incluant aussi bien Windows, Office, Azure, .NET, Remote Desktop Services, DNS Server ou encore Hyper-V Server. Il s’agit là d’un volume similaire à celui de février à une différence près : le nombre d’exploits est beaucoup plus conséquent. En effet, sur ces 56 trous de sécurité comblés, sept sont des zero day (niveau de sévérité important) dont six en cours d’exploitation contre deux le mois dernier. Par ailleurs, six autres failles d’exécution de code distant – non exploitées et qui n’ont pas été rendues publiques – sont classées critiques : CVE-2025-24057 (Office), CVE-2025-26645 (RDC), CVE-2025-24064 (Windows DNS), CVE-2025-24035 et CVE-2025-24045 (Windows RDS), et CVE-2025-24084 (WSL2).

« Les six exploits zero day sont résolus par la mise à jour cumulative mensuelle », souligne Tyler Reguly, directeur associé de la recherche et du développement en matière de sécurité chez Fortra. « Cela signifie qu’une seule mise à jour doit être déployée pour corriger toutes ces vulnérabilités en même temps. Heureusement, aucun d’entre eux ne nécessite d’étapes de configuration après l’actualisation. Il en va de même pour cinq des six vulnérabilités de gravité critique ». La CVE-2025-24057 et la faille divulguée publiquement mais non exploitée CVE-2025-26630 nécessitent toutes deux des mises à jour d’Office. « Heureusement, cela limite considérablement le nombre de correctifs à apporter pour résoudre les problèmes les plus importants », ajoute M. Reguly.

Zoom sur les 6 exploits zero day

– CVE-2025-26633 : Faille de contournement de la fonctionnalité de sécurité dans la Microsoft Management Console (MMC). « Pour l’exploiter, un attaquant doit convaincre sa cible (qu’elle soit simple utilisateur ou administrateur) d’ouvrir un fichier piégé. L’ingénierie sociale reste l’une des méthodes les plus efficaces pour y parvenir. C’est d’ailleurs la deuxième faille zero day exploitée dans MMC, après la CVE-2024-43572 corrigée en octobre dernier », précise Satnam Narang, ingénieur de recherche en sécurité chez Tenable.

– CVE-2025-24985 : Faille d’exécution de code à distance du pilote du système de fichiers Windows Fast FAT affectant tous les systèmes Windows utilisant le cadre de fichiers FAT/FAT32. Il s’agit d’une combinaison de problèmes de débordement d’entier (integer overflow) et de dépassement de tas (heap overflow). Les disques durs virtuels formatés en FAT spécialement conçus peuvent exploiter une validation arithmétique incorrecte, entraînant une corruption de la mémoire et une exécution de code arbitraire avec des privilèges au niveau du noyau ;

– CVE-2025-24984 : Faille de divulgation d’informations de Windows NTFS affectant tous les systèmes utilisant le système de fichiers NFTS. La vulnérabilité résulte d’une mauvaise gestion des données sensibles de la mémoire noyau ou celle dans les fichiers journaux NTFS. Windows NTFS enregistre certains événements du système de fichiers sans nettoyer de manière adéquate le contenu de la mémoire, exposant potentiellement des données sensibles provenant de processus en cours d’exécution ou du segment de mémoire noyau et tampon.

– CVE-2025-24991 : Faille Windows NTFS out-of-bounds read information disclosure est causée par des vérifications de contraintes incorrectes lors de l’analyse des métadonnées NTFS. Les disques durs virtuels (VHD) montés peuvent déclencher une sur-lecture dans la mémoire noyau, ce qui peut entraîner une fuite de données sensibles via du heap overflow ;

– CVE-2025-24993 : Faille d’exécution de code à distance de Windows NTFS. Il s’agit d’un débordement de tampon basé sur le tas déclenché par le montage de fichiers VHD spécialement conçus. Des structures de métadonnées malformées entraînent une mauvaise gestion de la mémoire par le pilote NTFS, ce qui provoque une corruption mémoire et une exécution de code arbitraire ;

– CVE-2025-24983 : Faille d’élévation de privilèges (la seule parmi les six zero day comblées ce mois-ci) relative à Windows Win32 Kernel Subsystem. Elle « pourrait permettre à un attaquant ayant déjà un accès initial au système (via une faille ou du phishing) d’obtenir les privilèges système. Toutefois, son exploitation semble plus complexe que d’habitude, car elle repose sur l’exploitation d’une race condition [interférence survenant lorsque que des processus imbriqués essayent d’accéder simultanément aux mêmes données ce qui peut provoquer des conflits dans les logiciels] », indique Satnam Narang.

Une analyse menée par l’équipe de chercheurs en sécurité de Google a montré que des pirates informatiques exploitent déjà la puissance des systèmes d’IA, dont la technologie Gemini. Ils peuvent ainsi améliorer les campagnes malveillantes, corriger du code et manipuler du contenu.

Des acteurs malveillants soutenus par des Etats se servent actuellement du service IA Gemini de Google pour étendre leurs capacités. Un usage qui s’inscrit dans un effort déployé par des pirates de tous niveaux pour exploiter des modèles de GenAI accessibles au public à des fins criminelles et d’espionnage. Telle est la conclusion d’un rapport publié aujourd’hui par le Threat Intelligence Group (TIG) de Google, qui montre comment les cybercriminels utilisent l’IA et appelle les gouvernements et le secteur privé à…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Six ans après avoir mis la main sur les solutions cybersécurité dopées à l’IA de Cylance, Blackberry envisage aujourd’hui toutes les options concernant cette activité, dont une cession. Avec à la clef des questions à anticiper pour les RSSI.

Lors de la conférence SecTor sur la cybersécurité qui s’est tenue le mois dernier à Toronto, Blackberry a mis en avant son produit Cylance de détection et de réponse aux points finaux (EDR), en présentant son dernier service EDR lancé quelques mois plus tôt. Toutefois, une semaine avant le salon, les dirigeants de Blackberry ont déclaré lors d’une journée consacrée aux analystes et aux investisseurs que l’avenir de Cylance était incertain. La vente de ce dernier – que BlackBerry a acquis en 2018 pour 1,4 Md$ – est une option, a clairement indiqué son CEO John Giamatteo.

« Cylance a encore besoin d’investissements importants pour stimuler la croissance », a-t-il déclaré. En fait, Cylance a absorbé la plupart des dépenses d’investissement récentes de Blackberry en transformant le produit original de détection de logiciels malveillants en une solution EDR et en créant l’offre MDR. Ces dépenses ont permis à la division cybersécurité de l’entreprise – qui comprend également Blackberry UEM (unified endpoint management), AtHoc (gestion des événements critiques) et Secusmart (communications mobiles sécurisées) – de fonctionner seulement « à peu près au seuil de rentabilité » cette année. « Nous ne pensons pas que la poursuite des investissements [dans Cylance] aux niveaux actuels soit durable et peu susceptible de générer un retour sur investissement acceptable », a tranché M. Giamatteo. Quant à l’avenir « toutes les options sont sur la table », a-t-il ajouté.

Des impacts à anticiper

Qu’est-ce que cela signifie pour les RSSI et les responsables de la sécurité informatique qui ont investi dans Cylance ou qui envisagent d’acheter la solution pour les endpoints ou la solution MDR ? « Les perspectives à long terme de l’offre [Cylance] ne sont pas claires », a averti la société de conseil informatique Omdia à la suite des déclarations du dirigeant. Fernando Montenegro, analyste chez Omdia, qui a assisté à la présentation du 16 octobre, a déclaré que les RSSI à la recherche de solutions peuvent encore trouver des cas d’utilisation pour Blackberry UEM, Ad Hoc et Secusmart, mais que ceux pour Cylance se resserrent : « Si votre entreprise utilise actuellement Cylance, cela vaut vraiment la peine d’avoir une conversation avec votre équipe en charge de ce compte pour comprendre comment l’avenir qui se profile affecte l’usage dans votre entreprise. » Fritz Jean-Louis, conseiller principal en cybersécurité chez Info-Tech Research Group et ancien RSSI, a été plus direct : « La chance sourit à ceux qui sont préparés », a-t-il déclaré. « Il est temps de commencer à s’engager avec d’autres fournisseurs pour explorer les options. Lorsqu’il a été demandé à Blackberry de commenter, un porte-parole a déclaré : « Nous continuons à soutenir et à servir nos clients Cylance comme nous l’avons toujours fait. »

A la question de savoir si les RSSI devraient s’inquiéter de l’imprécision des plans pour Cylance, M. Montenegro a répondu : « Je ne suis pas sûr que “inquiet” soit le bon terme, mais c’est certainement quelque chose à discuter, en particulier si vous envisagez d’adopter ou non des services gérés. » Cet analyste reconnaît à Blackberry le mérite d’avoir orienté Cylance vers les ETI par le biais de la solution MDR. « S’ils peuvent exécuter cette stratégie MDR, tous les trucs d’IA qu’ils peuvent faire pourraient leur apporter quelque chose [à Blackberry] », a-t-il déclaré à CSO cette semaine. « Mais ils choisissent [principalement] d’être compétitifs sur le MDR », a-t-il noté, « et pas directement sur les systèmes endpoints. »

Prendre du recul

Ce n’est pas que Blackberry ait dit qu’elle arrêterait de dépenser pour Cylance. Mais au sein du portefeuille de cybersécurité, les dirigeants ont noté qu’AtHoc est le moteur de la croissance, et qu’il existe de « nombreuses » opportunités de croissance du marché avec lui, UEM et Secusmart. « Après tous ces investissements [dans Cylance] », a déclaré M. Giamatteo, il est peut-être temps de prendre du recul et de se dire : « Je pense que nous pouvons trouver le bon équilibre entre la poursuite du niveau d’investissement nécessaire pour être compétitif et continuer à innover, tout en préservant la santé financière de l’entreprise. » Où irait la réorientation des dépenses d’investissement ? Dans la division IoT en pleine expansion de Blackberry et dans son système d’exploitation QNX pour les systèmes embarqués, y compris les véhicules.

Lorsque l’on lui demande si les RSSI ont délaissé Blackberry, en proie à des difficultés financières, pour les produits de cybersécurité, M. Montenegro répond que « la plupart des conversations sur la cybersécurité se sont déplacées ailleurs. » Chez Omdia, nous envisageons trois domaines principaux pour 2025 : les plateformes de sécurité, l’IA et le risque. Malgré l’héritage de Cylance, je pense qu’ils [Blackberry] ne sont pas aussi impliqués dans la conversation [par les RSSI] du côté de l’IA. Ils ne sont pas non plus aussi impliqués du côté de la plateforme ». Et d’ajouter que Blackberry, au fil du temps, « a certainement cessé d’être la première personne à laquelle nous pensons dans ce scénario ». Cela signifie-t-il qu’ils en ont fini [avec la cybersécurité] ? Absolument pas. Mais ils doivent mettre en œuvre un jeu différent avec le MDR qu’ils sont en train de mettre en place. »

Des questions pour les RSSI

Dans un courriel, Fritz Jean-Louis a déclaré que la cession potentielle de Cylance à Blackberry pourrait susciter des inquiétudes chez les RSSI qui utilisent actuellement le logiciel dans leur société. Il s’agit notamment des points suivants :

– L’impact d’une période de transition sur le support. « Au cours d’une transition, l’attention peut être divisée et le support opérationnel pourrait être affecté, ce qui entraînerait des retards de service qui sont essentiels pour une réponse rapide aux incidents », a-t-il déclaré.

– Comment les fonctionnalités opérationnelles futures et existantes seront-elles affectées ? Pendant la transition, Blackberry pourrait ralentir la recherche et le développement, ce qui aurait pour conséquence de retarder, voire d’annuler, la sortie de nouvelles fonctionnalités. Quel sera l’impact de ces décisions sur les capacités et les performances des outils ?

– L’identification de nouveaux outils et de nouvelles capacités de sécurité prend du temps, est difficile d’un point de vue tactique et stratégique, et nécessite des mois d’efforts pour permettre une prise de décision éclairée.

– Que se passe-t-il si mon entreprise utilise d’autres services de cybersécurité Blackberry liés à Cylance ? Quel sera l’impact sur les services associés ?

Un effort pour réduire les dépenses

Le CEO de Blackberry John Giamatteo et le directeur financier du groupe Tim Foote ont souligné qu’au cours de l’année écoulée, ils avaient réduit les dépenses de 135 M$, dans l’espoir de rendre la société positive en termes de flux de trésorerie d’ici la fin de l’exercice fiscal en cours. Toutefois, à la fin de la journée de présentation aux investisseurs, les analystes technologiques et financiers ont sauté sur les déclarations vagues concernant Cylance. Se référant aux déclarations de son directeur financier, M. Giamatteo a déclaré que la vente du produit était une alternative. « M. Foote a parlé d’explorer des options pour économiser plus d’argent », a déclaré M. Giamatteo, et « la vente de Cylance pourrait être l’une d’entre elles. »

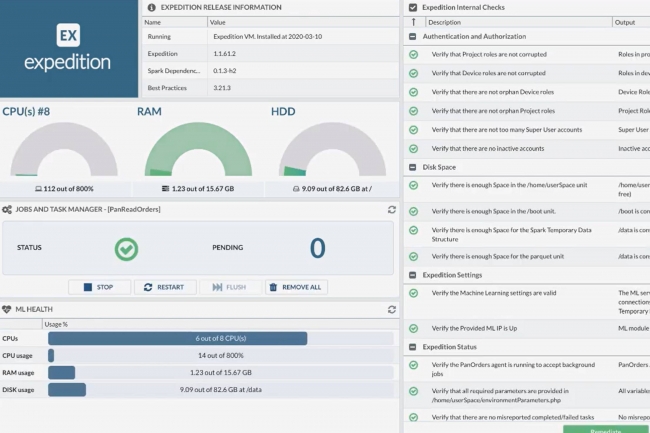

Les administrateurs doivent mettre à jour immédiatement Expedition de Palo Alto Networks. Six failles dans cet outil de migration de configuration ouvrent la voie à du vol de mots de passe en clair et bien plus encore.

Palo Alto Networks met en garde les administrateurs contre six vulnérabilités critiques dans son outil de migration de configuration Expedition qui doivent être corrigées immédiatement. De multiples vulnérabilités permettent à un attaquant de lire le contenu de la base de données Expedition et des fichiers arbitraires, ainsi que d’écrire des fichiers arbitraires dans des emplacements de stockage temporaires sur le système Expedition, a indiqué la société dans un avis de sécurité. Expedition permet aux administrateurs de migrer leurs configurations de pare-feu depuis les produits d’autres fournisseurs – y compris ceux de Cisco Systems – vers un produit Palo Alto Networks, de sorte que les données à risque comprennent les noms d’utilisateur, les mots de passe en clair, les configurations des périphériques et les clés API des pare-feux fonctionnant avec le système d’exploitation PAN-OS de Palo Alto.

A noter que ces vulnérabilités n’affectent pas directement les pare-feu Panorama, Prisma Access ou Cloud NGFW. Le fournisseur leur attribue néanmoins un score CVSS de base de 9,9, compte tenu de la sensibilité des informations susceptibles d’être dérobées. Jusqu’à présent, l’entreprise affirme ne pas avoir connaissance d’une exploitation malveillante de ces failles. Les correctifs sont disponibles dans Expedition 1.2.96 et les versions ultérieures.

Des mises à jour de clés API, ID et mots de passe à faire

Tous les noms d’utilisateur, mots de passe et clés API d’Expedition doivent faire l’objet d’une rotation après la mise à jour vers la version fixe de l’application, a indiqué la société. En outre, tous les noms d’utilisateur, mots de passe et clés API des pare-feux traités par Expedition doivent faire l’objet d’une rotation après la mise à jour. Si Expedition ne peut pas être mis à jour immédiatement, les administrateurs doivent s’assurer que l’accès réseau à l’outil est limité aux utilisateurs, hôtes ou réseaux autorisés jusqu’à l’installation de la nouvelle version. Expedition est généralement déployé sur un serveur Ubuntu et accessible via un service web. Les administrateurs qui l’utilisent pour l’intégration ajoutent les informations d’identification de chaque système nécessaire, selon les chercheurs de Horizon3.ai, qui ont découvert quatre des vulnérabilités.

Dans le détail les failles sont les suivantes : CVE-2024-9463 (injection de commande qui permet à un attaquant non authentifié d’exécuter des commandes arbitraires en tant que root dans Expedition) qui entraîne la divulgation des noms d’utilisateur, des mots de passe en clair, des configurations de périphériques et des clés API de périphériques des pare-feu PAN-OS. La CVE-2024-9464 (presque identique), la CVE-2024-9465 (injection SQL), la CVE-2024-9466 (stockage en clair de mots de passe), la CVE-2024-9467 (vulnérabilité XSS qui permet l’exécution d’un JavaScript piégé dans le navigateur d’un utilisateur authentifié d’Expedition s’il clique sur un lien malveillant). Enfin la CVE-2024-5910, une faille d’authentification manquante qui pourrait conduire à la prise de contrôle d’un compte administrateur.

Le support d’Expedition arrêté à partir de janvier 2025

La CVE-2024-5910 a été initialement découverte par des chercheurs de Horizon3.ai, qui en ont ensuite trouvé trois autres. Dans un blog, les chercheurs expliquent qu’ils sont tombés sur cette faille en utilisant Google pour rechercher « palo alto expedition reset admin password ». Ils ont découvert qu’une simple requête PHP vers un endpoint via le service web réinitialisait le mot de passe administrateur. Bien que l’obtention d’un accès administrateur à Expedition ne permette pas en soi de lire toutes les informations d’identification stockées – parce que de nombreux fichiers étaient stockés dans un répertoire utilisé comme racine du site web – ils ont cherché et trouvé un moyen d’exploiter leur accès. Au moment de documenter leur découverte cette semaine, les chercheurs d’Horizon3 n’avaient trouvé que 23 serveurs Expedition exposés à l’internet, ce qui, selon eux, est logique puisqu’il ne s’agit pas d’un outil qui a besoin d’être exposé.

Cette mauvaise nouvelle intervient quelques mois après l’annonce de Palo Alto Networks d’arrêter le support d’Expedition à compter de janvier 2025. L’éditeur a proposé à ses clients de se tourner vers deux alternatives, à savoir s’orienter vers son offre Strata Cloud Manager (SCM) ou bien ses services professionnels et d’usine de migration.