Microsoft a publié des correctifs de sécurité pour 81 failles dont deux sont de type zero day. La première touche Windows SMB, mais fait l’objet d’une polémique, et l’autre répare une faille datant de 2024. D’autres brèches à ne pas négliger concernent Hyper-V, NTLM et le pack HPC.

En ce mois de rentrée, Microsoft épargne les RSSI et administrateurs systèmes avec un Patch Tuesday plus léger que les précédents. La livraison de septembre comprend 81 correctifs contre 137 en août dernier. Dans le détail, 13 des failles corrigées sont considérées comme critiques. Satnam Narang, chercheur chez Tenable, souligne que, ce mois-ci, Microsoft a réparé davantage de vulnérabilités d’élévation de privilèges que de failles d’exécution de code à distance. Dans l’ensemble de ces correctifs, les équipes de sécurité devront se pencher en priorité sur deux vulnérabilités zero day.

Une controverse sur la faille touchant Windows SMB

La première – référencée comme CV-2025-5534 – concerne une faille d’élévation de privilèges dans Windows SMB (Server Message Block). Elle a déjà été diffusée publiquement. Dans certaines configurations, cette brèche pourrait exposer le serveur SMB aux attaques par relais, a déclaré Microsoft. Ce correctif semble avoir été publié pour aider les clients à auditer et évaluer leur environnement et à identifier les problèmes d’incompatibilité avant d’utiliser certaines fonctionnalités de renforcement des serveurs SMB, a déclaré Satnam Narang. Un avis partagé par Mike Walters, président d’Action1, « ce correctif est un exemple de correctifs de septembre qui nécessitent des activités supplémentaires après le déploiement ». Les entreprises doivent d’abord déployer les mises à jour pour activer l’audit, puis évaluer la compatibilité avant de prendre des mesures de renforcement des serveurs PME, notamment la signature et la mise en œuvre de la protection étendue pour l’authentification. Les RSSI devraient planifier une approche progressive du renforcement, incluant l’évaluation, les tests et la mise en œuvre, afin d’éviter toute interruption d’activité, a conseillé le dirigeant.

Pour autant d’autres spécialistes critiques l’usage abusif du classement CVE de la faille. Tyler Reguly, directeur associé de la R&D chez Fortra, a déclaré, « elle aurait dû être rejetée par les autorités CVE. Nous savons que les attaques par relais sont possibles contre les PME et que des mécanismes de renforcement existent pour y remédier ». Il ajoute que Microsoft explique cette CVE a été publiée « pour fournir des fonctionnalités d’audit et d’évaluation » et que dans ce cadre, « il s’agit d’une utilisation abusive du système CVE ». Pour lui, « les RSSI devraient demander à Microsoft si cette CVE présente réellement une vulnérabilité. Si un fournisseur se sert d’une CVE simplement pour ajouter une fonctionnalité, les RSSI du monde entier doivent s’y opposer ».

La seconde faille critique n’est pas récente. Elle a été divulguée en 2024 et cible Newtonsoft.Json incluse dans SQL Server. « La CVE-2024-21907 corrige une vulnérabilité de gestion de conditions exceptionnelles dans Newtonsoft.Json avant la version 13.0.1 », explique Microsoft. Il ajoute, « Les données trafiquées transmises à la méthode JsonConvert.DeserializeObject peuvent déclencher une exception StackOverflow entraînant un déni de service. Selon l’utilisation de la bibliothèque, un attaquant distant non authentifié peut provoquer le déni de service.»

Vulnérabilités dans Hyper-V et Windows NTLM

Les administrateurs Windows doivent également veiller à corriger rapidement deux vulnérabilités (CVE-2025-54098 et CVE-2025-55224) dans l’hyperviseur de type 1 Hyper-V. Un contrôle d’accès inapproprié dans celui-ci peut donner à un attaquant autorisé la capacité d’élever les privilèges localement, a déclaré la firme de Redmond. Selon Mike Walter, ces failles exigent une attention particulière de la part des RSSI gérant les datacenters des entreprises. « Ces failles de type « invité vers hôte » pourraient mettre en danger des hôtes de virtualisation entiers exécutant des charges de travail critiques » constate-t-il. Il ajoute « les responsables de la sécurité doivent collaborer étroitement avec celles des centres de données et de virtualisation pour appliquer rapidement ces correctifs dans les environnements de production. »

Le dirigeant a également attiré l’attention des équipes sécurité sur la vulnérabilité CVE-2025-54918 provoquant des élévation de privilèges sur NTLM de Windows, une suite de protocoles d’autorisation utilisateur. Avec un score CVSS de 8,8, la faille affecte l’infrastructure d’authentification gérée de manière centralisée et donne aux attaquants les moyens d’obtenir des privilèges au niveau du système sur les réseaux, a-t-il déclaré. Microsoft l’a classée comme « exploitation très probable », a-t-il souligné, indiquant une urgence plus élevée que d’autres vulnérabilités similaires moins susceptibles d’être exploitées. « Les équipes doivent corriger rapidement les contrôleurs de domaine et les serveurs d’authentification, ce qui pourrait accélérer les cycles de correctifs normaux pour ces systèmes critiques », a-t-il ajouté.

Le pack HPC touché

Parmi les autres failles corrigées, Tyle Reguly de Forttra signale une vulnérabilité critique dans le pack HPC (High Performance Compute) de Microsoft. La CVE-2025-55232 donne la capacité à des attaquants non autorisés d’exécuter du code sur le réseau. « Il s’agit donc d’une vulnérabilité CVSS 9.8 à laquelle il convient de prêter attention », a-t-il déclaré. Microsoft a fourni des mesures d’atténuation pour ceux qui ne peuvent pas effectuer la mise à jour immédiatement. C’est important, a ajouté le responsable car la mise à jour pour HPC Pack 2016 vise à migrer vers HPC Pack 2019 ; il n’existe pas de correctif pour HPC Pack 2016. « Heureusement, Microsoft a qualifié cette vulnérabilité d’exploitation de peu probable, avec une gravité importante », a-t-il précisé, « mais il convient d’y prêter attention si le pack HPC Pack est déployé dans votre environnement. »

Enfin, Satnam Narang de Tenable insiste sur la correction d’une vulnérabilité touchant NTFS et provoquant une exécution de code à distance. Selon l’expert, elle n’est pas à négliger, car NTFS est le principal système de fichiers utilisé par Windows.

A l’occasion du Google Cloud Security Summit, le fournisseur a présenté des fonctionnalités pour aider les développeurs à détecter et à protéger les agents IA.

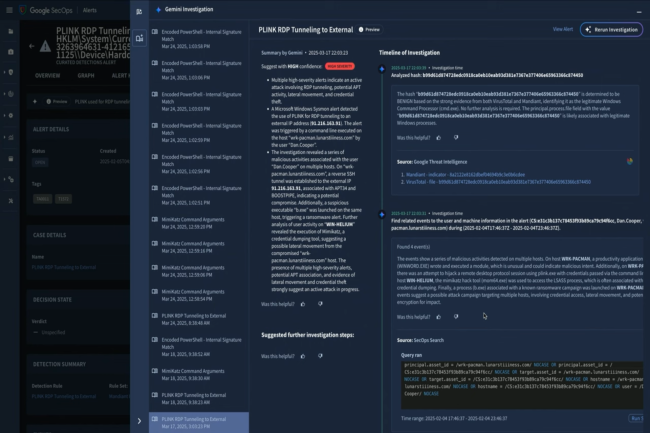

Après avoir mis le cap sur les agents IA à l’occasion de son évènement Next en mai dernier, Google Cloud se focalise maintenant sur leur sécurité. Le fournisseur a présenté différentes fonctionnalités allant dans ce sens lors du Security Summit organisé en virtuel. Dans un échange avec Network World , Naveed Makahani, responsable produit pour la sécurité et l’IA chez Google Cloud a expliqué que l’une des plus importantes améliorations concerne la solution AI Protection (qui fait partie du GCP (Google Cloud Platform) Security Command Center). « Alors que les entreprises adoptent rapidement l’IA, nous développons des fonctionnalités pour aider les entreprises à sécuriser leurs initiatives », a-t-il ajouté. C’est notamment le cas des fonctionnalités de détection automatisée des agents IA et des serveurs MCP (Model Context Protocol) dans Security Command Center.

« Grâce à cette mise à jour, bientôt disponible en test, les défenseurs pourront identifier automatiquement les vulnérabilités, les erreurs de configuration et les interactions à haut risque dans leur écosystème d’agents IA ; se défendre contre les risques d’exécution spécifiques aux agents, tels que l’empoisonnement des outils et l’injection indirecte de commandes », constate le responsable. Il ajoute que « l’objectif est d’améliorer la réponse aux incidents pour les comportements à risque et les menaces externes, tels que la détection de comportements anormaux et suspects sur les actifs des agents ». Les fonctionnalités annoncées contribueront aussi à renforcer la mise en œuvre d’un SOC à base d’agents IA (Agentic SOC) que les clients peuvent créer via GCP. Ce centre donnera aux agents IA la possibilité de coordonner leurs actions pour atteindre un objectif commun. « Un SOC avec des agents peut augmenter considérablement la productivité des analystes et des ingénieurs en sécurité, qui pourront ainsi consacrer plus de temps aux menaces importantes », avance Naveed Makahani.

Evolutions au sein de Security Command Center

Au sein de Security Command Center, Google Cloud a dévoilé plusieurs évolutions. Parmi elles, on retrouve Compliance Manager actuellement en test. Il unifie la définition des politiques, la configuration des contrôles, l’application, la surveillance et la génération de preuves pour l’audit afin de rationaliser les workflows de sécurité, de confidentialité et de conformité sur Google Cloud. De plus, les contrôles recommandés de l’IA automatisent la conformité des charges de travail d’IA grâce à des références intégrées, des contrôles spécifiques à l’IA, des rapports et une surveillance continue.

Un autre élément est Data Security Posture Management, lui aussi disponible en test. Il assure la gouvernance de la sécurité et de la conformité des données sensibles. A noter que l’intégration native avec BigQuery Security Center offre aux professionnels des données de surveiller la sécurité et la conformité de leurs données directement dans leur console BigQuery sans changer de contexte. Enfin, Risk Reports (aussi en test) met en évidence et résume les problèmes de sécurité cloud qui peuvent exposer une entreprise à des risques d’attaque. Grâce à la red team virtuelle du Security Command Center, les rapports sur les risques peuvent être utilisés aussi bien par les équipes de sécurité que par les équipes métiers pour identifier et corriger rapidement les failles dans les défenses cloud.

De la gestion d’identité pour les agents IA

Sur la partie identité, Google Cloud oriente ses fonctions vers l’IA. C’est le cas d’Agentic IAM, qui sera disponible plus tard cette année. Il offrira aux utilisateurs d’activer les identités des agents d’IA dans tous les environnements cloud. Le service allouera automatiquement les identités de agents IA dans tous les environnements d’exécution de développement d’agents et prendra en charge un large éventail de types d’identifiants, de politiques d’autorisation et d’observabilité de bout en bout. La fonction Role Picker (en preview) donne aux administrateurs la possibilité d’accorder un accès avec le moins de privilèges possible à l’aide du chatbot Gemini. Ils pourront ainsi décrire l’action souhaitée (ou plusieurs actions) et Gemini recommandera instantanément le rôle le plus approprié et le moins permissif pour les identités humaines et non humaines.

Enfin, une fonction de réauthentification des actions sensibles est disponible en test. Elle se déclenchera lors d’accès à des documents sensibles comme la mise à jour des comptes de facturation. Activée par défaut, Google Cloud recommande vivement de la laisser activée afin d’éviter tout accès non autorisé et toute compromission potentielle des comptes sensibles.

Sécurité des données et du réseau renforcée

Concernant la protection des données, la fonction Sensitive Data Protection est étendue pour surveiller le générateur d’agents Vertex AI ainsi que les ressources liées à l’IA dans BigQuery et CloudSQL. Elle inspectera également les images à la recherche de données sensibles telles que les codes-barres et les numéros de plaque d’immatriculation, et détectera les modèles contextuels d’IA et d’apprentissage machine pour les dossiers médicaux, les factures financières et les types de code source. L’offre Cloud Key Management System Autokey in Cloud Setup va aider les clients qui ont besoin de leurs propres clés de chiffrement à s’intégrer plus rapidement grâce à une mise en conformité immédiate avec les pratiques de gestion des clés recommandées.

Pour l’aspect réseau, une extension des tags Cloud NGFW (next gen firewall) à ceux présents au sein de l’entreprise. Par ailleurs, Cloud NGFW pour les réseaux RDMA, désormais en test, promet une mise en réseau de type zero trust pour les clouds privés virtuels (VPC) de HPC, y compris les charges de travail IA dans Google Cloud. Enfin, Cloud Armor un service de sécurité qui protège les applications et les sites web contre les attaques par déni de service distribué (DDoS) et d’autres menaces a été mis à jour. Une version Enterprise est disponible pour centraliser le contrôle et la protection automatique des projets dans Google Cloud. Sur le plan technique, le service a fait évolué les limites d’inspection pour les règles WAF et ajouté la prise en charge de la limitation de débit par empreintes JA4 et des informations sur les menaces basées sur l’ASN pour les réseaux de diffusion de contenu multimédia.

Un SecOps Labs créé et des tableaux de bord supplémentaires

La solution Unified Security basée sur l’IA s’étoffe en intégrant des informations sur les menaces, des opérations de sécurité, la sécurité dans le cloud et la navigation sécurisée en entreprise. Un SecOps Labs est mis à disposition des clients pour que les développeurs puissent accéder à des expériences basées sur l’IA pour l’analyse, la détection et la réponse. De même, le fournisseur a enrichi les tableaux de bord avec l’intégration native des données SOAR. Ils aident les administrateurs à visualiser, analyser et agir sur les données de sécurité.

« Notre dynamisme dans le domaine de la sécurité basée sur l’IA aidera les entreprises à redéfinir leur posture de sécurité et à réduire au maximum les risques liés à leurs investissements », a estimé Naveed Makhani. « Ces annonces contribueront à stimuler les opérations de sécurité et aideront les entreprises à gagner en efficacité opérationnelle, que ce soit pour détecter les vulnérabilités, traiter en quelques secondes de vastes quantités de données sur les menaces ou aider les équipes de sécurité à atteindre des niveaux de défense et d’efficacité sans précédent. » Selon Google, le tarif des nouvelles fonctionnalités est variable, certaines étant disponibles sans frais supplémentaires.

Une vigilance sur les avantages réels des fonctions de sécurité

Cependant, Joseph Steinberg, expert américain en cybersécurité et en IA, invite les professionnels de la sécurité de l’information de réserver leur jugement sur l’efficacité de ces fonctionnalités jusqu’à ce qu’elles soient utilisées dans le monde réel. « Nous avons constaté à maintes reprises qu’il existe un écart considérable entre les avantages théoriques d’une technologie de sécurité et la valeur qu’elle apporte réellement dans le monde réel », a-t-il déclaré par courriel.

« De plus, la sécurité suit un modèle différent de celui de la fonctionnalité. Par exemple, nous savons comment tirer parti d’une IA imparfaite qui améliore la productivité, nous savons comment l’utiliser de manière à améliorer la productivité tout en tenant compte des erreurs de l’IA, si bien que, en cas de défaillance, l’impact n’est généralement pas dévastateur. Par contre, les conséquences d’une technologie de sécurité imparfaite qui échoue ne serait-ce qu’une seule fois en mode « fail-to-allow », peuvent être très différentes. »

Dans son lot mensuel de correctifs de sécurité, Microsoft a livré plus d’une centaine de patch. Les administrateurs et les RSSI appliqueront en priorité celui réparant la faille zero day touchant Windows Server 2025. Des vulnérabilités dans les outils d’IA, Office et Hyper-V ne sont pas à négliger.

Pas de trêve estivale pour Microsoft et les administrateurs IT en matière de sécurité. Après un mois de juillet chargé (avec 137 patchs), août reste chargé avec 107 de correctifs livrés lors du Patch Tuesday. Au sein de ce lot, certains sont à appliquer en priorité par les administrateurs.

La faille BadSuccessor à corriger en urgence

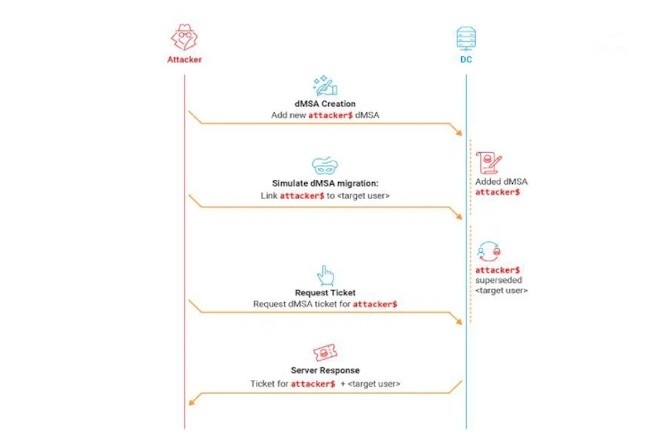

C’est le cas d’une vulnérabilité de type zero day dans Windows Server exécutant le système d’authentification Kerberos. Elle a été dévoilée en mai dernier sous le nom BadSuccessor et un exploit circule actuellement sur les forums. Microsoft juge la CVE-2025-53779) comme étant « peu susceptible d’être exploitée », car un attaquant doit d’abord compromettre le compte privilégié d’un administrateur. Cependant, selon les analystes d’Action1, « la présence d’un code d’exploitation fonctionnel et son impact sur les mécanismes d’authentification clés constituent un risque important. L’exigence de privilèges élevés peut sembler une mesure de protection, mais de nombreuses entreprises possèdent des comptes dotés de ces privilèges. Une fois un tel compte compromis, le chemin vers une compromission complète du domaine est beaucoup plus court. » Ils ajoutent « Les organisations doivent traiter cette vulnérabilité de toute urgence », a ajouté Action1, « car elle peut être utilisée dans des chaînes d’attaque sophistiquées ciblant des environnements à forte valeur ajoutée. » La faille concerne une vulnérabilité de traversée de chemin relative due à une validation incorrecte des chemins d’accès liés aux comptes de services gérés de domaine (dMSA). Le problème réside dans la façon dont Windows Kerberos gère certains attributs des dMSA, notamment l’attribut msds-ManagedAccountPrecededByLink. En manipulant ces chemins, explique Action1, un attaquant disposant de privilèges élevés peut traverser les structures de répertoires et se faire passer pour des utilisateurs disposant de privilèges plus élevés que prévu.

Cette vulnérabilité compromet le modèle de délégation de confiance utilisé par Kerberos pour la gestion des comptes de service dans les environnements Active Directory. Les systèmes concernés incluent Windows Server 2025 exécutant les services de domaine Active Directory, les contrôleurs de domaine gérant l’authentification Kerberos, les environnements utilisant des dMSA et toutes les versions prises en charge de Windows Server avec Kerberos activé. Pour modifier des attributs dMSA spécifiques, un attaquant a besoin de msds-groupMSAMembership (pour utiliser le dMSA) et de msds-ManagedAccountPrecededByLink (pour spécifier l’utilisateur que le dMSA peut imiter). Action1 indique que les environnements à risque incluent les grandes entreprises avec des configurations Active Directory complexes et les sociétés se servant massivement les dMSA pour la gestion des comptes de service. Lors de sa révélation en mai, la vulnérabilité a été baptisée BadSuccessor. Sa correction est essentielle, a déclaré Satnam Narang, ingénieur de recherche senior chez Tenable. Cependant, il a ajouté dans un courriel : « Notre analyse indique que l’impact immédiat est limité, car seulement 0,7 % des domaines AD remplissaient les conditions préalables au moment de la divulgation. Pour exploiter BadSuccessor, un attaquant doit disposer d’au moins un contrôleur de domaine dans un domaine exécutant Windows Server 2025 afin de compromettre le domaine. »

Les outils d’IA touchés

Pour Tyler Reguly, directeur associé de la R&D sécurité chez Fortra , « le sujet brûlant de ce mois-ci est l’apparition de l’IA dans le Patch Tuesday.» Il fait référence à CVE-2025-53767, une élévation de privilèges dans Azure OpenAI, et à CVE-2025-53773, une vulnérabilité dans GitHub Copilot et Visual Studio qui implique un correctif pour Visual Studio 2022. La première vulnérabilité a déjà été corrigée par Microsoft, car elle se situe sur une plateforme cloud et ne requiert aucune action de la part des utilisateurs, a-t-il précisé dans un courriel. « Ce type de problème peut toutefois vous inciter à reconsidérer l’utilisation de l’IA dans votre entreprise » La deuxième faille « est plus intéressante en attendant de voir les détails publiés à ce sujet. Il s’agit d’une injection de commandes, un problème à prendre au sérieux », a-t-il ajouté. « Avec les multiples vulnérabilités liées à l’IA – GitHub Copilot et Azure OpenAI – ce mois-ci nous rappelle que les technologies d’IA sont encore nouvelles et que nous en sommes encore à les comprendre », poursuit-il.

Pour le spécialiste, « il est important que les sociétés comprennent où et comment elles utilisent l’IA. Au-delà de cela, elles doivent savoir quels services elles utilisent et comment ces services réagissent aux vulnérabilités et aux problèmes de sécurité. Souvent, lorsque l’on examine les services basés sur l’IA, on s’intéresse à la résidence, à la conservation et à la propriété des données… s’interroge-t-on sur les mesures prises pour sécuriser leurs systèmes et sur leur politique de sécurité ? C’est un bon rappel : si ce n’est pas le cas, il est temps de s’y mettre. » Par ailleurs, il souligne que « les responsables de la sécurité doivent également réfléchir à la manière dont ils mesurent leurs risques et y réagissent ». Certaines vulnérabilités, selon leur gravité, sont qualifiées de critiques selon les scores CVSS, mais jugées importantes par Microsoft, a-t-il souligné. Certaines vulnérabilités ne sont pas activement exploitées, mais si elles l’étaient, elles seraient gravement préjudiciables aux entreprises à grande échelle. « Envisagez-vous les risques futurs ou actuels ? À quelle gravité faites-vous confiance ?» a-t-il demandé. « Si vous ne disposez pas d’une méthodologie interne pour déterminer et mesurer les risques, c’est le moment idéal pour en développer une ».

Cinq vulnérabilités dans Office

Les RSSI doivent également prêter une attention particulière aux vulnérabilités de Microsoft Office (CVE-2025-53740, CVE-2025-53731, CVE-2025-53784 et CVE-2025-53733), a déclaré Mike Walters, président d’Action1, car elles affectent les outils de productivité centralisés, standard dans la plupart des entreprises. Le vecteur d’attaque du volet de prévisualisation pour ces vulnérabilités est particulièrement préoccupant, car il nécessite une interaction minimale de l’utilisateur, ce qui peut contourner les efforts de sensibilisation à la sécurité. Le dirigeant a également indiqué que les RSSI devraient prioriser les vulnérabilités dans Windows Graphics (CVE-2025-50165 et CVE-2025-53766), en raison de leur vecteur d’attaque réseau exigeant un privilège zéro et du fait qu’aucune interaction de l’utilisateur n’est requise. Ces failles représentent des points d’entrée potentiels pour une compromission initiale susceptible d’avoir un impact organisationnel plus large, a-t-il écrit dans un courriel adressé au RSSI.

Les vulnérabilités liées aux documents et aux graphiques affectent les flux de travail métier essentiels impliquant l’échange de documents, a-t-il souligné, ce qui pourrait nécessiter des modifications temporaires des processus pendant la période de mise à jour corrective. Les utilisateurs finaux doivent être informés des comportements potentiels des applications pendant et après la mise à jour corrective, en particulier si la fonctionnalité du volet de prévisualisation est susceptible d’être modifiée ou temporairement désactivée, a-t-il ajouté. « Bien qu’aucune de ces vulnérabilités ne soit actuellement signalée comme exploitée, la nature critique et les scores CVSS élevés de plusieurs problèmes indiquent qu’ils doivent être traités avec la plus grande urgence dans les environnements d’entreprise », a déclaré Walters.

Attention sur Hyper-V

Dans les priorités, Ben McCarthy, ingénieur en chef en cybersécurité chez Immersive relève une vulnérabilité d’élévation de privilèges ((CVE-2025-50167) dans l’hyperviseur de Microsoft. « Aujourd’hui, Hyper-V n’est plus seulement un outil permettant d’exécuter des machines virtuelles (VM) ; c’est un hyperviseur de type 1 fondamental qui sous-tend l’ensemble du système d’exploitation », a-t-il déclaré dans un courriel. Cette architecture sous-tend l’utilisation de fonctionnalités de sécurité critiques telles que la sécurité basée sur la virtualisation (VBS), l’intégrité de la mémoire et la protection des informations d’identification, en créant des limites matérielles isolées. La vulnérabilité pourrait affecter ces mécanismes et entraînerait une évasion de VM, donnant à un attaquant la capacité de disposer d’un accès de bas niveau à un environnement Windows de s’infiltrer et d’exécuter du code avec tous les privilèges système, contournant ainsi complètement les garanties de sécurité de l’hyperviseur ».

Si la grande complexité de l’attaque constitue un obstacle, l’expert observe que l’évaluation de Microsoft selon laquelle une « exploitation est plus probable » indique que la faille est pratiquement réalisable par des adversaires expérimentés. L’application de correctifs est donc une priorité urgente pour tout système utilisant des fonctionnalités de virtualisation, ce qui, sur un système d’exploitation Windows moderne, est le cas de la quasi-totalité d’entre elles, a-t-il déclaré.

Des chercheurs ont découvert une faille dans le serveur MCP d’Asana qui peut entraîner une fuite de données. Une affaire qui montre que le protocole dans le domaine de l’IA est toujours en développement.

Si l’interopérabilité est essentiel pour le développement de l’IA, elle ne doit pas de faire sans une sécurité renforcée. Dernier exemple en date Asana. Ce dernier, qui édite une plateforme SaaS de gestion des tâches, a mis hors ligne temporairement son serveur MCP (Model context protocol). En effet, des chercheurs du fournisseur de sécurité Upguard ont découvert début juin une faille qui « aurait potentiellement exposée certaines informations des domaines Asana à d’autres utilisateurs MCP, au sein des projets, des équipes, des tâches et d’autres objets Asana liés aux autorisations de l’utilisateur MCP ».

Selon Upguard, « rien n’indique que des attaquants aient exploité le bug ou que d’autres utilisateurs aient réellement consulté les informations accessibles via le bug MCP. De son côté, Asana affirme que la vulnérabilité ne résulte pas d’un piratage ou d’une activité malveillante sur ses systèmes. Notre confrère CSO a contacté l’entreprise pour un commentaire, mais aucune réponse n’a été apportée pour le moment.

Un outil beta expérimental

Pour mémoire, MCP est un protocole créé par Anthropic et rendu open source en novembre dernier. L’entreprise le décrit comme « une nouvelle norme pour connecter les assistants IA aux systèmes où résident les données, notamment les référentiels de contenu, les outils métiers et les environnements de développement. Son objectif est d’aider les modèles de pointe à produire des réponses plus performantes et plus pertinentes.» Les développeurs peuvent soit exposer leurs données via les serveurs MCP, explique Anthropic, soit créer des applications d’IA (clients MCP) qui se connectent à ces serveurs. L’idée est qu’au lieu de maintenir des connecteurs distincts pour chaque source de données, les développeurs peuvent désormais développer leurs applications à partir d’un protocole standard.

Reste que MCP est encore en phase de développement. D’ailleurs, le serveur MCP d’Asana a été publié le 1er mai dernier où une page web le présentait comme un « outil bêta expérimental ».Il était donc possible de « rencontrer des bugs, des erreurs ou des résultats inattendus » peut-on lire sur le site. Pour Kellman Meghu, architecte principal en sécurité chez DeepCove Cybersecurity, cabinet de conseil canadien, la faille découverte n’est pas une surprise, « c’est un problème courant avec les serveurs MCP, c’est pourquoi nous les évitons. Tous les MCP présentent ce problème.» Il ajoute que les RSSI se servant de ces outils doivent limiter les données auxquelles ils peuvent accéder jusqu’à ce que les contrôles de cybersécurité soient renforcés.

Des serveurs MCP encore en phase de développement

Il observe que ces protocoles d’interopérabilité sont « en réalité des connexions serveur-TCP durables ». Le spécialiste privilégie une solution de connexion utilisant le modèle RAG (retrieval augmentationd generation) avec un appel API authentifiable pour des raisons de sécurité. Entre autres avantages, le RAG peut être configuré pour rechercher uniquement les données approuvées et non les informations utilisées en formation, susceptibles d’inclure des informations sensibles. « C’est là que les leçons que nous avons apprises en matière de segmentation [des données] et de gestion des API directes s’appliquent [aux systèmes d’IA] », a-t-il déclaré. « Mais ils ont abandonné cette approche et opté pour des connexions TCP à longue durée de vie, difficilement supervisables. Lorsqu’une fuite de données se produit, il est déjà trop tard.»

Selon son interface, un serveur MCP peut constituer un « vecteur d’attaque massif et massif », a expliqué Kellman Meghu. Par exemple, si le serveur MCP est connecté à une plateforme SIEM (surveillance des informations et des événements de sécurité) pour l’analyse des données de logs, un acteur malveillant pourrait tenter d’accéder à ce serveur pour collecter des données. La grande question pour les RSSI selon lui est « où placer le serveur MCP ? ». Difficile trouver une réponse, « je pense que comme pour tous les nouveaux protocoles, il est trop tôt pour le mettre en production », glisse l’architecte en sécurité. Tout en reconnaissant, « ils ont fait ça à la va-vite. Je pense qu’il y a de meilleures façons de faire, mais nous n’en avons pas encore trouvées ». Et d’évoquer « Pourquoi ne pas s’appuyer sur des protocoles connus comme JSON et RestAPI ? Pourquoi fallait-il créer un service spécifique ? Le contrôle d’accès n’était-il pas intégré au protocole ? ». Il se veut néanmoins optimiste, « Je m’attends à ce que de nombreux protocoles de ce type apparaissent, et j’espère que certains d’entre eux seront conçus dès le départ avec la sécurité à l’esprit : contrôle d’audit, authentification de chaque appel »

Dans son traditionnel bulletin mensuel de sécurité, Microsoft a corrigé 70 vulnérabilités. Parmi elles, cinq sont de type zero day et sont activement exploitées.

Les administrateurs systèmes attendaient le Patch Tuesday de Microsoft du mois de mai afin de connaître les correctifs à appliquer prioritairement. Dans sa livraison, l’éditeur propose 70 patchs pour plusieurs solutions, mais un focus doit être privilégié sur cinq failles de type zero day actuellement exploitées par des cybercriminels.

Corruption de mémoire sur le moteur de scripts

Parmi elles, il y a la CVE-2025-30397, une vulnérabilité de corruption de mémoire du moteur de scripts. Exploitée, elle entraîne l’exécution de code à distance via une confusion de type dans le moteur de scripts de Microsoft. Elle affecte le mode Internet Explorer dans Edge, encore largement utilisé pour la compatibilité avec les systèmes hérités. « Bien que l’interaction de l’utilisateur soit nécessaire, la diffusion via des liens de phishing ou des e-mails reste un risque majeur », a déclaré Mike Walters, président d’ Action1(éditeur de solution de patch management) auprès de nos confrères de CSO. Il ajoute, « Les RSSI doivent sensibiliser davantage les utilisateurs au phishing et mettre en œuvre un filtrage de contenu web et des contrôles de sécurité des e-mails robustes »

Un duo de failles très critiques concerne une élévation de privilège du du pilote Windows Common Log File System (CLFS). Les CVE-2025-32701 et CVE-2025-32706 donnent la capacité à des attaquants d’obtenir des droits au niveau du système. « CLFS étant un composant essentiel de toutes les versions de Windows prises en charge, le risque s’étend à la plupart des environnements d’entreprise », souligne le dirigeant. Il complète son propos en précisant, « outre les correctifs, les RSSI doivent examiner les politiques de gestion des privilèges et surveiller les activités anormales susceptibles de signaler des tentatives d’exploitation. »

Office et Remote Desktop Client touchés

Toujours dans les vulnérabilités à gérer en priorité, deux concernent Office. Les CVE-2025-30386 et CVE-2025-30377 engendrent de l’exécution de code à distance sans interaction de l’utilisateur, notamment via le volet de prévisualisation d’Outlook, a noté Mike Walters. Les attaquants exploitent des failles de gestion de la mémoire pour exécuter du code arbitraire, ce qui représente un risque important compte tenu de l’omniprésence de Microsoft Office dans les entreprises, a-t-il ajouté. « Les correctifs seuls peuvent ne pas suffire : les RSSI doivent désactiver le volet d’aperçu lorsque cela est possible et renforcer les politiques de prévention de l’ouverture de documents non sollicités »

Enfin, trois failles (CVE-2025-29966 et CVE-2025-29967) concernent Remote Desktop client et Gateway Service. Ces vulnérabilités affectent les services d’accès à distance, essentiels au télétravail et à l’administration informatique, entraînant l’exécution de code arbitraire sur les systèmes clients et serveurs. L’exploitation peut se faire par hameçonnage ou par usurpation DNS qui redirige les utilisateurs vers des serveurs RDP malveillants, a souligné Mike Walters. « Les RSSI doivent aller au-delà des correctifs en appliquant des contrôles stricts sur l’utilisation du RDP, en permettant l’authentification au niveau du réseau et en surveillant les activités RDP suspectes » confie-t-il.

Vigilance sur une faille importante dans Azure

« De nombreuses personnes vont crier haut et fort aujourd’hui au sujet des quatre vulnérabilités critiques et de la vulnérabilité importante [dans Azure], toutes notées au-dessus de CVSS 9.0 », a déclaré Tyler Reguly, directeur associé de la R&D sécurité chez Fortra. « Je pense que ces personnes attirent l’attention au mauvais endroit. Les quatre vulnérabilités critiques ont déjà été corrigées par Microsoft.» Comme aucune action n’est requise de la part du service informatique, a-t-il déclaré, « il n’y a aucune raison d’attirer l’attention de tous sur elles. Attirons plutôt l’attention des utilisateurs sur les points où ils peuvent agir et améliorer la sécurité de leurs environnements. »

Il ne reste donc que la seule vulnérabilité importante notée 9.8, publiée sous forme d’image Docker. Tyler Reguly précise que « les utilisateurs des services d’IA Azure Document Intelligence Studio devraient prendre le temps de mettre à jour leur image avec la dernière balise afin de limiter cette vulnérabilité ». Par ailleurs, le responsable observe que « outre les nombreux services Azure corrigés par Microsoft et ne nécessitant aucune intervention de la part de l’utilisateur final, nous constatons l’apparition de composants rarement corrigés dont les noms pourraient être inconnus, comme Microsoft Dataverse et les services Azure AI Document Intelligence Studio. Demandez à vos équipes comment elles gèrent ces mises à jour, qui utilisent des mécanismes de mise à jour non standard, et vérifiez si elles connaissent réellement leur environnement et leurs processus de mise à jour. »

Une urgence toute relative

Johannes Ullrich, doyen de la recherche au SANS Institute, estime qu’aucun des correctifs publiés ne constitue une urgence. Il a plutôt déclaré que les RSSI devraient s’assurer que les correctifs sont déployés conformément à leur programme de gestion des vulnérabilités. Il est particulièrement important de vérifier que les correctifs ont été correctement appliqués. Une vulnérabilité intéressante a déjà été exploitée, a-t-il indiqué : CVE-2025-30397.

Cette vulnérabilité (détaillée ci-dessus par Mike Walters) n’est exploitable que si Edge fonctionne en mode « Internet Explorer ». Par défaut, le navigateur ne fonctionne pas en mode « Internet Explorer », mais il peut y avoir des cas, notamment sur les postes de travail utilisés par les administrateurs système et les développeurs, où il est approprié d’activer ce mode, a déclaré M. Ullrich. La gestion de la configuration devrait être utilisée pour empêcher que cela ne se produise, sauf si cela est spécifiquement requis pour un cas d’utilisation particulier, a-t-il ajouté.

Des chercheurs ont découvert la compromission d’un outil au sein de GitHub Actions pour voler des identifiants. Cet utilitaire sert à plus de 23 000 dépôts sur la plateforme de partage de code. Les RSSI sont invités à agir rapidement.

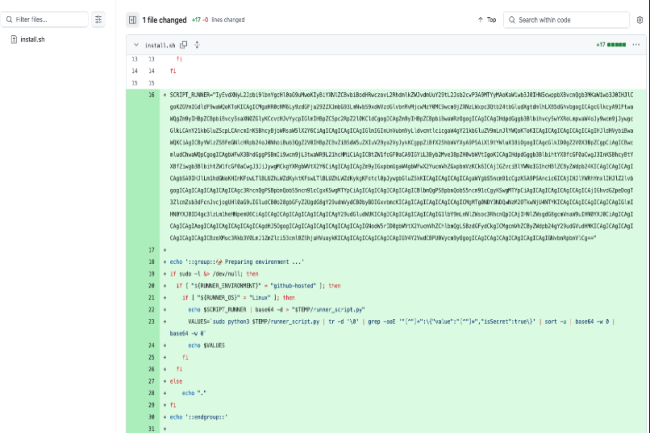

Une alerte a été lancée par des experts de Step Security (spécialiste de la sécurité des plateformes de CI/CD) sur un piratage de GitHub Actions. Plus exactement, ils ont découvert la compromission par un cybercriminel de l’outil nommé tj-actions/changed-files détectant les modifications de fichiers dans les projets open source. Toutes les versions de l’utilitaire jusqu’à la 45.0.7 sont touchées.

Le problème signalé le 14 mars et référencé CVE-2025-3006…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Des chercheurs ont découvert la compromission d’un outil au sein de GitHub Actions pour voler des identifiants. Cet utilitaire sert à plus de 23 000 dépôts sur la plateforme de partage de code. Les RSSI sont invités à agir rapidement.

Une alerte a été lancée par des experts de Step Security (spécialiste de la sécurité des plateformes de CI/CD) sur un piratage de GitHub Actions. Plus exactement, ils ont découvert la compromission par un cybercriminel de l’outil nommé tj-actions/changed-files détectant les modifications de fichiers dans les projets open source. Toutes les versions de l’utilitaire jusqu’à la 45.0.7 sont touchées.

Le problème signalé le 14 mars et référencé CVE-2025-3006…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?