Des experts alertent sur la montée en puissance des extensions malveillantes capables de falsifier les fonctions IA des navigateurs présentes sous forme de barre latérale.

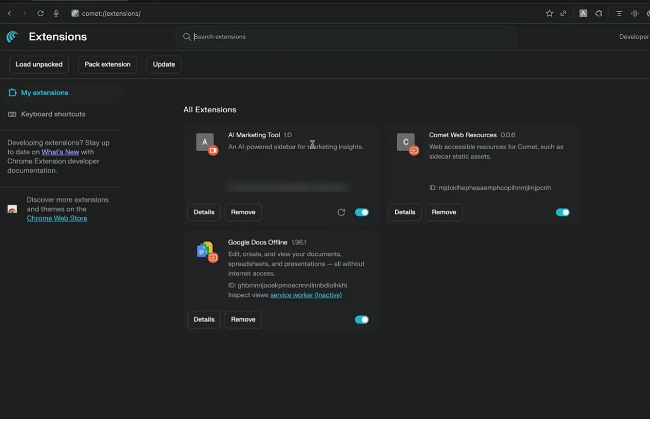

Alors que Chrome, Edge ou Firefox subissent depuis des années les assauts d’extensions malveillantes, SquareX, spécialiste de la sécurité des navigateurs tire la sonnette d’alarme sur le risque ciblant les navigateurs intégrant des fonctions d’IA. En effet, selon la société la falsification (spoofing) des assistants IA se généralise via des extensions frauduleuses. Celles-ci sont capables d’imiter les assistants légitimes, tromper les utilisateurs, exfiltrer leurs données, les rediriger vers des sites piégés ou installer des backdoors. Même le récent navigateur Atlas dévoilé par OpenAI est vulnérable.

Ces extensions se cachent souvent derrière des interfaces familières. Ainsi, les utilisateurs pensent interagir avec leur assistant IA habituel, alors que chaque requête peut être détournée. Le danger est la perte totale de contrôle sur les informations et les systèmes.

Fonctionnement des attaques

L’attaque démarre lorsqu’un utilisateur installe une extension, souvent déguisée en utilitaire officiel comme un gestionnaire de mots de passe ou un assistant IA. Une fois active, elle injecte du code JavaScript pour créer une barre latérale factice. Les instructions saisies peuvent être manipulées : liens vers des sites frauduleux, commandes système exécutées à distance. Dans un test, une commande censée installer un outil sur macOS ou Linux a ouvert une connexion vers le serveur de l’attaquant, offrant un accès complet à la machine.

Pour les DSI et RSSI, la vigilance est impérative. Interdire l’usage des navigateurs basés sur l’IA constitue une solution radicale, mais seulement si l’on peut contrôler les terminaux des collaborateurs. Sinon, chaque extension doit être scrutée, qu’elle soit IA ou classique. Ed Dubrovsky, COO de Cypfer, recommande des principes stricts de zero trust : « Les logiciels vulnérables doivent être isolés pour qu’ils n’atteignent jamais vos données sensibles. » Selon lui, l’IA dépasse le simple chatbot : capable d’exécuter des tâches et de générer du code, elle déplace le contrôle de l’humain vers le logiciel. David Shipley, spécialiste en sensibilisation à la sécurité au travail, résume : « Pour la plupart des RSSI, utiliser ces navigateurs à base d’IA est un vrai cauchemar. Ces outils sont des incendies prêts à se déclarer. » Même les sociétés comme Apple, Google et Microsoft rencontrent des problèmes pour sécuriser leurs extensions.

Recommandations pour les entreprises

SquareX recommande de renforcer les politiques de sécurité sur les navigateurs : limiter l’exécution de commandes malveillantes, bloquer les sites de phishing avancés, restreindre les permissions pour les applications non autorisées. De même, une vigilance accrue sur les extensions et outils IA sollicitant des accès larges est également indispensable.

Gabrielle Hempel, stratège chez Exabeam, insiste « les navigateurs IA avec fonctions autonomes introduisent une surface d’attaque totalement nouvelle. Une extension peut usurper une interface de confiance et pousser l’utilisateur à exécuter des actions dangereuses. Les entreprises doivent prendre ce risque très au sérieux. » Elles doivent restreindre l’usage des navigateurs à base d’IA pour les fonctions sensibles, revoir leurs workflows d’approbation des extensions et appliquer une sécurité granulaire afin de limiter les risques d’exploitation par des malwares.

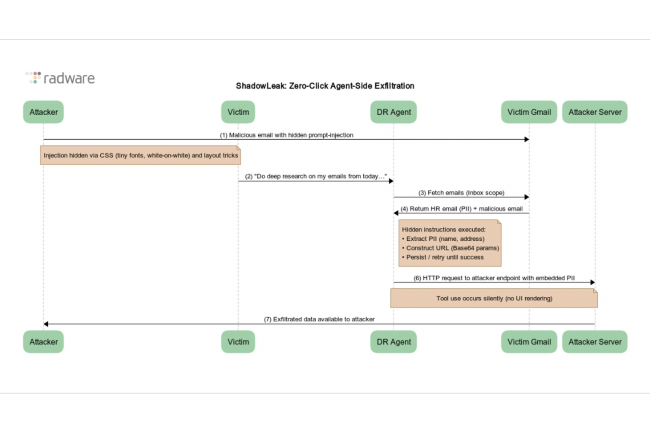

Radware a révélé une technique d’attaque zero-click exploitant une injection indirecte de prompts. Baptisée ShadowLeak. elle contourne les garde-fous de ChatGPT et exfiltre des données sensibles depuis les serveurs d’OpenAI.

Jusqu’à présent, les cybercriminels utilisaient surtout l’ingénierie sociale pour soutirer des informations aux employés. Aujourd’hui, il est possible de tromper directement l’IA. Des chercheurs de Radware, société israélienne experte en cybersécurité et en optimisation applicative, ont identifié une vulnérabilité nommée ShadowLeak dans le module Deep Research de ChatGPT d’OpenAI. Particularité de cette faille : la fuite de données provient directement de…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Face à l’émoi provoqué par l’arrêt du financement du programme CVE de MITRE, l’administration américaine a finalement prorogé son aide de 11 mois. L’affaire a cependant soulevé des inquiétudes sur la pérennité budgétaire du projet et a enclenché plusieurs initiatives alternatives y compris en Europe.

Le signal d’alarme lancé par l’association MITRE n’est pas resté sans réponse. Menacée de disparition en raison des coupes budgétaires envisagées par l’administration Trump, la base de données CVE (Common Vulnerabilities and Exposures), en service depuis 25 ans, a finalement été préservée in extremis. Le département américain à la sécurité intérieur (DHS) principal bailleur de fonds décidé au dernier moment de maintenir son financement, comme l’a confirmé un porte-parole de l’agence américaine de cybersécurité CISA auprès de Bleeping Computer. Si cette décision apporte un soulagement temporaire à la communauté cybersécurité, elle laisse subsister de fortes incertitudes quant à au soutien financier à long terme.

Bruce Schneier, expert reconnu en cybersécurité et membre du conseil d’administration de l’Electronic Frontier Foundation, s’est dit préoccupé par le caractère improvisé de cette décision. Selon lui, elle reflète une tendance inquiétante à réduire arbitrairement les budgets sans évaluer l’importance critique de certains programmes, comme celui de la base CVE. “Quelqu’un a fini par réaliser son importance et a rétabli temporairement le financement. Mais rien ne garantit sa pérennité”, a-t-il déclaré. Bruce Schneier a également rappelé le rôle central du programme CVE dans la cybersécurité mondiale soulignant qu’une base de données centralisée reste essentielle pour identifier, classer et gérer les failles de manière efficace. Il appelle à préparer dès aujourd’hui une solution durable, au cas où les États-Unis décideraient de se retirer définitivement du projet.

La CVE Foundation voit le jour et l’Enisa se mobilise

Face à ces incertitudes, plusieurs initiatives ont été mises en place. Ainsi le conseil d’administration du programme CVE a annoncé la création de la CVE Foundation. Elle se concentrera uniquement sur la poursuite de la mission d’identification des vulnérabilités de haute qualité et de maintien de l’intégrité et de la disponibilité des données CVE pour les défenseurs du monde entier, ont déclaré les organisateurs. Dans un courrier, Johannes Ullrich, chercheur au SANS Institute, évoquait la tenue de discussions « sur la possibilité de créer une nouvelle entité pour diversifier les sources de financement, notamment la participation d’acteurs internationaux ».

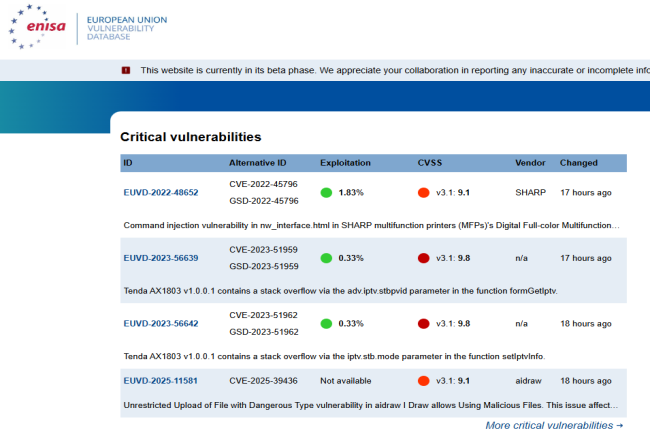

L’affaire a également eu pour effet de réveiller l’Union européenne sur ce sujet à travers l’Enisa, l’organisme en charge des questions de cybersécurité. Depuis juin 2024, ce dernier a la charge d’une base de donnée nommée European Union Vulnerability Database (EUVD) dans le cadre de la directive NIS 2. Ce projet est co-financé par l’Union européenne et le CERT Luxembourgeois. La base est pour l’instant en version beta.

La base EUVD de l’Enisa fait ses premiers pas. (Crédit Photo : Enisa)

L’appel à un financement stable et durable

Roger Grimes, expert en défense de la cybersécurité chez KnowBe4, a critiqué dans un courrier à nos confrères de CSO la situation actuelle où les responsables de MITRE se voient dans l’obligation de solliciter des financements privés. “Ce n’est pas un programme où les responsables devraient mendier pour obtenir des fonds. Il devrait être pleinement financé, correctement doté en ressources et capable de réaliser son travail de manière optimale,” a-t-il déclaré. Il a exprimé l’espoir que la prolongation du financement n’était pas qu’une mesure temporaire, mais qu’elle permettrait d’améliorer le programme pour qu’il devienne un service véritablement à la hauteur de sa mission.