Les administrateurs Windows en entreprises auront jusqu’à décembre 2027 au plus tard pour mettre en place des alternatives à la protection offerte par Microsoft Defender Application Guard (MDAG) pour Office.

La fin de vie de Defender Application Guard de Microsoft (MDAG) se précise. Cette fonction, qui protège les documents Office de logiciels malveillants envoyés par courriel, a été ajoutée à certains niveaux d’abonnement de la suite bureautique depuis 2019. Mais en décembre 2023, le fournisseur a annoncé sa fin de support. On en sait désormais un peu plus sur l’échéance : la suppression commencera avec la version 2602 d’Office current patch tuesday channel en février 2026 (avec une fin complète en décembre 2026), puis le monthly enterprise channel en avril 2026 (fin complète programmée en février 2027), et semi-annual enterprise channel en juillet 2026 (fin totale en juillet 2027). De manière ambiguë, le calendrier indique également décembre 2027 comme date finale de suppression, bien qu’il soit probable que cette date ultérieure corresponde à la date limite pour les clients disposant de licences de support étendu.

Au lieu d’ouvrir les fichiers dans la mémoire principale, MDAG les ouvre dans un bac à sable Hyper-V, isolant ainsi tout malware exécuté à partir du système d’exploitation. Le concept est judicieux, mais il présente l’inconvénient de ralentir considérablement le chargement des documents. Il pourrait également être compromis par des vulnérabilités occasionnelles dans la couche d’isolation. C’est le cas par exemple de la faille CVE-2022-26706, de type échappement de bac à sable ayant affecté macOS.

Ce que doivent faire les administrateurs

Microsoft remplace MDAG par deux couches de sécurité qui, selon lui remplissent la même fonction : les règles de réduction de la surface d’attaque (Attack Surface Reduction, ASR) et de contrôle d’application Windows Defender (Windows Defender Application Control, WDAC). ASR est un mécanisme basé sur des règles qui bloquent les scripts malveillants, les exécutables ou l’injection de code. Si ses performances sont nettement améliorées, l’un de ses inconvénients potentiels est qu’il repose sur l’analyse comportementale. À la question de savoir ce qui pourrait se passer si des pirates utilisaient une nouvelle technique qui n’est pas encore détectée par l’ASR, le fournisseur répond que cela arrive rarement, car la plupart des attaques par documents malveillants exploitent des techniques prévisibles. Grâce à l’apprentissage machine basé sur le cloud, les chances qu’une attaque innovante passe outre l’ASR sont jugées faibles. Par ailleurs, l’analyse WDAC, qui s’exécute au niveau du noyau, bloque les applications en surveillant les signatures numériques, les hachages de fichiers et d’autres signaux de réputation.

Le processus de suppression est automatique mais demande néanmoins une intervention des administrateurs. De nombreuses équipes IT ne sont probablement pas très au fait de l’existence de MDAG, et sa suppression pourrait entraîner des tâches supplémentaires. L’éditeur leur recommande de procéder comme suit :

– Activer les règles ASR de Defender pour Endpoint afin de bloquer les comportements risqués des fichiers Office ;- Activer Windows Defender Application Control (WDAC) pour garantir que seul du code fiable et signé s’exécute sur les terminaux ;- Consulter la documentation interne et les conseils du service d’assistance si l’entreprise utilisait auparavant Application Guard for Office.

Un risque potentiel si MDAG est intégré à des flux automatisés

Mais la suppression de MDAG pourrait encore poser des problèmes aux clients qui l’ont intégré dans des flux automatisés. Un exemple générique serait un script de flux de travail automatisé qui n’autorise l’ouverture d’un document Office qu’après son passage par MDAG. Si MDAG n’est plus présent, ce script devra être réécrit et les procédures modifiées si les journaux des tests de sécurité d’isolation étaient envoyés aux SIEM dans le cadre des règles de conformité. Même si cela affecte principalement les entreprises adoptant une approche prudente vis-à-vis des documents Office, notamment les infrastructures critiques ou les administrations publiques, cette réécriture de script pourrait représenter une charge de travail importante. Ce qui ne fait aucun doute, c’est le stress induit par le renouvellement régulier des fonctionnalités nouvelles et obsolètes sur une plateforme Windows dont la complexité est devenue progressivement byzantine.

Des organismes du secteur de la santé aux Etats-Unis ont reçu d’étranges lettres de tentatives d’extorsion d’au moins 250 000 $ de pirates prétendant avoir volé des données suite à un ransomware. Une situation qui complique le travail des RSSI pour distinguer les fausses attaques des vraies.

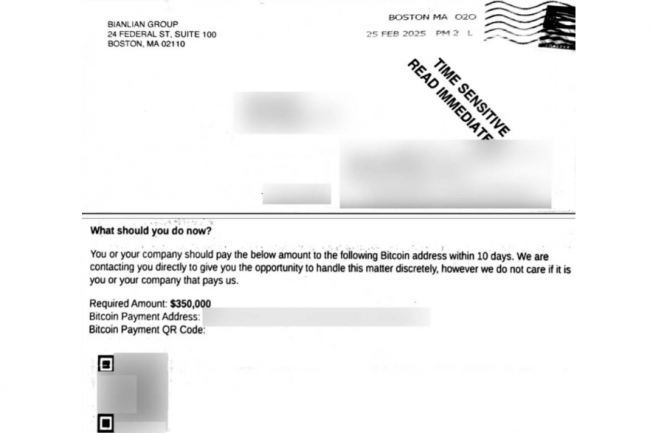

Le mail n’enterrera décidément pas le papier. Fin février, des organismes de santé américains ont commencé à recevoir des demandes d’extorsion par courrier, affirmant que certaines de leurs données avaient été volées lors d’une attaque par ransomware et leur donnant dix jours pour répondre. Les lettres, imprimées sur du papier, contiennent un QR Code détaillant la procédure pour payer la rançon et sont livrées dans des enveloppes censées provenir du groupe de ransomware BianLian. Les courriers préviennent que les données seraient divulguées sauf si une rançon comprise entre 250-350 000 $ en bitcoins est réglée. Bonne nouvelle cependant : ces prétendues violations n’ont en réalité jamais eu lieu. Deux fournisseurs de solutions de sécurité ayant étudié les lettres, Arctic Wolf et Guidepoint Security, pensent désormais que toute la campagne d’envoi de lettres est une ruse de quelqu’un qui se fait passer pour BianLian, l’un des groupes malveillants les plus redoutables du secteur des ransomwares, et tente d’en tirer profit.

Ciblant les organismes de santé, cet étrange incident rappelle que les ransomwares sont aujourd’hui le fait de deux secteurs d’activité : l’un, plus important, qui mène les graves attaques dont tout le monde entend parler, et l’autre, beaucoup plus petit et moins médiatisé, qui tente d’en usurper l’identité. Mais comment les entreprises peuvent-elles distinguer une attaque réelle et menaçante d’une autre entièrement simulée ? À en juger par les exemples publiés, ce n’est pas facile, du moins pour un non-expert. Car les lettres portaient le cachet de la poste de Boston et une adresse de retour en centre-ville, des liens vers des sites de fuites de données Tor associés à BianLian et, dans deux cas, un exemple de ce qui était censé être un mot de passe compromis. « Nous ne sommes pas un groupe à motivation politique et nous ne voulons rien d’autre que de l’argent. Notre industrie ne fonctionne que si nous respectons notre part du marché », ont déclaré les attaquants dans une lettre analysée par Guidepoint Security. « Si vous suivez nos instructions et payez la totalité de la somme demandée dans les délais, toutes les données de votre entreprise seront définitivement détruites et aucune d’entre elles ne sera jamais publiée. »

Le goût et l’odeur du phishing

Le simple fait que les attaquants utilisent une lettre pour communiquer est un indice que quelque chose ne va pas. Il n’existe aucune trace de cette tactique déployée auparavant par des groupes organisés de ransomware tels que BianLian, et ce pour une bonne raison : l’envoi de demandes par voie postale est incertain et très lent. Les lettres envoyées à plusieurs sociétés étaient également identiques les unes aux autres, a noté Arctic Wolf, à l’exception de petites variations adaptant le texte à chaque destinataire. Il s’agit de la même tactique que celle utilisée dans les attaques aléatoires par courrier électronique et cela sent l’opportunisme. Ils ont également refusé de négocier et n’ont proposé aucun canal pour le faire. Dans le milieu des ransomwares, c’est presque du jamais vu.

Cela dit, l’envoi de demandes par lettre présente une caractéristique utile : elles ne seront pas filtrées par les systèmes de spam, ce qui leur donne plus de chances d’être lues par quelqu’un. Il s’agit d’une forme d’ingénierie sociale dans laquelle, si une seule entreprise tombe dans le panneau sur un millier de lettres, le gain en vaut la peine. Si des cartes de crédit volées sont utilisées pour payer les frais d’affranchissement, ceux-ci sont probablement bon marché, voire gratuits, les lettres étant elles-mêmes envoyées par des services d’impression de courrier qui les transmettent à l’US Postal Service.

De l’extorsion fantôme

L’usurpation d’identité d’un ransomware n’est pas une nouveauté. En 2019, des entreprises américaines auraient reçu des courriels présentant le même mode opératoire que les récents auteurs de lettres : « Payez maintenant parce que nous avons vos données ». En réalité, de telles campagnes sont probablement courantes, mais elles sont considérées comme des ruses évidentes et font rarement l’objet d’un rapport. Cependant, en 2023, la tactique a évolué vers quelque chose de plus sophistiqué, avec une campagne distincte soutenant ses fausses menaces en joignant des bribes de données authentiques tirées de recherches sur le dark web. Cela soulève une possibilité inquiétante : l’organisation a été victime d’une intrusion, mais le groupe qui la menace n’est pas l’auteur de l’attaque.

La question sous-jacente est de savoir comment les entreprises doivent se défendre concrètement contre une nouvelle tactique de fraude. « Les attaques de ce type ont peu de chances de réussir dans la majorité des cas, mais il suffit qu’un petit nombre de victimes tombent dans le panneau pour que les auteurs de l’attaque gagnent beaucoup d’argent », explique Graham Cluley, expert en cybersécurité.

Des défenses à développer

La première ligne de défense contre ce type d’attaque consiste simplement à développer un processus pour y faire face. Les incidents de ce type doivent être signalés en interne afin de sensibiliser aux techniques des escrocs. Parallèlement, toute menace de rançon doit être signalée à l’équipe informatique ainsi qu’aux sociétés de sécurité qui soutiennent l’organisation. Les attaquants incluent généralement des preuves que les données ont été exfiltrées sous la forme de données authentiques. Toutefois, les organisations doivent veiller à ne pas se faire piéger : « Ces protocoles incluent la vérification de l’authenticité de toute demande de rançon. Il est important de déterminer si ces données ont pu être volées lors d’une précédente violation de données ou si elles ont été recueillies auprès d’une source tierce différente », poursuit M. Cluley, soulignant aussi la nécessité pour les entreprises de disposer d’un plan d’intervention pour évaluer l’éventualité d’une violation tout en collaborant avec les services de police et de justice. « Votre plan doit prévoir la nomination d’un membre du personnel chargé de coordonner les communications avec tout extorqueur potentiel et de veiller à ce que tous les services concernés soient impliqués dans les décisions importantes. Veillez à collaborer avec les forces de l’ordre. Si vous avez reçu un faux courrier de demande de rançon, il y a de fortes chances que d’autres entreprises l’aient reçu également », prévient M. Cluley.

Les demandes de rançon sont toujours conçues pour choquer, a convenu John Shier, RSSI chez l’éditeur de solutions de sécurité Sophos. L’envoi d’une demande de rançon par lettre est inhabituel, mais c’est peut-être le but recherché. « Les équipes doivent sensibiliser leurs dirigeants à cette nouvelle escroquerie. Si une société reçoit une lettre, elle ne doit pas paniquer, mais doit tout de même enquêter pour savoir si la demande est fondée », a-t-il déclaré. « À tout le moins, les entreprises devraient examiner les logs réseau pour y déceler tout accès non autorisé et les transferts de données importants qui ne correspondent pas aux schémas normaux. Bien qu’il semble que les lettres soient fausses, il est nécessaire de procéder à des vérifications de base afin d’exclure une violation de données », a-t-il ajouté.