Des chercheurs ont réussi à extraire des données vocales collectées par les capteurs de la souris. Un travail expérimental qui relance le débat sur les attaques par canaux auxiliaires.

A priori anodine, la souris de nos ordinateurs pourrait se révéler un vrai mouchard. En effet, des chercheurs de l’université de Californie ont montré que certaines souris haut de gamme poouvaient servir à écouter les conversations des utilisateurs de PC à proximité. Baptisée Mic-E-Mouse (Microphone-Emulating Mouse), cette technique ingénieuse a été décrite dans l’article « Invisible Ears at Your Fingertips : Acoustic Eavesdropping via Mouse Sensors » (des oreilles invisibles au bout des doigts : l’écoute acoustique via les capteurs de souris).

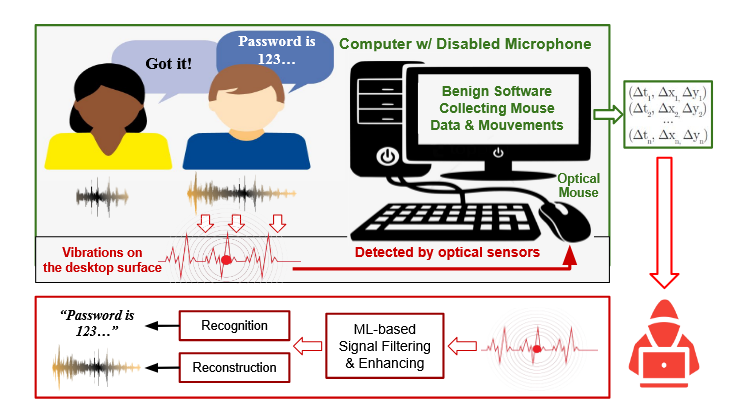

Elle repose sur la découverte que certaines souris optiques sont capables de capter des vibrations sonores incroyablement faibles qui leur parviennent à travers la surface du bureau sur lequel elles sont utilisées. Ces vibrations peuvent ensuite être captées par différents types de logiciels sur des PC, Mac ou Linux, y compris des frameworks graphiques ou des moteurs de jeux (Unity, Unreal,…) à défaut, des composants privilégiés au niveau du noyau du système d’exploitation.

L’attaque se sert des vibrations des sons sur le bureau et détectés par les capteurs de la souris. (Crédit Photo: Université de Californie)

Un signal audio complet déchiffré

Même si les signaux captés étaient inaudibles au départ, l’équipe a pu les améliorer à l’aide d’un filtrage statistique Wiener et d’un réseau neuronal afin d’augmenter la puissance du signal par rapport au bruit. Comme le montre la vidéo de démonstration de ce processus, les chercheurs ont pu extraire des mots prononcés à partir d’un flux de données intercepté qui, au départ, semblait impossible à déchiffrer. « Grâce à notre pipeline Mic-E-Mouse, les vibrations détectées par la souris sur le bureau de l’utilisateur victime sont transformées en un signal audio complet, qui permet à un pirate d’écouter des conversations confidentielles », ont écrit les chercheurs. De plus, selon eux, ce type d’attaque serait indétectable par les systèmes de défense : « Ce processus est furtif, car la collecte des signaux de vibration est invisible pour l’utilisateur victime et ne nécessite pas de privilèges élevés de la part du pirate. »

Avec différents filtres, les chercheurs ont réussi à retranscrire une conversation complète. (Crédit Photo: Université de Californie)

Comme en témoignent les recherches de plus en plus nombreuses sur l’utilisation de certains composants (une souris, par exemple) qui pourraient divulguer involontairement et malencontreusement des informations, cette technique s’ajoute aux autres attaques par canal auxiliaire. Reste à savoir si ce type d’attaque serait possible dans des conditions réelles. Ce qui rend l’attaque pratique, c’est la sensibilité des souris actuelles, à la fois leur taux de sondage – ou polling rate – élevé (la fréquence à laquelle elles échantillonnent les mouvements, mesurée en kHz) et la résolution avec laquelle elles détectent les mouvements, mesurée en points par pouce (dots per inch, DPI). Plus le taux de sondage et la résolution sont élevés, plus les souris sont sensibles au son. « En fin de compte, ces développements font que les souris que l’on trouve chez les particuliers, dans les entreprises et les entités gouvernementales, sont de plus en plus vulnérables, ce qui étend la surface d’attaque des vulnérabilités potentielles de ces technologies de capteurs avancées », ont déclaré les chercheurs.

Un cadre d’expérimentation spécifique

Cependant, des réserves importantes limitent la portée de la preuve de concept Mic-E-Mouse. Le niveau sonore de l’environnement écouté doit être faible, les bureaux ne doivent pas dépasser 3 cm d’épaisseur et la souris doit être principalement immobile afin d’isoler les vibrations vocales. Les chercheurs ont également utilisé des souris offrant une résolution d’au moins 20 000 DPI, ce qui est nettement supérieur à la moyenne des souris utilisées aujourd’hui. Dans des conditions réelles, l’extraction de données vocales serait possible, mais difficile. Les pirates ne pourraient probablement capturer qu’une partie de la conversation, et non l’intégralité. Une autre faiblesse réside dans le fait qu’il serait facile de se protéger contre cette technique : un tapis en caoutchouc ou un tapis de souris sous la souris empêcherait la capture des vibrations.

Néanmoins, cette technique démontre que les souris doivent désormais être ajoutées à la liste croissante des périphériques informatiques pouvant exposer à un piratage d’extraction de données par canal auxiliaire dans certaines circonstances spécifiques. Les recherches précédentes sur les attaques par canal auxiliaire audio se sont largement concentrées sur le transfert de données dans l’autre sens, des signaux électriques vers le son, afin d’échapper aux réseaux isolés, par exemple en utilisant des haut-parleurs comme émetteurs et récepteurs, ou en contrôlant les sons générés par les blocs d’alimentation des ordinateurs (PSU). Les techniques d’écoute conventionnelles consistent à placer des capteurs incroyablement petits à des endroits stratégiques.

L’éditeur allemand passe à l’offensive sur la question de la souveraineté en lançant son service Sovereign Cloud avec une déclinaison pour les déploiement sur site.

Face à l’offensive des hyperscalers américains proposant des offres de cloud censées protéger les européens contre les lois à portée extra-territoriale, SAP vient de lancer officiellement sa plateforme Sovereign Cloud avec une version disponible sur site. Pour cette dernière, cela signifie que le personnel local de l’éditeur allemand ou certifié par lui gérera les charges de travail SAP dans un centre de données approuvé par le client. Le traitement des données, la journalisation et la gestion des clés seront administrés et contrôlés par le client. Tout fournisseur tiers impliqué devra respecter les mêmes normes de sécurité afin d’éviter les failles causées par des problèmes liés à la chaîne d’approvisionnement. L’USF (club des utilisateurs français de SAP), dans un communiqué, a salué cette initiative tout en s’interrogeant sur les apports de cette offre par rapport à celle CDC (customer data cloud) existante et sur les prix pour l’instant non communiqué.

Par ailleurs, l’infrastructure as a service de Sovereign Cloud est maintenant disponible. Elle apporte des solutions aux entreprises de l’UE qui souhaitent exécuter des workload d’IA pour l’ERP sans avoir à dépendre de fournisseurs IaaS américains. Désormais, les clients pourront exécuter SAP entièrement au sein de l’UE afin de se conformer au RGPD. Un dernier élément de l’annonce de SAP concerne Delos Cloud, un cloud de confiance destiné au secteur public allemand, géré en collaboration avec des partenaires locaux et conçu pour répondre aux exigences strictes de sécurité des données du pays.

Un investissement de 20 Md€

Il n’y a pas si longtemps, les entreprises considéraient que la souveraineté des données servait essentiellement à répondre à des exigences réglementaires et de conformité juridique. Une série d’événements, majoritairement de nature géopolitique, a modifié la perspective. Aujourd’hui, ce thème est étroitement lie à la prise de conscience croissante que l’indépendance opérationnelle, politique et même technologique est essentielle, en particulier pour les entreprises basées dans l’Union européenne. SAP a pris en compte cette préoccupation. « La résilience numérique de l’Europe dépend d’une souveraineté sécurisée, évolutive et prête pour l’avenir », a déclaré Martin Merz, président de Sovereign Cloud chez SAP. L’offre « répond exactement à cette exigence, en donnant aux clients la liberté de choisir leur modèle de déploiement tout en les aidant à garantir la conformité aux normes les plus strictes. » Selon M. Merz, ce positionnement reflète l’engagement de l’entreprise à soutenir « l’autonomie numérique » de l’UE. SAP a fait de la souveraineté numérique une priorité stratégique et investira 20 milliards d’euros dans ce domaine, a annnoncé Christian Klein, DG de SAP.

Il y a dix ans, la notion de services cloud vantait l’idée d’un marché mondial unique des infrastructures. Aujourd’hui, il semble tout aussi probable que l’infrastructure cloud mondiale soit fragmentée en domaines géographiques. « Pendant des décennies, les entreprises ont octroyé trop de pouvoir à leurs fournisseurs de cloud : pouvoir sur l’infrastructure, sur la disponibilité et, surtout, sur leurs propres données », a commenté Garima Kapoor, cofondatrice et co-CEO de MinIO, société spécialisée dans le stockage objet. « Les DSI se rendent compte que l’externalisation du contrôle à un fournisseur de cloud public n’est plus une option. Le concept de souveraineté évolue. Il ne s’agit plus seulement de se conformer à la réglementation en matière de données, mais d’un impératif stratégique et architectural pour les entreprises qui veulent être maîtres de leur destin IT », a-t-elle déclaré. Selon Mme Kapoor, l’apparition de services tels que Sovereign Cloud offre aux entreprises une issue à cette impasse. « SAP redonne aux entreprises un contrôle sur le destin de leurs données », a-t-elle déclaré.

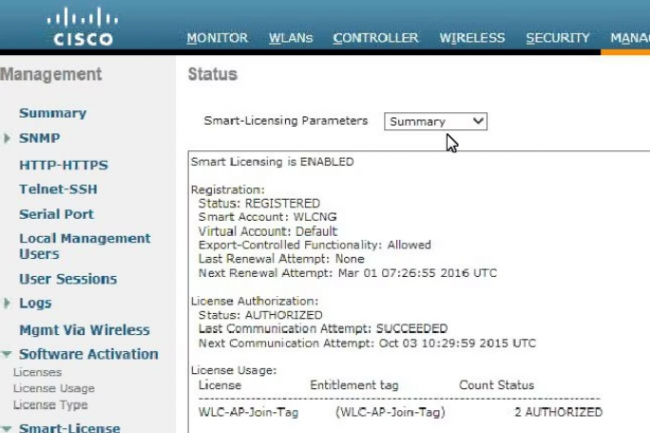

Dévoilée en septembre dernier, une faille critique dans l’utilitaire Smart Licensing de Cisco intéresse toujours les cybercriminels. Des activités récentes ont été découvertes par le SANS Technology Institute et recommande de corriger rapidement l’outil.

Pour les entreprises qui n’auraient pas corriger l’outil Smart Licensing Utility de Cisco (CSLU), il est urgent de le faire, souligne l’organisme de formation SANS Technology Institute. Les failles ont été découvertes en septembre dernier. CSLU est surtout utilisé dans les petits réseaux sur site et dans les réseaux isolés (air gap) pour gérer les licences Cisco sans avoir à recourir au Smart Licensing, plus complexe, basé sur le cloud. Selon une alerte lancée le 19 mars par Johannes Ullrich, doyen de la recherche, le SANS a détecté « quelques activités d’exploitation » ciblant ces failles, rendues publiques pour la première fois par Cisco en septembre dernier.

Ce n’est pas très surprenant : quelques semaines seulement après la publication des vulnérabilités, Nicholas Starke, chercheur en menaces chez Aruba, a procédé à une rétro-ingénierie de la première des failles, une porte dérobée non documentée accessible à l’aide d’un mot de passe faible codé en dur. « SANS a détecté le déploiement de ce mot de passe dans des appels récents à travers l’API », a déclaré Johannes Ullrich. Le fait que, dans son avis, Cisco a inévitablement indiqué à tout le monde ce qu’il fallait rechercher n’a pas arrangé les choses. « Cette vulnérabilité est due à un identifiant statique non documenté pour un compte d’administration. » Pour les pirates (et les chercheurs), il serait trop tentant de passer à côté. Trouver et exploiter des portes dérobées est presque un sport dans certains milieux. Normalement, les avis sont rédigés de façon à ce que les descriptions soient aussi génériques et peu détaillées que possible, mais malheureusement, il s’agit d’un exemple où rien n’a été simple.

Le secret de la porte dérobée

La faille du mot de passe codé en dur, référencée CVE-2024-20439, pouvait être exploitée pour obtenir des privilèges d’administrateur via l’API de l’application. La seconde faille, référencée CVE-2024-20440, pourrait offrir à un attaquant d’obtenir des fichiers logs contenant des données sensibles comme des identifiants d’API. Les deux failles ayant reçu un score CVSS identique de 9,8, on peut se demander laquelle est la plus grave des deux. Cependant, les vulnérabilités pourraient clairement être utilisées ensemble d’une manière qui amplifie leur danger, ce qui rend l’application de correctifs encore plus impérative.

Les versions 2.0.0, 2.1.0 et 2.2.0 de CSLU sont affectées. La version 2.3.0 est la version corrigée. Le produit CSLU étant récent, on aurait pu s’attendre à ce qu’il soit mieux sécurisé. Cela dit, Cisco a déjà connu ce type de faille : des identifiants codés en dur avaient été découverts dans Cisco Firepower Threat Defense, Emergency Responder et, plus anciennement, dans Digital Network Architecture (DNA) Center, pour ne citer que quelques-uns des produits concernés. Comme l’écrit M. Ullrich du SANS de manière plutôt sarcastique dans la dernière mise en garde de l’organisme : « La première faille référencée CVE-2024-20439 est tout à fait le genre de portes dérobées que Cisco aime introduire dans ses produits. »

La CISA s’inquiète des activités du groupe de cyber-espionnage chinois nommé Salt Typhoon. Il a mené une importante campagne sur les opérateurs américains de télécommunication. Une des réponses à cette menace est le recours aux communications chiffrées.

Selon l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), aux États-Unis, les équipes de sécurité, et même les particuliers, doivent prendre des précautions immédiates pour contrer la menace de surveillance par le groupe de pirates chinois « Salt Typhoon », qui s’est infiltré profondément dans l’infrastructure des télécommunications. Le 3 décembre, l’agence américaine a publié une alerte officielle recommandant des mesures défensives, alors que des fonctionnaires fédéraux informaient les journalistes de la menace.

Et pour la première fois, il semble que les entreprises de télécommunication et les entreprises ne soient pas les seules à devoir s’inquiéter. Selon un rapport basé sur les interventions des fonctionnaires du FBI et de la CISA, n’importe quel Américain devrait envisager d’utiliser des moyens de communications chiffrés afin de contrer ce mode d’espionnage. Le ciblage des smartphones utilisés par Donald Trump et son colistier JD Vance pendant la campagne présidentielle est l’un des exemples très médiatisés de cette menace.

Plus gros qu’Aurora

Désignées sous le nom de code « Salt Typhoon » par Microsoft, ces attaques chinoises présumées ont été rendues publiques pour la première fois par le Wall Street Journal à la fin du mois de septembre. C’est la plus grande cyber-incursion menée par des acteurs chinois depuis les vastes attaques Aurora contre des entreprises américaines rendues publiques par Google à la fin de l’année 2009. Le choc provoqué par ces attaques a conduit à une réévaluation générale de la sécurité par tous les responsables du secteur, au point que la cybersécurité est devenue une préoccupation géopolitique aux États-Unis. Les ennemis n’avaient pas seulement des motifs pour pirater les États-Unis, ils en avaient aussi la capacité.

Cependant, Salt Typhoon ne se contente pas de cibler les entreprises pour voler leurs secrets : comme l’indique une déclaration commune faite en novembre par le FBI et la CISA, l’attaque cible les systèmes de communication utilisés par tous les citoyens. « Plus précisément, des acteurs affiliés à la République Populaire de Chine (RPC) ont compromis les réseaux de plusieurs entreprises de télécommunications en vue de voler des données sur les appels des clients, et en particulier espionner les communications privées d’un nombre limité d’individus majoritairement impliqués dans des activités gouvernementales ou politiques », indique le communiqué. Et il ajoute que « à mesure que l’enquête avance, nous comprendrons mieux le degré de ces compromissions ». Parmi les réseaux compromis figurent des infrastructures appartenant aux opérateurs Verizon, AT&T et Lumen Technologies (anciennement CenturyLink). Mais l’un des problèmes, c’est que personne ne connaît encore l’ampleur des attaques qui ont touché de nombreuses entreprises et impliquent de nombreux vecteurs d’attaque. Cela signifie que l’efficacité des mesures de protection n’est pas garantie. Cette incertitude remet en question la sécurité de toutes les communications non cryptées.

Le chiffrement de bout en bout est votre ami

Les données à risque concernent les canaux vocaux fixes et mobiles, les données, les textes et les vidéos gérés par des services de télécommunications plutôt que des données web. Cela inclut les SMS, qui ne sont pas chiffrés, ce qui avait donné lieu, dès 2016, à une mise en garde du NIST sur cette technologie des années 1990. En revanche, le chiffrement de bout en bout est disponible sur les plateformes de messagerie développées par Google (RCS) et iMessage d’Apple, mais pas encore pour les messages envoyés entre ces plateformes. C’est l’une des caractéristiques des systèmes de télécommunications dont le chiffrement a été implémenté progressivement et de manière fragmentaire au fil des ans. Certains canaux sont chiffrés (texte), d’autres ne le sont pas (voix) ou le sont dans une norme inférieure, par exemple la 4G par rapport à la 5G. Même les experts ne peuvent pas toujours dire ce qui est ou n’est pas chiffré par défaut.

Un point positif, c’est que les applications chiffrées comme WhatsApp et Signal seront sécurisées. L’ironie de la chose n’échappera pas à tous ceux qui ont suivi la bataille en cours entre le gouvernement américain et ses alliés et les fournisseurs de messagerie cryptée de bout en bout. Les autorités aimeraient pouvoir pénétrer dans ces applications pour lutter contre les dérives criminelles. Il s’avère aujourd’hui que ce même cryptage à clé publique, difficile à casser, pourrait sauver les Américains des groupes APT chinois. « Le chiffrement est votre ami, qu’il s’agisse de la messagerie texte ou de la capacité à utiliser des communications vocales sécurisées. Même si l’adversaire est capable d’intercepter les données, si elles sont chiffrées, ils ne pourront rien en faire », a déclaré Jeff Greene, directeur exécutif adjoint de la CISA pour la cybersécurité, à NBC News cette semaine.

Les recommandations de la CISA

La liste des mesures d’atténuation et de conseils de la CISA est étonnamment détaillée et couvre beaucoup d’aspects que maîtrisent déjà les équipes de sécurité. Néanmoins, cette liste est vraiment inhabituelle pour une alerte. « À la date de publication, les exploitations ou compromissions identifiées associées à l’activité de ces acteurs de la menace correspondent à des faiblesses existantes associées à l’infrastructure de la victime ; aucune activité nouvelle n’a été observée », écrit la CISA, sans se montrer rassurante. Les vérifications recommandées comprennent l’examen des modifications de configuration, la surveillance des comptes de service, la recherche d’anomalies dans les corrélations SIEM et l’assurance que la segmentation du réseau et les zones démilitarisées (DMZ) sont correctement configurées. Globalement, la liste se concentre sur la vulnérabilité de la connectivité externe, y compris les VPN, l’ancien SSH-1 et le FTP, et les points faibles que sont les mots de passe, l’authentification, le contrôle d’accès et les correctifs. Des conseils spécifiques pour les équipements Cisco incluent la désactivation de telnet, la désactivation de Cisco Linux guestshell et, dans la mesure du possible, la désactivation des interfaces web en faveur de la ligne de commande.

Ces conseils généraux ne sont pas différents de ceux que l’on trouve dans toutes les alertes de sécurité lancées par les gouvernements du monde pendant la dernière décennie. Il est clair que certains de ces conseils ne sont pas suivis d’effet, peut-être parce que les réseaux de télécommunications regorgent d’équipements anciens dont on a oublié l’existence. En résumé, il faut tout vérifier pour trouver les équipements anciens et vulnérables, et continuer à le faire indéfiniment. Même si les opérateurs américains sont la cible principale de Salt Typhoon, rien ne dit que l’infrastructure des télécommunications d’autres pays utilisant le même équipement est à l’abri de ces vulnérabilités et des compromissions qui ont suivi.

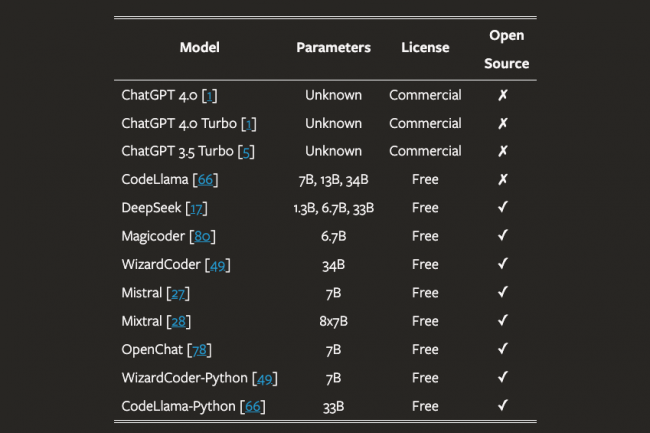

D’après la première étude importante sur l’hallucination de paquets, les LLM pourraient être exploités pour lancer des vagues d’attaques par « confusion de paquets ».

Dans l’une des études les plus étendues et les plus approfondies jamais réalisées sur le sujet, des chercheurs universitaire (Université de San Antonio au Texas, Université de Virginie et Université de l’Oklahoma) ont découvert que les grands modèles de langage (LLM) présentaient un sérieux problème d’hallucination de paquets que des attaquants pourraient exploiter pour introduire des paquets codés malveillants dans la chaîne d’approvisionnement. Le problème est tellement grave…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

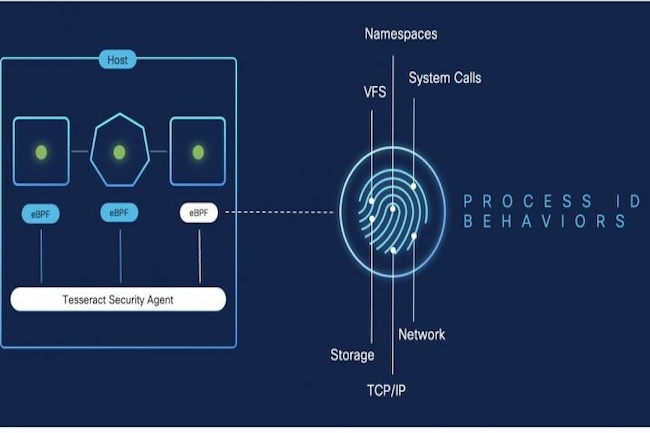

Le géant des réseaux intègre activement des capacités d’IA dans Cisco Security Cloud et au-delà.

L’équipementier Cisco a fourni davantage de détails sur ses projets d’intégration de l’intelligence artificielle dans son portefeuille de produits, sans doute l’un des plus grands de l’industrie technologique. Et même si l’événement Cisco Live qui s’est tenu cette semaine (2 au 6 juin) à Las Vegas n’a pas donné lieu à des annonces fracassantes, les participants ont pu avoir un aperçu des fonctionnalités et des capacités qui seront introduites prochainement dans un grand nombre de produits et services. Prises dans leur ensemble, ces fonctionnalités et ces capacités témoignent d’une transformation progressive de l’offre de Cisco et de sa volonté de soutenir, et d’utiliser, l’IA dans toute l’entreprise.

Hypershield, un système de sécurité du cloud hyperscale annoncé en avril en tant qu’extension de Security Cloud, prend désormais en charge les unités de traitement de données (Data Processing Unit, DPU) Pensando d’AMD, une plateforme matérielle destinée à accélérer les charges de travail d’IA. « Celles-ci seront intégrées dans les serveurs Unified Computing System (UCS) de Cisco d’ici à la fin de l’année 2024 », a indiqué l’entreprise. Plus haut dans la pile, Security Cloud inclut à présent une couche de gestion activée par l’IA appelée Security Cloud Control. Présentée par Cisco comme « AI Native » et disponible à partir de septembre, cette couche automatise les réponses de sécurité dans les environnements cloud hybrides sans intervention humaine.

Enfin, Cisco Live ne serait pas un événement Cisco sans au moins une annonce de pare-feu. Bien sûr, l’entreprise fait la promotion de sa série Firewall 1200 qui, selon elle, résout le problème de la prolifération du matériel réseau qui rend le SD-WAN plus difficile à mettre en œuvre qu’il ne devrait l’être. « Disponible en octobre, cette série s’adresse aux réseaux de succursales qui cherchent à consolider plusieurs routeurs et commutateurs dans un espace plus compact », a déclaré le fournisseur.

De l’IA pour ThousandEyes

L’entreprise a également ajouté des capacités IA à sa plateforme de performance et d’intelligence réseau ThousandEyes. Grâce à cela, les clients disposent d’une vue unifiée de la télémétrie dans tous leurs environnements cloud, ce qui serait impossible sans la capacité de l’IA à traiter de grands volumes de données. « La majorité des pannes sont imputables à une erreur de l’opérateur », a expliqué Jonathan Davidson, vice-président exécutif et directeur général de Cisco Networking. « Digital Experience Assurance powered by ThousandEyes permet une remédiation proactive et automatisée des événements et peut même corréler les historiques de configuration entre l’infrastructure sur site détenue par l’entreprise et son infrastructure de cloud public. Entre une panne de quatre heures et une interruption de quatre minutes, ça peut faire une grande différence ».

Couche d’abstraction de la sécurité

Selon Chintan Patel, directeur technique de Cisco pour le Royaume-Uni et l’Irlande, l’IA est devenue un véritable casse-tête pour les clients, qui veulent profiter de ses avantages dès que possible, mais savent qu’ils n’ont pas l’infrastructure nécessaire pour y parvenir. « On ne peut pas se contenter d’ajouter des fonctions d’IA aux logiciels en haut de la pile si le matériel sous-jacent et l’intégration entre les différentes couches de technologie ne peuvent pas les prendre en charge », a-t-il expliqué. « C’est la raison pour laquelle Cisco se concentre désormais sur l’innovation à travers chaque couche de la pile matérielle et logicielle », a-t-il ajouté.

« La fragmentation des chaînes d’approvisionnement numériques qui va de pair avec la dépendance toujours plus grande des entreprises aux plateformes tierces offre un bon exemple de cette complexité », a déclaré M. Patel. « Toute la numérisation engagée après la pandémie a introduit plus de couches à l’expérience numérique comme jamais auparavant, et si les entreprises possèdent certaines infrastructures, elles sont devenues dépendantes de celles qu’elles ne possèdent pas ».

Cette complexité introduit des milliers de points de défaillance et d’angles morts en matière de sécurité, les interfaces de gestion et les technologies différentes que proposent les principaux fournisseurs de cloud ne rendent pas les choses plus faciles. Dans ce contexte, Security Cloud de Cisco pourrait agir comme une couche d’abstraction qui protège les entreprises. « Nous pouvons aider nos clients à simplifier ces environnements et à réduire cette complexité », a affirmé M. Patel. Les unités de traitement de données (Data Processing Unit ou DPU) Pensando d’AMD prennent désormais en charge le système de sécurité cloud Hypershield de Cisco.