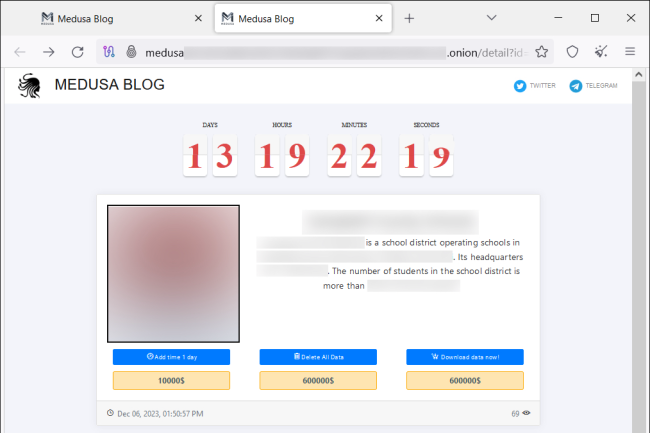

Sartrouville, Betton, Toyota, ces noms ont un point commun, ils ont été frappés par le groupe de ransomware Medusa. Ses activités ne faiblissent pas selon un rapport publié par Unit42 de Palo Alto Networks. Les experts ont découvert un blog du gang proposant de multiples solutions de paiement aux victimes. Le blog sert également à publier des données volées au cas où la victime refuse de payer la rançon. Sur le site « onion », auquel on peut accéder via le réseau Tor, la victime peut voir le « compte à rebours » avant la date d’exposition publique des données et de leur disponibilité en téléchargement, un tarif pour leur suppression et un tarif pour retarder leur divulgation (10 000 dollars).

En plus du blog, le groupe a créé un canal Telegram public appelé « Information support », plus facilement accessible que les sites traditionnels sur le Dark Web, où il expose les fichiers volés à des entreprises compromises. « L’an dernier, un nombre important de vulnérabilités très graves, accessibles sur Internet, ont pu être exploitées par les groupes de ransomwares », a déclaré Anthony Galiette, ingénieur spécialisé en rétro-ingénierie de l’Unit42. « Nous pensons que ces vulnérabilités critiques ont contribué à l’augmentation de l’activité de Medusa ces derniers mois », a-t-il ajouté.

Aucun code d’éthique

Il y a peut-être une autre raison qui explique l’activité accrue de Medusa. « Le groupe, qui a eu beaucoup de succès ces derniers temps, s’est spécifiquement concentré sur le secteur de la santé », a fait remarquer Darren Williams, CEO et fondateur de BlackFog, une entreprise spécialisée dans la sécurité des endpoint. « C’est probablement ce qui a contribué à leur succès, car le secteur de la santé est à la fois riche en données, mais en retard en termes de pratiques de cybersécurité et d’investissements, et qu’il utilise encore beaucoup de matériel et de logiciels anciens », a-t-il ajouté.

« Si les capacités techniques varient d’un groupe de ransomware à l’autre, Medusa est l’un des rares à utiliser des outils comme NetScan pour préparer et déployer des ransomwares », a déclaré pour sa part Doel Santos, chercheur principal en menaces de l’Unit42, à propos du gang Medusa, ajoutant que, contrairement à ce que prétendent certains groupes, Medusa n’a pas de code d’éthique. « Tout au long de l’année 2023, le groupe a compromis plusieurs académies scolaires et exposé des informations très sensibles sur les élèves », a indiqué l’expert.

Des courtiers d’accès initial pour accéder au réseau

Medusa se distingue également par le fait qu’il dispose de sa propre équipe chargée des médias et de l’image de marque, qu’il se concentre sur l’exploitation des vulnérabilités orientées vers Internet et qu’il utilise des courtiers d’accès initial (Initial Access Brokers, IAB) pour accéder aux systèmes. « Les courtiers d’accès initial offrent aux acteurs de la menace d’accéder à la porte d’entrée d’une entreprise », a expliqué Anthony Galiette. « Malgré le coût que cela représente, l’utilisation de ces courtiers par des groupes s’est avérée très lucrative dans le passé », a-t-il encore déclaré.

« Dans l’ensemble, nous constatons que les groupes de ransomwares les plus actifs ou les plus avancés utilisent des courtiers d’accès initiaux. Les groupes de ransomwares plus petits ou émergents n’ont pas nécessairement le capital nécessaire pour utiliser les IAB de la même manière », a ajouté Anthony Galiette. Le groupe pratique également le double rançonnage. « L’utilisation d’une double rançon est une autre caractéristique de Medusa, qui utilise une rançon pour décrypter les parties cryptées d’un environnement et une rançon distincte pour éviter la fuite des données volées aux victimes sur Internet », a expliqué Steve Stone, directeur de Rubrik Zero Labs, l’unité de recherche en cybersécurité du spécialiste de la sauvegarde cloud.

Le ciblage indiscriminé, une menace universelle des acteurs du ransomware

« L’émergence de Medusa à la fin de 2022 et sa notoriété en 2023 marquent une évolution significative dans le paysage des ransomwares », indique encore le rapport de Unit42. Cette opération met en évidence des méthodes de propagation complexes, tirant parti à la fois des vulnérabilités du système et des courtiers d’accès initiaux, tout en évitant habilement la détection grâce à des techniques de persistance. « Le blog de Medusa témoigne d’une évolution tactique vers l’extorsion multiple, le groupe employant des moyens de pression transparents sur les victimes par le biais de demandes de rançon rendues publiques en ligne ». À ce jour, 74 entreprises de secteurs très divers ont été touchées.

Ce ciblage aveugle de Medusa souligne la menace universelle que représente ces groupes de cybercriminels. « Comme le montrent les statistiques, le problème ne fait pas que s’aggraver, il s’accélère à un rythme de plus en plus difficile à suivre pour les entreprises », a ajouté M. Williams. « Il faut aussi reconnaître que la révolution de l’IA joue un rôle dans cette tendance, car, comme on peut le voir, les acteurs de la menace entraînent désormais leurs systèmes sur les vulnérabilités, les produits et les personnes », a-t-il ajouté. « Même si les entreprises de cybersécurité utilisent également l’IA pour la prévention, dans ce jeu du chat et de la souris, les entreprises n’adoptent pas ces nouvelles technologies assez rapidement, ou pas du tout, pour disposer de la protection adéquate ».

La Cloud Security Alliance a dévoilé le premier certificat faisant autorité dans l’approche zero trust. Il vise à établir des normes et à promouvoir les meilleures pratiques de cette stratégie de sécurité.

Le certificat et les supports de formation dévoilés récemment par la Cloud Security Alliance (CSA) proposent aux professionnels de la sécurité d’acquérir les connaissances nécessaires pour mettre en œuvre et gérer une stratégie zero trust dans leur entreprise. « L’omniprésence de la technologie, des systèmes de contrôle industriels au cloud en passant par l’IA générative, a dépassé les modèles de sécurité traditionnels », a déclaré Jim Reavis, cofondateur et directeur général de la Cloud Security Alliance, dans un communiqué. « Les principes du zero trust, qui consistent « à ne jamais faire confiance et à toujours vérifier », sont clairement la voie à suivre », a-t-il poursuivi, « et nous pensons que pratiquement toutes les entreprises appliqueront cette stratégie à divers environnements technologiques afin de protéger les actifs stratégiques et de prévenir les violations ».

Selon l’Alliance, le certificat de compétence dans le zero trust (Certificate of Competence in Zero Trust, CCZT) permettra à son titulaire d’acquérir une compréhension approfondie de l’architecture de confiance zéro, de ses composantes et de son fonctionnement. Il comprend également les meilleures pratiques fondamentales en matière de confiance zéro publiées par des sources faisant autorité comme la CISA américaine, le NIST, les travaux novateurs de CSA Research sur le périmètre défini par logiciel (Software-Defined Perimeter, SDP) et les conseils d’experts en zero trust tels que John Kindervag, fondateur de la philosophie zero trust.

Une base de connaissances et de compétences pour le zero trust

En lançant son programme de certificats, la Cloud Security Alliance s’engage dans un domaine qui s’est embrouillé au fil du temps. « Le zero trust est un concept convaincant qui, s’il est appliqué correctement, offre une grande valeur en termes de sécurité aux entreprises qui l’adoptent », a déclaré Nick Edwards, vice-président de Menlo Security, une entreprise spécialisée dans la sécurité web basée sur la confiance zéro. « Malheureusement, comme c’est souvent le cas dans l’industrie technologique, les frameworks industriels font l’objet d’une publicité excessive et d’abus de la part de la communauté des fournisseurs, ce qui entraîne une dilution de la valeur et un scepticisme général à l’égard de l’idée d’origine.

Les certificats offrent un support intéressant pour créer une base de connaissances et de compétences qui aide les entreprises à exécuter correctement le zero trust et à distinguer le « signal » du « bruit » », a ajouté M. Edwards. Wayne Hankins, directeur senior pour la sécurité et la gestion des risques chez Gartner, partage cet avis. « Le paradigme de la cybersécurité est souvent obscurci par les fournisseurs qui présentent leurs produits comme des solutions zero trust uniques », a-t-il encore déclaré. « Pour mettre en œuvre cette approche, sans se laisser piéger par le bruit des fournisseurs, les entreprises auront besoin des conseils de leaders d’opinion expérimentés ».

Développer les programmes de certifications

Cela peut prendre un certain temps, mais les programmes de certification auront un impact sur la diffusion des stratégies ero trust « Ce programme de certification n’aura pas d’impact immédiat sur l’adoption d’architectures zero trust, car les investissements dans la cybersécurité ne sont pas alignés sur les incitations actuelles des entreprises », a déclaré pour sa part Shane Miller, chercheur principal à l’Atlantic Council’s Cyber Statecraft Initiative. « Un changement radical et global se profile à l’horizon, sous l’impulsion d’organisations telles que la CISA aux États-Unis, qui commencera à remédier à ce décalage », a-t-il encore déclaré.

« Le zero trust est un changement de culture d’entreprise et, comme toute évolution, il ne peut réussir que si les résultats sont compris et appréciés », a ajouté M. Miller. « Nous avons encore beaucoup à faire sur le plan de l’éducation et de la défense des principes et de l’architecture de confiance zéro, et des initiatives comme ce programme de certificat contribuent à faire avancer les choses pour les parties prenantes. Il faut initier plus de programmes comme le Certificate of Competence in Zero Trust ».

Un faible coût très attractif pour démarrer

Selon Dean Webb, ingénieur en solutions chez Merlin Cyber, un éditeur d’IAM, la clé de la reconnaissance et de l’acceptation de cette certification par l’ensemble de l’industrie réside dans son adoption par les entreprises. « À mesure que les entreprises ajouteront la CCZT à leur liste de certifications souhaitées et requises, les professionnels de l’IT en général chercheront à obtenir la certification pour saisir de futures opportunités.

Les entreprises adopteront alors davantage de pratiques de zero trust, simplement parce qu’elles disposent d’un personnel qui les comprend et qui souhaite les mettre en place ». M. Webb a salué la décision de la Cloud Security Alliance d’offrir gratuitement en ligne tout le matériel de formation pour la CCZT. « Le faible coût total de la certification est idéal pour les personnes autonomes qui ont leurs propres objectifs », a-t-il expliqué. « Les personnes travaillant dans d’autres domaines de l’IT, et qui souhaitent se lancer dans la sécurité, auraient tout intérêt à s’en emparer ».