Avec le lancement de mini agents de test, Prelude Security inaugure la sécurité active pour les systèmes conteneurisés.

Les applications conteneurisées présentent de nombreux avantages. En particulier, elles offrent un moyen rapide de déployer des logiciels dans plusieurs environnements IT. Par contre, la sécurisation des conteneurs reste un défi, car leurs caractéristiques uniques, notamment leur nature éphémère, signifient qu’ils ont été traités différemment par les professionnels de la sécurité par rapport à d’autres points d’extrémité. Ainsi, comme le fait remarquer Spencer Thompson, cofondateur et CEO de Prelude Security, « on fait rarement de tests de pénétration et d’évaluations offensives sur les systèmes conteneurisés ». C’est un vrai problème, car les conteneurs sont des dispositifs orientés vers Internet et peuvent présenter les mêmes vulnérabilités. La dernière amélioration de l’offre Probes de Prelude Security peut aider les RSSI dans ce domaine puisque les utilisateurs pourront effectuer des tests de sécurité continus sur les terminaux de production, qu’ils fonctionnent sous Linux, MacOS, Windows ou qu’ils soient conteneurisés.

Des tests de vulnérabilité granulaires pour les conteneurs

Selon une annonce faite par l’entreprise mercredi, les mini agents associés à l’offre Probes, qui sont de minuscules processus dont la taille est comprise entre 1 Ko et 2 Ko, pourront désormais fonctionner dans les environnements conteneurisés et y effectuer des tests de vulnérabilité beaucoup plus précis et granulaires qu’auparavant. Chaque agent peut tester activement les CVE connus et envoyer un rapport à une console web centrale. « La plupart du temps, ces agents sont dormants, et ils n’ont pas besoin d’autorisations root pour fonctionner », a expliqué M. Thompson. Ils peuvent être installés à l’aide de scripts ou via une extension Docker. Et malgré leur toute petite taille, ces agents permettent à Prelude d’identifier non seulement les vulnérabilités potentielles, mais aussi de savoir si ces vulnérabilités sont exploitables ou non, car les agents essayent d’exploiter toutes les vulnérabilités qu’ils trouvent de manière non invasive. « Les entreprises possèdent souvent des milliers d’appareils, potentiellement affectés par des millions de vulnérabilités », a déclaré M. Thompson. « L’analyse par ces capteurs va concentrer les priorités non pas sur un million de vulnérabilités théoriques, mais sur 12 conteneurs en particulier par exemple, parce qu’ils se trouvent dans un état non protégé à un moment donné ».

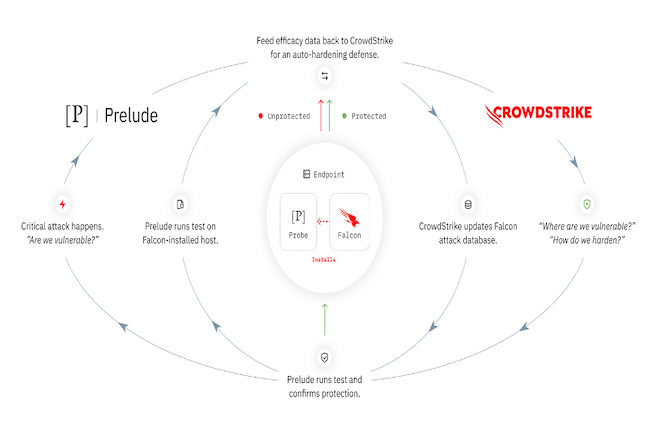

Les utilisateurs peuvent déployer ces agents à chaque fois qu’un conteneur est déployé. « Le capteur peut être éphémère ou persistant. On peut donc l’utiliser avec des conteneurs qui servent essentiellement de VM persistantes, et on peut l’exécuter à chaque fois que l’on supprime un conteneur, c’est-à-dire 50 fois par jour ! », a encore déclaré M. Thompson. Fondée en 2020, Prelude est soutenue par plusieurs sociétés de capital-risque et par des investissements de Crowdstrike. Ces financements ont également donné lieu à un partenariat entre les deux entreprises visant à porter la technologie de Prelude à la plateforme Falcon de Crowdstrike. Les agents de Prelude sont gratuits pour un maximum de 25 points d’extrémité à la fois. Au-delà, ils sont disponibles sur une base tarifaire par hôte sous forme de jetons, une modalité adaptée à la nature fluide des systèmes conteneurisés. Les agents sont disponibles dès maintenant.

Le fournisseur de réseau en tant que service Nitel étend la portée de son produit NaaS aux clients internationaux.

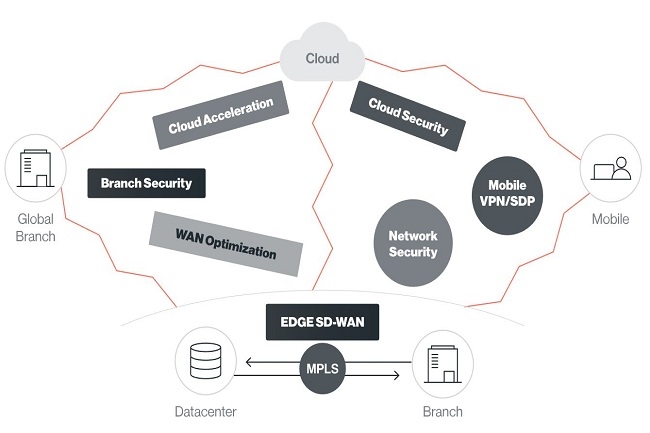

Jusque-là disponible en Amérique du Nord seulement, la toute dernière offre NaaS (Network-as-a-Service) de Nitel arrive sur le marché international, les capacités SASE et NaaS du fournisseur étant désormais accessibles dans 34 régions du monde. L’offre principale full NaaS de Nitel s’appuie sur les relations avec les opérateurs de données – avec ou sans fil – locaux pour fournir une connectivité de base, qu’elle intègre dans une suite robuste de réseaux d’entreprise, avec SASE et réseau privé. L’idée est de délivrer un produit réseau plus ou moins prêt à l’emploi de sorte que les petites et moyennes entreprises puissent confier la grande majorité de leurs problèmes de connectivité à Nitel, qui se charge de la configuration et de l’approvisionnement. De plus, le fournisseur apporte des fonctions de sécurité conformes aux normes SASE, comme le sandboxing antimalware, le ZTNA (Zero Trust Network Access), la prévention de la perte de données (Data Loss Prevention, DLP) et le filtrage de contenu.

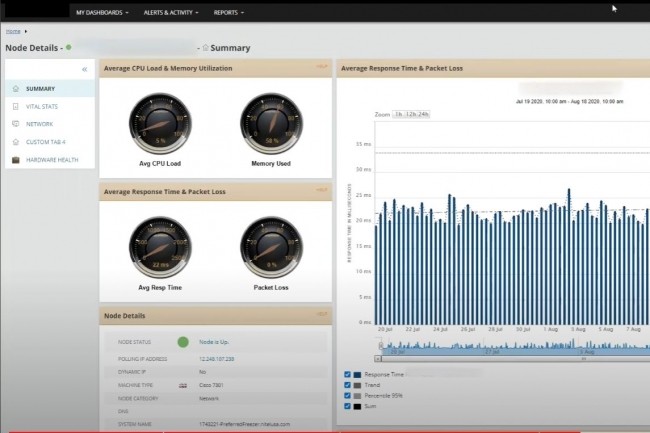

Selon Mike Frane, chef de produit chez Nitel, l’idée est de réduire la charge de travail et d’augmenter les fonctionnalités, avec, en prime une sécurité accrue. « C’est l’un des problèmes de l’industrie que le SASE tente de résoudre », a déclaré M. Frane. « Aujourd’hui, les équipes réseau doivent travailler avec une multitude d’outils et d’applications, et une grande partie des vulnérabilités surviennent quand les différents paramètres et ensembles de règles ne sont pas appliqués uniformément », a-t-il ajouté. Comme l’a indiqué Mike Frane, Nitel travaille directement avec des fournisseurs d’accès locaux dans le monde entier – près de 100 d’entre eux au moment du lancement. Au lieu de passer des contrats avec de grands agrégateurs, cette approche directe permet au fournisseur de proposer des tarifs plus bas et une assistance plus complète. « Le partenariat avec VMware a été déterminant pour l’ouverture des services de Nitel internationalement », a déclaré l’entreprise. L’empreinte mondiale de l’infrastructure cloud de VMware permet des allers-retours beaucoup plus courts sur le réseau : Nitel affirme qu’ainsi, 80 % de la population mondiale sera à moins de 10 millisecondes de son réseau.

Selon Lisa Pierce, vice-présidente directrice des systèmes et services de réseau d’entreprise chez Gartner Research, d’autres fournisseurs proposent des offres NaaS de ce type. Cependant, la plupart des entreprises du secteur sont de grands opérateurs comme Verizon ou AT&T, alors que l’approche de Nitel, moins dépendantes des opérateurs, lui permet de se concentrer sur les services sous-jacents. « L’un des problèmes majeurs quand on essaie de s’engager dans cette voie est l’ampleur de la modernisation qu’exigent ces technologies et les outils qui les gèrent », a déclaré Mme Pierce. « Comme Nitel ne dépense pas autant d’argent que Verizon, par exemple, pour traiter directement avec l’utilisateur final, elle peut consacrer une plus grande partie de ses revenus aux outils et aux processus », a ajouté le chef de produit. « Le service international de Nitel est disponible dès maintenant et son prix est fixé en fonction du type de fonctions de sécurité, du débit global et des services requis par chaque entreprise », a précisé M. Frane. L’entreprise a déjà effectué un test alpha privé avec quelques clients.

Le fournisseur de plateformes SASE, Cato Networks, a réussi à établir une connexion chiffrée de 5 Gbps avec son dispositif edge SD-WAN.

En début de semain, Cato Networks a déclaré qu’il avait réussi à créer un tunnel crypté pouvant atteindre un débit de 5 Gbps, repoussant ainsi les limites du SASE. Le fournisseur rassure ainsi les administrateurs réseau qui s’inquiétaient de la surcharge de trafic créée par les plateformes Secure Access Service Edge (SASE). Dans son communiqué, l’entreprise indique que l’adoption croissante du SASE, par les grandes entreprises en particulier, a créé un besoin de connexions cryptées plus rapides capables de prendre en charge l’ensemble des technologies de sécurité présentes dans le SASE. Selon Cato, c’est l’amélioration des performances de son moteur de traitement Single Pass Processing Engine, qui regroupe l’ensemble des services fonctionnant dans ses différents points de présence, qui a rendu possible cette augmentation du débit. Cato Networks a indiqué que les systèmes SASE basés sur des machines virtuelles fonctionnant dans le cloud ou en tant que proxies web sont limités à moins de 1 Gbps par tunnel. « Cette limitation oblige les entreprises à demander à leur appliance edge de créer et de gérer plusieurs tunnels et d’équilibrer la charge de leur trafic entre eux », a déclaré l’entreprise. « Cette couche supplémentaire de complexité et de risque n’existe pas dans la solution de Cato », a-t-elle ajouté.

Selon Seamus McGillicuddy, vice-président de la recherche chez Enterprise Management Associates, le problème que Cato tente de résoudre est lié aux nombreux et différents protocoles de sécurité utilisés dans toute configuration SASE. Chaque service ayant besoin de lire le trafic du réseau, la connexion donnée est plus sollicitée. « Le SASE consiste à faire fonctionner autant de types de sécurité réseau que possible à un point de présence cloud », a-t-il déclaré. « L’objectif est de faire fonctionner ces solutions dans un grand nombre d’endroits différents, aussi près que possible des utilisateurs finaux et des sources de trafic », a ajouté le VP de la recherche d’Enterprise Management Associates. Selon M. McGillicuddy, Cato semble penser que la vitesse de connexion via SASE pourrait se transformer en course aux armements, étant donné la demande croissante. « Il est indéniable que certaines entreprises en auront besoin. C’est aussi un facteur possible de différenciation concurrentielle », a-t-il ajouté.

Pas encore de tarif

Cato a également annoncé la disponibilité d’une connectivité privée de couche Layer 2 entre ses serveurs et n’importe quel fournisseur de cloud connecté à Equinix Cloud Exchange ou à Digital Reality, ce qui élargit la base d’utilisateurs de ces tunnels chiffrés rapides. L’idée est de permettre aux environnements traditionnels, en particulier, d’utiliser des mesures de sécurité réseau modernes comme la plateforme SASE de Cato. « Les entreprises dotées d’une infrastructure MPLS ou d’une infrastructure SD-WAN tierce peuvent désormais tirer parti des capacités SSE de Cato sans modifier leurs réseaux sous-jacents », a déclaré l’entreprise. Le service de cross-connect sera disponible sous forme de « forfait mensuel », mais pour l’instant Cato n’a pas fourni d’information sur ses tarifs.

Confrontées à un paysage de la sécurité en pleine mutation, les entreprises s’appuient de plus en plus sur le zero trust et de nouveaux outils de sécurité, indique un rapport du fournisseur de gestion des identités et des accès (IAM) Okta.

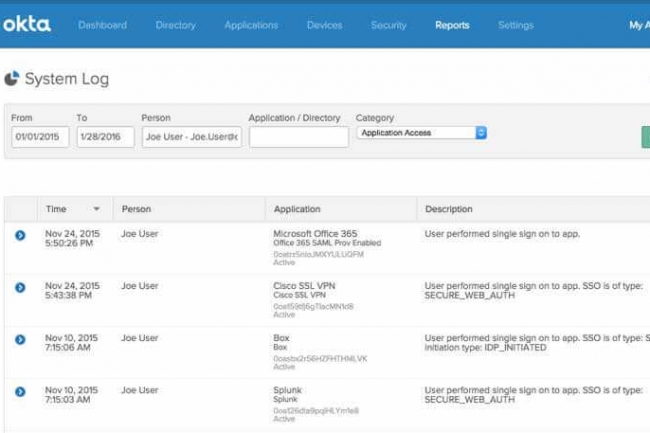

Publié aujourd’hui, le rapport d’Okta s’est intéressé à l’utilisation des applications et aux tendances en matière de sécurité dans sa large base d’utilisateurs. Parmi les autres tendances identifiées, le rapport du fournisseur de gestion des identités et des accès (IAM) note que les politiques de sécurité de type zerro trust sont devenues plus courantes et que l’adoption de différents types d’outils de sécurité a nettement augmenté.

Okta, qui a interrogé 17 000 clients dans le monde entier pour réaliser ce rapport, a constaté que l’utilisation de la confiance zéro parmi ses clients est passée de 10 % il y a deux ans, à 22 % aujourd’hui, ce qui indique à la fois que le zero trust est plus populaire que jamais et qu’une large part du marché reste à conquérir. Selon Okta, les entreprises technologiques sont les principaux adoptant de la confiance zéro, 34 % d’entre elles déployant au moins un système dans une configuration de confiance zéro, et 7 % en déployant deux. Le secteur financier et bancaire est également un domaine populaire pour les déploiements de confiance zéro, avec 26% utilisant au moins une configuration de confiance zéro, et 5% avec deux.

Kandji fait une percée remarquée

Selon le rapport de l’éditeur, les outils de sécurité, depuis la gestion des appareils mobiles (Mobile Device Management ou MDM) jusqu’aux applications de formation, se vendent de plus en plus cher dans tous les secteurs. Sans surprise, les outils de VPN et de pare-feu représentent la catégorie la plus importante, avec une croissance de 31 % du nombre de clients d’une année sur l’autre. Les applications de gestion et de sécurité des points d’extrémité suivent de près, avec une croissance de 25 %. Selon le rapport, l’application individuelle ayant connu la plus forte croissance parmi les utilisateurs d’Okta au cours de l’année écoulée est Kandji, une application MDM pour iOS et Mac. Cette application a gagné 172 % de clients supplémentaires au cours de l’année écoulée.

Les ventes d’outils de formation à la sécurité comme KnowBe4 et Proofpoint Security Awareneness Training ont également connu une croissance rapide, comme déjà mentionné, avec une augmentation considérable de 436 % au cours des quatre dernières années. Compte tenu de l’augmentation des attaques de ransomware, ce chiffre élevé est tout à fait compréhensible. Les outils de surveillance de l’infrastructure et d’accès aux serveurs sont également en hausse : le nombre de clients a augmenté de 66 % et 75 % respectivement au cours des deux dernières années.

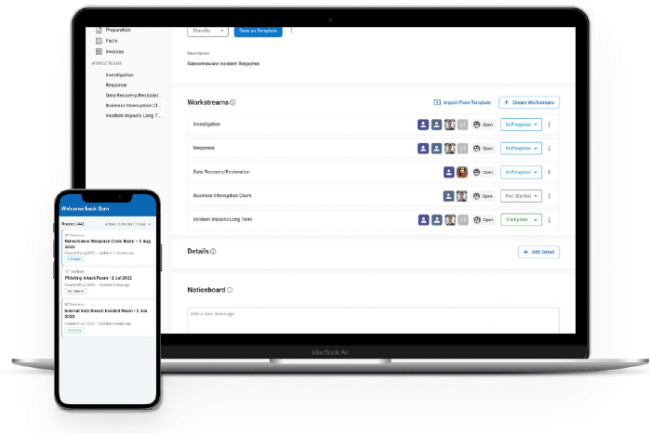

La plateforme de CYGNVS promet des guides de référence, une connectivité hors bande et bien plus encore pour aider les entreprises à se remettre d’une cyberattaque majeure.

Après avoir levé 55 millions de dollars de fonds de Série A, preuve de la viabilité de son projet, la start-up CYGNVS a annoncé hier sa sortie du mode furtif. La jeune pousse a créé une plateforme de « cybercrise » hautement fonctionnelle qui promet d’aider les entreprises à se remettre de violations majeures. Le produit homonyme CYGNVS de la startup, acronyme de Cyber GuidaNce Virtual Space, est un système de reprise après sinistre tout-en-un après une cyberattaque. Il permet d’établir des communications hors bande entre les membres importants de l’équipe, pour le cas où les réseaux d’entreprise seraient compromis par des attaquants, d’accéder facilement à des experts externes et de créer des « guides » interactifs préétablis pour accompagner les équipes tout au long du processus de récupération. CYGNVS permet également d’effectuer des simulations pour préparer l’entreprise à répondre à des cyber-incidents, offre des outils d’audit et de conformité pour rassurer sur le respect des exigences de la réglementation, et un accès rapide aux applications mobiles et aux navigateurs. Le système a été mis au point en partenariat avec le géant de l’assurance AIG, qui a apporté son expertise tout au long de son développement. Il est disponible directement auprès de la startup, mais aussi dans le cadre de certaines polices d’assurance cyber.

Une reprise après sinistre spécifique à la cybersécurité

Selon Phil Goodwin, vice-président de la recherche sur les plates-formes logicielles d’infrastructure chez IDC, pour de nombreuses entreprises, c’est un pas dans la bonne direction. Selon lui, trop souvent, les entreprises se contentent d’une reprise après sinistre classique, qui protège essentiellement contre les catastrophes physiques. Or ce substitut à une véritable solution de reprise après sinistre ne répond pas vraiment au problème. « Nos recherches montrent qu’environ 85 % des entreprises pensent être pleinement préparées à faire face à un cyber-événement, mais la moitié des victimes n’ont d’autre choix que de payer la rançon, et moins d’un tiers arrive à récupérer complètement après une attaque », a expliqué M. Goodwin. « Il y a un écart entre la perception qu’elles ont de leur niveau de préparation et la réalité ».

Plusieurs raisons justifient l’adoption, par les entreprises, de solutions de cyber-reprise dédiées, notamment parce que la reprise après sinistre classique s’appuie souvent sur des sauvegardes non corrompues, mais sur lesquelles on ne peut pas, par exemple, compter en cas d’attaque par ransomware. Les outils d’analyse légale ne sont pas non plus une fonction standard de ces produits. Selon M. Goodwin, les caractéristiques remarquables du produit de CYGNVS, notamment ses guides de référence et sa focalisation sur la cyber-réaction, devraient faire émerger significativement la startup dans le paysage de la sécurité. « La plateforme de CYGNVS a un potentiel vraiment très intéressant, parce qu’elle comble un fossé entre la reprise après sinistre et la cyber-réponse », a affirmé Phil Goodwin. « Il faut encore attendre qu’elle fasse les preuves de son fonctionnement, mais ce qu’elle apporte pourrait être vraiment intéressant ».

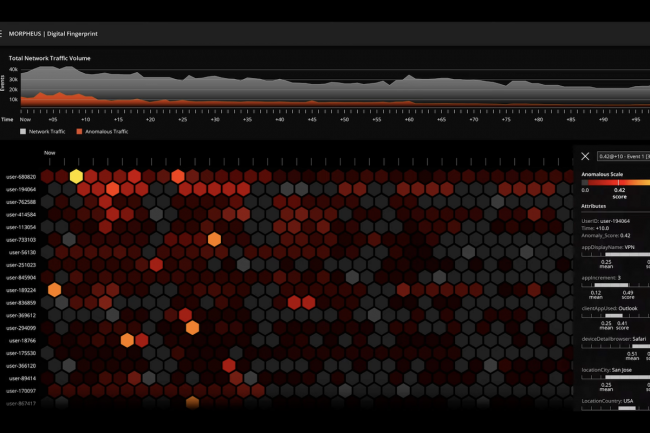

La technologie basée sur l’IA de Nvidia détecte les comportements inhabituels et les associe aux utilisateurs pour prévenir les attaques d’initiés et protéger les identifiants numériques.

Le californien Nvidia a annoncé hier que sa dernière offre de sécurité était désormais accessible dans un environnement de test. Dans ce laboratoire digital, les utilisateurs peuvent essayer une technologie alimentée par l’IA (Morpheus) conçue par le fournisseur de Santa Clara pour surveiller les comptes d’utilisateurs individuels et repérer des comportements potentiellement dangereux. Selon l’entreprise, l’idée est d’exploiter les grandes quantités de données que de la plupart des entreprises compilent sur les événements de connexion et d’accès aux données sur leurs systèmes, et de les utiliser pour entraîner une IA ayant la capacité de surveiller les comptes d’utilisateurs et de repérer ceux qui s’écarteraient de leurs pratiques habituelles. Selon Nvidia, le système serait capable d’identifier les véritables évènements à « haut risque » et pourrait éviter aux équipes de sécurité de passer au peigne fin des millions d’événements chaque semaine. Cette technologie n’a rien de nouveau, Darktrace propose une solution proche depuis plusieurs années déjà. Nvidia met exploite simplement un peu plus les ressources de calcul de ses accélérateurs pour mettre en avant la sécurité avec de la simulation numérique.

Un « kit LEGO » de l’empreinte numérique

Dans un billet de blog officiel, Nvidia a déclaré que sa solution était une sorte de « kit LEGO » de l’empreinte numérique, dans le sens où elle permettait aux utilisateurs de personnaliser la solution pour qu’elle réponde au mieux à leurs besoins. Justin Boitano, vice-président de Nvidia pour l’entreprise et l’edge computing, a déclaré dans une réunion que le système pouvait à la fois réduire les charges de travail et réaliser une identification plus rapide des malfaiteurs potentiels. « Ce workflow d’API d’empreintes numériques permet aux entreprises de sécurité de détecter les menaces instantanément », a-t-il déclaré. « Cela signifie que les attaques d’identité, qui sont la forme la plus courante d’attaques de sécurité d’entreprise où les mauvais acteurs cherchent à voler les identifiants des employés via l’ingénierie sociale, ou les tentatives de phishing, peuvent être rapidement atténuées et détectées instantanément », a-t-il ajouté.

Selon Nvidia, cette solution de sécurité soutenue par l’IA n’est que la première d’une longue série. « À l’avenir, des profils d’utilisateurs plus précis, pouvant inclure des données aussi granulaires que la vitesse et la précision de la frappe, pourraient être utilisés pour identifier les comportements suspects », a déclaré l’entreprise dans son billet de blog. « Les données sur les événements réseau représentent une ressource extrêmement précieuse pour construire des modèles d’IA qui durcissent les réseaux, mais personne ne veut partager d’informations détaillées sur des utilisateurs réels et des effractions », a écrit le fournisseur. « Les données synthétiques, générées par une variante de l’empreinte numérique, pourraient combler cette lacune, en laissant les utilisateurs créer ce dont ils ont besoin pour répondre à leur cas d’usage ». Le système d’empreintes numériques est actuellement disponible sur la plateforme AI Enterprise de Nvidia, et le module de test – qui permet aux utilisateurs d’explorer un déploiement réel sur une architecture échantillon hébergée chez Equinix et d’interagir avec les experts du fournisseur – est disponible via le site Web LaunchPad de l’entreprise depuis hier.

Le fournisseur de solutions de protection des API Wallarm propose désormais une fonction d’analyse et de remédiation automatisée pour les compromissions d’API.

Avant le week-end, l’entreprise Wallarm, spécialisée dans la sécurité des API, a annoncé que son système d’analyse active qui vérifie les sources publiques de données d’API compromises, alerte les utilisateurs et fournit des réponses automatisées en cas de compromission, était disponible en mode preview. La fonction de protection contre les fuites d’API, API Leak Protection, qui sera déployée via la plateforme de sécurité d’API de bout en bout existante de Wallarm, s’appuie sur l’inventaire des API de l’entreprise concernée. Le système compare ces API aux données compromises trouvées dans les sources publiques connues de fuites d’informations sur les API comme Pastebin, des dépôts publics et même les sources du dark web. API Leak Protection révoque ensuite tout accès aux requêtes effectuées avec des jetons compromis et bloque l’utilisation de ces jetons pour les requêtes futures. Comme l’a expliqué Ivan Novikov, le CEO de Wallarm, cette approche est différente de l’approche habituelle de détection des compromissions d’API. « Au lieu de commencer par une clé d’API spécifique ou un modèle de clé et de tenter l’impossible, nous commençons par comprendre les spécifications de l’API et le trafic d’un client ou d’une entreprise spécifique », a-t-il déclaré par courriel. « À partir de là, nous essayons de comprendre quelles clés d’API et autres secrets sont utilisés et comment ils le sont », a-t-il ajouté.

Les données d’API compromises, cibles des cyberattaques

Pour 2023, presque toutes les entreprises ont classé la sécurité des API en tête de leurs préoccupations. Le passage au cloud, les devops et l’essor des technologies opérationnelles comme l’IoT ont rendu l’IT de plus en plus dépendant des logiciels, si bien que de plus en plus de systèmes sont vulnérables aux techniques d’attaque basées sur les logiciels qui ciblent les données d’API compromises. Dans un billet de blog, Wallarm fait remarquer que plusieurs facteurs exacerbent ce problème, notamment des plannings plus serrés pour les équipes d’ingénieurs, des piles technologiques de plus en plus compliquées, mixant souvent des technologies API anciennes et nouvelles, et des chaînes d’approvisionnement en logiciels extrêmement complexes. « Les fuites de clés d’API et d’autres secrets peuvent avoir plusieurs origines, par exemple des erreurs de développeurs, l’absence de contrôles d’accès aux référentiels, un usage non sécurisé à des services publics ou encore des divulgations accidentelles de données par des entrepreneurs, des partenaires et des utilisateurs, ce qui rend le problème très difficile à gérer et à protéger », a déclaré Wallarm. « Or ces fuites peuvent représenter une menace de sécurité importante pour les entreprises, car elles peuvent exposer des informations sensibles, conduire à une prise de contrôle du compte ou du système, voire pire ».

Des attaques de ce type ont déjà fait la une des journaux. Par exemple, en décembre 2022, Slack a subi une compromission mineure de ses référentiels de code hébergés en externe, suite au vol de jetons d’employés, et l’année dernière, LastPass s’est fait voler des données techniques de manière similaire. Les clients actuels de Wallarm peuvent contacter leur représentant du service d’assistance ou leur gestionnaire de compte pour participer au programme d’accès anticipé à la protection contre les fuites. Le prix est calculé en fonction du volume de demandes. Selon le fournisseur, la date de disponibilité générale sera décidée en fonction de la demande des clients et des commentaires, ce qui, selon M. Novikov, prendra probablement « quelques mois ».

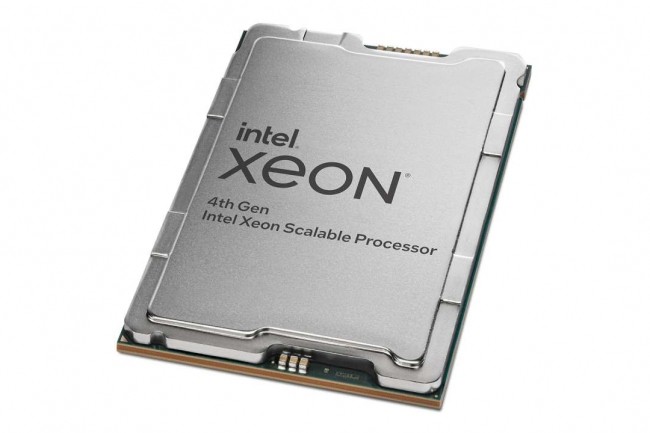

En plus de l’ajout d’une capacité supplémentaire à son framework TDX (Trust Domain Extensions), Intel intègre une « pile fantôme » dans la quatrième génération de Xeon afin de contrer une dangereuse tactique de cyberattaque.

Annoncée la semaine dernière, la famille de puces pour serveurs Xeon de quatrième génération d’Intel s’enrichit de plusieurs fonctionnalités de sécurité en lien avec la stratégie Confidential Computing de l’entreprise. Les améliorations apportées à l’environnement d’exécution de confiance d’Intel (Trusted Execution Environment ouTEE) et une technique de lutte contre les attaques basées sur la programmation orientée saut et retour sont les mises à jour les plus notables. La quatrième génération de Xeon introduit un certain nombre de fonctionnalités dans tous les domaines, notamment des améliorations significatives de l’efficacité énergétique, des traitements IA et de la gestion des charges de travail à la périphérie. Mais les points forts de la sécurité sont la technologie d’isolation des machines virtuelles (VM) et la mise en application du contrôle des flux ou Control-Flow Enforcement Technology. La première technique permet d’isoler les machines virtuelles au niveau matériel, sans avoir besoin de la surveillance de l’hyperviseur, si bien qu’une VM entière peut séjourner et fonctionner dans un environnement de confiance au lieu d’une seule application. Il existe de nombreuses options pour les environnements d’exécution de confiance dans d’autres domaines de la pile, mais Amy Santoni, l’architecte en chef de la sécurité Xeon chez Intel, a déclaré que toutes ces options n’offraient pas les mêmes capacités ou ne répondaient pas aux mêmes normes.

Sécuriser les environnements virtuels

« Cela dépend de ses objectifs pour l’environnement de confiance concerné », a déclaré Mme Santoni. « Dans le cloud actuel, plusieurs clients peuvent exploiter le même matériel avec la technologie de virtualisation, mais dans un environnement cloud ordinaire, l’hyperviseur a toujours accès à toutes les données de ces VM si vous le lui permettez. Il n’y a rien au niveau matériel pour empêcher une VM d’accéder aux données », a-t-elle expliqué. Cette isolation est assurée par le framework Trust Domain Extensions d’Intel, qui fonctionne déjà avec Microsoft Azure, Google Cloud, Alibaba et IBM. Pour l’instant, aucun calendrier n’a été fourni pour l’intégration d’AWS. Précisons que ce dernier a ses propres offres “informatique confidentielle”, tandis que Microsoft a également des instances de machines virtuelles avec les fonctionnalités de sécurité avec les puces AMD Epyc.

Déjà mise en œuvre par Intel dans les processeurs Core axés sur les points d’extrémité, mais nouvelle dans la famille Xeon, la fonctionnalité Control-Flow Enforcement vise à éradiquer diverses techniques de cyberattaque basées sur la programmation orientée retour (Return-oriented programming, ROP) et sur programmation orientée saut (Jump-oriented programming). L’idée de ces attaques est de réorganiser l’ordre dans lequel les morceaux de code sont renvoyés à l’application, à des fins malveillantes. « La technique consiste à prendre des bribes de code réel, libéré, mais avec la capacité de manipuler leur ordre », a encore expliqué Amy Santoni. Cependant, Control-Flow Enforcement ajoute une pile secondaire ou « pile fantôme » à la pile normale utilisée pour ordonner l’exécution des instructions. Elle est totalement inaccessible aux programmeurs et ne peut donc pas être manipulée par un mauvais acteur. L’ordre des instructions est comparé à la « pile fantôme », qui déclenche une erreur si elles ne sont pas dans la bonne séquence.

Vérification à distance de la sécurité cloud avec Amber

Enfin, Intel a introduit le projet Amber, déjà annoncé, dans cette quatrième génération de Xeon. Décrite comme une capacité « out-of-station » pour son environnement d’exécution de confiance, elle permet aux utilisateurs de valider que leurs charges de travail s’exécutent sur du matériel Intel, indépendamment des informations fournies par les fournisseurs de services cloud. « L’idée est de donner aux clients la possibilité de valider la configuration de l’environnement dans lequel ils s’exécutent », a déclaré l’architecte en chef de la sécurité Xeon chez Intel. « Cela ne veut pas dire que les fournisseurs de cloud ne le fournissent pas. C’est une option supplémentaire, un peu comme quand on achète un véhicule d’occasion chez un concessionnaire, et que l’on veut [quand même] le confier à un mécanicien indépendant ». La cinquantaine de puces différentes de la famille Xeon de quatrième génération sera disponible en précommande à partir du 15 février.

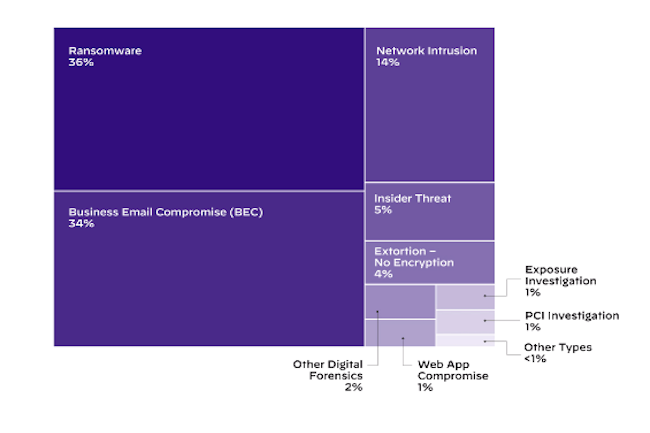

Lors de la première journée de la conférence Ignite, qui se tient du 12 au 15 décembre 2022 à Las Vegas, Palo Alto Networks a annoncé des fonctionnalités de sécurité et livré ses dernières recherches sur les cybermenaces.

La conférence annuelle du fournisseur de pare-feu et de logiciels de sécurité Palo Alto Networks a démarré hier par l’annonce de plusieurs produits et par la publication du dernier rapport de l’entreprise sur les menaces. Intitulé « What’s Next in Cyber », ce rapport classe les ransomwares et la compromission des courriers électroniques professionnels parmi les attaques les plus courantes auxquelles sont confrontées les entreprises du monde entier. Dans ce Top 5, l’équipementier ajoute les menaces sur la chaîne logistique, les initiés malveillants et les attaques DDoS. Pendant l’année écoulée, 96 % des personnes interrogées dans le cadre de l’enquête menée par Palo Alto ont déclaré avoir subi au moins une violation de sécurité, et plus de la moitié d’entre elles ont déclaré en avoir subi trois ou plus. 84 % des personnes interrogées estiment que cette augmentation des incidents de sécurité pendant l’année 2022 résulte de la prévalence croissante du travail à distance.

Les implications de ce constat pour les professionnels de la sécurité restent encore à définir, mais Palo Alto prévoit au minimum une consolidation à grande échelle des offres de sécurité. Le rapport a révélé que plus de 41 % des entreprises interrogées ont déclaré travailler simultanément avec 10 fournisseurs de cybersécurité ou plus. Un casse-tête organisationnel qui, selon la firme de San José, va devenir insoutenable pour beaucoup d’entre elles. Le fournisseur a également annoncé plusieurs offres maison qui doivent aider les entreprises à faire face à un paysage de cybermenaces de plus en plus inquiétant, dont un partenariat d’accès réseau de type ZTNA (Zero Trust Network Access) avec Google Cloud, des améliorations de la protection contre les attaques de type « zero-day » dans son logiciel de pare-feu PAN-OS, et de meilleures défenses logicielles via sa plateforme de protection des applications natives du cloud (Cloud-Native Application Protection Platform, CNAPP) Prisma Cloud.

Limiter les accès aux ressources IT

L’offre ZTNA associe le système de contrôle d’accès BeyondCorp Enterprise de Google Cloud à la technologie de sécurité edge de Palo Alto. Pour cette dernière, il s’agit d’un sous-ensemble du framework de sécurité SASE de Gartner qui fournit des services de sécurité intégrés via une plateforme cloud, tandis que la première est un framework d’accès utilisateur très granulaire capable de garantir que seuls des utilisateurs spécifiques ont accès aux ressources IT dont ils ont besoin. Le partenariat doit remédier en partie à la « prolifération de la sécurité » mentionnée plus haut et réduire le nombre d’offres individuelles nécessaires pour assurer une protection de bout en bout contre les menaces modernes.

Annoncées initialement en novembre, les améliorations de PAN-OS de Palo Alto visent à simplifier la structure interne du logiciel et à fournir des techniques de détection et d’atténuation actualisées pour lutter contre les menaces modernes avancées. L’entreprise a déclaré que les dernières versions du système d’exploitation peuvent arrêter 60 % des attaques par injection qui passent au travers des systèmes traditionnels de prévention des intrusions, ainsi que 26 % des menaces avancées de type « zero-day » grâce à des techniques de sandboxing avancées. Enfin, d’après Palo Alto, la plateforme Cnapp de Prisma Cloud dispose désormais d’une détection « secrète » intégrée. Tout au long du processus de développement et de déploiement du logiciel, le système peut analyser de manière proactive les données de configuration exposées, comme les mots de passe, les noms d’utilisateur et les jetons d’accès, et alerter les développeurs si ces données sont présentes dans les runtimes. « La cybersécurité n’a jamais été aussi importante à un moment où les gouvernements et les entreprises donnent la priorité à leur transformation numérique », a déclaré le CEO de Palo Alto, Nikesh Arora, dans un communiqué.

L’éditeur Uptycs spécialisé dans la sécurité du cloud, propose désormais un scan basé à la fois sur des API et des agents pour rendre l’analyse plus efficace.

Annoncé vendredi dernier, l’ajout de l’analyse sans agent à sa plateforme existante de protection des charges de travail dans le cloud devrait, selon Uptycs, ouvrir sur de nouveaux cas d’usage et attirer d’autres clients potentiels. Le fournisseur de plateforme de protection des applications natives du cloud CNAPP (Cloud native Application Protection Platform) et de détection et de réponse étendues XDR (Extended Detection and Response), a déclaré que son système d’analyse des charges de travail sans agent sera entièrement interopérable avec ses capteurs Uptycs basés sur des agents. L’ensemble fournira des métadonnées de sécurité dans le même format, ce qui permettra aux utilisateurs de gérer les deux systèmes à partir de la même console de gestion. L’idée est d’offrir une certaine souplesse. Basée sur des API, l’analyse sans agent est beaucoup plus facile à mettre en œuvre que les techniques basées sur des agents, et elle permet d’examiner l’ensemble des charges de travail d’une entreprise en quelques instants. Uptycs affirme que son système est particulièrement peu exigeant, puisqu’il consiste uniquement à extraire des métadonnées, et non des informations réelles de l’environnement du client afin de fournir un instantané de toute l’activité dans un environnement donné.

Néanmoins, du fait de cette visibilité instantanée, la sécurité sans agent n’offre pas la couverture continue des approches basées sur des agents. Mais, pour les charges de travail particulièrement critiques, Uptycs estime que des capteurs basés sur des agents, couplés à une couverture « instantanée » sans agent pour le reste de l’environnement, pourraient combler ce manque. Dans un billet de blog officiel accompagnant le communiqué, l’entreprise prend comme exemple celui d’une entreprise qui rachèterait un concurrent plus petit dont certaines applications seraient exécutées dans Google Cloud Platform. Au lieu d’effectuer un audit de sécurité complet sur l’environnement cloud relatif à ce rachat, l’acquéreur pourrait utiliser un scan sans agent afin d’avoir une vue d’ensemble instantanée et comprendre à quels risques de sécurité particuliers il est exposé.

Une analyse avec et sans agent

Selon Lawrence Pingree, vice-président et analyste chez Gartner Research, l’approche à deux volets proposée par Uptycs est intéressante pour les entreprises clientes. Alors que la sécurité basée sur des agents dans le cloud suscite encore une certaine hésitation, associer cette analyse à des techniques basées sur les API offre le meilleur des deux mondes. « Cette double approche permet vraiment aux entreprises de s’adapter à l’environnement hybride », a expliqué M. Pingree. « Cela signifie qu’ils peuvent intégrer un grand nombre de ces services cloud et en retirer de la valeur rapidement, tout en offrant de la valeur sur la charge de travail traditionnelle ou les points d’extrémité gérés par le client », a-t-il ajouté.

Uptycs intègre également la possibilité d’utiliser des règles YARA. Ce langage de requête permet aux équipes de sécurité d’analyser le contenu d’un système de fichiers entier. Pour Lawrence Pingree, cet outil clé pour la détection des menaces avancées reprend en quelque sorte le concept de signatures de logiciels malveillants. « C’est une norme industrielle », a-t-il déclaré. « Je ne suis pas sûr de savoir où elles commencent et finissent sur YARA, mais c’est certainement utile pour analyser les indicateurs de fichiers et d’artefacts malveillants », a encore déclaré l’analyste. Le tarif standard pour les offres de sécurité d’Uptycs est « d’environ 100 dollars HT par nœud/actif par an », a indiqué l’entreprise, ajoutant qu’en cette fin d’année, l’offre incluait 1 000 actifs gérés pour 1 dollar HT pendant une période limitée. La nouvelle fonctionnalité sans agent est disponible dès maintenant.

- 1

- 2