L’entreprise de cybersécurité Palo Alto Networks ajoute à ses principaux produits de pare-feu une fonction de visibilité et de surveillance des appareils IoT du secteur de la santé basée sur l’apprentissage machine.

L’offre de sécurité Medical IoT Security déployée hier par Palo Alto Networks s’appuie sur l’apprentissage machine et sur le respect des principes de zero trust pour améliorer la visibilité, et doter les frameworks de santé IoT, jusqu’ici vulnérables, d’une surveillance automatisée et plus encore. Voilà des années que la vulnérabilité des dispositifs médicaux est pointée du doigt et qu’ils représentent un sérieux défi de sécurité pour la plupart des entreprises du secteur de la santé. Selon la plupart des experts, une grande partie du problème réside dans le fait qu’à l’origine, la majorité des appareils connectés utilisés dans le monde médical n’ont pas été conçus pour être mis en réseau. Cette fonctionnalité ayant été greffée après coup, les configurations par défaut peu sécurisées de ces appareils, de leur dépendance à l’égard de bibliothèques de code compromises et un tas d’autres problèmes graves font qu’ils sont exposés en permanence à des attaques. L’application IoT pour la santé de Palo Alto essaye de contourner certains aspects du problème en s’appuyant sur l’apprentissage machine, l’idée étant de doter les appareils connectés d’une fonction d’autodécouverte et de suivi du comportement. Disposer d’un inventaire complet des appareils est déjà un progrès pour de nombreuses entreprises et, en l’absence de mesures de sécurité intégrées, le suivi des anomalies comportementales basé sur l’apprentissage machine peut améliorer la posture de sécurité aux menaces visant le matériel médical vulnérable.

Conformité réglementaire des paramètres de sécurité

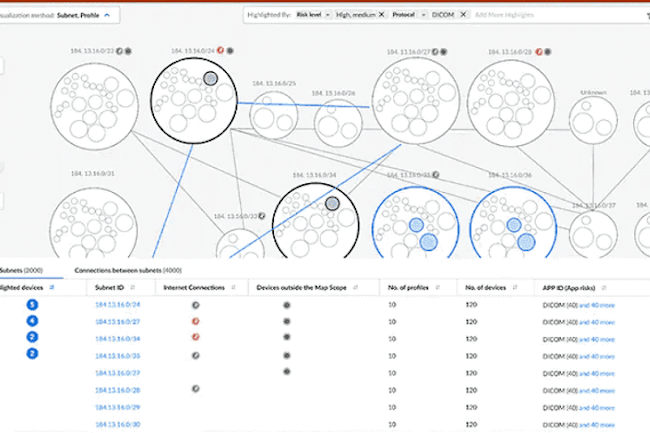

Le fournisseur met aussi en avant les capacités de son produit dans le domaine de la conformité, en particulier une analyse dédiée des correctifs et des paramètres de sécurité pour déterminer s’ils sont conformes aux normes réglementaires de la Health Insurance Portability and Accountability Act (HIPAA) et du Règlement général sur la protection des données (RGPD). En outre, la segmentation du réseau – une autre mesure clé de protection des dispositifs médicaux contre les menaces extérieures – est aussi une caractéristique importante du produit de Palo Alto, qui présente une carte visuelle des dispositifs autorisés à communiquer entre eux. Parallèlement, la fonctionnalité de visibilité de l’entreprise fournit une analyse automatisée de la nomenclature logicielle (Software Bill of Materials, SBOM) de tous les appareils connectés sur le réseau, en les comparant aux vulnérabilités connues et en émettant une alerte si des CVE (Common Vulnerabilities and Exposures) sont trouvées.

Mis à part les simples défauts de conception, les dispositifs médicaux IoT souffrent aussi de problèmes de contrôle d’accès, les services hospitaliers publics et les cliniques utilisent beaucoup de dispositifs vulnérables, ce qui signifie que les mauvais acteurs n’ont pas trop de difficultés à y avoir physiquement accès. La pandémie, qui a poussé de nombreux prestataires de soins de santé à proposer des services de télésanté et de soins virtuels, n’a fait qu’exacerber la situation. « Les défauts de sécurité des dispositifs médicaux en font une cible attractive pour les cyberattaquants », a déclaré Anand Oswal, vice-président senior des produits de Palo Alto, dans un communiqué accompagnant la sortie du produit. « Les attaques sur ces appareils peuvent exposer les données des patients, interrompre les opérations hospitalières, obliger l’hôpital à réduire ses capacités de soins et, en fin de compte, mettre en danger le bien-être des patients ». Palo Alto a déclaré que son offre Medical IoT Security serait disponible en janvier 2023. Le produit sera vendu en option payante avec les produits de pare-feu courants de l’entreprise, soit avec un hardware, soit sous forme de machine virtuelle ou de facteurs de forme dans le cloud. Pour ce qui est du tarif, il sera calculé en pourcentage du prix catalogue du dispositif de pare-feu avec lequel il est utilisé, pour la durée du service. La licence de l’application pourra être achetée pour une durée déterminée.

Un rapport d’Akamai alerte sur la nette augmentation des cyberattaques basées sur les API, en particulier contre les services financiers.

Selon une note publiée lundi 28 novembre par la plateforme de services cloud et CDN (réseau de diffusion de contenu) Akamai, le secteur des services financiers est de plus en plus ciblé par les cyberattaques. Ainsi, par rapport à l‘année dernière, les attaques d’applications et d’API contre ce secteur vertical ont plus que triplé. « Aujourd’hui, les API jouent un rôle clé dans la transformation opérationnelle des entreprises de services financiers, les consommateurs réclamant toujours plus de services basés sur des applications », a déclaré Akamai. La pandémie n’a fait qu’accélérer cet engouement pour les services bancaires à distance, entraînant, par voie de conséquence, un usage croissant des API.

Chaque fois que l’on fait interagir entre-elles de manière normalisée différentes fonctions applicatives à l’aide d’une API, la surface d’attaque potentielle augmente. Jusqu’à présent, les entreprises de haute technologie et les entreprises de e-commerce étaient les plus ciblées par les exploits d’API que le secteur des services financiers. « Quand les attaquants réussissent leurs attaques contre les applications Web, ils peuvent éventuellement voler des données confidentielles et, dans des cas plus graves, gagner un accès initial à un réseau et obtenir d’autres informations d’identification qui peuvent leur permettre de se déplacer latéralement », indique le rapport d’Akamai. « Outre les conséquences d’une violation, les informations volées peuvent être échangées de manière illégale ou utilisées pour d’autres attaques. Ce phénomène est très préoccupant compte tenu des masses de données, notamment les informations personnelles identifiables et les informations de comptes, détenues par le secteur des services financiers », ajoute la plateforme de services.

Les clients également visés par les attaques

Selon le rapport, les cybercriminels ne se contentent pas d’attaquer les entreprises de services financiers elles-mêmes. Ils ont également les comptes clients dans leur ligne de mire. Plus de 80 % des attaques contre les entreprises du secteur visent les clients, et non les institutions, par le biais du phishing ou d’une attaque directe. « Les attaquants n’ont pas tardé à exploiter les vulnérabilités de type « zero-day » découvertes dans les systèmes utilisés par les entreprises de services financiers », fait encore remarquer Akamai. C’est le cas par exemple de la vulnérabilité d’exécution de code à distance découverte cette année dans les produits Confluence Server et Data Center d’Atlassian. Moins d’une semaine après la divulgation publique de la faille, Akamai a enregistré, dans la soirée du 7 juin, près de 80 000 attaques basées sur Confluence chaque heure pendant une période donnée.

Selon le fournisseur, la vitesse à laquelle Confluence et d’autres failles de ce type peuvent être exploitées par des acteurs malveillants montre que les entreprises doivent vraiment être à jour dans l’application des correctifs. Outre la forte augmentation des attaques d’applications et d’API contre les entreprises de services financiers, Akamai alerte contre l’usage de plus en plus courant d’autres techniques de cyberattaques : par rapport à l’an dernier, l’activité de botnet a augmenté de 81 % et les attaques DDoS de 22 %.

- 1

- 2