Si les mesures règlementaires sur l’IA générative adoptées au niveau mondial couvrent des usages très divers, davantage d’orientations sur les utilisations autorisées de la technologie sont nécessaires. Selon l’Institut Aspen, c’est le cas de la cybersécurité où le temps presse.

Du particulier dans le général. De plus en plus de pays mettent en place des contraintes réglementaires sur l’IA et sa déclinaison générative, mais dans certains domaines comme la cybersécurité, le flou est présent. Dans un rapport de l’Institut Aspen (think tank de dirigeants), l’apport de ces technologies à la protection IT est indéniable, mais dans le même temps les cybercriminels s’en servent aussi de plus en plus.

Selon les auteurs, il incombe aux régulateurs et aux groupes industriels de veiller à ce que les avantages de l’IA générative ne soient pas ruinés par son utilisation abusive potentielle. « Les mesures prises aujourd’hui par les gouvernements, les entreprises et les administrations détermineront demain qui, des attaquants ou des défenseurs, bénéficiera le plus de cette capacité émergente », indique le rapport.

Une réponse variable sur l’encadrement de l’IA générative

L’approche réglementaire adoptée par les grandes nations comme les États-Unis, le Royaume-Uni et le Japon a été différente, tout comme celle des Nations unies et de l’Union européenne. Selon l’Aspen Institute, l’ONU a mis l’accent sur la sécurité, la responsabilité et la transparence, par l’intermédiaire de divers sous-groupes comme l’Unesco, un groupe de travail inter-institutions sur l’IA et un organe consultatif de haut niveau placé sous l’autorité du secrétaire général. L’Union européenne s’est montrée particulièrement agressive dans ses efforts pour protéger la vie privée et répondre aux menaces de sécurité posées par l’IA générative, avec l’IA Act, adoptée en décembre 2023. Il contient de nombreuses dispositions relatives à la transparence, à la protection des données et aux règles concernant les données d’entraînement des modèles.

L’inaction législative aux États-Unis n’a pas empêché l’administration Biden de publier un décret sur l’IA, qui fournit « des orientations et des repères pour évaluer les capacités de l’IA », en mettant particulièrement l’accent sur les fonctionnalités de l’IA susceptibles de causer des dommages. « La CISA a également publié des orientations non contraignantes, en collaboration avec les régulateurs britanniques », indiquent aussi les auteurs. « Le Japon, en revanche, fournit l’exemple d’une approche plus souple de la réglementation de l’IA du point de vue de la cybersécurité, car elle se concentre davantage sur les canaux de divulgation et les boucles de rétroaction des développeurs que sur des règles strictes ou des évaluations des risques », a fait remarquer l’Aspen Institute.

Eviter de perdre confiance en l’IA

Le rapport souligne aussi que le temps presse. Les atteintes à la sécurité commises par l’IA générative ont un effet érosif sur la confiance du public et cette IA acquiert de nouvelles capacités qui pourraient être utilisées à des fins néfastes pratiquement chaque jour. « À mesure que cette confiance s’érode, nous risquons de perdre la possibilité qui nous est offerte d’avoir des débats proactifs sur les utilisations autorisées de l’IA générative dans la détection des menaces et d’examiner les dilemmes éthiques entourant les cyberdéfenses autonomes alors que le marché va de l’avant », indique le rapport.

Pour déterminer la probabilité de fraude, le dispositif de sécurité de Visa analyse les transactions des clients avec de l’intelligence artificielle.

Appelé Visa Provisioning Intelligence (VPI), le système basé sur l’IA proposé par le réseau de paiement Visa vise à lutter contre la fraude aux tokens. L’IA recherche dans les transactions des schémas susceptibles d’indiquer une activité frauduleuse et protéger ainsi les institutions financières contre les pertes. « Le produit est d’ores et déjà disponible pour les institutions financières sur une base commerciale », a déclaré la société dans un communiqué. Le service utilise l’apprentissage machine pour évaluer les transactions individuelles en fonction de leur potentiel de fraude. Le système attribue un score compris entre 1 – indice de fraude hautement improbable – et 99, si le système détecte de nombreux signaux d’alerte. Il est utilisable avec des systèmes de tokenisation, qui consistent à remplacer les informations sensibles, comme les numéros de compte, par un code unique ou jeton.

La tokenisation est couramment utilisée pour renforcer la sécurité de certaines entreprises, en particulier les institutions financières et les détaillants qui doivent traiter des données clients. Elle peut utiliser la même structure de données que les systèmes existants pour stocker des informations sensibles, et dans certains cas, elle permet de répondre plus facilement aux exigences de conformité de l’industrie des cartes de paiement (PCI), étant donné que ces données sensibles ne sont pas nécessairement déplacées le long des réseaux. La plupart des grands réseaux de paiement utilisent aujourd’hui la tokenisation, encouragée en grande partie par l’avènement de la technologie de paiement mobile au milieu des années 2010.

Une tarification encore inconnue

Malgré cela, Visa a déclaré que les jetons pouvaient être parfois « fournis illégitimement » à des criminels : au cours de l’année 2022, les pertes liées à la fourniture frauduleuse de jetons ont atteint environ 450 millions de dollars. James Mirfin, vice-président senior et responsable mondial des solutions de risque et d’identité chez Visa, a déclaré que les criminels trouvaient de plus en plus souvent des moyens de contourner ce système. « Même si la tokenisation est l’un des moyens les plus sûrs pour effectuer des transactions, des fraudeurs utilisent l’ingénierie sociale et d’autres escroqueries pour fournir illégitimement des jetons », a-t-il déclaré dans l’annonce du dispositif de sécurité de Visa. « Le système Visa Provisioning Intelligence (VPI) tire parti du vaste réseau de Visa et de ses données pour aider les clients à détecter et à prévenir la fraude au provisionnement avant qu’elle ne se produise », a-t-il ajouté.

Les coefficients de propension à la fraude de VPI sont destinés à fournir aux clients, principalement des institutions financières, selon Visa, les moyens d’améliorer leur propre prévention de la fraude en suivant les coefficients élevés et en refusant les demandes de jetons émanant de sources manifestement illégitimes. En outre, VPI devrait aider ces institutions financières à distinguer les demandes officielles de manière plus granulaire et à accroître la confiance dans la sécurité de leurs réseaux de paiement. Visa n’a pas répondu aux demandes de commentaires sur la tarification du VPI, ni aux demandes d’informations plus détaillées sur la nature du système d’intelligence artificielle utilisé.

Les campagnes menées par le groupe de ransomware Black Basta ont réussi à extorquer plus de 100 millions de dollars auprès des victimes. Le gang serait une émanation de feu Conti.

Au cours de l’année et demie écoulée, la campagne de ransomware Black Basta, que les experts attribuent à des personnes peut être liées au tristement célèbre gang Conti, a collecté plus de 100 millions de dollars, et a infecté 329 victimes connues. Selon un rapport publié par Elliptic, spécialisé dans l’analyse des cryptomonnaies, la stratégie de Black Basta présente des similarités avec Conti notamment sur les cibles visées. Elles sont pour les deux tiers ont concerné des entreprises américaines dans le secteur manufacturier, de l’ingéniérie, de la construction et du retail.

Un minimum de 107 millions de dollars d’extorsion

D’autres secteurs ont également été visés, notamment des cabinets d’avocats, des agences immobilières, etc. En étudiant les connexions de la blockchain entre les crypto-monnaies utilisées pour le paiement des rançons en bitcoins, Elliptic, de concert avec Corvus Insurance, a découvert des modalités typiques. Les chercheurs ont ainsi identifié plus de 90 rançons payées à Black Basta, d’une valeur moyenne de 1,2 million de dollars chacune. Au total, le groupe a reçu 107 millions de dollars en paiement de rançons. Le rapport précise que ce chiffre est probablement « sous-estimé », car les chercheurs pensent ne pas avoir identifié tous les paiements. Les deux victimes les plus connues sont Capita, une entreprise spécialisée dans l’externalisation technologique ayant d’importants contrats avec le gouvernement britannique, et ABB, une entreprise d’automatisation industrielle.

Le rapport note qu’aucune de ces deux entreprises n’a divulgué de paiement de rançon. Capita n’a pas répondu immédiatement aux demandes de commentaires ; ABB a reconnu dans un communiqué avoir subi un « incident de sécurité », mais n’a pas précisé s’il s’agissait d’un ransomware. « En mai 2023, ABB a eu connaissance d’un incident de sécurité informatique ayant un impact sur certains systèmes informatiques de l’entreprise. À la suite de cet incident, ABB a ouvert une enquête, notifié certaines autorités chargées de l’application de la loi et de la protection des données, et travaillé avec des experts de premier plan pour déterminer la nature et la portée de l’incident », selon une déclaration de groupe envoyée par son responsable des relations avec les médias. « ABB a également pris des mesures pour contenir l’incident et renforcer la sécurité de ses systèmes. Sur la base de son enquête, ABB a déterminé qu’un tiers non autorisé a accédé à certains systèmes d’ABB et a exfiltré certaines données. L’entreprise travaille à l’identification et à l’analyse de la nature et de l’étendue des données affectées, et continue d’évaluer ses obligations en matière de notification ».

Un vecteur de Qakbot

Black Basta est essentiellement distribué par le malware Qakbot, qui fonctionne par le biais de campagnes de phishing. Les chercheurs ont indiqué que des pourcentages sur les sommes récoltées avaient apparemment été versés aux « opérateurs » de Black Basta – ce qui laisse supposer qu’il s’agit d’un ransomware as a service – et que des paiements similaires ont été versés à Qakbot pour la participation de ce groupe aux attaques. Selon le rapport, la perturbation du réseau de Qakbot, en août, pourrait expliquer en partie la « nette diminution » des attaques de Black Basta ces derniers mois.

Les chercheurs ont également trouvé des preuves de liens entre les crypto-monnaies utilisées pour les paiements de Black Basta et celles du gang Conti, un groupe de cybercriminels basé en Russie qui serait liée au gouvernement de ce pays. Les chercheurs pensent aussi que les paiements de rançon sont blanchis par l’intermédiaire de la bourse russe de crypto-monnaies connue sous le nom de Garantex. Ils notent que cette dernière a été sanctionnée en avril 2022 par le gouvernement américain pour ses liens commerciaux avec des places de marché utilisant le darknet.

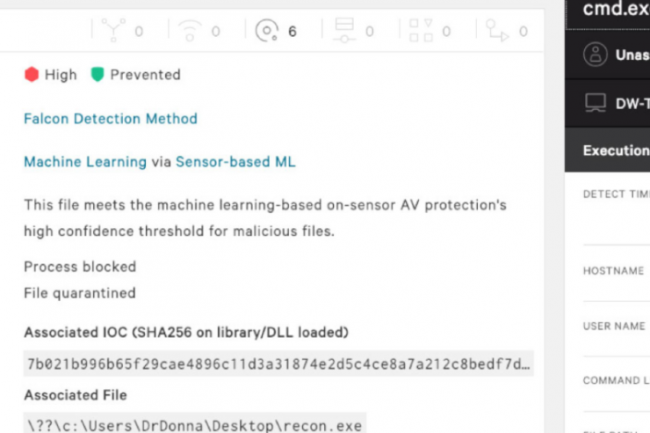

La mise à jour Go de la plateforme Falcon de CrowdStrike apporte aux petites et moyennes entreprises une solution de sécurité des endpoint renforcée à l’intelligence artificielle.

Appelée Falcon Go, la plateforme en cybersécurité de CrowdStrike est présentée comme « un produit de sécurité unique et sans friction qui laisse l’IA faire le travail à la place du personnel IT ». Facile à déployer, ce produit protège les endpoints. Elle comporte un assistant d’installation, des préréglages intégrés pour de nombreuses tâches de protection courantes et un écran d’accueil unifié montrant l’activité des menaces et les appareils protégés. La console principale fournit également des options de gestion pour la majeure partie du système, ce qui permet aux utilisateurs de gérer les terminaux, de déployer des agents et de gérer les autorisations des utilisateurs.

L’idée est de fournir une cybersécurité robuste et facile à utiliser – « accessible aux utilisateurs non techniques », selon la présentation de l’éditeur – contre les menaces courantes, notamment les ransomwares, le vol de données via des appareils non sécurisés et bien d’autres encore. « Les PME achètent des solutions de cybersécurité parce qu’elles se sentent obligées de le faire, mais jusqu’à présent, il n’y avait pas de solution solide qui leur était spécifiquement destinée », a expliqué Daniel Bernard, directeur général de CrowdStrike. « Ces entreprises de cinq à deux cents personnes n’ont pas de centre opérationnel de sécurité, et si on leur demandait à quoi ressemble leur SOC, elles baisseraient probablement les yeux », a ajouté le directeur général.

Un duo d’IA comportementale et statique

Comme la plupart des solutions de protection des terminaux et serveurs du marché, Falcon Go ne se contente pas d’utiliser la détection basée sur les signatures pour identifier les menaces déjà connues. Le système se sert plutôt l’analyse comportementale de l’IA pour comprendre leur activité sans qu’il soit nécessaire d’identifier les signatures. Selon Daniel Bernard, « l’expérience de l’entreprise dans le domaine de l’IA remonte à plusieurs années ». Il précise que Falcon Go, comme de nombreux produits du groupe, embarque deux types d’IA pour assurer la sécurité. Outre la détection de l’IA comportementale, le système adopte l’IA statique – l’intelligence artificielle formée sur un ensemble de données spécifiques – pour identifier les menaces qui auraient été détectées par les systèmes basés sur les signatures.

L’utilisation de l’intelligence artificielle a donné lieu à un changement de marque. La qualification « cloud native », généralisée jusque-là pour les produits de CrowdStrike, passe à « AI native » pour Falcon Go. Le prix de la plateforme démarre à 300 dollars par an, pour 5 terminaux. Un essai gratuit de 15 jours est disponible. Dans un communiqué, CrowdStrike a aussi déclaré qu’une assistance 24/7 et des services managés étaient disponibles.

Selon l’entreprise de cybersécurité Deep Instinct, la dernière campagne du groupe d’espions MuddyWater contre des cibles israéliennes utilisent des dossiers dissimulés et des outils d’accès à distance.

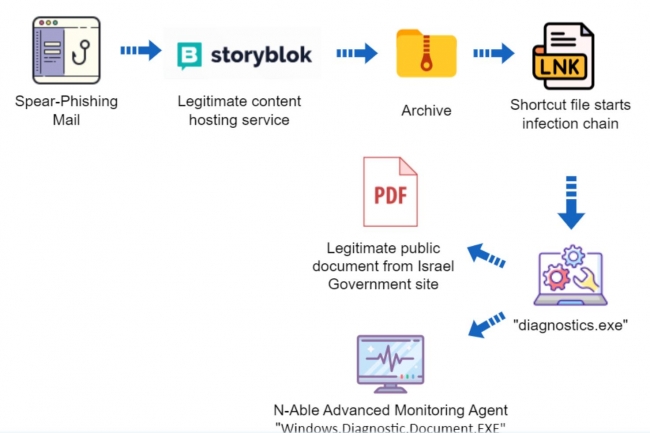

Le groupe d’espions APT (Advanced Persistent Threat) connu sous le nom de MuddyWater, et dont on pense généralement qu’il est dirigé par le ministère iranien du Renseignement et de la Sécurité, a lancé une campagne contre des cibles du gouvernement israélien. Selon un rapport du Threat Lab de l’entreprise de cybersécurité Deep Instinct, le groupe utilise un service de partage de fichiers appelé Storyblok pour héberger un programme d’infection en plusieurs étapes destiné aux ordinateurs cibles. Le paquet d’infection se présente sous la forme d’une archive qui contient un raccourci LNK au bas d’une chaîne de dossiers. Quand il est ouvert, le raccourci active un exécutable à partir d’un dossier caché contenu dans l’archive, lequel installe un outil légitime d’administration à distance sur le système cible et permet au groupe MuddyWater d’espionner la machine.

Selon Deep Instinct, cette attaque est particulièrement intelligente, en raison de la couche supplémentaire de tromperie : l’exécutable malveillant ressemble à un dossier de fichiers, et non à un programme, et fait apparaître un véritable dossier Windows Explorer contenant une copie d’un véritable mémo du gouvernement israélien sur le contrôle des informations des médias sociaux en même temps qu’il installe le logiciel d’administration à distance. L’article publié par Deep Instinct sur son blog, indique que la campagne Storyblok peut se prolonger en une phase secondaire après l’infection. « Une fois la victime infectée, l’opérateur de MuddyWater se connecte à l’hôte compromis à l’aide de l’outil officiel d’administration à distance et commence à effectuer une reconnaissance de la cible », a expliqué l’entreprise. « Après la phase de reconnaissance, l’opérateur exécutera probablement un code PowerShell qui amènera l’hôte infecté à envoyer une balise à un serveur C2 personnalisé ».

Israël et d’autres pays attaqués

Cela fait des années que Deep Instinct suit l’évolution des tactiques du groupe MuddyWater, et ses activités menées contre des entreprises de télécommunications, des gouvernements, des entreprises de défense et des organisations énergétiques dans de nombreux pays, et pas seulement en Israël. On ne sait pas exactement comment l’attaque Storyblok actuelle se propage, mais le groupe a déjà utilisé par le passé des techniques de phishing ciblé contenant soit des documents Word avec des liens vers une charge utile, soit des liens directs. MuddyWater a également utilisé des pièces jointes HTML, plutôt que des liens directs, pour dissiper les craintes, car les archives et les exécutables présentent des risques de sécurité beaucoup plus évidents que de simples liens web. Le groupe serait actif depuis 2020. Le billet de blog de Deep Instinct fournit une longue liste d’indicateurs de compromission sous la forme de valeurs MD5, consultable ici.

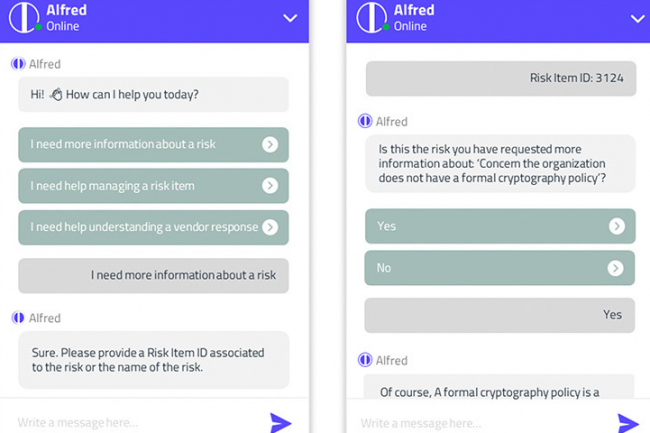

Dénommé Alfred, le chatbot de Prevalent basé sur l’intelligence artificielle générative est utilisé dans l’évaluation de la gestion des risques. Un outil de plus à rejoindre la déferlante de solutions IA qui inondent le marché de la sécurité.

Poussé par le fournisseur de produits en gestion des risques liés aux tiers (Third Party Risk Management, TPRM) Prevalent, le chatbot Alfred alimenté par un grand modèle de langage (LLM) doit aider les utilisateurs à effectuer des tâches de gestion des risques liés aux tiers. Il répond à des questions courantes d’évaluation et de gestion des risques pour lesquelles les utilisateurs peuvent avoir une expertise humaine limitée en interne, et peut aussi réduire le temps de prise de décision, tout comme améliorer la précision des choix. En coulisses, l’outil est basé sur la technologie d’IA générative d’OpenAI, soutenue par Microsoft, qui utilise des données généralisées sur les événements et les observations en matière de risque pour générer des informations précises sur le profil de risque d’un client donné. Prevalent précise que toutes les données sont anonymisées et que les conseils fournis par Alfred s’appuient sur des normes industrielles telles que NIST, ISO et SOC2. « L’IA est intégrée de manière transparente à la solution TPRM existante », a aussi ajouté Prevalent.

Dans un communiqué, l’entreprise a déclaré que les résultats de l’IA sont continuellement vérifiés et examinés pour s’assurer de leur exactitude, et que les données utilisées pour l’entraîner ont été « validées par plus de 20 ans d’expérience dans l’industrie », sans préciser toutefois leur nature et leur volume. Brad Hibbert, directeur des opérations et responsable des recherches scientifiques de Prevalent, a déclaré que, en dépit d’une prudence naturelle, la clientèle de l’entreprise avait exprimé sa curiosité quant à l’utilisation de l’IA dans l’évaluation des risques. Prevalent a donc adopté ce que Brad Hibbert appelle une « approche axée sur les cas d’usage ». « Il est important de noter que, depuis un certain temps déjà, les capacités liées à l’IA font partie des fonctionnalités de la plateforme Prevalent, comme l’analyse ML et l’analyse de documents NLP, mais il s’agit de la première fonctionnalité d’IA conversationnelle/générative », a fait savoir Brad Hibbert.

L’examen amélioré des artefacts de sécurité pour bientôt

Même si la prise de décision d’Alfred ne dépend pas, pour l’instant, des informations fournies par le client, Brad Hibbert a précisé que l’interface utilisateur et le workload avaient été développés en tenant compte, en partie, des commentaires des utilisateurs. Il a également fait remarquer que l’entreprise prévoyait d’ajouter d’autres fonctionnalités d’IA générative à sa plateforme, y compris un examen amélioré des artefacts de sécurité et un ensemble d’évaluation automatisée (essentiellement en remplissant des formulaires de sécurité complexes), mais que celles-ci n’étaient pas encore disponibles. « Le développement reste focalisé sur la résolution des problèmes réels des clients », a déclaré Brad Hibbert. « Alfred résout le problème du manque de contexte ou de ressources qualifiées pour comprendre la signification d’un risque et ce qu’il faut faire à ce sujet ». Alfred est disponible dès à présent pour tous les clients de la plateforme Prevalent, sans frais supplémentaires.

Le logiciel vient s’ajouter à la série d’outils basés sur l’IA que l’on retrouve désormais dans les produits de sécurité d’un grand nombre de fournisseurs. Cette semaine, AuditBoard a ajouté des capacités d’IA et d’analyse de risque et de conformité, et la semaine dernière, Vanta a annoncé l’intégration d’IA générative dans son principal produit de sécurité et de conformité. Certains des plus grands fournisseurs de technologie intègrent également de l’IA générative dans leurs offres de sécurité. C’est le cas par exemple de Microsoft, qui a annoncé en mars Copilot Security, un assistant d’IA pour la cybersécurité basé sur GPT-4.

Des chercheurs ont découvert que le fournisseur de cloud nommé Cloudzy héberge en fait les serveurs de commande et contrôle pour des campagnes de ransomware. Basé aux États-Unis, Il accueille aussi d’autres types de menace.

Rien a priori ne laissait supposer que le fournisseur de cloud, Cloudzy, basé à New Yok depuis 2008, était en réalité une façade pour héberger des activités malveillantes. Un éditeur en sécurité, Halcyon a mené une enquête montrant que Cloudzy proposait à une société iranienne des serveurs de commande et contrôle (C2) dans le cadre de campagne de ransomware (notamment Blackbasta et Royal). Dans ses recherches, Halcyon a identifié plusieurs acteurs ayant eu recours aux services (VPS) de Cloudzy, y compris des groupes APT ayant des liens avec les gouvernements chinois, iranien, nord-coréen et russe entre autres.

Selon Halcyon, l’hébergeur n’exige aucune vérification d’identité réelle de la part de ses clients, mais simplement une adresse électronique fonctionnelle. L’entreprise aurait interdit l’utilisation de ses services pour toute activité illégale. Mais uniquement quand elle concerne des adresses IPv4 enregistrées par Cloudzy elle-même, mais pas si elle se déroule sur une infrastructure louée à d’autres fournisseurs. Dans son enquête, où il a établi un lien entre l’activité illégale et Cloudzy par l’intermédiaire de ces netblocks (blocs d’adresses IP), Halcyon s’est aussi intéressé au personnel de la société dont les photos sont issues de bibliothèques d’image. L’enquête indique que la présence de Cloudzy aux États-Unis est fictive, au moins en partie, et n’existe que sur le papier. En réalité, le groupe emploie majoritairement des personnes d’une entreprise basée à Téhéran, appelée abrNOC.

Un nouveau modèle pour les attaques de ransomware

L’analyse observe « qu’entre 40 et 60 % » de tous les serveurs hébergés par le fournisseur semblent soutenir une éventuelle activité malveillante. Pour Halcyon, cette affaire correspond à une méthode innovante pour les attaques par ransomware. En effet, l’hébergeur fournit le dispositif de commande et contrôle via une source apparemment légitime. Selon Ryan Golden, responsable du marketing chez Halcyon, « beaucoup de fournisseurs ne vont pas prendre le temps de maquiller leurs actions de manière à les rendre légitimes. Ils sont sur des marchés de niche et veulent aller vite ». Mais il distingue « un second type d’acteurs généralement connu sous le nom de Bulletproof Hosting, se cachant sous l’incantation de « défenseurs de la liberté d’expression » et que nous appelons les « C2P » ou Command and Control Provider ».

Selon Ryan Golden, un C2P qui se fait passer comme une entreprise officielle présente plusieurs avantages pour les acteurs malveillants. Tout d’abord, le simple fait d’apparaître comme une entité basée aux États-Unis offre une apparence de confiance à des utilisateurs qui couvrent ainsi les activités malveillantes. « Comme le trafic associé à leur netblock est mélangé à des usages potentiellement légaux, il est plus facile pour les cybercriminels de se cacher au grand jour », a encore déclaré le responsable. Halcyon recommande aux utilisateurs de vérifier que leurs systèmes ne sont pas connectés à des serveurs de bureau à distance liés à Cloudzy, dont le rapport fournit une liste détaillée.

Après l’attaque du gouvernement norvégien, plusieurs autorités en charge de la cybersécurité pressent les Etats à corriger rapidement une faille critique dans le MDM d’Ivanti.

La CVE-2023-35078 affiche un score de gravité de 10 sur 10. Elle concerne l’offre Endpoint Manager Mobile d’Ivanti, anciennement connu sous les nom de MobileIron Core. Cette brèche a été exploitée dans une campagne ciblant les systèmes gouvernementaux de Norvège. Selon l’éditeur, la vulnérabilité ouvre la voie au contournement de l’authentification de l’utilisateur et l’accès aux ressources du MDM (mobile device management)

Des chemins d’accès à l’API, vulnérables

La CISA américaine est rapidement monté au créneau et a déclaré que le problème était lié à des chemins d’accès vulnérables à l’API. « Les attaquants qui accèdent à ces chemins via la faille d’authentification peuvent extraire des informations personnelles identifiables (Personally Identifiable Information, PII) et même créer des comptes d’administration Endpoint Manager Mobile (EPMM) pour exploiter davantage leur accès », déclare-t-elle. « Des informations d’une source crédible indiquent qu’une exploitation a eu lieu », a déclaré Ivanti dans un bref communiqué. Ajoutant : « Nous continuons à travailler avec nos clients et nos partenaires pour enquêter sur cette situation ».

La CISA n’a pas immédiatement répondu à une demande de commentaire sur l’exploitation de la vulnérabilité aux États-Unis, mais des rapports indiquent que près de 3 000 portails d’utilisateurs du type affecté par la vulnérabilité étaient visibles sur la plateforme d’analyse Shodan, dont plusieurs ont été identifiés comme appartenant à des agences gouvernementales américaines. « La faille est présente dans les versions 11.4, 11.10, 11.9 et 11.8 de l’EPMM », a déclaré Ivanti. Seuls les clients de l’éditeur peuvent obtenir plus de détails sur la vulnérabilité, car actuellement, un article de la base de connaissances sur le sujet nécessite une connexion client. Une demande de commentaire n’a pas suscité de réponse immédiate de la part de l’entreprise.

La vulnérabilité exploitée en Norvège

Quelle que soit sa nature exacte, la vulnérabilité a déjà été activement exploitée en Norvège, selon une déclaration de la Norwegian Security and Service Organization, publiée lundi. L’organisation a indiqué que, même si la vulnérabilité de l’accès à distance a été corrigée, certains services mobiles comme l’accès à distance au courrier électronique sont hors ligne, et que les autorités judiciaires enquêtaient sur l’incident.

Le Centre national de cybersécurité norvégien a également publié une déclaration sur la vulnérabilité, indiquant qu’il avait demandé à tous les utilisateurs potentiellement vulnérables d’appliquer les derniers correctifs le plus rapidement possible et qu’il s’efforçait d’informer directement les entreprises norvégiennes. Le gouvernement norvégien n’a pas encore identifié d’acteurs ou de groupes ayant utilisé la vulnérabilité pour accéder à ses systèmes, mais il a confirmé qu’une enquête était en cours.

Pour garantir ses intérêts technologiques et protéger ses membres contre les interférences extérieures incluant aussi bien l’espionnage industriel que les attaques d’infrastructures, l’Union européenne enclenche un projet stratégique.

L’UE envisage d’imposer des contrôles à l’exportation sur les technologies critiques et protéger contre les risques pouvant affecter ses chaînes d’approvisionnement, qu’il s’agisse d’espionnage industriel, de problèmes de sécurité énergétique ou d’attaques d’infrastructures. Bien qu’elle ne nomme pas explicitement ce pays, cette stratégie est largement motivée par les menaces potentielles posées par la Chine. Les commentaires de Margrethe Vestager, commissaire à la concurrence de la Commission européenne, pointent assez clairement vers la Chine comme menace pour la sécurité technologique et la propriété intellectuelle de l’Europe. « Nous concevons cette stratégie de manière à ce qu’elle ne tienne pas compte des pays », a déclaré Margrethe Vestager lors d’une conférence de presse tenue mardi à Bruxelles. « Cela dit, nous nous appuierons sur un filtre géopolitique pour évaluer les risques. Nous ne pouvons pas traiter une dépendance d’approvisionnement vis-à-vis d’un rival systémique de la même manière que nous le ferions vis-à-vis d’un allié », a-t-elle ajouté.

Ce projet met en évidence quatre grandes catégories de risques : les chaînes d’approvisionnement, les infrastructures critiques, la sécurité technologique et la coercition économique. Les risques liés à la chaîne d’approvisionnement, qui incluent la sécurité énergétique, couvrent les risques de flambée des prix et d’indisponibilité des composants essentiels. La sécurité des infrastructures couvre le câblage sous-marin, les oléoducs et les gazoducs, ainsi que d’autres éléments économiques importants. La sécurité technologique vise à empêcher que des technologies particulièrement avancées ne tombent entre de mauvaises mains, en mentionnant spécifiquement l’informatique quantique, les semi-conducteurs avancés et l’intelligence artificielle. Enfin, la coercition économique prend en compte la possibilité que des pays extérieurs imposent des changements de politique en fonction de la dépendance d’un État membre à leur égard. Pour faire face à ces risques, le projet se concentre sur la promotion de la compétitivité européenne, la protection de la sécurité économique et le partenariat avec les pays extérieurs. Des mesures similaires aux lois américaines Chips et Science Act – l’UE a sa propre loi sur les microprocesseurs – ont déjà été prises, ce qui contribue à promouvoir plusieurs de ces objectifs en localisant la capacité de production de semi-conducteurs à l’intérieur des frontières de l’Union.

Un plan de surveillance aussi dans les réseaux 5G

Cette annonce suit de près une annonce similaire concernant les réseaux 5G. Dans un discours prononcé la semaine dernière, Thierry Breton, commissaire chargé du marché intérieur à la Commission européenne, a exposé les restrictions sévères imposées à l’utilisation d’équipements provenant de « fournisseurs à haut risque » dans les nœuds des réseaux centraux et d’accès radio, en citant spécifiquement Huawei et ZTE. « La Commission appliquera les principes de la boîte à outils de la 5G à ses propres achats de services de télécommunications, afin d’éviter toute exposition à Huawei et ZTE », a déclaré M. Breton. « Nous ne pouvons pas nous permettre de maintenir des dépendances critiques qui pourraient devenir une « arme » contre nos intérêts », a-t-il ajouté. Selon Mme Vestager, la Commission proposera une liste de technologies à double usage pour l’évaluation des risques qui pourrait être adoptée par le Conseil européen – une composante de la branche exécutive de l’UE – d’ici septembre 2023. Cela signifie probablement que les règles définitives seront mises en place l’année prochaine.

Lancée lors de la conférence RSA organisée du 24 au 27 avril à San Francisco, l’offre QRadar d’IBM rassemble les environnements de sécurité hétérodoxes des gros clients et simplifie le travail des équipes chargées des opérations de sécurité.

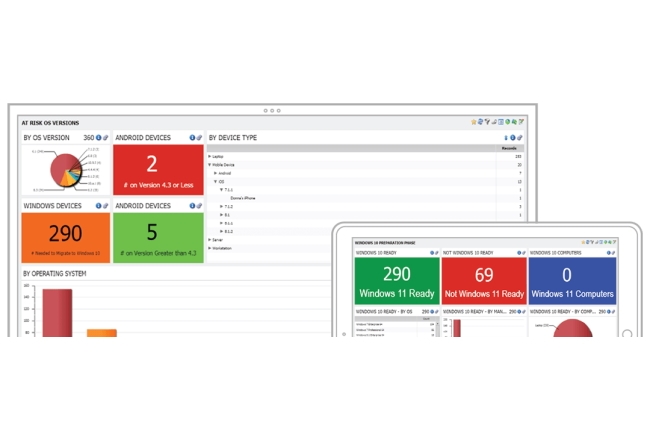

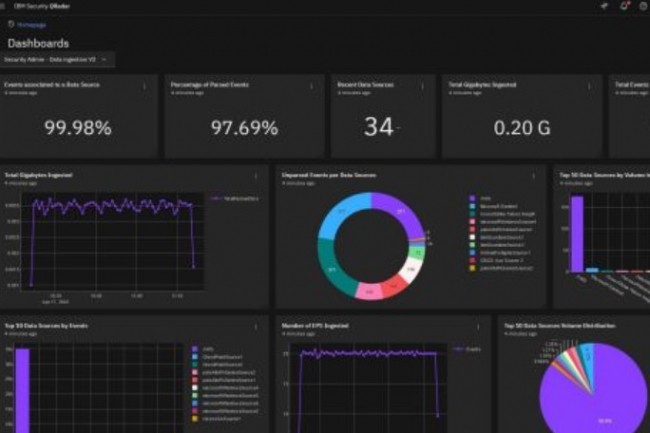

IBM a annoncé hier la disponibilité de sa suite QRadar Security. L’offre vise à simplifier le travail des équipes de sécurité confrontées à une liste toujours plus longue d’outils de sécurité différents. Basée en grande partie sur AWS, l’offre en mode SaaS comprend quatre produits principaux que l’on peut gérer à partir de la console centrale QRadar. Le premier, Log Insights, est, selon l’entreprise, une plateforme d’analyse de logs native du cloud, qui peut effectuer une recherche optimisée et une analyse rapide sur de très grands ensembles de données. Le second, QRadar EDR (Endpoint Detection and Response) et XDR (Extended Detection and Response), est un système de gestion des terminaux. Doté de fonctions d’IA et de modélisation comportementale, il peut surveiller les appareils depuis l’extérieur du terminal, ce qui le rend plus difficile à confondre et il peut aussi corréler rapidement les alertes provenant de différentes sources et effectuer des investigations automatiques, de concert avec le reste de la plateforme.

Le troisième, QRadar SOAR (Security Orchestration and Response), est un système automatisé de détection et de réponse aux incidents qui, selon IBM, peut réduire considérablement le temps de réponse en cas d’attaque par un ransomware ou autre violation de données. Enfin, QRadar propose un système de gestion des informations et des événements de sécurité SIEM (Security Information and Event Management), qui offre, dans une interface unifiée, une multitude de fonctionnalités comme la détection des menaces en temps réel, l’intégration des renseignements sur les menaces et une analyse du réseau et des utilisateurs, alimentée par l’IA.

Combiner l’expérience du cloud, de l’analyse et de la sécurité

En unifiant ces fonctionnalités au sein d’un seul système de gestion, IBM espère offrir aux équipes de sécurité des grandes entreprises une interface nettement plus simple et plus puissante. « En aidant les analystes à répondre plus rapidement et plus efficacement, QRadar Suite peut également améliorer la productivité des équipes de sécurité et laisser les analystes se consacrer à des tâches à plus forte valeur ajoutée », a déclaré l’entreprise dans un communiqué. Selon Jon Oltsik, analyste distingué de l’Entreprise Strategic Group (ESG), l’idée d’une console de sécurité unifiée n’est pas nouvelle, mais le lancement de QRadar est une évolution positive pour IBM, en particulier pour qui est de sa base clients, composée en grande partie de grosses entreprises avec une infrastructure de sécurité proportionnellement compliquée.

« C’est un pas dans la bonne direction pour IBM », a encore déclaré Jon Oltsik. « Si l’on combine la plateforme basée sur le cloud avec l’analyse et l’expérience d’IBM en matière de sécurité, c’est un bon ensemble », a-t-il ajouté. M. Oltsik fait remarquer que, comme d’autres fournisseurs, IBM se rend compte qu’il y a des lacunes dans ses offres de sécurité, mais la large base de compatibilité de QRadar – le fournisseur cite des « centaines » d’intégrations de ce type – pourrait l’aider à se diiférencier sur le marché. « Les clients d’IBM sont parmi les plus importants au monde, ils auront des portefeuilles de sécurité hétérogènes », a déclaré l’analyste d’ESG. « Les autres fournisseurs se contentent d’en parler pour la forme. IBM a indiqué que les composants de QRadar, immédiatement disponibles, peuvent être achetés à la carte ou en tant que suite complète. Comme indiqué, ils sont tous fournis en tant que service via AWS, à l’exception du composant SIEM, qui sera initialement hébergé sur IBM Cloud. (Selon un porte-parole d’IBM, le SIEM sera disponible sur AWS plus tard au cours du trimestre). L’entreprise a refusé de fournir des détails sur les tarifs.

- 1

- 2