Les logiciels de transfert de fichiers séduisent les cybercriminels. Dernier exemple en date, une faille de type zero day est activement exploitée dans les produits LexiCom, VLTrader et Harmony de l’éditeur Cleo.

Les failles au sein de MoveIT de Progress Software ou GoAnywhere ont fortement perturbés les activités des entreprises en 2023. Le spectre d’une menace similaire plane sur les logiciels de Cleo de transfert de fichiers managés (MFT). En effet, une faille critique est activement exploitée sur les dernières versions LexiCom, VLTrader et Harmony de Cleo. Les experts conseillent de déconnecter temporairement ces systèmes de l’Internet jusqu’à la publication d’un correctif. Huntress, éditeur de MDR (managed detection and response) a été le premier à signaler les attaques après avoir détecté les exploits dans les systèmes de certains de ses clients.

Les systèmes concernés utilisaient une ancienne version du logiciel Cleo, vulnérable à une faille corrigée en octobre, mais les chercheurs de Huntress ont déterminé que le correctif était insuffisant et que même les itérations les plus récentes du produit étaient vulnérables. « D’après notre télémétrie, les serveurs Cleo d’au moins 10 entreprises ont été compromis, et nous avons observé une augmentation notable de l’exploitation le 8 décembre vers 07:00 UTC », a indiqué l’équipe de Huntress dans son rapport. « Cependant, après une première analyse, nous avons trouvé des preuves d’exploitation dès le 3 décembre. » De son côté des experts de Rapid7 ont confirmé les conclusions de Huntress et enquêtent également sur les signes d’une exploitation réussie dans les environnements de certains de ses clients. Les attaquants exploitent la faille pour écrire des fichiers malveillants à des endroits spécifiques du serveur, lesquels sont ensuite automatiquement exécutés par le logiciel.

Un correctif inefficace

Le 24 octobre, Cleo avait publié un avis de sécurité pour une vulnérabilité de téléchargement de fichiers sans restriction, référencée CVE-2024-50623, potentiellement exploitable pour exécuter un code à distance. L’éditeur a conseillé aux utilisateurs de mettre à jour Harmony, VLTrader et LexiCom vers la version 5.8.0.21 afin d’atténuer la faille. Cependant, selon Huntress, le patch ne corrige pas toutes les voies d’attaque et peut toujours être exploité sur la version 5.8.0.21. Un PoC a été créé par les chercheurs et partagé avec Cleo qui a confirmé le problème et travaille sur un nouveau correctif et sur des mises à jour. Selon un dernier avis pour lequel aucun numéro CVE n’a encore été attribué, le correctif sera disponible dans la version 5.8.0.23.

Utilisation abusive de la fonction d’exécution automatique

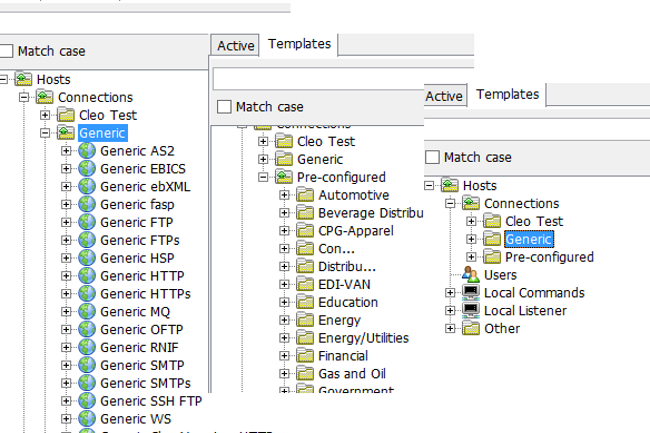

Huntress pense que l’un des exploits abuse de la vulnérabilité de téléchargement de fichier pour déposer un fichier appelé healthchecktemplate.txt dans un sous-répertoire appelé autorun du dossier de l’application. Les fichiers présents dans le dossier sont automatiquement traités par les applications Cleo. Après inspection, ce fichier malveillant invoque la fonction d’importation native du logiciel Cleo pour traiter un autre fichier déposé dans le dossier temporaire du disque et appelé LexiCom6836057879780436035.tmp (le nom peut varier d’un exploit à l’autre). Malgré son extension .tmp, ce fichier est en fait une archive ZIP qui contient un sous-répertoire appelé hosts avec un fichier appelé mail.xml. Le fichier .xml sert de fichier de configuration pour une fonction qui permet, semble-t-il, de créer une autre connexion à une boîte aux lettres dans le logiciel Cleo. Lorsqu’il est importé, ce fichier exécute les commandes stockées dans sa déclaration , en l’occurrence une commande PowerShell malveillante.

« Ce processus est relié à une adresse IP externe pour récupérer des fichiers JAR en vue d’une post-exploitation continue », ont expliqué les chercheurs. « Ces fichiers JAR contiennent des fonctionnalités de type webshell pour la persistance sur le terminal. Nous avons observé que les attaquants supprimaient ensuite ces fichiers JAR après leur exécution afin de prolonger leurs attaques et de rester relativement discrets. » Les chercheurs ont noté que certains fichiers avaient déjà été supprimés par les attaquants avant de pouvoir être récupérés pour analyse, mais un fichier journal appelé LexiCom.dbg devrait contenir des traces sur les fichiers d’exécution automatique exécutés. Les chercheurs ont également vu les attaquants en train d’effectuer une reconnaissance de l’Active Directory à l’aide de l’outil de ligne de commande nltest.exe, présent sur les serveurs Windows et utilisé pour énumérer les contrôleurs de domaine.

Isoler les serveurs pour atténuer le problème

En attendant la disponibilité du correctif, il est possible de désactiver la fonction de répertoire d’exécution automatique dans la configuration du logiciel Cleo. Pour cela, Huntress explique qu’il faut sélectionner « Options » dans le menu « Configuration » du logiciel et supprimer le contenu du champ « Répertoire d’exécution automatique » (Autorun Directory) dans le panneau « Autres ». Cependant, cette suppression n’empêchera pas l’exploitation de la vulnérabilité de téléchargement arbitraire de fichiers. Selon Rapid7, la meilleure approche est d’isoler de l’Internet les serveurs équipés du logiciel concerné ou de placer un pare-feu devant eux.

Les équipes de sécurité devraient également rechercher des traces de cet exploit sur leurs serveurs Cleo en inspectant le fichier journal ou en recherchant la présence d’un fichier main.xml ou d’un fichier 60282967-dc91-40ef-a34c-38e992509c2c.xml contenant des commandes PowerShell. Cette dernière attaque contre les produits Cleo montre que les solutions de transfert de fichiers gérées (MFT) sont toujours une cible d’intérêt pour les attaquants. Des groupes de ransomware ont déjà exploité des vulnérabilités dans les dispositifs Accellion File Transfer Appliance (FTA) en 2020 et 2021, dans les serveurs Fortra/Linoma GoAnywhere MFT au début de 2023 et dans les déploiements MOVEit Transfer en mai 2023.

Les logiciels de transfert de fichiers séduisent les cybercriminels. Dernier exemple en date, une faille de type zero day est activement exploitée dans les produits LexiCom, VLTrader et Harmony de l’éditeur Cleo.

Les failles au sein de MoveIT de Progress Software ou GoAnywhere ont fortement perturbés les activités des entreprises en 2023. Le spectre d’une menace similaire plane sur les logiciels de Cleo de transfert de fichiers managés (MFT). En effet, une faille critique est activement exploitée sur les dernières versions LexiCom, VLTrader et Harmony de Cleo. Les experts conseillent de déconnecter temporairement ces systèmes de l’Internet jusqu’à la publication d’un correctif. Huntress, éditeur de MDR (managed detection and response) a été le premier à signaler les attaques après avoir détecté les exploits dans les systèmes de certains de ses clients.

Les systèmes concernés utilisaient une ancienne version du logiciel Cleo, vulnérable à une faille corrigée en octobre, mais les chercheurs de Huntress ont déterminé que le correctif était insuffisant et que même les itérations les plus récentes du produit étaient vulnérables. « D’après notre télémétrie, les serveurs Cleo d’au moins 10 entreprises ont été compromis, et nous avons observé une augmentation notable de l’exploitation le 8 décembre vers 07:00 UTC », a indiqué l’équipe de Huntress dans son rapport. « Cependant, après une première analyse, nous avons trouvé des preuves d’exploitation dès le 3 décembre. » De son côté des experts de Rapid7 ont confirmé les conclusions de Huntress et enquêtent également sur les signes d’une exploitation réussie dans les environnements de certains de ses clients. Les attaquants exploitent la faille pour écrire des fichiers malveillants à des endroits spécifiques du serveur, lesquels sont ensuite automatiquement exécutés par le logiciel.

Un correctif inefficace

Le 24 octobre, Cleo avait publié un avis de sécurité pour une vulnérabilité de téléchargement de fichiers sans restriction, référencée CVE-2024-50623, potentiellement exploitable pour exécuter un code à distance. L’éditeur a conseillé aux utilisateurs de mettre à jour Harmony, VLTrader et LexiCom vers la version 5.8.0.21 afin d’atténuer la faille. Cependant, selon Huntress, le patch ne corrige pas toutes les voies d’attaque et peut toujours être exploité sur la version 5.8.0.21. Un PoC a été créé par les chercheurs et partagé avec Cleo qui a confirmé le problème et travaille sur un nouveau correctif et sur des mises à jour. Selon un dernier avis pour lequel aucun numéro CVE n’a encore été attribué, le correctif sera disponible dans la version 5.8.0.23.

Utilisation abusive de la fonction d’exécution automatique

Huntress pense que l’un des exploits abuse de la vulnérabilité de téléchargement de fichier pour déposer un fichier appelé healthchecktemplate.txt dans un sous-répertoire appelé autorun du dossier de l’application. Les fichiers présents dans le dossier sont automatiquement traités par les applications Cleo. Après inspection, ce fichier malveillant invoque la fonction d’importation native du logiciel Cleo pour traiter un autre fichier déposé dans le dossier temporaire du disque et appelé LexiCom6836057879780436035.tmp (le nom peut varier d’un exploit à l’autre). Malgré son extension .tmp, ce fichier est en fait une archive ZIP qui contient un sous-répertoire appelé hosts avec un fichier appelé mail.xml. Le fichier .xml sert de fichier de configuration pour une fonction qui permet, semble-t-il, de créer une autre connexion à une boîte aux lettres dans le logiciel Cleo. Lorsqu’il est importé, ce fichier exécute les commandes stockées dans sa déclaration , en l’occurrence une commande PowerShell malveillante.

« Ce processus est relié à une adresse IP externe pour récupérer des fichiers JAR en vue d’une post-exploitation continue », ont expliqué les chercheurs. « Ces fichiers JAR contiennent des fonctionnalités de type webshell pour la persistance sur le terminal. Nous avons observé que les attaquants supprimaient ensuite ces fichiers JAR après leur exécution afin de prolonger leurs attaques et de rester relativement discrets. » Les chercheurs ont noté que certains fichiers avaient déjà été supprimés par les attaquants avant de pouvoir être récupérés pour analyse, mais un fichier journal appelé LexiCom.dbg devrait contenir des traces sur les fichiers d’exécution automatique exécutés. Les chercheurs ont également vu les attaquants en train d’effectuer une reconnaissance de l’Active Directory à l’aide de l’outil de ligne de commande nltest.exe, présent sur les serveurs Windows et utilisé pour énumérer les contrôleurs de domaine.

Isoler les serveurs pour atténuer le problème

En attendant la disponibilité du correctif, il est possible de désactiver la fonction de répertoire d’exécution automatique dans la configuration du logiciel Cleo. Pour cela, Huntress explique qu’il faut sélectionner « Options » dans le menu « Configuration » du logiciel et supprimer le contenu du champ « Répertoire d’exécution automatique » (Autorun Directory) dans le panneau « Autres ». Cependant, cette suppression n’empêchera pas l’exploitation de la vulnérabilité de téléchargement arbitraire de fichiers. Selon Rapid7, la meilleure approche est d’isoler de l’Internet les serveurs équipés du logiciel concerné ou de placer un pare-feu devant eux.

Les équipes de sécurité devraient également rechercher des traces de cet exploit sur leurs serveurs Cleo en inspectant le fichier journal ou en recherchant la présence d’un fichier main.xml ou d’un fichier 60282967-dc91-40ef-a34c-38e992509c2c.xml contenant des commandes PowerShell. Cette dernière attaque contre les produits Cleo montre que les solutions de transfert de fichiers gérées (MFT) sont toujours une cible d’intérêt pour les attaquants. Des groupes de ransomware ont déjà exploité des vulnérabilités dans les dispositifs Accellion File Transfer Appliance (FTA) en 2020 et 2021, dans les serveurs Fortra/Linoma GoAnywhere MFT au début de 2023 et dans les déploiements MOVEit Transfer en mai 2023.

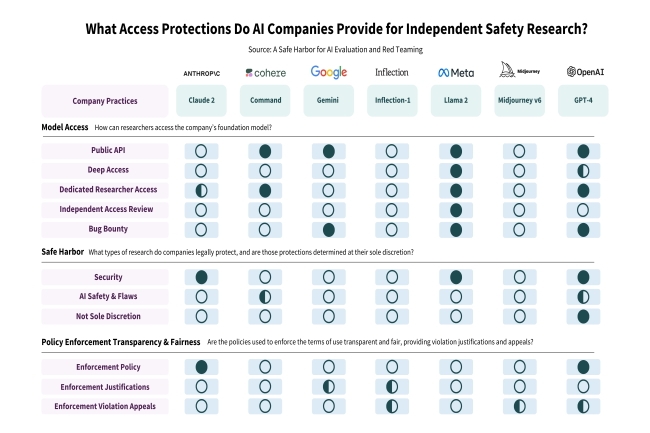

Dans une lettre ouverte, plus de 150 chercheurs, éthiciens, juristes et professeurs ont demandé aux entreprises proposant de l’IA générative d’ouvrir leur technologie à des évaluations de sécurité externes.

L’absence d’évaluations indépendantes quant aux protections de base des technologies d’IA inquiète de nombreux professionnels. Dans une lettre ouverte, plus de 150 éminents chercheurs en intelligence artificielle, éthiciens, juristes et autres appellent les entreprises commercialisant des solutions de GenAI à se soumettre à des audits de leurs systèmes. La lettre, rédigée par des chercheurs du MIT, de Princeton et de l’université de Stanford, demande des protections juridiques et techniques pour la recherche de bonne foi sur les modèles d’IA générative, qui, selon eux, entrave les mesures de sécurité qui pourraient contribuer à protéger le public. La lettre, et l’étude qui la sous-tend, ont été rédigées avec l’aide d’une vingtaine de professeurs et de chercheurs qui ont demandé « un cadre légal de sécurité » pour l’évaluation indépendante des produits de GenIA.

Militer pour des red teams

Ce document, envoyé à des entreprises comme OpenAI, Anthropic, Google, Meta et Midjourney, demande un droit d’accès des chercheurs aux produits afin de s’assurer que les consommateurs sont protégés contre les préjugés, les violations présumées des droits d’auteur et les images intimes non consensuelles. « Nombreux sont ceux qui estiment que l’évaluation indépendante des modèles d’IA déjà déployés est essentielle pour garantir la sûreté, la sécurité et la confiance », ont écrit deux des chercheurs dans un billet de blog. « Des recherches indépendantes sur les modèles d’IA ont permis de découvrir des vulnérabilités liées aux langages à faibles ressources, au contournement des mesures de sécurité et à un large éventail de jailbreaks. « Ces évaluations portent sur des défauts très divers souvent imprévus que l’on peut trouver dans les modèles, liés soit à une mauvaise utilisation, à des préjugés, à des droits d’auteur et à d’autres problèmes », ont-ils ajouté.

Parmi les signataires figurent des professeurs des écoles de l’Ivy League et d’autres universités réputées, dont le MIT, ainsi que des dirigeants d’entreprises comme Hugging Face et Mozilla. La liste comprend également des chercheurs et des éthiciens comme Dhanaraj Thakur, directeur de recherche au Center for Democracy and Technology (Centre pour la démocratie et la technologie), et Subhabrata Majumdar, président de l’AI Risk and Vulnerability Alliance.

Plus d’ouverture et de transparence souhaitées

Si la lettre reconnaît et se réjouit du fait que certains fabricants de genAI disposent de programmes spéciaux pour permettre aux chercheurs d’accéder à leurs systèmes, elle leur reproche aussi d’être trop restrictifs quant aux personnes qui peuvent ou ne peuvent pas voir leur technologie. Les chercheurs ont notamment cité les entreprises d’IA Cohere et OpenAI comme des exceptions à la règle, « même si une certaine ambiguïté subsiste quant à la portée des activités protégées ». Cohere autorise les « tests de résistance intentionnels de l’API et les attaques adverses » à condition que les vulnérabilités soient divulguées de manière appropriée (sans promesse légale explicite). Et OpenAI a élargi sa sphère de sécurité pour inclure la « recherche sur la vulnérabilité des modèles » et la « recherche universitaire sur la sécurité des modèles » en réponse à une première version de notre proposition.

Mais, dans d’autres cas, les entreprises de genAI ont suspendu les comptes des chercheurs et même modifié leurs conditions de service pour décourager certains types d’évaluation. Or, selon les chercheurs, « priver les chercheurs indépendants de leur pouvoir n’est pas dans l’intérêt des entreprises d’IA ». Les évaluateurs indépendants qui étudient les produits d’IA générique craignent la suspension de leur compte (sans possibilité d’appel) et les risques juridiques, « qui peuvent tous deux avoir un effet dissuasif sur la recherche », selon la lettre ouverte.

Pour protéger les utilisateurs, les signataires souhaitent que les entreprises d’IA offrent deux niveaux de protection à la recherche :

– Une protection juridique pour garantir une recherche indépendante de bonne foi sur la sûreté, la sécurité et la fiabilité de l’IA, le tout dans le cadre d’une divulgation bien établie des vulnérabilités.

– Un engagement de l’entreprise en faveur d’un accès plus équitable en faisant appel à des évaluateurs indépendants pour modérer les demandes d’évaluation des chercheurs.

Dans l’immédiat, les deux entreprises OpenAI et Google n’ont pas répondu à une demande de commentaire.

Les différents rebondissements du licenciement de Sam Altman d’OpenAI suscitent des interrogations sur un marché en pleine croissance.

Depuis vendredi dernier, le monde de l’IA a vécu à l’heure des différents soubresauts chez OpenAI après la décision du conseil d’administration de limoger son CEO, Sam Altman. Retour probable, regrets, menaces de la part des salariés, recrutements chez Microsoft, le feuilleton a alimenté les médias tout le week-end. Mais il a aussi soulevé des interrogations sur l’impact d’une telle affaire sur le développement de l’IA générative.

Une vie sans OpenAI est possible

Pour plusieurs experts, si OpenAI venait à imploser, cela n’aurait pas d’incidence notable sur le développement de l’IA. « Ce n’est plus un secret pour personne, les gens savent ce que ces modèles peuvent faire et les recettes pour y parvenir », a déclaré Braden Hancock, CTO et cofondateur de Snorkel AI, une startup qui aide les entreprises à développer de grands modèles de langage (LLM) pour un usage spécifique. « Open AI a réussi à commercialiser et à livrer le produit, mais au moins une douzaine de grandes entreprises IT, bien financées et dotées en personnel, développent simultanément la technologie de base, sans parler des laboratoires de recherche et des centaines de startups spécialisées dans l’IA », ajoute-t-il.

« Elles ont eu l’avantage d’être les premières à se lancer, mais l’IA générative est là pour durer, peu importe qui mène la course en tête à un moment ou à un autre », précise le dirigeant. Il conseille aux entreprises qui déploient ou envisagent de déployer des plateformes d’IA générative, d’élaborer leurs stratégies d’IA de manière responsable, c’est-à-dire de ne pas trop dépendre d’un seul fournisseur. « Tout comme le multi-cloud a été essentiel dans la gestion des risques pour les entreprises pendant des années, le multi-LLM devrait l’être également », déclare-t-il.

L’IA générative, un Far West à réguler

Selon Jack Gold, analyste principal chez J. Gold Associates, l’univers de l’IA est actuellement un véritable Far West. Et avec le changement de direction d’OpenAI, il est devenu encore plus sauvage. « Les deux créateurs, fondateurs et forces vives d’OpenAI ont été embauchés par Microsoft, qui est aujourd’hui un investisseur », observe le consultant. « Mais à l’avenir, Microsoft deviendra un concurrent direct. Le fait qu’ils dirigent le laboratoire d’IA avancée de Microsoft leur donne la possibilité de recréer et de surpasser ce qu’OpenAI a fait. Microsoft dispose d’une quantité massive de ressources qu’il peut mettre en œuvre ».

Avivah Litan, analyste distinguée et vice-présidente de Gartner, a déclaré que le conflit au sein d’OpenAI montre la nécessité d’une réglementation mondiale pour une IA sûre et sécurisée. « Notre sécurité future ne devrait pas dépendre des caprices des individus qui dirigent les entreprises d’IA vers une IA générative », constate la consultante, faisant référence à la marche vers la « singularité », c’est-à-dire le moment où l’IA n’aura plus besoin du contrôle de l’homme. « Le récent décret du Président Joe Biden, qui a mis en place des garde-fous autour de l’IA pour les agences fédérales, représente un bon début vers une réglementation substantielle significative, mais il faut aller plus loin », ajoute-t-elle. Avant de compléter, « la crise d’OpenAI devrait servir de signal d’alarme quant au besoin urgent d’action et de leadership ».

Un chaos où l’open source a sa carte à jouer

Selon Cliff Jurkiewicz, vice-président de la stratégie mondiale pour le service de recrutement basé sur l’IA Phenom, contrairement aux technologies de rupture précédentes, ChatGPT et d’autres outils d’IA génératives innovent à un rythme beaucoup plus rapide. Il pense que ce qui se joue publiquement dans l’affaire OpenAI, c’est la capacité de suivre ce rythme tout en maintenant la stabilité et la confiance dans leur prise de décision. « Le conseil d’administration d’OpenAI a adopté l’approche « fail fast » de l’innovation et l’a appliquée à la gestion d’une entreprise. Mais ce n’est pas de l’innovation. C’est le chaos », estime Cliff Jurkiewicz. « La monétisation de la technologie n’était pas conforme à la mission et aux valeurs du conseil d’administration. Nous vivons dans un monde capitaliste. Les entreprises peuvent être à la fois rentables et éthiques. La confiance dans une entreprise dépendra du niveau d’éthique auquel elle se situe quant à l’usage de l’intelligence artificielle, si, en particulier, elle fait passer l’humain au premier plan ».

« En tant que start-up, OpenAI dépend presque entièrement d’investisseurs en capital-risque, et ceux-ci, sont souvent impatients d’obtenir un retour rapide sur leurs investissements », analyse Jon Gold. C’est peut-être ce qui a conduit au licenciement de Sam Altman. Bizarrement, celui-ci a fait partie des 33 700 personnes qui ont signé une lettre ouverte, avec des personnalités du monde de la technologie comme le cofondateur d’Apple Steve Wozniak, appelant à une pause dans le développement du LLM GPT d’OpenAI. Les experts du secteur ont estimé que la prochaine itération du LLM, GPT-5, pourrait se réaliser et ouvrir la porte à l’inconnu en matière d’IA. « Même si quelques startups d’IA pourraient pâtir de cette situation, elles ne sont pas les seules sur le marché », a déclaré Luis Ceze, CEO de la plateforme de déploiement de modèles d’IA OctoML, professeur à l’université de Washington et investisseur en capital-risque chez Madrona Ventures. « Par exemple, l’open source offre aujourd’hui un tas de modèles qui permettent aux entreprises de se diversifier. Ce faisant, ces startups peuvent se transformer rapidement et minimiser les risques ». Selon lui, l’affaire OpenAI pourrait avoir un « effet positif majeur » dans la mesure où de nombreux modèles open source surpassent déjà GPT-4 en termes de prix, de performances et de rapidité. Ils ne sont tout simplement pas encore reconnus.

Cisco a mis à jour plusieurs services de sécurité réseau après la découverte de failles critiques. Celles-ci conduisent à l’injection de commandes ou la génération de dénis de service.

Les administrateurs réseaux et les équipes de sécurité sont mobilisés pour appliquer rapidement les correctifs publiés par Cisco. Ces patchs concernent plusieurs produits de sécurité réseau de la firme : Firepower, Identity Services Engine (ISE) et Adaptive Security Appliance (ASA). La CISA (équivalent de l’Anssi aux Etats-Unis) a publié une alerte sur ces dispositifs qui offrent aux attaquants une position privilégiée sur le réseau pour se déplacer latéralement.

Un risque d’injection de commandes pour la faille la plus grave

La faille la plus grave se trouve dans le logiciel Management Center de Firepower. Elle donne à un attaquant authentifié la capacité d’envoyer des commandes de configuration non autorisées aux dispositifs Firepower Threat Defense (FTD). Le cybercriminel peut s’authentifier sur l’interface web et exploiter la vulnérabilité en envoyant une requête HTTP spécialement conçue au terminal cible.

Même si Cisco ne précise pas dans son avis quelles actions peut réaliser le pirate grâce à ces commandes de configuration, la faille est considérée comme critique. La brèche n’existe que dans le logiciel Management Center Software, de sorte que les équipements FTD autonomes gérés par Firepower Device Manager (FDM) ne sont pas concernés. Le logiciel Adaptive Security Appliance (ASA), prédécesseur de Firepower, n’est pas non plus affecté.

D’autre failles sérieuses

Deux autres vulnérabilités liées à l’injection de commandes ont également été corrigées dans Firepower Management Center, mais elles peuvent entraîner l’exécution de commandes sur le système d’exploitation sous-jacent, et non sur les terminaux managés. Pour exploiter ces faiblesses, l’attaquant doit aussi disposer d’informations d’identification valides, mais il n’est pas nécessaire qu’il s’agisse du compte administrateur. Ces deux vulnérabilités ont été qualifiées de « gravité élevée ».

Un quatrième bug d’injection de code a été découvert et corrigé dans Firepower Management Center et Firepower Threat Defense. Le problème se situe dans un mécanisme de communication entre terminaux et permet à un attaquant authentifié d’exécuter des commandes en tant que root. Cependant, pour y parvenir, l’attaquant doit avoir le rôle d’administrateur sur un dispositif FTD pour cibler le dispositif Management Center, ou avoir des privilèges d’administrateur sur Management Center pour exécuter des commandes root sur un dispositif FTD associé. Deux problèmes d’injection de commandes de haute gravité ont également été corrigés dans Identity Services Engine (ISE) et pourraient offrir à un attaquant local authentifié d’exécuter des commandes en tant que root sur le système d’exploitation sous-jacent. L’ISE a par ailleurs reçu des correctifs pour deux failles aboutissant au téléchargement de fichiers arbitraires sur le terminal ou de désactiver le traitement du protocole de découverte Cisco Discovery Protocol (CDP).

D’autres vulnérabilités exposent à un déni de service

D’autres vulnérabilités à haut risque pouvant entraîner des dénis de service ont été corrigées dans les logiciels Adaptive Security Appliance, Firepower Threat Defense, Firepower Management Center et les pare-feu de la série Cisco Firepower 2100. Ces problèmes étaient localisés dans les fonctionnalités suivantes : le traitement des messages ICMPv6, le VPN d’accès à distance, les règles d’inspection du pare-feu, l’API Log, et l’inspection ICMPv6 avec détection Snort 2.

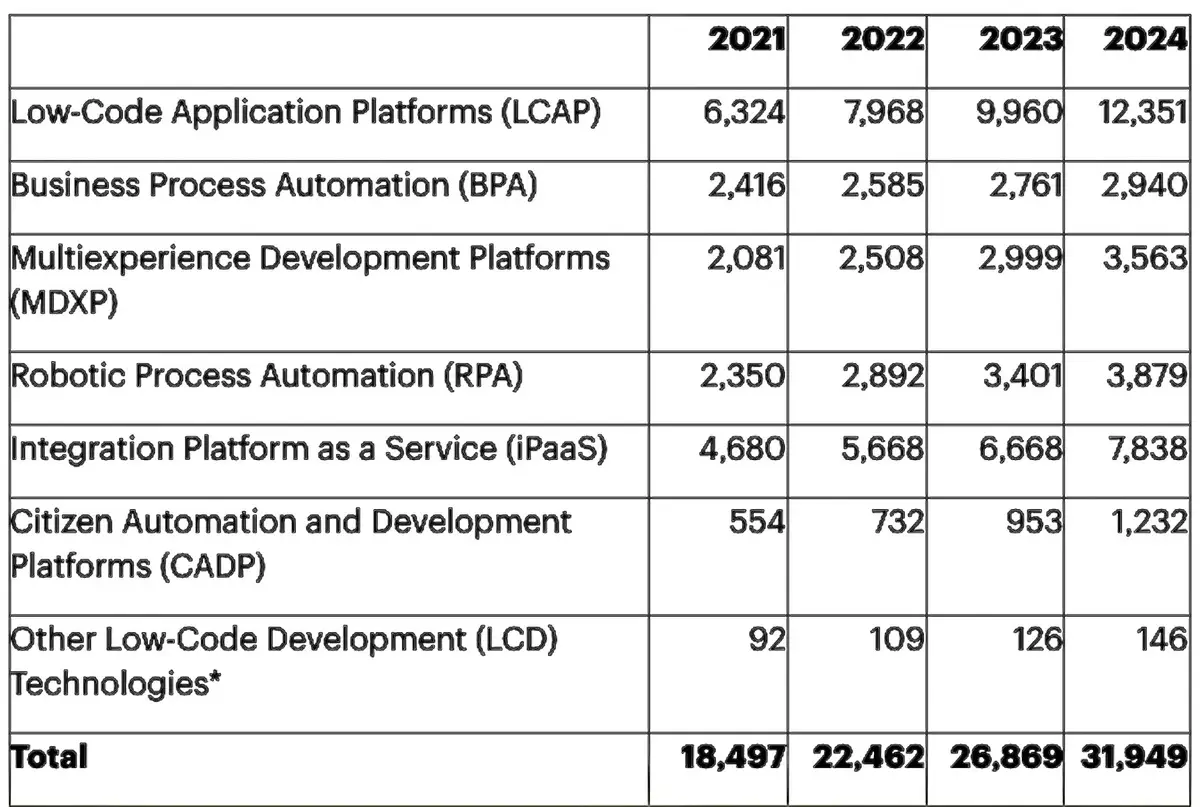

La demande en automatisation est de plus en plus forte. Les entreprises vont de plus en plus se tourner vers les solutions de low-code, no-code. Selon Gartner, ce marché va progresser de 25% en revenu sur 2023.

Accélération dans la création d’applications, automatisation des processus associées à un manque de compétences IT, il n’en faut pas plus pour faire des services low-code/no-code des axes prioritaires en 2023. Selon une étude récente de Gartner, ce marché devrait connaître une croissance des revenus de 25% pour atteindre pour atteindre environ 10 milliards de dollars en 2023 et 12,3 milliards de dollars en 2024. « Pour répondre à la demande croissante de livraison rapide d’applications et de flux d’automatisation hautement personnalisés, les entreprises se tournent de plus en plus vers les technologies de développement low-code », a déclaré Varsha Mehta, chercheur senior spécialisé dans les études de marché chez Gartner.

En dehors de ces plateformes, le marché plus global de « l’hyperautomatisation », comprenant notamment les outils de RPA ou d’iPaaS devraient atteindre près de 32 milliards de dollars en 2024, contre 18,5 milliards en 2021. « Le coût élevé des talents IT et la croissance de la main-d’œuvre hybride ou sans frontières contribueront à l’adoption des technologies low-code », a déclaré Jason Wong, vice-président analyste distingué chez Gartner. Par « main-d’œuvre sans frontières ».

Revenus des technologies de développement low-code (en millions de dollars). (Crédit : Gartner)

Le low-code/no-code impliqué dans 70% des applications en 2025

Selon un rapport de Morgan Stanley, il y a aujourd’hui 26 millions de développeurs dans le monde, avec un besoin de 38 millions prévu d’ici à 2024. L’automatisation via le low-code ou no-code peut être une réponse à cette pénurie. Gartner prévoit que d’ici à 2025, 70 % des nouvelles applications développées par les entreprises utiliseront ces technologies, contre moins de 25 % en 2020. Les départements IT restent sous tension en termes de recrutement de talents informatiques alors que le phénomène de Grande Démission se poursuit et que les projets de digitalisation en cours augmentent la pression sur les ressources existantes.

En fait, selon une étude de Salesforce, 72 % des responsables IT affirment que le stock de projets les empêchent désormais de travailler sur d’autres initiatives stratégiques. Selon Jason Wong, les développeurs novices au sein des métiers utilisent des applications low-code ou no-code pour répondre aux besoins de l’entreprise et améliorer la productivité, l’efficacité et l’agilité, souvent au sein d’équipes fusionnées.

Selon une récente étude de Gartner, 74 % des achats IT sont financés, au moins partiellement, par les métiers. Seuls 26 % des investissements IT sont entièrement financés par l’IT. Même si les plates-formes d’applications low-code et no-code représentent le plus grand segment de marché, les plates-formes intégrées de développement devraient connaître la croissance la plus rapide, avec une prévision de croissance de 30,2 % pour 2023. Selon le cabinet, l’automatisation des flux de travail, la création de formulaires Web, le rapprochement des données et du contenu entre plusieurs applications SaaS et la création de rapports et de visualisations de données font partie des cas d’usage typiques de ce type de plateformes. Gartner prévoit que d’ici à 2026, les développeurs n’appartenant pas aux services IT officiels représenteront au moins 80 % de la base d’utilisateurs des outils de développement low-code, contre 60 % en 2021.

Une aide à la ré-internalisation des compétences de développement

Le cabinet d’études IDC partage cet avis. Dans une note de recherche, il indique que la pénurie mondiale de développeurs à temps complet passera de 1,4 million en 2021 à 4 millions en 2025, ce qui signifie que la main-d’œuvre de développeurs fonctionnait à 90,8 % de son potentiel en 2021, mais qu’elle ne sera plus qu’à 84,9 % en 2025. « Au moment où les développeurs novices se tournent vers les plates-formes low-code et no-code, environ un tiers des développeurs professionnels utilisent également ces outils pour simplifier le développement et accélérer les temps de construction », a déclaré John Bratincevic, analyste principal chez Forrester Research.

Une enquête réalisée en janvier par IDC auprès de 380 entreprises a montré que 48,6 % des répondants achètent des plates-formes low-code ou no-code pour transférer l’innovation en interne. Le deuxième motif le plus important justifiant l’achat de ces outils logiciels (39,3 %) met en avant « des besoins liés à une pandémie ». Les plates-formes low-code nécessitent moins de codage ; au lieu de cela, elles utilisent un ensemble d’outils modulaires (comparable à des Lego) pour créer des applications d’entreprise. Comparativement, les plates-formes no-code ne nécessitent que la saisie de texte pour les formules ou les expressions simples. Parmi les solutions les plus populaires figurent Zoho Creator, Microsoft PowerApps, Visual LANSA, Retool, m-Power, Appian, Mendix, OutSystems et Google App Maker. Certaines plates-formes low-code sont également pré-intégrées pour fonctionner avec d’autres fournisseurs et leurs plates-formes, comme Salesforce, QuickBooks ou Oracle.

Attention à la sécurité

Si les plates-formes low-code simplifient la création d’applications d’entreprise, elles s’accompagnent de certains risques pour la sécurité, car les utilisateurs ne sont pas toujours familiarisés avec les bonnes pratiques en la matière et n’ont pas forcément conscience des vulnérabilités potentielles ou peuvent ne pas les comprendre. Les logiciels low-code peuvent aussi être plus difficiles à adapter et à intégrer aux services CRM et ERP existantes.

Selon Gartner, les investissements dans les technologies low-code qui soutiennent l’innovation et l’intégration composable vont aussi augmenter à mesure que les entreprises se transforment en « entreprise composable », c’est-à-dire en « entreprise agile et architecturée pour une adaptabilité en temps réel et une résilience face à l’incertitude ». « Les technologies low-code soutiennent l’entreprise composable en facilitant la création d’applications plus agiles et plus résilientes », a déclaré Jason Wong.