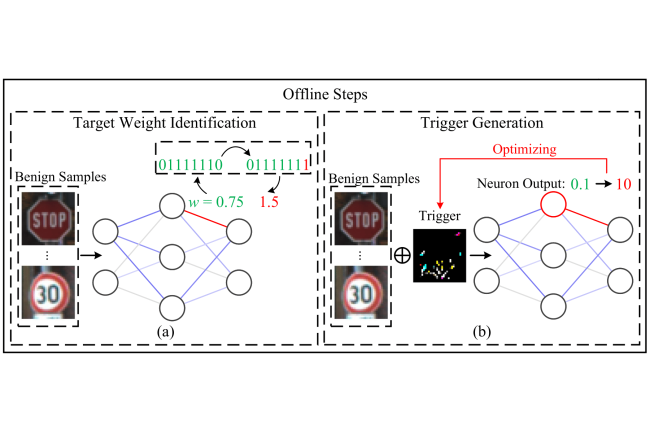

Des chercheurs en sécurité ont mis au point une technique modifiant les sorties des réseaux neuronaux profonds lors de l’inférence en modifiant les pondérations des modèles. Ils se sont servis d’une version améliorée de la célèbre attaque Rowhammer contre la Dram.

Découverte il y a 10 ans, l’attaque Rowhammer reprend du service pour cibler cette fois-ci les modèles d’IA. Une équipe d’experts de l’Université Georges Mason a mis au point une méthode pour se servir de l’attaque contre la mémoire vive des serveurs pour insérer des portes dérobées dans les modèles d’IA. Cette technique baptisée « OneFlip » consiste à inverser un seul bit à l’intérieur des modules Dram vulnérables pour…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

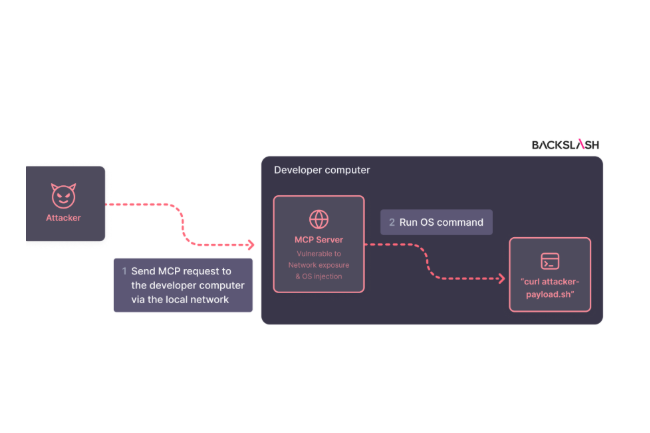

Des centaines de serveurs Model Context Protocol comportent de mauvaises configurations par défaut. Cela pourrait notamment exposer les utilisateurs à l’exécution non autorisée de commandes et déboucher sur des compromissions.

L’IA agentique est en plein essor et les serveurs MCP (Model Context Protocol) se révèlent comme des outils essentiels pour fournir aux modèles d’IA un meilleur contexte de raisonnement. Mais les chercheurs en sécurité avertissent qu’un grand nombre de ces serveurs partagés publiquement, qui relient les grands modèles de langage et agents à une variété de services, de sources de données et d’outils tiers, ont des configurations non sécurisées qui pourraient être utilisées par des attaquants…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

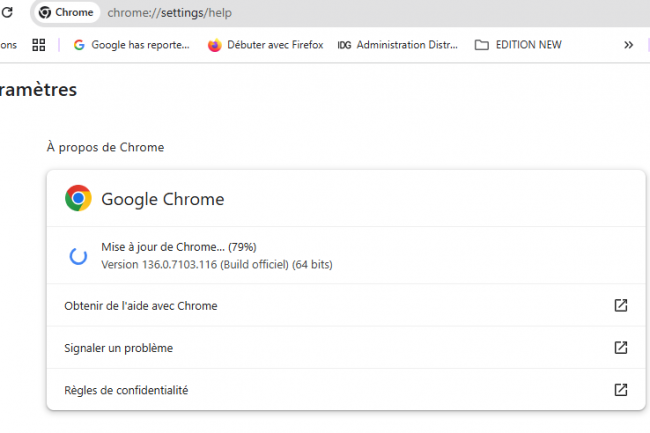

La vulnérabilité du moteur JavaScript Chrome V8 est considérée comme très grave et a été découverte par le groupe d’analyse des menaces de Google. Elle est actuellement exploitée par des pirates et nécessite une mise à jour dès que possible.

L’équipe de Google Chrome a publié une mise à jour pour corriger une vulnérabilité très grave qui est activement exploitée dans la nature. Le problème a également été atténué par une modification de configuration diffusée jeudi dernier aux utilisateurs de la version stable de Chrome, qui n’a pas nécessité de mise à jour du navigateur. Les exploits de Google Chrome sont des produits de grande valeur sur les marchés noir et gris, dont les prix atteignent des centaines de milliers de dollars. Cela s’explique par le fait qu’il est l’un des navigateurs les plus robustes et qu’il utilise des bacs à sable pour ajouter des obstacles supplémentaires aux attaquants. Pour contourner toutes ces défenses et parvenir à exécuter un code à distance sur un système via Chrome, il faut généralement enchaîner plusieurs failles.

Cette CVE-2025-5419, corrigé lundi dans Chrome 137.0.7151.68/.69 pour Windows et Mac et 137.0.7151.68 pour Linux, est la troisième faille de type zero day corrigée dans Chrome cette année. Les deux autres, CVE-2025-2783 et CVE-2025-4664, ont été corrigées respectivement en mars et en mai. Cela montre que les pirates ont tout intérêt à compromettre les utilisateurs de Chrome, malgré la difficulté. Ce dernier trou de sécurité a été signalé à l’équipe Chrome par des membres du Threat Analysis Group de Google, qui est principalement chargé de défendre l’infrastructure et les utilisateurs de Google contre les attaques bénéficiant de soutiens de niveau étatique. Cela suggère que ce problème a probablement été découvert dans la nature, bien que les détails n’aient pas encore été divulgués. La vulnérabilité est classée comme étant de gravité élevée, ce qui signifie qu’elle ne peut pas conduire à une exécution de code à distance sur le système d’exploitation sous-jacent et qu’elle doit probablement être combinée à une autre faille pour y parvenir.

Une exploitation possible en surfant simplement sur des sites

L’équipe de Chrome a décrit cette faille comme un problème de lecture/écriture de mémoire hors bande dans V8, qui est le moteur JavaScript et WebAssembly de Chrome. Ce moteur open source est également utilisé dans d’autres projets, notamment le moteur d’exécution Node.js et est conçu pour interpréter et exécuter du code JavaScript et WebAssembly. A noter que cette faille peut probablement être déclenchée à distance par des utilisateurs visitant simplement des pages web qui chargent du code malicieusement conçu. « L’accès aux détails des bogues et aux liens peut être restreint jusqu’à ce qu’une majorité d’utilisateurs soit mise à jour avec un correctif », a indiqué Google dans son bulletin. « Nous maintiendrons également des restrictions si le bogue existe dans une bibliothèque tierce dont dépendent d’autres projets, mais qui n’a pas encore été corrigée. »

Outre la CVE-2025-5419, la dernière mise à jour de Chrome corrige également un bogue de mémoire de gravité moyenne de type « use-after-free » dans Blink, le moteur de rendu du navigateur. Celui-ci a été signalé en privé par un chercheur qui a reçu une prime de 1 000 $. Le navigateur Chrome dispose d’un mécanisme de mise à jour automatique, mais les utilisateurs qui ne l’ont pas encore reçue et qui souhaitent déclencher la mise à jour manuellement peuvent accéder au menu Aide > À propos de Google Chrome pour déclencher une vérification de la mise à jour.

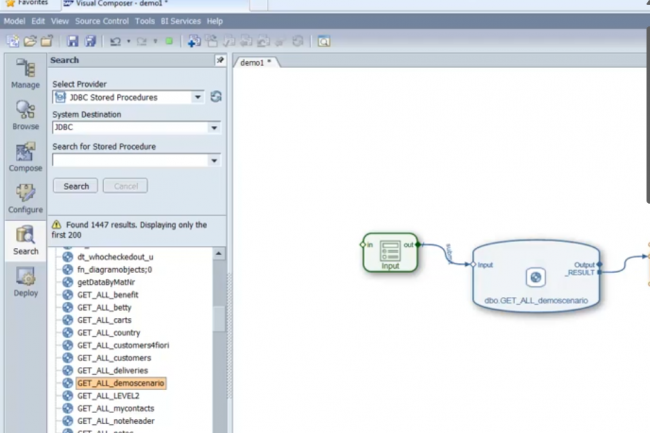

Le composant Visual Composer du serveur d’application SAP Netweaver est affecté par une vulnérabilité critique débouchant sur du téléchargement de fichiers à distance par des attaquants non authentifiés. Exploitée par un courtier d’accès initial, cette faille permet de déployer des web shell JSP donnant un accès complet aux serveurs et ouvre la voie à l’installation d’autres charges utiles de malwares.

Depuis le début de la semaine, des attaquants exploitent une vulnérabilité critique de type zero day dans le composant Visual Composer du serveur d’application SAP Netweaver. L’éditeur allemand a publié un correctif en urgence qui est disponible sur son portail d’assistance et qui devrait être appliqué immédiatement, en particulier sur les systèmes qui sont directement exposés à Internet. « Des attaquants non authentifiés peuvent abuser de la fonctionnalité intégrée pour télécharger des fichiers arbitraires sur une instance SAP Netweaver, ce qui signifie une exécution complète du code à distance et une compromission totale du système », a déclaré Benjamin Harris, CEO de la société de cybersécurité Watchtowr, à CSO. « Il ne s’agit pas d’une menace théorique, mais bien d’un risque réel ». WatchTowr constate une exploitation active par des acteurs malveillants, qui utilisent cette faille pour placer des portes dérobées de type web shell sur des systèmes exposés et obtenir un accès supplémentaire. » Au 28 avril 2025, le fournisseur en découverte et gestion de la surface d’attaque Onyphe a détecté 1 284 adresses IP uniques vulnérables – dont 474 déjà compromises – sur un total de 3 716 appliances SAP accessibles sur Internet. Parmi les sociétés affectées, Onyphe a identifié trois entreprises du CAC 40, quatre du SBF 120 et seize du classement Global 500 / Fortune 500.

Une sévérité de 10 sur 10

La vulnérabilité, répertoriée sous le nom de CVE-2025-31324, a reçu la note de gravité maximale de 10 sur l’échelle CVSS. Les clients devraient appliquer les correctifs pour le composant Visual Composer Framework 7.50 disponibles dans le bulletin de sécurité 3594142 de l’éditeur (nécessite une authentification), mais s’ils ne peuvent pas le faire immédiatement, ils devraient désactiver ou empêcher l’accès au composant vulnérable en suivant les instructions de la note 3596125, ont expliqué les chercheurs de la société de sécurité Onapsis, spécialisée dans les solutions de l’éditeur allemand. “Il est possible de vérifier que le composant vulnérable Visual Composer development server est activé au travers de l’URL http://hote:port/nwa/sysinfo et de chercher la présence du composant Visual Composer Framework (VCFRAMEWORK.SCA ou VCFRAMEWORK). Si la ligne indique NO, le composant n’est pas installé”, indique le CERT-FR dans son bulletin d’alerte.

NetWeaver est le serveur d’applications et l’environnement d’exécution qui sous-tend la plupart des produits logiciels de l’éditeur d’ERP ainsi que les applications commerciales personnalisées créées par les clients. C’est outil de modélisation logicielle basé sur le web qui apporte aux utilisateurs la capacité de concevoir et de produire des applications sans écrire de code. La bonne nouvelle est que Visual Composer n’est pas activé par défaut dans les déploiements SAP.

Des web shells non sécurisés déployés

Les attaques ciblant CVE-2025-31324 ont été initialement signalées mardi par des chercheurs de la société de sécurité Reliaquest qui ont enquêté sur des piratages ayant entraîné l’installation de web shell JSP sur des serveurs SAP. Les web shell sont des scripts web qui fonctionnent comme des portes dérobées et permettent aux attaquants d’exécuter des commandes supplémentaires ou de télécharger des fichiers supplémentaires sur les serveurs web. Les campagnes étudiées par Reliaquest visaient un point d’accès au serveur appelé /developmentserver/metadatauploader, qui est conçu pour gérer les fichiers de métadonnées pour le développement et la configuration des applications du géant de l’ERP dans l’environnement Netweaver. Mais alors que ce point de terminaison est censé transférer et traiter les fichiers de configuration, il semble que les pirates aient trouvé un moyen de l’utiliser abusivement pour écrire des fichiers web shell dans le répertoire j2ee/cluster/apps/sap.com/irj/servletjsp/irj/root/. ReliaQuest pensait que les attaques – qui impliquaient des requêtes POST spécifiquement élaborées – pouvaient exploiter une vulnérabilité d’inclusion de fichiers à distance (RFI) précédemment inconnue, mais il s’est avéré qu’il s’agissait d’une vulnérabilité beaucoup plus grave de téléchargement de fichiers sans restriction.

« L’objectif de l’interpréteur de commandes web était clair : utiliser le fichier JSP pour envoyer des requêtes GET qui exécuteraient des commandes arbitraires », ont déclaré les chercheurs. « Ce web shell donnait aux attaquants les outils nécessaires pour télécharger des fichiers non autorisés, prendre un contrôle plus profond des systèmes compromis, exécuter du code à distance à volonté et potentiellement voler des données sensibles en les plaçant dans des répertoires accessibles au public. » Après la compromission, des charges utiles supplémentaires ont été déployées, incluant les implants Brute Ratel et Heaven’s Gate. Cependant, il s’est généralement écoulé plusieurs jours entre l’installation d’un web shell et l’observation d’une activité de suivi. Ce délai et la différence entre les charges utiles ont amené les chercheurs à soupçonner que les attaques étaient l’œuvre d’un courtier d’accès initial qui vendait l’accès aux serveurs compromis à d’autres groupes qui déployaient ensuite leurs propres charges utiles.

Les backdoors identifiés sous peu par les groupes de ransomware

La théorie du courtier d’accès initial est également soutenue par Watchtowr, dont les chercheurs pensent que l’accès a été ou sera vendu à des gangs de ransomware. La mauvaise nouvelle, cependant, c’est que le courtier d’accès n’a pris aucune mesure pour sécuriser son web shell par l’authentification. « Maintenant que cette information est publique, les gangs de ransomwares découvriront probablement eux-mêmes les portes dérobées déployées et contourneront le besoin de ce courtier d’accès initial », a déclaré M. Harris de Watchtowr à CSO. Les entreprises peuvent vérifier si leurs serveurs sont vulnérables en vérifiant sur cette adresse: https://[votre-serveur-sap]/developmentserver/metadatauploader sans authentification. Si le serveur est exposé publiquement et qu’il est possible d’accéder à cette page sans authentification, il convient de vérifier les journaux pour y déceler des signes d’exploitation. Selon RedRays, société spécialisée dans la sécurité SAP, il s’agit notamment de :

– Rechercher des tentatives d’accès non autorisé au chemin /developmentserver/metadatauploader ;

– Vérifier les téléchargements de fichiers inattendus dans les journaux du serveur web ;

– Rechercher des modèles d’exécution inhabituels ou des processus suspects sur votre serveur SAP ;

– Surveiller les connexions sortantes non autorisées de vos systèmes SAP.

L’entreprise a fourni des modèles à rechercher dans les journaux d’accès du serveur web et conseille aux utilisateurs de restreindre l’accès au composant Metadata Uploader jusqu’à ce que des correctifs puissent être appliqués.

La dernière campagne du groupe malveillant chinois Billbug a ciblé des entreprises d’Asie du Sud-Est dont un opérateur de trafic aérien, un groupe de télécommunications et une agence de presse. Une variante inédite de porte dérobée, des voleurs d’informations d’identification Chrome et un programme de shell inversé ont été employés.

Le groupe chinois de cyberespionnage Billbug a réorganisé sa boîte à outils d’attaque avec d’autres charges utiles de logiciels malveillants dans le cadre d’une campagne de grande envergure ciblant plusieurs entreprises en Asie du Sud-Est. Ces derniers outils, qui comprennent des voleurs d’informations d’identification, un shell inversé et une porte dérobée mise à jour, ont été observés dans des attaques entre août 2024 et février 2025. “Les cibles comprenaient un ministère, une entreprise de contrôle du trafic aérien, un opérateur de télécommunications et une entreprise de construction”, ont écrit les chercheurs de la division Symantec de Broadcom dans un rapport. “En outre, le groupe a organisé une intrusion contre une agence de presse située dans un autre pays d’Asie du Sud-Est et une organisation de fret aérien située dans un autre pays voisin.”

Billbug, également connu dans le secteur de la sécurité sous les noms de Lotus Blossom, Lotus Panda, Bronze Elgin ou Spring Dragon, est un cybergang soupçonné d’avoir des liens avec le gouvernement chinois et qui s’efforce d’obtenir des renseignements d’autres pays asiatiques. Il opère depuis au moins 2009, ciblant principalement des agences gouvernementales et militaires. Lors des dernières campagnes, le groupe a étendu ses attaques à d’autres secteurs, notamment l’industrie manufacturière, les télécommunications et les médias. Les pays et territoires les plus fréquemment ciblés par Billbug sont les Philippines, le Vietnam, Hong Kong, Macao, l’Indonésie, la Malaisie et Taïwan.

DLL sideloading, une variante de porte dérobée

Le principal outil malveillant de Billbug est un cheval de Troie d’accès à distance (RAT) personnalisé connu sous le nom de Sagerunex, qu’il utilise depuis au moins 2016. Une autre porte dérobée personnalisée est connue sous le nom de Hannotog et, par le passé, il a également utilisé le programme trojan Trensil, également identifié en tant qu’Elise. La dernière campagne étudiée par Symantec, mais également documentée par Cisco Talos en février dernier, présentait une déclinaison de Sagerunex déployée par un chargeur de logiciels malveillants qui profite des exécutables légitimes de Trend Micro et Bitdefender – deux fournisseurs de sécurité – pour effectuer un sideloading de DLL.

Il s’agit d’une technique qui exploite le fait que certains exécutables binaires sont conçus pour charger des DLL (bibliothèques) portant des noms spécifiques à partir du même répertoire de travail. En plaçant une bibliothèque logicielle malveillante portant le bon nom avec l’exécutable vulnérable dans le même répertoire, puis en l’exécutant, son code sera chargé de manière latérale dans la mémoire. L’avantage pour les attaquants est que les produits de sécurité des terminaux bout de réseau sont beaucoup moins susceptibles de déclencher des détections sur l’exécution de code effectuée par des fichiers exécutables officiels et signés numériquement, en particulier ceux qui appartiennent à des produits de sécurité, comme c’est le cas avec les dernières attaques de Billbug. La dernière variante de porte dérobée Sagerunex du cybergang met en place une persistance en s’enregistrant en tant que service système et en stockant son contenu dans le registre. Le chargement latéral de DLL a également été observé dans des attaques récentes contre les secteurs de la santé et des produits pharmaceutiques par le biais d’une nouvelle charge utile de malware baptisée ResolverRAT, comme l’a signalé l’entreprise de sécurité Morphisec il y a une quinzaine de jours.

Des voleurs de données d’identification en action

Les chercheurs de Symantec ont également observé deux programmes de vol d’informations d’identification, baptisés ChromeKatz et CredentialKatz. Tous deux sont conçus pour voler ce type de données stockées dans Google Chrome, ChromeKatz étant également capable de voler les cookies de session. Ces derniers peuvent être placés dans les navigateurs pour indiquer les sessions déjà authentifiées. Les attaquants peuvent les utiliser pour contourner les processus de connexion normaux et s’authentifier directement en tant qu’utilisateurs. Une autre nouvelle charge utile déployée par Billbug lors de la récente campagne était un outil de shell inversé capable d’écouter les connexions SSH entrantes sur le port 22. Les attaquants ont également utilisé le programme open-source Zrok, qui permet aux utilisateurs d’exposer des services à Internet via un réseau peer-to-peer sécurisé et chiffré.

Un autre outil accessible au public observé par Symantec est datechanger.exe, un programme qui peut modifier l’horodatage des fichiers afin de compliquer l’analyse des incidents et les enquêtes forensics. Le rapport de Symantec contient des indicateurs de compromission sous la forme de hachs de fichiers pour tous les nouveaux outils observés, ce qui peut aider les équipes de sécurité à traquer les compromissions potentielles de Billbug au sein de leurs propres réseaux.

Le cybergang APT chinois UNC5221 a réussi à développer un exploit d’exécution de code à distance visant les appliances Pulse Connect Secure d’Ivanti. La mise à jour 22.7R2.6 doit être appliquée le plus rapidement possible.

Après une faille critique touchant les VPN Ivanti exploitée en janvier dernier, Ivanti doit encore affronter un autre gros souci de sécurité. Le fournisseur a averti ses clients qu’une autre faille affectant ses appliances VPN et d’autres produits a déjà été exploitée par un groupe APT chinois. La faille avait été initialement signalée par l’éditeur comme un problème de déni de service, mais les attaquants ont trouvé le moyen de l’exploiter pour exécuter du code à distance. La vulnérabilité, désormais répertoriée comme CVE-2025-22457 avec un score de gravité de 9,0 (critique) sur l’échelle CVSS, a été exploitée pour déployer deux programmes malveillants sur les appliances Connect Secure versions 22.7R2.5 et antérieures ainsi que 9.1x qui ont atteint la fin de leur support en décembre. Il convient de noter que la version 22.7R2.6 de Connect Secure, publiée en février, contient un correctif pour ce problème, mais avait été considéré à l’origine comme un bogue de produit, et non comme une vulnérabilité.

« La faille est un débordement de mémoire tampon avec un espace de caractères limité et, par conséquent, on a d’abord cru qu’il s’agissait d’une vulnérabilité de déni de service à faible risque », indique Mandiant appartenant à Google, dans un rapport sur la faille. « Nous estimons qu’il est probable que l’acteur malveillant ait étudié le correctif pour la vulnérabilité dans ICS 22.7R2.6 et découvert, par un processus compliqué, qu’il était possible d’exploiter 22.7R2.5 et les versions antérieures pour réaliser une exécution de code à distance. » Ce trou de sécurité affecte également les passerelles ZTA Policy Secure et Neurons lorsqu’elles sont activées et non connectées à un contrôleur ZTA. Ces produits n’ont pas encore de correctifs disponibles, mais aucune exploitation active n’a été observée pour le moment et celle-ci est moins probable car Policy Secure n’est pas destiné à être connecté à l’internet et les passerelles ZTA ne peuvent pas être exploitées lorsqu’elles sont déployées en production. Ivanti estime que les correctifs pour les passerelles ZTA et Policy Secure seront publiés respectivement le 19 et le 21 avril. La version 9.1x EoS de Connect Secure, en fin de vie, ne recevra pas de correctif pour ce problème et est déjà la cible d’une exploitation active.

Un groupe APT connu déploie un nouveau logiciel malveillant

Google Threat Intelligence Group (GTIG) et Mandiant ont commencé à voir des attaques exploitant cette vulnérabilité à la mi-mars et les ont attribuées à un groupe de cyberespionnage chinois qu’ils suivent sous le nom de UNC5221. UNC5221 exploite depuis 2023 des dispositifs edge, notamment ceux d’Ivanti et de Citrix NetScaler. Les failles précédemment ciblées comprennent CVE-2025-0282, CVE-2023-46805 et CVE-2024-21887, impactant Connect Secure ; et CVE-2023-4966, impactant les appliances NetScaler ADC et NetScaler Gateway. Le groupe est connu pour le déploiement de logiciels malveillants personnalisés et de portes dérobées à partir d’une boîte à outils que Mandiant a baptisée Spawn. Ces outils ont également été utilisés dans les attaques étudiées par Google, ainsi que deux programmes malveillants entièrement nouveaux.

Après l’exploitation réussie de CVE-2025-22457, les attaquants déploient un script shell qui exécute ensuite un dropper malveillant que les chercheurs de Mandiant ont baptisé Trailblaze. Ce dropper n’existe que dans la mémoire du système sans créer de fichiers sur le disque ; son objectif est d’injecter une porte dérobée passive dans le processus légitime /home/bin/web. La porte dérobée, baptisée BRUSHFIRE, accroche la fonction SSL_read pour vérifier si les certificats TLS présentés au serveur web contiennent une chaîne spéciale. Si la chaîne est présente, elle décrypte et exécute le shellcode contenu dans la partie des données. Les attaquants peuvent ainsi exécuter à distance des commandes et des charges utiles supplémentaires sur les appareils compromis. Comme dans les attaques précédentes, UNC5221 tente également de modifier l’outil interne Ivanti Integrity Checker Tool (ICT) pour échapper à la détection. Cet outil peut être utilisé pour effectuer des analyses sur les appareils afin de découvrir si des fichiers ont été modifiés.

Quelle mesure de remédiation

Les entreprises sont invitées à mettre à jour immédiatement leurs appliances Ivanti Connect Secure avec la version 22.7R2.6 publiée en février ou plus tard, afin de résoudre le problème CVE-2025-22457. Les clients doivent également utiliser la version externe de l’outil Integrity Checker et rechercher les pannes du serveur web. « Si votre résultat ICT montre des signes de compromission, vous devez effectuer une réinitialisation d’usine sur l’appliance, puis remettre l’appliance en production en utilisant la version 22.7R2.6 », a déclaré Ivanti dans son avis. « En complément, les défenseurs doivent surveiller activement les vidages de noyau liés au processus Web, enquêter sur les fichiers ICT statedump et effectuer une détection des anomalies des certificats TLS des clients présentés à l’appliance », ont déclaré les chercheurs de Mandiant.

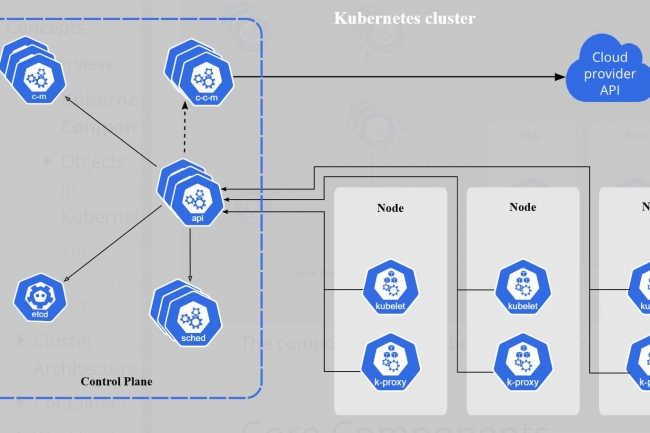

Plusieurs vulnérabilités dans Ingress Nginx Controller ouvrent la voie à de l’injection de configurations et d’exécution de codes malveillants dans des clusters Kubernetes. Avec pour conséquence d’exposer tous leurs secrets et de les rendre vulnérables à une prise de contrôle.

Le projet Kubernetes (de la CNCF) a publié des correctifs pour cinq vulnérabilités dans un composant populaire largement utilisé Ingress Nginx Controller servant à acheminer le trafic externe vers les services Kubernetes. Si elle est exploitée, un des failles pourraient permettre à des attaquants de prendre complètement le contrôle de clusters de conteneurs entiers. « Sur la base de notre analyse, environ 43 % des environnements cloud sont vulnérables, nos recherches ayant permis de découvrir plus de 6 500 clusters, y compris des entreprises du Fortune 500, qui exposent publiquement les contrôleurs Kubernetes Ingress à l’Internet public – ce qui leur fait courir un risque critique immédiat », écrivent les chercheurs de la société de sécurité cloud Wiz – racheté par Google 32 Md$ – qui ont trouvé et signalé les failles. Collectivement baptisées IngressNightmare par l’équipe de recherche, ces brèches sont répertoriées en tant que CVE-2025-1097, CVE-2025-1098, CVE-2025-24514 et CVE-2025-1974. Elles ont été corrigées dans les versions 1.12.1 et 1.11.5 d’Ingress Nginx Controller (Ingress-Nginx) publiées lundi. Une cinquième faille, répertoriée sous le nom de CVE-2025-24513, a également été identifiée et corrigée dans les mêmes versions.

Un risque d’injection de configuration non authentifiée

L’une des fonctions de Kubernetes exposant les charges de travail à l’internet est appelée ingress et permet aux administrateurs d’acheminer le trafic entrant vers différents services sur la base de règles définies via l’API de Kubernetes. Il existe de nombreux contrôleurs d’ingress, mais Ingress-Nginx, qui s’appuie sur le serveur web et le proxy inverse Nginx, est l’un des plus populaires et est couramment utilisé comme exemple dans la documentation officielle. Selon Wiz, plus de 41 % des clusters Kubernetes ouverts sur Internet utilisent Ingress-Nginx.

Le contrôleur Ingress-Nginx sert à traiter les objets entrants, créer des configurations Nginx correspondantes basées sur ces objets, puis les valider et les utiliser pour décider comment et où acheminer les requêtes. Les failles découvertes par Wiz donnent à un attaquant la capacité d’injecter des paramètres de configuration qui, une fois validés, entraînent l’exécution d’un code arbitraire par le validateur Nginx. « Le traitement approprié de ces paramètres de configuration Nginx est crucial, car Ingress-Nginx doit proposer aux utilisateurs une flexibilité significative tout en les empêchant de tromper accidentellement ou intentionnellement Nginx pour qu’il fasse des choses qu’il ne devrait pas faire », a déclaré l’équipe Kubernetes dans un billet de blog. Le problème est que le pod Ingress-Nginx dispose de privilèges élevés et d’une accessibilité illimitée au réseau. Plus important encore, il a accès à tous les secrets du cluster par défaut, ce qui signifie qu’un attaquant réussissant à exécuter du code dans ce pod peut dérober ces secrets et prendre le contrôle de l’ensemble du cluster.

La vulnérabilité CVE-2025-1974 est la plus grave et affiche un score CVSS de 9,8. Elle propose à toute personne ayant accès au réseau Pod d’exploiter les autres vulnérabilités d’injection de configuration, qui nécessiteraient autrement des actions privilégiées pour être exploitées. « Combinée aux autres trous de sécurité d’aujourd’hui, la CVE-2025-1974 signifie que n’importe qui sur le réseau Pod a de bonnes chances de prendre le contrôle de votre cluster Kubernetes, sans avoir besoin d’informations d’identification ou d’accès administratif », ont averti les responsables de Kubernetes. « Dans de nombreux scénarios courants, le réseau Pod est accessible à toutes les charges de travail dans votre VPC, ou même à toute personne connectée à votre réseau d’entreprise ! C’est une situation très grave. »

Deux façons d’atténuer les faiblesses

En termes de remédiation, la meilleure solution consiste à mettre à jour le composant Ingress-Nginx vers l’une des versions corrigées. Les administrateurs peuvent déterminer s’il est utilisé dans leurs clusters en tapant : kubectl get pods -all-namespaces -selector app.kubernetes.io/name=ingress-Nginx Dans les situations où une mise à niveau immédiate de la version n’est pas possible, les administrateurs peuvent réduire les risques en supprimant la configuration ValidatingWebhookConfiguration appelée ingress-Nginx-admission et en supprimant l’argument -validating-webhook du Deployment ou DaemonSet du conteneur ingress-Nginx-controller. Si ingress-Nginx a été installé à l’aide de Helm, il peut être réinstallé avec controller.admissionWebhooks.enabled=false. Cela atténuera CVE-2025-1974 en particulier, ce qui rend beaucoup plus facile l’exploitation des autres vulnérabilités sans authentification. Cependant, le contrôleur de validation ne devrait pas rester désactivé pendant une longue période car il fournit des garanties contre les mauvaises configurations d’entrée pour les utilisateurs légitimes.

Alerte sécurité sur plusieurs solutions VMware incluant ESXi, Workstation et Fusion. Des failles critiques ont été découvertes par Microsoft avec une exploitation active et un risque de prise de contrôle de systèmes hôtes par des pirates.

Broadcom a publié des correctifs en urgence pour plusieurs produits de sa filiale VMware : ESXi, Workstation, Fusion, Cloud Foundation et Telco Cloud Platform. Ces trois vulnérabilités susceptibles de déboucher sur une évasion de machines virtuelles ont été comblées : elles sont par ailleurs activement exploitées par des attaquants. Cette salve de patchs critiques intervient un an après une précédente qui concernait aussi ESXi, Workstation et Fusion. Les produits du spécialiste en…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Des chercheurs en sécurité ont identifié près de 150 buckets S3 d’AWS laissés à l’abandon mais remplis de fichiers malveillants prêts à être exécutés à l’insu de nombreuses entreprises. Avec à la clé des risques allant de la simple injection de code dans un site web jusqu’à la prise de contrôle d’un compte AWS.

Les codes de référence [aides au diagnostic aidant à déterminer l’origine d’un incident matériel ou logiciel, ndlr] relatifs à des ressources cloud inexistantes continuent de poser des risques de sécurité importants et le problème ne fait que s’aggraver. Des recherches récentes ont permis d’identifier environ 150 anciens buckets S3 [unité de stockage contenant des données sous forme d’objets, ndlr] chez AWS utilisés par différents projets logiciels pour héberger des scripts sensibles, des…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

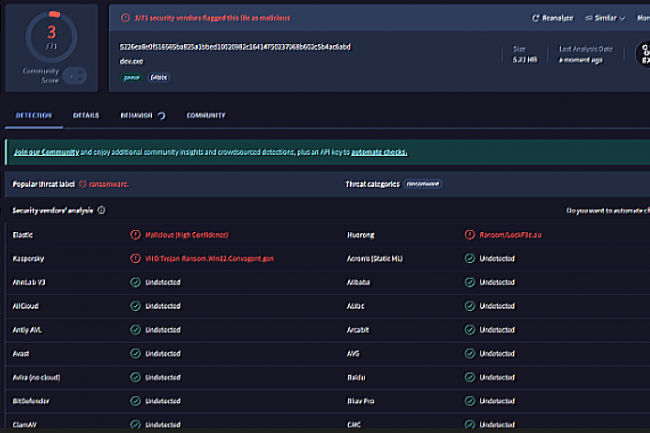

Axé sur l’extorsion par chiffrement de fichiers et vol de données, le groupe derrière le ransomware Funksec a pris de l’ampleur. En s’appuyant sur les modèles d’IA, il montre comment les cybercriminels peuvent monter en compétence et renforcer leur dangerosité.

Comme le révèlent des rapports sur les menaces de décembre, un acteur présent dans le paysage du ransomware-as-a-service (RaaS) gravit rapidement les échelons. Baptisé Funksec, ce groupe semble exploiter la GenAI dans le développement de ses malwares. Il est à l’origine de 103 des 578 attaques de ransomware recensées en décembre dernier par l’éditeur de sécurité NCC Group. Soit 18 % des attaques. Or, cette activité dépasse largement celle de gangs beaucoup plus établis comme Clop, Akira et RansomHub. Cela dit, les chercheurs de la société de sécurité Check Point pensent que ses créateurs ne sont pas très expérimentés dans le développement de logiciels malveillants et qu’ils ont commencé leur carrière de cybercriminels dans des campagnes très politiques, un aspect toujours visible dans les autres outils de Funksec. Autre élément, « les résultats de notre analyse indiquent que le développement des outils du groupe, y compris le chiffreur, a probablement été assisté par l’IA, ce qui peut avoir contribué à leur itération rapide malgré le manque apparent d’expertise technique des auteurs », ont déclaré les chercheurs dans leur rapport.

Funksec est un opérateur RaaS qui se livre à une double extorsion par le biais du chiffrement de fichiers et du vol de données. Le groupe a lancé son site vitrine de fuites de données, où il a rapidement répertorié 85 victimes, ce qui est impressionnant pour un groupe qui n’a pas d’antécédents ou de liens apparents dans l’écosystème des ransomwares. Check Point explique en partie cette augmentation soudaine et ce grand nombre de victimes par les activités hacktivistes précédentes du gang. Un autre aspect qui distingue Funksec des autres groupes est que ses demandes de ransomware ne dépassent pas les 10 000 $ et qu’il vend également des données à des prix relativement bas, ce qui laisse penser qu’il se concentre davantage sur la quantité que sur la qualité dans la sélection des cibles.

Un programme de ransomware personnalisé

Le programme de ransomware utilisé par Funksec est écrit en Rust et il a d’abord été téléchargé sur le service d’analyse de logiciels malveillants VirusTotal par son créateur afin de se vanter de son faible taux de détection. Mais grâce à cela, les chercheurs ont pu trouver et analyser plusieurs variantes du programme qui ont toutes été téléchargées sur VirusTotal à partir de l’Algérie. De plus, alors que certaines versions comportaient une note de ransomware identifiant le groupe comme étant Funksec, d’autres comportaient une autre note attribuant l’attaque à une organisation appelée Ghost Algeria. L’auteur n’a pas non plus supprimé les variables de compilation, révélant un chemin appelé C:UsersAbdellah dans le code source.

Le ransomware essaye d’obtenir des privilèges élevés en utilisant des techniques connues pour les scripts PowerShell, puis procède à la désactivation du service de protection en temps réel Windows Defender, de l’enregistrement des événements de sécurité sur le système et ceux d’application, à la suppression des restrictions imposées à l’exécution de PowerShell et, enfin, à l’élimination des Shadow Copies des volumes afin d’empêcher la restauration du système. Le malware tente ensuite d’annihiler une longue liste de processus associés à divers programmes, notamment des navigateurs, des lecteurs vidéo, des applications de messagerie et des services Windows. Ce processus assure que l’accès aux fichiers potentiellement importants qui seront ensuite cryptés n’est pas verrouillé par ces applications.

Tous les lecteurs et sous-répertoires infectés

Le ransomware itère ensuite sur toutes les lettres de lecteur et remonte dans tous les sous-répertoires, en chiffrant tous les fichiers avec une liste d’extensions ciblées. La routine de cryptage des fichiers utilise l’algorithme ChaCha20 avec des clés éphémères. Les fichiers verrouillés portent l’extension .funksec. Selon les chercheurs de Check Point, le code du logiciel malveillant, dont une partie a également été téléchargée sur VirusTotal par son auteur, se sert de nombreuses fonctions d’appel redondantes et un flux de contrôle répétitif. Le code comporte aussi des commentaires en anglais parfait, signe que l’auteur a probablement utilisé l’assistance d’un grand modèle de langage (LLM) pour sa création.

L’utilisation d’un LLM est aussi visible dans certains des autres outils proposés à la vente par Funksec, notamment dans un script DDoS écrit en Python pour les saturations UDP et HTTP, dans un serveur et un client HVNC pour la gestion à distance, et dans un outil de scrapping de mots de passe pour les courriels et les URL. Certains outils et fuites du groupe contenaient des notes sur deux autres gangs appelés Ghost Algeria et Cyb3r Fl00d. Le groupe s’est par ailleurs aligné publiquement sur le mouvement « Free Palestine » et a déclaré que les États-Unis étaient une cible principale en raison de leur soutien à Israël. « Toutes nos attaques avec le nouveau programme de ransomware seront dirigées contre l’Amérique, ciblant le secteur gouvernemental, l’économie et les entreprises qui exportent et produisent pour l’État », a écrit le groupe dans l’un de ses messages.

Une montée en puissance imputable aux LLM

Plusieurs personnes sont associées à Funksec et en font la promotion sur les forums cybercriminels. Après tout, il s’agit d’une opération de ransomware en tant que service, c’est-à-dire qu’elle est commercialisée auprès d’autres cybercriminels qui peuvent devenir des affiliés et déployer le programme sur des ordinateurs en échange d’une commission. Le principal administrateur et promoteur de Funksec agit sous les identités de Scorpion et DesertStorm. Alors que leur profil YouTube indique que leur pays est la Russie, dans certaines captures d’écran, ils ont involontairement indiqué qu’ils se trouvaient en Algérie et que leur clavier était français. DesertStorm a été banni d’un important forum cybercriminel en novembre, mais un autre utilisateur connu sous le nom d’El_farado a continué à promouvoir Funksec.

Un autre utilisateur associé au service de tri de données du groupe se fait appeler XTN. Malgré un manque apparent d’expérience, l’ascension fulgurante de Funksec au sommet des statistiques sur les ransomwares prouve que les LLM abaissent la barrière des compétences pour permettre aux acteurs de la menace de réussir dans les attaques des ransomwares. Reste à voir si le groupe parviendra à gagner suffisamment de terrain, à attirer des affiliés et à continuer d’améliorer son programme de ransomware pour devenir une menace bien établie, pour prouver que son succès n’est pas un bon coup dû simplement à la chance.

- 1

- 2