Des chercheurs ont trouvé des vulnérabilités dans deux outils open source de gestion des secrets : Vault et Conjur. Ces brèches peuvent entraîner des attaques susceptibles de contourner les contrôles d’authentification, d’accéder à des secrets, d’usurper des identités et d’exécuter du code arbitraire.

Souvent considérés comme le gardien des « clés du royaume », les outils de gestion des secrets sont une cible importante pour les pirates. Leur fiabilité est donc particulièrement surveillée. Des chercheurs de la société en cybersécurité Cyata ont analysé deux solutions open source : Vault de Hashicorp (propriété d’IBM) et Conjur de CyberArk (qui vient d’être racheté par Palo Alto Networks pour 25 Md$). A l’occasion de la conférence…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Des attaquants ont collecté des clés AWS et des tokens d’accès à divers services cloud de l’hyperscaler à partir de variables d’environnement stockées de manière non sécurisée dans des dizaines de milliers d’applications web.

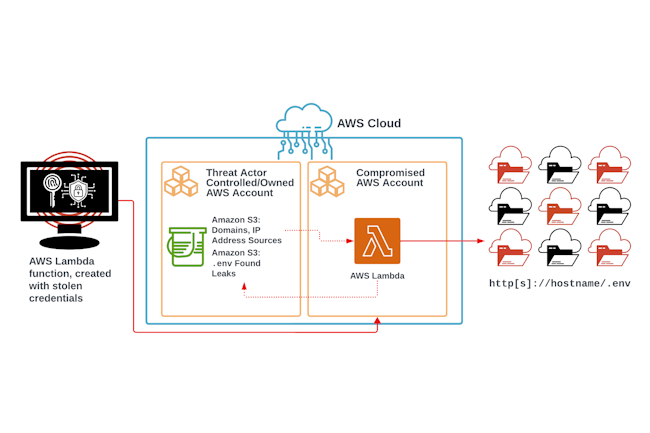

Les cybercriminels s’intéressent de plus en plus au cloud au fur et à mesure de l’adoption de ce dernier. Une campagne d’extorsion compromettant les ressources AWS par le biais d’informations d’identification collectées à partir de fichiers d’environnement (.env) a été découverte par les chercheurs de l’Unité 42 de Palo Alto. Ces fichiers étaient stockés de manière non sécurisée sur des serveurs web. Ils comprenaient des clés d’accès à AWS, des identifiants pour des bases de données et des comptes de réseaux sociaux, des clés API pour des applications SaaS et des services de messagerie, ainsi que des tokens d’accès à divers services cloud de l’hyperscaler.

L’opération a été découverte alors que les chercheurs enquêtaient sur un environnement AWS compromis qui était utilisé de manière abusive pour lancer des analyses automatisées contre d’autres domaines. Les spécialistes ont déterminé que les attaquants avaient collecté des fichiers .env provenant d’environ 110 000 domaines, ce qui a conduit à l’exposition de plus de 90 000 variables d’environnement uniques, dont 7 000 correspondant à des services cloud utilisés par des entreprises. « Toutes les fuites ne contenaient pas nécessairement des comptes utilisateurs ou des secrets, mais elles ont toutes révélé des détails sur l’infrastructure interne de la victime ou sur sa configuration », indiquent les experts dans le rapport. Parmi les exemples d’informations d’identification divulguées figurent 1 185 clés d’accès uniques à AWS, 333 tokens PayPal OAuth, 235 tokens GitHub, 111 clés API HubSpot, 39 webhooks Slack et 27 tokens DigitalOcean.

Une mauvaise configuration expose les variables d’environnement

De nombreux framework de développement et applications web stockent des données de configuration importantes dans des fichiers .env. Les serveurs web devraient être configurés pour empêcher l’accès aux fichiers . (dot) par défaut, car ils sont censés être des fichiers cachés qui ne sont jamais destinés à être accessibles au public. Cependant, des erreurs de configuration se produisent régulièrement. Un autre exemple est le dossier .git qui stocke des informations de configuration importantes pour le système de contrôle de version du code source git.

L’exposition accidentelle de fichiers .env ou .git est un problème connu, souvent mis en exergue par d’autres chercheurs. Il n’est donc pas inhabituel pour les attaquants de lancer des robots scannant le web à la recherche de tels fichiers exposés dans le dossier racine des domaines. Toutefois, l’ampleur de l’opération découverte par l’unité 42 de Palo Alto Networks suggère que de telles erreurs de configuration restent très répandues.

Des mouvements latéraux dans les environnements AWS

Entre les mains de pirates compétents, les secrets divulgués peuvent être très dangereux. Après avoir obtenu une clé d’accès AWS, les attaquants l’ont utilisée pour exécuter un appel API GetCallerIdentity afin de vérifier l’identité ou le rôle attribué à l’identifiant exposé. Ils ont également effectué d’autres actions de reconnaissance en appelant ListUsers pour rassembler une liste d’utilisateurs IAM (gestion des accès et des identités) dans le compte AWS et ListBuckets pour identifier tous les buckets S3 existants.

Dans l’environnement AWS compromis étudié, les attaquants ont réalisé que le rôle dans l’IAM AWS exposé qu’ils avaient obtenu ne disposait pas de privilèges administrateurs sur toutes les ressources. Cependant, il avait la permission de créer de nouveaux rôles IAM et d’attacher des politiques spécifiques aux rôles existants. Ils ont alors procédé à la création d’un autre rôle appelé lambda-ex et y ont attaché la politique AdministratorAccess, réalisant ainsi une élévation des privilèges. « Suite à la création réussie du rôle IAM privilégié, l’attaquant a tenté de créer deux piles d’infrastructure différentes, l’une utilisant les ressources Amazon Elastic Cloud Compute (EC2) et l’autre avec AWS Lambda », ont déclaré les chercheurs. « En effectuant ces tactiques d’exécution, les acteurs n’ont pas réussi à créer un groupe de sécurité, une paire de clés et une instance EC2, mais ils ont créé avec succès plusieurs fonctions lambda avec le rôle IAM nouvellement créé attaché. »

230 millions de cibles uniques

AWS Lambda est une plateforme serverless conçue pour provisionner automatiquement les ressources cloud en fonction de l’application fournie par l’utilisateur. Elle a déjà été utilisée de manière abusive par des attaquants pour le minage de crypto-actifs avec des mineurs écrits en Go, mais dans ce cas, les pirates l’ont utilisée pour déployer un script bash qui analyse d’autres domaines à la recherche de fichiers .env exposés, en extrait les informations d’identification et les télécharge vers un bucket S3 public qu’ils ont précédemment compromis.

Ce script particulier recherche des informations d’identification pour la plateforme d’envoi de courriels Mailgun, mais en accédant à l’espace de stockage S3 publiquement exposé des attaquants, les chercheurs ont été en mesure de comprendre toute l’étendue de la campagne. « Nous avons identifié plus de 230 millions de cibles uniques que l’acteur de la menace analysait à la recherche de fichiers d’environnement mal configurés et exposés. Au moment de l’accès à ce bucket S3 public, nous estimons que plusieurs comptes AWS compromis étaient la cible de cette analyse malveillante dans le cadre d’une opération automatisée de compromission. »

Exfiltration de données, extorsion et des conseils

Chaque fois qu’ils parvenaient à obtenir des informations d’identification sur les buckets S3, les attaquants se servaient d’un outil Windows appelé S3 Browser pour interagir avec l’API S3 et exfiltrer toutes les données qu’ils contenaient. Une fois tous les fichiers téléchargés, ils les ont supprimés et ont laissé un fichier de rançon informant le propriétaire qu’ils ont désormais accès à ses informations sensibles et qu’ils prévoient de les vendre s’ils ne sont pas payés. Les cybercriminels ont accédé aux comptes AWS et aux buckets S3 depuis le réseau Tor, les VPN publics ou depuis l’intérieur de l’infrastructure AWS elle-même en utilisant d’autres comptes compromis. Cependant, les chercheurs ont détecté deux cas où les attaquants se sont connectés directement à partir d’adresses IP attribuées à des FAI en Ukraine et au Maroc.

Ils conseillent aux organisations d’activer la journalisation S3 ou CloudTrail pour les événements des buckets S3 afin de pouvoir mener des investigations en cas d’incident. Ces paramètres ne sont pas activés par défaut et peuvent augmenter le coût de l’environnement cloud car ils mobilisent des ressources, mais ils en valent la peine pour pouvoir évaluer avec précision ce qui s’est passé en cas de compromission. « En fonction des services AWS utilisés, les entreprises devront s’assurer qu’elles activent la journalisation spécifique à ce service », ont déclaré les chercheurs. Une fois qu’elles ont mis en place la journalisation et la conservation appropriées de ces données (une conservation minimale de 90 jours est recommandée), l’accent doit être mis sur la surveillance ». Le service GuardDuty d’AWS propose ainsi des fonctions d’alerte en cas d’abus d’identifiants et de ressources EC2. Les entreprises peuvent créer leurs propres alertes en cas d’activité anormale dans les données de journal.

Pour terminer, les experts déconseillent fortement d’utiliser des clés d’accès IAM à long terme dans les applications et de s’appuyer plutôt sur les rôles IAM qui ne fournissent qu’un accès temporaire. Le principe du moindre privilège doit être respecté lors de la configuration de l’accès aux ressources IAM. L’accès aux régions AWS non utilisées devrait également être désactivé afin que les attaquants ne puissent pas déployer des ressources dans des régions supplémentaires.

Des chercheurs ont découvert une campagne ciblant les comptes cloud de dirigeants pour ensuite avoir accès à des documents sensibles et de prendre pied dans le réseau de l’entreprise.

Au fur et à mesure que le cloud progresse au sein des entreprises, les cybercriminels s’y intéressent aussi de prés. Les experts de Proofpoint ont mis à jour une campagne de piratage particulièrement ciblée. Elle a touché en effet des comptes cloud de dirigeants d’entreprises via du phishing. « La sélection variée de rôles ciblés indique une stratégie pratique de la part des acteurs de la menace, visant à compromettre les comptes avec différents niveaux d’accès à des ressources et des responsabilités précieuses dans les fonctions organisationnelles », observe les chercheurs. Les titres comprenaient le directeur des ventes, le directeur de comptes, le directeur financier, le vice-président des opérations, le directeur financier, le président et le DG.

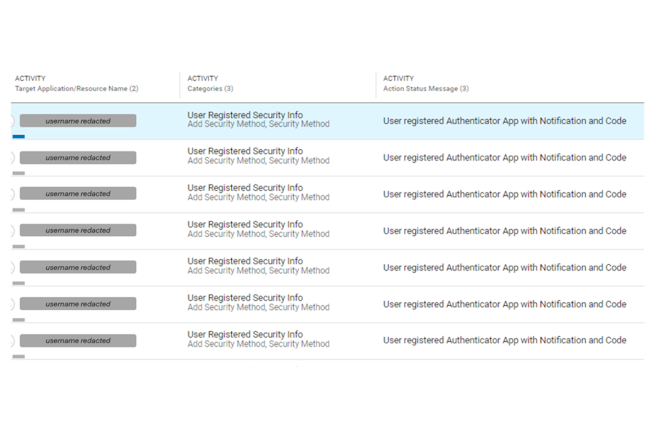

Un phishing personnalisé et l’installation de son propre MFA

Les campagnes utilisent du phishing individualisé via la fonctionnalité de partage de documents. Bien que cette technique ne soit pas particulièrement nouvelle, le ciblage et les mouvements latéraux utilisés par les attaquants ont augmenté le taux de réussite de l’attaque, démontrant que les méthodes de phishing relativement basiques restent efficaces. Après avoir compromis un compte, les attaquants prennent plusieurs mesures pour s’assurer qu’ils conservent leur accès et ne soient pas facilement découverts. En plus d’ajouter leur propre méthode MFA, ils créent des règles de boîte aux lettres destinées à masquer leurs traces et à effacer les preuves de leur activité malveillante.

Le but ultime de l’attaque semble être la fraude financière ou la compromission des emails professionnels (BEC), les attaquants envoyant des courriels depuis des comptes compromis aux employés des services des ressources humaines et financiers. Ils téléchargent également des fichiers sensibles contenant des informations sur les actifs financiers, les protocoles de sécurité internes et les informations d’identification des utilisateurs afin de mieux préparer leurs messages frauduleux. Les mouvements latéraux sont également un élément clef de l’attaque, des emails de phishing étant envoyés à d’autres employés clefs de l’entreprise à partir des comptes compromis.

Indicateurs de l’attaque de piratage de compte Microsoft Azure

« Notre analyse post-mortem de l’attaque a mis en évidence plusieurs proxys, services d’hébergement de données et domaines piratés, constituant l’infrastructure opérationnelle des cybercriminels », ont expliqué les chercheurs de Proofpoint. Ils ont notamment utilisés « des services proxy pour aligner l’origine géographique apparente des activités non autorisées sur celle des victimes ciblées, évitant ainsi les politiques de géolocalisation ». En outre, l’utilisation de services proxy aléatoire permet aux auteurs de menaces de masquer leur véritable emplacement et crée un défi supplémentaire pour les défenseurs cherchant à bloquer les activités malveillantes. Cela dit, les attaquants ont également été observés en train d’utiliser certaines adresses IP fixes de FAI en Russie et au Nigeria, potentiellement dans le cadre de faux pas révélant leur véritable emplacement.

Les chercheurs ont également observé que deux chaînes d’agent-utilisateur uniques servaient aux attaquants lors de l’accès aux comptes compromis. Ceux-ci pourraient être utilisés, avec les domaines d’infrastructure et les informations IP, comme indicateurs de compromission pour élaborer des règles de détection. Les applications Microsoft les plus fréquemment consultées dans les logs sont OfficeHome, Office365 Shell WCSS-Client (l’application du navigateur Web Office 365), Office 365 Exchange Online, Mes connexions, Mes applications et Mon profil.

Des conseils pour modérer les attaques

Proofpoint conseille aux entreprises de surveiller la chaîne d’agent-utilisateur et les domaines sources spécifiques dans leurs logs, d’imposer immédiatement des modifications d’informations d’identification pour les utilisateurs ciblés ou compromis et de forcer les changements de mot de passe périodiques pour l’ensemble des collaborateurs.

Les entreprises doivent également essayer d’identifier toutes les activités post-compromission ainsi que les vecteurs d’entrée initiaux : phishing, malware, usurpation d’identité, force brute, pulvérisation de mots de passe, etc. L’élaboration et l’utilisation de politiques de correction automatique pourraient minimiser l’accès des attaquants aux comptes et les dommages potentiels.

Des chercheurs ont découvert une campagne menée par le groupe de cybercriminels FIN7 qui vise les solutions de sauvegarde Veeam. Le vecteur pourrait être une faille corrigée en mars dernier.

Dans la plupart des attaques, les sauvegardes constituent au même titre que l’AD (active directory) une cible de choix pour les cybercriminels. Preuve en est la récente découverte par des chercheurs de WithSecure d’une campagne menée contre les serveurs Backup Replication de Veeam. A l’origine de cette offensive, le groupe FIN7 ou Carbon Spider qui opère depuis au moins 2013 et est associé à la famille de malware Carbanak.

Le groupe est connu pour avoir dès ses débuts lancé des attaques contre des entreprises du secteur du retail, de l’hôtellerie et de la restauration, dans le but de voler des informations bancaires. Cependant FIN7 s’est également développé dans les ransomwares en étant associé à des gangs Darkside et BlackMatter, et plus récemment à BlackCat/ALPHV.

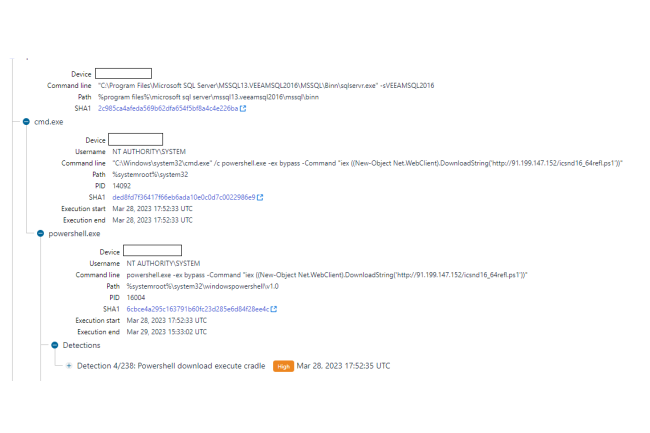

Un modus operandi rattaché à FIN7

Les experts ont mené une analyse forensique de deux serveurs Veeam compromis. Les résultats montrent que le processus SQL Server “sqlservr.exe” lié à l’instance Veeam Backup a été utilisé pour exécuter un script shell batch, qui à son tour a téléchargé et exécuté un script PowerShell directement en mémoire. Ce dernier était POWERTRASH, un chargeur de malware caché qui a été attribué à FIN7 dans le passé.

Ce chargeur est conçu pour décompresser les charges utiles intégrées et les exécuter sur le système à l’aide d’une technique connue sous le nom d’injection PE réflexive. FIN7 s’en est déjà servi pour déployer le trojan Carbanak, la balise Cobalt Strike ou une porte dérobée appelée DICELOADER ou Lizar. Cette dernière a également été observée dans les récentes attaques contre les serveurs Veeam, établissant ainsi un autre lien avec FIN7.

Des scripts personnalisés

Cette backdoor est capable de déployer des scripts bash et PowerShell personnalisés supplémentaires. Par exemple, certains scripts collectaient des informations sur le système local, telles que les processus en cours, les connexions réseau ouvertes, les ports d’écoute et la configuration IP. Un autre script se sert de Windows Instrumentation Interface pour collecter à distance des informations sur d’autres systèmes du réseau. Un autre script encore, connu pour faire partie de l’arsenal de FIN7, a été utilisé pour résoudre les adresses IP collectées en hôtes locaux qui identifiaient les ordinateurs du réseau.

Dans la panoplie de scripts se trouve celui appelé gup18.ps1, encore jamais été observé auparavant, qui a été utilisé pour mettre en place un mécanisme de persistance afin que la backdoor DICELOADER démarre au redémarrage du système. L’exécution de la porte dérobée s’effectue par le biais d’un sideloading de DLL contre un fichier exécutable appelé gup.exe qui fait partie d’une application légitime appelée Notepad++. Les attaquants ont également été vus en train d’exécuter des commandes spécifiques à Veeam. Ils ont par exemple activé des commandes SQL pour voler des informations de la base de données de sauvegarde de Veeam et un script personnalisé pour récupérer les mots de passe du serveur.

Une présomption d’usage de la faille CVE-2023-27532

Bien que les chercheurs de WithSecure ne soient pas sûrs de la manière dont les serveurs ont été compromis, ils soupçonnent les attaquants d’avoir exploité une vulnérabilité répertoriée sous le nom de CVE-2023-27532, corrigée par Veeam le 7 mars. Avec cette faille, un utilisateur non authentifié peut se connecter au serveur sur le port TCP 9401, extraire des informations d’identification stockées dans la base de données de configuration du serveur et potentiellement accéder au système hôte du serveur. « Un PoC de l’exploit a été rendu public quelques jours avant la campagne, le 23 mars 2023 », ont déclaré les analystes. « Le POC contient une fonctionnalité d’exécution de commande à distance. Celle-ci, qui se fait par le biais de commandes shell SQL, produit la même chaîne d’exécution que celle observée dans cette campagne. »

Les experts indiquent dans leur rapport, « nous conseillons aux entreprises concernées de suivre les recommandations et les lignes directrices pour patcher et configurer leurs serveurs de sauvegarde de manière appropriée, comme indiqué dans KB4424 : CVE-2023-27532 ». Ils ajoutent que « les informations contenues dans le dépôts des IOC sur GitHub peuvent également aider les entreprises à rechercher des signes de compromission ».