Face à une demande croissante de sécurisation des agents IA, Broadcom a présenté des fonctionnalités spécifiques pour vDefend et Avi Load Balancer dans VMware Cloud Foundation. Il a également annoncé des travaux sur le chiffrement post-quantique.

A l’occasion de l’évènement Explore à Las Vegas du 26 au 28 août, VMware a orienté son discours vers la tendance du moment à savoir les agents IA. Il s’est penché en particulier sur leur sécurité en apportant des améliorations sur ses produits comme vDefend et Avi Load Balancer au sein de VMware Cloud Foundation (VCF). Les mises à niveau comprennent une sécurité accrue pour les flux de travail agentique, y compris les serveurs MCP (Model Context Protocol), et la prise en charge du…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Si le déploiement n’est pas encore pour tout de suite, la 6G pose des réflexions sur la co-existence entre le WiFi et le réseau mobile. Une alliance plaide pour une convergence des réseaux en entreprise même si ce souhait doit surmonter quelques obstacles.

Dans un document sur l’avènement prochain de la 6G publié la semaine dernière, la Wireless Broadband Association note que la méthode traditionnelle qui consiste à séparer les réseaux WiFi et cellulaires, pierre angulaire de la planification sans fil des entreprises, est à un tournant. « Il est important que l’ère de la 6G réunisse les accès cellulaires, WiFi et non terrestres de manière plus transparente, afin de créer un « réseau de réseaux » », a déclaré Maria Cuevas Ramirez, directrice de recherche sur les infrastructures de réseau chez BT et membre du conseil d’administration de la Wireless Broadband Alliance (WBA) dans un communiqué.

Trois facteurs poussent à cette convergence : la pression des coûts, l’expérience des utilisateurs et les demandes des principaux marchés verticaux. « Plus de 50 % du trafic mondial de données utilise le WiFi et celui-ci continuera à jouer un rôle stratégique à l’ère de la 6G », a avancé Tiago Rodrigues, président et directeur général de la WBA. Selon lui, le WiFi est rentable et efficace, en particulier pour la couverture intérieure, et peut compléter le cellulaire en réduisant les dépenses d’investissement et d’exploitation. « Le WiFi sera également à l’origine d’avancées dans des domaines clés comme la gestion de réseau basée sur l’IA, la gestion transparente des identités et le pilotage de l’accès », a-t-il ajouté.

La convergence reste encore un vœu pieux

« C’est dans les secteurs de la santé, de l’automatisation industrielle et des villes connectées que l’impact de la 6G sera le plus important », a par ailleurs affirmé M. Rodrigues. Ce sont aussi des domaines dans lesquels la convergence avec le WiFi sera particulièrement utile. « Ces secteurs verticaux exigent une connectivité fiable et à faible latence, ainsi que des transitions transparentes entre les réseaux dans de vastes zones », a expliqué le dirigeant. « Par exemple, les infrastructures des smart cities peuvent exploiter la convergence 6G pour la gestion du trafic et la sécurité publique, tandis que les applications de santé s’appuieront sur la 6G pour les communications critiques et les diagnostics à distance. »

Swarun Kumar, professeur à l’université Carnegie Mellon de Pittsburgh, estime pour sa part que la convergence entre le mobile et le WiFi n’est pas près de se produire, disons, dans les cinq prochaines années. « Une connexion WiFi et cellulaire totalement transparente n’est pas envisageable à court terme », a-t-il déclaré. « Pour qu’une telle intégration soit possible, il faudrait de nouvelles normes, régies par des organismes différents, des progrès en matière de matériel et des modifications de l’infrastructure réseau, autant d’éléments qui s’échelonnent sur de longues périodes. » Par contre, ce qui lui paraît plus à court terme, ce sont des intégrations plus limitées comme celles déjà en place, comme les appels basés sur le WiFi ou l’authentification basée sur la carte SIM pour le WiFi.

Défis de sécurité

Selon l’universitaire, la convergence des réseaux sans-fil peut également poser des problèmes de sécurité, « par l’exemple, un réseau mobile qui servirait de passerelle à des utilisateurs malveillants pour accéder à un réseau WiFi privé et par ailleurs sécurisé, ou peut-être l’inverse. » Pour se préparer à cette convergence, les entreprises doivent s’assurer que les politiques et les garde-fous adéquats sont en place, comme c’est le cas pour l’intégration de divers réseaux, quels qu’ils soient. Dans son document, la WBA recommande aux entreprises d’adopter une approche évolutive de la gestion des identités et du contrôle des politiques afin de rationaliser la convergence et de permettre la fourniture de services inter-réseaux.

« Les utilisateurs ne devraient tout simplement pas avoir à se soucier de se connecter à des terminaux WiFi ou cellulaires individuels, ou d’autres technologies, et de passer effectivement d’un réseau à l’autre », a fait valoir Swarun Kumar. « Tout devrait se faire en arrière-plan, sans que les utilisateurs aient à s’en préoccuper. » Il ajoute toutefois que les entreprises ne peuvent pas y parvenir seules. « Il faudrait une coordination étroite entre les opérateurs cellulaires et les gestionnaires de réseaux WiFi d’entreprise. » Selon Tiago Rodrigues de la WBA, des niveaux de collaboration encore plus larges seront nécessaires pour pousser la convergence encore plus loin, jusqu’aux satellites ou aux appareils IoT. « La collaboration est la pierre angulaire de notre vision de la 6G », a-t-il insisté. Selon une déclaration faite en août dernier par l’Information Technology Industry Council, une association commerciale mondiale qui représente les entreprises du secteur des TIC, les premiers services commerciaux de la 6G sont attendus aux alentours de 2030, les essais pré-commerciaux étant prévus pour 2028.

Boeing prévoit d’envoyer un satellite dans l’espace pour faciliter les communications quantiques. L’annonce a été faite par l’entreprise lors du Quantum World Congress organisé du 9 au 12 septembre près de Washington.

Boeing a annoncé hier que son satellite quantique, baptisé Q4S, sera lancé en 2026 pour démontrer les capacités d’échange d’intrication quantique en orbite. En matière de communications quantiques spatiales, seule la Chine dispose d’un satellite en orbite. En fait, le premier satellite chinois de communication quantique a été lancé en 2016. L’Europe et le Canada prévoient de lancer des satellites en 2025 ou 2026. Avec l’annonce de Boeing, faite lors du Quantum World Congress, les États-Unis rejoignent le club….

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

A l’occasion de VMware Explore, Broadcom a annoncé un module de magasin de modèles d’IA au sein de l’offre Private AI. Il a par ailleurs d’autres évolutions et améliorations pour VCF sur ce sujet.

A l’automne dernier, les atermoiements au sein d’OpenAI (éviction de Sam Altman avant son retour 48h après) ont montré à certaines entreprises les risques potentiels à être dépendants d’un seul fournisseur en matière d’IA générative. Depuis, plusieurs sociétés grandes ou petites ont développé des modèles open source, offrant des alternatives moins coûteuses ou plus spécialisées. De plus, les contraintes réglementaires et les préoccupations en matière de sécurité poussent certaines entreprises à exécuter leur IA sur leurs propres infrastructures on prem ou dans des clouds privés qu’elles contrôlent entièrement. Pour toutes ces raisons, certaines entreprises se tournent vers des plateformes de tierces parties qui évitent le verrouillage par un fournisseur d’IA ou de cloud spécifique. Dans le genre, VMware, désormais propriété de Broadcom, fait figure de bon candidat.

Une premier pas avec Nvidia concluant

Lors de l’évènement VMware Explore, Broadcom a rendu l’option encore plus attractive en annonçant la prise en charge d’un nouveau magasin de modèles pour l’offre Private AI Foundation with Nvidia présente dans VCF (VMware Cloud Foundation). Disponible pour tous depuis mai dernier, la plateforme commune aux deux fournisseurs, déjà utilisée par plusieurs clients dont l’US Senate Federal Credit Union, prend en charge les modèles, outils et framework d’IA de Nvidia. « Nous pensons que l’IA a beaucoup à apporter au service client, que ce soit pour fournir à notre personnel interne des réponses via des chatbots alimentés par une base de connaissances, que pour répondre à des questions financières de nos membres, quel que soit le terminal qu’ils utilisent pour leurs opérations bancaires », a déclaré Mark Fournier, DSI de la U.S. Senate Federal Credit Union, dans un communiqué. « Private AI fonctionnant sur VCF va nous apporter une valeur ajoutée considérable en nous permettant de fonctionner en nous conformant aux pratiques que nous avons suivies pendant des années dans un environnement de cloud privé ».

Lors de sa sortie initiale, la plateforme commune est capable de déployer des applications d’IA générative et inclue une base de données vectorielle afin que les entreprises puissent utiliser la génération augmentée de récupération (Retrieval Augmented Generation, RAG) pour que leur IA générative donne des réponses plus précises et plus récentes. « Il nous manquait un gestionnaire de magasin de modèles », a expliqué Paul Turner, vice-président des produits de la division VMware Cloud Foundation chez Broadcom. Grâce à ce module, les entreprises peuvent mettre à disposition de leurs développeurs une sélection de modèles d’IA, ainsi que des contrôles d’accès à ces modèles. « Elles peuvent aussi s’assurer que personne n’utilise de grands modèles de langage qu’elles ne souhaitent pas prendre en charge », a poursuivi M. Turner. « En effet, il est difficile de savoir d’où provient un LLM trouvé sur Internet, ou son origine, et avec le gestionnaire, on peut gérer les LLM pour sa base d’utilisateurs et encadrer leur travail d’innovation autour de l’IA générative. »

Hugging Face, Meta, Google et Mistral dans le magasin de modèles

Les clients de VMware peuvent utiliser les modèles d’IA de Nvidia, ainsi que les modèles de Hugging Face et d’autres partenaires, notamment le modèle Llama 3 de Meta et ceux de Google et Mistral. « Tout ce que Nvidia prend en charge, nous le prenons en charge », a précisé M. Turner. Outre ce magasin de modèles, Broadcom a annoncé d’autres fonctionnalités, dont des outils pour sécuriser les modèles avec des contrôles d’accès intégrés, un flux de travail de déploiement rationalisé et des flux de travail d’IA de référence pour des cas d’usage spécialisés comme le service client, la découverte de médicaments et l’extraction de données PDF.

VMware Cloud Foundation bénéficie également d’améliorations comme la réduction du nombre de consoles de gestion pour le provisionnement des services à une seule console pour les opérations et l’automatisation. La plateforme se voit doter d’une capacité de tiering de la mémoire NVMe et accélérera les applications gourmandes en données comme l’IA, les bases de données et l’analyse en temps réel. Enfin, elle embarque des fonctions de sécurité notamment une gestion unifiée de la sécurité sur plusieurs déploiements de VMware Cloud Foundation.

Cependant, Broadcom n’a pas encore indiqué à quel moment VMware Cloud Foundation 9 serait livré avec l’ensemble de ces fonctionnalités. « Pour l’instant, il s’agit de dresser l’orientation future de VMware Cloud Foundation et de notre feuille de route pour VMware Cloud Foundation 9 », a déclaré Prashanth Shenoy, vice-président du marketing produit pour la division VCF de Broadcom.

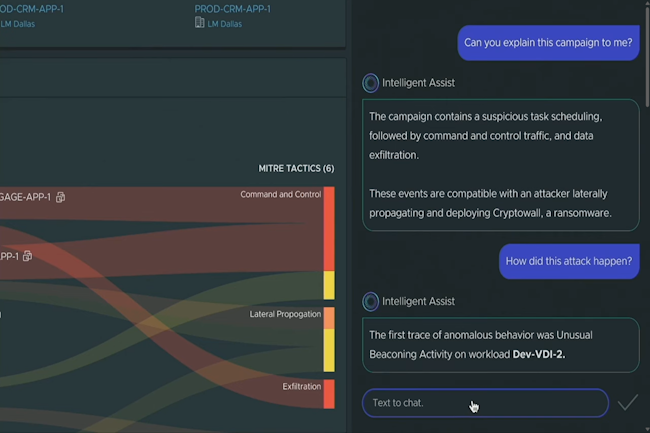

Lors de sa conférence annuelle, VMware a annoncé l’ajout d’un copilote d’IA générative à sa plateforme de cybersécurité vDefend. Le projet Cypress devrait dans un premier temps fournir des recommandations mais ne sera pas capable d’agir tout seul.

Annoncé l’année dernière en tant qu’aperçu technique, le projet Cypress prend forme à l’occasion de VMware Explore qui se déroule cette semaine à Las Vegas. Cette initiative à base d’IA générative va renforcer la plateforme de cybersécurité vDefend, a indiqué Umesh Mahajan, vice-président et directeur général de l’activité Application Networking et Security chez Broadcom, qui a achevé l’acquisition de VMware en novembre dernier. L’outil a depuis été amélioré et fait désormais partie de la solution de sécurité latérale vDefend, et, selon le dirigeant, il devrait intéresser les clients qui ont déployé vDefend Advanced Threat Prevention. Dans un premier temps, l’outil ne sera disponible qu’à titre consultatif et ne pourra pas agir de manière autonome.

Un copilote pour les équipes de sécurité

Les attaquants n’ont pas tardé à exploiter l’IA générative pour augmenter à la fois le volume et la complexité de leurs attaques. « Les équipes de sécurité sont submergées par un grand nombre de campagnes de menaces et de fausses alertes », a poursuivi Umesh Mahajan. « Via une interface en langage naturel, le projet Cypress facilitera le tri et accélèrera les enquêtes sur les campagnes de menaces à haut risque, pourra expliquer une offensive particulière dans son contexte pour que l’équipe de sécurité prenne rapidement les mesures appropriées, recommande des options de remédiation et il pourra appliquer l’option sélectionnée par l’équipe de sécurité via les capacités de prévention des menaces de vDefend », a-t-il détaillé.

« Sans cet outil, les équipes de sécurité pourraient ne pas repérer une attaque à haut risque, ou prendre plus de temps pour enquêter sur une campagne – et encore plus de temps pour y remédier », a encore ajouté Umesh Mahajan. « L’outil utilise une combinaison de grands modèles de langage et peut accéder aux données, aux événements de sécurité, aux flux et aux campagnes spécifiques à un client et à un déploiement particulier. Il est entièrement intégré à l’interface utilisateur de la plateforme vDefend », a déclaré M. Mahajan. « Un administrateur de sécurité peut sélectionner des événements spécifiques de détection et interagir avec l’assistant de chat », a-t-il aussi précisé.

L’humain garde la main pour l’instant

Les clients cibles sont les entreprises et les fournisseurs de services de télécommunications qui cherchent à se défendre contre les attaques de malware et de ransomwares, mais également contre les acteurs étatiques. Par exemple, les attaquants peuvent exploiter les faiblesses des applications ou de l’infrastructure de l’entreprise pour infiltrer les réseaux, puis se déplacer latéralement à la recherche d’actifs de grande valeur. « Les firewall edge, conçus à l’origine pour protéger le trafic nord-sud, ne sont tout simplement pas suffisants », a renchéri le responsable de Broadcom. « De plus, les attaquants eux-mêmes utilisent désormais l’IA générative et de grands modèles de langage ».

Selon un rapport de SlashNext publié en mai dernier, le nombre de courriels malveillants a augmenté de 4 151 % depuis la publication de ChatGPT fin 2022. La plateforme vDefend de VMware protège le trafic est-ouest avec le zero trust, la microsegmentation, la segmentation au niveau de la zone et la défense contre les logiciels malveillants et les ransomwares. Le projet Cypress permettra aux équipes de sécurité d’utiliser plus facilement la plateforme pour détecter plus rapidement les menaces et obtenir des explications sur l’évènement. L’outil peut également suggérer des mesures correctives, mais il n’agira pas seul. « Dans un premier temps, l’humain restera dans la boucle, afin que les clients se sentent à l’aise avec l’outil », a indiqué Umesh Mahajan. « Ensuite, nous pourrons passer à des actions autonomes et dès que l’on aura validé ce mode de fonctionnement, nous fournirons un système sous forme de bouton permettant de basculer vers l’application automatique des politiques. »

Dénommé NSX+, le dernier service de cloud managé de VMware rend les opérations réseau plus cohérentes et permet de créer et d’appliquer des politiques de sécurité centralisées dans les environnements multicloud.

Désormais, les clients de VMware exploitant une architecture sur site et dans le cloud peuvent gérer le réseau et la sécurité de ces architectures à travers une console de gestion unique. Dévoilé lors de la conférence VMware Explore qui se tient cette semaine à Las Vegas du 21 au 24 aout, le service cloud managé NSX+, adapté aux environnements multicloud, permet des opérations réseau et de sécurité cohérentes, une gestion centralisée des politiques de sécurité. Il offre aussi une visibilité du réseau et des applications, et il est doté de capacités de détection et de réponse au niveau du réseau. Cette dernière évolution de la principale solution réseaux de VMware est disponible depuis hier pour les clients actuels de NSX sous forme de mise à niveau, et proposée en essai gratuit et en offre payante aux nouveaux clients. « D’ici à la fin de l’année, NSX+ sera également accessible aux entreprises qui exploitent leur infrastructure cloud de manière native dans des clouds publics », a expliqué Rob Markovich, le directeur marketing produit pour les réseaux multicloud et la virtualisation des réseaux chez VMware.

Lancé il y a dix ans suite au rachat de Nicira Networks fondé par Martin Casado, le service NSX est leader du marché des réseaux SDN (Software Defined Network) pour datacenters. Selon un rapport d’IDC publié en début d’année, en 2022, VMware détenait 70 % des parts du marché du SDN pour datacenters. Selon une étude réalisée en interne par l’éditeur californien auprès de ses clients, NSX peut remplacer le matériel de sécurité et d’équilibrage de charge personnalisé avec une économie moyenne de 66 % en Opex et de 60 % en Capex. Le problème de la plateforme NSX actuelle, c’est que les clients doivent utiliser deux outils de gestion différents quand ils veulent gérer simultanément le réseau et la sécurité de leurs datacenters sur site et dans le cloud. « Il y a beaucoup de variations entre ces clouds », a encore expliqué M. Markovich. « Pour améliorer l’efficacité et la rapidité, les clients ont besoin de plus de cohérence et une normalisation du réseau et de la sécurité à travers tous les clouds. C’est la grande nouveauté de l’offre NSX+ », a-t-il ajouté.

Des Virtual Private Cloud avec NSX+

Cette plateforme est intéressante aussi bien pour les équipes chargées de l’infrastructure que celles chargées des applications. Les équipes d’infrastructure peuvent mettre en place des politiques, des configurations, des garde-fous et une gouvernance dans tous leurs environnements VMware. Le tout est fourni en tant que service cloud managé pour simplifier l’installation et la gestion. NSX+ introduit également les clouds privés virtuels (Virtual Private Cloud ou VPC) dans les datacenters des entreprises, de sorte que les équipes d’infrastructure peuvent devenir des fournisseurs de clouds virtuels pour leurs unités métiers. Les VPC NSX+ offrent une isolation totale du réseau, de la sécurité et des services à plusieurs locataires sur une instance VMware Cloud partagée, mais tous gérés de manière centralisée par une interface NSX globale unique. « Les équipes chargées des applications veulent du libre-service », a déclaré M. Markovich, ce qu’elles peuvent désormais obtenir de manière sûre et contrôlée. « Il est possible à présent de provisionner son propre réseau, sa sécurité, son équilibrage de charge », a-t-il expliqué. « Et il n’est pas nécessaire de connaître tous les détails. Tout est disponible à la fois pour les déploiements VMware sur site et dans le cloud », a précisé Rob Markovich. « Nous sommes en train de l’étendre à VMware Cloud, c’est-à-dire à tous les clouds différents qui utilisent la pile VMware, y compris les partenaires, les clouds souverains et les clouds edge », a-t-il encore ajouté.

Qu’en est-il des entreprises dont les applications s’exécutent nativement sur AWS ou Azure, sans utiliser la pile VMware, mais qui souhaitent néanmoins gérer cette infrastructure via VMware, parallèlement à toutes les autres infrastructures basées sur VMware qu’elles possèdent ? NSX+ pour le cloud public natif sera disponible d’ici à la fin de l’année. « Les entreprises peuvent créer des applications consolidées qui fonctionnent dans le cloud public natif, le cloud VMware, dans leur cloud privé, et les rassembler en une application globale. Elles veulent que leur gestion soit centralisée », a expliqué M. Markovich. Ce dernier compare NSX+ à SASE : là où SASE fournit un réseau et une sécurité basés sur le cloud et centrés sur les utilisateurs finaux, NSX+ offre un réseau et une sécurité basés sur le cloud et centrés sur l’infrastructure back-end du cloud. « Le concept est basé sur des principes similaires : le zero trust, la sécurité latérale, des politiques cohérentes et de la transparence ».

Démarrage via une simple mise à jour

« Les clients actuels de NSX peuvent commencer à utiliser NSX+ facilement », a précisé M. Markovich. « Pour accéder à NSX et commencer à tout gérer +, il leur suffit de mettre à jour NSX », a-t-il ajouté. « Trois offres sont proposées aux nouveaux clients en fonction de l’échelle de l’architecture et de la taille du compte client. De plus, NSX est souvent associé à des offres cloud plus importantes, comme VMware Cloud et VMware Cloud Foundation ». Selon M. Markovich, NSX+ ne coûtera pas plus cher que NSX. « Nous avons essayé de faire en sorte de conserver la parité. Et, bien sûr, l’IA générative arrive sur NSX+, comme sur toutes les options IT d’entreprise. NSX+ with Intelligent Assist, maintenant en tech preview, aidera les analystes de sécurité à déterminer la pertinence des résultats de sécurité et à remédier aux menaces ».

Lors de sa conférence Explore (21 au 24 août à Las Vegas), VMware a annoncé une plateforme SASE de gestion unifiée, une pile edge, et un service de réseau mobile privé managé.

Combiner les outils pour faciliter la gestion et la sécurité est un thème récurrent de la conférence VMware Explore qui se tient cette semaine à Las Vegas. C’est ce qu’apporte la console unique annoncée par VMware pour sa plate-forme SASE et sa pile edge, qui permet une gestion unifiée de l’infrastructure réseau, de la sécurité et de l’infrastructure de calcul. Depuis la pandémie, le SASE (Secure Access Service Edge), utilisé pour fournir des services de sécurité et de réseau aux utilisateurs finaux et les gérer dans le cloud, a gagné en popularité. Pendant la crise de Covid-19, les entreprises ont dû renvoyer leurs employés à la maison et trouver un moyen de les connecter pour qu’ils puissent travailler à distance. Cependant, même si l’acronyme SASE comprend le mot « edge », la capacité n’a pas été véritablement étendue à la périphérie.

C’est justement ce que VMware souhaite changer en livrant Edge Cloud Orchestrator en remplacement de SASE Orchestrator. Edge Cloud Orchestrator fournira une gestion unifiée pour VMware SASE et la pile Edge Compute Stack de l’éditeur. « Cette offre, inédite sur le marché, comble le fossé entre les réseaux de périphérie et l’informatique de périphérie », a déclaré Wendy Brown, directrice du marketing des produits intégrés SASE et Edge pour VMware. « L’offre aidera les entreprises à planifier, déployer, exécuter, visualiser et gérer leurs environnements edge et par voie de conséquence, à exécuter des applications edge natives », a-t-elle ajouté. Selon la firme californienne, en général, les déploiements edge reposent sur des intégrations propriétaires de matériel et de logiciels personnalisés. En comparaison, cette capacité edge définie par logiciel de VMware est intelligente, programmable et évolutive.

Maitriser les liens entre edge et datacenter central

Souvent, la connectivité entre la périphérie et le datacenter principal ou le cloud manque de fiabilité, sans parler du déficit d’expertise de l’IT en matière de sites périphériques et de la nécessaire mise à l’échelle de ces déploiements de périphérie pour connecter des milliers de sites dans différents domaines et zones géographiques. Autant de problèmes qu’Edge Cloud Orchestrator promet de résoudre lors de sa sortie au printemps. À la date du lancement, la plateforme prendra en charge les solutions Cloud Web Security, Edge Network Intelligence, SD-WAN et Secure Access. Plus tard, elle prendra en charge Edge Compute Stack, Private Mobile Network et SD-Access (anciennement SD-WAN Client). « VMware Edge Cloud Orchestrator pourra gérer séparément VMware SASE ou VMware Edge Compute Stack, et sera inclus dans l’un ou l’autre achat », a précisé Mme Brown. « Mais, en les gérant ensemble, les entreprises gagneront en efficacité pour gérer leurs services, leur infrastructure et leurs applications par le simple fait qu’elles utiliseront des flux de gestion, des autorisations utilisateur et une architecture communs », a encore déclaré Wendy Brown.

Le constructeur automobile allemand Audi, du groupe Volkswagen, est l’une des entreprises qui devrait tirer profit de cette plateforme. « Audi veut faire passer l’automatisation des usines au niveau supérieur et bénéficier d’une infrastructure edge évolutive dans ses usines du monde entier », a déclaré dans un communiqué Jörg Spindler, responsable mondial de l’ingénierie de fabrication de l’entreprise. « Edge Cloud 4 Production d’Audi, appelé à remplacer les PC individuels et le matériel dans l’usine, sera l’élément clé de cette transformation numérique », a-t-il ajouté. « L’objectif ultime est d’augmenter le temps de production, de faciliter et d’accélérer le déploiement de nouvelles applications et de nouveaux outils au niveau de la ligne de production », a encore déclaré M. Spindler. Le constructeur prévoit d’utiliser Edge Compute Stack et Edge Cloud Orchestrator pour qu’Audi puisse exploiter son infrastructure périphérique distribuée à l’échelle, gérer les ressources plus efficacement et réduire les coûts d’exploitation. Audi n’est pas la seule entreprise à déployer des solutions edge. Selon IDC, cette technologie est au cœur de nombreuses initiatives de transformation numérique. Selon les prévisions du cabinet d’études, les dépenses mondiales en edge computing devraient atteindre 208 milliards de dollars cette année, soit une augmentation de 13 % par rapport à 2022. IDC prévoit que, cette année, la plus grande partie des dépenses en edge computing ira aux services, aussi bien professionnels que provisionnés. Cela inclut les services de connectivité, suivis par les logiciels en tant que service et les services de support et de déploiement. L’annonce de VMware arrive donc à point nommé.

Incursion dans les réseaux 5G privés

L’an dernier, VMware avait présenté en avant-première un service privé 5G managé. Aujourd’hui, le fournisseur a annoncé que sa solution Private Mobile Network serait commercialisé à l’automne. « La date exacte sera dévoilée peu avant l’échéance », a précisé Mme Brown. Ce service de réseau mobile privé entièrement managé sera disponible dans les versions 4G et 5G, et sa mise en œuvre sera assurée par des fournisseurs de services partenaires. À la date du lancement, les partenaires comprendront Betacom, Boingo Wireless et Federated Wireless. « Nous avons l’intention d’ajouter d’autres fournisseurs de services et opérateurs de télécommunications à cette liste », a aussi indiqué Wendy Brown. Développé sur l’infrastructure SD-WAN de VMware, Private Mobile Network comprend un cœur 4G/5G distribué intégré et s’intègre étroitement avec les partenaires RAN du fournisseur, notamment Airspan. « Il en résulte un service 5G privé, basé sur le cloud, à locataires multiples, et totalement managé », a expliqué Mme Brown.

Ce n’est pas la première incursion de VMware dans la 5G. Au printemps dernier, l’entreprise a annoncé un partenariat avec Dell et AT&T pour simplifier les déploiements 5G en périphérie. Ce partenariat est distinct de celui relatif au réseau mobile privé de VMware annoncé lors de la conférence Explore. « VMware s’associe à des entreprises comme Dell Technologies pour leur fournir une infrastructure de calcul virtualisée qui leur permet de déployer leur propre service 5G privé », a expliqué Mme Brown. « Le rôle de VMware dans ce projet consistait simplement à fournir l’infrastructure de calcul virtuelle », a-t-elle précisé. « Dell fournit le matériel et ATT apporte la solution 5G privée. Notre relation avec AT&T est purement axée sur la couche MEC », a-t-elle ajouté. « VMware fournit également des fonctions réseau virtualisées aux opérateurs télécoms depuis 2015 », a-t-elle précisé. « La plateforme VMware Telco Cloud Platform est une infrastructure virtuelle standardisée que les clients des opérateurs télécoms peuvent utiliser pour gérer leurs macro-réseaux sans fil et leurs réseaux câblés », a déclaré Wendy Brown. « Boingo collabore avec VMware pour améliorer nos réseaux 5G privés managés qui connectent les appareils mobiles et IoT dans les aéroports, les stades et les grandes salles », a déclaré dans un communiqué Derek Peterson, directeur de la technologie chez Boingo. « Le réseau mobile privé de VMware simplifie l’intégration et la gestion du réseau, ce qui nous aide à accélérer les déploiements », a-t-il ajouté.

Les erreurs de configuration et les vulnérabilités des équipements pourraient permettre aux attaquants de se déplacer latéralement à travers les tranches du réseau 5G.

Si la 5G promet une vitesse accrue, une latence réduite et la prise en charge d’un nombre beaucoup plus important de terminaux connectés, l’augmentation du nombre d’appareils et d’applications qui en résultera élargira également la surface d’attaque. Autrement dit, de nouvelles possibilités pour les acteurs malveillants d’exploiter les failles de sécurité. Par ailleurs, alors que les entreprises apprennent encore à déployer et à sécuriser la 5G à grande échelle, comme pour toute nouvelle technologie, le risque de mauvaises configurations, d’erreurs et de vulnérabilités non corrigées est élevé. Selon une enquête réalisée en novembre 2022 par GlobalData et Nokia, environ 75 % des fournisseurs de services de communication du monde entier ont déclaré avoir subi jusqu’à six violations de sécurité des réseaux 5G au cours de l’année écoulée. La moitié des personnes interrogées ont déclaré avoir subi une attaque ayant entraîné la fuite de données de clients, et près des trois quarts ont déclaré qu’une attaque avait provoqué une interruption de service.

Cependant, par rapport à leurs prédécesseurs, les réseaux 5G présentent des avantages considérables en matière de sécurité, notamment avec le découpage des réseaux, ou network slicing, qui permet de subdiviser les réseaux en plusieurs réseaux virtuels au-dessus d’une infrastructure physique unique. Chaque réseau peut avoir ses propres configurations, paramètres de performance et qualité de service. Différentes applications peuvent ainsi partager la même infrastructure physique, mais ce découpage ajoute également une couche d’isolation et de sécurité, et limite ainsi la circulation des attaquants dans le réseau. « La 5G a apporté beaucoup d’innovations techniques et d’améliorations à la technologie 4G, mais le découpage du réseau est l’une des plus importantes », a déclaré Doug Gatto, responsable du développement des pratiques, services, chez le fournisseur de services IT Insight, et les avantages en matière de sécurité sont un atout majeur. « Le découpage du réseau peut réellement réduire l’impact d’une cyberattaque en l’isolant sur une seule tranche », a-t-il ajouté. « Néanmoins, une tranche de réseau 5G mal configurée est vulnérable à de multiples menaces, notamment les attaques par déni de service, les attaques de type « man-in-the-middle » et les attaques de configuration de base », a-t-il encore déclaré. « Et si les tranches ne sont pas conçues correctement, un attaquant peut se déplacer d’une tranche à l’autre », a ajouté M. Gatto.

Le découpage du réseau 5G, une idée qui peine à convaincre

Ce dernier est persuadé que ce type d’attaques a déjà lieu, même si la menace est relativement nouvelle et qu’aucune données publiques résultant de violations spécifiques n’ont été divulguées. De plus, l’idée du découpage du réseau 5G est très nouvelle. Elle exige que l’opérateur dispose d’une infrastructure 5G autonome, au lieu d’une couche 5G sur un réseau 4G LTE existant. Aujourd’hui, cette infrastructure est largement disponible, et les opérateurs commencent tout juste à expérimenter le découpage. Par exemple, en février, Singtel a annoncé la disponibilité d’une capacité de sécurité « 5G-as-a-slice » « dans les prochains mois ». Toujours en février, Ericsson a publié un rapport qualifiant le découpage du réseau 5G « d’opportunité à court terme ». En mars, Bryan Schromsky, associé directeur de l’unité secteur public de Verizon, a déclaré que Verizon prévoyait de mettre en œuvre le découpage du réseau à la fin de l’année. Mais les risques de sécurité liés au découpage du réseau 5G sont suffisamment sérieux pour qu’en décembre, la National Security Agency (NSA) et l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) émettent un avertissement et donnent des conseils pour atténuer ces risques.

Les problèmes de sécurité ne se limitent pas à des attaques sur des tranches individuelles ; ils peuvent également passer d’une tranche à l’autre si les réseaux ne sont pas correctement sécurisés, précise l’agence. « Une mauvaise gestion des tranches de réseau peut permettre à des acteurs malveillants d’accéder à des données provenant de différentes tranches de réseau ou de refuser l’accès à des utilisateurs prioritaires », indique le rapport. Des chercheurs de Deloitte et de Virginia Tech ont récemment effectué un test de validation de concept et démontré que le mouvement latéral était possible. Comme l’explique Abdul Rahman, vice-président associé chez Deloitte, c’est le cas par exemple si un appareil particulier est connecté à une tranche de réseau. « Tout ce qu’il y a à faire est de chercher sur Google le site web du fournisseur, de découvrir le nom d’utilisateur et le mot de passe par défaut, et d’élaborer un script pour essayer ce nom d’utilisateur et ce mot de passe à partir de différents points du réseau », a-t-il expliqué. Ensuite, une fois qu’une première tranche a été compromise, cet accès peut servir à pivoter vers d’autres tranches de réseau et compromettre les données ou les appareils utilisés par d’autres clients. Selon le rapport de la CISA, les trois plus grandes menaces pour les tranches de réseau 5G sont les attaques par déni de service (DoS), les attaques de configuration et les attaques de type « man-in-the-middle ».

Les attaques DoS peuvent dégrader le service entre les tranches

Lors d’une attaque par déni de service, un acteur malveillant sature le réseau, une application ou un composant critique de trafic, de sorte que tous les appareils utilisant la même tranche subissent une interruption. Selon un rapport publié en début d’année par ENEA AdaptiveMobile Security, acteur de la sécurité des réseaux mobiles et des services de messagerie, les approches et technologies actuelles ne permettent pas d’atténuer les attaques par déni de service contre les réseaux 5G. Il est possible pour les tranches de réseau de réduire la portée des attaques par déni de service en isolant leur effet sur un segment de réseau individuel, mais seulement si l’infrastructure est correctement configurée. Par contre, certains types d’attaques peuvent s’étendre à d’autres tranches si l’on ne prend pas les mesures préventives adéquates. Par exemple, si un logiciel malveillant compromet un appareil IoT connecté au réseau 5G et inonde le réseau de messages, il peut dégrader la qualité du signal pour toutes les tranches de réseau qui partagent le même spectre ou d’autres ressources physiques. Une autre possibilité est qu’une application malveillante de traitement mobile à la périphérie infecte une tranche et commence à générer de fausses tâches à forte intensité de calcul. Elle utilisera les ressources en périphérie et, si le logiciel malveillant est capable de contourner les politiques de segmentation des ressources de calcul, il peut affecter les performances de toutes les autres tranches partageant le même traitement edge.

En avril, Deloitte et Virginia Tech ont publié une étude répertoriant les vecteurs d’attaque par déni de service pour les réseaux 5G. « Cette étude était limitée à un environnement de laboratoire, mais elle est pratique », a précisé Shehadi Dayekh, spécialiste de la 5G et de l’edge chez Deloitte. « Et il est possible de créer des contraintes de ressources sur l’infrastructure commune que les deux tranches utilisent », a-t-il ajouté. « En outre, les architectes de réseau n’ont pas forcément envie de dupliquer chaque fonction réseau sur chaque tranche, de sorte qu’une attaque sur une fonction réseau particulière peut affecter toutes les tranches qui l’utilisent », a encore déclaré M. Dayekh. De plus, il existe des ressources partagées que toutes les tranches doivent utiliser. C’est le cas par exemple, si un opérateur utilise des tranches de réseau 5G pour offrir des réseaux privés à plusieurs entreprises clientes dans la même zone. « Au bout du compte, l’opérateur pourrait utiliser une tour cellulaire pour alimenter plusieurs clients », a expliqué M. Dayekh. « Il n’est pas possible de répliquer la tour cellulaire pour chaque client. Par conséquent, si cette ressource partagée spécifique est compromise, les autres clients seront également affectés », a-t-il ajouté.

Les attaques de configuration peuvent conduire à des compromissions de grande ampleur

« Ces mêmes ressources partagées peuvent aussi permettre aux logiciels malveillants de se propager d’une tranche à l’autre », a encore expliqué M. Dayekh. Par exemple, une fonction réseau peut utiliser un ensemble commun de serveurs pour fournir des services à différents types d’appareils de différents clients sur différentes tranches de réseau. Dans ce cas, les appareils IoT d’un client peuvent avoir besoin d’accéder à la même fonction réseau et à son infrastructure sous-jacente que les véhicules connectés d’un autre client. « Il s’agit d’industries et de clients totalement différents, mais ils sont desservis par les mêmes nœuds de calcul qui ont la même fonction réseau », a-t-il expliqué. Si l’équipements IoT présente une vulnérabilité que les attaquants exploitent, ils peuvent alors envoyer des logiciels malveillants à d’autres terminaux connectés via la même fonction réseau. Les appareils IoT présentent des risques de sécurité notoires car nombre d’entre eux « sont anciens, et beaucoup peuvent tourner sur des firmwares anciens et non corrigés », a-t-il encore expliqué.

« Mais d’autres composants du réseau peuvent également utiliser des noms d’utilisateur et des mots de passe par défaut ou présenter des vulnérabilités non corrigées », a-t-il ajouté. Il est essentiel de configurer correctement l’infrastructure du réseau et les services de réseau partagés. Savoir notamment s’il y a des ports ouverts, si l’on a mis en place la bonne segmentation et si l’on n’autorise pas les utilisateurs à découvrir d’autres fonctions du réseau. Selon la CISA, les attaques de configuration peuvent avoir des effets très néfastes. Un attaquant malveillant peut voler des données à d’autres utilisateurs sur la même tranche de réseau, mais s’il existe des faiblesses dans l’accessibilité des composants partagés, les attaquants peuvent aussi accéder à une autre tranche. « Dans une architecture virtualisée, il sera plus difficile de détecter et de reconnaître les types de trafic qui traversent ces réseaux et d’atténuer les nouvelles menaces », a mis en garde la CISA.

Les attaques de type « man-in-the-middle » mettent en danger les données

Selon la CISA, les tranches de réseau 5G sont également vulnérables aux attaques de type « man-in-the-middle ». Ces attaques consistent pour un pirate à s’introduire au milieu d’une conversation non chiffrée entre deux participants au réseau. Il peut alors écouter leur communication pour voler des données, transmettre des données corrompues ou interrompre ou ralentir la communication. « Une telle attaque pourrait être dévastatrice, car l’acteur malveillant pourrait modifier le contenu des messages et transmettre de fausses informations », a expliqué la CISA.

Sécuriser les tranches de réseau

Selon la CISA, l’architecture de confiance zéro (Zero Trust Architecture ou ZTA) et la surveillance en continu sont deux aspects essentiels de la sécurité des tranches de réseau. La ZTA, associée à la sécurité multicouche, au cryptage et à l’isolation, peut contribuer à défendre les données et les systèmes contre les attaques à l’intérieur des tranches individuelles et entre les différentes tranches. « La surveillance permet de détecter les activités malveillantes, mais de nombreux outils se concentrent sur les performances et non sur les attaques malveillantes », a mis en garde l’Agence américaine de cybersécurité et de sécurité des infrastructures. Selon M. Gatto d’Insight, les opérateurs de réseaux veulent disposer d’une surveillance des performances et de la qualité de service. « Mais il faut une surveillance du plan de contrôle, c’est-à-dire une surveillance de la logique du réseau réel pour s’assurer qu’il est protégé contre les acteurs malveillants », a-t-il déclaré. « Les opérateurs devraient également envisager des systèmes de détection des anomalies et de prévention des intrusions », a ajouté M. Gatto. Ces systèmes permettent d’identifier et de bloquer les comportements dangereux.

« La sécurité du réseau commence par une bonne visibilité », a expliqué pour sa part M. Dayekh de Deloitte. « Bien connaître son infrastructure et les ressources utilisées par chaque composant, suivre les appareils IoT et les appareils connectés, connus ou inconnus. Dès que l’on a cette visibilité, on peut commencer à appliquer des politiques et des règles pour sécuriser cette connectivité », a-t-il déclaré. « Cependant, l’expansion et le déploiement des services Kubernetes et le déploiement conteneurisé des fonctions de télécommunication représentent un défi pour les transporteurs », a encore déclaré Shehadi Dayekh de Deloitte. « Il devient de plus en plus difficile d’avoir cette visibilité et ce contrôle sur le trafic réseau et sur l’accès, et cela ne fait qu’ajouter à la complexité de la visibilité, de la détection et de la réponse », a-t-il fait valoir. « Surtout quand des centaines, voire des milliers de nouveaux appareils rejoignent le réseau chaque jour. Enfin, les opérateurs doivent avoir un plan en cas d’échec des mesures de prévention. Il est important d’être prêt pour répondre à une attaque si elle se produit », a encore expliqué M. Dayekh. « Quel plan d’action avez-vous prévu si quelque chose ne fonctionne pas ? Il faut être capable de contrôler et d’empêcher tout dommage supplémentaire à son réseau », a-t-il ajouté.

Les vraies attaques sont à venir

« Deloitte réalise des tests sur ses environnements de laboratoire qui sont connectés aux principaux hyperscalers du cloud », a expliqué M. Dayekh. « On voit que les équipements IoT présentent de nombreuses vulnérabilités, des ports ouverts et des logiciels obsolètes », a-t-il ajouté. « Il est clair qu’à ce stade, les grandes entreprises n’ont pas de visibilité totale sur ce qui est connecté », a-t-il encore déclaré. Si M. Dayekh n’a pas vu d’attaques réussies sur des tranches vulnérables dans la nature, il est sûr que ces tranches existent, et que les mêmes vulnérabilités s’appliquent à ces tranches. M. Gatto, d’Insight n’a pas vu non plus de données publiques résultant d’attaques de tranches de réseau, « mais c’est probablement le cas », a-t-il déclaré. « Heureusement, on peut espérer qu’à court terme, les attaques de découpage de réseau seront plus difficiles à réaliser en raison du fonctionnement des technologies cellulaires », a aussi expliqué M. Gatto. « De façon générale, la 5G est sécurisée par défaut, contrairement au WiFi, qui est ouvert par défaut, et il serait donc plus difficile à compromettre. Avec le WiFi, il suffit d’un mot de passe ou d’un certain type d’échange de certificats sécurisés pour rejoindre un réseau, mais avec la 5G, même pour rejoindre un réseau ou une tranche de réseau, il faut une carte SIM physique ou une eSim », a-t-il ajouté.

Selon Chester Wisniewski, directeur technique de la recherche appliquée chez Sophos, il faudra être capable de mener des attaques très complexes pour les voir aboutir. « À ce jour, presque personne en dehors d’un État-nation n’a les ressources nécessaires pour mener une telle attaque de manière efficace », a déclaré le CTO de l’entreprise mondiale de cybersécurité. Ce dernier invite toutefois à la prudence. « Ceux qui adoptent la 5G pour des applications critiques ne doivent pas considérer qu’elle sera toujours disponible et impossible à pirater », a-t-il encore déclaré. « Comme tout terminal communiquant sur un réseau public, les appareils doivent toujours utiliser le cryptage et vérifier les identités du client et du serveur avant de communiquer », a-t-il rappelé.