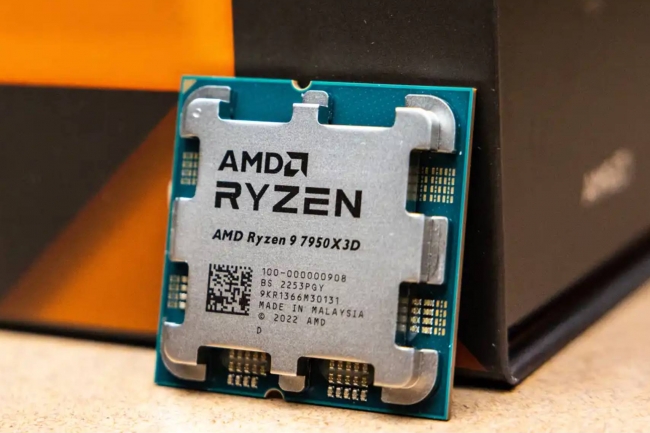

Selon les premiers tests effectués par Phoronix, le microcode utilisé pour corriger la récente vulnérabilité Inception d’AMD ne semble pas affecter sérieusement les performances courantes des processeurs Ryzen y compris pour le jeu. Il en va tout autre de l’édition et de la retouche photo et dans une moindre mesure de la compression zip et du temps de compilation du noyau Linux.

Potentiellement exploitable sur toutes les puces AMD depuis 2017, la faille Inception découverte il y a quelques jours commence à dévoiler certaines de ses conséquences. En particulier des soucis de performance concernant les CPU Ryzen de la société fabless. En effet, si les gamers devraient être relativement épargnés, le correctif pourrait avoir un impact plus gênant sur les outils de retouche d’images exécutés par des PC sous Ryzen. Dans d’autres tests effectués après la découverte d’Inception, Phoronix, avait constaté de fortes baisses de performances des processeurs Intel Core dans les applications côté serveur.

Bien que découvertes à peu près en même temps, les deux vulnérabilités ont l’air différentes. Downfall donne la capacité à un attaquant partageant le même PC Intel que la victime d’attaquer d’autres utilisateurs, et, théoriquement, d’accéder à leurs données. Le trou de sécurité Inception force également un PC embarquant une puce Ryzen à déboucher sur de la fuite de données, mais le principal vecteur d’attaque serait le fait d’un malware. Cependant, concernant le bogue Inception d’AMD, tous les processeurs Ryzen et Epyc sont affectés, alors que les puces Core de 12e et 13e génération d’Intel ne sont pas vulnérables au bogue Downfall. Pour le grand public, la menace de ces deux bogues est bien réelle, même si la probabilité qu’un utilisateur soit ciblé est statistiquement faible.

Un protocole de test basé sur le microcode Family 19h des CPU

Dans l’attente de voir les mesures d’atténuation des deux failles effectivement intégrées dans les futurs processeurs AMD et Intel, le microcode doit être corrigé manuellement par un patch. C’est ce correctif qui peut ralentir un PC, parfois de façon spectaculaire. Pour mesurer l’impact de Downfall, Phoronix avait choisi des benchmarks différents de ceux utilisés pour la vulnérabilité AMD Inception. Les tests relatifs à Downfall étaient concentrés sur des benchmarks côté serveur. Dans le cas d’Inception, Phoronix a également réalisé plusieurs tests pour mesurer l’impact du microcode sur un processeur Ryzen 9 7950X, répandu sur les PC grand public.

Il faut néanmoins souligner une chose importante à propos des tests de Phoronix. Les tests sur la puce Ryzen ont été exécutés sous ce que Phoronix appelle le « safe RET sans microcode ». Il s’agit d’une atténuation purement basée sur le noyau qui utilise le microcode du CPU antérieur à la version Family 19h sans l’atténuation Inception. Selon Phoronix, cela s’explique en partie par le fait qu’AMD déploie un nouveau microcode pour les processeurs Zen 3 et Zen 4, mais que les puces Zen 1 et Zen 2 ne requièrent qu’une atténuation basée sur le noyau. D’autre part, Phoronix a effectué une série de tests sur un processeur AMD Epyc, pour lequel l’atténuation était disponible. Quand Phoronix a analysé les résultats pour un « safe RET » sans microcode » et un « safe RET » avec le correctif du microcode, les résultats étaient pratiquement identiques. À prendre comme on veut…

Jusqu’à 28 % de baisse de performance avec GIMP

La bonne nouvelle, c’est que, jusqu’à présent, les jeux Ryzen ne semblent pas affectés, avec une différence statistiquement insignifiante de 1 % sur le benchmark Wild Life de 3DMark. La compression à l’aide de 7Zip a entraîné une baisse de 5 % des performances. Le temps de compilation d’un noyau Linux a été allongé de 8 % après l’application du microcode. À noter que, à l’instar du bogue Intel Downfall, les utilisateurs qui travaillent avec des applications de photographie et de retouche d’images ont des raisons de s’inquiéter.

Même si les tests de Phoronix ne révèlent qu’une baisse de 4 % avec le logiciel de photographie Darktable RAW, les performances de GIMP, concurrent de Photoshop, ont été fortement affectées. Les performances de l’outil de rotation de GIMP ont chuté de 28 %. De même, Phoronix a constaté une baisse de 24 % lors de l’utilisation du masque de flou avec la commande « unsharp-mask », et le temps de redimensionnement d’une image a pris 18 % de plus après application du correctif. Rien ne dit qu’AMD et Intel ne pourront pas optimiser les performances de leurs puces respectives au fil du temps. Mais pour l’instant, les créatifs devront s’accommoder des inconvénients de ces deux derniers bogues.

Plusieurs tests confirment la chute de performance des processeurs Intel affectés par la vulnérabilité Downfall.Il est cependant possible de limiter son impact lié à l’atténuation du bogue concernant des applications spécifiques notamment en conception graphique et édition vidéo.

Comme attendu, le microcode appliqué pour corriger le bogue Intel Downfall découvert la semaine dernière par un chercheur de Google peut avoir un sérieux impact sur les performances. Selon les premiers tests, celles de certaines charges de travail peuvent en effet chuter de 40 %. D’où un choix difficile pour les utilisateurs : accepter les correctifs BIOS des fabricants de systèmes et de cartes mères pour résoudre le problème et voir les performances de leurs processeurs gravement affectées. Ou bien ne pas appliquer de correctif au risque qu’un pirate profite de la dernière faille affectant leur CPU pour attaquer leur ordinateur. Le bogue Downfall affecte une majorité de PC équipés de processeurs Skylake Core de 6e génération jusqu’aux systèmes équipés de processeurs Tiger Lake de 11e génération.

Le chercheur de Phoronix a réalisé trois tests sur les processeurs Intel Xeon Platinum 8380, Xeon Gold 6226R et sur la puce Core i7-1165G7, seul processeur grand public testé. En général, Phoronix opte pour des benchmarks pour serveurs Linux, si bien que les trois tests utilisés ne sont pas très connus du grand public, à savoir OpenVKL 1.3.1 (Open Volume Kernel Library), un benchmark Intel de noyau de volume, et deux sous-tests d’OPSRay, un benchmark de ray-tracing. Dans le test OpenVKL, les performances ont chuté de 11 % après l’application du correctif pour le bogue Downfall et dans le test OPSRay, les performances ont chuté de 39 % et 19 %, respectivement, après l’application du correctif.

Les applications utilisant les instructions Gather davantage concernées

Officiellement, Intel reconnaît que le patch Downfall réduira les performances de certaines applications, notamment celles des logiciels de conception graphique et d’édition vidéo. Selon Intel, les applications fortement optimisées qui s’appuient sur la vectorisation et les instructions Gather pour obtenir les meilleures performances peuvent être affectées par l’atténuation de la vulnérabilité Downfall. Il s’agit d’applications comme les bibliothèques graphiques, les binaires et les logiciels de montage vidéo qui peuvent utiliser ces instructions. « Notre analyse a permis d’identifier quelques cas particuliers où les applications clientes peuvent avoir un impact sur les performances. Par exemple, certains add-ons d’applications d’art numérique ont montré un certain impact sur les performances. Cependant, la plupart des applications clientes ne devraient pas subir d’impact notable, car les instructions Gather ne sont généralement pas utilisées dans les séquences à chaud (hot path).

« Le chercheur en sécurité, travaillant dans les conditions contrôlées d’un environnement de recherche, a démontré le problème GDS qui repose sur un logiciel utilisant les instructions Gather », a déclaré un représentant d’Intel au sujet de la vulnérabilité Downfall. Même si cette attaque est très complexe à réaliser en dehors de ces conditions contrôlées, les plateformes concernées disposent d’une solution d’atténuation en appliquant la mise à jour du microcode. Les processeurs Intel récents, y compris Alder Lake, Raptor Lake et Sapphire Rapids, ne sont pas concernés. Après examen des évaluations sur les risques d’Intel, les clients peuvent décider de désactiver l’atténuation via des commutateurs disponibles dans les systèmes d’exploitation Windows et Linux ainsi que dans les Virtual Machine Manager (VMM). Dans les environnements de cloud public, les clients doivent vérifier la faisabilité de ces commutateurs auprès de leur fournisseur. Tout cela peut paraître déconcertant, surtout pour les machines tournant avec un ancien processeur. (Les puces Core de 12e et 13e génération d’Intel ne sont pas non plus affectées par la vulnérabilité Downfall).

Des risques de vols de données sur des PC partagés

Il y a aussi un autre problème : la vulnérabilité CVE-2022-40982 Downfall donne la possibilité à un utilisateur qui partage un PC avec d’autres utilisateurs de leur voler des données. Daniel Moghimi, le chercheur de Google qui a découvert la vulnérabilité, n’a pas encore signalé que Downfall permettait à un attaquant distant de voler des données sur un PC, mais si un utilisateur se fait piéger en installant un logiciel malveillant sur le PC, il pourrait être victime de l’exploit. Cela devrait rassurer les personnes qui ne partagent pas leur PC, mais il faut s’assurer que le logiciel antivirus reste actif et mis à jour. Même si l’antivirus ne détectera probablement pas les exploits Downfall, il pourra trouver des charges de logiciels malveillants tentant de se faufiler dans le système. Il s’agit toutefois d’une vulnérabilité critique pour les fournisseurs de services cloud dont les serveurs sont partagés avec de nombreux utilisateurs, qui utilisent tous les mêmes processeurs pour diverses applications.

Quant à savoir s’il faut appliquer le correctif Downfall, cela reste difficile à dire avec certitude. Chacun doit évaluer son propre risque et les éventuels impacts de performance du correctif Downfall. Daniel Moghimi, le recommande toutefois. Sur la page dédiée à Downfall, Intel estime que c’est une mauvaise idée de désactiver l’atténuation si la charge de travail n’utilise pas Gather. « Même si la charge de travail n’utilise pas d’instructions vectorielles, les processeurs modernes s’appuient sur des registres vectoriels pour optimiser les opérations courantes, comme la copie de la mémoire et la commutation du contenu des registres, ce qui entraîne des fuites de données vers un code non fiable exploitant Gather ».

Plusieurs tests confirment la chute de performance des processeurs Intel affectés par la vulnérabilité Downfall.Il est cependant possible de limiter son impact lié à l’atténuation du bogue concernant des applications spécifiques notamment en conception graphique et édition vidéo.

Comme attendu, le microcode appliqué pour corriger le bogue Intel Downfall découvert la semaine dernière par un chercheur de Google peut avoir un sérieux impact sur les performances. Selon les premiers tests, celles de certaines charges de travail peuvent en effet chuter de 40 %. D’où un choix difficile pour les utilisateurs : accepter les correctifs BIOS des fabricants de systèmes et de cartes mères pour résoudre le problème et voir les performances de leurs processeurs gravement affectées. Ou bien ne pas appliquer de correctif au risque qu’un pirate profite de la dernière faille affectant leur CPU pour attaquer leur ordinateur. Le bogue Downfall affecte une majorité de PC équipés de processeurs Skylake Core de 6e génération jusqu’aux systèmes équipés de processeurs Tiger Lake de 11e génération.

Le chercheur de Phoronix a réalisé trois tests sur les processeurs Intel Xeon Platinum 8380, Xeon Gold 6226R et sur la puce Core i7-1165G7, seul processeur grand public testé. En général, Phoronix opte pour des benchmarks pour serveurs Linux, si bien que les trois tests utilisés ne sont pas très connus du grand public, à savoir OpenVKL 1.3.1 (Open Volume Kernel Library), un benchmark Intel de noyau de volume, et deux sous-tests d’OPSRay, un benchmark de ray-tracing. Dans le test OpenVKL, les performances ont chuté de 11 % après l’application du correctif pour le bogue Downfall et dans le test OPSRay, les performances ont chuté de 39 % et 19 %, respectivement, après l’application du correctif.

Les applications utilisant les instructions Gather davantage concernées

Officiellement, Intel reconnaît que le patch Downfall réduira les performances de certaines applications, notamment celles des logiciels de conception graphique et d’édition vidéo. Selon Intel, les applications fortement optimisées qui s’appuient sur la vectorisation et les instructions Gather pour obtenir les meilleures performances peuvent être affectées par l’atténuation de la vulnérabilité Downfall. Il s’agit d’applications comme les bibliothèques graphiques, les binaires et les logiciels de montage vidéo qui peuvent utiliser ces instructions. « Notre analyse a permis d’identifier quelques cas particuliers où les applications clientes peuvent avoir un impact sur les performances. Par exemple, certains add-ons d’applications d’art numérique ont montré un certain impact sur les performances. Cependant, la plupart des applications clientes ne devraient pas subir d’impact notable, car les instructions Gather ne sont généralement pas utilisées dans les séquences à chaud (hot path).

« Le chercheur en sécurité, travaillant dans les conditions contrôlées d’un environnement de recherche, a démontré le problème GDS qui repose sur un logiciel utilisant les instructions Gather », a déclaré un représentant d’Intel au sujet de la vulnérabilité Downfall. Même si cette attaque est très complexe à réaliser en dehors de ces conditions contrôlées, les plateformes concernées disposent d’une solution d’atténuation en appliquant la mise à jour du microcode. Les processeurs Intel récents, y compris Alder Lake, Raptor Lake et Sapphire Rapids, ne sont pas concernés. Après examen des évaluations sur les risques d’Intel, les clients peuvent décider de désactiver l’atténuation via des commutateurs disponibles dans les systèmes d’exploitation Windows et Linux ainsi que dans les Virtual Machine Manager (VMM). Dans les environnements de cloud public, les clients doivent vérifier la faisabilité de ces commutateurs auprès de leur fournisseur. Tout cela peut paraître déconcertant, surtout pour les machines tournant avec un ancien processeur. (Les puces Core de 12e et 13e génération d’Intel ne sont pas non plus affectées par la vulnérabilité Downfall).

Des risques de vols de données sur des PC partagés

Il y a aussi un autre problème : la vulnérabilité CVE-2022-40982 Downfall donne la possibilité à un utilisateur qui partage un PC avec d’autres utilisateurs de leur voler des données. Daniel Moghimi, le chercheur de Google qui a découvert la vulnérabilité, n’a pas encore signalé que Downfall permettait à un attaquant distant de voler des données sur un PC, mais si un utilisateur se fait piéger en installant un logiciel malveillant sur le PC, il pourrait être victime de l’exploit. Cela devrait rassurer les personnes qui ne partagent pas leur PC, mais il faut s’assurer que le logiciel antivirus reste actif et mis à jour. Même si l’antivirus ne détectera probablement pas les exploits Downfall, il pourra trouver des charges de logiciels malveillants tentant de se faufiler dans le système. Il s’agit toutefois d’une vulnérabilité critique pour les fournisseurs de services cloud dont les serveurs sont partagés avec de nombreux utilisateurs, qui utilisent tous les mêmes processeurs pour diverses applications.

Quant à savoir s’il faut appliquer le correctif Downfall, cela reste difficile à dire avec certitude. Chacun doit évaluer son propre risque et les éventuels impacts de performance du correctif Downfall. Daniel Moghimi, le recommande toutefois. Sur la page dédiée à Downfall, Intel estime que c’est une mauvaise idée de désactiver l’atténuation si la charge de travail n’utilise pas Gather. « Même si la charge de travail n’utilise pas d’instructions vectorielles, les processeurs modernes s’appuient sur des registres vectoriels pour optimiser les opérations courantes, comme la copie de la mémoire et la commutation du contenu des registres, ce qui entraîne des fuites de données vers un code non fiable exploitant Gather ».

Disponible jusque-là sur Android et iOS, le service de pare-feu et VPN de Brave, basé sur le navigateur Brave, a été porté sur Windows et macOS.

Avec la sortie de Brave 1.49, l’éditeur a étendu à Windows son service navigateur/pare-feu/VPN, connu sous le nom de Brave Firewall + VPN. L’annonce a été faite récemment par le fournisseur. Brave est connu de longue date pour son navigateur axé sur la protection de la vie privée. Récemment, l’entreprise s’est lancée dans les services VPN, mais uniquement pour Android et iOS. Désormais, le service Firewall + VPN de Brave peut fonctionner sous Windows et MacOS pour 9,99 dollars HT par mois ou 99,99 dollars par an HT. (Les abonnés au service mobile peuvent simplement ajouter leur PC). Chaque abonnement prend en charge jusqu’à cinq appareils au total. Il est possible d’essayer gratuitement le service pendant 7 jours.

Google a récemment déclaré qu’il ajouterait son VPN by Google One pour tous les abonnés. L’offre de Brave fonctionne un peu différemment. Tout d’abord, il ne fournit pas son propre VPN, mais s’appuie pour cela sur Guardian. Le VPN de Google ne permettait pas non plus de sélectionner d’autres régions, ce qui empêchait d’échantillonner les options Netflix dans les pays étrangers. La fonction VPN de Brave le permet, même s’il est difficile pour l’instant de mesurer la flexibilité de ses options. La connexion de Google à son VPN fonctionne à travers le système d’exploitation, avec ce que la firme de Montain View appelle une interface « aveugle » qui empêche le réseau d’identifier le client. Le service VPN de Brave ne collecte pas d’informations d’identification, y compris les cookies, et ne les enregistre pas non plus, mais le VPN est, en quelque sorte, limité au navigateur.

Désactivation de la fonction SMHNR

Quand Brave Firewall + VPN se connecte à Internet, le navigateur cache les informations personnelles de l’utilisateur pendant qu’il surfe dans le navigateur. Même si l’offre peut cacher l’identité de l’utilisateur en dehors des navigateurs, dans d’autres applications, il faudra désactiver la fonction dite de résolution de noms multi-hébergée intelligente de Windows (Smart Multi-Homed Name Resolution, SMHNR) pour plus de confidentialité. Si l’on ne sait pas de quoi il s’agit, pas d’inquiétude : « Le problème n’affecte que les applications en dehors de Brave, mais tant que l’on utilise Brave VPN, l’activité dans le navigateur est protégée, même si la fonction Smart Multi-Homed Name Resolution est active », a expliqué Brave.

Cependant, l’éditeur a déclaré que sa combinaison de services offrait une protection de la vie privée quasi absolue, voire absolue, le navigateur Brave bloque les publicités et les traqueurs, le pare-feu protège contre les attaques entrantes, et le VPN aide à préserver l’anonymat vis-à-vis des FAI et d’autres services.