L’ancien système d’exploitation de Microsoft Windows 10 est maintenant arrivé en fin de vie. Mais les entreprises peuvent continuer à payer pour recevoir des mises à jour de sécurité pendant les trois prochaines années.

Ça y est, la date de fin de support de Windows 10 est arrivée ce 14 octobre. Cela signifie que les entreprises ne recevront plus de correctifs de sécurité gratuits ni d’assistance technique de la part de Microsoft pour les terminaux fonctionnant sous ce système d’exploitation. Désormais, les entreprises qui veulent continuer à utiliser cet OS devront payer 61 dollars par terminal (environ 45€ HT) pour la première année de support supplémentaire via le programme de mises à jour de sécurité étendues Extended Security Updates (ESU). L’ESU sera en place pendant trois ans, avec un coût annuel doublant tous les 12 mois pour atteindre 244 dollars (environ 170 € HT) la dernière année. Sans support étendu, les entreprises risquent d’être exposées à des cyberattaques et à des violations de données, car les nouvelles vulnérabilités de sécurité ne seront plus corrigées.

Avant le 14 octobre, Microsoft avait encouragé ses clients à passer à Windows 11 ou aux PC cloud Windows 365. Mais l’adoption de cette dernière version a été relativement lente en raison des exigences matérielles plus strictes de Windows 11, des budgets serrés des PME et du manque d’avantages de cette mise à niveau perçus par les utilisateurs. Cependant, à l’approche de la date limite de fin de support, les migrations se sont accélérées. Windows 11 a désormais dépassé Windows 10 en termes d’adoption par les entreprises à l’échelle mondiale, jusqu’à atteindre 60 % des déploiements. C’est ce qui ressort de l’analyse des données de 8 millions d’appareils Windows réalisée le mois dernier par le fournisseur de logiciels de gestion d’actifs Lansweeper.

Des ventes de PC dopées

L’abandon de Windows 10 a également entraîné une hausse des ventes de PC cette année. La semaine dernière, le cabinet d’analystes IDC a constaté une augmentation de 9,4 % des ventes au troisième trimestre 2025 par rapport à l’année précédente, attribuée en partie à la transition vers Windows 11. Les recherches d’Omdia ont estimé cette augmentation à 6,8 %, l’adoption de Windows 11 devant continuer à stimuler les ventes de PC jusqu’en 2026. « Alors que Microsoft et ses partenaires ont considérablement intensifié leurs efforts pour sensibiliser le public, en particulier les PME et les consommateurs, une part importante de la base installée mondiale de Windows reste soit sur Windows 10, soit sur un PC âgé de cinq ans ou plus », a déclaré la semaine dernière Ishan Dutt, directeur de recherche chez Omdia, dans un communiqué.

L’enquête menée par Omdia auprès des partenaires de distribution de PC a révélé que de nombreuses entreprises sont encore en train de passer à Windows 11. Selon le sondage réalisé auprès de 453 partenaires de distribution, 39 % ont déclaré que presque tous les PC Windows 10 de leurs clients professionnels avaient été renouvelés ou mis à niveau. Parallèlement, 18 % ont déclaré que leurs clients continueront à utiliser Windows 10 après la date de fin de support, en s’abonnant probablement au programme ESU.

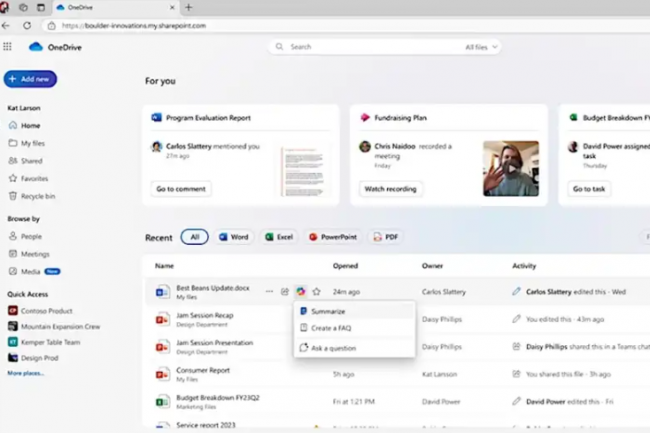

La plateforme de stockage et de partage de documents dans le cloud OneDrive de Microsoft s’enrichit de fonctions d’IA générative, d’une recherche améliorée et d’outils d’administration pour mieux sécuriser les fichiers sensibles.

Dans le cadre d’une refonte de sa plateforme de stockage et de partage de documents cloud, Microsoft a rendu Copilot AI disponible dans OneDrive. Dans un billet de blog, le fournisseur a présenté plusieurs façons d’utiliser son assistant genAI au sein de la plateforme. Son agent peut désormais résumer un ou plusieurs fichiers dans OneDrive sans avoir à les ouvrir au préalable, comparer le contenu des fichiers sélectionnés dans différents formats (y compris Word, PowerPoint et PDF) et répondre aux questions sur le contenu des fichiers via l’interface de chat. Ces fonctionnalités sont disponibles dès à présent pour les clients payants de OneDrive. Rappelons que l’accès à Microsoft 365 Copilot nécessite un coût supplémentaire de 28,10 € HT par utilisateur et par mois avec un abonnement annuel (ou paiement annuel pour un utilisateur de 337,2 € HT). Pour l’année prochaine, le fournisseur prévoit d’ajouter une fonction de récapitulation des réunions qui offrira une vue d’ensemble des discussions de la réunion directement à partir de OneDrive, ainsi que la possibilité de convertir des fichiers, comme des documents Word, en présentations PowerPoint.

La firme de Redmond va aussi intégrer également ses agents Copilot dans OneDrive, si bien que les utilisateurs pourront créer des chatbots sur mesure basés sur les documents stockés dans l’application. « Par exemple, la fonction pourra s’avérer utile pour fournir à plusieurs reprises les mêmes informations à diverses parties prenantes dans le cadre d’une conférence », a expliqué Jason Moore, vice-président des produits OneDrive. Avec un agent Copilot, il sera possible d’automatiser ce processus en lui demandant de répondre à des requêtes courantes, comme « Montrer l’ordre du jour de l’événement » ou « Résumer les derniers chiffres du budget ». Ces agents Copilot personnalisés peuvent ensuite être partagés avec des collègues sur OneDrive, SharePoint et Teams.

Des fonctions de recherche améliorées avant la fin d’année

L’entreprise a par ailleurs signalé plusieurs autres améliorations de OneDrive, notamment une expérience web OneDrive plus rapide et plus réactive lors de la navigation dans les fichiers, ainsi que des fonctions de recherche mises à jour avec de nouveaux contrôles de filtre et des résultats plus détaillés. Les modifications apportées à la recherche devraient être lancées d’ici la fin de l’année. Le fournisseur indique aussi l’ajout des dossiers colorés pour personnaliser et organiser les fichiers, désormais disponibles. Et, à partir de la mi-2025, une mise à jour des bibliothèques de documents OneDrive améliorera « les performances et la fiabilité globales, en facilitant et en accélérant la navigation, le passage à des vues personnalisées et la création de celles-ci, ainsi que le filtrage d’ensembles de données volumineux », selon Jason Moore.

Outre la possibilité pour les utilisateurs de trouver plus facilement des informations au sein de l’entreprise, Microsoft souhaite également leur simplifier le processus de sécurisation des fichiers sensibles dans OneDrive et SharePoint. C’est ce que fait la fonctionnalité de « comparaison des politiques de site pilotée par l’IA ». Le rapport généré par la fonction analyse les sites OneDrive ou SharePoint de l’entreprise, les compare à un site auquel sont appliquées les bonnes politiques d’accès des utilisateurs et suggère des modifications pour remédier au partage trop large de contenu. De plus, une nouvelle politique de restriction d’accès aux contenus appelée Restricted Content Discoverability peut être appliquée pour omettre certaines bibliothèques des résultats de recherche générés par Copilot. « Ces deux outils d’administration seront disponibles en avant-première publique dans le courant de l’année », a indiqué Microsoft.

Pour protéger les utilisateurs au moment où les ordinateurs quantiques seront capables de décoder les données cryptées, Zoom entend être le premier fournisseur de logiciels de vidéoconférence à utiliser la cryptographie post-quantique

Après bien des critiques sur ses pratiques en sécurité, Zoom a annoncé avoir doté son logiciel de réunion vidéo et vocale d’un cryptage « post-quantique » de bout en bout. L’objectif est de protéger les données de communication envoyées entre ses applications lorsque les ordinateurs quantiques seront suffisamment puissants pour compromettre les méthodes de chiffrements existants. Pour l’instant, les ordinateurs actuels ou « classiques » n’ont pas les capacités suffisantes pour casser les algorithmes de cryptage modernes qui protègent les communications transitant par Internet, que ce soit des messages textuels, des services bancaires ou d’achats en ligne. Mais les experts en sécurité craignent que les cybercriminels aient déjà commencé à collecter des données chiffrées pour les décrypter lorsque les ordinateurs quantiques seront suffisamment performants, une stratégie de décryptage rétrospectif appelée « récolter maintenant, décrypter plus tard » ou « harvest now, decrypt later ».

Pour sécuriser les communications sur ses applications de réunion à long terme, Zoom a annoncé mardi le renforcement des capacités EE2E existantes disponibles dans ses applications Workplace avec une « cryptographie post-quantique ». « Nous sommes le premier fournisseur de logiciels de communication unifiée à le faire », a affirmé Zoom dans un billet de blog. Pour cela, l’entreprise va utiliser Kyber 768, un algorithme de mécanisme d’encapsulation de clés (Key Encapsulation Mechanism, KEM) en cours de normalisation par l’Institut national des normes et de la technologie, le National Institute of Standards and Technology (NIST). Le NIST travaille à l’identification d’un ensemble d’algorithmes « post-quantiques » capables de résister aux attaques des futurs ordinateurs quantiques. « Même si les ordinateurs quantiques ne sont pas capables de résoudre des équations mathématiques complexes, ils pourraient décrypter des algorithmes classiques sur les systèmes existants, compte tenu de leur petite échelle et de leur taux d’erreur élevé », a déclaré Heather West, responsable de la recherche sur l’informatique quantique au sein du groupe Infrastructure Systems, Platforms, and Technology d’IDC.

Stocker pour déchiffrer plus tard

Par conséquent, les algorithmes classiques modernes ne sont pas encore menacés, mais cela pourrait changer avec les progrès de l’informatique quantique, qui permettent aux systèmes d’exécuter l’algorithme de Shor. Cet algorithme quantique serait capable de « factoriser efficacement de grands nombres composites » et donc de réduire le temps nécessaire pour casser le cryptage classique. « En raison de cet avantage, on craint que certaines entités, en particulier des acteurs parrainés par l’État, violent et volent des données ayant une longue durée de vie (finances, gouvernement, ministère de la Défense, etc.) dans l’intention d’utiliser les futurs systèmes quantiques pour les décrypter et les utiliser plus tard », a ajouté Mme West. Plusieurs initiatives sont en cours pour identifier et développer des algorithmes cryptographiques post-quantiques que les entreprises peuvent déployer pour résister à la puissance quantique. Par exemple, en 2016, le NIST a lancé une initiative mondiale et devrait publier ses recommandations finales dans le courant de l’année. En 2022, le président Biden a publié deux mémorandums de sécurité (NSM-8 et NSM10) afin de fournir aux agences gouvernementales des conseils et des délais pour commencer à mettre en œuvre la cryptographie post-quantique.

En ce qui concerne la fonction EE2E post-quantique de Zoom, Mme West a déclaré que la quantité d’informations transférées par le biais de messages textuels et de réunions virtuelles « reste un territoire encore peu exploré de la cryptographie post-quantique (Post-Quantum Cryptography, PQC) », mais qu’il s’agit d’un domaine important sur lequel il faut se concentrer. « Des informations compromises à l’aide de ces technologies pourraient conduire à des atteintes à la sécurité nationale, à l’exposition accidentelle de secrets commerciaux d’une entreprise, et bien d’autres choses encore », a-t-elle déclaré. « Zoom a saisi cette opportunité pour identifier un domaine actuellement fragile en matière de sécurité des données et pour développer une solution de cryptographie post-quantique disruptive pour l’industrie ».

Des contraintes à l’usage

Néanmoins, Mme West souligne les « sérieuses limites » de l’approche de Zoom. Par exemple, pour que la sécurité soit assurée, tous les participants à la réunion doivent utiliser la version 6.0.10 ou supérieure de l’application Zoom pour ordinateur de bureau ou mobile. « Or, rien ne garantit que tout le monde utilise la version la plus récente… », a-t-elle mis en garde. En outre, l’utilisation du cryptage post-quantique de Zoom signifie que les participants perdent l’accès à certaines fonctions clés, telles que l’enregistrement dans le cloud. « Pour que la PQC soit efficace, elle doit non seulement être protégée contre les atteintes potentielles à la cybersécurité quantique, mais elle doit aussi permettre les mêmes performances et la même utilité des applications et de l’infrastructure que si elle n’était pas utilisée. Cela ne semble pas être le cas avec la mise en œuvre de Zoom », a déclaré Mme West.

D’une manière générale, la responsable de la recherche sur l’informatique quantique d’IDC estime que toutes les entreprises devraient réfléchir à la manière d’assurer demain la sécurité des données cryptées. « Elles devraient prendre ce risque au sérieux », a-t-elle insisté. « Beaucoup semblent penser à tort que si une entreprise n’investit pas dans l’informatique quantique, il n’est pas nécessaire d’investir dans la cryptographie post-quantique. Les cyberattaques utilisant des algorithmes quantiques sont susceptibles d’affecter toutes les entreprises et organisations. Certaines comprennent l’importance de la cryptographie post-quantique et attendent la publication des normes finales du NIST, mais la mise à jour vers la cryptographie post-quantique sera sans doute un « processus laborieux ». C’est la raison pour laquelle elle recommande aux entreprises de commencer dès maintenant à inventorier et à identifier les données et l’infrastructure à risque. « Un partenariat avec un fournisseur de PQC ou un consultant peut les accompagner dans la transition. Les fournisseurs et les consultants en cryptographie post-quantique peuvent aussi apporter leur aide pour déterminer la solution la plus adaptée à l’entreprise ».