Le centre de recherche Outshift de Cisco imagine un infrastructure partagée standardisée qui permet des communications quantiques sûres entre les agents IA.

À mesure que les agents d’intelligence artificielle commencent à se multiplier, une structure ouverte sera nécessaire pour qu’ils puissent communiquer et collaborer en toute sécurité afin de résoudre des problèmes complexes, explique Cisco. Pour éviter les problèmes potentiels tels que l’explosion des agents et l’infrastructure fragmentée, l’incubateur et département de recherche avancé Outshift de Cisco (à l’origine de Calisti, une application de gestion de services mesh basée sur Istio;…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le centre de recherche Outshift de Cisco imagine un infrastructure partagée standardisée qui permet des communications quantiques sûres entre les agents IA.

À mesure que les agents d’intelligence artificielle commencent à se multiplier, une structure ouverte sera nécessaire pour qu’ils puissent communiquer et collaborer en toute sécurité afin de résoudre des problèmes complexes, explique Cisco. Pour éviter les problèmes potentiels tels que l’explosion des agents et l’infrastructure fragmentée, l’incubateur et département de recherche avancé Outshift de Cisco (à l’origine de Calisti, une application de gestion de services mesh basée sur Istio;…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Après une année 2024 en demi-teinte, l’équipementier de San José doit finaliser ses objectifs de restructuration d’entreprise, renforcer son approche plateforme pour le réseau et la sécurité, et tirer parti des opportunités des centres de données alimentés par l’intelligence artificielle (IA).

Malgré sa taille, Cisco a lancé relativement peu de nouvelles technologies en 2024 et a effectué peu de mises à jour majeures sur son portefeuille réseau de base. Cette absence d’innovations pourrait expliquer la baisse de 23 % des revenus dans le secteur du réseau rapportée dans ses derniers résultats trimestriels. L’une des annonces les plus marquantes de 2024 concernait le développement de ses solutions de réseau basées sur l’IA, notamment son partenariat élargi avec Nvidia. Ce partenariat associe la gamme…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

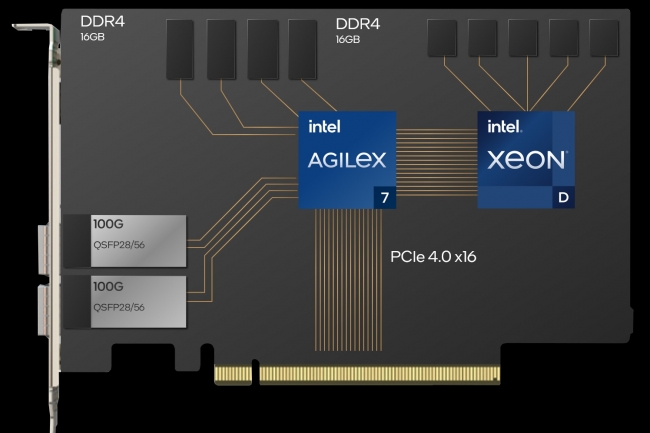

F5 et Intel vont travailler ensemble pour combiner les capacités de sécurité et de gestion du trafic de la suite Nginx Plus de F5 avec la boîte à outils open source OpenVino d’Intel pour optimiser l’inférence de l’IA et les accélérateurs matériels IPU du fondeur.

Pour offrir aux entreprises un moyen de développer et de fournir en toute sécurité des modèles d’inférence et des charges de travail basés sur l’IA, F5 a déclaré cette semaine qu’il allait travailler avec Intel. Plus précisément, les entreprises combineront les capacités de sécurité et de gestion du trafic de la suite Nginx Plus de F5 avec la boîte à outils OpenVino et les unités de traitement d’infrastructure (IPU) d’Intel. L’ensemble offrira aux clients la protection, l’évolutivité et la performance pour le développement d’inférences IA avancées, ont déclaré les fournisseurs. Nginx Plus est la suite de sécurité des applications de F5 qui comprend un équilibreur de charge logiciel, un cache de contenu, un serveur web, une passerelle API et un proxy microservices conçus pour protéger les applications web et mobiles distribuées. OpenVino est une boîte à outils open source qui accélère l’inférence de l’IA et permet aux développeurs d’utiliser des modèles d’IA formés à l’aide de cadres populaires tels que TensorFlow, PyTorch, ONNX, et d’autres. Le serveur de modèles d’apprentissage en profondeur OpenVino utilise la technologie des conteneurs Docker et peut être déployé dans un environnement en cluster pour gérer des charges d’inférence élevées et évoluer en fonction des besoins.

« Le serveur de modèles OpenVino prend en charge l’inférence à distance, ce qui permet aux clients d’effectuer l’inférence sur des modèles déployés sur des serveurs distants », selon Intel. « Cette fonctionnalité est utile pour les applications distribuées ou les scénarios dans lesquels l’inférence de l’IA doit être effectuée sur des serveurs puissants alors que l’appareil client a des ressources limitées. » Les IPU d’Intel sont des accélérateurs matériels qui déchargent un certain nombre de tâches telles que le traitement des paquets, la mise en forme du trafic et la commutation virtuelle de l’unité centrale du serveur. L’offre intégrée F5/Intel, qui est disponible, sera particulièrement bénéfique pour les applications de périphérie (edge), telles que l’analyse vidéo et l’IoT, où une faible latence et des performances élevées sont cruciales, a écrit Kunal Anand, directeur de la technologie chez F5, dans un blog sur la technologie.

Décharger le processeur principal avec l’IPU

« F5 Nginx Plus fonctionne comme un proxy inverse, offrant une gestion du trafic et une protection pour les serveurs de modèles d’IA », écrit M. Anand. « Avec des configurations de haute disponibilité et des contrôles de santé actifs, Nginx Plus peut s’assurer que les demandes des applications, des flux de travail ou des utilisateurs atteignent un serveur de modèle OpenVino opérationnel. » Il propose également l’utilisation de certificats HTTPS et mTLS pour crypter les communications entre l’application utilisateur et le serveur de modèle sans ralentir les performances, a ajouté M. Anand. Avec OpenVino, les développeurs convertissent d’abord les modèles et peuvent ensuite les optimiser et les compresser pour obtenir des réponses plus rapides, selon M. Anand. « Le modèle d’IA est prêt à être déployé en intégrant le moteur d’exécution OpenVino dans leur application pour la rendre compatible avec l’IA. Les développeurs peuvent déployer leur application infusée d’IA via un conteneur léger dans un centre de données, dans le nuage ou à la périphérie sur une variété d’architectures matérielles », a-t-il écrit.

Selon Intel, l’intégration d’une Intel IPU à Nginx Plus crée un vide de sécurité entre Nginx Plus et les serveurs OpenVino. Cette couche de sécurité supplémentaire protège contre les vulnérabilités potentielles partagées pour aider à protéger les données sensibles dans le modèle d’IA, ont déclaré les fournisseurs. Les IPU d’Intel sont compatibles avec le serveur Dell PowerEdge R760 équipé de processeurs Xeon. Cette association peut augmenter les performances des serveurs OpenVino et de F5 Nginx Plus, selon M. Anand. « L’exécution de Nginx Plus sur l’Intel IPU offre des performances et une évolutivité grâce aux accélérateurs matériels de l’Intel IPU », a écrit M. Anand. « Cette combinaison laisse également des ressources CPU disponibles pour les serveurs de modèles d’IA.

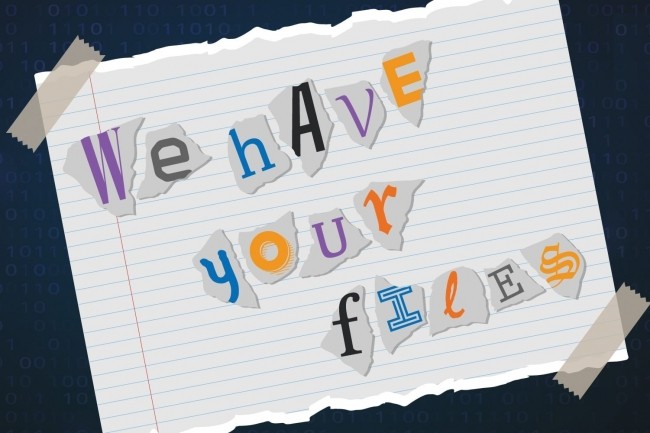

Les acteurs des ransomwares donnent souvent la priorité à l’obtention d’un accès initial aux réseaux ciblés, selon le groupe de recherche en sécurité Talos de Cisco.

Alors que les ransomwares continuent d’être le fléau des équipes de sécurité dans les entreprises, le groupe de recherche en sécurité Talos de Cisco a récemment étudié des groupes de ransomwares pour identifier les techniques courantes et offrir des recommandations aux opérateurs. Talos a examiné 14 groupes de ransomwares entre 2023 et 2024 et a étudié le volume des attaques, leur impact sur les clients et le comportement atypique des acteurs de la menace. Ses recherches incluent des données provenant des sites de fuite publics des groupes de ransomwares, de la réponse aux incidents de Talos IR, de ses efforts de suivi interne et des rapports provenant de sources publiques.

Selon ses recherches, « les acteurs de ransomwares les plus prolifiques donnent la priorité à l’obtention d’un accès initial aux réseaux ciblés à l’aide de comptes valides (c’est le mécanisme le plus courant). Le phishing pour obtenir des identifiants précède souvent ces attaques, une tendance observée dans tous les engagements de réponse aux incidents », a écrit James Nutland, analyste chez Cisco Talos, dans un blog. « Au cours de l’année écoulée, de nombreux groupes ont de plus en plus exploité des vulnérabilités connues et de type zero-day dans les applications accessibles au public, ce qui en fait un vecteur d’accès initial très répandu. »

Esquiver les défenses

Talos a repéré quelques changements majeurs dans l’espace des ransomwares au cours de l’année écoulée, notamment “l’émergence de plusieurs nouveaux groupes de ransomwares, chacun présentant des objectifs, des structures opérationnelles et une victimologie uniques”. Cette diversification met en évidence une évolution vers des activités cybercriminelles plus ciblées, des groupes tels que Hunters International, Cactus et Akira se taillant des niches spécifiques, en se concentrant sur des objectifs opérationnels distincts et des choix stylistiques pour se différencier”, a écrit M. Nutland. “Les principales conclusions indiquent que bon nombre des groupes les plus importants dans le domaine des ransomwares donnent la priorité à l’établissement d’un accès initial et à une esquive des défenses dans leurs chaînes d’attaque, mettant en évidence ces phases en tant que points focaux stratégiques. Au cours de l’année écoulée, de nombreux groupes ont exploité des vulnérabilités critiques dans des applications, devenant ainsi un vecteur d’attaque prévalent, que nous avons abordé plus loin, ce qui indique un besoin accru de contrôles de sécurité appropriés et de gestion des correctifs.”

Pour éviter la détection, les cyberpirates exploitant des ransomwares utilisent des « méthodes d’esquive de défense » telles que désactiver ou modifier les logiciels de sécurité, y compris les programmes anti-virus et les solutions de détection des points de terminaison. Ils essaient également souvent de désactiver les fonctionnalités de sécurité dans le système d’exploitation pour empêcher la détection de la charge utile du ransomware », a précisé M.Nutland. « Les adversaires vont aussi souvent offusquer les logiciels malveillants en emballant et en compressant le code, qui se décompresse finalement en mémoire lorsqu’il est exécuté. Ils modifieront également le registre système pour désactiver les alertes de sécurité, configureront le logiciel pour s’exécuter au démarrage, ou bloqueront certaines options de récupération pour les utilisateurs. »

Talos a noté plusieurs tendances supplémentaires en matière de ransomwares, y compris :

– **Exploits MFA** : « Les attaquants peuvent envoyer des emails contenant des pièces jointes malveillantes ou des liens URL qui exécuteront du code malveillant sur le système cible, déployant les outils et logiciels malveillants, et exploitant l’authentification multi-facteurs (MFA). Il existe de nombreuses façons pour les attaquants d’espérer contourner la MFA, que ce soit en raison d’une mauvaise mise en œuvre ou parce qu’ils possèdent déjà des identifiants de compte valides. Notamment, nous avons vu un nombre croissant d’affiliés de ransomwares tenter d’exploiter des vulnérabilités ou des mauvaises configurations dans des systèmes accessibles sur Internet, comme dans des logiciels hérités ou non corrigés. »

– **Recherche d’accès à long terme** : « …les attaquants chercheront à établir un accès à long terme, garantissant que leurs opérations réussiront même si leur intrusion initiale est découverte et corrigée. Les attaquants utilisent souvent des mécanismes de persistance automatisés de logiciels malveillants, tels que l’exécution AutoStart au démarrage du système, ou modifient les entrées de registre. Des outils de logiciels de contrôle à distance et la création de comptes locaux, de domaines et/ou de cloud peuvent également être déployés pour établir un accès secondaire avec des identifiants. »

– **Énumération des environnements cibles** : « Après avoir établi un accès persistant, les attaquants tenteront ensuite d’énumérer l’environnement cible pour comprendre la structure du réseau, localiser les ressources pouvant soutenir l’attaque et identifier les données de valeur pouvant être volées dans le cadre d’une double extorsion. En utilisant divers utilitaires locaux et services légitimes, ils exploitent des contrôles d’accès faibles et élèvent les privilèges au niveau administrateur pour progresser davantage dans la chaîne d’attaque. »

– **Utilisation d’outils de scanner réseau** : « Nous avons observé l’utilisation populaire de nombreux outils de scanner réseau en conjonction avec des outils et utilitaires du système d’exploitation local (binaires living-off-the-land) comme Certutil, Wevtutil, Net, Nltes et Netsh pour se fondre dans les fonctions typiques du système d’exploitation, exploiter des applications et processus de confiance et aider à la livraison de logiciels malveillants. »

– **Double extorsion** : « Dans le cadre de la focalisation sur un modèle de double extorsion, de nombreux attaquants collectent des informations sensibles ou confidentielles pour les envoyer à une ressource contrôlée par un attaquant externe ou via un mécanisme C2. Les utilitaires de compression et de chiffrement de fichiers WinRAR et 7-Zip ont été utilisés pour dissimuler les fichiers pour le transfert non autorisé de données, tandis que les attaquants exfiltrent souvent les fichiers en utilisant les outils de gestion à distance mentionnés précédemment. Des outils d’exfiltration de données personnalisés ont été développés et utilisés par les opérations RaaS plus matures, offrant des outils personnalisés tels qu’Exbyte (BlackByte) et StealBit (LockBit) pour faciliter le vol de données. »

Collecter des données pour préparer des attaques

Plus tôt cette année, Talos a souligné que les acteurs qui perpétuent des attaques de menace persistante avancée (APT) ne cherchent pas seulement à accéder à votre réseau. Ils veulent s’infiltrer discrètement et rester pour collecter des données précieuses ou préparer de futures attaques. Les menaces post-compromission sont en augmentation, et elles visent principalement les infrastructures réseau vieillissantes et les périphériques de périphérie qui sont depuis longtemps en fin de vie et peuvent présenter des vulnérabilités critiques non corrigées. Certaines des mesures que les entreprises peuvent prendre pour lutter contre les attaques de ransomwares incluent l’application régulière et cohérente des correctifs et des mises à jour à tous les systèmes et logiciels pour traiter les vulnérabilités rapidement et réduire le risque d’exploitation, selon M. Nutland. « Mettez en œuvre des politiques de mot de passe robustes qui exigent des mots de passe complexes et uniques pour chaque compte. De plus, appliquez l’authentification multi-facteurs (MFA) pour ajouter une couche de sécurité supplémentaire », a indiqué M. Nutland.

Segmenter le réseau pour isoler les données et systèmes sensibles, empêchant le déplacement latéral en cas de violation. En plus d’utiliser des mécanismes de contrôle d’accès réseau tels que 802.1X pour authentifier les appareils avant de leur accorder l’accès au réseau, garantissant ainsi que seules les connexions d’appareils autorisés, a indiqué le chercheur. « Mettez en œuvre un système de gestion des informations et des événements de sécurité (SIEM) pour surveiller et analyser en continu les événements de sécurité, en plus du déploiement de solutions EDR/XDR sur tous les clients et serveurs pour fournir des capacités avancées de détection, d’investigation et de réponse aux menaces ».

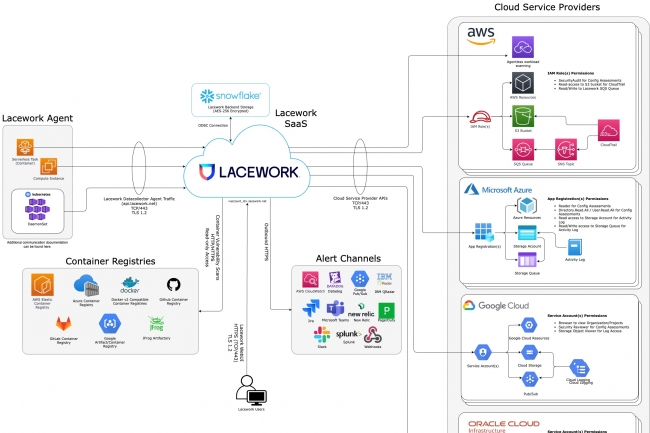

Après l’acquisition de Lacework, Fortinet intégrera sa technologie dans ses packages Secure Access Service Edge (SASE) et Security Fabric.

Fortinet a conclu un accord pour acheter la société de sécurité cloud Lacework pour un montant non divulgué. Fondée en 2015, Lacework est connue pour sa technologie basée sur l’apprentissage automatique, l’IA et l’automatisation qui propose aux clients de gérer et sécuriser des flux de travail cloud. Sa solution de recherche, filtre et partage des détails sur les activités anormales ou non caractéristiques peut indiquer des problèmes de sécurité critiques, selon l’entreprise. Un rapport récent de Frost & Sullivan indique que Lacework a une feuille de route claire pour ses prochaines mises à jour, se concentrant sur des domaines tels que la gestion de la posture de sécurité, la détection des menaces, l’investigation et la remédiation automatisée. Fortinet intégrera la technologie de Lacework dans une variété de ses produits, y compris ses packages Secure Access Service Edge (SASE) et Security Fabric.

Dans un blog concernant l’acquisition, John Maddison, directeur marketing chez Fortinet, a déclaré que Lacework offre une technologie brevetée d’IA et d’apprentissage automatique, une architecture avec et sans agent pour la collecte de données, un lac de données développé en interne, et une puissante offre de sécurité de code qui intègre les services de la plateforme de protection des applications cloud-native pour protéger ce qui se passe à l’intérieur du cloud. “Nous avons l’intention de rendre la plateforme encore plus puissante en l’intégrant aux capacités de pare-feu et de WAAP de Fortinet pour aider davantage les clients à identifier, prioriser et remédier aux risques et aux menaces dans une infrastructure cloud-native complexe, du code au cloud,” a indiqué M. Madison. “Plus précisément, la combinaison permettra aux clients de protéger ce qui se passe à l’intérieur de l’application cloud ainsi que ce qui se passe entre l’application et le monde extérieur.”

Wiz également intéressé par Lacework

Lacework fait partie de l’écosystème des plateformes de protection des charges de travail cloud (CWPP) qu’un rapport récent de Frost & Sullivan décrit comme étant très fragmenté, comprenant des fournisseurs de services cloud, des éditeurs traditionnels de sécurité réseau et de point de terminaison, des spécialistes de l’évaluation des vulnérabilités et des start-ups spécialisées dans la sécurité cloud. Plus de 50 fournisseurs concurrencent dans l’espace CWPP à l’échelle mondiale, notamment Palo Alto, Microsoft, Broadcom/VMware Carbone Black, Wiz et Check Point. Jusqu’à récemment, des rumeurs persistantes indiquaient que Wiz allait acquérir Lacework.

“Frost & Sullivan prédit une tendance croissante vers la consolidation, avec d’autres acquisitions et fusions prévues,” selon le cabinet. “Cela entraînera probablement moins d’options mais plus robustes pour les organisations, car les grands fournisseurs avec plus de ressources peuvent mieux fournir des solutions complètes répondant aux besoins de leurs clients.” La transaction entre Fortinet et Lacework devrait se conclure au second semestre de 2024.

Pour renforcer la sécurité des applications avec des fonctionnalités dédiées aux API, F5 Networks met à profit la technologie issue du rachat de Wib Security.

L’équipementier F5 renforce la sécurité des applications en ajoutant un service à son package principal Distributed Cloud Service. Lancé en 2023, ce dernier est une plateforme SaaS permettant la gestion des applications, la gestion de l’infrastructure et les services de sécurité sur les sites cloud publics, cloud privés et edge des clients. Le service de découverte et de protection des API du fournisseur vise à offrir aux clients un moyen simple de découvrir les points d’extrémité des API, de surveiller le trafic à la recherche de vulnérabilités, de fournir des tests et de protéger les applications. “L’objectif principal est de protéger les entreprises de l’exfiltration de données par le biais d’API non surveillées, mal implémentées ou mal configurées”, a déclaré Kara Sprague, vice-présidente exécutive et directrice des produits chez F5. “Le service offre aux entreprises une vision beaucoup plus claire des API qu’elles ont exposées au public et du type de données que ces API échangent, afin qu’elles puissent sécuriser beaucoup plus facilement ces données.”

L’ère des applications monolithiques, traditionnelles client-serveur à trois niveaux, est révolue, a déclaré Mme Sprague. Selon l’étude 2024 State of Application Strategy de F5, 88% des organisations déploient leurs applications et leurs API dans des environnements hybrides qui englobent les sites sur site et dans le cloud, et près de 40% des organisations exploitent des applications et des API dans six environnements différents. “Les nouvelles applications d’aujourd’hui sont basées sur des conteneurs et des microservices, et ces applications natives de conteneurs et de microservices sont toutes dotées d’API qui constituent en fait les portes d’entrée vers la logique applicative moderne et qui sont désormais la principale cible des cyberattaques”, a déclaré Mme Sprague.

Wib Security assure une visibilité complète des API

Le service F5 utilise la technologie de sécurité des API issue du récent rachat de la start-up israélienne Wib Security (10 millions de dollars environ). Cette dernière comprend des fonctionnalités d’analyse de code, de détection des vulnérabilités et d’évaluation des risques qui permettent aux clients de surveiller les processus de développement des applications afin d’atténuer les menaces et de repérer les problèmes, peu importe où ils se trouvent, avant qu’ils ne pénètrent sur le réseau de l’entreprise. “La sécurité des applications devient de plus en plus importante dans le secteur. Les entreprises sont contraintes – par les interactions avec les fournisseurs, les considérations relatives à la chaîne d’approvisionnement et/ou les contrôles de conformité réglementaire – d’examiner et de documenter la manière dont leurs applications sont utilisées, développées et sécurisées”, a déclaré Christopher Steffen, directeur de recherche chez Enterprise Management Associates.

“Les entreprises se rendent compte que nombre de leurs applications sont multigénérationnelles. Ce qui signifie qu’il est possible, voire probable, que les applications utilisées aient été développées sur une base qui a plusieurs générations techniques de retard”, a souligné M. Steffen. “La technologie est tellement obsolète que vous avez souvent besoin d’un spécialiste pour refactoriser l’application en quelque chose de plus moderne et utilisable. C’est extrêmement coûteux, et même avec un réaménagement, la sécurité est souvent une considération secondaire ou tertiaire dans le processus.” Alors que de nombreuses fonctions existaient en tant qu’offres indépendantes et autonomes, F5 a maintenant combiné les outils en une plateforme holistique, ce qui devrait être intéressant à la fois pour les développeurs et les gestionnaires, a indiqué M. Steffen. “Lorsque les développeurs disposent d’un outil unique conçu en fonction de leurs processus, qui leur fournit des informations exploitables au lieu d’un vague message “c’est cassé”, ils sont beaucoup plus susceptibles de l’utiliser”, a déclaré M. Steffen.

Plus d’automatisation

“En l’état actuel des choses, un ingénieur de développement doit utiliser une suite d’outils vaguement intégrés pour accomplir un grand nombre des mêmes fonctions que la solution F5 pourra accomplir pour lui en une seule fois. Les équipes de développement recherchent les meilleurs outils de sécurité qui non seulement répondent à leurs exigences en matière de sécurité, mais qui créent également le moins de friction possible dans leurs processus. Je pense que F5 a fait un grand pas dans cette direction”, a poursuivi M. Steffen. En plus de son service API, F5 promet d’intégrer de l’IA à son service cloud distribué. Par exemple, plus tard cette année, le fournisseur prévoit d’introduire un assistant IA basé sur le langage naturel pour aider les équipes de sécurité informatique à identifier plus facilement les anomalies, à interroger et à générer des configurations de politiques, et à appliquer des mesures correctives, a rapporté M. Sprague. « L’assistant fera partie de la console Distributed Cloud et permettra aux utilisateurs d’interroger leurs ensembles de données pour obtenir des recommandations sur les mesures et les capacités de sécurité qu’ils devraient appliquer à leurs diverses applications et API, entre autres cas d’utilisation ».

L’assistant IA fera partie d’un service plus large basé sur l’IA appelé AI Data Fabric, qui agrègera les données des Distributed Cloud Services ainsi que du système de support d’application NGinx de F5 et du portefeuille de produits réseau BIG-IP. À partir de ces données, la société prévoit de fournir des rapports et des analyses, voire de former et de déployer des modèles de machine learning pour exécuter des inférences afin de mieux sécuriser et optimiser les applications, a précisé M. Sprague. « L’idée derrière AI Data Fabric sera de fournir des services intelligents qui permettront aux entreprises de répondre aux menaces en temps réel, de générer des recommandations pour les aider à prendre des décisions plus éclairées et à prendre des mesures rapides telles que la correction », a assuré M. Sprague.

Pour renforcer la sécurité des applications avec des fonctionnalités dédiées aux API, F5 Networks met à profit la technologie issue du rachat de Wib Security.

L’équipementier F5 renforce la sécurité des applications en ajoutant un service à son package principal Distributed Cloud Service. Lancé en 2023, ce dernier est une plateforme SaaS permettant la gestion des applications, la gestion de l’infrastructure et les services de sécurité sur les sites cloud publics, cloud privés et edge des clients. Le service de découverte et de protection des API du fournisseur vise à offrir aux clients un moyen simple de découvrir les points d’extrémité des API, de surveiller le trafic à la recherche de vulnérabilités, de fournir des tests et de protéger les applications. “L’objectif principal est de protéger les entreprises de l’exfiltration de données par le biais d’API non surveillées, mal implémentées ou mal configurées”, a déclaré Kara Sprague, vice-présidente exécutive et directrice des produits chez F5. “Le service offre aux entreprises une vision beaucoup plus claire des API qu’elles ont exposées au public et du type de données que ces API échangent, afin qu’elles puissent sécuriser beaucoup plus facilement ces données.”

L’ère des applications monolithiques, traditionnelles client-serveur à trois niveaux, est révolue, a déclaré Mme Sprague. Selon l’étude 2024 State of Application Strategy de F5, 88% des organisations déploient leurs applications et leurs API dans des environnements hybrides qui englobent les sites sur site et dans le cloud, et près de 40% des organisations exploitent des applications et des API dans six environnements différents. “Les nouvelles applications d’aujourd’hui sont basées sur des conteneurs et des microservices, et ces applications natives de conteneurs et de microservices sont toutes dotées d’API qui constituent en fait les portes d’entrée vers la logique applicative moderne et qui sont désormais la principale cible des cyberattaques”, a déclaré Mme Sprague.

Wib Security assure une visibilité complète des API

Le service F5 utilise la technologie de sécurité des API issue du récent rachat de la start-up israélienne Wib Security (10 millions de dollars environ). Cette dernière comprend des fonctionnalités d’analyse de code, de détection des vulnérabilités et d’évaluation des risques qui permettent aux clients de surveiller les processus de développement des applications afin d’atténuer les menaces et de repérer les problèmes, peu importe où ils se trouvent, avant qu’ils ne pénètrent sur le réseau de l’entreprise. “La sécurité des applications devient de plus en plus importante dans le secteur. Les entreprises sont contraintes – par les interactions avec les fournisseurs, les considérations relatives à la chaîne d’approvisionnement et/ou les contrôles de conformité réglementaire – d’examiner et de documenter la manière dont leurs applications sont utilisées, développées et sécurisées”, a déclaré Christopher Steffen, directeur de recherche chez Enterprise Management Associates.

“Les entreprises se rendent compte que nombre de leurs applications sont multigénérationnelles. Ce qui signifie qu’il est possible, voire probable, que les applications utilisées aient été développées sur une base qui a plusieurs générations techniques de retard”, a souligné M. Steffen. “La technologie est tellement obsolète que vous avez souvent besoin d’un spécialiste pour refactoriser l’application en quelque chose de plus moderne et utilisable. C’est extrêmement coûteux, et même avec un réaménagement, la sécurité est souvent une considération secondaire ou tertiaire dans le processus.” Alors que de nombreuses fonctions existaient en tant qu’offres indépendantes et autonomes, F5 a maintenant combiné les outils en une plateforme holistique, ce qui devrait être intéressant à la fois pour les développeurs et les gestionnaires, a indiqué M. Steffen. “Lorsque les développeurs disposent d’un outil unique conçu en fonction de leurs processus, qui leur fournit des informations exploitables au lieu d’un vague message “c’est cassé”, ils sont beaucoup plus susceptibles de l’utiliser”, a déclaré M. Steffen.

Plus d’automatisation

“En l’état actuel des choses, un ingénieur de développement doit utiliser une suite d’outils vaguement intégrés pour accomplir un grand nombre des mêmes fonctions que la solution F5 pourra accomplir pour lui en une seule fois. Les équipes de développement recherchent les meilleurs outils de sécurité qui non seulement répondent à leurs exigences en matière de sécurité, mais qui créent également le moins de friction possible dans leurs processus. Je pense que F5 a fait un grand pas dans cette direction”, a poursuivi M. Steffen. En plus de son service API, F5 promet d’intégrer de l’IA à son service cloud distribué. Par exemple, plus tard cette année, le fournisseur prévoit d’introduire un assistant IA basé sur le langage naturel pour aider les équipes de sécurité informatique à identifier plus facilement les anomalies, à interroger et à générer des configurations de politiques, et à appliquer des mesures correctives, a rapporté M. Sprague. « L’assistant fera partie de la console Distributed Cloud et permettra aux utilisateurs d’interroger leurs ensembles de données pour obtenir des recommandations sur les mesures et les capacités de sécurité qu’ils devraient appliquer à leurs diverses applications et API, entre autres cas d’utilisation ».

L’assistant IA fera partie d’un service plus large basé sur l’IA appelé AI Data Fabric, qui agrègera les données des Distributed Cloud Services ainsi que du système de support d’application NGinx de F5 et du portefeuille de produits réseau BIG-IP. À partir de ces données, la société prévoit de fournir des rapports et des analyses, voire de former et de déployer des modèles de machine learning pour exécuter des inférences afin de mieux sécuriser et optimiser les applications, a précisé M. Sprague. « L’idée derrière AI Data Fabric sera de fournir des services intelligents qui permettront aux entreprises de répondre aux menaces en temps réel, de générer des recommandations pour les aider à prendre des décisions plus éclairées et à prendre des mesures rapides telles que la correction », a assuré M. Sprague.

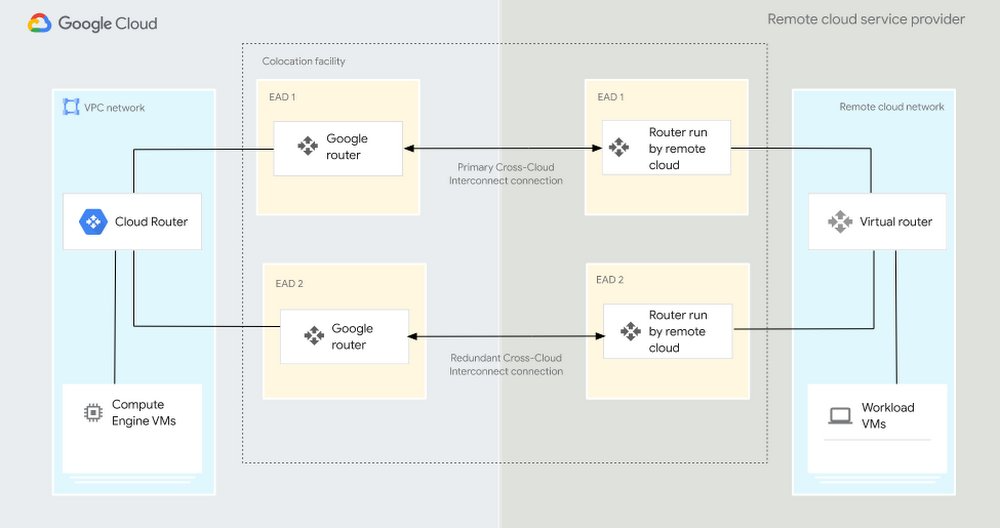

Le service Cross-Cloud Network de Google Cloud vient simplifier la mise en réseau multicloud sans négliger les aspects sécurité.

À l’occasion de son évènement Google Next, du 29 au 31 aout à San Francisco, Google Cloud a mis en avant un service qui entend permettre aux entreprises de mettre plus facilement en réseau – et en toute sécurité – plusieurs ressources basées sur le cloud. Cross-Cloud Network comprend la technologie GCP existante et comprend un écosystème de partenaires pour aider les entreprises à développer, créer et prendre en charge des applications distribuées sur l’ensemble des clouds. « Nous savons que plus de 70 % de nos entreprises vont adopter le multicloud. L’idée derrière Cross-Cloud Network est qu’aujourd’hui, de nombreuses entreprises exploitent des réseaux sur mesure avec une sécurité clé en main pour se connecter à ces clouds qui sont opérationnellement complexes à gérer et à construire, ce qui entraîne un coût total de possession beaucoup plus élevé et une flambée des coûts », a déclaré Muninder Sambi, vice-président et directeur général des réseaux chez Google Cloud. « Ils ont mis en place des centres de données privés pour connecter et sécuriser la main-d’œuvre hybride afin d’accéder aux ressources cloud et sur site et gérer plusieurs cloud CDN pour accélérer les applications Web. Tout cela peut également conduire à une posture de sécurité incohérente et faire augmenter les coûts totaux », a rapporté M. Sambi. Cross-Cloud Network est conçu pour relever ces défis et offrir un moyen cohérent d’interconnecter les applications sans compromettre la livraison ou la sécurité des programmes, a précisé le dirigeant.

La clé du service Cross-Cloud Network est la fonctionnalité Cross Cloud Interconnect du fournisseur, introduite en mai, qui offre des liens chiffrés gérés à 10 Gbit/s ou 100 Gbit/s pour connecter le cloud privé virtuel (VPC) de Google, d’autres VPC ou des réseaux virtuels dans différents clouds. Le service prend en charge des options de sécurité telles que VPN IPsec ou MACsec et s’appuie sur une promesse SLA de 99,99 %, a complété M. Sambi. L’utilisation du réseau Cross-Cloud peut réduire la latence du réseau de 35 % et le coût total de possession de 40 % par rapport aux applications réseau sans acheminer le trafic sur le réseau de Google, a ajouté le dirigeant. Le service prend en charge Alibaba Cloud, Amazon Web Services, Microsoft Azure et Oracle Cloud Infrastructure, a ajouté Sambi.

Cross-Cloud Interconnect permet de connecter n’importe quel cloud public à Google Cloud via le réseau mondial sécurisé à large bande passante du fournisseur de Mountain View. (Crédit GCP)

Cross-Cloud Network utilise le backbone de Google qui, selon les analystes, est un point clé du service. La stratégie réseau globale de Google est solide, a déclaré Sid Nag, vice-président des services et technologies cloud chez Gartner Research. « [Google Cloud] connecte non seulement ses propres clients, mais également à d’autres fournisseurs de cloud hyperscale, alors que les organisations (90 % en 2023 selon les prévisions de Gartner) se tournent de plus en plus vers un modèle d’adoption multicloud. La fonctionnalité Cross-Cloud Interconnect de Google constitue une offre solide à cet égard », a complété l’analyste. « Google Networking est l’un des atouts forts de Google qui se démarque de la concurrence. Il s’agit d’une épine dorsale de réseau hyperscale. Google Networking s’apparente à un FAI à bien des égards. Il fournit une connectivité pour ses multiples actifs tels que YouTube et Google Cloud », a précisé M. Nag. « Le réseau Google est présent sur plus de 180 échanges Internet et sur plus de 160 installations d’interconnexion. Google a réalisé des investissements importants dans les réseaux multicloud. »

Prise en charge des VPC dans Network Connectivity Center

Le service Cross-Cloud Network inclut la prise en charge du Network Connectivity Center de Google, qui orchestre la connectivité réseau entre plusieurs ressources. Pour ce service, Google propose en avant-première un service appelé VPC Spokes, qui permettra aux clients de faire évoluer la connectivité privée virtuelle. « Les rayons VPC exportent et importent toutes les routes de sous-réseau IPv4 à partir des plages d’adresses IPv4 de sous-réseau du réseau VPC en rayon, garantissant ainsi une connectivité IPv4 complète entre toutes les charges de travail qui résident dans ces réseaux VPC », a déclaré Google. « Le trafic réseau inter-VPC reste au sein du réseau Google Cloud et ne transite pas par Internet, garantissant ainsi la confidentialité et la sécurité. » De plus, une autre fonctionnalité appelée Private Service Connect fournit une connectivité au réseau de services gérés sans quitter le réseau Google Cloud. Selon la firme de Mountain View, la fonctionnalité fonctionne en autorisant une connexion réseau depuis une interface Private Service Connect vers Google Cloud, qui attribue ensuite une adresse IP à l’interface. L’adresse IP est liée au sous-réseau consommateur spécifié par la connexion réseau. Les réseaux de consommateurs et de producteurs sont alors connectés et peuvent communiquer en utilisant des adresses IP internes, a indiqué le fournisseur. Le service prend en charge plus de 20 services gérés différents par Google et ses partenaires, notamment Databricks, JFrog et MongoDB.

Cloud NGFW peut être utilisé pour appliquer une inspection au niveau du pare-feu au flux d’applications qui se produisent au sein de Google Cloud ainsi qu’avec d’autres cloud et datacenters sur site. (Crédit GCP)

Une autre nouveauté de Cross-Cloud Network est un équilibreur de charge d’applications qui peut répartir uniformément les charges de travail entre les clients distribués et les services backend, ce qui peut améliorer les flux de trafic et la résilience globale des applications internes, a indiqué M. Sambi. La fonction d’équilibrage de charge permet aux clients privés de n’importe quelle région Google Cloud d’accéder aux équilibreurs de charge internes résidant dans n’importe quelle autre région. Les équilibreurs de charge d’application peuvent également vérifier l’état de santé d’une application particulière et envoyer du trafic vers des services backend distribués à l’échelle mondiale, a déclaré Google. De plus, les équilibreurs de charge des applications cloud de Google prennent désormais en charge le référencement de services interprojets. « Cette fonctionnalité était disponible dans nos équilibreurs de charge d’applications régionaux et est désormais ajoutée au niveau mondial. Le référencement des services entre projets permet aux entreprises d’acheminer le trafic vers les services de différents projets cloud, ce qui permet une flexibilité de déploiement pour que les services résident dans les projets qui répondent le mieux aux besoins de l’organisation », a complété M. Sambi.

Services de sécurité réseau cross-cloud

En plus des composants réseau, Cross-Cloud Network ajoute un certain nombre de services de sécurité. « Nous avons créé des produits de sécurité basés sur le ML tels que Cloud Armor et nous sommes associés à des sociétés telles que Palo Alto Networks pour intégrer des technologies de sécurité avancées capables de fournir une efficacité élevée contre les menaces avec des contrôles de posture de sécurité », a déclaré M. Sambi. Cloud Armor Adaptive Protection de Google est le service basé sur le ML du fournisseur destiné à détecter et à protéger les réseaux contre les attaques DDoS. Le fournisseur a également présenté en avant-première Cloud NGFW, un pare-feu de nouvelle génération co-développé avec Mandiant et Palo Alto Networks. Cloud NGFW promet une protection intégrée contre les menaces via une architecture de pare-feu distribué pour garantir la simplicité, l’évolutivité et la couverture dans le cloud sans avoir besoin de réacheminer le trafic ou de réorganiser les réseaux cloud, a précisé le dirigeant de GCP. Il permet des contrôles unifiés de la posture de sécurité du réseau sur l’ensemble des périmètres et des charges de travail afin que les entreprises puissent définir des politiques à l’échelle de l’organisation ou des politiques basées sur des balises fournies par IAM qui suivent une charge de travail sur l’ensemble des couches réseau et applicatives, a souligné M. Sambi. Une réponse aux menaces basée sur une politique unique peut être appliquée dans toute une organisation pour résoudre rapidement les incidents de sécurité.

« L’une des choses avec lesquelles nos clients ont du mal à chaque fois qu’ils appliquent un pare-feu ou un dispositif de détection des menaces est le déchiffrement de Transport Layer Security » a indiqué M. Sambi. « Nous avons donc retiré cette fonction du pare-feu et l’avons distribuée dans notre plan de données, ce qui nous a permis d’obtenir des performances bien supérieures sans avoir à dégrader les performances du Cloud NGFW. » De plus, les équilibreurs de charge d’applications externes globaux ont amélioré la sécurité grâce à l’authentification côté client mTLS. Cette capacité permet au serveur de vérifier l’identité du client de la même manière que le client vérifie l’identité du serveur lors de l’authentification TLS standard.

Une autre fonctionnalité, Network Security Posture Control, permet aux clients de baliser les charges de travail, les VM ou un ensemble de charges de travail et d’appliquer des politiques de sécurité sur l’ensemble de l’infrastructure Google Cloud.

Partenariat pour un service de pointe sécurisé

Pour les clients souhaitant adopter la technologie Secure Service Edge (SSE), pour les travailleurs hybrides en particulier, le fournisseur s’associe à Palo Alto Networks pour son système Prisma Access et à Broadcom pour sa passerelle web sécurisée afin d’offrir une prise en charge SSE nativement dans Google Cloud. Les solutions SSE sont adoptées par les organisations pour fournir un accès sécurisé aux applications d’entreprise et aux applications SaaS et pour aider à protéger la main-d’œuvre dispersée. Cependant, les utilisateurs qui se connectent à SSE subissent une latence plus élevée pour les applications privées, car les solutions SSE s’appuient sur des tunnels fixes sur des liaisons Internet au mieux pour atteindre les applications privées à travers les clouds. Le service Cross Cloud Network peut diriger tout le trafic utilisateur sur site vers ces offres SSE hébergées dans Google Cloud. « Après l’inspection de sécurité, le trafic est acheminé vers les applications de Google Cloud ou via Cross-Cloud Interconnect vers d’autres cloud. Étant donné que la pile de sécurité est déployée de manière native dans Google Cloud, aucun tunnel ni réseau de superposition n’est requis, ce qui permet à la pile de fonctionner de manière optimale. Grâce à l’intégration native de ces solutions SSE dans le réseau Cross-Cloud, les entreprises bénéficieront de contrôles de sécurité et d’une réduction allant jusqu’à 35 % de la latence du réseau. »

Le fournisseur de services d’infrastructure informatique Kyndryl utilisera la plate-forme Security Cloud de Cisco pour aider les entreprises clientes à renforcer leur cyber-résilience.

Cisco et Kyndryl ont élargi leur partenariat pour proposer de nouveaux services destinés à aider les entreprises clientes à mieux détecter et répondre aux cybermenaces. Plus précisément, le fournisseur de services IT intégrera sa propre offre de cyber-résilience à la plate-forme globale Security Cloud de Cisco qui comprend des composants de sécurité tels que le contrôle d’accès Duo de Cisco, des fonctionnalités étendues de détection et de réponse et Multicloud Defense, qui orchestre la sécurité et les politiques dans les cloud privés et publics.

Security Cloud fonctionne comme une couche au-dessus de l’infrastructure des services cloud d’un client – notamment Azure, AWS, GCP et les cloud de centres de données privés – pour protéger les applications principales, a déclaré l’équipementier. Il propose un tableau de bord unifié, la prise en charge de politiques de confiance flexibles et des API ouvertes pour encourager les intégrateurs tiers. En corrélant les données et en utilisant l’intelligence artificielle et l’apprentissage automatique, Security Cloud peut détecter et corriger rapidement les menaces dans toute une organisation, explique Cisco.

Prémunir les entreprises des cyber-menaces

« Le Security Cloud de Cisco permettra à Kyndryl d’intégrer des solutions multifournisseurs et de fournir une solution plus cohérente et intégrée. En augmentant l’intégration, les clients bénéficient d’offres qui protègent leur organisation. En retour, cela consolide les fournisseurs de sécurité, centralise la technologie et limite les surfaces d’attaque, tout en améliorant la capacité d’une organisation à répondre à ses besoins en matière de cyber-résilience », a déclaré Michelle Weston, vice-présidente des offres mondiales de sécurité et de résilience chez Kyndryl. La cyber-résilience permet aux clients du GSI (Global System Integrators) d’anticiper, de se protéger, de résister et de se remettre des conditions défavorables, des stress, des attaques et des compromissions des activités cybernétiques, a déclaré Weston.

L’américain propose un service de sécurité et de résilience qui comprend une variété de services tels que le support Zero Trust, les opérations de sécurité et les services de récupération après incident. « Kyndryl fournit une suite de services et de solutions qui répondent aux besoins des clients, depuis l’anticipation d’une attaque jusqu’à la récupération des données en cas de cyber-incident ou autre, comme une catastrophe naturelle », a déclaré Mme Weston. « Kyndryl utilise notre cadre de cyber-résilience pour proposer à ses clients des offres innovantes et flexibles qui s’éloignent des modèles de sécurité traditionnels et obsolètes.

Un partenariat historique avec IBM

L’année dernière, Cisco et Kyndryl ont annoncé leur première alliance, visant à aider les entreprises clientes à mettre en œuvre une gamme de technologies de connectivité, notamment les réseaux définis par logiciel (SDN), le WAN et la 5G privée. Kyndryl propose des services de conseil en réseau, de réseaux entièrement gérés et de SDN pour aider les entreprises à créer des structures de réseau programmables comprenant des technologies SD-WAN, de centre de données, de succursales et de LAN. Cette relation poursuit un partenariat technologique entre Cisco et l’ancienne unité de services d’infrastructure gérée d’IBM, séparée de big blue en 2021.

- 1

- 2