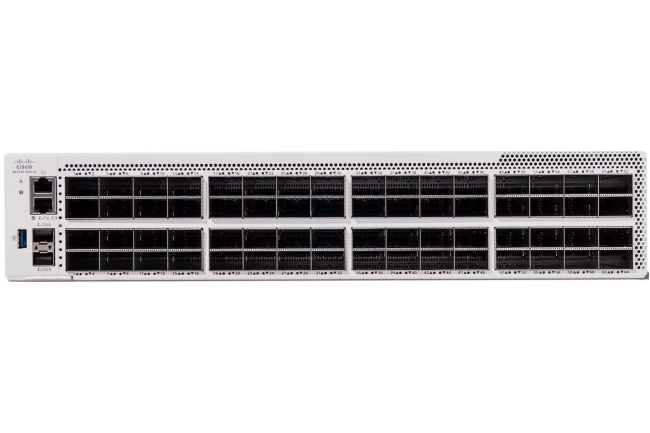

Les deux entreprises ont dévoilé la gamme de commutateurs N9100 basés sur l’accélérateur réseau Ethernet Spectrum-X, ainsi que des architectures de référence. Ces offres s’adressent aux entreprises et les fournisseurs de cloud notamment les NCP.

La question du réseau pour l’infrastructure IA est toujours importante. Cisco et Nvidia viennent d’apporter une réponse avec la présentation de la gamme de switch N9100 intégrant l’accélérateur Ethernet Spectrum-X de Nvidia. Ils ont par ailleurs présenté des architectures de référence en renforçant l’infrastructure Secure AI Factory et une pile logicielle sur la 6G pour les opérateurs télécoms.

« Ce partenariat est une démonstration de force, combinant le leadership de Nvidia dans le domaine du calcul basé sur l’IA avec la domination de Cisco dans le domaine des réseaux d’entreprise », a écrit R. Scott Raynovich, fondateur et analyste technologique en chef chez Futuriom, Il ajoute, « l’idée d’associer l’expertise de Cisco dans les réseaux d’entreprise avec celle de Nvidia dans le traitement de l’IA et des logiciels est une manière de faciliter l’adoption de l’IA. »

Un équipement pour les NCP et les entreprises

Techniquement, le N9100 de taille 2U est un commutateur Ethernet OSFP 800 Gb à 64 ports qui offre plusieurs vitesses et densités de ports, notamment Ethernet 400, 200 et 100 Gbps. « Il est alimenté par le commutateur Spectrum-4 et le DPU BlueField-3, conçu pour l’IA, le calcul haute performance et les réseaux des datacenters cloud, où une latence ultra-faible, le contrôle de la congestion et des performances prévisibles sont essentiels », comme l’a indiqué Nvidia. « Cet équipement vient compléter la gamme Cisco Nexus 9000 de commutateurs d’agrégation 800G haute densité pour les fabrics de centres de données », a précisé Cisco. Cette gamme « est un élément central de nos offres d’IA d’entreprise. Ils prennent en charge les algorithmes de gestion de la congestion et de contrôle des flux et offrent la latence et la télémétrie appropriées pour répondre aux exigences de conception des fabrics IA/ML », a ajouté le fournisseur.

Avec la série Cisco N9100, Cisco prend désormais en charge l’architecture de référence conforme à Nvidia Cloud Partner (NCP). « Cette évolution est particulièrement importante pour les clients néocloud et de clouds qui construisent des centres de données avec des capacités pouvant aller de quelques milliers à potentiellement plusieurs centaines de milliers de GPU, car ils peuvent ainsi diversifier efficacement leurs chaînes d’approvisionnement », a écrit Will Eatherton, vice-président senior de l’ingénierie réseau chez Cisco, dans un article de blog. Une licence complémentaire donne aux clients la capacité d’étendre l’architecture de référence NCP afin de définir comment ils peuvent combiner la fonctionnalité de routage adaptatif du Spectrum-X avec les commutateurs Nexus 9300 Series. Outre les NCP, les entreprises « qui souhaitent construire leur propre infrastructure d’IA plutôt que de s’appuyer sur le cloud » sont également ciblés rapporte R. Scott Raynovich. Il assure que « tout cela va dans le sens de l’intérêt croissant qui se manifeste pour de nombreux nouveaux domaines du réseau d’IA, comme en témoignent les récents succès d’autres entreprises réseau, comme Arista et Nokia »,

Extension de Cisco Secure AI Factory

Même s’il y a encore peu d’informations précises sur le sujet, Cisco a également étendu sa plateforme Secure AI Factory, en intégrant davantage les logiciels de Nvidia afin d’améliorer l’observabilité, la surveillance et la cybersécurité du réseau pour les applications d’IA. Annoncée en mars, la plateforme Secure AI Factory avec Nvidia rassemble les technologies de sécurité et de mise en réseau de Cisco, les DPU de Nvidia et les options de stockage de Pure Storage, Hitachi, Vantara, NetApp et Vast Data.

Selon les fournisseurs, l’architecture de référence intégrée doit aider les clients à déployer, sécuriser et gérer plus facilement les applications d’entraînement et d’inférence des modèles d’IA. « Secure AI Factory répond aux besoins du marché des entreprises, en mettant l’accent sur la sécurité. Elle inclut l’intégration du logiciel Nvidia AI Enterprise afin d’offrir une cybersécurité robuste pour les applications d’IA utilisant NeMo Guardrails », a indiqué M. Raynovich. « Le produit peut également être combiné avec AI Defense de Cisco pour un déploiement sur site, ce qui permet aux équipes de sécurité et d’IA de protéger les modèles et les applications d’IA. »

Le spécialiste réseau a officialisé l’intégration de l’agent Service au sein de la plateforme One. Il est capable de prendre en charge les tâches de planification et de configuration du réseau, mais aussi l’analyse des causes d’un problème.

Les agents IA commencent à se diffuser dans les différentes briques de l’IT et notamment dans le réseau. Dernier exemple, Extreme Networks a intégré un agent nommé Service dans sa plateforme One, solution de gestion réseau dans le cloud. Les utilisateurs pourront ainsi accéder plus rapidement aux diagnostics, au dépannage autonome, à l’analyse des causes profondes, aux tableaux de bord et à l’automatisation. One centralise les données des produits sans-fil, câbles et de sécurité, puis les relie aux services d’IA et d’analyse ainsi qu’aux capacités des partenaires tels que Microsoft, Intel et ServiceNow.

Outre Network Fabric, la gamme de produits Extreme comprend la solution de gestion de réseau ExtremeCloud IQ, des commutateurs universels et divers logiciels de sécurité, sans fil et de réseau SD-WAN. Selon le fournisseur, les informations collectées à partir de ces systèmes sont regroupées dans un tableau de bord unique qui simplifie les opérations et réduit le temps de détection et de résolution des problèmes à l’échelle de l’entreprise. Au sein de la plateforme One, l’agent de service fonctionne avec le langage naturel pour effectuer des tâches comme la planification, la configuration, le dépannage et la génération de rapports. Il est aussi capable de gérer des tâches complexes, par exemple appliquer des politiques et gérer de la conformité sans intervention manuelle.

Aller au-delà de la simple automatisation

Présenté au début de l’année, l’agent Service était jusqu’à présent disponible de manière limitée. « Spécialement conçu pour les réseaux d’entreprise, le service d’agent IA rationalise la gestion du réseau, automatise les flux de travail routiniers et permet aux équipes IT de fournir une assistance plus rapide et plus intelligente », a déclaré la société. Elle ajoute, « grâce à la prise en charge de tâches fastidieuses comme la collecte de preuves, la création de tickets et la gestion des cas, le service réduit les interventions manuelles à hauteur de 95 %, accélérant ainsi la résolution des problèmes et libérant les équipes qui peuvent ainsi se concentrer sur les priorités stratégiques ». L’agent collecte des journaux/des données télémétriques, analyse les schémas anormaux et peut exécuter automatiquement des actions correctives. « Le système peut lancer des tâches de création de tickets d’incident et faire des recommandations de mise à jour du firmware dans un seul flux de travail et sur un seul écran pour le client », a poursuivi Extreme.

Pour les analystes, « cet assistant virtuel va au-delà de l’automatisation de base qui identifie et diagnostique les problèmes en temps réel. Il tente une correction automatique lorsque cela est possible, suggère une intervention humaine quand il trouve des preuves diagnostiques pré-collectées, gère les cas ouverts et fournit des mises à jour contextuelles et signale certains problèmes, par exemple les produits en fin de vie ou les dernières CVE ayant un impact sur l’environnement », a écrit Bob Laliberte analyste principal sur les réseaux et observabilité chez CUBE Research, Il ajoute qu’ « Extreme a mis en place des garde-fous pour s’assurer que l’autonomie n’introduit pas de risques ». En effet, l’agent hérite des autorisations de l’utilisateur qui le lance, et les administrateurs peuvent définir son champ d’application et son accès jusqu’au niveau de l’outil. « Cela signifie qu’il y a toujours un humain dans la boucle pour s’assurer que les bonnes mesures sont prises » constate l’analyste.

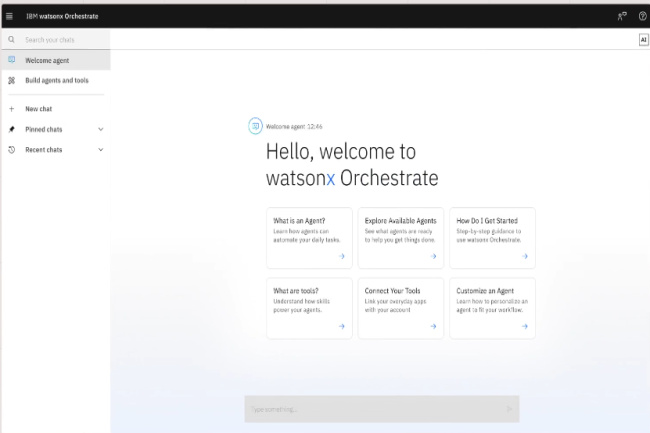

A l’occasion de sa conférence TechXchange, IBM a présenté des mises à jour de watsonX orchestrate et l’assistant IA pour les mainframes. Il a par ailleurs renforcé la sécurité des données avec Guardium Cryptography Manager.

L’IA était au centre des débats lors de la conférence TechXchange d’IBM qui s’est tenue à Atlanta début octobre. La firme a dévoilé des mises à jour de la gamme watsonX et un outil de gestion du chiffrement prêt pour le quantique. En premier lieu, Big Blue propose une actualisation de sa plateforme d’orchestration des agents IA.

Différents outils et agents pré-intégrés

WatsonX Orchestrate propose plus de 500 outils et agents personnalisables en fonction des métiers. IBM…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Depuis plusieurs mois, Cisco et son incubateur Outshift travaillent sur la création d’une plateforme ouverte pour la gestion des agents. Aujourd’hui, l’équipementier annonce le transfert de son initiative sous les auspices de la Fondation Linux.

A l’occasion de Cisco Live à Amsterdam en février dernier, Guillaume Sauvage de Saint Marc, VP Engineering d’Outshift chez Cisco avait évoqué les travaux de l’incubateur sur l’Internet des agents et la volonté à terme de placer ces efforts sous l’égide d’une structure neutre. En l’espèce, Cisco vient de la choisir et ce sera la Fondation Linux. L’initiative nommée Agntcy continue donc sa vie en tant que projet open source. Elle vise à développer une infrastructure de…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Pour simplifier les opérations réseau et de sécurité, Extreme Networks a développé des agents IA sur sa plateforme One.

Beaucoup d’équipementiers réseau enrichissent leur produits et services avec de l’IA. Extreme Networks s’inscrit dans cette tendance avec Platform One, son système de gestion intégrée du réseau et de la sécurité, basé sur le cloud. La société a dévoilé son agent Service qui se sert du langage naturel pour effectuer des tâches de planification, de configuration, de dépannage et de génération de rapports. Elle indique que l’agent peut gérer des tâches complexes, par exemple appliquer des politiques ou encore gérer la conformité sans intervention manuelle.

Ce service peut fonctionner en tandem avec l’agent Expert, qui collecte des données à partir du référentiel public d’Extreme, de la base de connaissances et d’informations sur le réseau des clients. « Expert extrait et combine des données provenant d’applications et d’équipements du réseau, y compris celles de tiers comme Intel, afin d’informer sur les performances et l’expérience », a indiqué le fournisseur. « Grâce à ce travail conjoint, l’agent Expert peut définir certaines politiques réseau, et l’agent Service peut mettre en œuvre la configuration pour soutenir et appliquer ces politiques », ajoute-t-il.

Un générateur de tableaux de bords en temps réel

Cet agent réduit les délais de résolution jusqu’à 98 % « grâce à des diagnostics automatisés, ce qui lui permet d’offrir une expérience d’assistance plus rapide et plus intelligente, avec un humain dans la boucle », estime Extreme. Tout en ajoutant, « Agent rassemble les journaux, analyse la télémétrie, résout les problèmes de manière autonome à travers le sans-fil et le fabric en quelques secondes et, si les clients le souhaitent, l’agent peut remédier automatiquement aux problèmes. »

Par ailleurs, Extreme Networks a présenté l’offre Canvas à base d’IA capable de générer des tableaux de bords en temps réel. En pratique, les clients peuvent créer des vues personnalisées pour exercer une surveillance plus fine, suivre les performances du réseau et repérer les problèmes de sécurité. La société affirme que cette fonction peut réduire les tâches manuelles de 90 %. Le service est capable d’agréger des informations depuis plusieurs services comme Cloud IQ, les logiciels de sécurité (ZTNA, SD-WAN) et les équipements comme les points d’accès sans-fil et les commutateurs Universal.

Une intégration plus étroite entre les produits de sécurité pilotés par l’IA de Juniper vise à promouvoir la cohérence des politiques de sécurité et à renforcer la collaboration entre les équipes de mise en réseau et de sécurité.

L’équipementier Juniper Networks travaille à intégrer davantage de ses services de sécurité sous une même plateforme centrée sur l’IA. L’offre Secure AI-Native Edge du fournisseur, ainsi que son service cloud Security Assurance, sont conçus pour fournir une vue cohérente de la santé du réseau, des performances et des métriques de sécurité, avec pour objectif de résoudre rapidement les problèmes et d’appliquer de manière centralisée les politiques de sécurité de l’entreprise. Secure AI-Native Edge fait partie de la plateforme de mise en réseau AI-Native de l’entreprise, qui vise à unifier les produits de mise en réseau du campus, des succursales et des datacenters sous un moteur IA commun. Secure AI-Native Edge définit les outils et les conceptions de sécurité destinés à protéger ces environnements d’entreprise.

Au cœur de cette plateforme se trouvent les technologies basées sur le cloud, Mist AI (racheté en 2019) et l’assistant virtuel de réseau (VNA) Marvis. Le moteur Mist AI analyse les données provenant des points d’accès et des appareils connectés au réseau afin de détecter des anomalies et de proposer des solutions exploitables. Marvis est capable de détecter et de décrire une multitude de problèmes de réseau, notamment les clients filaires ou sans fil qui échouent de manière persistante, les câbles défectueux, les trous de couverture des points d’accès, les liens WAN problématiques et l’insuffisance de la capacité en radiofréquence. Secure AI-Native Edge utilise les fonctionnalités basées sur l’IA de Mist et propose désormais l’abonnement logiciel Security Assurance, qui regroupe les informations du réseau ainsi que les détails de sécurité provenant des pare-feu SRX de la société.

Garantir la cohérence des politiques de sécurité

En créant des procédures pour la détection des menaces et la réponse aux incidents qui intègrent à la fois les équipes réseau et sécurité, les entreprises peuvent garantir une communication en temps réel et une prise de décision éclairée lorsque des problèmes surviennent, qu’ils soient liés au réseau ou à la sécurité, a écrit Mike Spanbauer, évangéliste technologique pour Juniper Security, dans un blog sur cette nouvelle offre. “Étant donné la profondeur et l’étendue de la télémétrie, depuis la périphérie du réseau jusqu’au datacenter, les menaces principales sont bloquées, les anomalies sont rapidement évaluées et soit signalées, soit une action automatique peut être entreprise par Marvis”, a souligné M. Spanbauer. Un autre avantage de “Security Assurance” est qu’il apporte aux clients une cohérence des politiques de sécurité à travers les couches réseau et applicatives, a ajouté le dirigeant. “Sans politiques uniformes, les entreprises peuvent se retrouver à lutter contre des failles de sécurité que les cybercriminels exploitent volontiers. Juniper a intégré un moteur de politique de sécurité qui renforce la sécurité du réseau sur l’ensemble de son portefeuille”.

“En d’autres termes, les configurations et les normes de sécurité précédentes s’appliquent sur toutes les plateformes et dans tous les emplacements, de l’edge au datacenter. Ce moteur garantit que les politiques sont appliquées de manière cohérente, depuis le point de connexion jusqu’à l’application, conformément aux principes du zero trust”, a encore précisé M. Spanbauer. Les avantages opérationnels globaux de la collaboration entre les équipes réseau et sécurité sont immenses, a poursuivi le dirigeant. “Grâce à une approche unifiée, non seulement les entreprises améliorent leur efficacité en matière de sécurité, mais elles rationalisent également leurs opérations. Au lieu de dupliquer les processus ou de permettre à une mauvaise communication de provoquer des pannes de réseau ou des failles de sécurité, les équipes peuvent travailler ensemble efficacement”, a-t-il précisé.

IBM a ajouté des capacités d’IA générative, via le Cybersecurity Assistant, à ses services managés de détection et de réponse aux menaces.

L’IA générative continue de se diffuser dans les produits et services d’IBM. Le dernier en date est l’offre managée de détection et réponse aux menaces, TDR. Avec l’apport du Cybersecurity Assistant, elle aidera les analystes du monde entier à répondre plus rapidement aux alertes de sécurité. « Les récentes capacités peuvent réduire de 48% les temps d’investigation sur les alertes », a affirmé IBM. Le Cybersecurity Assistant fonctionne en analysant les modèles d’activité des menaces, spécifiques à un client et à son historique, et il aide les analystes de la sécurité à mieux comprendre les menaces critiques grâce à une vue chronologique des séquences d’attaque.

Généralement, les plateformes de TDR (Threat Detection and Response) recueillent des informations à partir des environnements d’entreprise des clients, comme les serveurs, les terminaux et autres dispositifs. Les services TDR d’IBM intègrent également des informations provenant du réseau mondial de capteurs d’IBM X-Force et de l’analyse des renseignements. Son assistant recommandera aussi des actions basées sur les modèles historiques de l’activité analysée et les niveaux de confiance prédéfinis, ce qui accélérera les temps de réponse pour les clients et laissera moins de marge aux attaquants pour infiltrer un système. Selon IBM, le Cybersecurity Assistant continuera à apprendre des enquêtes, de façon à rendre les futures réponses encore plus rapides et plus précises.

Réduire le bruit

L’idée est d’aider les entreprises clientes à maîtriser la myriade de vulnérabilités, d’alertes et d’outils de sécurité qu’elles doivent gérer au quotidien. « Avec l’IA et d’autres capacités d’analyse, les services TDR managés d’IBM peuvent automatiser le bruit et laisser les équipes IT se concentrer sur l’escalade des menaces critiques pour l’entreprise », a déclaré IBM. « En améliorant nos services de détection des menaces et de réponse avec l’IA générative, nous pouvons faire en sorte que les analystes de la sécurité aient moins de tâches manuelles et opérationnelles à effectuer, répondre de manière plus proactive et plus précise aux menaces critiques, et renforcer la posture de sécurité globale de nos clients », a fait valoir Mark Hughes, directeur mondial associé des services de cybersécurité chez IBM Consulting, dans un communiqué.

Proposé par IBM Consulting, le service TDR managé comprend la surveillance 24×7, l’investigation et la remédiation automatisée des alertes de sécurité qui proviennent des outils de sécurité existants ainsi que des systèmes technologiques du cloud, sur site et opérationnels qui utilisent le réseau de l’entreprise. Les services peuvent intégrer des informations provenant de plus de 15 outils de gestion des incidents et des événements de sécurité (Security Information and Event Management, SIEM) et de multiples solutions tierces de MDR (Managed Detection and Response) pour les points d’accès et les réseaux, par exemple. Sur ce marché très étendu des services MDR, IBM est en concurrence avec des fournisseurs comme Arctic Wolf, eSentire, CrowdStrike, Fortinet, Mandiant, Red Canary et d’autres, qui proposent des services similaires.

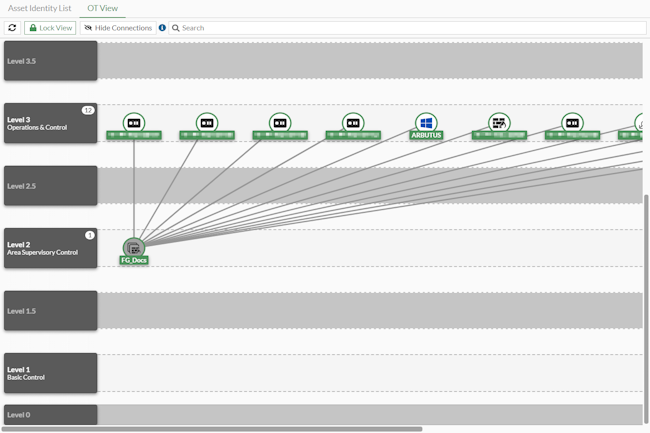

Fortinet améliore sa plateforme de sécurité OT Security Platform autour de l’identification des terminaux et des capacités de correction.

La protection des SI industriels est souvent considérée comme en retard. Pour y remédier, des fournisseurs proposent des plateformes dédiées à ce domaine et les améliorent régulièrement. C’est le cas de l’OT Security Platform de Fortinet destinées à protéger les systèmes de contrôle industriels et les infrastructures contre les cybermenaces. La plateforme offre une visibilité sur les réseaux OT, l’identification des vulnérabilités, des capacités de zero trust et une protection avancée contre les menaces. « À l’instar des réseaux IT, la sécurité des réseaux OT doit évoluer rapidement pour faire face aux nouvelles menaces et aux changements technologiques, en particulier la nécessité de connecter tous les équipements », a écrit John Maddison, directeur du marketing chez Fortinet, dans un blog sur ces fonctionnalités. « Traditionnellement, la sécurité OT repose sur l’obscurité, car tout est très compartimenté et rien n’est connecté à des systèmes externes. Mais, ces cinq dernières années, cette approche a beaucoup évolué pour rendre les environnements OT plus agiles et plus réactifs, et les risques se sont accrus », a-t-il ajouté.

Selon le rapport « 2024 Global State of Operational Technology and Cybersecurity Report » de Fortinet, les cyberattaques qui compromettent les systèmes OT sont en hausse. Parmi les entreprises interrogées pour ce rapport, 73% ont subi une intrusion qui a impacté soit les systèmes OT uniquement, soit les systèmes IT et OT, contre 49% en 2023. Pour aider les clients à faire face à ces risques, Fortinet a ajouté à l’écran de gestion du package FortiOS OT View, des vues améliorées de l’identification des actifs et de la topologie du réseau OT. Grâce à cette prise en charge, le système peut désormais voir et identifier les appareils connectés ainsi que les réseaux qui les relient.

Des fonctionnalités supplémentaires

Par ailleurs, le fournisseur a ajouté des signatures de correctifs virtuels dans FortiGuard OT Security Service, lequel offre une protection contre les vulnérabilités et un blindage des actifs OT non corrigés. « Il devient de plus en plus important de comprendre chaque dispositif OT, ce qu’il fait, comment il est connecté et avec quoi il peut communiquer », a déclaré M. Maddison. « Les dernières fonctionnalités applique une stratégie NAC et de microsegmentation plus efficace, mais aussi déploie des correctifs virtuels pour se protéger contre les vulnérabilités urgentes ».

Fortinet a également amélioré la visibilité des actifs OT à partir de sa plateforme FortiSOAR d’orchestration de la sécurité, d’automatisation et de réponse, afin d’aider les clients à gérer plus efficacement les ressources OT. L’amélioration de l’analytique et de l’analyse du comportement du réseau fait aussi partie des évolutions apportées à la plateforme. « Enfin, une option FortiDeceptor-as-a-Service étend les capacités de tromperie pour l’OT et l’IoT avec plus d’appareils et de protocoles, simplifiant ainsi les déploiements pour les utilisateurs », a ajouté M. Maddison. FortiDeceptor DaaS crée et déploie des systèmes de leurre qui imitent les ressources réelles au sein d’un réseau. En créant des ressources leurres qui attirent les attaquants, les clients peuvent identifier et analyser leur comportement sans compromettre les systèmes réels. La plateforme fournit des informations détaillées sur les activités des attaquants, ce qui aide les entreprises à concevoir des contre-mesures.

Alors que Cisco renforce sa gamme d’observabilité, le travail d’intégration de Splunk, AppDynamics et ThousandEyes a déjà commencé.

Les projets d’intégration des plates-formes d’observabilité par les entreprises donne une bonne idée de l’impact que pourrait avoir le rachat de Splunk pour Cisco et ses clients. Lors de l’événement Cisco Live organisé du 2 au 6 juin à Las Vegas, les dirigeants de Cisco et de Splunk ont donné des détails sur « l’expérience d’observabilité unifiée » qu’ils projettent de créer pour aider les clients à gérer les applications dans les environnements sur site, hybrides et multi-cloud. L’équipementier a dépensé 28 milliards de dollars pour acquérir la technologie à fort potentiel de Splunk – l’opération de rachat a été bouclée en mai – pour la recherche, la surveillance et l’analyse des données du système. Présentée par Splunk comme une solution SaaS full-stack native OpenTelemetry, la plateforme Observability Cloud est utilisée par les clients pour surveiller et dépanner leur infrastructure, la performance de leurs applications et les expériences des utilisateurs finaux. « Grâce à la technologie d’IA, Observability Cloud peut repérer les anomalies et aider les clients à identifier l’origine d’une erreur ou d’un problème de performance », a indiqué Splunk.

La plateforme Full-Stack Observably Platform de Cisco peut collecter et mettre en corrélation des données provenant des domaines applicatifs, du réseau, de l’infrastructure, de la sécurité et du cloud afin de fournir une vision claire de ce qui se passe dans l’entreprise et permettre de repérer plus facilement les anomalies, d’anticiper et de résoudre les problèmes de performance et de mieux atténuer les menaces. La plateforme de Cisco comprend une technologie de surveillance des performances acquise lors de deux rachats antérieurs : par exemple, la solution d’intelligence réseau ThousandEyes peut analyser le routage Internet et les données de connectivité dans le cloud, tandis que son logiciel AppDynamics est spécialisé dans la surveillance des performances des applications. Une intégration plus poussée de toutes ces informations dans Splunk pourrait considérablement renforcer les capacités d’observabilité de la plateforme élargie. (Cisco a indiqué que sa technologie AppDynamics serait développée à l’avenir sous l’égide de Splunk). « La combinaison de Splunk, AppDynamics et ThousandEyes aura un effet de différenciation essentiel pour Splunk et Cisco sur le marché de l’observabilité », a fait valoir Gary Steele, président Go-to-Market de Cisco et ancien CEO de Splunk, lors de l’événement Cisco Live. « Splunk apporte de la profondeur et des détails sur l’ensemble du réseau pour vraiment comprendre ce qui se passe », a ajouté Tom Casey, vice-président senior, produits et technologie, de Splunk. « Ce qui m’enthousiasme particulièrement, c’est notre capacité à apporter et à enrichir notre environnement avec toutes les données du réseau Cisco et des milliers de points de données, afin de fournir aux clients une perspective fondamentalement différente sur ce qui fonctionne réellement et pourquoi ».

Rapprocher les différentes plateformes

Selon les experts, c’est l’efficacité de l’intégration des capacités d’observabilité des deux fournisseurs qui déterminera le succès ou l’échec de l’acquisition. « Cisco et Splunk disposent d’une multitude de données d’entreprise, d’analyses et de télémétriques accessibles, et le plus important pour eux sera de tout intégrer efficacement, car les clients n’ont pas besoin d’un ensemble de produits différents s’ils doivent eux-mêmes les incorporer et se débrouiller à les faire fonctionner d’une manière ou d’une autre », a souligné Neil Anderson, vice-président du cloud, de l’infrastructure et de l’IA chez le fournisseur de services technologiques World Wide Technology. Le travail d’intégration a déjà commencé. « Par exemple, suite à un nouveau développement, les clients pourront intégrer les logs de Splunk Platform avec Cisco AppDynamics et Splunk Observability Cloud pour effectuer plus rapidement leurs dépannages dans les environnements sur site et hybrides », a expliqué M. Casey. « Cette intégration permettra aux clients SaaS et sur site de centraliser les logs et de les analyser dans le contexte. De plus, grâce à cette intégration, les ITOps et les équipes d’ingénieurs pourront visualiser plusieurs types de télémétrie pour leurs environnements traditionnels dans une interface unique, afin d’effectuer un dépannage en contexte pour les applications à trois niveaux et basées sur des microservices », a ajouté M. Casey.

Une autre fonctionnalité intégrera les performances des applications et les métriques des transactions commerciales ainsi que les alertes de Cisco AppDynamics avec Splunk IT Service Intelligence (ITSI) pour réduire le bruit des alertes et de corréler la santé IT avec les indicateurs clés de performance de l’entreprise. « En intégrant Cisco AIOps à Splunk IT Service Intelligence, les alertes et les événements provenant des équipements et de l’infrastructure réseau de Cisco peuvent être mis en corrélation avec l’ensemble du parc informatique, pour un dépannage plus précis en contexte, y compris les signaux de réseau », a poursuivi M. Casey. En outre, l’ensemble unifié comprendra de nouveaux identifiants d’authentification unique (Single-Sign-On, SSO) pour mieux rationaliser les flux de travail partagés entre AppDynamics et Splunk.

Difficulté à tenir les promesses

Les entreprises IT se tournent vers les outils d’observabilité pour pouvoir mieux repérer les anomalies, anticiper les problèmes de performance et remédier plus rapidement aux problèmes de sécurité. Mais Cisco/Splunk et d’autres fournisseurs ont du mal à tenir les promesses des outils d’observabilité du réseau et à surmonter les obstacles liés à l’intégration des données et à la télémétrie. « Les solutions d’observabilité des réseaux doivent fournir des renseignements et des informations détaillés non seulement pour garantir l’intégrité des réseaux, mais aussi pour contribuer à des efforts complémentaires et globaux axés sur l’amélioration de la résilience de l’infrastructure numérique », a déclaré IDC dans son récent rapport intitulé « Top Trends in Network Observability : Heightening Intelligence, Inspection, Insights, Integration, and Innovation » (Principales tendances en matière d’observabilité des réseaux : amélioration des renseignements, de l’inspection, des informations, de l’intégration et de l’innovation).

« Le succès des solutions d’observabilité du réseau repose sur leur capacité à offrir des informations détaillées sur le cloud, à renforcer les postures et les processus de sécurité, à offrir la meilleure expérience utilisateur, à prendre en charge l’intégration avec d’autres outils de gestion et d’observabilité, et à renforcer les capacités, la productivité et l’impact du personnel », estime IDC dans son rapport. « La collecte, l’analyse et le partage des données de gestion posent encore d’importants problèmes », ajoute le cabinet d’études. « De nombreuses méthodes sont utilisées pour recueillir des informations sur le réseau, et la précision des informations sur le réseau est principalement déterminée par le traitement d’ensembles de données précis, opportuns et complets. Les solutions d’observabilité du réseau doivent exploiter tous les mécanismes disponibles – des journaux aux sondages en passant par la télémétrie et les tests synthétiques – pour développer une image complète des conditions et des composants du réseau », préconise IDC.

Le spécialiste en solutions réseau et sécurité Versa Networks étoffe sa famille de produits dans le domaine du secure access service edge. Ces derniers équipements apportent du routage WAN haute performance, du traitement de pare-feu dynamique et l’accès à Internet direct par SD-WAN.

Les dispositifs Secure Access Service Edge (SASE) annoncés par Versa Networks promettent un débit élevé pour le routage WAN, le traitement de pare-feu et les liens SD-WAN d’accès direct à Internet afin de cibler les entreprises ayant de grandes succursales, des campus ou des centres de données. Le CSG5000 et le Dell PowerEdge R7515 font leur entrée dans le portefeuille de Versa. Selon le fournisseur de réseaux, ces équipements peuvent prendre en charge jusqu’à 120 Gbps de débit de pare-feu, 100 Gbps de débit SD-WAN et 40 Gbps de débit de pare-feu de nouvelle génération (Next-Generation FireWall, NGFW). Par rapport à l’ancien boîtier haut de gamme de Versa, l’appliance de la série CSG2500, qui offre un débit de plus de 20 Gbps pour le routage WAN, le traitement de pare-feu dynamique et l’accès direct à Internet par SD-WAN, cette mise à niveau est significative.

Les unités CSG5000 de Versa sont dotées de 16 interfaces 10/25 GE et de 4 interfaces 100GE. « D’autres interfaces, telles que 10/25GE SFP+/SFP28 et 100GE basé sur QSFP28, peuvent aussi être mélangées en fonction des besoins du client », explique Versa. Ces systèmes apportent une accélération matérielle intégrée et la possibilité de décharger certaines fonctions de traitement sur des moteurs matériels internes, et donc d’économiser des cycles de processeur pour le pare-feu dynamique ou le traitement du réseau. Les boîtiers Versa CSG5000 exécutent le système d’exploitation Versa (VOS), lequel intègre les services réseau et de sécurité dans une plateforme qui prend en charge les environnements cloud, sur site et hybrides. Versa SASE comprend le VPN, le SD-WAN sécurisé, la protection du traitement à la périphérie, le NGFW, le pare-feu en tant que service (Firewall as a Service, FWaaS), la passerelle web sécurisée (Secure Web Gateway, SWG), la protection contre les menaces avancées, la protection contre les fuites de données, l’accès réseau Zero Trust (Zero-Trust Network Access, ZTNA) et le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB).

Toutes les politiques réseau appliquées

Selon le directeur du marketing produit de Versa, Rajoo Nagar, l’idée maîtresse derrière ces boîtiers de Versa est de réduire la quantité de hardware nécessaire pour soutenir les opérations SASE toujours plus nombreuses, tout en offrant la capacité de débit nécessaire pour gérer ces communications. « Le SASE unifié promet une véritable convergence de nombreux produits réseau et de sécurité en une seule passerelle à la périphérie, afin de fournir une solution simplifiée, sécurisée et très performante. En réalité, de nombreuses solutions SASE consistent aujourd’hui en des produits ponctuels intégrés sous un parapluie SASE, ce qui n’est pas sans rappeler l’approche spécifique des solutions d’infrastructure traditionnelles », a écrit Rajoo Nagar dans un blog sur ces dispositifs. « Même s’il est possible de construire un SASE avec un portefeuille de produits ponctuels, cela ne réduit pas la complexité opérationnelle et ne fournit la plus grande performance promise. En effet, chaque fonction SASE est réalisée par sa propre image logicielle qui effectue son propre traitement de paquets et applique une politique, le tout étant enchaîné avec d’autres fonctions réseau et de sécurité dans le portefeuille SASE », a encore écrit Rajoo Nagar. En revanche, une solution SASE véritablement convergente est conçue de telle sorte qu’elle est convergente dès le système d’exploitation. Une telle solution SASE fournit une seule image logicielle, une seule politique et un seul data lake, ainsi qu’une architecture de traitement parallèle Single Pass (Single Pass Parallel Processing – SP3 – Architecture). « Chaque paquet n’est ouvert qu’une seule fois et toutes les politiques réseau et de sécurité pertinentes sont appliquées », explique Rajoo Nagar.

« Avec les nouveaux boîtiers, le niveau de performance et de capacité offert permet de consolider jusqu’à 32 serveurs en un seul nœud convergent à la périphérie », selon la directrice marketing. Versa est bien placée pour jouer un rôle prépondérant dans l’arène des SASE à fournisseur unique, où elle est en concurrence avec un grand nombre de fournisseurs, dont Cisco, Fortinet, Palo Alto, Cato et d’autres. « Le marché des SASE ne se contente pas de croître, il transforme la façon dont les entreprises abordent leur réseau et leur architecture de sécurité. Alors que les entreprises s’adaptent au travail hybride et aux applications distribuées, devenus la norme, l’intégration du réseau et de la sécurité dans une solution cohésive et cloud-native devient primordiale. « Le SASE n’est pas une tendance, c’est l’avenir de la connectivité et de la sécurité des entreprises », a expliqué de son côté Mauricio Sanchez, directeur principal de la sécurité et des réseaux d’entreprise au sein du groupe Dell’Oro. Dell’Oro prévoit notamment un intérêt croissant pour le segment des SASE à fournisseur unique, qui devrait progresser à un taux de croissance annuel moyen de 17 % et représenter une part plus importante du marché global des SASE que les solutions SASE à fournisseurs multiples. « Cette tendance reflète un changement dans la préférence des entreprises pour des solutions rationalisées, à guichet unique, qui s’alignent sur l’importance croissante du marché pour l’efficacité et la sécurité intégrée », ajoute Mauricio Sanchez. Les solutions Versa CSG5000 et Dell PowerEdge R7515 sont disponibles dès maintenant.