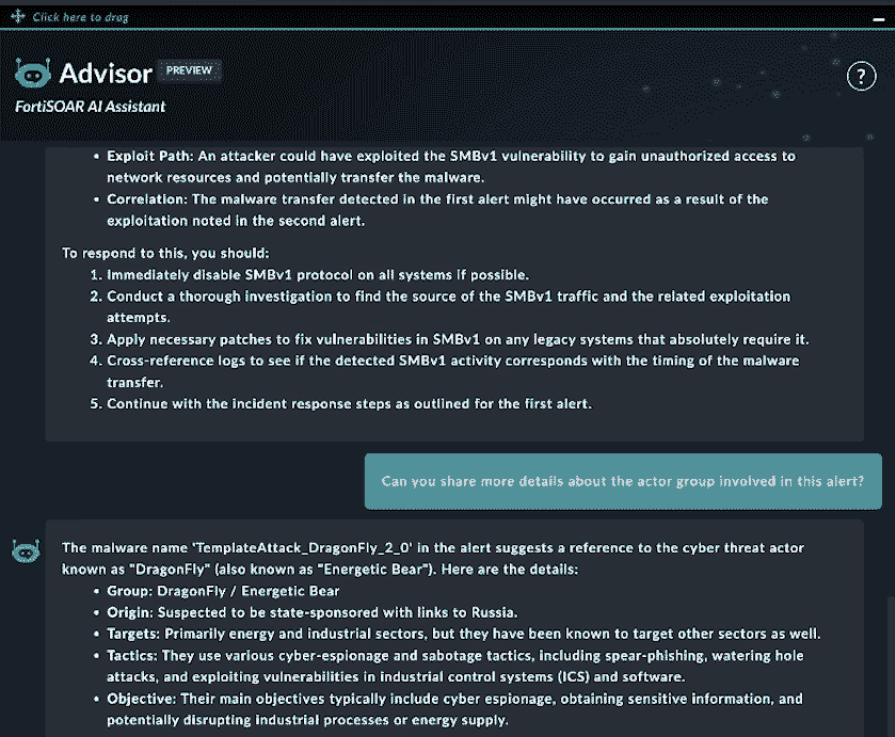

Fortinet prend le train de l’IA générative en présentant son assistant nommé Advisor. Il a pour objectif d’aider les équipes de sécurité à réagir plus efficacement contre les menaces.

Beaucoup d’éditeurs ont adopté l’IA générative en créant des assistants. C’est le cas de Fortinet qui vient de dévoiler le sien nommé Advisor. A destination des équipes de sécurité, il est interrogeable en langage naturel pour les aider à prendre des décisions plus efficaces face aux menaces. Advisor sera disponible avec la plateforme SIEM et la solution SOAR (Security Orchestration, Automation, and Response) du fournisseur.

« La plupart des équipes de sécurité sont confrontées à deux défis majeurs : le volume d’alertes qui nécessitent du temps pour les identifier, les hiérarchiser, les étudier et y remédier, et ce volume peut submerger le personnel déjà mis à rude épreuve par la pénurie de compétences cyber dans l’ensemble de l’industrie », a écrit David Finger, directeur du marketing produit de Fortinet, dans un blog sur Advisor. La seconde est le nombre croissant d’attaques sophistiquées qui échappent à la détection en utilisant des informations d’identification, des terminaux ou des services légitimes cooptés à des fins malveillantes. « Les nouvelles attaques mettent aussi en œuvre des processus en plusieurs étapes difficiles à détecter à l’aide d’outils de sécurité qui ne fonctionnent pas de manière intégrée ou qui ne fournissent pas de vue d’ensemble », a ajouté M. Finger.

Advisor s’intègre aussi dans solution SOAR de Fortinet. (Crédit Photo : Fortinet)

Une aide polyvalente

« C’est là que l’interaction avec le langage naturel de l’IA générative peut améliorer de manière significative l’efficacité des opérations de sécurité en facilitant la compréhension des événements, des alertes et des incidents et en traduisant les demandes en langage naturel en requêtes techniques nécessaires à l’exécution de requêtes complexes dans les bases de données et à la construction automatique de rapports riches », a déclaré David Finger. « Advisor propose aux équipes SecOps d’interagir directement avec les systèmes d’IA afin d’améliorer la détection, l’analyse et la réponse aux menaces, de générer des rapports, de construire des playbooks et de remédier aux systèmes vulnérables et compromis », a encore déclaré le dirigeant.

Advisor étend le portefeuille IA de Fortinet qui comprend déjà FortiAIOps, FortiEDR, FortiNDR et FortiAnalyzer. Plus récemment, le fournisseur a enrichi son portefeuille de deux pare-feu de dernière génération destinés à protéger les actifs des centres de données. « Ces pare-feu prennent en charge les AI-Powered Security Services du fournisseur, lesquels combinent les technologies d’IA et d’apprentissage machine pour sensibiliser les clients aux cybermenaces et agir pour protéger les ressources beaucoup plus rapidement », a déclaré Fortinet.

Une concurrence active

Il vient aussi gonfler la liste croissante de fournisseurs, parmi lesquels Cisco, Juniper, Extreme, Arista et d’autres, qui proposent un assistant basé sur l’IA en vue d’aider les entreprises à mieux évaluer les situations de sécurité, à éviter les erreurs et à automatiser les tâches complexes.

C’est le cas par exemple de l’assistant d’IA axé la sécurité, livré dernièrement par Cisco, qui sera d’abord intégré aux services cloud Firewall Management Center et Defense Orchestrator du fournisseur. Le premier est une plateforme centralisée pour la configuration, la surveillance, le dépannage et le contrôle des pare-feu de dernière génération Firepower. Quant à la plateforme Defense Orchestrator, elle propose aux clients de gérer, de contrôler et d’automatiser de manière centralisée les politiques de sécurité sur plusieurs systèmes de sécurité natifs du cloud. L’objectif de ces assistants d’IA est notamment de réduire le temps de réponse des clients aux menaces potentielles et de simplifier l’ensemble du processus de sécurité.

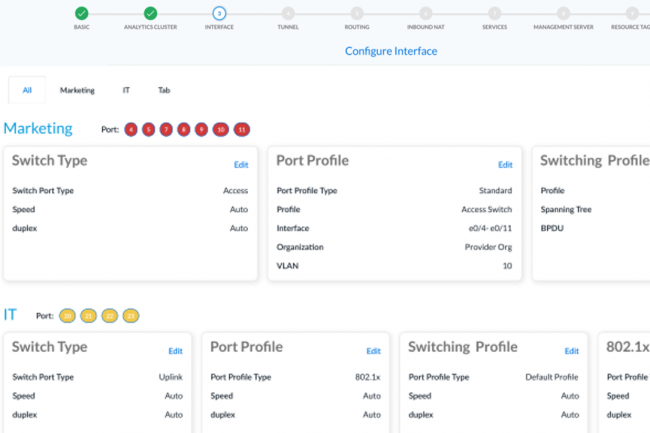

Avec Secure SD-LAN, le logiciel de Versa est déployé sur les commutateurs Ethernet et les points d’accès afin de relier les services de commutation, de routage, de sécurité et de réseau.

Le logiciel SASE (Secure Access Service Edge) de Versa Networks se muscle avec plusieurs fonctionnalités. L’éditeur a ainsi renforcé son offre notamment avec une brique ‘IA pour faciliter la gestion des ressources LAN en bordure des réseaux. La solution logicielle Versa SD-LAN annoncée par le fournisseur permettra aux clients d’intégrer des services de sécurité, de commutation, de routage, de réseau et de gestion de l’IA sur des commutateurs Ethernet et des points d’accès approuvés. « En tant qu’extension de la plateforme Unified SASE de Versa, Versa Secure SD-LAN partage la même console de gestion, le même référentiel de politiques et le même lac de données que nos produits cloud et centre de données Versa Secure SD-WAN », a expliqué Kevin Sheu, vice président du marketing produit chez Versa.

Versa Secure SD-WAN apporte plusieurs capacités réseau, y compris le pilotage des paquets et la réduction de la perte de paquets. Secure SD-WAN est un élément de la plateforme SASE de Versa, laquelle exécute le système d’exploitation Versa Operating System (VOS) et intègre les services réseau et de sécurité. La plateforme Versa SASE prend en charge les environnements cloud, sur site et hybrides. Elle inclut du VPN, du SD-WAN sécurisé, de la protection edge, un pare-feu de nouvelle génération (Next Generation Firewall, NGFW), un pare-feu en tant que service (FireWall-as-a-Service, FWaaS), une passerelle web sécurisée (Secure Web Gateway, SWG), une protection contre les fuites de données (Data Leak Prevention, DLP), l’accès au réseau zero trust (Zero Trust Network Access, ZTNA) et un courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB).

Evaluer la posture de sécurité des utilisateurs et détecter les menaces

« Le SD-LAN résout les problèmes liés à la fragmentation des produits ponctuels qui manquent de flexibilité commerciale et imposent une configuration et une gestion disparates, boîte par boîte, onéreuses et sujettes aux erreurs. De plus, les architectures LAN traditionnelles s’appuient encore sur une sécurité périmétrique obsolète qui fait implicitement confiance aux utilisateurs et leur permet d’accéder à toutes les ressources du réseau », a déclaré Kevin Sheu. Le SD-LAN peut supprimer ces problèmes et bien d’autres encore. « Concernant le zero trust, grâce au logiciel, les clients peuvent mettre en place des politiques d’accès locales ajustables en fonction de l’identité, de la position de l’utilisateur ou du terminal, et de l’application spécifique à laquelle on accède », a encore expliqué Kevin Sheu.

La plateforme propose une connaissance des utilisateurs, des terminaux et des applications, combinée à un référentiel de politiques centralisé, de façon à donner aux entreprises une visibilité et un contrôle complets sur l’ensemble du réseau de campus ou de succursale, systèmes OT et IoT compris. « Cette approche permet à chaque commutateur et point d’accès de se transformer en point d’application zero trust qui évalue continuellement la posture de sécurité des utilisateurs, des appareils et du réseau pour identifier les menaces internes et externes et d’arrêter la propagation des attaques potentielles », a encore déclaré Kevin Sheu. « Le pack SD-LAN peut être combiné au programme Versa Secure Private Access pour fournir un ZTNA intégré pour les utilisateurs distants et sur site avec un seul référentiel de politiques intégré ».

VersaAI de la partie

« Concernant l’IA, le nouveau pack prend en charge VersaAI, qui se compose d’un ensemble partagé de moteurs d’IA/ML finement réglés, nativement intégrés dans la plateforme et incorporés dans le LAN pour identifier les comportements malveillants en temps réel », a précisé Kevin Sheu. VersaAI utilise la plateforme SASE unifiée Unified SASE Platform de Versa pour intégrer un ensemble de données provenant de toute l’infrastructure de l’entreprise – WAN Edge, cloud, campus, sites distants, utilisateurs et appareils – dans un datalake unifié. VersaAI puise dans ce lac de données pour extraire des informations AI/ML qui sont appliquées de manière transparente dans toute la suite de produits Versa, y compris désormais le LAN. Avec l’aide de l’IA, les clients peuvent identifier les menaces et les comportements anormaux et fournir des informations exploitables pour accélérer la remédiation. « En outre, les clients peuvent ajuster de manière préemptive les chemins de trafic en temps réel, automatiser le dépannage et réduire les temps d’arrêt du réseau », a fait savoir Kevin Sheu.

Le logiciel prend également en charge la fonction de microsegmentation définie par logiciel du fournisseur, supportée par tous les systèmes basés sur VOS. Grâce à cette fonctionnalité, les clients peuvent définir des politiques à l’échelle du réseau et fixer l’accès à des micro-segments spécifiques du réseau sans les limitations des VLAN. Le logiciel permet d’identifier et d’évaluer les utilisateurs et les appareils, et de les placer ensuite dans les micro-segments appropriés. « Il est également possible d’appliquer les fonctions de sécurité L4-7 en ligne en fonction de la posture de sécurité et des classes de trafic », a indiqué Versa. Secure SD-LAN fonctionne directement sur les appareils approuvés, y compris les applicances edge CSG3300 et CSG3500 de Versa. Il fonctionne aussi sur ses commutateurs Ethernet des séries CSX4000 et CSX8000, qui offrent une sécurité de débit de ligne L2, L3, VXLAN et L4-7, sans oublier un pare-feu, une identification des applications, une microsegmentation adaptative, d l’IoT fingerprinting et du ZTNA en ligne. « Plusieurs de nos partenaires avec lesquels nous travaillons développent des appliances certifiées qui prennent en charge Versa Secure SD-LAN », a indiqué Kevin Sheu.

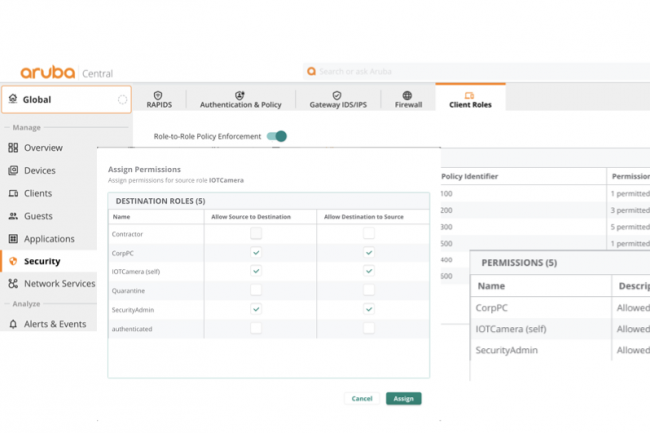

La dernière version de NetConductor d’Aruba Networks renforce la visibilité des applications et les capacités d’application des politiques de sécurité sur les réseaux distribués. En attendant l’arrivée d’un système de contrôle des politiques réseau et sécurité plus large dans les tuyaux chez cette filiale d’HPE.

Plus de contrôle et de sécurité sur les réseaux de campus et WAN. C’est ce que promet Aruba Networks avec la dernière mise à jour de sa solution NetConductor apportant une meilleure visibilité sur les applications et la possibilité de contrôler l’application des politiques de sécurité sur ce type de réseaux. La filiale d’HPE propose aux entreprises de mieux gérer de manière centralisée la sécurité des réseaux distribués, de simplifier le provisionnement des politiques et d’automatiser l’orchestration des configurations réseau dans les infrastructures câblées, sans fil et WAN. NetConductor fournit une superposition de réseaux basée sur Ethernet VPN (EVPN) et sur la virtualisation réseau VXLAN (Virtual Extensible LAN) à travers les réseaux câblés et sans fil d’un client, l’objectif étant, selon Larry Lunetta, vice président du marketing des réseaux locaux sans fil et des solutions de sécurité d’Aruba Networks, « d’apporter une vue unifiée et simplifiée du réseau et de permettre aux équipes de gestion des réseaux et de la sécurité de collaborer pour résoudre les problèmes ».

La dernière version de NetConductor étend et apporte spécifiquement la visibilité des applications et l’application des politiques à ses commutateurs d’accès et d’agrégation du réseau d’entreprise CX 6300 et aux commutateurs centraux 6400 pour centre de données. « NetConductor peut désormais, par l’intermédiaire de ces commutateurs, exprimer des politiques de contrôle d’accès basées sur le rôle, l’identité et les résultats commerciaux recherchés », explique Larry Lunetta. Ainsi, au lieu d’avoir à programmer individuellement chaque commutateur, point d’accès et passerelle, les configurations VLAN spécifiques et les listes de contrôle d’accès ACL, tout est dorénavant abstrait dans NetConductor. L’équipe chargée de la sécurité et du réseau peut décrire très simplement ces politiques de contrôle d’accès sans avoir à connaître toutes les adresses et tous les détails des appareils.

Des politiques de sécurité étendues au SD-WAN

Cette version étend également la capacité de NetConductor à diffuser les politiques de sécurité à travers l’entreprise distribuée via les solutions SD-WAN et SD-Branch Networking EdgeConnect de HPE Aruba. « Grâce à la prise en charge WAN des passerelles EVPN-VXLAN normalisées, les entreprises peuvent désormais définir une politique une fois pour toutes et l’appliquer partout, depuis l’edge jusqu’au cloud », fait savoir Larry Lunetta. « Quel que soit le lieu où le terminal à partir duquel se connecte l’utilisateur, la même politique de contrôle d’accès adaptée à l’application peut être appliquée à l’échelle mondiale […] L’ajout de capacités d’exécution au sein de l’infrastructure de commutation et de réseau étendu du campus évite le transit inutile de données par des points centraux d’application des politiques, ce qui rapproche effectivement l’application des politiques de l’utilisateur et optimise les performances du réseau ».

« Auparavant, NetConductor avait une connaissance des applications, ce qui permettait par exemple aux clients de définir des politiques de bande passante. Aujourd’hui, il prend en charge les capacités EVPN et VXLAN, si bien qu’il peut simplement lire les balises du trafic et mettre en œuvre des politiques de sécurité en plus des politiques d’exploitation sur l’ensemble du réseau », poursuit Larry Lunetta. « La nouvelle version de NetConductor peut également mieux découvrir les terminaux IoT présents dans l’entreprise, puis attribuer, propager et appliquer automatiquement des politiques pour ces appareils, tout comme ils le font pour les utilisateurs […] ar exemple, un système d’IRM nouvellement installé dans un établissement de santé se trouve souvent en dehors du champ d’action de l’IT. NetConductor le trouvera, l’identifiera et lui attribuera la politique automatiquement ».

Unifier la gestion et la sécurité logicielle et matérielle

À long terme, Aruba veut unifier tous ses logiciels et matériels et permettre aux clients de les sécuriser et de les gérer dans le cadre d’une politique unique assure par ailleurs le dirigeant. Par exemple, Aruba dispose d’un logiciel de sécurité issu de la récente acquisition du fournisseur de sécurité cloud Axis Security, ainsi que de son propre logiciel Secure Service Edge (SSE), et chacun dispose d’un gestionnaire de politiques. Lors de la conférence Black Hat du mois d’août, Aruba a présenté en avant-première un gestionnaire de politiques centralisé et global qui, selon elle, gérera et contrôlera l’ensemble de son réseau d’entreprise et de son système de sécurité. Ce système devrait s’étendre aux offres EdgeConnect SD-WAN, SD-Branch et Microbranch d’Aruba, ainsi qu’à sa plateforme Aruba SSE en cours de développement, et devrait être centré sur sa plateforme de gestion de politiques ClearPass et sa plateforme de gestion centrale, Aruba Central. « L’objectif est de parvenir à une politique universelle uniforme, que les clients peuvent exécuter et appliquer à toutes les applications et à tous les services. C’est très puissant, et c’est vers cela que nous nous dirigeons », indique Larry Lunetta.

La dernière offre TDR Services d’IBM s’appuie sur des modèles d’IA basées sur des données réelles des clients. Avec à la clé une capacité à stopper automatiquement les alertes de faible intensité et les faux positifs.

Les services managés basés sur l’IA déployés par IBM pourront aider les équipes réseau et sécurité à répondre plus rapidement et plus efficacement aux cybermenaces. Gérée par la branche Consulting de big blue, l’offre Threat Detection and Response (TDR) Services promet une surveillance 24/7, une investigation et une remédiation automatisée des alertes de sécurité provenant d’outils de sécurité existants ainsi que des systèmes cloud, sur site et opérationnels, utilisant le réseau de l’entreprise. Les services peuvent intégrer des informations provenant de plus de 15 outils de SIEM, et de plusieurs logiciels tiers de type EDR par exemple. L’idée est d’aider les entreprises à maîtriser la myriade de vulnérabilités, d’alertes et d’outils de sécurité qu’elles doivent gérer au quotidien. « En utilisant l’IA et d’autres capacités d’analyse, ces services managés peuvent gérer automatiquement le bruit et laisser les équipes IT se concentrer sur les menaces critiques pour l’entreprise », a déclaré IBM.

Disponibles dès maintenant, les services TDR d’IBM n’ont généralement pas besoin d’agents pour recueillir des informations sur l’environnement des clients, comme les serveurs, les endpoints et d’autres dispositifs. « Combinés aux informations du réseau mondial de capteurs d’IBM X-Force et à l’analyse des renseignements, les services utilisent des modèles et des outils d’IA pour filtrer les problèmes non critiques définis par le client et les faux positifs afin de générer automatiquement des alertes à haut risque nécessitant une action immédiate de la part des équipes de sécurité, tout en offrant un contexte d’enquête », a expliqué IBM. « Le service managé de détection des menaces et de réponse d’IBM est capable de débusquer les menaces sur l’ensemble du parc informatique, de faire des détections basées sur le réseau, y compris la capture et l’inspection complète des paquets, mais aussi de détecter un tas d’activités malveillantes, comprenant les ransomwares et les malwares utilisant des techniques d’évasion. Le service comprend également une analyse du comportement des attaquants », selon un récent rapport de KuppingerCole, une entreprise européenne spécialisée dans la gestion des identités et des accès. « IBM MDR est capable d’exécuter automatiquement des actions de confinement prédéfinies, y compris d’arrêter des processus et des sessions réseau, d’isoler des hôtes, de bloquer des communications par port et IP, de mettre en quarantaine des fichiers, de mener des actions de sinkholing, une technique de manipulation des flux de données sur les réseaux, et de prévenir les modifications du registre », a déclaré KuppingerCole.

Une concurrence exacerbée sur le marché des services MDR

Selon KuppingerCole, les services TDR d’IBM sont en concurrence sur le marché du MDR avec de nombreuses autres offres similaires proposées par Arctic Wolf, eSentire, Fortinet, Proficio, ReliaQuest et Sophos. Selon une étude récente réalisée par Canalys et commandée par Cisco, la demande de services managés de sécurité est en hausse sur le marché global des services IT managés. Selon cette étude, alors que les dépenses IT totales devraient augmenter de 3,5 % au niveau mondial en 2023, les revenus des services managés devraient croître de 12,7 %. Les services de cybersécurité et de cyber-résilience, en particulier, contribuent à cette augmentation. « L’évolution des menaces va entraîner l’utilisation croissante d’outils de gestion des réseaux et des terminaux, et une augmentation de la détection et de la réponse à incidents. La demande en matière de conformité augmentera également en raison des nouvelles réglementations », a écrit Canalys. « On assiste à une spécialisation accrue dans des domaines comme l’analyse des données et l’IA pour optimiser les processus et les systèmes, avec, pour objectif, de rendre les services plus prédictifs et proactifs ».

Selon les analystes de KuppingerCole, l’adoption du MDR se fait généralement en réponse à une attaque subie, à des exigences réglementaires, à des fusions et acquisitions et à une demande accrue d’informations de la part du conseil d’administration des entreprises sur l’état de la cybersécurité. « Mais il y a d’autres facteurs, notamment l’adoption croissante des services cloud et la nécessité de sécuriser les données critiques dans le cloud, la reconnaissance des ransomwares comme menace majeure pour la cybersécurité, l’expansion des environnements IT à la mobilité, au edge et au cloud, au travail hybride post-pandémique, et l’augmentation rapide de la quantité de données produites par les entreprises », a constaté le groupe d’analystes. « Pour de nombreuses entreprises, le MDR est le seul moyen de consolider toutes les menaces, outils et systèmes de sécurité en un seul point de contrôle pour traiter et résoudre toutes les alertes, surveiller et répondre à tous les indicateurs de compromission potentielle en analysant toutes les données de sécurité, et évaluer l’efficacité des contrôles existants afin d’identifier où et comment ils peuvent être améliorés », a déclaré KuppingerCole.

Faire en sorte que les entreprises développent et mettent en oeuvre les bonnes stratégies d’optimisation de leurs technologies IT pour atteindre des résultats commerciaux spécifiques, tel est l’objectif de l’offre Lifecycle Services de Cisco.

Selon Cisco, Lifecycle Services (LCS) permettra aux entreprises clientes de tirer le meilleur parti de leurs investissements dans les réseaux et les technologies. Les organisations pourront choisir, déployer et exploiter les technologies dont elles ont besoin pour atteindre leurs objectifs commerciaux en s’appuyant sur les 20 000 employés de son équipe Global Customer Experience (CX), à l’origine de l’offre. Cisco CX et ses partenaires proposent à leurs clients divers services d’optimisation de leur infrastructure réseau, de leur sécurité, de leur collaboration, de leur cloud et des opérations de leur centre de calcul, depuis la planification et la conception jusqu’à la mise en œuvre et la maintenance. Dans le domaine de la mise en réseau, les services de cycle de vie peuvent aider les entreprises à concevoir et à architecturer une infrastructure réseau et à installer, configurer et exploiter l’environnement.

L’idée de Lifecycle Services (LCS) est de faire en sorte que l’IT ne passe pas son temps à gérer des défis perpétuels, mais qu’elle se concentre davantage sur les résultats commerciaux des investissements technologiques, sur la base d’observations mesurables. « LCS permet de démarrer avec les résultats souhaités, puis d’identifier et d’exécuter des initiatives IT qui peuvent s’aligner sur ces résultats, et de les attester par des résultats mesurables », a écrit Alistair Wildman, vice-président senior de Cisco Global Customer Experience, dans un blog dédié aux services LCS. « L’entreprise cliente peut également s’appuyer sur les experts de l’équipementier et profiter de leurs outils avancés, de leurs outils d’automatisation et de données AI/ML approfondies pour atteindre plus rapidement les résultats attendus ».

Des recommandations pour aider les clients

Les experts de Cisco travaillent avec les clients pour identifier et développer des stratégies d’optimisation et de transformation IT. « Nous collaborons avec chaque équipe et les partenaires pour hiérarchiser, mettre en œuvre et favoriser l’adoption de ces stratégies afin d’obtenir des résultats commerciaux tangibles ». Dans une première phase, Cisco identifie, en collaboration avec les clients, les résultats alignés sur les indicateurs clés de performance (KPI). « À l’aide de la télémétrie et d’une découverte approfondie, nos experts analysent l’environnement IT de l’entreprise et identifient les stratégies permettant d’atteindre les résultats commerciaux souhaités », a encore déclaré M. Wildman. « Ensuite, Cisco et ses partenaires formulent des recommandations, aident les clients à hiérarchiser les initiatives IT et élaborent un plan d’exécution », a-t-il ajouté.

La collaboration avec les entreprises peut se faire selon trois modalités différentes :

– Advise Me : dans ce cas, Cisco conseille le client sur la manière d’atteindre les résultats souhaités ;

– Do It With Me : Cisco travaille aux côtés du client pour l’aider à atteindre les résultats souhaités ;

– Do It For Me : Cisco travaille avec le client depuis les recommandations jusqu’à l’exécution.

« Nos partenaires et nous-mêmes travaillons avec le client pour supprimer les obstacles afin de garantir l’exécution d’initiatives prioritaires, alignées sur les habitudes de travail de l’entreprise », a écrit M. Wildman. « Pour mettre en évidence les progrès de manière cohérente, nous suivons, mesurons, traduisons et rapportons les indicateurs clés de performance à intervalles réguliers à l’aide de tableaux de bord automatisés (Automated Dashboard) et de rapports trimestriels sur les activités (Quarterly Business Reviews) ».

Les pare-feu haut de gamme 3200F et milieu de gamme 900G de nouvelle génération de Fortinet utilisent l’IA pour une protection plus rapide et plus complète contre les menaces réseau.

Fortinet a lancé deux pare-feu haut débit de nouvelle génération, conçus pour protéger les équipements des centres de calcul. Baptisées 387 Gbps 3200F et 164 Gbps 900G, les nouveaux produits prennent en charge les services de sécurité du fournisseur basés sur l’IA. « Ces services combinent des technologies d’IA et d’apprentissage automatique pour sensibiliser les clients aux cybermenaces et agir beaucoup plus rapidement pour protéger les ressources », explique Nirav Shah, vice-président produits et solutions chez Fortinet. Pour exercer leur surveillance des nouvelles menaces, les services de sécurité FortiGuard AI-Powered utilisent les données en temps réel fournis par les chercheurs du FortiGuard Lab.

« Nous examinons des téraoctets de données chaque jour, et c’est dans ce cadre que nous exécutons nos technologies d’IA et d’apprentissage automatique pour voir détecter différentes choses – que nous ayons besoin d’activer des services basés sur l’IA avec IPS ou d’utiliser des technologies sandbox pour les atténuer », détaille Nirav Shah. « Dans le domaine de la cybersécurité, la quantité de données que nous analysons et la multitude de modèles et autres élément que nous devons reconnaître pour détecter les menaces rendent ce travail difficile s’il est effectué manuellement », poursuit-il.

Créer des architectures de pare-feu maillées hybrides

Les pare-feu 387 Gbps 3200F et 164 Gbps 900G contribuent également à aider les clients à créer des architectures de pare-feu maillées hybrides – une technologie en développement qui, contrairement aux pare-feu traditionnels à point de contrôle unique, permet aux équipes informatiques de définir et d’appliquer des contrôles de politique sur les charges de travail, les utilisateurs et les emplacements. Les pare-feu maillés aide à sécuriser les environnements hybrides et à étendre les contrôle exercés par les pare-feu modernes en différents endroits, selon Gartner. Le cabinet d’études affirme que d’ici 2026, plus de 60 % des organisations auront déployé plusieurs type de firewalls, ce qui favorisera l’adoption de pare-feu maillés hybrides.

Les pare-feu FortiGate exécutent la dernière version de FortiOS. Ce logiciel constitue le système d’exploitation de la gamme FortiGate, qu’il s’agisse des appliances virtuelles ou matérielles. Il implémente Fortinet Security Fabric et met en oeuvre des fonctionnalités de pare-feu, de contrôle d’accès, de zero trust et d’authentification, en plus de la gestion du SD-WAN, de la commutation et des services sans fil.

Remplaçant le modèle 3000, le 387 Gbps 3200F est le dernier pare-feu haut de gamme de Fortinet. Il est destiné aux très grandes entreprises, ainsi qu’aux déploiements à très grande échelle où il est nécessaire de prendre en charge un très grand volume de données. Selon Fortinet, il offrirait des performances de 1,5 fois supérieures à celle de son prédécesseur et dispose de quatre interfaces 400 GE. « Le 3200F offre un débit de pare-feu quatre fois supérieur à la moyenne du secteur, 4,7 fois le débit d’inspection SSL moyen du secteur et 3,5 fois le débit VPN IPSec moyen du secteur », assure Nirav Shah.

La dernière technologie d’asic de Fortinet à bord

De son côté, la gamme 900 G est destinée aux centres de données des entreprises de taille moyenne et propose une gamme d’interface Ethernet 25 Go et 10 Go. Comme la série 3200F, elle embarque la dernière technologie de puces FortiSP5. Cet asic comprend plusieurs unités de traitement gérant la mise en réseau, telles que le traitement VXLAN ou SD-WAN, et des fonctions de sécurité, telles que le traitement VPN SSL ou IPSec.

La technologie de puce FortiSP5 décharge ces tâches du processeur principal, permettant ainsi de meilleures performances globales, explique Fortinet. L’idée est que les clients peuvent facilement combiner les fonctions de réseau et de sécurité dans un seul appareil et ne pas avoir à acheter des produits séparés pour gérer ces opérations, a déclaré M. Shah.

L’intégration de Cisco Secure Firewall ASA, conditionné sous forme de conteneur Docker, au Catalyst 9300, simplifie et sécurise un peu plus la segmentation des ressources réseau.

La solution de pare-feu conteneurisé annoncée par Cisco pour sa vénérable famille de commutateurs Catalyst vise à faciliter la segmentation des ressources réseau pour les clients d’entreprise qui utilisent des systèmes IT/OT mixtes, mais aussi à leur faire économiser de l’argent en consolidant les déploiements réseau et de sécurité. Plus précisément, le conteneur basé sur Docker construit par Cisco pour son Secure Firewall Adaptive Security Appliance (ASA) peut être hébergé sur les commutateurs d’accès Catalyst 9300. Secure Firewall ASA combine pare-feu, antivirus, prévention des intrusions, cryptage et support des réseaux privés virtuels (VPN). Le pare-feu prend en charge jusqu’à 10 interfaces logiques, toutes utilisables pour la segmentation. « Parce qu’elle confine n’importe quelle violation à une zone spécifique, cette segmentation limite la capacité d’un attaquant à se déplacer latéralement au sein du réseau », a écrit Pal Lakatos-Toth, un chef de produit d’ingénierie au sein du groupe de sécurité de Cisco, dans un blog à propos de l’annonce. « L’intégration des technologies de l’information (IT) et des systèmes de technologie opérationnelle (OT), également connue sous le nom de convergence IT/OT, est un processus crucial dans des secteurs comme la fabrication, l’énergie et les services publics. Alors que les systèmes IT s’occupent de la gestion des données, les systèmes OT gèrent les processus physiques et les systèmes de contrôle des infrastructures critiques comme les réseaux électriques, les stations d’épuration et les équipements de fabrication », a encore écrit M. Lakatos-Toth.

La transformation numérique et les initiatives de fabrication intelligente ont accéléré la convergence des réseaux IT et OT, et « même si cette intégration peut apporter des avantages significatifs, notamment une efficacité accrue, une meilleure visibilité et une meilleure prise de décision, elle peut aussi augmenter le risque de cyberattaques », a déclaré Pal Lakatos-Toth. « En hébergeant le Secure Firewall ASA conteneurisé sur des commutateurs d’accès Catalyst 9300, les entreprises peuvent simplifier l’acheminement du trafic vers des pare-feux centralisés à l’aide de tunnels complexes », a expliqué M. Lakatos-Toth. « Les services de pare-feu sont ainsi plus proches de la source, si bien que cette solution est rentable et efficace pour sécuriser les réseaux convergents IT/OT. Elle réduit également la latence pour les applications sensibles au temps en appliquant les politiques près de la source, là où les appareils se connectent au réseau », a encore fait valoir M. Lakatos-Toth.

Déploiement sécurisé sur de grands réseaux

Le Secure Firewall ASA conteneurisé maintient une table de connexion avec état qui garde la trace de l’état et du contexte de chaque connexion réseau qui passe et il applique un contrôle d’accès basé sur le contexte. « Si une application a besoin de ports supplémentaires pour fonctionner, le pare-feu ouvre dynamiquement ces ports et en assure le suivi, tout en veillant au maintien des politiques de sécurité et des contrôles d’accès. Tous ces événements sont enregistrés à des fins d’audit et peuvent être utilisés pour tracer et prévenir les failles de sécurité », a déclaré M. Lakatos-Toth. Pour le contrôle d’accès dans le réseau IT/OT, le Secure Firewall ASA conteneurisé utilise des listes de contrôle d’accès (Access Control Lists, ACL) et des étiquettes de groupe de sécurité (Security Group Tags, SGT). « Avec les SGT, le pare-feu applique des politiques de sécurité basées sur des étiquettes plutôt que sur des adresses IP. Il utilise les SGT pour authentifier les dispositifs OT et les assigner à un groupe de sécurité spécifique, comme ‘OT’, et l’utiliser ensuite pour l’inspection dynamique », a déclaré M. Lakatos-Toth. La solution ASA est gérée via l’Enterprise DNA Center de Cisco (DNAC) afin de prendre en charge la gestion et les configurations de connectivité réseau. Le DNAC garantit que l’application de pare-feu est toujours à jour et sécurisée. « Cisco Defense Orchestrator prend également en charge le système et permet de créer et de déployer des politiques de sécurité cohérentes sur de vastes réseaux. Il effectue l’analyse des politiques et rationalise les processus de configuration et de gestion », a écrit M. Lakatos-Toth.

Si c’est la première fois que Cisco déploie un pare-feu sur le 9300, cela fait plusieurs années que le commutateur inclut la prise en charge des conteneurs Docker. L’idée était de permettre aux clients de créer leurs propres applications pour le commutateur sans avoir à les réécrire à chaque changement d’infrastructure. Selon Cisco, les conteneurs Docker sont légers et utilisent très peu de CPU et de mémoire. « Par exemple, dans une grande entreprise, un opérateur de réseau peut héberger une application de surveillance de réseau sur les plateformes d’accès Cisco Catalyst pour localiser précisément les problèmes dans le réseau et agir en conséquence, grâce aux informations reçues en temps réel », a déclaré Cisco. Le Secure Firewall ASA conteneurisé sera disponible en octobre sur le commutateur Catalyst 9300 avec la version IOS EX 17.12.2.

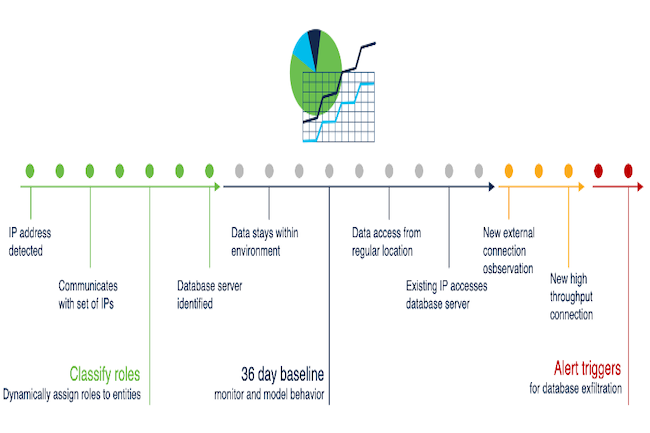

Outre sa plus grande capacité, la plateforme Secure Network Analytics (SNA) de Cisco prend en charge plus de flux de données et génère des alertes de sécurité plus détaillées.

La dernière version 7.4.2 du logiciel Secure Network Analytics (SNA) dévoilée par Cisco permet de suivre un plus grand nombre de flux de données et d’agir plus rapidement sur les alertes de sécurité pertinentes. Parmi les améliorations apportées par le logiciel d’analyse de la sécurité, le fournisseur met en avant la possibilité de collecter, de traiter et de stocker des données de manière plus efficace, des capacités de détection avancées, une meilleure prise en charge de la télémétrie et la possibilité de fonctionner sur le matériel UCS M6 haute performance du fournisseur. Selon un billet de blog de Jay Bethea, responsable du marketing des produits au sein du groupe de messagerie sécurisée de Cisco, le logiciel d’analyse du réseau exploite les données de télémétrie provenant de sources multiples et fournit des informations sur le comportement du réseau afin d’identifier les risques de manière proactive et d’aider les entreprises à détecter et à répondre aux menaces de sécurité.

La version 7.4.2 de SNA est particulièrement évolutive et performante. « Le logiciel traite facilement 3 millions de flux par seconde et améliore de 94 % les performances en matière de rapports et de requêtes », a déclaré Crystal Storar, directrice de la gestion des produits chez Cisco Security. Selon l’équipementier, « c’est plus du double de la version précédente ». SNA 7.4.2 enrichit les capacités de stockage centralisé des données apparues pour la première fois dans la version 7.3 du logiciel. À la différence de la version précédente où les données de télémétrie étaient stockées sur des collecteurs de flux Flow Collectors individuels et distribués (le système de surveillance qui recueille les paquets de trafic de données du réseau), le système de stockage est centralisé, une base de données centrale traitant désormais les flux provenant de ces appareils. Cisco affirme que, « grâce à ce stockage centralisé des données, le système peut traiter de grandes quantités de données très rapidement, ce qui signifie que les requêtes de Cisco Analytics peuvent être traitées plus rapidement que si les données étaient stockées sur des collecteurs de flux Flow Collectors individuels ». Toujours selon le fournisseur, ce logiciel permet également de conserver les données des collecteurs de flux pendant des périodes d’un an ou plus, ce qui améliore la détection des tendances et l’analyse historique.

Détection des flux réseau AWS et Azure

Parmi les autres caractéristiques importantes de SNA 7.4, la firme de San José cite les options de livraison sur site, la prise en charge étendue de la télémétrie et les améliorations apportées à son moteur de détection des menaces. « SNA 7.4 intègre les nouvelles détections cartographiées par Mitre, la modélisation des entités et la classification automatique basée sur les rôles de notre modèle de livraison ‘cloud-first’ dans les versions logicielles sur site », a déclaré Mme Storar. Secure Network Analytics s’enrichit aussi de nouvelles sources de données pour alimenter ses résultats en matière de détection et de réponse réseau : c’est le cas des journaux de flux AWS et Azure qui couvrent l’infrastructure de cloud public ; des journaux de Secure Client Network Visibility qui couvrent les terminaux et les travailleurs distants; et des journaux de Next Generation Firewall qui offrent une vue plus approfondie sur le trafic réseau », a encore déclaré Mme Storar.

L’architecture SNA est telle qu’elle rend possible l’ingestion évolutive de la télémétrie. « Elle prend actuellement en charge la télémétrie NetFlow, NVM, FTD et du pare-feu ASA et prendra en charge d’autres types de télémétrie à l’avenir », a déclaré le fournisseur. En particulier, Cisco et d’autres cherchent à développer et à implémenter le système OpenTelemetry, un ensemble d’outils, d’API et de SDK utilisés pour instrumenter, générer, collecter et exporter des données de télémétrie afin d’analyser les performances et le comportement des logiciels. OpenTelemetry est développé dans le cadre de la Cloud Native Foundation par des contributeurs d’AWS, Azure, Cisco, F5, Google Cloud et VMware, entre autres. Selon Crystal Storar de Cisco Security, OpenTelemetry est « à l’étude en vue de son introduction dans une prochaine version ». L’équipementier prend déjà en charge OpenTelemetry dans sa Full-Stack Observability Platform, qui sert à collecter et à corréler les données provenant des applications, du réseau, de l’infrastructure, de la sécurité et du cloud afin de fournir une vue claire de ce qui se passe dans l’entreprise et repérer plus facilement les anomalies, anticiper et résoudre les problèmes de performance et améliorer l’atténuation des menaces.S’intégrer aux solutions du marché

Selon un blog de Claudio Lener, chef de produit pour Cisco Secure Analytics, « le logiciel SNA prend également en charge un moteur de détection des menaces plus efficace. De plus, les informations de la base de données centralisée sont utilisées pour créer des alertes fiables et pertinentes. « Par rapport aux premières alarmes SNA, celles-ci sont beaucoup plus discrètes et plus en phase avec ce qui se passe en temps réel, en fournissant un contexte basé sur le réseau et des analyses comportementales avancées », a écrit M. Lener. En d’autres termes, SNA crée une base de référence instantanée, apprend quel comportement est considéré comme « normal » au fil du temps et ne déclenche une alerte que si un utilisateur oublie de suivre une tendance. « Par ailleurs, SNA s’intègre désormais à la dernière appliance matérielle M6, ce qui permet d’améliorer les taux d’ingestion du Flow Collector, d’accélérer les requêtes de recherche de flux et d’augmenter globalement le débit des capteurs de flux », a encore écrit M. Lener.

Autre question essentielle pour les entreprises clientes, celle de la prise en charge des produits tiers par le système. « Nous disposons d’un vaste écosystème de partenaires prêts à aider à la mise en oeuvre, à l’intégration et à la gestion de la solution pour le compte de nos clients », a déclaré Mme Storar. « Nous collaborons avec beaucoup de partenaires techniques qui servent à la fois de fournisseurs de sources de données – comme Baracuda, Checkpoint, Gigamon, IXIA, Palo Alto, TripWire et d’autres – et de destinataires pour nos résultats, de façon à ce qu’ils s’intègrent de manière transparente dans les flux de travail existants de nos clients. Splunk, QRadar, ArcSight, ServiceNow et bien d’autres font partie de ces destinataires notables », a ajouté Mme Storar.

Renforcer OpenTelemetry

Dans un récent rapport de Forrester Research sur l’analyse et la visibilité du réseau offerts par divers systèmes, dont SNA 7.4, le cabinet d’études a déclaré : « L’écosystème Cisco fournit une quantité impressionnante de données télémétriques sur tous les aspects du réseau, depuis les utilisateurs finaux jusqu’au cloud et partout entre les deux, à condition que l’entreprise soit une boutique Cisco importante. Secure Network Analytics (SNA) est un puissant outil de chasse aux menaces qui fournit des informations complètes sur l’activité du réseau grâce aux communications enregistrées et aux enregistrements dédupliqués. Son interface conviviale permet d’accéder rapidement aux informations essentielles pour améliorer la réponse aux incidents et les opérations de sécurité du réseau ». SNA 7.4.2 est disponible et peut être déployé sur des machines virtuelles, comme VMware et KVM, ou sur des appliances Cisco UCS dédiées.

Ce rachat s’ajoute aux autres acquisitions réalisées par Cisco en 2023, à savoir Accedian pour la surveillance de la performance des réseaux, Armorblox pour les grands modèles de langages et SamKnows pour la surveillance des réseaux à large bande.

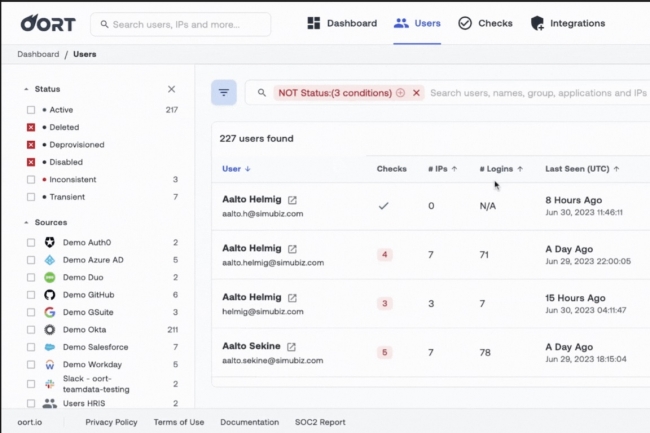

L’équipementier Cisco poursuit ses achats estivaux avec l’acquisition de la start-up de sécurité Oort pour un montant qui n’a pas été rendu public. Spécialisée dans la sécurité des entreprises, Oort propose une plateforme de détection et de réponse aux menaces ciblant les identités. Fondée en 2019, Oort a levé 15 millions de dollars en financement de série A, dans lequel figurent des fonds provenant de la branche de capital-risque de Cisco. « Pilotée par API, native du cloud et sans agent, la plateforme d’Oort répond aux insuffisances en matière de visibilité de l’identité à travers des sources de données disparates, détecte les mauvaises configurations, vérifie les vulnérabilités de sécurité et offre une analyse prédictive de l’identité pour stopper les attaques de manière proactive », a écrit Raj Chopra, vice-président senior et chef de produit pour Cisco Security, dans un blog sur l’acquisition. « Grâce au système Oort, les entreprises peuvent aussi appréhender de manière claire la portée d’un incident lié à l’identité et y remédier plus rapidement », a ajouté M. Chopra. « Par exemple, si un attaquant a volé les identifiants d’un employé, avec lesquels il pourrait accéder à vingt systèmes différents, Oort peut identifier les quatre systèmes réellement compromis et qui nécessitent des mesures correctives supplémentaires », a expliqué M. Chopra.

La technologie centrée sur l’identité d’Oort fera partie de l’offre globale Security Cloud de Cisco, laquelle comprend les portefeuilles de gestion des identités et des accès Duo Identity Access Management (IAM) et de détection et de réponse étendue Extended Detection and Response (XDR). Dans son propre blog sur l’acquisition, le CEO d’Oort Mat Caulfield, a écrit : « L’identité est fondamentale pour la sécurité. Avec l’avènement du XDR, il est plus important que jamais de corréler la télémétrie des systèmes IAM avec les signaux de l’EDR (Endpoint Detection and Response) et de la sécurité du réseau. Avec la montée en puissance du ZTNA (Zero Trust Network Access), l’authentification forte et l’analyse continue sont les conditions préalables à une architecture de sécurité d’entreprise solide ». Outre sa technologie, Oort entretient des relations étendues avec des fournisseurs tiers, notamment Google, Microsoft, Okta et Auth0.

7e acquisition pour Cisco cette année

Cette acquisition, qui devrait être finalisée d’ici à la fin du mois d’octobre, est la troisième de Cisco depuis le mois de juin et la septième cette année. Plus récemment, la firme de San José a fait part de son intention d’acquérir l’entreprise privée SamKnows, spécialisée dans la surveillance des réseaux à large bande, pour un montant non divulgué. SamKnows utilise un réseau mondial d’agents logiciels dispersés dans les systèmes domestiques, les appareils mobiles et les réseaux des fournisseurs de services, pour mesurer en temps réel les performances de l’Internet et l’expérience des clients. Grâce à un tableau de bord central, l’entreprise peut analyser les résultats, repérer les défaillances et identifier les causes profondes des problèmes afin d’y remédier. En juin, Cisco a également conclu un accord en vue d’acquérir Accedian Networks pour un montant non divulgué. La plateforme d’analyse et de surveillance des performances d’Accedian, qui s’adresse aussi bien aux fournisseurs de services mobiles, de datacenters, qu’à des fournisseurs de services et de connectivité cloud, offre une visibilité sur le réseau, diagnostique les problèmes et recommande des mesures correctives. Parmi les autres acquisitions réalisées par Cisco cette année, on peut encore citer Armorblox pour les grands modèles de langage, Smartlook pour la surveillance des applications mobiles, Lightspin pour la sécurité cloud et Valtix pour la sécurité des réseaux cloud.

Lors de l’événement Cisco Live organisé du 4 au 6 juin à Las Vegas, l’équipementier a dévoilé sa plateforme SSE et annoncé le service Multicloud Defense, basé sur la récente acquisition de Valtix.

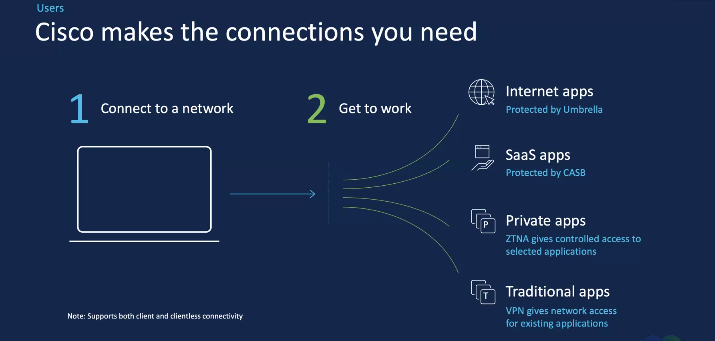

Cette semaine, Cisco a dévoilé une offre de services de sécurité edge (Security Service Edge ou SSE) pour aider les entreprises à connecter en toute sécurité des ressources en périphérie, y compris des applications edge, privées et SaaS. Outre l’offre SSE, le fournisseur a fait deux autres annonces liées à la sécurité des applications lors de son événement client Cisco Live (du 4 au 6 juin à Las Vegas). D’une part, un service Multicloud Defense destiné protéger les charges de travail des services cloud, et de l’autre, la mise à jour de Panoptica, sa solution SaaS de sécurisation des applications natives du cloud reposant sur les micro-services. « L’ensemble SSE appelé Cisco Secure Access comprend un accès réseau de confiance zéro (Zero-Trust Network Access, ZTNA), une passerelle web sécurisée (Secure Web Gateway, SWG), un courtier de sécurité d’accès au cloud (Cloud Access Security Broker, CASB), un pare-feu en tant que service (Firewall as a Service, FWaaS), la sécurité DNS, l’isolation du navigateur à distance (Remote Browser Isolation, RBI) et d’autres capacités de sécurité. Il peut sécuriser n’importe quelle application via n’importe quel port ou protocole, avec des performances optimisées et une vérification et un octroi de confiance continus, le tout à partir d’un tableau de bord unique géré dans le cloud », a écrit Jeff Scheaffer, vice-président de la gestion des produits de l’équipe SSE de Cisco, dans un blog consacré à l’offre.

Avec Cisco Secure Access, la sécurité s’adapte aux différents type de workload. (Crédit Photo : Cisco)

Selon la définition de Gartner, un service SSE doit comprendre le contrôle d’accès, la protection contre les menaces, la sécurité des données, la surveillance de la sécurité et le contrôle de l’utilisation acceptable supporté par une intégration basée sur le réseau et l’API. Toujours selon le cabinet d’études, le SSE est principalement fourni en tant que service basé sur le cloud, et peut inclure des composants sur site ou basés sur des agents. Cette plateforme SSE comprend un accès par navigateur avec ou sans client, une politique d’accès granulaire pour les utilisateurs et les applications, une authentification SAML, une prévention des intrusions, un fournisseur d’identité intégré et un contrôle d’accès contextuel. « Elle authentifie les utilisateurs via un tunnel sécurisé et crypté, de sorte que les utilisateurs ne voient que les applications et les services auxquels ils ont le droit d’accéder », selon Cisco. « L’architecture ZTNA Relay de Cisco Secure Access résout les problèmes posés par les fournisseurs ZTNA de dernière génération qui ne prennent pas en charge toutes les architectures d’application, comme les applications multi-channel, les applications pair-à-pair ou les communications initiées par le serveur », a encore écrit M. Scheaffer. « Les fournisseurs de ZTNA de dernière génération ont souvent du mal à gérer le volume des milliers d’applications d’entreprise et d’applications héritées anciennes », a-t-il ajouté. L’architecture ZTNA Relay de Cisco Secure Access est basée sur les protocoles MASQUE et QUIC et prend en charge toutes les applications, tous les ports et tous les protocoles. « En combinant le ZTNA avec un VPN-as-a-Service (VPNaaS) de repli dans un seul client sécurisé avec des contrôles d’identité et de posture, Secure Access fournit de manière transparente la connexion la plus sécurisée possible pour toutes les applications », a affirmé M. Scheaffer.

Talos en avant-garde

Le service intègre également l’intelligence du groupe de recherche en sécurité Talos de Cisco pour maintenir automatiquement le système à jour sur les dernières menaces. Talos traite 600 milliards de requêtes DNS par jour, 5 milliards de requêtes de réputation et 2 millions d’échantillons de logiciels malveillants par jour. « La plateforme SSE exécute en permanence des modèles d’IA, de statistiques et d’apprentissage machine sur l’énorme base de données de Talos afin de fournir des informations sur les cybermenaces et d’améliorer les taux de réponse aux incidents », a encore déclaré M. Scheaffer. Le SSE sera aussi intégré au logiciel d’intelligence réseau ThousandEyes de Cisco afin d’aider les entreprises à identifier et à résoudre rapidement les problèmes de performance du réseau. « Alors que les utilisateurs déplacent leurs applications vers le cloud et adoptent des architectures réseau plus périphériques, l’offre SSE est particulièrement importante », a déclaré pour sa part Neil Anderson, vice-président régional des solutions cloud et d’infrastructure chez World Wide Technologies (WWT), partenaire de Cisco et fournisseur de services technologiques. « Cisco a mis du temps avant de devenir compétitif sur le marché du Security Service Edge (SSE), mais nous nous réjouissons de l’annonce de ce service parce qu’il est basé sur une approche « cloud-first » et fait progresser la sécurité de l’API et la sécurité de la charge de travail de manière utile pour les clients », a ajouté M. Anderson.

Le marché du SSE comprend des acteurs comme Palo Alto, Zscaler, Netskope et d’autres. Selon Gartner, d’ici à 2025, 70 % des entreprises mettant en œuvre un ZTNA basé sur des agents choisiront un fournisseur de services d’accès sécurisé (Secure Access Service Edge, SASE) ou un fournisseur de services de sécurité (Security Service Edge, SSE) pour le ZTNA, plutôt qu’une offre autonome, et d’ici à 2026, 45 % des entreprises regarderont en priorité les fonctions avancées de sécurité des données pour l’inspection des données au repos et en mouvement pour sélectionner un service SSE. Cisco Secure Access sera en disponibilité limitée à partir du mois de juillet et sera généralement disponible en octobre 2023.

Lancement de Multicloud Defense

Sur le front de la sécurité dans le cloud, Cisco a annoncé un service appelé Multicloud Defense destiné à aider les équipes opérationnelles chargées de la sécurité des clients à gérer la sécurité des charges de travail dans les services AWS, Google Cloud, Azure et Oracle Cloud Infrastructure. « Multicloud Defense rassemble des capacités de protection distribuée de couche Layer-7, de pare-feu d’application web (Web Application Firewall, WAF) et de prévention des pertes de données (Data Loss Prevention, DLP) gérées par une politique unique et dynamique », a écrit Rick Miles, vice-président de la gestion des produits au sein du groupe de sécurité cloud et réseau de Cisco, dans un blog. « Ce service joue le rôle d’interprète entre les cloud et utilise les passerelles, qui sont distribuées dans les Clouds Privés Virtuels (Virtual Private Cloud, VPC) des clients, comme points d’application des politiques de sécurité. Multicloud Defense peut ainsi arrêter les menaces qui ciblent les applications, bloquer les commandes et le contrôle, empêcher l’exfiltration des données et atténuer les mouvements latéraux », a encore déclaré M. Miles. La technologie de Multicloud Defense provient principalement de l’acquisition récente par Cisco de Valtix, un fournisseur de sécurité réseau des environnements cloud. L’équipementier a également amélioré sa solution SaaS de sécurisation des applications natives du cloud Panoptica. Celle-ci permet aux développeurs et aux ingénieurs de fournir une sécurité cloud-native depuis le développement de l’application jusqu’à son exécution. Le logiciel offre une interface unique pour la sécurité des conteneurs, des applications sans serveur, des API, des maillages de services et de Kubernetes, il évolue sur plusieurs clusters avec une architecture sans agent et s’intègre aux outils CI/CD et aux frameworks de langage sur plusieurs clouds. « L’idée est de permettre aux développeurs d’intégrer des décisions centrées sur la sécurité ou soucieuses de la sécurité plus tôt dans le cycle de vie du développement logiciel », a déclaré Cisco.

La protection de la sécurité des applications devient de plus en plus importante. IDC prévoit que le marché de la protection et de la disponibilité des applications passera de 2,5 milliards de dollars en 2021 à 5,7 milliards de dollars d’ici à 2026. « Les applications offrent un angle d’observation unique dans l’architecture de sécurité. La manière dont les utilisateurs interagissent avec les fonctionnalités des applications représente un bon indicateur d’abus et de mauvaise utilisation, et en fin de compte d’intention malveillante. Ce point d’observation est unique et difficile à obtenir à partir d’autres sources de télémétrie de sécurité comme les pare-feu réseau », a écrit IDC dans un récent rapport intitulé « Worldwide Application Protection and Availability Forecast, 2022-2026 : Security Powers the Digital Experience » (Prévisions mondiales sur la protection et la disponibilité des applications, 2022-2026 : la sécurité renforce l’expérience numérique). « Les acteurs de la menace ont également compris l’importance que pouvaient avoir les applications web pour les entreprises et ils ont conçu de nombreuses méthodes pour attaquer les applications ou l’infrastructure sous-jacente dans le cadre de campagnes d’extorsion, de harcèlement, de fraude et d’abus ou de vol de données », a déclaré IDC.

Mise à jour de Panoptica

Cisco a renforcé sa solution Panoptica par la prise en charge de Cloud Security Posture Management (CSPM). Cette surveillance des ressources du cloud promet d’apporter une conformité et une surveillance continues de la sécurité du cloud à l’échelle, en offrant aux clients une visibilité sur l’ensemble de leur inventaire d’actifs cloud, y compris les clusters Kubernetes. « De plus, un nouveau moteur de chemin d’attaque qui utilise une technologie basée sur les graphes pour fournir une analyse avancée du parcours d’attaque aidera les équipes de sécurité à identifier rapidement et à remédier aux risques potentiels dans les infrastructures cloud », a déclaré Cisco. Panoptica sera également intégré au portefeuille Full Stack Observability du fournisseur afin de fournir une visibilité en temps réel en priorisant les risques commerciaux. L’initiative Full-Stack Observability (FSO) comprend plusieurs technologies Cisco ainsi qu’un écosystème de partenaires et d’outils open-source. Le portefeuille de sécurité de la firme de San José fournira des données télémétriques qui peuvent être incluses dans de nouvelles applications pour contrôler la sécurité dans plusieurs domaines. Les fonctionnalités de Panoptica seront disponibles à l’automne de cette année.