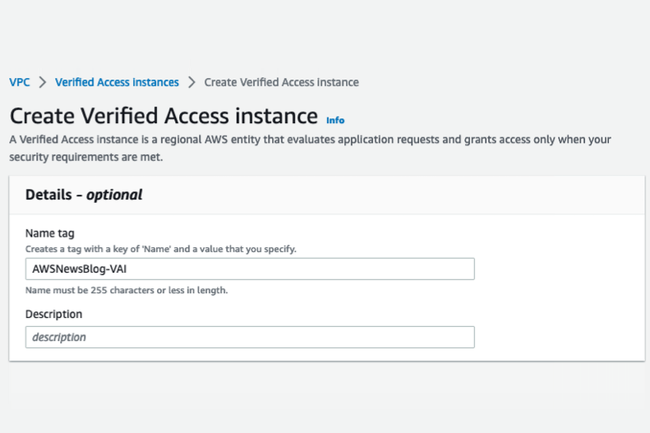

Annoncé en novembre dernier, le service Verified Access d’AWS se généralise et continue de s’étoffer avec des services complémentaires et des partenariats. Il applique l’approche zero trust pour l’accès aux applications cloud, sans passer par un VPN.

La stratégie zero trust commence à se diffuser au sein des entreprises. Les fournisseurs de cloud veulent accompagner cette tendance. AWS vient par exemple de généraliser son service Verified Access dévoilé en novembre dernier et l’enrichir de deux fonctions supplémentaires : un WAF (Web application firewall) et la transmission de contexte d’identité signé comme l’alias de connexion d’un utilisateur. Sur ce dernier point, AWS explique dans un blog que « si votre application reçoit une demande sans le contexte signé, elle peut la rejeter, ce qui renforce sa sécurité. Le contexte signé comprend également des attributs utilisateur tels que le rôle et le service, qui peuvent être utilisés pour rationaliser la personnalisation de l’application ».

Sur le WAF, il « protège les applications web (HTTP/S) contre les menaces de la couche applicative », souligne la firme américaine. « Les clients peuvent filtrer les exploits courants, comme l’injection SQL et le cross-site scripting (XSS) à l’aide du WAF, tout en activant l’accès fin basé sur l’approche zero trust pour les applications à l’aide de l’identité de l’utilisateur et de l’état de sécurité de l’appareil », ajoute le fournisseur de cloud.

Extension des partenariats

Pour élargir sa portée, Verified Access s’intègre avec les partenaires d’AWS dans les domaines de l’identité et de la sécurité des appareils, notamment Beyond Identity, CrowdStrike, CyberArk, Cisco Duo, Jamf, JumpCloud, Okta et Ping Identity. « De plus, les partenaires en matière d’observabilité, dont Datadog, IBM, New Relic, Rapid7, Sumo Logic et Trellix, peuvent ingérer les journaux Verified Access et fournir des données exploitables sur les utilisateurs qui tentent d’accéder aux applications des clients », a déclaré AWS.

A noter que Verified Access est disponible dans 10 régions : US East (Ohio), US East (N. Virginia), US West (N. California), US West (Oregon), Asia Pacific (Sydney), Canada (Central), Europe (Frankfurt), Europe (Ireland), Europe (London), and South America (São Paulo. La tarification du service est calculée sur une base horaire et sur la quantité de données traitées en gigaoctets pour chaque application utilisant Verified Access.

La puce de type ASIC FortiSP5 apporte plus de performances et d’efficacité aux équipements de sécurité et de réseau convergents de Fortinet.

Selon Fortinet, son dernier ASIC assure de manière plus efficace et plus performante les fonctions combinées de sécurité et de réseau de sa principale famille de pare-feu FortiGate. Qualifiée de système de traitement de la sécurité de cinquième génération, la puce personnalisée 7 nanomètres FortiSP5 promet certaines améliorations du système FortiGate, « notamment des performances de pare-feu 17 fois plus rapides et des processus de chiffrement 32 fois plus rapides, et cela en utilisant 88 % d’énergie en moins par rapport aux CPU standard », comme l’a déclaré John Maddison, vice-président exécutif des produits et Chief Marketing Officier (CMO) de Fortinet. « Avec FortiSP5, les pare-feux de Fortinet pourront effectuer une inspection plus approfondie du trafic pour bloquer les menaces et renforcer la protection », a déclaré le fournisseur.

La puce FortiSP5 inclut également des fonctions de qualité de service (Quality of Service, QoS) accélérées par le matériel pour que les entreprises puissent définir une QoS dédiée pour les applications sensibles comme la vidéoconférence. « Grâce à la taille, nous pouvons fournir plus de performances dans une petite empreinte et l’utiliser dans nombreux de domaines différents qui nécessitent d’être désormais sécurisés, et qui, soit n’en avaient pas besoin auparavant, soit n’avaient pas d’espace pour accueillir des systèmes de sécurité. C’est le cas notamment des environnements OT, des services publics, du pétrole, du gaz, de l’énergie, des succursales ou des bureaux à domicile », a expliqué M. Maddison. « De plus, des applications comme la confiance zéro ou la connectivité SASE nécessitent beaucoup de traitement pour le chiffrement, ce qui mobilise beaucoup de ressources processeur. Nous avons donc ajouté de nombreuses fonctionnalités de base dans le SP5, que notre OS FortiOS peut exploiter pour prendre en charge davantage d’applications », a ajouté John Maddison. « Nous espérons pouvoir mieux prendre en charge les environnements plus distribués et les environnements de campus plus importants qui comptent des milliers de points d’accès et de commutateurs », a encore déclaré le vice-président exécutif des produits et CMO de Fortinet.

Des équipements attendus cette année

Le système d’exploitation FortiOS fait tourner la famille de composants matériels et virtuels FortiGate de Fortinet. FortiOS implemente Fortinet Security Fabric et inclut de la sécurité réseau comme du pare-feu, du contrôle d’accès et de l’authentification, en plus du SD-WAN, de la commutation et des services sans fil. La dernière version 7.2 prend en charge l’IA pour stopper plus rapidement les menaces réseau, le sandboxing pour lutter contre les menaces de ransomware, et une orchestration SD-WAN, de branche et de périphérie améliorée. « Comme les autres ASIC de Fortinet, FortiSP5 comporte plusieurs unités de traitement qui gèrent la mise en réseau, comme le traitement VXLAN ou SD-WAN, et prend en charge les fonctions de sécurité, comme le traitement VPN SSL ou IPSec, en les déchargeant du processeur central, ce qui se traduit par de meilleures performances globales », a expliqué Fortinet. Les clients peuvent ainsi combiner facilement les fonctions de réseau et de sécurité dans un seul appareil et n’ont pas besoin d’acheter d’autres produits pour gérer ces opérations. Les équipements FortiGate intégrant l’ASIC FortiSP5 seront disponibles plus tard cette année.