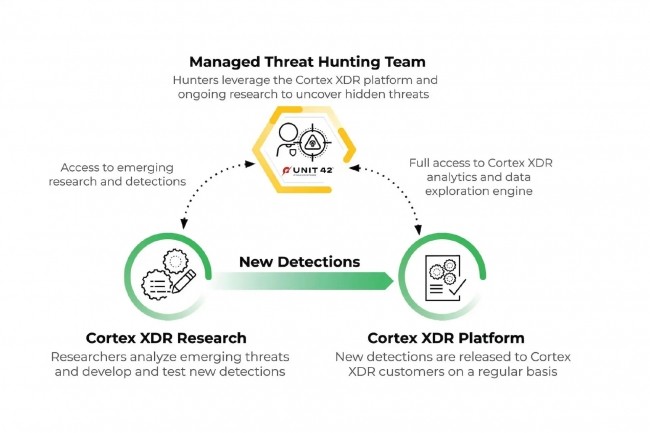

Le service managé de détection et de réponse de NTT Data s’appuie sur la plate-forme Cortex XSIAM de Palo Alto et combine l’analyse de la sécurité et le renseignement sur les menaces.

Grâce à ce partenariat avec Palo Alto Networks, le fournisseur mondial de services IT, NTT Data, peut offrir un service de sécurité d’entreprise avec des capacités de surveillance, de détection et de réponse aux menaces en continu. Plus précisément, le nouveau service MXDR (Managed Extended Detection Response) de NTT Data est basé sur la plateforme Cortex Extended Security Intelligence and Automation (XSIAM) de Palo Alto. La plateforme de Palo Alto s’appuie sur l’IA et d’autres technologies pour fournir des capacités d’orchestration, d’automatisation et de réponse de sécurité, de gestion de la surface d’attaque, d’analyse du comportement de l’entité utilisateur et de renseignement sur les menaces.

« Beaucoup d’entreprises s’appuient sur des systèmes de sécurité fragmentés, ce qui rend plus difficile la détection des menaces avancées, et la réaction rapide », a déclaré Sheetal Mehta, responsable mondiale de la cybersécurité chez NTT Data, dans un communiqué. « Le service MXDR de NTT Data offre une détection et une réponse aux incidents 24×7, ainsi qu’une orchestration et une automatisation des renseignements sur les menaces basées sur l’IA », a-t-elle ajouté. Le service est soutenu par une équipe chargée de la sécurité de l’IT, de chasseurs de menaces, d’experts en investigation numérique et de professionnels de la sécurité certifiés.

NTT Data propose de nombreux services IT. Sur ce marché, le fournisseur est en concurrence avec des entreprises comme Accenture, Infosys, IBM et Tata. Pour ses offres de sécurité d’entreprise, NTT Data a noué des partenariats avec Fortinet, Cisco, Microsoft et d’autres pour fournir des services de pare-feux, de sécurité des points d’extrémité et de protection des applications dans le cloud. Son partenariat avec Palo Alto est ancien. NTT Data s’appuie déjà sur ce partenariat pour délivrer des services SASE (Secure Access Service Edge).

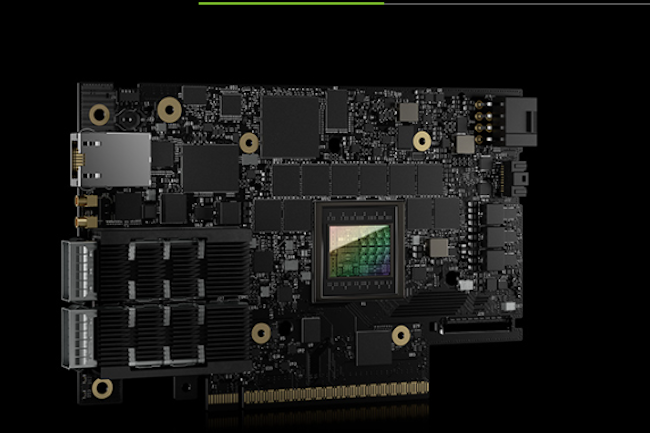

F5 Networks et Nvidia se reprochent pour associer la plateforme BIG-IP Next for Kubernetes du premier aux DPU BlueField-3 du second.

L’objectif du partenariat annoncé entre F5 Networks et Nvidia est d’aider les entreprises à construire des infrastructures d’IA et à renforcer la sécurité des applications basées sur le cloud. Plus précisément, les entreprises intégreront la plateforme BIG-IP Next for Kubernetes de F5 et les DPU BlueField-3 de Nvidia pour proposer aux clients une solution capable de prendre en charge les tâches de mise en réseau et de sécurité de l’IA tout en assurant la gestion du trafic pour les applications Kubernetes basées sur le cloud. La plateforme de livraison d’applications BIG-IP Next de F5 est dotée de fonctions d’équilibrage de charge, de sécurité de l’accélération des applications, de services DNS et de gestion des API applicatives. Elle s’intègre aux clusters Kubernetes pour la visibilité, le contrôle et l’automatisation des applications conteneurisées.

Pour ce qui est des DPU BlueField-3, ils offrent des performances réseau à plus grande vitesse que les CPU traditionnels et peuvent décharger les serveurs principaux des tâches de traitement des paquets, de routage et de pare-feu. « Les immenses besoins en traitement de données de l’IA exercent une pression considérable sur l’infrastructure réseau traditionnelle, ce qui rend difficile le maintien de performances optimales », a écrit Ahmed Guetari, directeur général et vice-président des produits chez F5, dans un post de blog consacré à l’annonce. « En déchargeant et en accélérant les tâches de réseau et de sécurité à large bande passante, comme le traitement des paquets, le cryptage et la compression, les DPU BlueField-3 offrent une connectivité de réseau dans le cloud. Cette optimisation améliore les performances globales et accélère l’accès du GPU aux données », a ajouté M. Guetari. « L’idée est de permettre aux clients de déployer des solutions d’IA évolutives et sécurisées plus rapidement, avec de meilleures performances, tout en veillant à ce que les données restent protégées », a fait valoir M. Guetari.

Accélérer les traitements locaux

« Quand elle est déployée sur les DPU Nvidia BlueField-3, la plateforme BIG-IP Next for Kubernetes de F5 offre une infrastructure de réseau d’IA sécurisée et conforme, qui permet aux clients d’adopter des capacités d’IA avancées sans compromettre la confidentialité des données », a affirmé Ash Bhalgat, directeur principal du développement du marché cloud, telco et cybersécurité pour le réseau chez Nvidia, dans un blog. « En déchargeant les tâches d’équilibrage de charge, de routage et de sécurité sur le DPU BlueField-3, BIG-IP Next for Kubernetes de F5 achemine efficacement les invites d’IA vers les instances LLM et réduit la consommation d’énergie, ce qui garantit des performances d’IA évolutives tout en optimisant l’utilisation des ressources GPU », a ajouté M. Bhalgat.

De plus, cette collaboration peut aider les gouvernements et les industries à gérer les données sensibles tout en accélérant la fourniture d’applications d’IA. Selon IDC, le marché du cloud souverain devrait atteindre 250 milliards de dollars d’ici 2027. Parallèlement, ABI Research prévoit que le marché des modèles de fondation de l’IA s’élèvera à 30 milliards de dollars d’ici 2027. « Les clouds souverains répondent à des exigences strictes en matière de confidentialité des données et de localisation. Ils sont essentiels pour les industries qui traitent des données sensibles, comme les télécommunications et les services financiers, ainsi que pour les agences gouvernementales », a rappelé M. Bhalgat. Ce n’est pas la première fois que F5 et Nvidia s’associent dans un partenariat. Par exemple, en 2021, les deux entreprises ont travaillé à l’intégration de la technologie de F5 avec le framework d’IA Morpheus de Nvidia pour offrir des modèles d’IA pré-entraînés et faciliter la détection et l’atténuation des menaces de sécurité.

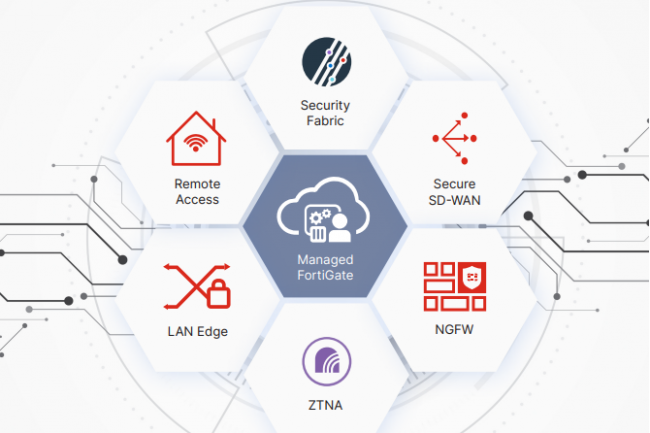

Avec FortiGate-as-a-Service, les clients pourront choisir le matériel de leur choix, à charge pour Fortinet de gérer le pare-feu.

Appelée FortiGate-as-a-Service (FGaaS), l’offre de hardware-en-tant-que-service dévoilée par Fortinet promet de simplifier l’usage des dernières technologies de pare-feu. Essentiellement, les clients pourront choisir le matériel sur lequel ils souhaitent exécuter les pare-feux de nouvelle génération de FortiGate, et Fortinet se chargera de la configuration et de la gestion des dispositifs. « Nos FortiGates sont disponibles sous forme de service basé sur la consommation que les clients peuvent utiliser quand ils le souhaitent », a expliqué Nirav Shah, vice-président des produits et des solutions chez Fortinet.

« Les clients et les fournisseurs de services qui veulent s’inscrire au service doivent simplement se connecter et utiliser leurs crédits FortiPoints pour acheter exactement ce qu’ils veulent utiliser. Sur le portail, ils sélectionnent l’emplacement du centre de données, le modèle FortiGate qui convient à leur cas d’usage, ainsi que l’offre de services qu’ils souhaitent ajouter. En quelques minutes, ils disposent d’un FortiGate ‘as-a-Service’ dédié, entièrement géré et maintenu par Fortinet », a poursuivi M. Shah.

Un firewall en mode souscription

« Aujourd’hui, les entreprises doivent lutter contre des cybermenaces de plus en plus sophistiquées et évoluer dans des environnements réglementaires complexes. Dans le même temps, elles attendent un déploiement plus rapide et une plus grande évolutivité des infrastructures informatiques », a écrit M. Shah dans un blog sur le service. « FGaaS introduit un facteur de forme plus flexible dans notre famille de pare-feu de nouvelle génération FortiGate (NGFW). Cette offre correspond au modèle OpEx, elle est donc financièrement stratégique tout en permettant aux entreprises d’être plus agiles et innovantes dans leurs approches de la cybersécurité », a fait valoir M. Shah.

« Les entreprises qui souhaitent s’affranchir de la mise en œuvre et de la maintenance de leurs propres centres de données peuvent utiliser FGaaS pour connecter et sécuriser leurs sites distribués et utiliser l’offre Secure Access Service Edge (SASE) de l’entreprise, FortiSASE, pour protéger les utilisateurs distants », a encore déclaré M. Shah. Le portefeuille NGFW de Fortinet couvre les sites des succursales, des campus et des centres de données et offre des fonctionnalités de base comme l’inspection approfondie des paquets, la prévention des intrusions, le contrôle d’accès au réseau, le zero-trust et l’intégration des flux de connaissance sur les menaces.

Baptisé Hypershield, le fabric de sécurité autogéré basé sur l’IA de Cisco promet de protéger les applications, les appareils et les données distribués.

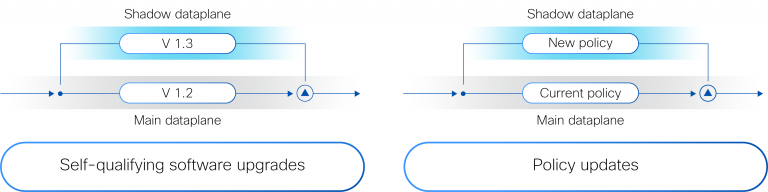

Cisco associe l’intelligence de l’IA à la puissance du cloud pour proposer un système qui, selon le fournisseur, protégera de manière proactive les applications, les appareils et les données distribués dans les clouds publics et privés. Appelée Hypershield, cette architecture est composée de logiciels basés sur l’IA, de machines virtuelles et d’autres technologies qui seront finalement intégrées dans les principaux composants réseau, comme les commutateurs, les routeurs ou les serveurs. Selon Tom Gillis, vice-président senior et directeur général de Cisco Security, cette architecture devrait permettre aux entreprises de segmenter leurs réseaux de manière autonome quand les menaces posent problème, de bénéficier d’une protection rapide contre les exploits sans avoir à appliquer de correctifs ou à réorganiser les pare-feu, et de mettre à jour automatiquement les logiciels sans interrompre les ressources informatiques.

« Hypershield met en œuvre un fabric autogéré qui place la sécurité là où elle est nécessaire, c’est-à-dire sur un composant du réseau, une charge de travail, un serveur ou une machine virtuelle », a expliqué M. Gillis. « Il s’agit d’un fabric de sécurité qui couvre l’ensemble de l’environnement, et non d’une barrière qui en bloque un aspect », a-t-il poursuivi. Au cœur d’Hypershield se trouve un moteur d’IA en mode cloud, qui sera disponible en août, et qui s’exécute sur une console hôte centrale. Des agents intégrés dans les composants distribués de l’entreprise, comme les VM, les clusters Kubernetes, les pare-feu, les équilibreurs de charge et les composants réseau, fournissent un retour d’information constant sur l’état des applications et du réseau. « De plus, Cisco prévoit à l’avenir d’intégrer Hypershield dans les DPU et les GPU, ainsi que dans les routeurs et les commutateurs de réseau », a précisé M. Gillis. « Cisco explore actuellement les possibilités d’utilisation du framework d’IA de cybersécurité Morpheus de Nvidia pour accélérer la détection d’anomalies dans le réseau, ainsi que des microservices Nvidia NIM pour alimenter des assistants d’IA de sécurité personnalisés pour l’entreprise », a-t-il aussi indiqué.

Le concept de double volet de données permet aux administrateurs de la sécurité de mettre à niveau les points d’application sans craindre une interruption des activités. (Crédit Cisco)

Hypershield exploite la technologie de connectivité eBPF

« Une fois en place, Hypershield établit deux cartes, ou un double plan de données, et plus exactement un environnement de production et un jumeau numérique de l’environnement », a expliqué Craig Connors, vice-président et directeur technique du Cisco Security Business Group, dans un blog à propos d’Hypershield. « Ce plan de données prend en charge deux chemins de données : un principal (main) et un secondaire (shadow). Le trafic est répliqué entre le primaire et le secondaire », a écrit M. Connors. « Les mises à jour logicielles sont d’abord appliquées au plan de données secondaire et, une fois qu’elles ont été entièrement validées, les rôles des plans de données primaire et secondaire sont inversés. De même, les nouvelles politiques de sécurité peuvent être appliquées d’abord au plan de données secondaire, et quand tout semble bon, le secondaire devient le primaire », a-t-il ajouté. « L’idée est de permettre aux mises à jour logicielles et aux changements de politique d’être placés dans un jumeau numérique qui teste les mises à jour en utilisant la combinaison unique de trafic, de politiques et de fonctionnalités du client, puis d’appliquer ces mises à jour sans temps d’arrêt », a encore écrit M. Connors.

Hypershield s’appuie sur la technologie de connectivité eBPF (extended Berkeley packet filter) acquise par Cisco lors de la récente acquisition de l’entreprise open source Isovalent, spécialisée dans les réseaux et la sécurité du cloud. L’eBPF est une technologie open source du système d’exploitation Linux qui permet aux programmes de s’exécuter en toute sécurité dans un bac à sable au sein du noyau du système d’exploitation. Les clients peuvent ainsi incorporer rapidement et facilement des fonctions de sécurité, d’observabilité et de mise en réseau sans avoir à modifier le code source du noyau ou à s’occuper des superpositions de réseaux ou d’autres tâches de programmation fastidieuses. En outre, l’eBPF est le fondement des logiciels open source basés sur le cloud Cilium et Tetragon d’Isovalent, très répandus. Cilium utilise l’eBPF pour prendre en charge la mise en réseau, la sécurité et l’observabilité des charges de travail Kubernetes conteneurisées, tandis que Tetragon permet aux utilisateurs de définir des politiques de sécurité à l’aide d’eBPF. « Ces deux services sont des sous-ensembles d’Hypershield », a indiqué M. Gillis.

Un système mis à jour en continu

« Hypershield a été conçu pour être auto-amélioré et mis à jour », a ajouté le vice-président senior et directeur général de Cisco Security. « En raison de l’architecture distribuée, les agents eBPF qui envoient la télémétrie agissent aussi comme des points d’application, en utilisant un design en instance de brevet qui apporte le modèle CI/CD de mise à jour continue du cloud aux systèmes basés sur site, que ce soit au niveau du réseau, de la charge de travail, du fichier ou du processus », a aussi déclaré M. Gillis. « L’objectif final est d’aider les entreprises à détecter les menaces et à y répondre plus efficacement en testant et en déployant automatiquement des contrôles compensatoires dans le fabric distribué des points d’application », a-t-il encore expliqué. « Hypershield observe et réévalue en permanence les politiques existantes afin de segmenter le réseau de manière autonome, ce qui, dans des environnements vastes et complexes, peut s’avérer une tâche fastidieuse », a poursuivi M. Gillis. « Les clients pourront augmenter l’autonomie du système au fur et à mesure qu’ils s’y habitueront. Cette capacité remarquable, presque magique, n’est possible que parce que le système a été spécialement conçu pour la gestion de l’IA », a-t-il fait valoir.

Selon les analystes, les entreprises trouveront Hypershield très utile car il leur permettra d’utiliser l’IA pour lutter rapidement contre les pirates informatiques et autres menaces. « Le délai de rentabilisation est incroyable. Il n’y a pas de matériel à acheter. Il est installé et activé dans l’infrastructure existante », s’est félicité Frank Dickson, vice-président du groupe Security & Trust du cabinet d’études IDC. « Pour les partisans de la sécurité en profondeur, Hypershield offre une toute nouvelle approche de la sécurité. Le fabric déplace la sécurité du cœur vers la périphérie, essentiellement pour l’intégrer à la structure du réseau », a expliqué M. Dickson. « La solution crée un avantage d’échelle en permettant au calcul intégré dans les appareils périphériques d’être appliqué à la sécurisation de l’infrastructure IT. Le paysage de la sécurité est extrêmement compétitif, avec de nombreux concurrents redoutables, et Cisco est certainement l’un de ces acteurs. Cependant, pour être tout à fait juste, le fournisseur n’a pas été à la pointe de la réflexion ou de l’innovation dans le secteur ces dernières années, mais c’est en train de changer », a tempéré M. Dickson. « Hypershield montre comment Cisco est en train de changer la donne. Les concurrents réagiront, mais il faut reconnaître à Cisco l’avantage du premier arrivé. Hypershield est tout à fait nouveau et constitue une étape importante dans l’amélioration de la sécurité », a estimé M. Dickson.

Selon une étude d’IBM, les grandes entreprises utilisent surtout l’IA pour l’automatisation des processus IT, la sécurité et la détection des menaces.

La plus grande disponibilité des outils de développement, la volonté de réduire les coûts et l’automatisation favorisent l’adoption de l’IA par les entreprises. Mais certains défis liés aux compétences des employés, à la complexité des données et aux préoccupations éthiques restent des obstacles à l’adoption plus large de la technologie. Telles sont quelques-unes des principales conclusions de l’étude publiée par IBM, qui a interrogé 8 500 professionnels de l’IT dans le monde entier pour évaluer le déploiement de l’IA dans les entreprises de plus de 1 000 employés. Celle-ci révèle qu’environ 42 % des entreprises utilisent déjà activement l’IA et que 59 % d’entre elles prévoient d’accroître leur utilisation et leurs investissements dans la technologie. Toujours selon cette étude, les entreprises de 1 000 employés ou moins sont moins susceptibles d’adopter l’IA à usage général et l’IA générative que les grandes entreprises. « Des outils d’IA plus accessibles, la volonté d’automatiser les processus clés et la présence toujours plus importante de fonctions d’IA intégrées dans les applications commerciales prêtes à l’emploi sont les principaux facteurs de l’expansion de l’IA au niveau de l’entreprise », a déclaré Rob Thomas, vice-président senior d’IBM Software, dans un communiqué. « Les entreprises utilisent l’IA quand la technologie peut rapidement avoir un impact profond, par exemple pour l’automatisation des processus IT, le travail numérique et le service à la clientèle », a-t-il ajouté.

L’IA contribue à des fonctions organisationnelles très diverses, l’automatisation des processus IT et le marketing étant les applications les plus populaires. À l’avant-garde de l’utilisation de l’IA dans leur entreprise, les professionnels de l’IT soulignent l’importance de pouvoir construire et exécuter des projets d’IA quel que soit le lieu où résident leurs données. Selon l’étude, la confiance dans ces capacités est élevée, car la plupart des professionnels de l’IT sont convaincus que leur entreprise dispose des bons outils pour trouver des données dans l’ensemble de l’entreprise. Au cours des deux dernières années, un grand nombre d’entreprises qui explorent ou déploient déjà l’IA, ont accéléré leur déploiement, la « recherche et le développement » et « l’amélioration des compétences du personnel » apparaissant comme des priorités d’investissement, a déclaré IBM. « Dans le paysage dynamique de l’IA générative, les entreprises utilisent de plus en plus la technologie open source, avec une répartition égale entre les technologies internes et les technologies open source », a encore déclaré IBM. Parmi les entreprises qui mentionnent le recours à l’IA pour compenser les pénuries de main-d’œuvre ou de compétences, l’étude a révélé qu’elles utilisaient l’IA pour réduire les tâches manuelles ou répétitives avec des outils d’automatisation (55%), ou pour automatiser les réponses et les actions en libre-service pour les clients (47%).

Les coûts élevés entravent l’adoption

Selon l’étude d’IBM, les principaux cas d’usage de l’IA sont : l’automatisation des processus IT (33 %) ; la sécurité et la détection des menaces (26%) ; la surveillance ou la gouvernance de l’IA (25 %) ; l’analyse ou l’intelligence économique et l’automatisation du traitement, de la compréhension et du flux de documents (24%) ; l’automatisation des réponses et des actions en libre-service pour les clients ou les employés (23 %) ; l’automatisation des processus d’entreprise, l’automatisation des processus réseau, le travail numérique, le marketing et les ventes, et la détection des fraudes (22%). « Du côté des obstacles, des défis comme des connaissances limitées, l’insuffisance d’outils de développement de l’IA et des coûts élevés entravent l’adoption », a indiqué big blue. « Dans le contexte de l’IA générative, des obstacles supplémentaires apparaissent, notamment les préoccupations relatives à la confidentialité des données et une pénurie persistante de compétences de mise en œuvre », a ajouté le fournisseur. Les principaux obstacles à l’adoption réussie de l’IA dans les entreprises qui explorent ou déploient l’IA sont les compétences et l’expertise limitées en matière d’IA (33 %) et la trop grande complexité des données (25 %). Par exemple, selon les professionnels de l’IT interrogés, la plupart des entreprises (63%) utilisent 20 sources de données ou plus pour informer les systèmes d’IA, de BI et d’analyse. Selon l’étude d’IBM, les autres obstacles sont les préoccupations éthiques (23 %), les projets d’IA trop difficiles à intégrer et à mettre à l’échelle (22 %), le coût élevé (21 %) et le manque d’outils pour le développement de modèles d’IA (21 %).

Les observateurs du secteur voient un énorme potentiel dans les technologies de l’IA. Par exemple, IDC affirme qu’au cours des quatre prochaines années, les dépenses des entreprises en services, logiciels et infrastructures d’IA générative vont grimper en flèche, passant de 16 milliards de dollars cette année à 143 milliards de dollars en 2027. Cependant, la grande majorité des entreprises ne sont pas prêtes. Seules 14 % des entreprises interrogées dans le cadre du Cisco AI Readiness Index, publié récemment, ont déclaré qu’elles étaient tout à fait prêtes à déployer et à exploiter les technologies alimentées par l’IA. En particulier, Cisco a constaté que la plupart des réseaux d’entreprise actuels ne sont pas équipés pour répondre aux charges de travail de l’IA. Les entreprises comprennent que l’IA augmentera les charges d’infrastructure, mais seules 17% d’entre elles disposent de réseaux entièrement flexibles pour gérer la complexité. « 23% des entreprises ont une évolutivité limitée ou inexistante pour relever les nouveaux défis de l’IA au sein de leurs infrastructures IT actuelles », a souligné l’équipementier. « Pour répondre aux exigences accrues de l’IA en matière de puissance et de calcul, plus des trois quarts des entreprises auront besoin d’unités de traitement graphique (GPU) supplémentaires dans les centres de données pour supporter les charges de travail actuelles et futures de l’IA. De plus, 30 % déclarent que la latence et le débit de leur réseau ne sont pas optimaux ou sous-optimaux, et 48 % conviennent que leurs réseaux ont besoin d’améliorations supplémentaires pour répondre aux besoins futurs ».

À mesure que la recherche et l’investissement s’intensifient, le développement de technologies clés pour les réseaux quantiques, comme les répéteurs et les applications de sécurité, prend forme.

À terme, le développement de la technologie des réseaux quantiques permettra une connectivité plus sûre et plus rapide, mais il est encore trop tôt et il reste beaucoup de défis à relever avant qu’elle ne devienne la norme. « Alors que les composants clés des réseaux quantiques, comme les répéteurs et la photonique, sont en cours de développement, il est probable que les premiers développements concrets à sortir du laboratoire concerneront les applications de sécurité, en particulier la cryptographie post-quantique (Post-Quantum Cryptography, PQC) », a déclaré Liz Centoni, vice-présidente exécutive, directrice de la stratégie et directrice générale des applications chez Cisco. Les algorithmes cryptographiques complexes de la PQC, ou cryptographie à sécurité quantique, devraient protéger les ordinateurs quantiques contre des attaques sophistiquées. « La cryptographie post-quantique (PQC), en tant qu’approche logicielle fonctionnant avec des systèmes conventionnels pour protéger les données des futures attaques quantiques, sera adoptée avant même qu’elle ne soit normalisée », a écrit Mme Centoni dans un blog récent sur les principales technologiques qui devraient émerger en 2024 et au-delà. « La PQC sera adoptée par les navigateurs, les systèmes d’exploitation et les bibliothèques, et des innovateurs vont l’expérimenter en l’intégrant dans des protocoles comme le SSL/TLS 1.3, qui régit la cryptographie classique », a encore déclaré Liz Centoni. « La cryptographie post-quantique va également se répandre dans les entreprises qui cherchent à garantir la sécurité des données dans le monde post-quantique », a-t-elle ajouté.

Aujourd’hui, la nécessité d’une telle sécurité devient critique, car les acteurs malveillants utilisent déjà des vecteurs d’attaque pour se préparer aux futures capacités de décryptage des ordinateurs quantiques. « Le principe du « récolter maintenant, décrypter plus tard » nous met face à un défi de taille », a déclaré Vijoy Pandey, vice-président senior du groupe de recherche avancée Outshift de Cisco. « Pour les gouvernements et les institutions financières, la sécurité des transactions sensibles est une question importante et les gens deviennent paranoïaques à ce sujet », a ajouté M. Pandey. « Il n’y a aucun doute sur le fait que la quantique va créer un Armageddon de la cybersécurité », a ainsi déclaré Ana Paula Assis, directrice générale d’IBM pour l’Europe, le Moyen-Orient et l’Afrique, lors du Forum économique mondial de Davos. M. Pandey souligne qu’aucun ordinateur quantique actuel n’est capable d’effectuer ces piratages de sécurité qui peuvent susciter des inquiétudes, car ils ne sont pas encore assez puissants. Par contre, « si une entreprise subit une effraction dont elle n’a pas connaissance, et que le trafic est redirigé et stocké quelque part pour le jour où un acteur malveillant aura la capacité de construire un nœud quantique de taille raisonnable, il pourra tout simplement tout décrypter », a-t-il déclaré. Heureusement, la bonne nouvelle, c’est que les futurs développements de l’informatique quantique pourraient déboucher sur des technologies de sécurité infaillibles qui protégeraient les communications de données de toute interférence ou de tout espionnage. Des travaux sont en cours pour créer des environnements quantiques sécurisés dans diverses entreprises, notamment Verizon, British Telecom, Ernst & Young et des laboratoires gouvernementaux comme le DARPA Quantum Networking Program et le Los Alamos National Lab.

Potentiel des réseaux quantiques

La recherche et l’investissement dans le développement de réseaux à sécurité quantique sont également en cours. Cisco envisage de créer des centres de données quantiques qui pourraient utiliser des modèles LAN classiques pour relier des ordinateurs quantiques, ou un réseau quantique qui transmettrait des bits quantiques (qubits) à partir de serveurs quantiques à des vitesses élevées pour gérer des applications commerciales. « Par ailleurs, dans 4 ou 5 ans, ou plus, l’importance croissante des réseaux quantiques permettra aux ordinateurs quantiques de communiquer et de collaborer pour offrir des solutions quantiques plus évolutives », a soutenu Mme Centoni. « Les réseaux quantiques tireront parti de phénomènes quantiques comme l’intrication et la superposition pour transmettre des informations », a-t-elle ajouté. « Aujourd’hui, les chercheurs et les développeurs quantiques cherchent à développer l’architecture radix, étendre les réseaux maillés (la capacité des réseaux à prendre en charge beaucoup plus de connexions par port et une plus grande largeur de bande) et à créer des commutateurs et des répéteurs quantiques », a souligné M. Pandey. « L’objectif est d’arriver à transporter des signaux quantiques sur de plus longues distances, car les signaux quantiques se détériorent rapidement », a-t-il expliqué. « Nous voulons absolument arriver à gérer ces signaux dans l’empreinte d’un centre de données, et c’est une technologie sur laquelle nous allons commencer à expérimenter », a-t-il ajouté. M. Pandoy a indiqué que Cisco construisait des simulateurs logiciels pour ce type d’environnement et qu’il les mettrait à disposition sous forme de logiciel libre.

En outre, le Quantum Lab de Cisco travaille au développement de répéteurs pour les réseaux quantiques. « Les protocoles de répéteurs quantiques sont généralement divisés en deux catégories selon le type de communications requises : les répéteurs bidirectionnels et les répéteurs unidirectionnels », a expliqué Cisco dans un billet de blog sur ses travaux dans ce domaine. « Par rapport aux répéteurs unidirectionnels qui nécessitent une correction d’erreur quantique vers l’avant, les répéteurs bidirectionnels disposent d’un matériel quantique plus simple et peuvent gérer de plus longues distances, mais ils présentent deux inconvénients : la latence et la congestion », a encore écrit Cisco. « Néanmoins, jusqu’à l’avènement d’un ordinateur quantique compact équipé de capacités de correction d’erreurs quantiques, les répéteurs bidirectionnels restent les plus adaptés pour la communication quantique à longue distance. Les protocoles de répéteurs conventionnels ont un point commun : le matériel est entièrement conçu pour des codes quantiques spécifiques et des changements substantiels doivent être apportés pour passer à un autre code », a déclaré Cisco.

Photonique et quantique pour le réseau

« Dans notre travail, nous réunissons toute la complexité dans un seul dispositif appelé générateur d’état de ressource (Resource State Generator, RSG), lequel produit des qubits codés multiphotons en envoyant un laser pulsé à travers un réseau d’interféromètres et de détecteurs de photons. Les RSG sont fabriqués sur des circuits intégrés photoniques en silicium, qui constituent également une plateforme candidate pour l’informatique quantique », a encore expliqué Cisco. « Ainsi, le passage à un nouveau code quantique devient une mise à jour logicielle, c’est-à-dire une reprogrammation du circuit photonique. Cette flexibilité offre un avantage à long terme, car de nouvelles générations de codes quantiques seront disponibles », a encore déclaréle fournisseur. D’autres travaux du Cisco Quantum Lab portent sur la mise en place de réseaux quantiques sur les infrastructures à fibre optique existantes. « Les réseaux quantiques utilisent des liens de communication optiques. En envisageant une approche pragmatique et économique de la construction de ces réseaux, une stratégie convaincante consiste à capitaliser sur notre infrastructure de réseau optique déjà établie. La première étape pour construire des réseaux de distribution d’intrication dans une infrastructure existante va de pair avec la capacité à identifier les sites optimaux pour intégrer du matériel quantique », a écrit Cisco.

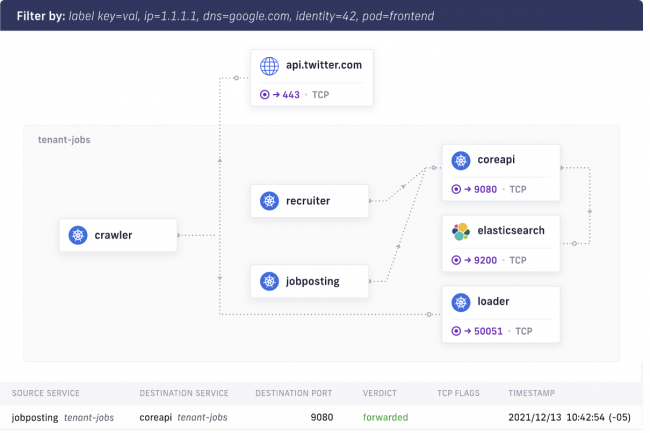

L’acquisition par Cisco de la startup Isovalent, le développeur des outils open source Cilium et Tetragon, souligne le potentiel de la technologie populaire du noyau eBPF pour la mise en réseau et la sécurité multicloud.

Avec le récent achat de l’entreprise de réseau et de sécurité open source et cloud native Isovalent, Cisco a remis sur le devant de la scène la populaire technologie de connectivité de conteneur eBPF (extended Berkeley packet filter). Annoncée fin décembre, l’opération devrait être finalisée au troisième trimestre de l’exercice fiscal 2024, selon les prévisions de Cisco. Grâce à la technologie open source eBPF du noyau du système d’exploitation Linux, les programmes peuvent s’exécuter en toute sécurité dans un bac à sable à l’intérieur du noyau de l’OS. Elle permet aux clients d’intégrer rapidement et facilement des fonctions de sécurité, d’observabilité et de mise en réseau sans avoir à modifier le code source du noyau, à se préoccuper des superpositions de réseaux ou à effectuer d’autres tâches de programmation fastidieuses. Le développement de cette technologie open source se fait sous les auspices de la Cloud Native Computing Foundation (CNCF) avec des contributions de l’industrie et le soutien de Google, Microsoft, Red Hat, Intel et d’autres. Selon la CNCF, de nombreux développeurs de noyaux ont contribué à l’intégration de l’eBPF dans le noyau Linux, ce qui l’a rendu stable et fiable. En outre, divers autres projets ont créé des outils et des bibliothèques qui facilitent l’utilisation et la gestion de l’eBPF.

De plus, l’eBPF est à la base des logiciels open source basés sur le cloud Cilium et Tetragon d’Isovalent, dont l’usage est très répandu. Cilium utilise eBPF pour prendre en charge la mise en réseau, la sécurité et l’observabilité des charges de travail Kubernetes conteneurisées, tandis que Tetragon permet aux utilisateurs de définir des politiques de sécurité à l’aide de la technologie eBPF. « L’eBPF joue un rôle important dans l’environnement actuel d’applications distribuées, de machines virtuelles, de conteneurs et d’actifs cloud, où les administrateurs d’applications peuvent avoir peu ou pas d’aperçu de l’infrastructure sous-jacente, ce qui crée une lacune dans la visibilité et la sécurité », a déclaré Tom Gillis, vice-président senior et directeur général du Cisco Security Business Group. « L’eBPF et Cilium permettront de définir toutes sortes de fonctions de pare-feu, d’équilibrage de charge, de DNS – toutes sortes de fonctions de niveau de service d’application, le tout à partir d’un seul logiciel », a déclaré M. Gillis. « Sans eBPF, toutes ces fonctionnalités devraient être activées individuellement, ce qui prend du temps et expose potentiellement à de nombreux problèmes de sécurité et de réseau. Avec cette combinaison, il devient également possible d’analyser le trafic réseau et le comportement des conteneurs, et donc aux experts réseau de résoudre les problèmes et d’optimiser les performances », a ajouté M. Gillis.

Sécurité et équilibrage de charge pour Kubernetes

Selon un rapport d’IDC, l’eBPF, Cilium et Tetragon offrent la plus grande valeur à ceux qui exploitent des clusters Kubernetes et apportent des avantages significatifs en matière de réseau. Par exemple, en s’appuyant sur la technologie eBPF, les utilisateurs peuvent définir un chemin de données réseau performant et programmable entre les applications et les clusters. « L’eBPF permet de prendre des décisions rapides sur la manière de traiter les paquets entrants [et] peut faciliter l’application de politiques de réseau et de sécurité très diverses », a encore indiqué IDC. « La technologie offre aussi un équilibrage de la charge en temps de connexion : au lieu d’utiliser une adresse IP virtuelle, les opérateurs peuvent équilibrer la charge à la source à l’aide d’un programme chargé dans le noyau, ce qui évite la problématique de traduction d’adresse réseau (NAT) », selon IDC. « De plus, les programmes eBPF peuvent ajouter des sondes en tant que capteurs dans le noyau Linux pour obtenir des données riches en contexte, et il n’est pas nécessaire de modifier le noyau pour effectuer le traçage et le profilage », a souligné le cabinet d’études. « Les hyperscalers et les fournisseurs de cloud ont largement adopté Cilium en raison de sa visibilité inégalée sur le comportement et la communication des applications natives du cloud et de sa capacité transparente à définir la politique d’un réseau SDN défini par logiciel », a écrit M. Gillis dans un blog récent sur l’achat d’Isovalent par Cisco.

AWS, Netflix, Google, Adobe et d’autres utilisent Cilium pour prendre en charge les services de mise en réseau, de politique réseau et de visibilité réseau. « Pour faciliter la connexion des clusters Kubernetes avec l’infrastructure existante à travers les clouds hybrides, Isovalent a récemment introduit Cilium Mesh », a indiqué M. Gillis. « Quant à Tetragon, il fournit des contrôles de sécurité pour protéger les charges de travail pendant qu’elles s’exécutent en recueillant des informations détaillées sur les processus internes de l’application et sur la façon dont ils se comportent sur le réseau », a déclaré par ailleurs M. Gillis. « Cette vision globale offre la meilleure forme de protection pour les charges de travail fonctionnant sur n’importe quel cloud ». Tetragon comprend également d’importantes capacités de conformité et d’intégration avec les outils que les fournisseurs de services cloud et les entreprises utilisent pour surveiller les incidents de sécurité et y remédier.

Une intégration progressive dans Panoptica

Même si elles peuvent s’intégrer dans un certain nombre de plateformes stratégiques du fournisseur, comme Cloud Security, Full Stack Observability (FSO), Networking Cloud et d’autres, on ne sait pas encore comment Cisco utilisera les technologies d’Isovalent. Celle-ci pourrait également faire partie de l’offre Panoptica du fournisseur, qui permet aux développeurs et aux ingénieurs de fournir une sécurité cloud-native du développement d’applications à l’exécution. Panoptica offre une interface unique pour une sécurité complète des conteneurs, serverless, API, service mesh et Kubernetes, elle évolue sur plusieurs clusters avec une architecture sans agent, et elle s’intègre avec des outils CI/CD et des frameworks de langage sur plusieurs clouds. « Cilium Mesh d’Isovalent complète les solutions SDN de réseau définies par logiciel de Cisco et l’ensemble peut offrir aux clients un réseau transparent et sécurisé de la succursale au centre de données, jusqu’au cloud public, en utilisant un maillage continu », a déclaré M. Gillis. « L’accélération matérielle des fonctions de mise en réseau permettra à la plateforme eBPF, déjà performante, de rester à la pointe de l’industrie. En tirant parti de l’intelligence des menaces de Talos et de la capacité d’analyse de sécurité de plus en plus puissante de l’équipementier, Cisco et Isovalent construiront ensemble une protection de pointe pour n’importe quelle charge de travail sur n’importe quel cloud », a affirmé M. Gillis, ajoutant que Cisco continuerait à être un contributeur clé des projets open-source Cilium et Tetragon et qu’il avait l’intention de créer un conseil consultatif indépendant pour aider à orienter les contributions de Cisco afin de créer des capacités de sécurité et de mise en réseau multicloud vraiment uniques.

La solution de services distribués Security Distributed Services Architecture de Juniper comprend un support prédictif des menaces basé sur l’IA.

L’équipementier Juniper Networks étoffe son portefeuille de sécurité avec une architecture incluant un support prédictif des menaces basé sur l’IA et une nouvelle famille de pare-feux. L’ensemble est destiné à protéger les ressources des centres de données distribués. L’architecture de services distribués Juniper Connected Security Distributed Services Architecture est la pièce maîtresse de ce portefeuille élargi. Implementée dans une version 23.4 du système d’exploitation Junos de Juniper, elle offre un tas de fonctions de sécurité qui vont de l’application de la politique de confiance zéro à la détection et à la prévention des intrusions dans les réseaux de centres de données distribués. Étant donné que Junos fonctionne avec toute la gamme de produits Juniper, y compris les commutateurs QFX Series, les routeurs universels MX Series, les pare-feux SRX Series et bien d’autres encore, tous ces systèmes peuvent être inclus dans l’architecture de services distribués. Si bien que les clients peuvent mettre en place une protection et des politiques universelles pour les réseaux, les données et les applications, le tout contrôlé par le Security Director Cloud de Juniper pour la définition et la gestion des politiques de sécurité.

Selon Mike Spanbauer, évangéliste technologique chez Juniper Security, le point essentiel, c’est que les nouveaux clients et les clients existants doivent simplement exécuter le code Junos qui supporte l’architecture de services distribués de sécurité Security Distributed Services Architecture. « Cette fonction ne fait pas l’objet d’une licence, et elle fera partie intégrante de la sécurisation de l’environnement réseau Juniper », a déclaré M. Spanbauer. « Les environnements de centres de données se sont tellement étendus et complexifiés qu’il est devenu difficile d’assurer la sécurité des applications distribuées que les équipes réseau et de sécurité sont chargées de gérer et de sécuriser », a-t-il encore déclaré. « L’objectif de cette architecture de services distribués de sécurité est de simplifier considérablement les opérations datacenters et d’offrir une solution pour résoudre certains des problèmes les plus compliqués et les plus difficiles à résoudre au sein des centres de données », a-t-il ajouté.

Toujours plus d’IA

Une fonction de prévention des menaces prédictive par l’IA, élément clé de cette architecture, ingère des données provenant de diverses sources, y compris les équipements Juniper et ses propres recherches ainsi que des applications tierces, afin de mettre à jour sa base de données de signatures de menaces et de détecter les anomalies de comportement. « L’idée est d’aider les clients et partenaires à prédire et à identifier plus rapidement les menaces réelles », a déclaré M. Spanbauer. « Dans le cadre de cette architecture et grâce à l’IA, la série de pare-feux SRX peut détecter les menaces malveillantes dans le trafic crypté sans décryptage en utilisant l’analyse des comportements basée sur l’AI/ML », a déclaré Juniper. En outre, elle communique automatiquement avec tous les autres pare-feux SRX en cas de détection d’une menace et peut désormais générer automatiquement des signatures personnalisées uniques à l’environnement du client », a aussi expliqué M. Spanbauer.

Quatre pare-feux SRX

Toujours à propos de la série SRX, le fournisseur a présenté quatre pare-feux 1U : SRX1600, SRX2300, SRX4300 et SRX4700. Ces boîtiers prennent en charge différentes vitesses de liaison allant de 25G à 400G, et les débits vont de 24 Gbps à 1,4Tbps. Les plateformes de la série SRX intègrent des puces Trusted Platform Module (TPM) 2.0 et des identifiants uniques signés cryptographiquement pour le provisionnement normalisé Secure Zero Touch Provisioning (SZTP). En outre, tous ces équipements prennent en charge l’EVPN-VXLAN Type 5 afin que les clients puissent intégrer la sécurité dans l’ensemble du fabric EVPN-VXLAN. « Avec une connaissance totale du fabric, les opérateurs de sécurité ont une meilleure compréhension de la situation pour répondre plus rapidement aux menaces et réduire le rayon d’action d’une attaque à la zone la plus petite possible en utilisant tout ce qui est à leur disposition, y compris le réseau », a souligné Juniper.

Selon Mauricio Sanchez, directeur senior de la recherche sur la sécurité et les réseaux d’entreprise au sein du Dell’Oro Group, l’annonce de Juniper contribuera grandement à fidéliser les clients existants et à attirer les clients potentiels, notamment par la manière dont elle associe le réseau et la sécurité à l’architecture de services distribués. « Par rapport aux grands acteurs, comme Palo Alto Networks, Cisco ou Fortinet, Juniper est un acteur plus petit, et il est toujours bon d’avoir quelque chose qui le distingue des plus grands », a ajouté M. Sanchez. « L’architecture de services distribués est intéressante parce qu’elle combine les dispositifs de réseau existants de Juniper pour améliorer les performances des pare-feux SRX de Juniper », a-t-il encore déclaré. « En profitant de cette combinaison, les clients en ont plus pour leur argent avec les pare-feux existants. Concernant la fonction de prédiction des menaces par l’IA, Juniper n’est peut-être pas le premier à exploiter la technologie, mais il est loin d’être le dernier. L’IA rend les solutions plus utilisables et améliore l’efficacité de la sécurité », a déclaré M. Sanchez. « Les nouveaux pare-feux sont intéressants parce qu’ils permettent à Juniper de montrer qu’il est toujours dans la course sur ce marché », a ajouté M. Sanchez. « Ce dernier est autant axé sur la vitesse et les flux que sur l’ajout de fonctionnalités. Ces boîtiers donnent du fil à retordre à la concurrence », a estimé le directeur senior du Dell’Oro Group. « Les pare-feux sont toujours essentiels à l’hygiène de sécurité des réseaux d’entreprise. Pour preuve, selon mon analyse, le marché des pare-feux représentera plus de 12 milliards de dollars en 2022 et continuera de croître », a déclaré M. Sanchez.

« Les SRX 1600 et 2300 seront disponibles d’ici à la fin de l’année, et les SRX 4300 et 4700 suivront peu après », a indiqué M. Spanbauer. Le logiciel Junos 23.4 sera disponible d’ici à la fin de l’année.

Le commutateur d’accès FortiSwitch 600 et le switch coeur de campus FortiSwitch 2000 sont reliés à la plate-forme de sécurité et aux outils AIOps de Fortinet.

L’équipementier Fortinet a ajouté à son portefeuille de réseaux de campus deux commutateurs intégrant ses services de sécurité et son outil de gestion AIOps. Il s’agit en particulier du switch d’accès sécurisé au campus multi-gigabit FortiSwitch 600 qui prend en charge un accès jusqu’à 5GE et des liaisons montantes de 25GE et du commutateur de cœur de campus FortiSwitch 2000 qui peut prendre en charge des environnements de campus plus vastes et plus complexes par l’agrégation de commutateurs d’accès haute performance, y compris le FortiSwitch 600. Les deux switchs sont intégrés aux services de sécurité FortiGuard AI-Powered de Fortinet et à l’outil de gestion FortiAIOps, lequel permet aux clients d’utiliser des fonctions de sécurité et d’exploitation, par exemple, la protection contre les logiciels malveillants, le profilage des appareils et le contrôle d’accès basé sur les rôles. « Ces commutateurs répondent, en partie, aux besoins des employés qui reviennent au bureau et aux exigences plus élevées des réseaux de campus en bande passante et en débit », a déclaré Nirav Shah, vice-président des produits chez Fortinet. « Ces commutateurs offrent une intégration approfondie avec nos services de sécurité et d’IA de façon à aider les clients à prendre en charge de manière flexible plus d’utilisateurs et à gérer le campus », a ajouté M. Shah.

« Nouveau commutateur de campus phare de Fortinet, le FortiSwitch 600 supplante, mais ne remplace pas l’actuelle série FortiSwitch 400 », a déclaré M. Shah. Le FortiSwitch 400 est un switch de port d’accès 1GE alors que le FS-600 est Multi-Gig Ethernet et 802.3bt, d’une puissance de 90W. Quant au FortiSwitch 2000, il est désormais le principal commutateur de cœur de campus, rejoignant la série 1000 de Fortinet pour assurer l’agrégation des lignes d’accès sécurisé et de commutateurs de campus. « Ces commutateurs de cœur de campus alimentent les commutateurs de centre de données 100GE de la série 3000 de Fortinet », a encore déclaré M. Shah.

Contrôle d’accès et sécurité avancée

Sur le plan logiciel, les deux équipements fonctionnent sous FortiSwitchOS, qui offre notamment des fonctionnalités de provisionnement zero-touch, de surveillance et de dépannage du réseau, d’analyse et de gestion du trafic réseau. Le système d’exploitation prend en charge la plateforme de gestion de la sécurité unifiée Security Fabric de Fortinet. « La clé de l’intégration de la sécurité du système d’exploitation réside dans le fait que les dispositifs de pare-feu de nouvelle génération FortiSwitch et FortiGate peuvent fonctionner comme un système unique et intégré », a encore expliqué M. Shah. Cette combinaison inclut le contrôle d’accès et la capacité de gérer diverses tâches de sécurité, y compris la protection avancée contre les logiciels malveillants, la prévention des intrusions (IPS), le sandboxing et le filtrage web, le tout à partir d’un point de gestion unique. Les commutateurs s’intègrent également à FortiAIOps, l’outil d’exploitation technologique de Fortinet qui remonte des informations en temps réel sur les problèmes potentiels du réseau et peut automatiser les tâches manuelles. Les commutateurs FortiSwitch des séries 600 et 2000 sont disponibles dès maintenant.

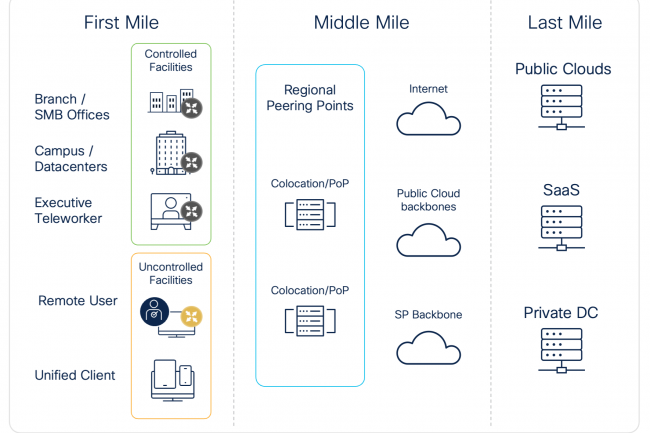

Selon IDC, Cisco, Fortinet, HPE Aruba, Palo Alto et VMware dominent un marché du SD-WAN stimulé par les exigences de connectivité au cloud et l’attrait des SASE.

Les déploiements SD-WAN continuent de croître à un rythme impressionnant, avec, comme principaux facteurs d’adoption, les exigences de connectivité au cloud, un intérêt pour les solutions SASE, la promesse d’une gestion plus simple du WAN et le potentiel d’économies. Telles sont les conclusions du dernier rapport « MarketScape : Worldwide SD-WAN Infrastructure 2023 Vendor Assessment » publié par le cabinet d’études IDC. Cette évaluation de 12 fournisseurs de SD-WAN révèle en effet que le marché de l’infrastructure SD-WAN a augmenté de 25 % en 2022. Pour l’avenir, IDC prévoit un taux de croissance annuel composé de 10 % et s’attend à ce que le marché atteigne 7,5 milliards de dollars d’ici à 2027. « La croissance du SD-WAN est alimentée par divers facteurs, dont certains ont été à l’origine du développement de cette technologie. Il s’agit notamment de la capacité à optimiser les performances et la gestion du réseau étendu tout en réduisant les coûts », a déclaré Brandon Butler, directeur de recherche au sein du groupe d’infrastructure réseau d’IDC. Selon l’analyste, le marché du SD-WAN est en pleine transition. Depuis que la technologie s’est imposée il y a près de cinq ans, les fournisseurs ont fait évoluer leurs plateformes de diverses manières, en intégrant en particulier davantage de fonctions de sécurité dans les offres SD-WAN. « C’est le cas des capacités de sécurité intégrées nativement, comme la détection et la prévention des intrusions (Intrusion Detection and Prevention, IDS/IPS), le pare-feu de nouvelle génération (Next-Generation Firewall, NGFW) et le filtrage de contenu/web/URL », a encore déclaré M. Butler.

Une deuxième tendance est celle l’évolution vers des architectures SASE (Secure Access Service Edge) qui combinent le SD-WAN et des outils NESaaS (Network Edge Security-as-a-Service) basés sur le cloud, comme la passerelle web sécurisée (Secure Web Gateway, SWG), le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB) et l’accès au réseau zéro trust (Zero Trust Network Access, ZTNA), selon M. Butler. « Les clients SD-WAN peuvent travailler avec leur fournisseur SD-WAN existant pour utiliser le NESaaS et construire une architecture SASE ou utiliser une approche multi-fournisseurs », a-t-il déclaré. Mais si l’intérêt pour les SASE se renforce, toutes les entreprises ne sont pas prêtes à s’engager. « Si le marché s’est largement orienté vers le SASE, l’étude d’IDC montre qu’une part importante des acheteurs de SD-WAN continue d’évaluer l’infrastructure SD-WAN en fonction des capacités réseau spécifiques du SD-WAN », a expliqué l’analyste. La branche définie par logiciel (SD-Branch), qui fait référence à la gestion intégrée du SD-WAN avec les réseaux LAN/WLAN, suscite également l’intérêt des entreprises. « Les architectures SD-Branch permettent aux entreprises de centraliser la visibilité, l’analyse et la gestion de leur réseau sur les réseaux LAN/WLAN et SD-WAN », a encore expliqué M. Butler. « Le SD-Branch présente aussi d’autres avantages, notamment la gestion avancée par ML/AI et l’exploitation d’une plateforme basée sur le cloud. Le SD-Branch est idéal pour les clients qui souhaitent consolider la gestion sur l’ensemble de leur campus et de leurs succursales et en faciliter la gestion », a ajouté M. Butler. Par ailleurs, la réduction des coûts est un autre élément clé de l’adoption du SD-WAN. « Dans son enquête intitulée « IDC Global SD-WAN Survey », le cabinet d’études a demandé aux personnes interrogées, quelles économies elles comptaient réaliser en déployant le SD-WAN », a expliqué l’analyste. « Le taux de réponse moyen a été de 15,0 %, mais près d’un tiers des répondants (31,8 %) ont déclaré qu’ils s’attendaient à économiser plus de 20 % sur les coûts du WAN grâce à leur déploiement SD-WAN ».

Enfin, l’utilisation accrue des fonctions d’analyse et d’automatisation améliorées par l’IA/ML constitue une autre évolution importante du SD-WAN. « Les plateformes de visibilité et d’automatisation incluses dans les produits d’infrastructure SD-WAN évoluent rapidement. On voit déjà émerger des cas d’usage intéressants pour l’automatisation améliorée par l’IA dans le SD-WAN. Par exemple, Cisco propose la fonction Predictive Path Recommendations (PPR), qui exploite les données de ThousandEyes WAN Insights. L’outil surveille les performances historiques du réseau et les modèles de flux de trafic des applications pour prévoir la qualité du chemin du réseau et fait des recommandations de chemin pour optimiser le trafic le long du chemin de routage le plus optimal », a déclaré M. Butler. « La possibilité de disposer d’informations sur les performances du réseau et l’expérience de l’utilisateur final, et celle de relier ces données à des systèmes d’automatisation améliorés par l’IA, devient un outil puissant pour les entreprises qui gèrent des déploiements SD-WAN distribués à l’échelle mondiale », a encore souligné l’analyste.

Cinq leaders et sept acteurs majeurs

En ce qui concerne les fournisseurs à l’origine de ces changements, IDC a désigné Cisco, Fortinet, HPE Aruba Networking, Palo Alto Networks et VMware comme leaders, et Aryaka, Barracuda Networks, H3C, Huawei, Juniper Networks, Nokia et Versa, comme concurrents majeurs. Trois autres fournisseurs, à savoir Ericsson/Cradlepoint, Extreme Networks et NetSkope, n’ont pas satisfait aux critères d’IDC pour être inclus en tant que participants à part entière dans l’étude, mais ils sont considérés par le cabinet d’études comme fournisseurs à surveiller.

Le rapport d’IDC fait aussi le bilan des forces et des faiblesses des cinq principaux fournisseurs de SD-WAN :

Cisco

Cisco possède un solide héritage en matière de routage d’entreprise et de réseaux d’entreprise en général, ce qui lui a permis d’acquérir une part de marché prépondérante dans le domaine du SD-WAN. L’entreprise propose deux offres SD-WAN : Catalyst SD-WAN et Meraki SD-WAN. Ensemble, elles fournissent une solution SD-WAN complète qui répond à un large éventail de cas d’usage et d’exigences des clients. L’entreprise a également intégré son SD-WAN à Cisco Umbrella et Duo, ainsi qu’à la plateforme Talos Threat Intelligence et à des plateformes de sécurité tierces. Enfin, Cisco dispose d’un solide channel de commercialisation avec un vaste réseau de revendeurs, de fournisseurs de services managés et de revendeurs à valeur ajoutée, ainsi que des partenariats avec les principaux fournisseurs de services de communication.

Défi : Le fait d’avoir deux offres SD-WAN crée une certaine confusion sur le marché et chez les clients pour déterminer quelle est la plate-forme la mieux adaptée à chaque cas d’utilisation. De plus, comme Cisco fait évoluer sa stratégie de sécurité avec l’introduction et le développement continu de Security Cloud, l’entreprise pourrait simplifier davantage ses portefeuilles SD-WAN et de sécurité dans des offres de produits plus rationalisées.

Fortinet

Fortinet offre une sécurité hautement intégrée et une capacité SD-WAN via son appliance physique ou virtuelle FortiGate, qui intègre des fonctionnalités de pare-feu de nouvelle génération NGFW, ainsi que l’inspection SSL et un ASIC personnalisé. Fortinet propose également des produits LAN et WLAN pour une architecture SD-Branch. Fortinet dispose par ailleurs d’une solide stratégie de partenariat avec les fournisseurs de services, et avec les fournisseurs de services managés et les revendeurs à valeur ajoutée.

Défi : Fortinet est avant tout un fournisseur de solutions de sécurité, ce qui pourrait constituer un défi pour l’entreprise quand elle cherche à s’engager auprès de clients qui ont une préférence pour les fournisseurs de SD-WAN ayant un passé dans le domaine des réseaux, et plus particulièrement du routage. En outre, les principales solutions de sécurité sont proposées par Fortinet elle-même, ce qui peut constituer une limitation pour les clients qui souhaitent utiliser Fortinet pour le SD-WAN mais l’intégrer à des outils de sécurité tiers.

HPE Aruba

HPE Aruba Networking propose deux offres SD-WAN principales : EdgeConnect SD-WAN, basée sur la technologie de Silver Peak et EdgeConnect SD-Branch, qui propose de fortes intégrations à travers le portefeuille de produits de réseau d’entreprise de HPE Aruba Networking (par exemple, LAN sans fil, LAN câblé, VPN et sécurité), géré par Aruba Central. SD-WAN EdgeConnect d’Aruba dispose de solides capacités en matière de routage avancé et d’optimisation WAN. En 2023, l’entreprise a acheté Axis Security pour fournir des services ZTNA, SWG, CASB et DLP (Data Loss Prevention) unifiés et basés sur le cloud, intégrés au SD-WAN.

Défi : HPE Aruba Networking dispose de deux plateformes de gestion distinctes pour ses produits SD-WAN et continuera à construire des intégrations entre elles. En outre, HPE Aruba Networking s’emploie activement à renforcer les intégrations entre ses produits EdgeConnect et la technologie de sécurité cloud HPE Aruba Networking SSE acquise avec le rachat d’Axis Security. Par rapport à d’autres fournisseurs de SD-WAN, HPE Aruba Networking compte moins de fournisseurs de services de communication parmi ses partenaires de distribution.

Palo Alto Networks

Palo Alto Networks propose des niveaux élevés d’intégration entre Prisma SD-WAN et Prisma Access, sa suite d’outils de sécurité basés sur le cloud. Le fournisseur propose la solution Prisma SASE, qui combine Prisma SD-WAN et Prisma Access en une seule offre. Cette offre unique permet aux entreprises clientes et aux fournisseurs de services d’utiliser plus facilement des outils SD-WAN et de sécurité hautement intégrés. L’entreprise dispose d’une plateforme de gestion intuitive et riche en fonctionnalités, d’une prise en charge solide des API et d’un outil intégré de visibilité et d’analyse.

Défi : Palo Alto Networks est avant tout une entreprise de sécurité, et elle a donc eu du mal à séduire les entreprises qui recherchent un fournisseur de SD-WAN spécialisé dans le routage. La force de l’entreprise réside dans les SASE managés dans le cloud, ce qui pourrait constituer une limite pour certains clients qui ne souhaitent pas adopter une offre de sécurité basée sur le cloud. L’entreprise n’a pas d’intégration forte ni d’offre pour les technologies de réseau local de campus du genre WLAN et LAN.

VMware

La plateforme SD-WAN de VMware est basée sur la technologie de VeloCloud, ce qui confère à l’entreprise un solide héritage sur le marché du SD-WAN. VMware est en train de constituer un portefeuille d’outils de sécurité basés sur le cloud qu’il fournira à partir de ses passerelles SD-WAN, offrant aux clients des connexions optimisées aux services IaaS et SaaS, ainsi qu’une plateforme pour l’hébergement de services de sécurité distribués, notamment un CASB, le filtrage d’URL et le DLP. L’éditeur a réussi à faire des fournisseurs de services de communication un channel de commercialisation efficace et a construit une plate-forme de gestion pour les fournisseurs de services.

Défi : VMware dispose de quelques intégrations avec des technologies LAN de campus, notamment en matière de visibilité, d’analyse et de gestion, mais ne propose pas ses propres solutions de réseau local sans fil (WLAN) ou de réseau local (LAN). Certains clients ont exprimé leur inquiétude à propos de l’acquisition en cours de Broadcom et sur ses conséquences pour VMware et ses clients. Notamment, le prix des licences et du support.