L’avertissement du groupe de Threat Intelligence Talos de Cisco fait suite à un avis du Royaume-Uni sur l’augmentation des exploits contre l’équipement réseau basé sur le périmètre.

La mise en garde publiée hier par Talos, le groupe d’intelligence sur les menaces de Cisco, fait état d’une augmentation des attaques hautement sophistiquées contre l’infrastructure réseau, y compris les routeurs et les pare-feux. L’avertissement de l’équipementier fait écho à une alerte similaire émise hier par le Centre national pour la cybersécurité du Royaume-Uni (National Cyber Security Centre, NCSC-UK), l’Agence nationale de la sécurité (National Security Agency, NSA) des États-Unis, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et le Federal Bureau of Investigation (FBI), lesquels font état d’une augmentation des menaces, basée en partie sur un exploit révélé pour la première fois en 2017. Cet exploit ciblait une vulnérabilité SNMP dans les routeurs Cisco, corrigée par le fournisseur en 2017. Mais, comme l’on fait remarquer Cisco et les agences gouvernementales, des exploits comparables ciblent de nombreux équipements réseau multifournisseurs, dont potentiellement, Juniper, Extreme, Allied-Telesis, HP et d’autres.

« L’avertissement ne concerne pas seulement les équipements Cisco, mais tout équipement réseau situé dans le périmètre ou avec un accès à un trafic qu’un adversaire très compétent et bien outillé pourrait avoir intérêt à intercepter et à modifier », a déclaré JJ Cummings, chef de l’équipe Talos Threat Intelligence & Interdiction de Cisco. M. Cummings dirige l’équipe Talos chargée des questions relatives aux gouvernements, aux infrastructures critiques, à l’application de la loi et au renseignement. « Nous avons observé des manipulations de trafic, des copies de trafic, des configurations cachées, des logiciels malveillants de routeurs, des reconnaissances d’infrastructures et un affaiblissement actif des défenses par des adversaires opérant sur des équipements réseau », a écrit Talos dans un blog signalant l’augmentation des menaces. « Compte tenu de la diversité des activités auxquelles nous avons assisté, les adversaires ont fait preuve d’une grande aisance et d’une grande expertise en travaillant dans les limites d’un équipement de réseau compromis », a ajouté Talos.

Les équipements vieillissants ciblés

« Les agences de renseignement nationales et les acteurs parrainés par l’État dans le monde entier constatent que l’infrastructure réseau est la cible principale », a déclaré Cisco. « Les équipements de routage et de commutation sont stables, rarement examinés du point de vue de la sécurité, souvent mal corrigés et ils offrent une grande visibilité sur le réseau », a ajouté l’équipementier. « Dans le cas présent, le message est de faire comprendre aux équipes des opérations réseaux qu’elles doivent peut-être commencer à aborder les choses un peu différemment ou au moins à être plus attentives à la sécurité, parce qu’il y a des adversaires très compétents qui ciblent leur infrastructure et que celle-ci peut, ou le plus souvent, peut ne pas avoir été contrôlée, surveillée ou mise à jour de manière significative », a encore déclaré M. Cummings. « Nous voyons beaucoup de menaces ciblant ces appareils vieillissants, et certainement obsolètes sur le plan logiciel, avec ce type d’attaques », a déclaré M. Cummings. « Ce que l’on constate aussi dans presque tous les cas auxquels je peux penser, c’est que l’adversaire dispose aussi d’un certain niveau d’accès préexistant à cet appareil, à un degré ou à un autre », a-t-il ajouté.

Plusieurs menaces spécifiques sont en augmentation, notamment :

– La création de tunnels GRE (Generic Router Encapsulation) et le détournement du trafic DNS, ce qui permet à l’acteur d’observer et de contrôler la résolution DNS ;

– La modification de la mémoire pour réintroduire des vulnérabilités qui avaient été corrigées afin que l’acteur dispose d’une voie d’accès secondaire ;

– La modification des configurations pour que l’appareil compromis se trouve dans un état qui permet à l’acteur d’exécuter des exploits supplémentaires ;

– L’installation d’un logiciel malveillant dans un dispositif d’infrastructure qui fournit des capacités supplémentaires à l’acteur ;

– Le masquage de certaines configurations pour empêcher leur affichage par des commandes normales.

Des précautions recommandées, dont la mise à jour des logiciels

« En ce qui concerne les mesures à prendre pour protéger l’infrastructure réseau, la plus importante et peut-être la plus évidente est de maintenir les logiciels à jour », a déclaré M. Cummings. « Certes, une correction des vulnérabilités et des logiciels à jour ne supprimera pas complètement le risque. Mais l’élimination de 10 CVE réduit considérablement l’empreinte de risque », a-t-il ajouté. Celui-ci recommande aussi d’accroître la visibilité sur le comportement des appareils, « parce que sans visibilité, il est difficile d’empêcher un acteur malveillant de nuire. Il est important de voir et de comprendre tout changement ou accès pouvant se produire sur l’appareil entièrement mis à jour ». De même, en verrouillant strictement l’accès à ces appareils, les attaquants auront beaucoup plus de mal à y accéder. Le blog recommande aussi de choisir des mots de passe et des Community String SNMP complexes ; d’éviter les identifiants par défaut, d’utiliser l’authentification multifactorielle ; de crypter tout le trafic de surveillance et de configuration (SNMPv3, HTTPS, SSH, NETCONF, RESTCONF) ; de verrouiller et de surveiller de manière agressive les systèmes d’authentification ; et enfin, de ne pas utiliser du matériel et des logiciels en fin de vie.

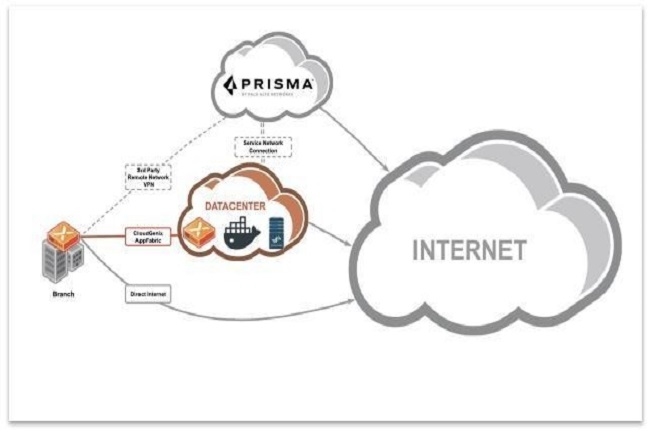

Les mises à jour incluent une IA améliorée pour Prisma SASE de Palo Alto, ainsi qu’un nouveau contrôleur et des capacités IoT pour Prisma SD-WAN.

Afin d’aider les entreprises à rationaliser les opérations réseau et à mieux sécuriser les ressources WAN distribuées, Palo Alto Networks a enrichi ses offres SASE et SD-WAN de nombreuses fonctionnalités. Plus précisément, Prisma SASE gagne des capacités d’automatisation, Prisma SD-WAN prend désormais en charge l’IoT et son offre zero-trust comprend un nouveau connecteur. Inventée par le cabinet d’études Gartner, la notion de Secure Access Service Edge (SASE) désigne une architecture réseau qui intègre des fonctionnalités de SD-WAN et de sécurité dans un service cloud unifié. Prisma SASE combine la technologie SD-WAN de l’équipementier avec ses produits de sécurité basés sur le cloud, qui fournissent un contrôle d’accès sécurisé, une protection avancée contre les menaces, une surveillance du comportement de l’utilisateur et une prise en charge de l’accès réseau de confiance zéro (Zero-Trust Network Access, ZTNA). La passerelle web sécurisée (Secure Web Gateway, SWG), le courtier de sécurité d’accès au cloud (Cloud-Access Security Broker, CASB) et le pare-feu en tant que service (Firewall-as-a-Service, FWaaS) font partie de l’offre Prisma SASE.

L’offre a été enrichie de capacités d’intelligence artificielle dans le cadre du système de surveillance et de gestion autonome de l’expérience numérique (Autonomous Digital Experience Management, ADEM) de Palo Alto. L’ADEM offre une visibilité sur les terminaux, les liens WAN, les ressources cloud, les applications et les niveaux de trafic pour résoudre les problèmes de performance. « Auparavant, dans SASE, l’ADEM ne fournissait que de la visibilité. Désormais, les équipes IT peuvent tirer parti de la détection des problèmes basée sur l’IA et de l’analyse prédictive pour remédier de manière proactive aux incidents susceptibles de provoquer des interruptions de service », a déclaré Matt De Vincentis, vice-président du marketing SASE chez Palo Alto. L’ADEM étant intégré à l’offre SASE, les clients n’ont pas besoin d’appliances ou d’agents supplémentaires. « De plus, ils ont désormais accès à une vue holistique de la santé de leurs terminaux, applications, réseaux et politiques de sécurité dans un tableau de bord unique. Grâce à une interface de requête conviviale, les administrateurs peuvent isoler les problèmes plus rapidement, et l’intégration native avec les principales solutions de gestion des services IT (IT Service Management, ITSM) automatise le processus de gestion des incidents de bout en bout », a encore déclaré M. De Vincentis. Palo Alto a conclu des accords avec ServiceNow, Google Cloud, Zoom et d’autres.

Un proxy pour le SASE

Outre l’amélioration de l’ADEM, Palo Alto a ajouté à sa passerelle web sécurisée (SWG) basée sur le cloud, pour les clients Prisma Access, un proxy explicite pour les clients ayant des architectures basées sur le proxy qui cherchent à migrer vers un environnement SASE. L’agent offre une sécurité basée sur le cloud et s’intègre avec des agents VPN tiers. « La passerelle SWG utilise un filtrage avancé des URL pour la prévention des attaques de phishing inconnues et évasives de type man-in-the-middle et des plateformes SaaS, afin de répondre à l’augmentation de la sophistication et de l’ampleur des attaques modernes sur le web », a déclaré M. De Vincentis. Pour son offre Prisma SD-WAN, Palo Alto a ajouté un tableau de bord de centre de commande basé sur l’IA qui permet aux clients de recueillir des informations détaillées sur des segments particuliers du WAN et de surveiller les performances du réseau et des applications. « L’idée est de fournir aux administrateurs IT une vue centrale de leurs succursales et d’accélérer l’analyse des causes profondes des problèmes », a expliqué Matt De Vincentis.

Le fournisseur a également ajouté un contrôleur sur site pour les opérations SD-WAN afin d’offrir aux entreprises plus de choix dans la manière de gérer leurs déploiements SD-WAN Prisma. « Pour nos pare-feux de nouvelle génération (NGFW), nous avions des contrôleurs sur site, mais le SD-WAN était géré par un panneau de contrôle dans le cloud, et certaines entreprises avaient besoin d’une solution sur site », a déclaré M. De Vincentis. « Le contrôleur sur site pour Prisma SD-WAN permet de répondre aux exigences réglementaires et de conformité des clients et fonctionne avec les déploiements de contrôleurs sur site et dans le cloud. Les clients peuvent désormais choisir de déployer Prisma SD-WAN à l’aide de la console de gestion dans le cloud, de contrôleurs sur site ou des deux dans un scénario hybride », a encore déclaré M. De Vincentis. Enfin, le fournisseur a ajouté la prise en charge de la sécurisation des appareils IoT des succursales via ses appliances Prisma SD-WAN. « Les appliances peuvent à présent détecter et identifier les appareils IoT et appliquer des politiques de sécurité localement sans nécessiter d’agents supplémentaires », a expliqué Matt De Vincentis. Toutes ces fonctionnalités seront disponibles d’ici mai, à l’exception du Prisma SD-WAN Command Center, qui sera disponible d’ici le mois de juillet.

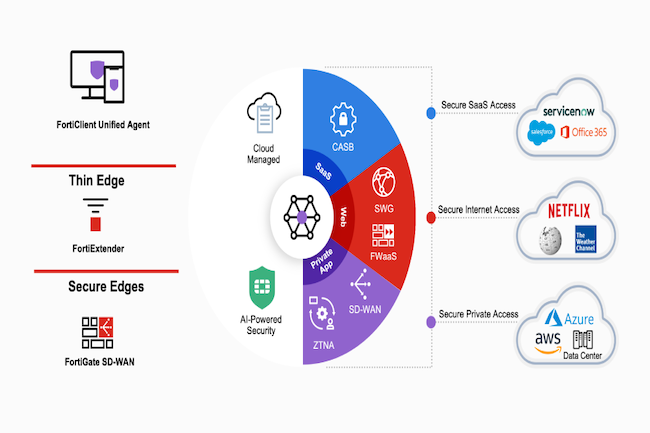

Via plusieurs hubs SD-WAN Fortinet, FortiSASE peut désormais relier les ressources SASE aux applications SD-WAN

Les fonctionnalités ajoutées par Fortinet étendent la gamme d’outils de gestion et de sécurité de son offre SASE (Secure Access Service Edge). Le fournisseur a élargi son offre Secure Private Access qui relie les ressources SASE aux applications SD-WAN via un hub SD-WAN Fortinet situé dans un point de présence (PoP) proche. « L’idée est de prendre en charge des environnements hybrides plus vastes et de simplifier l’accès aux applications d’entreprise en tout lieu », a déclaré Nirav Shah, vice-président des produits chez Fortinet. « Les clients peuvent à présent se connecter à plusieurs hubs et assurer le pilotage des applications, le contrôle de l’état de santé et la sécurité sur l’ensemble de ces réseaux », a déclaré M. Shah.

La plateforme FortiSASE de Fortinet comprend un SD-WAN, une passerelle web sécurisée (Secure Web Gateway, SWG), un pare-feu en tant que service (Firewall as a service, FWaaS), un courtier de sécurité d’accès au cloud (Cloud access security broker, CASB) et un accès réseau à confiance zéro (Zero Trust Network Access (ZTNA), le tout fonctionnant au-dessus de son système d’exploitation FortiOS. « L’idée maîtresse de FortiSASE et de ces nouvelles fonctionnalités, disponibles dès à présent, est de soutenir et de sécuriser les utilisateurs distants, où qu’ils se trouvent, en leur offrant une expérience aussi proche que possible de celle d’un bureau », a encore déclaré M. Shah. Une autre fonctionnalité appelée Secure Internet Access permet aux clients d’attribuer leurs adresses IP aux ressources basées sur SASE. Jusqu’à présent, ces adresses étaient attribuées automatiquement. « Il existe plusieurs cas d’usage possibles, comme les applications héritées par exemple, pour lesquelles la manière dont l’utilisateur accède à ces applications et le type d’accès qu’il leur accorde sont importants », a ajouté le vice-président des produits de Fortinet.

Plus de sécurité pour les apps SaaS

Une autre fonctionnalité baptisée Secure SaaS Access améliore l’accès sécurisé aux applications SaaS dans les environnements d’accès partagé ou multitenant. Elle permet aux utilisateurs multi-locataires de mieux contrôler l’accès à des ressources spécifiques basées sur le cloud via le CASB (Cloud Access Security Broker) de Fortinet et grâce aux informations nouvellement ajoutées sur les locataires. Fortinet prend en charge les capacités CASB dual-mode, en ligne et basées sur l’API. « Par exemple, Google et Google Cloud disposent de nombreuses sous-applications comme Google Drive Gmail, si bien que, quand le trafic arrive dans notre PoP SASE, en plus de la sécurité et du contrôle basés sur l’application, nous utilisons le CASB basé sur l’URL. Désormais, nous utilisons également un CASB basé sur l’URL, dans lequel nous pouvons insérer l’en-tête HTTP avec les informations d’identification du locataire et leur fournir un accès spécifique à certaines ressources », a expliqué Nirav Shah.

Toutes ces fonctionnalités devraient renforcer la position de Fortinet sur le marché en développement des SASE intégrés à fournisseur unique, qui comprend Cisco, Cato, Palo Alto, Versa et VMware. « La demande de SASE à fournisseur unique provient essentiellement des petites entreprises qui ne possèdent pas d’équipes de réseau et de sécurité très cloisonnées et n’ont pas besoin de la meilleure solution pour toutes les capacités, mais aussi des équipes d’architecture des grandes multinationales », a déclaré Gartner dans un récent rapport sur les offres SASE à fournisseur unique.