Lancé fin 2024, l’assistant d’IA de F5 Networks est désormais adossé au service de génération de code iRules du fournisseur pour renforcer sa plateforme ADSP. Capacités de simplification des opérations et de la gestion des applications de sécurité sont mises en avant.

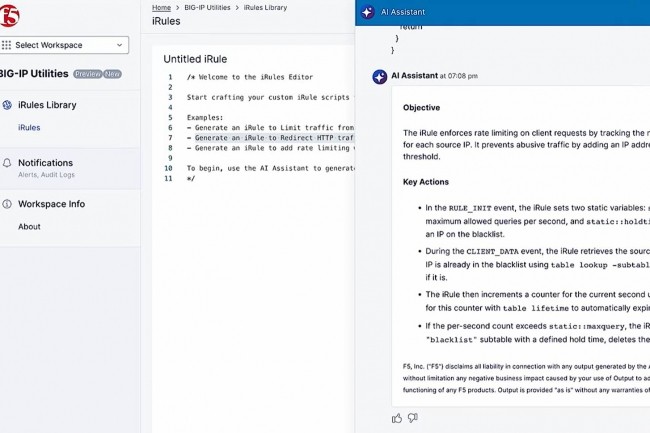

F5 Networks dote sa plateforme de sécurité et de livraison d’applications Application Delivery and Security Platform (ADSP) récemment mise à jour de capacités d’IA supplémentaires pour simplifier les opérations de sécurité et la gestion des applications des entreprises. AI Assistant, annoncé en décembre dernier, rassemble un certain nombre d’agents sous une interface unique en langage naturel. Elle comprend aussi un dernier service de génération de code iRules qui, selon la société, pourra aider ses clients à personnaliser plus facilement le traitement du trafic du réseau et des applications. La plateforme ADSP combine des technologies d’équilibrage de charge, de gestion du trafic et de sécurité des applications et des API du fournisseur, notamment BIG-IP, NGINX One et Distributed Cloud Services, au sein d’une plateforme unique dont l’objectif est de réduire la complexité et de simplifier les opérations.

La famille de produits matériels et logiciels BIG-IP a été conçue pour aider les entreprises à gérer le trafic du réseau et la mise à disposition des applications. « AI Assistant chapeaute un ensemble de services qui unifient plusieurs de nos assistants en un système d’IA commun de façon à réduire la complexité opérationnelle et le travail de nos utilisateurs. Par exemple, l’assistant leur permettra de comprendre les prochaines étapes d’un certain incident de sécurité, peut-être une attaque d’application web, en expliquant rapidement l’alerte et les procédures à suivre pour remédier au problème », a déclaré Chris Ford, vice-président de la gestion des produits au sein de l’AI Center of Excellence de F5 Networks. « AI Assistant peut également éviter certaines recherches de documentation et accélérer le traitement des tâches de routine, comme le développement de configurations de trafic et le déploiement d’API. En outre, il peut aider les clients à optimiser la gestion du trafic et les flux de livraison d’applications en offrant une analyse contextuelle de l’IA en temps réel qui peut être appliquée à l’échelle de l’entreprise. »

De l’automatisation proactive pour détecter les menaces et les problèmes

Parallèlement, le langage de script iRules, utilisé depuis longtemps pour la configuration de BIG-IP, a été amélioré avec des capacités d’IA et rendu disponible dans la nouvelle console de livraison ADSP SaaS. « Désormais, les clients peuvent décrire au programme de génération de code iRules ce qu’ils veulent faire, et celui-ci peut générer en quelques secondes un code qui pourrait prendre des heures, voire des jours, à des codeurs expérimentés, en fonction de l’exigence ». Jusqu’à présent, les clients devaient effectuer cette opération manuellement, en testant le code pour s’assurer qu’il ne perturbe pas leur environnement BIG-IP. « À présent, le programme de génération de code peut travailler avec AI Assistant pour vérifier la sortie du code et s’assurer qu’il peut fonctionner correctement sur BIG-IP en même temps, ce qui permet aux clients de gagner beaucoup de temps », a poursuivi M. Ford, ajoutant qu’avec AI Assistant et le service de génération de code iRules, l’objectif stratégique de la firme, « était de donner à ses clients accès à une automatisation plus proactive », notamment « pour la détection des menaces, l’identification des problèmes de performance des applications, et pour générer ensuite automatiquement des règles iRules ou des politiques ou des configurations similaires pour les clients. »

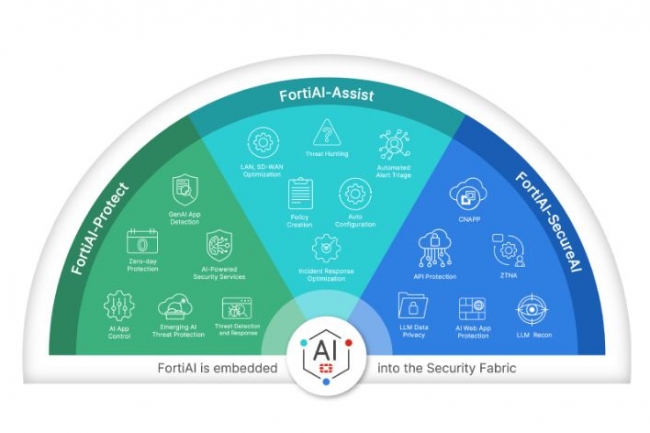

Selon Fortinet, l’ajout du support de FortiAI à sa plateforme phare Security Fabric renforce la protection contre les menaces et simplifie les opérations de réseau et de sécurité.

Le support de l’IA s’applique à l’ensemble de la plateforme de cybersécurité afin de protéger les entreprises clientes contre l’évolution des menaces et de simplifier les opérations de réseau et de sécurité. Plus précisément, l’extension de la technologie FortiAI à la plateforme Security Fabric offre aux clients une automatisation plus intelligente, une défense proactive et une efficacité opérationnelle supérieure à l’implementation actuelle. Basé sur le langage naturel et l’IA, l’assistant de sécurité FortiAI promet d’améliorer la gestion des opérations de sécurité et celle du réseau. À l’origine, l’assistant FortiAI faisait partie de la plateforme de gestion des informations et des événements de sécurité SIEM (Security Information and Event Management) FortiSIEM et du produit d’orchestration, d’automatisation et de réponse à la sécurité FortiSOAR (Security Orchestration, Automation, and response) de Fortinet. Plus récemment, le fournisseur a ajouté la prise en charge de FortRAI à son offre cloud FortiNetwork Detection and Response (FortiNDR). Il est désormais profondément intégré dans le Security Fabric afin d’étendre la détection et l’analyse des menaces basées sur l’IA.

« Avec l’intégration de FortiAI et des nouvelles capacités d’IA alimentées par agent à la plateforme Fortinet Security Fabric, nos clients disposent des moyens de réduire la charge de travail de leurs analystes sécurité et réseau tout en améliorant l’efficacité, la rapidité et la précision de leurs opérations de sécurité et de réseau », a déclaré Michael Xie, fondateur, président et directeur de la technologie chez Fortinet, dans un communiqué. « Parallèlement, la couverture de l’écosystème Fabric a été étendue pour que les clients puissent surveiller et contrôler l’utilisation des services basés sur la GenAI au sein de leur entreprise ».

Parmi les nouvelles fonctionnalités, on peut citer :

– La possibilité de hiérarchiser les notifications de sécurité en fonction du risque, du contexte et des modèles historiques, de supprimer les alertes en doublon et de ne signaler que les menaces à forte probabilité.

– La prise en charge de la chasse aux menaces adaptative, qui analyse les journaux, le trafic réseau et le comportement des utilisateurs pour rechercher les menaces sans attendre une intervention humaine.

– La possibilité d’effectuer une recherche des causes profondes, en s’appuyant sur un raisonnement basé sur l’IA pour identifier l’origine, la méthode et l’impact d’une attaque.

– Une amélioration de la défense proactive grâce à la corrélation des schémas d’attaque et à l’attribution des tactiques de l’adversaire.

– Une prise en charge de l’automatisation de la configuration du réseau et des mises à jour de la politique de sécurité, de la validation et de la correction des configurations existantes.

Fortinet a également intégré une fonctionnalité appelée FortiAI-Protect au sein de la plateforme Security Fabric, laquelle fournit une visibilité, un contrôle et des capacités de détection des menaces avancées pour les applications d’IA des entreprises. « FortiAI-Protect peut détecter si les applications d’IA et de genAI utilisent plus de 6 500 URL d’IA », a précisé le fournisseur. L’idée est d’aider les équipes de sécurité à déterminer les cas d’usage prévus des applications d’IA, les modèles d’apprentissage qu’elles utilisent et où les données sont acheminées », a ajouté Fortinet. La solution utilise des techniques d’IA et d’apprentissage machine pour l’analyse de données à grande échelle afin de détecter et de neutraliser les menaces émergentes de logiciels malveillants. Le système apprend des modèles et les combine avec des indicateurs de menace connus pour développer une identification précise de cette menace.

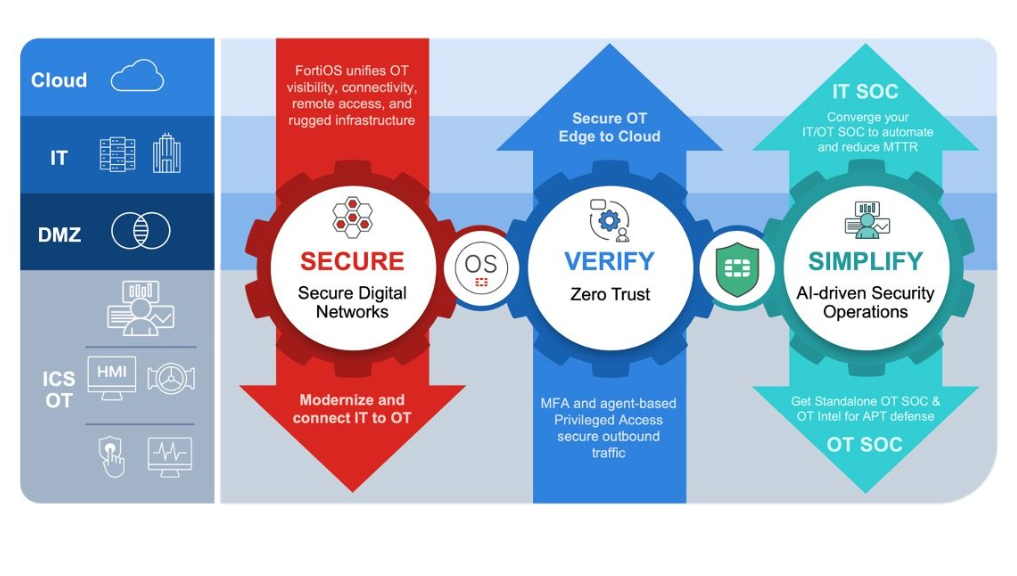

Le fournisseur ajoute des commutateurs et des pare-feux durcis, une visibilité sur les menaces spécifiques aux systèmes OT et améliore l’IA de sa plateforme de sécurité des systèmes de contrôle industriel OT Security Platform.

Selon Fortinet, OT Security Platform protège plus efficacement les systèmes de contrôle industriel et autres réseaux OT contre les cyberattaques. Elle comprend des pare-feux, des commutateurs, un contrôle d’accès au réseau, une gestion des informations et des événements de sécurité, ainsi que des capacités d’analyse et de gestion de l’IA. La plateforme s’enrichit notamment de commutateurs durcis et de pare-feu de nouvelle génération (Next Generation Firewalls, NGFW), d’une détection des menaces renforcée et de capacités d’IA améliorées pour mieux approfondir les cybermenaces. « La visibilité des actifs et du réseau est un défi essentiel pour toute entreprise disposant d’un environnement OT », a écrit Nirav Shah, vice-président senior et responsable des produits et solutions chez Fortinet, dans un blog. « Alors que l’infrastructure OT se transforme et se connecte à davantage de réseaux externes, comme l’IT d’entreprise, Internet et le cloud, la visibilité sur les réseaux OT est souvent extrêmement limitée, voire inexistante », a pointé M. Shah. « Les actifs uniques généralement présents dans les réseaux OT fonctionnent selon des protocoles uniques. Les solutions traditionnelles de visibilité IT ne peuvent pas voir les actifs, leurs vulnérabilités ou le trafic qui traverse le réseau OT, ce qui rend la sécurité OT difficile à planifier ou à mettre en œuvre », a-t-il ajouté.

Sur le plan matériel, Fortinet a présenté les commutateurs Layer 2 FortiSwitch Rugged 108F et FortiSwitch Rugged 112F-POE qui viennent étoffer la famille de switchs sécurisés d’entrée de gamme du fournisseur. « Ces commutateurs prennent en charge l’application de la sécurité au niveau des ports, ce qui empêche tout mouvement latéral non autorisé dans les réseaux OT », a expliqué M. Shah. « Les commutateurs FortiSwitch Rugged sont très compacts, ils résistent à des températures extrêmes, aux vibrations et à l’humidité, et ils peuvent être montés sur rail DIN pour s’adapter à la plupart des scénarios de déploiement », a fait remarquer M. Shah. Fortinet propose aussi des switchs robustes pour les clients qui souhaitent utiliser la connectivité 5G sur les sites industriels. Le FortiExtender Rugged 511G intègre le WiFi 6 et des capacités eSIM qui permettent de se passer de cartes SIM physiques. « Lorsqu’il est connecté à un FortiGate NGFW, le FortiSwitch devient un commutateur sécurisé, avec des protections de pare-feu et des politiques de sécurité mises en œuvre sur chaque port et une visibilité approfondie sur chaque actif, trafic, utilisateur et activité reposant sur le commutateur », a précisé M. Shah. Le fournisseur a également élargi son offre NGFW avec le FortiGate Rugged 70G et le FortiGate Rugged 50G-5G qui offrent une sécurité avancée et des performances réseau grâce à des ASIC de sécurité et de réseau propriétaires. « Ces dispositifs disposent aussi d’un port d’E/S numérique avancé, une fonction qui permet au pare-feu d’automatiser et de sécuriser les processus numériques et physiques sur le site », a encore indiqué M. Shah.

Une fois que la visibilité des actifs et des réseaux est en place et que les équipes chargées de la sécurité OT peuvent voir les actifs, les communications et les vulnérabilités spécifiques à l’OT, avant de sécuriser l’ensemble. (Crédit Fortinet)

Côté logiciel, Fortinet a amélioré le FortiGuard OT Security Service afin d’approfondir la visibilité et les capacités de découverte des actifs. « Les propriétaires d’actifs OT peuvent désormais ajouter des informations sur les vulnérabilités exploitées connues (Known Exploited Vulnerabilities, KEV) à l’Internet des objets (IoT) et aux vulnérabilités OT dans le magasin d’utilisateurs et d’appareils. Par ailleurs, ils peuvent afficher le nombre de KEV et les avertissements sur la page GUI Asset Identity Center et voir le trafic de la bande passante du protocole OT et les connexions entrantes. « Grâce aux améliorations apportées à OT Security Service, les équipes de sécurité OT peuvent mieux comprendre les actifs, le trafic et les utilisateurs de leurs réseaux OT », a affirmé M. Shah.

Toujours selon le reponsable, d’autres améliorations permettent aux clients de recueillir des informations sur les menaces de sécurité et de simplifier les rapports de conformité pour les équipes chargées de la sécurité OT. Plus précisément, le fournisseur a amélioré la prise en charge de l’IA dans sa plateforme d’analyse de la sécurité et de gestion des journaux FortiAnalyzer, afin de mieux apprendre et détecter les problèmes de réseau. Le fournisseur rappelle que l’IA est déjà utilisée pour gérer les configurations, les événements et les alertes, et pour la visualisation avancée des menaces. « La prise en charge de l’IA améliore également la solution FortiDeceptor, qui sert à détecter et à arrêter les attaques actives au sein du réseau. ».

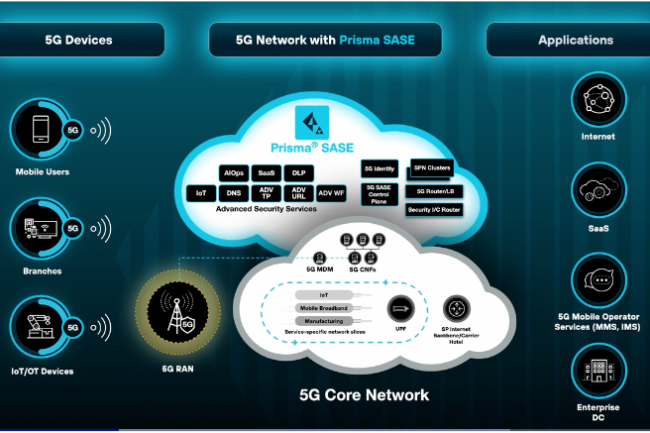

Selon Palo Alto, la protection des services de réseaux 5G privés, dont l’offre ne cesse de croître, peut représenter un défi pour les entreprises clientes.

En collaborant avec un plus grand nombre de partenaires et offrir ainsi une protection des communications de bout en bout, Palo Alto Networks veut étendre le rôle du SASE dans la sécurisation des réseaux privés 5G. L’offre Prisma SASE 5G basée sur le cloud associe des fonctions de sécurité réseau, notamment le contrôle d’accès sécurisé, la protection contre les menaces avancées, la surveillance du comportement des utilisateurs et l’accès au réseau de confiance zéro (Zero-Trust…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Selon Palo Alto, la protection des services de réseaux 5G privés, dont l’offre ne cesse de croître, peut représenter un défi pour les entreprises clientes.

En collaborant avec un plus grand nombre de partenaires et offrir ainsi une protection des communications de bout en bout, Palo Alto Networks veut étendre le rôle du SASE dans la sécurisation des réseaux privés 5G. L’offre Prisma SASE 5G basée sur le cloud associe des fonctions de sécurité réseau, notamment le contrôle d’accès sécurisé, la protection contre les menaces avancées, la surveillance du comportement des utilisateurs et l’accès au réseau de confiance zéro (Zero-Trust…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?