La dernière plateforme Unified Edge de Cisco inclut la mise en réseau, le calcul et le stockage pour les charges de travail d’IA distribuées, sans oublier la sécurité. Le premier modèle de serveur basé sur cet environnement est l’UCS XE9305.

Pour aider les entreprises à traiter plus efficacement les données issues de l’IA et d’autres charges de travail en périphérie du réseau (edge), là où les données sont généralement créées, Cisco a désormais une solution. Appelée Unified Edge, cette plateforme intègre des capacités de mise en réseau, de calcul et de stockage, dispose d’une liaison montante réseau 25G et tourne sur la dernière génération de SoC Intel Xeon. Cet environnent se matérialise dans un serveur UCS XE9305 doté d’un châssis 3U de 19 pouces qui dispose de cinq emplacements en façade pour les nœuds de calcul, les GPU et les futurs modules qui pourraient inclure un nœud réseau pour le routage, de la commutation et des capacités SASE (secure access service edge). « La plateforme peut prendre en charge jusqu’à 120 téraoctets de stockage et dispose d’une alimentation et d’un refroidissement redondants », a indiqué le fournisseur. « Sur le plan de la sécurité, Cisco Unified Edge respecte le principe du zero trust pour l’accès, la segmentation et la protection des applications et des modèles d’IA, avec lesquels il est possible de combiner plusieurs éléments du portefeuille de sécurité de Cisco », a déclaré Jeremy Foster, vice-président senior et directeur général de Cisco Compute. « Nous pouvons y inclure des éléments comme Isovalent afin d’offrir un environnement conteneurisé sécurisé, dans le cas, par exemple, de l’utilisation d’un déploiement de type Red Hat. » Les commandes pour ce premier modèle de serveur Unified Edge sont ouvertes pour une livraison prévue en décembre.

Selon M. Foster, cette plateforme peut être gérée de manière centralisée par cloud Intersight de Cisco, qui permet aux équipes IT de déployer des solutions sur des milliers de sites, de se concentrer davantage sur les résultats métiers que sur les tâches administratives, et d’utiliser des fonctionnalités de gestion d’infrastructure optimisées pour l’edge, comme la gestion de flotte, les blueprints de solutions full-stack et le provisionnement zero touch. « Dans tous les secteurs, l’IA se rapproche de l’endroit où les données sont créées », a écrit M. Foster dans un billet de blog. « D’ici à 2027, 75 % des données d’entreprise seront conçues et traitées en périphérie, à mesure que les charges de travail de l’IA passeront de l’entrainement centralisé des modèles à l’inférence en temps réel. Dans le commerce de détail, les opérations Drive-Thru s’appuient sur l’inférence pour optimiser le débit des commandes et l’expérience client. Dans le secteur manufacturier, les systèmes de vision industrielle dépendent d’analyses à faible latence pour surveiller les actifs et prévenir les temps d’arrêt », a ajouté M. Foster.

Une plateforme hautement personnalisable

Annoncé lors du Partner Summit de Cisco (3-5 novembre à San Diego, Californie), « Unified Edge fera probablement partie de nombreux packages tiers qu’il sera possible de configurer de différentes manières », selon l’entreprise. « La plateforme est personnalisable par le client. Par exemple, si un client a décidé d’utiliser Nutanix pour une charge de travail, il peut demander à son partenaire channel de configurer le serveur avec la quantité de mémoire et de stockage dont il a besoin. Nous lui livrerons ensuite ce système edge personnalisé et parfaitement unifié », a expliqué M. Foster. « Il est essentiel pour les sites en périphérie et les clients avec lesquels nous travaillons qu’ils disposent d’une certaine flexibilité et puissent facilement collaborer avec un acteur de l’écosystème des éditeurs de logiciels indépendants spécialisés edge. Il faut aussi que, grâce aux options disponibles dans ce châssis, les clients puissent évoluer au cours des 10 prochaines années à mesure que leurs besoins augmentent. »

Selon les anlaystes, la flexibilité est essentielle, car les entreprises développent non seulement des applications d’IA, mais aussi d’autres applications edge. « Un écosystème IT hautement distribué introduit de nouveaux défis dans la construction, le déploiement et la maintenance des infrastructures distantes. L’ampleur et la portée des déploiements périphériques créent une charge importante pour les entreprises IT », a écrit IDC dans un livre blanc sur l’edge computing. « Sans une gestion rigoureuse, la sécurité des données est compromise. De plus, les environnements edge comportent souvent des risques de sécurité physique inévitables. Pour ces raisons, les infrastructures destinées à rationaliser et à simplifier le déploiement sont préférables. Les plateformes périphériques modernisées automatisent la gestion, garantissant la pérennité des configurations et la mise à jour des systèmes même en l’absence physique du personnel IT. » Selon le cabinet d’études, divers facteurs sont à l’origine de la transformation à l’edge. Les plus notables sont les charges de travail liées à l’IA, en particulier les charges sensibles à la latence, comme le traitement des données en temps réel pour la détection des fraudes, les capteurs machines et l’analyse vidéo dans le secteur manufacturier pour le contrôle qualité et la maintenance prédictive, ainsi que l’analyse des ventes dans les magasins de détail pour créer de nouvelles expériences client. « Les nouvelles charges de travail d’IA à la périphérie exigent des performances élevées et une meilleure résilience, les opérations et les processus métier critiques reposant sur l’infrastructure edge. Une plus grande efficacité et une optimisation des coûts sont des avantages clés qui favoriseront le déploiement continu de nouveaux cas d’usage à la périphérie », indique IDC.

La dernière plateforme Unified Edge de Cisco inclut la mise en réseau, le calcul et le stockage pour les charges de travail d’IA distribuées, sans oublier la sécurité. Le premier modèle de serveur basé sur cet environnement est l’UCS XE9305.

Pour aider les entreprises à traiter plus efficacement les données issues de l’IA et d’autres charges de travail en périphérie du réseau (edge), là où les données sont généralement créées, Cisco a désormais une solution. Appelée Unified Edge, cette plateforme intègre des capacités de mise en réseau, de calcul et de stockage, dispose d’une liaison montante réseau 25G et tourne sur la dernière génération de SoC Intel Xeon. Cet environnent se matérialise dans un serveur UCS XE9305 doté d’un châssis 3U de 19 pouces qui dispose de cinq emplacements en façade pour les nœuds de calcul, les GPU et les futurs modules qui pourraient inclure un nœud réseau pour le routage, de la commutation et des capacités SASE (secure access service edge). « La plateforme peut prendre en charge jusqu’à 120 téraoctets de stockage et dispose d’une alimentation et d’un refroidissement redondants », a indiqué le fournisseur. « Sur le plan de la sécurité, Cisco Unified Edge respecte le principe du zero trust pour l’accès, la segmentation et la protection des applications et des modèles d’IA, avec lesquels il est possible de combiner plusieurs éléments du portefeuille de sécurité de Cisco », a déclaré Jeremy Foster, vice-président senior et directeur général de Cisco. « Nous pouvons y inclure des éléments comme Isovalent afin d’offrir un environnement conteneurisé sécurisé, dans le cas, par exemple, de l’utilisation d’un déploiement de type Red Hat. » Les commandes pour ce premier modèle de serveur Unified Edge sont ouvertes pour une livraison prévue en décembre.

Selon M. Foster, cette plateforme peut être gérée de manière centralisée par cloud Intersight de Cisco, qui permet aux équipes IT de déployer des solutions sur des milliers de sites, de se concentrer davantage sur les résultats commerciaux que sur les tâches administratives, et d’utiliser des fonctionnalités de gestion d’infrastructure optimisées pour l’edge, comme la gestion de flotte, les blueprints de solutions full-stack et le provisionnement zero touch. « Dans tous les secteurs, l’IA se rapproche de l’endroit où les données sont créées », a écrit M. Foster dans un billet de blog. « D’ici à 2027, 75 % des données d’entreprise seront conçues et traitées en périphérie, à mesure que les charges de travail de l’IA passeront de l’entrainement centralisé des modèles à l’inférence en temps réel. Dans le commerce de détail, les opérations Drive-Thru s’appuient sur l’inférence pour optimiser le débit des commandes et l’expérience client. Dans le secteur manufacturier, les systèmes de vision industrielle dépendent d’analyses à faible latence pour surveiller les actifs et prévenir les temps d’arrêt », a ajouté M. Foster.

Une plateforme hautement personnalisable

Annoncé lors du Partner Summit de Cisco (3-5 novembre à San Diego, Californie), « Unified Edge fera probablement partie de nombreux packages tiers qu’il sera possible de configurer de différentes manières », selon l’entreprise. « La plateforme est personnalisable par le client. Par exemple, si un client a décidé d’utiliser Nutanix pour une charge de travail, il peut demander à son partenaire channel de configurer le serveur avec la quantité de mémoire et de stockage dont il a besoin. Nous lui livrerons ensuite ce système edge personnalisé et parfaitement unifié », a expliqué M. Foster. « Il est essentiel pour les sites en périphérie et les clients avec lesquels nous travaillons qu’ils disposent d’une certaine flexibilité et puissent facilement collaborer avec un acteur de l’écosystème des éditeurs de logiciels indépendants spécialisés edge. Il faut aussi que, grâce aux options disponibles dans ce châssis, les clients puissent évoluer au cours des 10 prochaines années à mesure que leurs besoins augmentent. »

Selon les experts, la flexibilité est essentielle, car les entreprises développent non seulement des applications d’IA, mais aussi d’autres applications edge. « Un écosystème IT hautement distribué introduit de nouveaux défis dans la construction, le déploiement et la maintenance des infrastructures distantes. L’ampleur et la portée des déploiements périphériques créent une charge importante pour les entreprises IT », a écrit IDC dans un livre blanc sur l’edge computing. « Sans une gestion rigoureuse, la sécurité des données est compromise. De plus, les environnements edge comportent souvent des risques de sécurité physique inévitables. Pour ces raisons, les infrastructures destinées à rationaliser et à simplifier le déploiement sont préférables. Les plateformes périphériques modernisées automatisent la gestion, garantissant la pérennité des configurations et la mise à jour des systèmes même en l’absence physique du personnel IT. » Selon le cabinet d’études, divers facteurs sont à l’origine de la transformation à l’edge. Les plus notables sont les charges de travail liées à l’IA, en particulier les charges sensibles à la latence, comme le traitement des données en temps réel pour la détection des fraudes, les capteurs machines et l’analyse vidéo dans le secteur manufacturier pour le contrôle qualité et la maintenance prédictive, ainsi que l’analyse des ventes dans les magasins de détail pour créer de nouvelles expériences client. « Les nouvelles charges de travail d’IA à la périphérie exigent des performances élevées et une meilleure résilience, les opérations et les processus métier critiques reposant sur l’infrastructure edge. Une plus grande efficacité et une optimisation des coûts sont des avantages clés qui favoriseront le déploiement continu de nouveaux cas d’usage à la périphérie », indique IDC.

Pour protéger plus efficacement les environnements industriels tels que les entrepôts, centres de distribution, sous-stations électriques, ports et usines, Cisco va adapter la même architecture réseau et de sécurité que pour ses infrastructures IT.

La fusion des réseaux et de la sécurité IT/OT n’est pas une idée nouvelle, mais elle suscite un intérêt croissant de la part de Cisco. Par exemple, en juin, lors de son èvenement Cisco Live 2025, le fournisseur a lancé des commutateurs robustes IE3500 avec une capacité modulaire et compatible avec l’IA pour le calcul et l’analyse en bordure de réseau (edge), et a annoncé l’intégration de sa technologie de liaison sans-fil et WiFi pour la mobilité et l’IoT industriel sensible à la latence. L’équipementier a également ajouté une technologie dite de « regroupement d’actifs alimenté par l’IA » à sa suite de gestion Cyber Vision OT lancée en 2020. « Elle suit les terminaux connectés à un réseau industriel, établit une carte en temps réel sur la communication des appareils entre eux et avec les systèmes IT, et peut détecter les comportements anormaux, les vulnérabilités ou les violations de politiques qui pourraient révéler la présence de logiciels malveillants, d’erreurs de configuration ou des menaces internes », a expliqué Cisco. « Cette fonctionnalité de regroupement par IA réunit automatiquement les appareils en zones logiques, ce qui accélère et facilite la mise en place de la segmentation et aide les clients à contenir rapidement les menaces », a expliqué Vikas Butaney, vice-président senior et directeur général de Cisco, Secure Routing and Industrial IoT.

Selon lui, Cyber Vision peut partager ses inventaires avec la plateforme de détection et de réponse étendues (Extended Detection and Response, XDR) de Cisco afin de fournir un inventaire combiné des actifs IT et OT, ce qui facilite les enquêtes sur les menaces et permet de créer des workflows de remédiation. De plus, Cisco a intégré Cyber Vision à son système d’accès à distance Secure Equipment Access (SEA), afin de permettre aux clients de détecter rapidement les activités suspectes, comme les connexions à distance à partir d’endroits inhabituels ou à des heures inhabituelles. Grâce à l’assistant d’IA de Cisco, les administrateurs n’auront plus besoin de passer au crible d’interminables journaux d’audit.

La console de gestion des réseaux Catalyst combinée à Meraki

Une autre mesure importante qui favorisera l’intégration IT/OT est celle de l’intégration à venir de la console de gestion pour les réseaux Catalyst et Meraki de Cisco. Cette combinaison donnera la possibolité aux équipes IT et OT de consulter le même tableau de bord pour les réseaux OT industriels et les réseaux IT d’entreprise/campus. Cyber Vision alimentera le tableau de bord avec d’autres offres de gestion Cisco comme ThousandEyes, qui fournissent aux clients un inventaire partagé des actifs, des flux de trafic et de la sécurité. « Notre objectif est d’aider nos clients à disposer d’une infrastructure et d’une architecture réseau sécurisées qui apporte aux équipes IT et OT une sorte de structure unique, qui s’étend des espaces recouverts jusqu’aux confins de leur réseau OT », a précisé M. Butaney.

« Pendant trop longtemps, la sécurité OT a été considérée comme une pratique de cybersécurité spécifique qu’il fallait gérer à l’aide de produits ponctuels », a écrit M. Butaney dans un article de blog publié plus tôt cette année. « À mesure que les entreprises industrielles commencent à les déployer, elles se rendent compte qu’elles ont besoin de la plupart de leurs outils de cybersécurité informatique pour protéger correctement l’environnement OT, et qu’elles doivent également détecter et corriger les menaces dans tous les domaines », a-t-il ajouté. « Protéger les opérations industrielles revient à profiler et à surveiller des dizaines de milliers d’actifs industriels, souvent installés dans des endroits difficiles d’accès. L’approche traditionnelle consistant à déployer des appareils dédiés pour la visibilité OT, la détection des menaces, la segmentation du réseau et l’accès distant sécurisé s’avère trop complexe à mettre en œuvre, trop coûteuse à mettre à l’échelle et, dans certains cas, tout simplement impraticable », a encore écrit M. Butaney.

La sécurité OT indissociable de la sécurité IT

Un rapport récent d’IDC va encore plus loin, affirmant que 50 % des actifs OT ont plus de 10 ans et que leur niveau de sécurité doit être évalué. « La plupart des réseaux OT restent non segmentés, exposant des actifs critiques et augmentant le risque de mouvements latéraux lors d’attaques. Les politiques de sécurité adaptatives et la segmentation en temps réel sont courantes dans l’IT. Ces solutions peuvent contribuer à minimiser les risques dans le domaine OT sans perturber les opérations si elles sont intégrées à des produits de visibilité OT », a estimé pour sa part Romain Fouchereau, directeur de recherche senior chez IDC, spécialisé dans la sécurité européenne.

« Il n’est plus possible de gérer la sécurité OT de manière isolée. Même lorsque l’on met en place un centre de sécurité opérationnelle (SOC) dédié à l’OT, une détection efficace des menaces nécessite des données télémétriques provenant à la fois des domaines IT et OT », a déclaré M. Fouchereau. « Avec la détection unifiée des menaces, les entreprises peuvent corréler les événements sur tous les domaines et détecter des schémas et des menaces avancées qui pourraient autrement passer inaperçus. La détection et la réponse aux menaces modernes nécessitent les meilleurs outils de sécurité IT pour chaque tâche du flux de travail de sécurité. Ces outils ont besoin de visibilité et de contexte sur le processus industriel », a-t-il ajouté. Cisco n’est pas le seul à essayer de fusionner les réseaux et la sécurité IT et OT. Des concurrents dans le domaine des réseaux, comme HPE/Juniper et Extreme, ont également des projets d’intégration. Des fournisseurs de sécurité tels que Palo Alto, Fortinet et d’autres disposent aussi de capacités d’intégration.

L’édition 2025 du Threat Intelligence Index d’IBM X-Force fait ressortir un pic de vols d’identifiants et des stratégies d’infection plus efficaces avec des malwares mieux dissimulés pour piéger les entreprises.

Les cybercriminels adoptent des tactiques de plus en plus furtives pour s’introduire dans les réseaux, tandis que les attaques ciblant des technologies d’IA spécifiques constituent une menace émergente. Ce ne sont là que quelques-unes des principales conclusions de l’édition 2025 du Threat Intelligence Index d’IBM X-Force, s’appuyant sur des rapports de réponse aux incidents, sur le dark web et sur d’autres sources de renseignements sur les menaces pour mettre en évidence les tendances et les modalités d’attaque. « L’obfuscation…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Fortinet a renforcé sa plateforme d’analyse de sécurité et de gestion des logs FortiAnalyzer en mettant l’accent sur les fonctionnalités de détection des menaces et d’automatisation de la réponse aux incidents. Elle intègre aussi un peu plus l’assistant FortAI.

L’analyseur de logs de sécurité de Fortinet s’étoffe progressivement. En effet, la plateforme s’enrichit de fonctionnalités IA pour rechercher les tendances, les anomalies et les menaces de sécurité potentielles afin d’élaborer des analyses de sécurité, des rapports sur le trafic réseau et des playbooks de réponse aux incidents. Pour mémoire, FortiAnalyzer collecte en toute sécurité les logs des équipements du fournisseur, en particulier ceux des pare-feux FortiGate et des agents de sécurité des points d’extrémité (serveurs, PC,…). Selon Nirav Shah, vice-président senior, produits et solutions, chez Fortinet, la plateforme s’adresse aux entreprises de taille moyenne et aux équipes touchées par la pénurie de compétences en sécurité. « Avec les dernières évolutions de FortiAnalyzer, on n’a plus besoin d’outils SecOps supplémentaires si bien que la plateforme clé en main est idéale pour les opérations de sécurité pilotées par l’IA, aussi bien pour les environnements sur site que dans le cloud », a-t-il encore déclaré dans un communiqué.

Les améliorations apportées à l’outil de surveillance comprennent une intégration plus étroite avec la base de données unifiée du fournisseur pour aider les clients à rassembler les logs de réseau et de sécurité. Elles intègrent par ailleurs des analyses de sécurité et des rapports de conformité de l’ensemble de la Security Fabric de Fortinet au sein d’une vue unique. « Le package comprend des tableaux de bord améliorés pour l’IoT, le centre d’opérations de sécurité (SOC), la sécurité de la messagerie et les points d’extrémité, afin de fournir des informations sur les incidents de haute gravité, les hôtes compromis et les vulnérabilités », a indiqué M. Shah. La prise en charge de FortiGuard Indicator of Compromise (IoC) et d’Outbreak Detection offre aux équipes de sécurité d’identifier et de traiter les vulnérabilités plus rapidement. « Les capacités d’IA intégrées de FortiAnalyzer identifient automatiquement les alertes prioritaires et téléchargent les gestionnaires d’événements, les règles de corrélation et les rapports pertinents pour aider les entreprises à comprendre le contexte d’une attaque, sa chronologie, les technologies affectées et les renseignements sur les menaces connexes », a expliqué M. Shah.

Une intégration plus importante avec FortiAI

Selon Fortinet, le package se combine désormais avec FortiAI, son assistant de genAI, pour mieux prendre en charge l’analyse et la télémétrie afin d’aider les équipes de sécurité à accélérer l’investigation et la réponse aux menaces. « FortiAI identifie les menaces qui nécessitent une analyse à partir des données collectées par FortiAnalyzer, principalement à partir des FortiGates. En automatisant les processus de collecte, d’analyse et de réponse, FortiAI aide les entreprises à détecter les menaces plus rapidement, en minimisant la fatigue des alertes et en réduisant les temps de réponse », a écrit Kimberly Becan, directrice senior des solutions relatives aux opérations de sécurité chez Fortinet, dans un blog sur les capacités de FortiAI et ForitAnalyzer. « L’impact est considérable : Au lieu de passer des heures à filtrer les alertes, les analystes de la sécurité peuvent poser des questions basées sur l’IA du genre « Quelles sont les menaces les plus critiques de ces dernières 24 heures ? » ou encore « Quel malware a contourné les contrôles de sécurité aujourd’hui ? » et recevoir instantanément des informations classées par ordre de priorité », a ajouté la dirigeante. L’assistant IA donne ainsi aux professionnels de la sécurité de mettre en évidence les menaces pertinentes et d’évaluer rapidement leur contexte. « En rationalisant le tri des alertes, les entreprises améliorent leur efficacité, optimisent les ressources IT et minimisent les failles de sécurité », a encore écrit Kimberly Becan.

D’autres fonctionnalités incluent des packs d’automatisation SOC pré-construits pour apporter aux équipes de sécurité les derniers gestionnaires d’événements, des playbooks et des analyseurs de journaux tiers, comme Armis Platform et Microsoft Office 365. « Les équipes de sécurité peuvent ainsi contenir les menaces et y remédier en limitant au minimum l’intervention manuelle », a précisé Nirav Shah. « L’évolution de FortiAnalyzer vers une plateforme SecOps pilotée par l’IA, avec une intégration transparente des dispositifs tiers et des services SOC, ainsi que des intégrations profondes avec la Security Fabric de Fortinet, propose une visibilité unifiée sur leur infrastructure, d’une intelligence des menaces améliorée et d’une réponse aux incidents rationalisée à partir d’une seule et même solution », a ajouté le responsable. Les clients actuels de FortiAnalyzer qui bénéficient des services d’abonnement FortiGuard ont dès à présent accès à ces dernières fonctionnalités et capacités. « Les packs de contenu sont mis à jour régulièrement afin que les entreprises puissent suivre l’évolution des menaces émergentes et étendre la couverture du SOC à mesure de l’évolution des besoins », a aussi indiqué Fortinet.

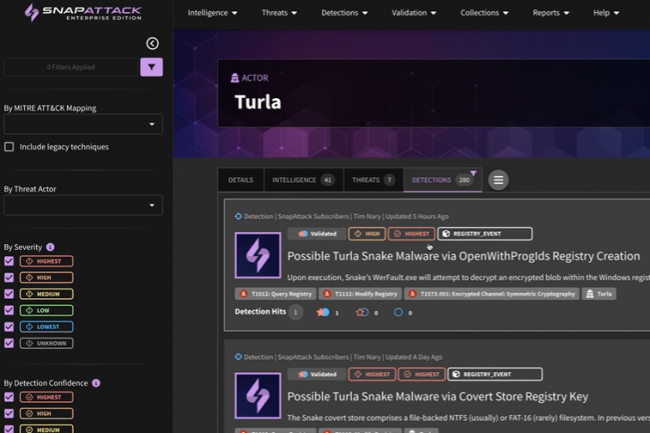

Afin d’élargir son portefeuille de solutions de sécurité, Cisco a racheté SnapAttack, spécialisée dans la détection des menaces. Le montant de la transaction n’a pas été rendu public.

Créée en 2021 par les Dark Labs de Booz Allen, la société SnapAttack, basée à Arlington, Virginie, s’est fait connaître pour sa technologie de détection et d’ingénierie des menaces. Elle combine la protection contre les menaces avancées, l’émulation des attaques et l’analyse comportementale pour identifier les vulnérabilités et les lacunes potentielles sur les réseaux des clients, de préférence avant que les problèmes ne surviennent. « La solution de SnapAttack prend en charge le cycle de vie complet des éléments de la détection, en commençant par la découverte des contenus et leur curation en rapport avec l’activité de la menace en cours, l’impact potentiel et d’autres facteurs, jusqu’à la validation, le test et l’évaluation continus du contenu déployé », a écrit Mike Horn, vice-président senior et directeur général de Cisco Splunk Security business, dans un blog dédié à l’acquisition.Des capacités renforcées pour les solutions de Splunk« Pour les équipes de sécurité qui utilisent les produits Splunk, l’acquisition de SnapAttack par Cisco va se traduire par plus d’innovation et une livraison accélérée des capacités de contrôle, de visibilité et de gestion avancée de leurs contenus de sécurité », a ajouté M. Horn. « Grâce à une approche unique axée sur le renseignement sur les menaces, SnapAttack surveille les changements dans le paysage des menaces et aide les entreprises à comprendre si leur contenu de détection actif les protège contre les risques les plus récents », a poursuivi le dirigeant. « Si ce n’est pas le cas, SnapAttack va recommander un contenu de détection qui pourra être facilement déployé par les équipes de sécurité. »Le quatrième rachat de Cisco en 2024La technologie SnapAttack, qui sera intégrée à la plateforme de gestion des informations et des événements de sécurité (SIEM) de Splunk et aux packages Splunk Enterprise Security (ES), va renforcer l’ingénierie de détection de Splunk. Mais la société peut déjà intégrer son contenu de détection directement dans Splunk, afin d’en améliorer les capacités de chasse aux menaces. SnapAttack est la quatrième acquisition de Cisco de l’année 2024, après les rachats de Deeper Insights, Robust Intelligence et DeepFactor. Toutes ces entreprises proposent des solutions de sécurité ou d’amélioration de l’IA. En 2023, Cisco avait réalisé 11 acquisitions, dont celle de Splunk, la plus importante, pour 28 milliards de dollars.

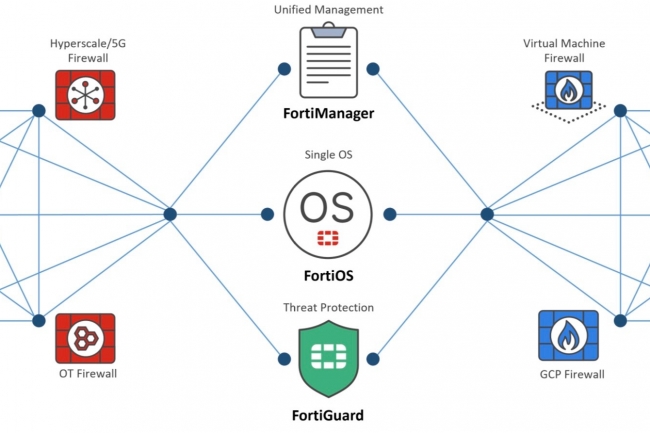

L’appliance de sécurité virtuelle de Fortinet offre des fonctionnalités de pare-feu de nouvelle génération NGFW sur le réseau IBM Cloud.

L’appliance virtuelle déployée par IBM Cloud et Fortinet promet de protéger le trafic et les données des entreprises qui transitent par les réseaux cloud. « Fortinet Virtual FortiGate Security Appliance (vFSA) on IBM Cloud étend les capacités de sécurité des pare-feux de nouvelle génération de FortiGate (Next-Generation FireWall, NGFW) sur le réseau IBM Cloud », ont écrit les deux entreprises dans un blog annonçant la commercialisation.

Grâce à ses fonctionnalités avancées de protection contre les menaces, l’appliance vFSA peut inspecter le trafic des applications sur le réseau et bloquer les menaces ou le trafic suspect. Elle dispose également d’une prévention des logiciels malveillants en ligne basée sur l’IA et d’un sandboxing avancé pour analyser et bloquer les menaces inconnues et de type « zero-day ». « L’appliance peut aussi surveiller et filtrer le trafic réseau pour l’accès à distance et la visibilité sur les appareils nouvellement ajoutés, notamment les appareils IoT », ont encore écrit les deux entreprises.

Une facturation à l’usage

L’appliance de sécurité virtuelle vFSA on IBM Cloud est disponible via Fortiflex, le programme de licence flexible de Fortinet basé sur l’utilisation. De plus, le produit est disponible dès maintenant dans les 31 centres de données IBM Cloud. « L’ensemble virtuel prend en charge les connexions VPN SSL et IPSec, ainsi que les VPN de site à site entre les clouds privés virtuels (VPC) et les réseaux de clouds hybrides sur site », ont aussi indiqué les entreprises. Une appliance de sécurité managée par le client avec un accès d’administration root est également disponible. La prise en charge des déploiements automatisés est incluse, ainsi que la prise en charge des migrations entre les facteurs de forme virtuels et physiques avec des capacités de mise à niveau à la demande et automatisées, intégrées dans l’interface utilisateur.

IBM et Fortinet travaillent ensemble depuis 2008 et dans le cadre du Fortinet Open Ecosystem, les deux partenaires offrent divers packages de sécurité cloud afin de proposer des services de sécurité managés. « Il est par exemple possible de déployer des machines virtuelles FortiGate dans le cadre des solutions IBM Cloud for VMware, pour fournir des services de pare-feu et de passerelle intégrés aux environnements VMware », ont fait valoir les fournisseurs.

Gartner vient de livrer sa liste des tendances IT stratégiques pour l’année 2024. Sans surprise, l’IA est fortement présente, mais les services cloud, la sécurité et la durabilité gagnent en influence.

A l’occasion de son évènement IT Symposium/Xpo qui se déroule à Orlando, Gartner a présenté son rapport annuel sur les principales tendances technologiques stratégiques pour 2024. Un baromètre très attendu par les DSI pour connaître les évolutions IT à venir et se positionner pour de futurs investissements. Sans trop de surprise, « les grandes tendances se concentrent surtout autour du développement de l’IA, mais aussi de la protection des investissements déjà réalisés par les entreprises, notamment dans le machine learning et le langage naturel », souligne Chris Howard, vice-président et chef de la recherche au Gartner.

Il ajoute, « nous assistons également à une montée en puissance de l’ingénierie logicielle, les gens construisant davantage de choses parce qu’ils ont accès à ces données et que les outils de développement s’améliorent ». Mais pour tirer les bénéfices de l’IA, « il faut adopter une approche ordonnées et prêter une attention particulière aux risques », précise le consultant. Une chose est sûre, « l’intérêt constant et l’augmentation des investissements dans tout ce qui touche à l’IA met la pression sur les entreprises pour que cela fonctionne réellement ». Voici les principales tendances IT stratégiques de Gartner pour 2024.

Démocratisation de l’IA générative

« La convergence de modèles massivement pré-entraînés, du cloud et de l’open source permet à l’IA générative de se démocratiser et met ses modèles à la portée de tous partout dans le monde », a déclaré Gartner. D’ici à 2026, plus de 80 % des entreprises se serviront des API, des modèles d’IA générative ou déploieront des applications dédiées dans des environnements de production, contre moins de 5 % en 2023, selon le cabinet. Les applications peuvent rendre accessibles aux professionnels les énormes sources d’informations internes et externes, ce qui généralisera considérablement les connaissances et les compétences au sein de l’entreprise. Les grands modèles de langage (LLM) peuvent aider les sociétés à diffuser des connaissances auprès de leurs employés dans un style conversationnel avec une compréhension sémantique enrichie.

Gestion de la confiance, du risque et de la sécurité de l’IA

Cet accès plus vaste à l’IA, a rendu ce que Gartner appelle la gestion de la confiance, du risque et de la sécurité de l’IA (Trust, Risk and Security Management, TRiSM) plus urgent et nécessaire. « Sans garde-fous, les modèles d’IA peuvent rapidement générer des effets négatifs cumulés qui échappent à tout contrôle, éclipsant les performances positives et les gains sociétaux. Le TRiSM fournit des outils ModelOps, une protection proactive des données, une sécurité spécifique à l’IA, une surveillance des modèles – y compris un monitoring de la dérive des données et des modèles et/ou des résultats involontaires – et des contrôles des risques pour les entrées et sorties vers des modèles et des applications tiers », a déclaré Gartner. Ce dernier prévoit que d’ici à 2026, les entreprises qui appliquent les contrôles TRiSM augmenteront la précision de leur prise de décision en supprimant jusqu’à 80 % des informations erronées et illégitimes.

Le développement assisté par l’IA

« Le développement assisté par l’IA désigne l’usage de technologies, comme l’IA générative et le machine learning, pour aider les développeurs à concevoir, coder et tester les applications. Cette méthode améliore la productivité des codeurs et permet aux équipes de répondre à la demande croissante de logiciels en entreprise. Grâce à ces outils infusés à l’IA, les programmeurs passent moins de temps à écrire du code, et se consacrent à des activités plus stratégiques, comme la conception et la création d’applications métiers attrayantes », a déclaré Gartner.

Les applications dopées à l’IA

Les applications dopées à l’IA sont une tendance retenue par Gartner. La technologie sert dans de nombreux cas à améliorer ou automatiser le travail. L’IA est là aussi comprise au sens large avec le machine learning, des images vectorielles et des jeux de données. « Par conséquent, les applications à base d’IA offrent des expériences qui s’adaptent dynamiquement à l’utilisateur. »

Renforcer les compétences des employés grâce à l’IA

« La stratégie dite d’Augmented-Connected Workforce (ACWF) vise à optimiser les compétences des salariés. Elle répond à la nécessité d’accélérer et de développer les talents. L’ACWF utilise des applications dopées à l’IA citées précédemment et des analyses de la masse salariale pour fournir un contexte et des conseils quotidiens afin de soutenir l’expérience, le bien-être et la capacité des employés à développer ses propres compétences », a déclaré Gartner. « D’ici à 2027, 25 % des DSI s’appuieront sur ces initiatives pour réduire de 50 % le temps nécessaire à l’acquisition de compétences pour les rôles clés », a indiqué le cabinet d’études.

La gestion continue des expositions aux menaces

Selon Chris Howard, l’IA joue également un rôle dans ce domaine. L’utilisation de l’IA pour protéger une entreprise et repérer les schémas de menaces protègent les investissements réalisés par les entreprises. « En faisant cela, la société a une approche très agile de la protection et elle a trois fois moins de chances de subir une intrusion », a déclaré le consultant. Selon Gartner, « la gestion continue de l’exposition aux menaces (Continuous Threat Exposure Management, CTEM) est une approche pragmatique et systémique qui propose aux entreprises d’évaluer l’accessibilité, l’exposition et l’exploitabilité de leurs actifs numériques et physiques de manière continue et cohérente. L’ajustement des champs d’évaluation et de remédiation CTEM sur les vecteurs de menace ou les projets d’entreprise, plutôt que sur un composant d’infrastructure, met à jour non seulement les vulnérabilités, mais aussi les menaces sans correctifs ».

Les custobots

Selon la définition de Gartner, les robots-client, également appelés « custobots », sont des systèmes capables de négocier et d’acheter de manière autonome des biens et des services en échange d’un paiement. « D’ici à 2028, 15 milliards de produits connectés seront capables de se comporter comme des clients, et des milliards d’autres suivront dans les années à venir. Ces robots-clients » génèreront des milliards de dollars de revenus d’ici à 2030. Leur impact sera plus important que l’avènement du e-commerce. Les considérations stratégiques devraient prendre en compte cette tendance et essayer de faciliter ces algorithmes et ces dispositifs, ou même de créer de nouveaux robots-clients », a encore déclaré Gartner.

Le recours aux technologies durables

Le recours à des technologies durables aura tellement d’importance que Gartner prévoit que d’ici à 2027, 25 % des DSI verront leur rémunération liée à leur impact sur les technologies durables. Ces dernières « sont un cadre de solutions pour soutenir la stratégie RSE de l’entreprise ». Mais le cabinet d’études souligne que, « l’utilisation de technologies telles que l’IA, les crypto-monnaies, l’Internet des objets et le cloud suscite des inquiétudes quant à la consommation d’énergie et aux impacts environnementaux qui y sont liés. Il est donc d’autant plus essentiel de veiller à ce que l’utilisation de l’IT devienne plus efficace, circulaire et durable »,

Ingénierie des plateformes

Selon la définition de Gartner, l’ingénierie de plateforme consiste à construire et à exploiter des plateformes de développement interne en libre-service. Chacune d’elle est une couche, créée et maintenue par une équipe produit dédiée, conçue pour répondre aux besoins de ses utilisateurs en s’interfaçant avec des outils et des processus. L’objectif de l’ingénierie des plateformes est d’optimiser la productivité, d’améliorer l’expérience utilisateur et d’accélérer la création de valeur pour l’entreprise. « On peut imaginer un technicien sur le tarmac d’un aéroport en train de résoudre un problème compliqué auquel il n’a jamais été confronté auparavant », a déclaré Chris Howard. « Pour le résoudre, il a accès à des schémas, des procédures opérationnelles standard, à l’expérience d’autres personnes qui ont vu et résolu ce problème. Toutes ces connaissances lui sont fournies à partir de l’appareil lui-même grâce à l’IoT, aux capteurs et aux données qu’il peut recevoir dans cet environnement. Toute cette expérience numérique peut l’aider à résoudre un problème qu’il n’a jamais rencontré jusque-là, en utilisant l’IA générative pour interroger les systèmes et rapporter des informations. Il peut également utiliser la réalité mixte pour s’immerger dans cette expérience et l’utiliser pour résoudre le problème. C’est dans cette direction que je vois les choses évoluer », observe le consultant.

Les plateformes industrielles cloud

Gartner prévoit que, d’ici à 2027, plus de 70 % des entreprises utiliseront des plateformes cloud industrielles (Industry Cloud Platform, ICP) pour accélérer leurs initiatives commerciales, contre moins de 15 % en 2023. « Les ICP répondent aux besoins des entreprises en combinant les services SaaS, PaaS et IaaS sous-jacents dans une offre de produits complète avec des capacités composables. Il s’agit généralement d’un fabric de données industrielles, d’une bibliothèque de capacités métiers packagées, d’outils de composition et d’autres innovations de plateforme », a déclaré Gartner.