La panne de CrowdStrike a fait la une des journaux internationaux vendredi en perturbant le monde. Après plusieurs jours de travail acharné Microsoft lance un outil pour remettre en marche les PC concernés.

A moins d’habiter sur une autre planète vous avez dû largement entendre parler de la panne géante provoquée par une mise à jour défectueuse de CrowdStrike. Si vous avez eu la chance de ne pas souffrir personnellement de cet incident de grande ampleur, vous connaissez certainement une entreprise ou une organisation qui a été touchée. La bonne nouvelle ? Microsoft a publié un outil de récupération pour aider les informaticiens à contourner le blocage résultant de la mise à jour Falcon Sensor de CrowdStrike, ce qui devrait permettre de réduire les délais de récupération.

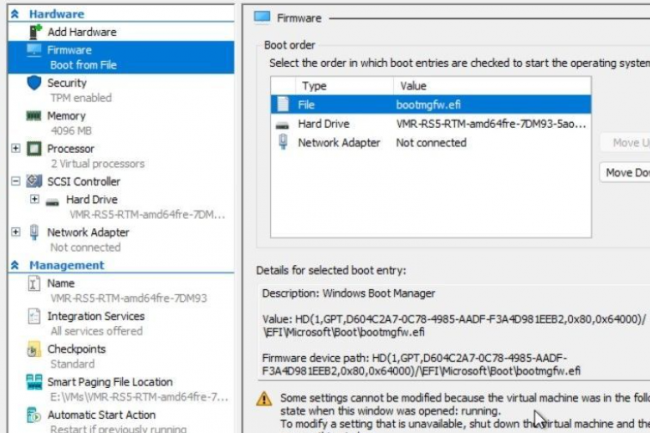

Le bug de CrowdStrike a été corrigé peu de temps après son apparition, mais les ordinateurs affectés doivent être restaurés manuellement. Avec plus de 8,5 millions d’ordinateurs Windows concernés, la remise en route est pour le moins fastidieuse. Microsoft contourne ce problème en proposant un outil téléchargeable qui peut être installé sur une clé USB amorçable (et toute la démarche qui va avec), le même type d’outil que celui que vous avez probablement utilisé pour installer une nouvelle copie de Windows. Les responsables informatiques devraient être en mesure de télécharger et d’installer l’outil à partir de n’importe quelle machine Windows encore en état de marche.

800 vols Delta Airlines annulés lundi à cause de la panne

The Verge rapporte que cet outil de récupération devrait être en mesure de corriger Windows pour qu’il puisse démarrer sans avoir à redémarrer l’ordinateur quinze fois (c’était une solution proposée à un moment donné). Les retombées immédiates du désastre de CrowdStrike semblent être contenues même si par exemple Delta Airlines a fait encore état ce lundi de plus de 800 vols annulés avec des centaines de personnes obligées de dormir dans des halls d’aéroport. Quoi qu’il en soit la réputation de l’entreprise en pâtira certainement dans un avenir proche. Le cours des actions cotées en bourse de CrowdStrike est passé de plus de 350 $ la semaine dernière à 267 $ lundi, faisant fondre la valorisation du groupe de plusieurs dizaines de milliards de dollars en quelques jours.

Et cela ne fait pas non plus les affaires de Microsoft. Car il est difficile de ne pas associer le problème CrowdStrike à Windows lorsqu’il a entraîné le retour du tristement célèbre écran bleu de la mort.

Google a publié un correctif de sécurité à appliquer dès que possible dans Chrome. La faille actuellement exploitée relative au système d’encodage multimédia du navigateur peut affecter des applications tierces comme Skype et VLC.

Un exploit de type zero day affecte encore Chrome. Après un précédent comblé le mois dernier, il s’agit de la 5e vulnérabilité du navigateur web de Google à être exploitée dans la nature. Selon les recherches de l’équipe de sécurité de la firme, la faille provient d’un système d’encodage multimédia largement utilisé pour le format de fichier WebM. Elle pourrait rendre une multitude de programmes vulnérables aux attaques, de Chrome et Firefox à Skype et VLC, sur plus ou moins tous les principaux systèmes d’exploitation. Pas une seconde à perdre donc, il faut mettre immédiatement à jour Chrome pour appliquer le correctif.

La firme de Mountain View documente le bogue comme un problème de sécurité de premier plan, référencé en tant que CVE-2023-5217 décrivant le dépassement de la mémoire tampon dans l’encodage vp8 dans libvpx. En d’autres termes cela signifie que dans des situations spécifiques, il est possible pour un programme d’enregistrer plus de données dans une mémoire tampon qu’elle n’est conçue pour le faire. Cela peut entraîner l’écrasement d’autres données, ce que le programme ne peut généralement pas prendre en compte, ce qui pose des problèmes de sécurité imprévus.

Un exploit a priori limité à l’encodage des médias

Ars Technica note que Mozilla a déjà confirmé que Firefox est vulnérable au même problème, et que le format WebM VP8 est utilisé dans tellement de logiciels à travers le monde que cela pourrait devenir un véritable casse-tête. Nous parlons ici d’outils professionnels établis de longue date tels que Skype, d’applications préférées des utilisateurs telles que VLC, et de programmes liés au matériel d’AMD, de Nvidia et de Logitech. On ne sait pas exactement lesquels de ces programmes sont vulnérables pour le moment, mais le potentiel est là concernant une situation étendue et assez problématique.

La mauvaise nouvelle est que cette vulnérabilité est déjà exploitée dans la nature, bien que Google ne précise pas où ni comment. La bonne nouvelle est qu’il semble s’agir d’un simple correctif, puisque Chrome (version 117) et Firefox (118) l’ont déjà appliqué. Une autre bonne nouvelle est que la vulnérabilité spécifique ne semble exister que lorsque les médias sont encodés, et non décodés, de sorte que la liste des programmes affectés pourrait ne pas s’étendre à tous ceux qui utilisent la bibliothèque libvpx.

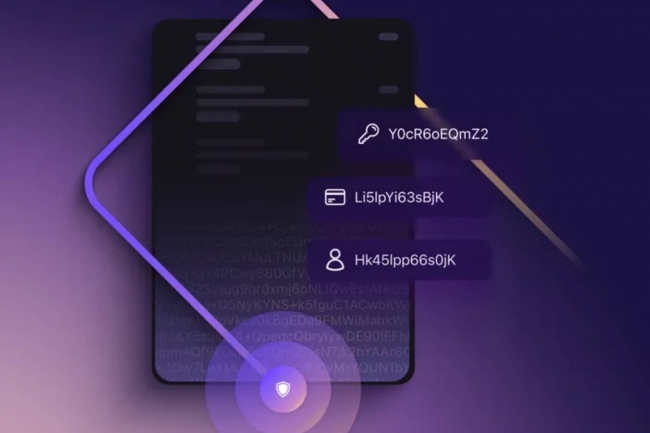

Le fournisseur suisse Proton Technologies continue d’étoffer ses services et muscle sa messagerie avec un gestionnaire de mots de passe chiffrés. Disponible pour l’instant aux abonnés premium de Mail, Pass sera à terme gratuit pour tous.

Proton Mail est un service de messagerie électronique pour les utilisateurs qui accordent de l’importance à la confidentialité et à la sécurité de leurs échanges numériques. L’ajout d’un gestionnaire de mots de passe pour ce dernier était attendu, il est aujourd’hui une réalité avec la disponibilité de Pass. En bêta et dès à présent accessible pour les abonnés premium de Proton Mail, ce service deviendra par la suite gratuit pour tout le monde. La raison d’être de Pass est la même que celle du service de courrier électronique : le chiffrement de bout en bout, mis en œuvre de manière à ce que même Proton ne puisse pas accédez aux informations personnelles. Pour ce faire, tout est chiffré : le mot de passe, le champ de connexion, l’adresse web associée, les notes supplémentaires…

Ainsi, en théorie, même si les serveurs de Proton est compromis, il sera impossible pour un pirate d’accéder aux données des utilisateurs. Paas est disponible dès à présent sous la forme d’une application dédiée pour les ordinateurs de bureau et les smartphones, ainsi que sous forme d’extensions pour Chrome et Brave, avec une prise en charge de Firefox et d’autres navigateurs prochainement. Pass inclut l’authentification double facteurs et génère également de manière aléatoire des alias de messagerie qui peuvent remplacer une adresse réelle (une fonction héritée de SimpleLogin racheté par Proton en 2022). Les mises à jour prévues comprennent une version open source et un programme de chasse aux bogues, ainsi que la prise en charge des clés de sécurité matérielles. Cette dernière fonction n’est cependant pas encore disponible au moment du lancement comme l’a remarquée The Verge.

Une fenêtre de tir opportune

Le moment est particulièrement bien choisi pour lancer un gestionnaire de mots de passe, car les retombées du piratage très public de LastPass ébranlent la confiance des utilisateurs dans l’un des plus grands acteurs du marché. Cependant, l’utilisation d’un gestionnaire de mots de passe ne suffit pas à contrôler et sécuriser toutes les données, surtout si on laisse encore remplir automatiquement les mots de passe dans des pages web.

L’éditeur de jeux vidéo Riot Games a été touché par une cyberattaque par ransomware et se voit menacer par une divulgation de code source de son célèbre League of Legends.

Bien qu’il semble courant d’entendre parler de pirates informatiques attaquant des institutions financières et d’autres lieux détenant d’énormes quantités d’informations sur les clients, l’industrie du jeu vidéo n’est pas étrangère aux problèmes de sécurité de l’information. Après Sony, Nintendo, Electronic Arts, Capcom, CD Projekt, ou encore Sega, c’est au tour de l’éditeur de League of Legends, Riot Games, d’être victime d’une cyberattaque par ransomware. Des pirates menacent ainsi de divulguer le code source de League of Legends, l’un des jeux gratuits les plus populaires au monde, si leurs demandes ne sont pas satisfaites. Le montant de la rançon atteint 10 M$.

Selon des publications sur le compte Twitter officiel de Riot (repéré par The Record), l’attaque a eu lieu la semaine dernière, en utilisant des techniques d’ingénierie sociale qui n’ont pas été détaillées. Cette méthode consiste à cibler un salarié et l’amener par différents stratagèmes à lui sous tirer ses identifiants.

Du code source dans la nature

Selon Riot, les voleurs ont pu accéder à l’infrastructure de l’entreprise pour voler le code source du jeu pour League of Legends et le dernier jeu de stratégie mobile Teamfight Tactics, ainsi que des outils anti-triche. Bien que Riot affirme qu’aucune donnée client n’a été consultée, les informations volées pourraient rendre les jeux vulnérables à des tromperies et exploits. Cela s’ajoute à la possibilité plus simple que le code source s’évapore dans la nature et que des développeurs moins scrupuleux copient tout simplement les jeux de Riot. L’éditeur est malgré tout resté droit dans ses bottes et refuse de céder à la demande de rançon des pirates.

L’attaque a provoqué une pause temporaire des mises à jour des jeux concernés et pourrait entraîner un déploiement plus lent des correctifs à venir. Une situation qui handicape sérieusement l’activité de la société à l’instar de ce que traverse malheureusement un nombre grandissant d’entreprises depuis des semaines.