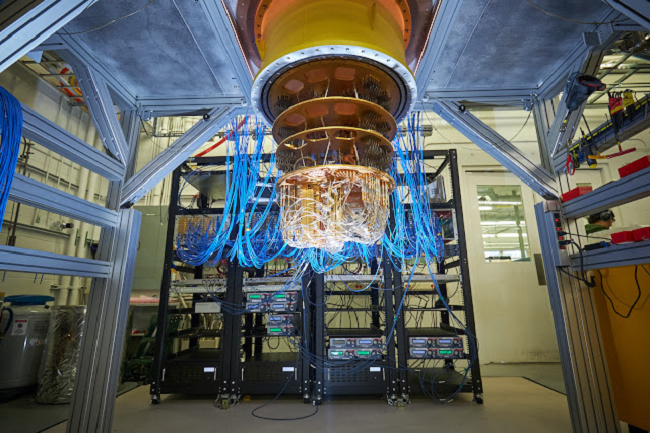

L’institut national des normes et de la technologie américain a publié des projets de normes de cryptographie post-quantique et demande l’avis de l’industrie. Ces normes sont en effet conçues comme un cadre global destiné à aider les entreprises à se protéger contre les cyberattaques quantiques à venir.

Le National Institute of Standards and Technology (NIST) des États-Unis a publié des projets de normes de cryptographie post-quantique (PQC) conçues comme un cadre mondial pour aider les entreprises à se protéger contre les futures cyberattaques quantiques. Les normes ont été sélectionnées par le NIST à l’issue d’un processus de sept ans qui a débuté lorsque l’agence a lancé un appel public à soumissionner pour le processus de normalisation PQC. Le NIST sollicite à nouveau l’avis du public sur trois projets de normes fédérales de traitement de l’information (FIPS), qui reposent sur quatre algorithmes de chiffrement sélectionnés précédemment.

Le mécanisme d’encapsulation à clé publique sélectionné est CRYSTALS-KYBER, ainsi que trois schémas de signature numérique : CRYSTAL-Dilithium, FALCON et SPHINCS+. Selon le NIST, ces algorithmes devraient permettre de protéger les informations sensibles du gouvernement américain dans un avenir prévisible, y compris après l’avènement des ordinateurs et autres accélérateurs quantiques. Ils sont en effet incorporés dans les trois FIPS publiés par le NIST : FIPS 203, FIPS 204 et FIPS 205. Les commentaires sur FIPS 203, FIPS 204 ou FIPS 205 doivent être reçus au plus tard le 22 novembre 2023, a déclaré le NIST.

Se préparer au jour où les ordinateurs quantiques briseront les algorithmes cryptographiques

Au cours des dernières années, des progrès constants ont été réalisés dans la construction d’ordinateurs quantiques. La sécurité de nombreux systèmes cryptographiques à clé publique couramment utilisés serait menacée si des systèmes quantiques à grande échelle étaient un jour réalisés. Il s’agit en particulier des systèmes d’établissement de clés et des signatures numériques qui reposent sur la factorisation des nombres entiers et les logarithmes discrets (à la fois sur des champs finis et sur des courbes elliptiques). Ce concept est souvent appelé « jour Q », c’est-à-dire le moment où les ordinateurs quantiques seront capables de casser les algorithmes cryptographiques existants. Les experts pensent que cela se produira dans les cinq à dix prochaines années, ce qui pourrait rendre toutes les informations numériques vulnérables aux acteurs malveillants dans le cadre des protocoles de chiffrement actuels.

Le mois dernier, l’Union européenne (UE) a été avertie qu’elle devait se préparer aux cyberattaques quantiques et adopter un nouveau plan d’action coordonné pour assurer une transition harmonisée vers le chiffrement post-quantique afin de faire face aux futures menaces de cybersécurité quantique. C’est ce qui ressort d’un document de travail rédigé par Andrea G. Rodriguez, analyste en chef de la politique numérique au European Policy Centre. En décembre 2022, le président américain Joe Biden a signé le Quantum Computing Cybersecurity Preparedness Act (loi sur la préparation à la cybersécurité de l’informatique quantique), qui oblige les agences fédérales américaines à migrer à terme tous leurs systèmes informatiques vers la cryptographie post-quantique.

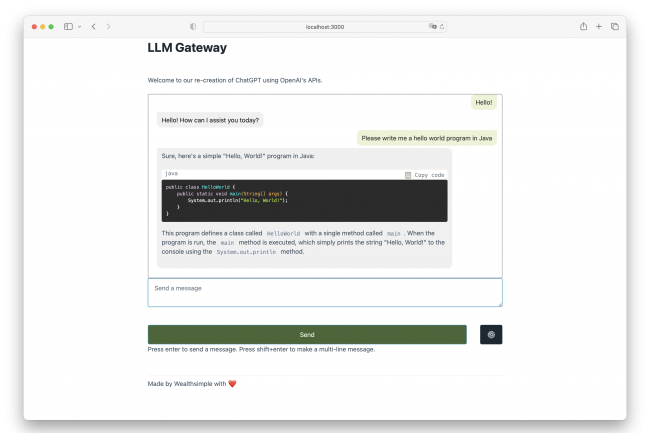

Le framework open source développé par eSentire vise à aider les équipes de sécurité à améliorer leur gouvernance et leur surveillance de l’IA générative et des grands modèles de langage.

Fournisseur de solutions de détection et de réponse gérées (MDR), eSentire a annoncé la disponibilité de LLM Gateway, un framework open source destiné à aider les équipes de sécurité à améliorer leur gouvernance et leur surveillance de l’IA générative et des grands modèles de langage (LLM). Développé à l’origine à des fins internes, le prototype de la passerelle est désormais librement accessible sur GitHub. Il s’agit du premier projet d’eSentire Labs qui aide les entreprises à étendre leur utilisation des outils d’IA générative de la manière la plus sécurisée possible, a déclaré l’entreprise.

Ce lancement intervient alors que les équipes de sécurité et d’informatique sont de plus en plus chargées de veiller à ce que les données critiques de leur organisation ne soient pas exposées lorsque leurs employés utilisent des LLM d’IA générative tels que ChatGPT. Les responsables de la sécurité ont donc de plus en plus besoin de mettre en œuvre des politiques de sécurité qui non seulement adoptent et soutiennent l’adoption de l’IA générative par les entreprises, mais qui traitent efficacement les risques sans étouffer l’innovation.

Une vague d’adoptions sans contrôles de sécurité internes

« Les entreprises se précipitent pour injecter des LLM dans tout, généralement sans aucun contrôle de sécurité interne ou avec des contrôles minimaux », explique Alexander Feick, vice-président d’eSentire Labs. « Étant donné la valeur élevée que les LLM peuvent créer, les entreprises demandent à aller de l’avant, même avec un risque élevé. L’une des meilleures utilisations des LLM est de résumer l’information pour l’utilisateur. Cependant, l’utilisation des LLM peut également exacerber les risques d’exposition involontaire de données sensibles », ajoute-t-il. « En outre, l’arène des LLM et la surface des menaces sont encore mal comprises, de sorte que les défenseurs ont du mal à savoir à quoi se préparer ».

D’un point de vue conceptuel, une passerelle LLM est un endroit où sont centralisées toutes les interactions avec les modèles LLM, détaille Alexander Feick. Les passerelles LLM suivent et permettent d’assurer les principes de la sécurité en créant la capacité d’injecter des contrôles appropriés dans toutes les fonctions basées sur le LLM, indépendamment de l’endroit où elle se trouve dans le flux de l’application, ajoute-t-il. Ces passerelles constituent un moyen fiable de s’assurer que les données entrées et sorties de l’outil LLM sont exemptes de données propriétaires de l’entreprise. « Une fois que toutes vos interactions passent par la passerelle, vous obtenez une surveillance, mais vous créez également un point central pour appliquer des contrôles de sécurité. En déployant une passerelle, chaque fois que des données entrent ou sortent d’un système LLM, elle a la possibilité d’inspecter, de modifier ou de réacheminer ces interactions », indique Alexander Feick.

Une couche de protection entre les données de l’entreprise et les outils LLM

Le framework de la passerelle LLM d’eSentire crée une couche de protection entre les données de l’entreprise et les applications d’IA ouvertes, y compris ChatGPT, selon l’entreprise. Les utilisateurs enregistrent ainsi les différents types d’interactions LLM qui se produisent dans la passerelle à des fins de sécurité et le framework fournit des recommandations de base sur la façon de visualiser et de suivre l’utilisation du LLM dans les plug-ins initiaux d’eSentire. Il offre également aux praticiens de la sécurité et aux équipes informatiques la possibilité d’appliquer leurs propres contrôles, tels que les politiques d’entreprise, les règles d’utilisation, les protocoles de sécurité et les messages-guides. Il doit être considéré comme un exemple pratique et simplifié de l’utilisation d’une passerelle pour sécuriser, enregistrer et créer des rapports de gestion sur les interactions avec ChatGPT et d’autres LLM ou applications, dans le cadre d’un voyage vers la construction ou l’achat d’une solution plus mature, selon Alexander Feick.

« Sans passerelle LLM, chaque application utilisant des LLM doit être évaluée individuellement, et les données d’enregistrement de chacune d’entre elles peuvent être différentes », déclare-t-il. Cela entraîne une augmentation exponentielle du travail et rend les équipes plus lentes à réagir aux nouvelles cybermenaces. « La mise en œuvre de la passerelle est avant tout un concept d’architecture orienté vers l’avant qui permet aux défenseurs de la sécurité de se positionner de manière à pouvoir réagir rapidement aux menaces de sécurité émergentes et aux exigences de conformité qui ne sont pas encore totalement comprises ».

La dernière solution en date d’Akamai fonctionne avec n’importe quelle passerelle API, WAAP ou implémentation dans le cloud et comprend un service managé de chasse aux menaces.

Le fournisseur de sécurité dans le cloud Akamai a annoncé le lancement d’API Security, un produit conçu pour stopper les attaques sur les API détecter les abus de logique métier au sein des API. La solution complète un autre service existant App & API Protector (AAP), et résulte de l’acquisition de Neosec. Elle fonctionne avec n’importe quelle passerelle API, application web et protection API (WAAP), ou implémentation cloud. API Security offre une visibilité sur l’activité des API en utilisant l’analyse comportementale pour détecter les menaces, et analyse les données historiques stockées de manière unique dans un datalake, a déclaré Akamai.

Les API sont utilisées pour accéder aux données et les interroger, ainsi que pour effectuer des tâches telles que l’enrichissement et la modification des données dans le cadre de processus. Cela signifie que les API elles-mêmes doivent être sécurisées, de même que les données qui y transitent. L’utilisation croissante des API offre aux attaquants davantage de moyens de déjouer les contrôles d’authentification, d’exfiltrer des données ou de mener des actions perturbatrices, alors que les approches traditionnelles de la sécurité des applications web ne s’appliquent souvent pas à la sécurité des API.

La croissance des API entraîne une augmentation des attaques et des risques de sécurité

Les API ont fait la une des journaux l’année dernière lorsque 9,8 millions de clients d’Optus se sont fait voler des informations personnelles à cause d’une API exposée publiquement qui ne nécessitait pas d’authentification. Dans le même temps, Twitter, T-Mobile et une application destinée aux forces de l’ordre présentaient tous des vulnérabilités au niveau de l’API qui ont exposé des données.

Les attaquants ciblant les API des services financiers et des assurances sont de plus en plus actifs, avec une augmentation de 244 % du nombre d’attaquants uniques entre le premier et le second semestre de l’année dernière, selon le rapport 2023 State of API Security for Financial Services and Insurance de Salt Security. En outre, 92 % des répondants du secteur de la finance et de l’assurance ont déclaré avoir rencontré un problème de sécurité important dans les API de production au cours de l’année écoulée, et près d’un sur cinq a subi une violation de la sécurité de l’API. Par ailleurs, 71 % des personnes interrogées ont déclaré que leurs outils existants n’étaient pas très efficaces pour prévenir les attaques d’API.

Shadow Hunt, un service managé de chasse aux menaces

API Security propose la visibilité et l’audit des risques liés aux API, combinés à des capacités de détection et de réponse qui offrent une investigation complète et une chasse aux menaces, a indiqué l’entreprise dans un communiqué de presse. Elle comprend Shadow Hunt, un service managé de chasse aux menaces qui diffuse des alertes issus du machine learning aux analystes humains à des fins d’enquête, a déclaré Akamai.

La combinaison de la solution AAP d’Akamai et de l’offre API Security apporte d’autres avantages aux clients. Cela inclut une couverture plus large pour voir les API au sein et en dehors du réseau de diffusion de contenu Akamai, des détections en couches à la fois basées sur les signatures et comportementales ainsi que des réponses personnalisées pour bloquer les menaces en ligne ou résoudre les problèmes. Le fournisseur ajoute que le déploiement de toutes ces protections est facilité au sein d’un seul centre de contrôle. De plus, elles cochent toutes les cases des deux listes dressées par l’OWASP regroupant les 10 principales vulnérabilités. À noter que les clients d’Akamai peuvent également profiter d’edge connector, une intégration qui permet d’économiser le temps, l’énergie et le coût de l’intégration des produits, a déclaré l’entreprise.

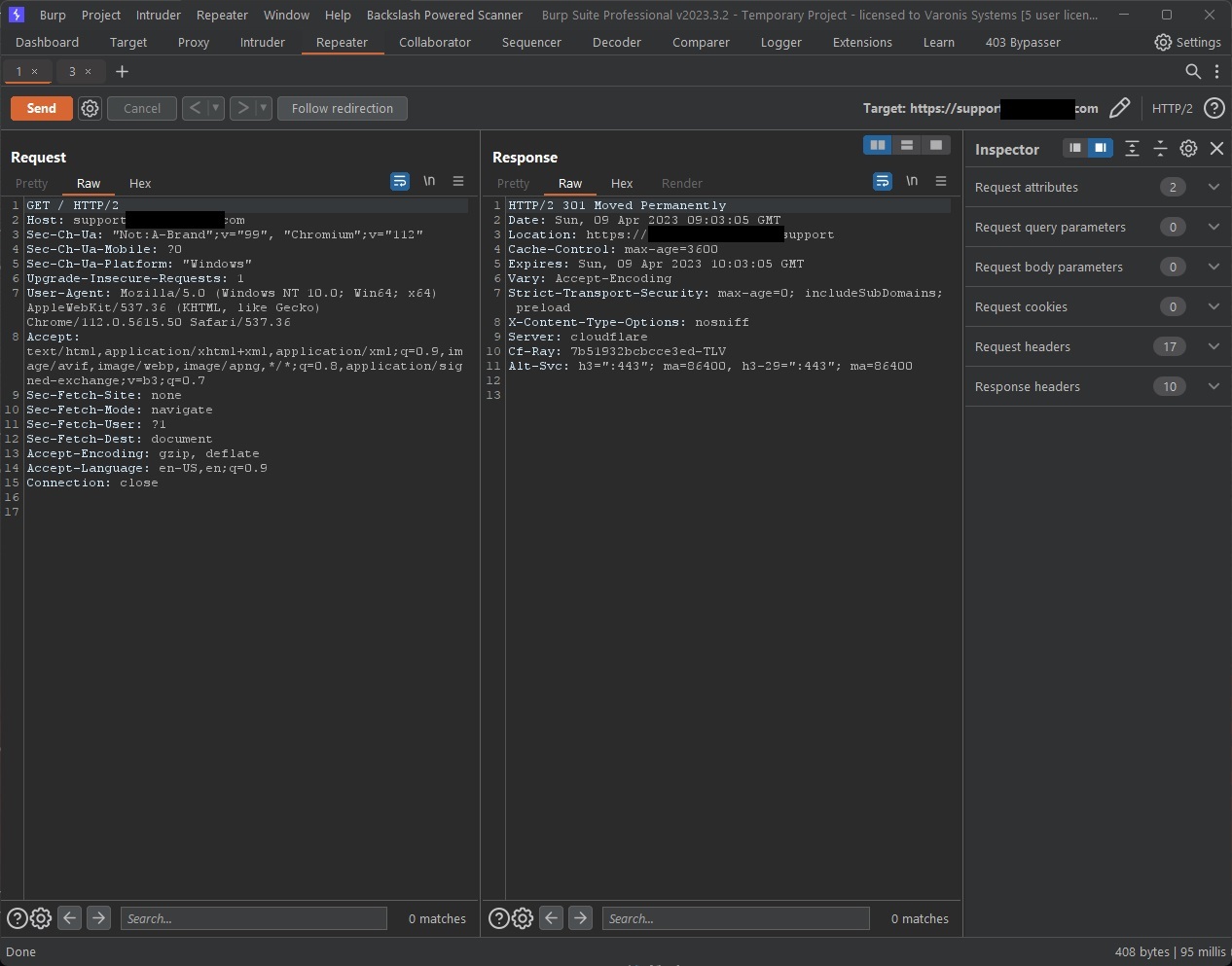

Une étude de Varonis met en évidence les risques posés par les sites Salesforce inactifs. Crées pour animer des communautés, ils contiennent des données sensibles et peuvent être facilement ciblés par des acteurs malveillants.

Les sites Salesforce désactivés de manière inappropriée et non maintenus sont vulnérables aux acteurs malveillants qui peuvent accéder à des données commerciales sensibles et à des informations personnelles identifiables (PII) en changeant simplement l’en-tête de l’hôte. C’est ce que révèle une nouvelle étude de Varonis Threat Labs, qui explore les menaces posées par les « sites fantômes » de Salesforce.

Que sont les sites fantômes de Salesforce ?

Les sites que l’on décrit comme fantômes sont généralement créés lorsque les entreprises utilisent des noms de domaine personnalisés au lieu d’URL internes peu attrayants afin que les partenaires puissent les consulter, a écrit Varonis Threat Labs. Pour ce faire, l’enregistrement DNS est configuré de manière à ce que « partners.acme.org » [par exemple] pointe vers le site de la communauté Salesforce à l’adresse « partners.acme.org.00d400.live.siteforce.com ». Une fois l’enregistrement DNS modifié, les partenaires visitant partners.acme.org pourront naviguer sur le site Salesforce d’Acme. Les problèmes commencent lorsqu’Acme décide de choisir un autre fournisseur de site communautaire, estiment les chercheurs.

Comme pour toute autre technologie, les entreprises peuvent remplacer un site d’expérience Salesforce par un autre. « Par la suite, Acme modifie l’enregistrement DNS partners.acme.org pour qu’il pointe vers un nouveau site susceptible de fonctionner dans leur environnement AWS », ajoute Varonis Threat Labs. Du point de vue des utilisateurs, le site Salesforce a disparu et une nouvelle page communautaire est disponible. Cette dernière peut être complètement déconnectée de Salesforce, ne pas fonctionner dans l’environnement, et aucune intégration évidente n’est détectable. Cependant, les chercheurs ont découvert que de nombreuses entreprises s’arrêtent à la simple modification des enregistrements DNS. « Elles ne suppriment pas le domaine personnalisé dans Salesforce et ne désactivent pas le site. Au lieu de cela, le site continue d’exister, d’extraire des données et de devenir un site fantôme ».

Une exploitation possible en modifiant l’en-tête de l’hôte

Comme un site fantôme reste actif dans Salesforce, le domaine siteforce se résout toujours, ce qui signifie qu’il est disponible dans les bonnes circonstances, expliquent les chercheurs. « Une simple requête GET aboutit à une erreur, mais il existe un autre moyen d’accéder au site. Les attaquants peuvent exploiter ces sites en modifiant simplement l’en-tête de l’hôte ». Cela fait croire à Salesforce que l’accès au site s’est déroulé correctement, et l’éditeur offrira le site à l’attaquant, ont-ils ajouté.

Bien que ces sites soient également accessibles en utilisant les URL internes complètes, ces URL sont difficiles à identifier pour un attaquant externe, ont souligné les chercheurs. « Toutefois, l’utilisation d’outils qui indexent et archivent les enregistrements DNS – tels que SecurityTrails et d’autres outils similaires – facilite grandement l’identification des sites fantômes ». Le risque est d’autant plus grand que les sites anciens et obsolètes sont moins bien entretenus et donc moins sûrs, ce qui facilite les attaques.

Les attaquants peuvent exploiter ces sites en modifiant simplement l’en-tête de l’hôte. Cela fait croire à Salesforce que le site a été consulté en tant que https://partners.acme.org/ et que Salesforce offre le site à l’attaquant. (Crédit : Varonis)

Des données commerciales sensibles et des informations confidentielles hébergées

Les chercheurs de Varonis ont affirmé avoir trouvé de nombreux sites inactifs contenant des données confidentielles, y compris des données commerciales sensibles et des informations confidentielles, qui n’étaient pas accessibles autrement. « Les données exposées ne se limitent pas à d’anciennes données datant de l’époque où le site était utilisé ; elles comprennent également de nouveaux enregistrements qui ont été partagés avec l’utilisateur invité, en raison de la configuration du partage dans son environnement Salesforce ».

Ils conseillent de désactiver les sites qui ne sont plus utilisés et soulignent l’importance du suivi de tous les sites Salesforce et des autorisations de leurs utilisateurs respectifs, y compris les utilisateurs communautaires et les utilisateurs invités. Varonis Threat Labs a également créé un guide pour protéger les communautés Salesforce actives contre la reconnaissance et le vol de données.

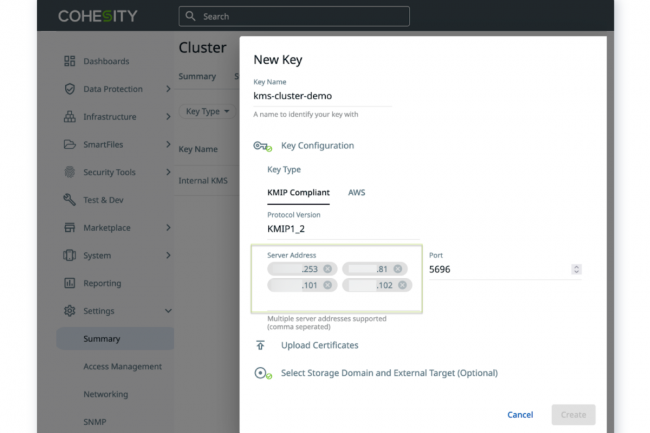

Le spécialiste de la sauvegarde et la protection des données Cohesity annonce la version 7.0 de sa plateforme Data Cloud. Cette déclinaison améliore l’authentification des accès privilégiés et la récupération des ransomwares.

L’éditeur américain spécialisé dans le back up as a service Cohesity a annoncé la version 7.0 de sa plateforme Data Cloud. Cette dernière offre aux entreprises des capacités de résilience améliorées pour aider à protéger et à sécuriser les données contre les cyber-attaques, explique la société dans un communiqué. Les fonctionnalités étendues comprennent le durcissement de l’accès privilégié, la récupération accélérée des fichiers et objets après une attaque de ransomware, et la réduction de la surface d’attaque via la prise en charge d’AWS GovCloud, ajoute la firme.

Dans son communiqué de presse, Cohesity explique que la version 7.0 de sa plateforme aide les entreprises à adopter une approche de la cyber-résilience plus centrée sur les données, notamment l’immuabilité des données, l’isolation des données (ou cyber-voûte) et la récupération à l’échelle. « Les entreprises sont confrontées à des défis importants en matière de gestion et de sécurisation de leur patrimoine de données dans le cloud et sur site, le ransomware et le vol de données étant leur préoccupation numéro un », commente Chris Kent, VP marketing produits et solutions chez Cohesity. « Data Cloud 7.0 ajoute une nouvelle couche de protection et de récupération aux données les plus critiques des entreprises ».

Contrôle des accès et sécurisation des données non structurées

Les contrôles d’accès renforcés pour Cohesity Data Cloud permettent un contrôle et une gestion plus stricts des comptes administratifs privilégiés et la protection des identifiants d’accès, indique Cohesity. « Ces contrôles augmentent encore la difficulté pour les acteurs de la menace d’altérer les données de sauvegarde. De nouveaux différentiateurs innovants, tels que les capacités de clé fractionnée, exigent que plusieurs personnes s’authentifient pour certains accès privilégiés à la console d’administration ». Aucun administrateur unique ne peut émettre unilatéralement des commandes privilégiées, ce qui contribue à protéger les données contre les acteurs de menaces malveillants, ajoute la société.

L’éditeur a également fait progresser la récupération des données après une attaque de ransomware avec SmartFiles. « De nouvelles fonctions de cycle de vie des données sont conçues pour réduire la surface d’attaque pour l’exfiltration des données en s’assurant que les données ne sont pas conservées plus longtemps que nécessaire, et les politiques de sécurité personnalisées aident à sécuriser davantage les données non structurées contre les accès non autorisés et les attaques ». Cette version introduit également des capacités supplémentaires d’analyse et de visualisation de l’utilisation des données sur les systèmes NAS tiers afin d’aider les entreprises à déplacer les données vers les SmartFiles pour une rétention à long terme et une immuabilité des données, ajoute-t-elle.

Enfin, Data Cloud 7.0 ajoute la prise en charge d’AWS GovCloud pour la protection des données et des métadonnées cibles afin d’aider les entreprises à réduire leur surface d’attaque en consolidant plusieurs produits ponctuels, affirme Cohesity. « Des cibles de stockage supplémentaires pour la rétention à long terme, et la prise en charge de la sauvegarde locale sur des plateformes tierces, notamment Lenovo SR645, HPE DL360 et DL380, Cisco UCS C220M6 AFC et C240 M6, et Dell 740XD pour les déploiements de clouds privés ». Randy Kerns, stratège et analyste senior chez Evaluator Group, a commenté la sortie de cette version en soulignant que la clé fractionnée et les capacités d’auto-failover du KMS sont un moyen d’aider les clients et les partenaires à protéger les données contre les cyberattaques.

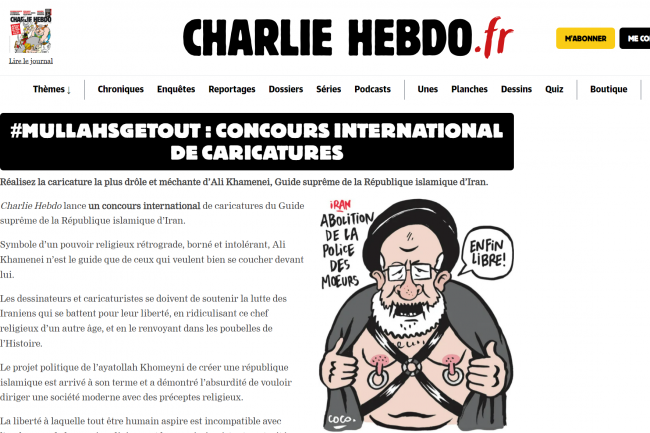

La récente attaque visant le journal satirique Charlie Hebdo a été attribuée à l’Iran par Microsoft. Le groupe – baptisé Neptunium revendique l’accès aux informations personnelles de plus de 200 000 lecteurs du journal. Il utilise notamment des faux comptes pour narguer le secteur français de la cybersécurité.

Le Digital Threat Analysis Center (DTAC) de Microsoft a attribué une récente opération d’influence visant le journal satirique français Charlie Hebdo à un acteur national iranien. Le groupe cybercriminel baptisé Neptunium par Microsoft a également été identifié comme Emennet Pasargad par le ministère américain de la justice et se fait parfois appeler « Holy Souls ». Début janvier, le groupe a affirmé avoir obtenu les informations personnelles de plus de 200 000 abonnés de Charlie Hebdo après avoir accédé à une base de données, ce qui, selon Microsoft, faisait suite à un concours de caricatures organisé par l’hebdomadaire. Les informations comprenaient une feuille de calcul détaillant les noms complets, les numéros de téléphone et les adresses physiques et de courriel des comptes qui s’étaient abonnés à la publication ou qui avaient effectué une transaction auprès d’elle.

« Ces données, obtenues par l’acteur iranien, pourraient exposer les abonnés du journal à un risque de ciblage en ligne ou physique par des organisations extrémistes », écrit le DTAC de Microsoft dans un billet de blog.

Une attaque similaire à d’autres campagnes de l’Iran

Pour rappel, en décembre 2022, Charlie Hebdo a lancé un concours international de caricatures « ridiculisant » le Guide suprême iranien Ali Khamenei, pour coïncider avec le huitième anniversaire de l’attaque des bureaux du journal par des terroristes. Le concours a été publiquement critiqué par le ministre iranien des Affaires étrangères, Hossein Amir-Abdollahian. Le 4 janvier, ce dernier a tweeté : « L’action insultante et discourtoise de la publication française […] contre l’autorité religieuse et politico-spirituelle ne sera pas […] laissée sans réponse ». Le même jour, il a convoqué l’ambassadeur de France en Iran pour « l’insulte » de Charlie Hebdo. Effet boule de neige, le 5 janvier, l’Iran a fermé l’Institut français de recherche en Iran dans ce que le ministère iranien des Affaires étrangères a décrit comme une « première étape », et a déclaré qu’il « poursuivrait sérieusement l’affaire et prendrait les mesures nécessaires ».

Par la suite, Neptunium a mis en vente les données volées pour 20 bitcoins (soit environ 340 000 dollars ou 315 952 euros à l’époque). Microsoft ajoute que de multiples éléments de l’attaque comportent des similitudes avec des campagnes antérieures menées par des acteurs de l’État-nation iranien. Parmi les éléments cités, elle relève : un personnage hacktiviste revendiquant le crédit de la cyberattaque ; la revendication d’une défiguration réussie d’un site Web ; la fuite de données privées en ligne ; l’utilisation de personnages « sockpuppet » inauthentiques sur les médias sociaux ; l’usurpation d’identité de sources faisant autorité ou encore le contact avec des médias.

Une vague de comptes bidons en France en janvier

L’utilisation de nombreux comptes sockpuppet en français – des comptes de réseaux sociaux utilisant des identités fictives ou volées pour masquer le véritable propriétaire du compte à des fins de tromperie – pour amplifier la campagne et diffuser des messages antagonistes était particulièrement importante, écrit Microsoft. « Le 4 janvier, les comptes, dont beaucoup ont un faible nombre de followers ont été créés récemment et ont commencé à publier des critiques des caricatures de Ali Khamenei sur Twitter. Avant même que la prétendue cyberattaque ne fasse l’objet d’une couverture médiatique importante, ces comptes ont publié des captures d’écran identiques d’un site Web en mode dégradé comportant le message suivant en français : ‘Charlie Hebdo a été piraté’ ».

Quelques heures plus tard, au moins deux comptes de réseaux sociaux ont commencé à se faire passer pour des figures d’autorité françaises, tandis que des comptes ont également publié des messages de raillerie, notamment : « Pour moi, le prochain sujet des caricatures de Charlie devrait être les experts français en cybersécurité ». L’utilisation de tels comptes sockpuppet a été observée dans de précédentes opérations liées à l’Iran, notamment une attaque revendiquée par Atlas Group, un partenaire de Hackers of Savior, que le FBI a attribuée à l’Iran en 2022.

L’enquête du cabinet d’avocats DLA Piper sur le RGPD et les violations de données montre une augmentation de 168 % des amendes au cours des 12 derniers mois, pour un montant record de 2,92 milliards d’euros. Les autorités de protection des données tournent désormais leur regard vers l’intelligence artificielle.

Les régulateurs européens des données ont émis un montant record de 2,92 milliards d’euros d’amendes l’année dernière, soit une augmentation de 168 % par rapport à 2021 (près de 1,1 milliard d’euros). C’est ce que révèle la dernière enquête RGPD et Data Breach du cabinet d’avocats international DLA Piper, qui couvre les 27 États membres de l’Union européenne, plus le Royaume-Uni, la Norvège, l’Islande et le Liechtenstein. La plus grosse amende de cette année, d’un montant de 405 millions d’euros, a été infligée par le commissaire irlandais à la protection des données (DPC) à Meta Platforms Ireland Limited concernant Instagram pour des manquements présumés à la protection des données personnelles des enfants. Le DPC irlandais a également infligé une amende de 265 millions d’euros à Meta pour ne pas avoir respecté l’obligation du RGPD en matière de protection des données by design et par défaut. Les deux amendes font actuellement l’objet d’un appel.

Malgré l’augmentation globale des amendes depuis le 28 janvier 2022, l’amende de 746 millions d’euros que les autorités luxembourgeoises ont infligée à Amazon l’année dernière reste la plus importante émise par un régulateur de données basé dans l’UE à ce jour (bien que l’on pense que le géant du e-commerce pourrait encore faire appel). Le rapport a également révélé une augmentation notable de l’attention portée par les autorités de surveillance à l’utilisation de l’intelligence artificielle (IA), tandis que le volume des violations de données signalées aux régulateurs a légèrement diminué par rapport au total de l’année précédente.

Les autorités plus sûres d’elles, les amendes en hausse

La dernière édition de l’enquête sur le RGPD et les violations de données a montré une augmentation significative d’une année sur l’autre de la valeur globale des amendes liées au règlement général sur la protection des données. « Cette hausse témoigne de la confiance croissante des autorités de contrôle et de leur volonté d’imposer des amendes élevées en cas de violation du RGPD, notamment à l’encontre des grands fournisseurs de technologies, et a également été influencée par l’impact fortement inflationniste de l’EDPB (Comité européen de la protection des données) », peut-on lire dans le rapport. « Les autorités locales de protection des données auront sans doute suivi avec intérêt les décisions de l’EDPB dans le cadre du mécanisme de cohérence du RGPD. Ces dernières concernant les amendes se sont traduites par une augmentation significative de la sanction finale imposée », a-t-il ajouté.

L’enquête a également mis en évidence l’impact de certaines décisions notables prises par les autorités de contrôle de la protection des données cette année concernant l’application des exigences de Schrems II et du chapitre V du RGPD relatif au transfert extraterritorial des données personnelles. Ross McKean, président du groupe britannique de protection des données et de cybersécurité, a déclaré : « La série d’amendes irlandaises du DPC visant les pratiques de publicité comportementale des plateformes de médias sociaux cette année ont le potentiel d’être tout aussi profondes pour l’avenir de la « grande affaire » au cœur de l’internet « libre » d’aujourd’hui. Compte tenu de l’enjeu, nous pouvons nous attendre à des années d’appels et de litiges. La loi est très loin d’être fixée sur ces questions ». L’Irlande (1 303 514 500 €), le Luxembourg (746 345 675 €) et la France (428 238 300 €) sont en tête de la liste du montant global des amendes RGPD imposées du 25 mai 2018 à ce jour, le Royaume-Uni (59 242 800 €) se classant au septième rang.

L’IA dans le viseur des régulateurs

Les Cnil européennes se concentrent davantage sur l’utilisation de l’IA et le rôle que jouent les données personnelles dans la formation de la technologie de l’IA, indique le rapport. « Elle a un impact sur tous les secteurs, qu’il s’agisse de l’automatisation des processus, de l’apprentissage automatique, des chatbots, de la reconnaissance faciale en passant par la réalité virtuelle et au-delà. Les données personnelles sont souvent le carburant qui alimente l’IA utilisée par les entreprises. Elles permettent d’adapter les paramètres de recherche, de repérer les tendances comportementales et de prédire les futurs résultats possibles », peut-on lire dans le rapport. Comme de nombreux systèmes d’IA utilisent des données personnelles, la réglementation de ces systèmes relève souvent du champ d’application du RGPD. « Plusieurs autorités de contrôle de la protection des données ont publié des orientations sur l’utilisation des données personnelles pour l’IA cette année », ajoute l’étude.

En mai 2022, l’ICO britannique a infligé une amende de 7 552 800 £ à la société de reconnaissance faciale Clearview AI pour avoir enfreint les lois sur la protection des données en raison de son utilisation d’images de visages de personnes et de données provenant d’informations accessibles au public. L’ICO a affirmé que l’entreprise avait collecté plus de 20 milliards d’images de visages de personnes et de données provenant d’informations accessibles au public sur l’internet et les plateformes de médias sociaux du monde entier. Le tout dans l’intention de créer une base de données en ligne, sans informer les personnes que leurs images étaient collectées ou utilisées de cette manière.