Selon un rapport de NCC Group, les modèles de machine learning sont très prometteurs pour détecter des attaques zero day. Mais pour débusquer les vulnérabilités dans le code avec l’IA générative, la partie est loin d’être gagnée.

L’IA générative – en particulier ChatGPT – ne devrait pas être considérée comme une ressource fiable pour détecter les vulnérabilités dans le code sans la supervision cruciale d’un expert humain. Toutefois, les modèles d’IA sont très prometteurs pour observer les attaques de type zero day. C’est ce qui ressort d’un dernier rapport du NCC Group, qui explore divers cas d’utilisation de l’IA dans le domaine de la cybersécurité. Le rapport « Safety, Security, Privacy & Prompts : Cyber Resilience in the Age of Artificial Intelligence » a été publié pour aider ceux qui souhaitent mieux comprendre comment l’IA s’applique à la cybersécurité, en résumant comment elle peut être utilisée par les professionnels de ce domaine.

Cette question a fait l’objet d’un grand nombre de discussions, de recherches et d’opinions cette année, suite à l’arrivée explosive et à la croissance de la technologie de l’IA générative à la fin de l’année 2022. On a beaucoup parlé des risques de sécurité que présentent les chatbots d’IA générative, qu’il s’agisse de préoccupations concernant le partage d’informations commerciales sensibles avec des algorithmes d’auto-apprentissage avancés ou d’acteurs malveillants qui les utilisent pour renforcer considérablement les attaques. De même, beaucoup affirment que, s’ils sont utilisés correctement, les chatbots d’IA générative peuvent améliorer les défenses de cybersécurité.

La surveillance humaine essentielle pour détecter les failles de sécurité du code

L’un des points clés du rapport est de savoir si le code source peut être introduit dans un chatbot d’IA générative pour savoir s’il contient des bugs de sécurité et mettre en évidence avec précision les vulnérabilités potentielles pour les développeurs. Malgré les promesses et les gains de productivité que l’IA générative apporte dans le développement de code, elle a cependant montré des résultats mitigés dans sa capacité à dénicher efficacement les vulnérabilités du code, a constaté NCC Group.

« L’efficacité, ou non, de ces approches utilisant les modèles actuels a fait l’objet d’une recherche de NCC Group, la conclusion étant que la supervision humaine experte est toujours cruciale », peut-on lire dans le rapport. À l’aide d’exemples de code non sécurisé provenant de Damn Vulnerable Web Application (DVWA), il a été demandé à ChatGPT de décrire les vulnérabilités dans une série d’exemples de code source PHP non sécurisé. Au bout du compte les résultats sont mitigés et ne constituent certainement pas un moyen fiable de trouver les vulnérabilités dans le code développé.

Le machine learning « simple » efficace pour débusquer les failles zero day

Un autre cas d’utilisation de l’IA dans le domaine de la cybersécurité défensive exploré dans l’étude porte sur l’utilisation de modèles d’apprentissage machine (ML) pour aider à la détection d’attaques de type zero day et apporter ainsi une réponse automatisée afin de protéger les utilisateurs de malware. Pour se faire, la société a parrainé un étudiant en master au Centre for Doctoral Training in Data Intensive Science (CDT DIS) de l’University College London (UCL) pour développer un modèle de classification pour déterminer si un fichier est un malware. Non sans réussite : « Plusieurs modèles ont été testés, le plus performant atteignant une précision de classification de 98,9 % », peut-on lire dans le rapport.

Le renseignement sur les menaces implique la surveillance de multiples sources de données en ligne fournissant des flux de données de renseignement sur les vulnérabilités nouvellement identifiées, les exploits développés, et les tendances et modèles dans le comportement des attaquants. « Ces données sont souvent des données textuelles non structurées provenant de forums, de médias sociaux et du dark web. Les modèles de ML peuvent être utilisés pour traiter ces informations, identifier les nuances communes de cybersécurité dans les données, et donc identifier les tendances dans les tactiques, techniques et procédures (TTP) des attaquants », selon le rapport. Cela permet aux défenseurs de mettre en œuvre de manière proactive et préventive des systèmes de surveillance ou de contrôle supplémentaires si des menaces sont particulièrement importantes pour leur entreprise ou leur paysage technologique, peut-on lire dans l’étude.

Une étude d’Aqua Security montre que les logiciels malveillants et les portes dérobées sont utilisés dans des attaques touchant des clusters Kubernetes dans plus de 350 entreprises de toute taille.

Des clusters Kubernetes appartenant à plus de 350 entreprises ont été détectés comme étant ouvertement accessibles et non protégés. Plus de la moitié d’entre eux ont été compromis par le biais de malwares ou de backdoors. C’est ce que révèlent les conclusions d’Aqua Security à l’issue d’une enquête de trois mois menée par son équipe de recherche, Nautilus. La plupart des entreprises concernées sont de petite ou de moyenne taille mais d’autres font partie du classement Fortune 500. Deux mauvaises configurations sont à l’origine de ces incidents de sécurité : l’une ouvre un accès anonyme avec privilèges et l’autre expose des clusters Kubernetes sur Internet.

Kubernetes est un système d’orchestration open source qui s’appuie sur des conteneurs pour automatiser le déploiement, la mise à l’échelle et la gestion des applications, généralement dans un environnement cloud. Au fil du temps, il est devenu le système d’exploitation de facto du cloud, mais il peut également présenter des risques et des défis de sécurité importants pour les entreprises. L’étude 2023 State of Kubernetes Security Report de Red Hat s’appuie sur les réponses de 600 professionnels DevOps, de l’ingénierie et de la sécurité au niveau mondial pour connaitre les défis de sécurité les plus courants auxquels les entreprises sont confrontées dans l’adoption du cloud native. Parmi les personnes interrogées, 38 % ont cité la sécurité comme une préoccupation majeure dans les stratégies de conteneurs et de Kubernetes, 67 % ont retardé ou ralenti le déploiement en raison de préoccupations liées à la sécurité de cet environnement, et 37 % ont subi une perte de revenus ou de clients en raison d’un incident de sécurité s’y rapportant.

Plus de 350 serveurs API susceptibles d’être exploités

Sur une période de trois mois, les chercheurs ont identifié plus de 350 serveurs API susceptibles d’être exploités par des attaquants. En analysant les hôtes nouvellement découverts, l’équipe a constaté que 72 % d’entre eux avaient les ports 443 et 6443 exposés (il s’agit des ports HTTPS par défaut). Elle a également constaté que 19 % des hôtes utilisaient des ports HTTP tels que 8001 et 8080, tandis que les autres utilisaient des ports moins courants (par exemple, 9999). « La répartition des hôtes a révélé que si la plupart (85 %) avaient entre 1 et 3 nœuds, certains hébergeaient entre 20 et 30 nœuds au sein de leurs clusters Kubernetes. Le nombre de nœuds plus élevé pourrait indiquer des entreprises plus grandes ou des clusters plus importants », écrivent les chercheurs. En ce qui concerne la répartition géographique, la plupart des serveurs étaient géolocalisés en Amérique du Nord, avec une empreinte substantielle d’AWS proche des 80 %. En revanche, les fournisseurs de cloud chinois représentaient environ 17 % des serveurs.

Les chercheurs ont constaté qu’environ 60 % des clusters étaient activement attaqués par des cryptomineurs. L’équipe a créé un environnement pot de miel (honeypot) pour collecter des données supplémentaires sur ces attaques afin de faire la lumière sur les campagnes en cours. Parmi les principaux résultats, Nautilus a découvert la campagne Silentbob, nouvelle et très agressive, récemment signalée, révélant la résurgence de TeamTNT ciblant les clusters Kubernetes. Les chercheurs ont également mis en lumière une campagne de destruction du contrôle d’accès basé sur les rôles (RBAC) visant à créer une porte dérobée cachée, ainsi que des campagnes de cryptomining, incluant une exécution plus étendue de la campagne Dero déjà révélée, avec des images de conteneurs supplémentaires qui cumulaient plusieurs centaines de milliers d’extractions.

Deux erreurs de configuration courantes exploitées dans la nature

La recherche a mis en évidence deux erreurs de configuration courantes, largement pratiquées par les organisations et activement exploitées dans la nature. La première accorde un accès anonyme avec des privilèges, un utilisateur anonyme non authentifié ne subissant qu’une seule phase d’autorisation. « Par défaut, l’utilisateur anonyme n’a aucune autorisation, mais nous avons vu ce praticien dans la nature, et dans certains cas, donner des privilèges à l’utilisateur anonyme », ont-ils écrit. En mélangeant tous ces éléments, on crée une grave erreur de configuration. « Nous avons vu des cas où les praticiens lient le rôle d’utilisateur anonyme avec d’autres rôles, souvent des rôles d’administrateur, ce qui met leurs clusters en danger », selon les chercheurs. Un mélange de ces mauvaises configurations peut permettre aux attaquants d’obtenir un accès non autorisé au cluster Kubernetes, compromettant potentiellement toutes les applications qui y sont exécutées, ainsi que d’autres environnements.

Le second problème est une mauvaise configuration du proxy kubectl exposant sans le savoir le cluster Kubernetes à Internet, ont déclaré les chercheurs. Les hôtes touchés comprennent des entreprises de divers secteurs tels que les services financiers, l’aérospatiale, l’automobile, l’industrie et la sécurité. « Lorsque vous exécutez la même commande avec les drapeaux suivants ‘-address=`0.0.0.0` -accept-hosts `.*`’, le proxy sur votre poste de travail écoutera et transmettra des requêtes autorisées et authentifiées au serveur API depuis n’importe quel hôte ayant un accès HTTP au poste de travail. Notez que les privilèges sont les mêmes que ceux de l’utilisateur qui a exécuté la commande kubectl proxy ».

L’émergence des grands modèles de langage donne des idées aux cyberpirates pour attaquer les applications d’intelligence artificielle qui les utilisent. Focus sur leurs caractéristiques et conseils pour mieux s’en prémunir.

L’Open Worldwide Application Security Project (OWASP) a publié les 10 vulnérabilités les plus critiques souvent observées affectant les grands modèles de langage (LLM) embarquées dans des applications IA, en soulignant leur impact potentiel, leur facilité d’exploitation et leur prévalence. Parmi les exemples de vulnérabilités figurent les injections rapides, les fuites de données, le sandboxing inadéquat et l’exécution de code non autorisée. Cette liste vise à sensibiliser les développeurs, les concepteurs, les architectes – et plus globalement les entreprises – aux risques de sécurité potentiels lors du déploiement et de la gestion des LLM. Et à suggérer des stratégies de remédiation en améliorant la posture de sécurité des applications LLM.

L’émergence d’interfaces de chat génératives basées sur des LLM et leur impact sur la cybersécurité est un sujet de discussion majeur. Les inquiétudes concernant les risques que ces nouvelles technologies pourraient introduire vont des problèmes potentiels liés au partage d’informations commerciales sensibles avec des algorithmes d’auto-apprentissage avancés, aux acteurs malveillants qui les utilisent pour renforcer considérablement les attaques. Certains pays et entreprises envisagent d’interdire l’utilisation de technologies d’IA générative telles que ChatGPT, ou l’ont déjà fait, pour des raisons de sécurité des données, de protection et de respect de la vie privée. Zoom sur les 10 vulnérabilités les plus critiques affectant les applications LLM et moyens de limiter leurs dégâts potentiels.

1. Attaque par injection d’invite

Les injections d’invites consistent à contourner les filtres ou à manipuler le modèle à l’aide d’invites soigneusement conçues qui font que le modèle ignore les instructions précédentes ou exécute des actions involontaires, fait savoir l’OWASP. « Ces vulnérabilités peuvent avoir des conséquences inattendues, notamment des fuites de données, des accès non autorisés ou d’autres atteintes à la sécurité ». Les failles les plus courantes en matière d’injection d’invite consistent à contourner les filtres ou les restrictions en utilisant des modèles de langage ou des jetons spécifiques, à exploiter les faiblesses des mécanismes de symbolisation ou d’encodage du LLM et à l’induire en erreur pour qu’il effectue des actions non souhaitées en fournissant un contexte trompeur.

Un exemple de scénario d’attaque est celui d’un utilisateur malveillant qui contourne un filtre de contenu en utilisant des modèles de langage, des jetons ou des mécanismes d’encodage spécifiques que le LLM ne parvient pas à reconnaître comme du contenu restreint, ce qui permet à l’utilisateur d’effectuer des actions qui devraient être bloquées, explique l’OWASP. Les mesures préventives pour cette vulnérabilité sont les suivantes :

– Mettre en œuvre une validation d’entrée et un nettoyage strict pour les invites fournies par l’utilisateur ;- Utiliser un filtrage contextuel et un encodage de sortie pour empêcher la manipulation des invites ;- Mettre à jour et affiner régulièrement le LLM pour améliorer sa compréhension des entrées malveillantes et des cas limites.

2. Fuite de données

Il y a fuite de données lorsqu’un grand modèle de langage révèle accidentellement des informations sensibles, des algorithmes propriétaires ou d’autres détails confidentiels par le biais de ses réponses. « Cela peut entraîner un accès non autorisé à des données sensibles ou à la propriété intellectuelle, des violations de la vie privée et d’autres atteintes à la sécurité », poursuit l’OWASP.

Un filtrage incomplet ou incorrect des informations sensibles dans les réponses du LLM, la configuration/mémorisation des données sensibles dans le processus de formation du modèle et la divulgation involontaire d’informations confidentielles en raison d’une mauvaise interprétation ou d’erreurs du LLM sont des vulnérabilités courantes en matière de fuite de données. Un attaquant pourrait délibérément interroger le modèle à l’aide d’invites soigneusement conçues, en essayant d’extraire des informations sensibles que le LLM a mémorisées à partir de ses données d’entraînement, ou un utilisateur légitime pourrait par inadvertance poser au modèle une question qui révèle des informations sensibles/confidentielles. Les mesures préventives contre les fuites de données sont les suivantes :

– Mettre en œuvre un filtrage strict des données de sortie et des mécanismes contextuels pour empêcher le LLM de révéler des informations sensibles ;- Utiliser des techniques de confidentialité différentielle ou d’autres méthodes d’anonymisation des données pendant le processus de formation du LLM afin de réduire le risque d’adaptation excessive ou de mémorisation ;- Auditer et examiner régulièrement les réponses du LLM pour s’assurer que des informations sensibles ne sont pas divulguées par inadvertance.

3. Un bac à sable inadéquat

Si un LLM n’est pas correctement isolé lorsqu’il a accès à des ressources externes ou à des systèmes sensibles, un sandboxing inadéquat peut conduire à une exploitation potentielle, à un accès non autorisé ou à des actions involontaires de la part du modèle. Une séparation insuffisante entre l’environnement LLM et d’autres systèmes ou magasins de données critiques, des restrictions inappropriées permettant au modèle d’accéder à des ressources sensibles, et des LLM effectuant des actions au niveau du système/interagissant avec d’autres processus sont des vulnérabilités courantes d’un sandboxing LLM inadéquat, selon l’OSWAP.

Un exemple d’attaque serait un acteur malveillant qui exploiterait l’accès d’un LLM à une base de données sensible en créant des invites qui demanderaient au système d’extraire et de révéler des informations confidentielles. Les mesures préventives sont les suivantes :

– Isoler l’environnement LLM des autres systèmes et ressources critiques ;- Restreindre l’accès du LLM aux ressources sensibles et limiter ses capacités au minimum requis pour l’objectif visé ;- Auditer et examiner régulièrement l’environnement du LLM et les contrôles d’accès pour s’assurer que l’isolement approprié est maintenu.

4. Exécution de code non autorisé

L’exécution de code non autorisé se produit lorsqu’un attaquant exploite un LLM pour exécuter un code malveillant, des commandes ou des actions sur le système sous-jacent par le biais d’invites en langage naturel. Les vulnérabilités les plus courantes sont les suivantes : entrée utilisateur non nettoyée ou restreinte qui permet aux attaquants de créer des invites qui déclenchent l’exécution d’un code non autorisé, restrictions insuffisantes sur les capacités du grand modèle de langage et exposition involontaire de fonctionnalités ou d’interfaces au niveau du système à l’IA.

L’OWASP a cité deux exemples d’attaques : un attaquant élaborant une invite qui demande au LLM d’exécuter une commande qui lance un shell inversé sur le système sous-jacent, accordant à l’attaquant un accès non autorisé, et le LLM étant involontairement autorisé à interagir avec une API au niveau du système, qu’un attaquant manipule pour exécuter des actions non autorisées sur le système. Les équipes peuvent contribuer à empêcher l’exécution de code non autorisé grâce à ces actions :

– Mettre en œuvre des processus stricts de validation et d’assainissement des entrées pour empêcher que des invites malveillantes ou inattendues ne soient traitées par le LLM ;- Assurer un sandboxing approprié et restreindre les capacités du LLM pour limiter sa capacité à interagir avec le système sous-jacent.

5. Vulnérabilités liées à la falsification des requêtes serveur

Les vulnérabilités liées à la falsification des requêtes côté serveur (SSRF) se produisent lorsqu’un attaquant exploite un LLM pour effectuer des requêtes involontaires ou accéder à des ressources restreintes telles que des services internes, des API ou des magasins de données. La validation insuffisante des entrées, qui permet aux attaquants de manipuler les invites du LLM pour lancer des requêtes non autorisées, et les mauvaises configurations des paramètres de sécurité du réseau ou de l’application, qui exposent les ressources internes au LLM, sont des vulnérabilités SSRF courantes, a déclaré l’OWASP. Pour exécuter une attaque, un cyberpirate pourrait créer une invite qui ordonne au LLM de faire une demande à un service interne, en contournant les contrôles d’accès et en obtenant un accès non autorisé à des informations sensibles. Il peut également exploiter une mauvaise configuration des paramètres de sécurité de l’application qui permet au LLM d’interagir avec une API restreinte, accédant ainsi à des données sensibles ou les modifiant. Les mesures préventives sont les suivantes :

– Mettre en œuvre une validation et un nettoyage rigoureux des entrées afin d’empêcher les invites malveillantes ou inattendues d’initier des requêtes non autorisées ;- Vérifier et examiner régulièrement les paramètres de sécurité du réseau et des applications afin de s’assurer que les ressources internes ne sont pas exposées par inadvertance au LLM.

6. Dépendance excessive à l’égard du contenu LLM généré

Selon l’OSAWP, une confiance excessive dans le contenu généré par les LLM peut conduire à la propagation d’informations trompeuses ou incorrectes, à une diminution de l’apport humain dans la prise de décision et à une réduction de la pensée critique. Et de prévenir : « les entreprises et les utilisateurs peuvent faire confiance au contenu généré par les MFR sans vérification, ce qui entraîne des erreurs, des communications erronées ou des conséquences inattendues. Les problèmes courants liés à une confiance excessive dans le contenu généré par le LLM comprennent l’acceptation du contenu généré par le LLM comme un fait sans vérification, la supposition que le contenu généré par le LLM est exempt de parti pris ou de désinformation, et le fait de s’appuyer sur le contenu généré par le LLM pour des décisions critiques sans intervention humaine ou supervision ».

Par exemple, si une entreprise se fie à un LLM pour générer des rapports et des analyses de sécurité et que le LLM génère un rapport contenant des données incorrectes que l’entreprise utilise pour prendre des décisions critiques en matière de sécurité, il pourrait y avoir des répercussions importantes en raison de la confiance accordée au contenu inexact généré par le LLM. Rik Turner, analyste principal en cybersécurité chez Omdia, parle d’hallucinations du LLM : « Si le contenu revient en disant des bêtises et que l’analyste peut facilement l’identifier comme tel, il ou elle peut l’annuler et aider l’algorithme à se perfectionner. Mais que se passe-t-il si l’hallucination est très plausible et ressemble à la réalité ? En d’autres termes, le LLM pourrait-il en fait renforcer la crédibilité d’un faux positif, avec des conséquences potentiellement désastreuses si l’analyste se lance dans la mise hors service d’un système ou bloque le compte d’un client fortuné pendant plusieurs heures ? ».

7. Alignement inadéquat de l’IA

L’alignement inadéquat de l’IA se produit lorsque les objectifs et le comportement du LLM ne sont pas alignés sur le cas d’utilisation prévu, ce qui entraîne des conséquences indésirables ou des vulnérabilités. Selon l’OWASP, les problèmes les plus fréquents sont les suivants : objectifs mal définis qui conduisent le LLM à donner la priorité à des comportements indésirables ou nuisibles, fonctions de récompense ou données d’entraînement mal alignées qui entraînent un comportement involontaire du modèle, insuffisance des tests et de la validation du comportement du LLM. Si un LLM conçu pour aider aux tâches d’administration du système est mal aligné, il pourrait exécuter des commandes nuisibles ou donner la priorité à des actions qui dégradent les performances ou la sécurité du système. Les équipes peuvent prévenir les vulnérabilités liées à un alignement inadéquat de l’IA en prenant les mesures suivantes :

– Définir les objectifs et le comportement prévu du LLM au cours du processus de conception et de développement ;- Veiller à ce que les fonctions de récompense et les données d’entraînement soient alignées sur les résultats souhaités et n’encouragent pas un comportement indésirable ou nuisible ;- Tester et valider régulièrement le comportement du LLM dans un large éventail de scénarios, d’entrées et de contextes afin d’identifier et de résoudre les problèmes d’alignement.

8. Contrôles d’accès insuffisants

Des contrôles d’accès insuffisants se produisent lorsque les contrôles d’accès ou les mécanismes d’authentification ne sont pas correctement mis en œuvre, ce qui permet à des utilisateurs non autorisés d’interagir avec le LLM et d’exploiter potentiellement les vulnérabilités. D’après l’OWASP, le fait de ne pas appliquer des exigences strictes en matière d’authentification pour accéder au LLM, une mise en œuvre inadéquate du contrôle d’accès basé sur les rôles (RBAC) permettant aux utilisateurs d’effectuer des actions au-delà de leurs autorisations prévues, et le fait de ne pas fournir de contrôles d’accès appropriés pour le contenu et les actions générés par le LLM sont autant d’exemples courants.

Un exemple d’attaque est celui d’un acteur malveillant qui obtient un accès non autorisé à un LLM en raison de la faiblesse des mécanismes d’authentification, ce qui lui permet d’exploiter les vulnérabilités ou de manipuler le système, explique l’organisme. Les mesures préventives sont les suivantes :

– Mettre en œuvre des mécanismes d’authentification forte, tels que l’authentification multifactorielle (MFA), pour s’assurer que seuls les utilisateurs autorisés peuvent accéder au LLM ;- Mettre en œuvre des contrôles d’accès appropriés pour le contenu et les actions générés par le LLM afin d’empêcher tout accès ou manipulation non autorisé.

9. Traitement inapproprié des erreurs

Il y a mauvaise gestion des erreurs lorsque les messages d’erreur ou les informations de débogage sont exposés d’une manière qui pourrait révéler des informations sensibles, des détails du système ou des vecteurs d’attaque potentiels à un acteur de la menace. Les vulnérabilités les plus courantes en matière de gestion des erreurs comprennent l’exposition d’informations sensibles ou de détails du système par le biais de messages d’erreur, la fuite d’informations de débogage qui pourraient aider un pirate à identifier des vulnérabilités ou des vecteurs d’attaque potentiels, et le fait de ne pas gérer les erreurs de manière gracieuse, ce qui peut entraîner un comportement inattendu ou des pannes du système.

Par exemple, un attaquant pourrait exploiter les messages d’erreur d’un LLM pour recueillir des informations sensibles ou des détails du système, ce qui lui permettrait de lancer une attaque ciblée ou d’exploiter des vulnérabilités connues. Par ailleurs, un développeur pourrait accidentellement laisser des informations de débogage exposées dans la production, ce qui permettrait à un attaquant d’identifier des vecteurs d’attaque potentiels ou des vulnérabilités dans le système, signale l’OWASP. Ces risques peuvent être atténués par les actions suivantes :

– Mettre en œuvre des mécanismes de gestion des erreurs appropriés pour s’assurer que les erreurs sont détectées, enregistrées et traitées ;- Veiller à ce que les messages d’erreur et les informations de débogage ne révèlent pas d’informations sensibles ou de détails du système ;- Envisager d’utiliser des messages d’erreur génériques pour les utilisateurs, tout en consignant des informations d’erreur détaillées pour les développeurs et les administrateurs.

10. Empoisonnement des données d’entraînement

L’empoisonnement des données d’entraînement se produit lorsqu’un attaquant manipule les données d’entraînement ou les procédures de réglage fin d’un LLM pour introduire des vulnérabilités, des portes dérobées ou des biais qui pourraient compromettre la sécurité, l’efficacité ou le comportement éthique du modèle, a écrit l’OWASP. Les problèmes courants d’empoisonnement des données d’entraînement comprennent l’introduction de portes dérobées ou de vulnérabilités dans le LLM par le biais de données d’entraînement manipulées de manière malveillante et l’injection de biais dans le LLM l’amenant à produire des réponses biaisées ou inappropriées. Les actions suivantes peuvent aider à prévenir ce risque :

– Garantir l’intégrité des données d’entraînement en les obtenant auprès de sources fiables et en validant leur qualité ;- Mettre en œuvre des techniques robustes d’assainissement et de prétraitement des données pour éliminer les vulnérabilités ou les biais potentiels des données d’apprentissage ;- Utiliser des mécanismes de surveillance et d’alerte pour détecter un comportement inhabituel ou des problèmes de performance dans le LLM, indiquant potentiellement un empoisonnement des données de formation.

Une responsabilité à assumer

Les responsables de la sécurité et les entreprises sont responsables de l’utilisation sécurisée des LLMLes experts s’accordent à dire que ces derniers sont responsables des interfaces de chat d’IA générative qui s’appuient sur des LLM. « Les équipes de sécurité et les équipes juridiques devraient collaborer pour trouver la meilleure voie à suivre pour leurs organisations afin d’exploiter les capacités de ces technologies sans compromettre la propriété intellectuelle ou la sécurité », a récemment déclaré Chaim Mazal, RSSI de Gigamon.

Les chatbots alimentés par l’IA ont besoin de mises à jour régulières pour rester efficaces contre les menaces et la supervision humaine est essentielle pour garantir le bon fonctionnement des LLM, a ajouté de son côté Joshua Kaiser, responsable IA et CEO de Tovie AI. « En outre, les LLM ont besoin d’une compréhension contextuelle pour fournir des réponses précises et détecter tout problème de sécurité, et doivent être testés et évalués régulièrement pour identifier les faiblesses ou les vulnérabilités potentielles ».

L’ISACA va poposer 20 000 adhésions gratuites à des étudiants dans toute l’Europe et aidera les entreprises à identifier les candidats qualifiés en cybersécurité.

L’association professionnelle mondiale ISACA a annoncé à la Commission européenne qu’elle s’engageait à développer et à renforcer la main-d’œuvre dans le domaine de la cybersécurité en Europe. Dans le cadre de cet engagement, l’ISACA offrira 20 000 adhésions gratuites à des étudiants dans toute l’Europe afin qu’ils acquièrent des compétences cruciales en matière de cybersécurité et aider les entreprises à identifier les candidats qualifiés en cybersécurité en complément du programme européen en cours, a déclaré l’association. Selon l’ISACA, la réduction de la pénurie de main-d’œuvre en cybersécurité et la promotion de la diversité dans ce domaine seront des domaines clés, contribuant au développement de profils hautement qualifiés en cybersécurité à même de rassurer les entreprises.

En avril, l’UE a lancé la Cyber Skills Academy dans le cadre de l’Année européenne des compétences afin d’augmenter le nombre de professionnels qualifiés dans le domaine de la cybersécurité dans l’UE. Parallèlement, la récente étude de l’ISACA sur l’état de la confiance numérique a montré que le manque de compétences et de formation reste un obstacle important à l’instauration de la confiance numérique en Europe. La dernière étude de l’ISC2 sur la main-d’œuvre dans le domaine de la cybersécurité fait état d’une pénurie mondiale de 3,4 millions de personnes dans ce domaine, les entreprises ayant du mal à combler ce manque.

Un engagement fort dans l’éducation et la formation en cybersécurité

L’ISACA s’est engagée à réduire le déficit de compétences en matière de cybersécurité en combinant l’éducation, les adhésions et la formation, a-t-elle déclaré dans un communiqué. L’organisme a indiqué qu’elle collaborerait avec plus de 60 organismes de formation et établissements universitaires pour s’assurer que les enseignants et les formateurs possèdent les connaissances et les qualifications nécessaires pour dispenser une formation complète en cybersécurité basée sur les orientations du groupe. L’ISACA fournira également 20 000 adhésions gratuites à des étudiants en Europe, leur permettant d’accéder au réseau de l’ISACA dans la région. Ces étudiants auront la possibilité d’améliorer leurs connaissances en accédant aux ressources, aux diplômes, aux formations et aux événements de l’association.

En outre, ce groupe soutiendra l’identification de candidats qualifiés pour les entreprises en facilitant les contacts entre les membres étudiants et les cadres supérieurs par le biais d’événements virtuels et en personne organisés par plus de 40 chapitres de l’ISACA dans toute l’Europe, a ajouté l’organisation. Cette dernière s’est engagée à étendre la portée et l’impact de ses programmes de formation et d’accréditation dans toute l’Europe, en dépassant le cap des 46 000 personnes certifiées conformément au cadre européen des compétences en cybersécurité. Enfin, l’ISACA diffusera des connaissances aux citoyens de chaque pays européen par le biais d’une série d’événements et de publications organisés par ses sections dans la région, dans le but de sensibiliser le grand public à la cybersécurité et de lui en faire comprendre les tenants et les aboutissants.

Plus de confiance à recruter des profils cybersécurité spécialisés

Les engagements pris dans le cadre de cette promesse donneront aux entreprises européennes une plus grande confiance dans le fait que les talents qu’elles recrutent ont les qualifications et les compétences nécessaires pour utiliser la cybersécurité comme un facteur de réussite, en promouvant la confiance des clients et de l’ensemble des parties prenantes, et en accélérant l’adoption plus sûre des nouvelles technologies, explique Chris Dimitriadis, responsable de la stratégie mondiale à l’ISACA.

« La pénurie de professionnels de la cybersécurité en Europe se situe entre 260 000 et 500 000 personnes, selon la Commission européenne », explique le dirigeant. « Sans les talents adéquats, les entreprises s’inquiètent de savoir quand – et non pas si – elles seront attaquées, et comment cela affectera leur réputation et leur succès. L’engagement que nous avons pris auprès de la Commission européenne vise à réduire le déficit de compétences en matière de cybersécurité en Europe en proposant un programme global de formation et d’accréditation pour permettre aux talents actuels et futurs d’entrer sur le marché du travail dans le domaine de la cybersécurité, en ouvrant le vivier de talents aux entreprises et en leur donnant accès à une main-d’œuvre qualifiée ».

Quand ils ne sont pas consultés pendant de longues périodes, les comptes inactifs d’utilisateurs sont plus susceptibles d’être compromis que d’autres. En cause : l’utilisation d’anciens mots de passe ayant été piratés et l’absence d’authentification multi-facteur.

Le silence est d’or, mais pas pour les comptes dormants. En effet, ils posent des risques de sécurité importants pour les utilisateurs et les entreprises. Les cybercriminels en sont bien conscients et sont capables d’utiliser des informations volées sur des comptes oubliés pour exploiter ceux actifs. C’est ce qui ressort de la première étude Customer Identity Trends Report d’Okta qui a interrogé plus de 20 000 consommateurs dans 14 pays sur leurs expériences en ligne et leurs attitudes à l’égard de la sécurité et de l’identité numériques. Ce rapport a révélé que la prolifération des identités peut déclencher des risques de sécurité importants liés à la prise de contrôle de comptes (ATO) en raison des comptes dormants, en particulier si les clients réutilisent (ou ne modifient que légèrement) les mots de passe ou ne procèdent pas à des vérifications de sécurité. Une faille dans n’importe quel service ouvre la voie pour un acteur malveillant à disposer d’un volume considérable d’informations d’identification et de données personnelles associées. Les attaquants étant capables de se servir de ces informations à grande échelle pour compromettre des comptes actifs, y compris des comptes et des réseaux professionnels importants.

Cette enquête a été publiée après l’annonce de Google de mettre à jour sa politique d’inactivité pour les comptes en la portant à deux ans, ce qui signifie que si un compte personnel n’a pas été utilisé ou n’a pas fait l’objet d’une connexion pendant au moins deux ans, le compte et son contenu peuvent être supprimés. Cela inclut le contenu de Workspace (Gmail, Docs, Drive, Meet, Calendar) et de Photos. Les nouvelles règles entreront en vigueur au plus tôt en décembre 2023, a précisé l’entreprise.

La prolifération des comptes contribue aux risques liés aux comptes inactifs

Le volume considérable de nouveaux comptes créés débouche sur un phénomène notable d’attrition se caractérisant par un empilement de comptes non utilisés mais pas pour autant actifs d’un utilisateur. Les plus anciens ne sont pas supprimés, mais deviennent souvent inutilisés et oubliés, parfois pendant des années, devenant en sorte morts-vivants. Selon le rapport d’Okta, cette prolifération est plus fréquente chez les jeunes utilisateurs, mais elle est significative dans la plupart des groupes d’âge. Le nombre estimé de nouveaux comptes en ligne enregistrés au cours des trois derniers mois pour les 18-29 ans est légèrement supérieur à 40, avec une légère baisse à 35 pour les 30-39 ans et à 34 pour les 40 à 49 ans. Les 60 ans et plus ne sont pas en reste et en auraient créé environ 20 au cours des trois derniers mois.

L’un des principaux défis posés par le renouvellement des comptes est la capacité à gérer et à maintenir en toute sécurité les empreintes numériques d’un grand nombre de comptes. Le rapport d’Okta révèle que 71 % des personnes interrogées sont conscientes que leurs activités en ligne laissent des traces, mais que seulement 44 % d’entre elles prennent des mesures pour les atténuer. La gestion des mots de passe semble être un point d’achoppement particulier, 63% des personnes interrogées déclarant qu’elles sont incapables de se connecter à un compte parce qu’elles ont oublié leur nom d’utilisateur ou leur mot de passe au moins une fois par mois, selon le rapport. Bien que la réinitialisation des mots de passe soit généralement possible, les utilisateurs peuvent décider que le processus n’en vaut tout simplement pas la peine, ce qui entraîne une plus grande inactivité des comptes. Seuls 52 % des répondants ont déclaré avoir toujours accès à tous leurs comptes, tandis que 42 % seulement utilisent des mots de passe différents pour chaque compte et que 29 % seulement vérifient ou modifient régulièrement les paramètres de confidentialité de leurs comptes.

Les cybercriminels privilégient les informations d’identification volées pour renforcer leurs attaques

Selon Google, les comptes inactifs qui n’ont pas été consultés pendant de longues périodes sont plus susceptibles d’être compromis. « Cela s’explique par le fait que les comptes oubliés ou non surveillés reposent souvent sur des mots de passe anciens ou réutilisés qui peuvent avoir été compromis, que l’authentification à deux facteurs (2FA) n’a pas été mise en place et que l’utilisateur effectue moins de contrôles de sécurité », a ajouté l’entreprise. En fait, les comptes abandonnés ont au moins dix fois moins de chances que les comptes actifs d’être dotés d’une authentification double facteur, selon l’éditeur. Ils sont donc particulièrement vulnérables et, une fois compromis, ils peuvent être utilisés à des fins diverses, depuis l’usurpation d’identité jusqu’à la diffusion de contenus indésirables, voire malveillants, tels que des spams.

Selon l’enquête Verizon 2022 Data Breach Investigations Report, plus de 80 % des brèches impliquant des attaques contre des applications web peuvent être attribuées à des identifiants volés. Les cybercriminels privilégient le vol d’informations d’identification pour renforcer leurs attaques et contourner les mesures de sécurité, et se montrent même prêts à délaisser les logiciels malveillants au profit de l’abus d’informations d’identification pour faciliter l’accès et la persistance dans les environnements des victimes. Cette tendance a également créé une forte demande pour les services malveillants opérés par des tiers via des réseaux de cybergangs qui vendent des identifiants d’accès volés. Selon le CrowdStrike 2023 Global Threat Report, li y a eu une augmentation de 112 % sur un an du nombre de publicités identifiées pour des services de courtage d’accès malveillants, soit environ 2 500.

Une action conjointe de forces de police et de justice à l’échelle internationale incluant le FBI a mis un terme au malware d’espionnage Snake. En activité depuis 20 ans, il est considéré comme le plus sophistiqué des services secrets russes.

Les agences de sécurité de cinq pays ont publié un avis commun révélant des détails techniques sur un outil d’espionnage sophistiqué utilisé par des acteurs russes malveillants contre plusieurs cibles. Selon leurs investigations, le malware Snake et ses variantes sont au cœur d’opérations d’espionnage russes menées par le Centre 16 du Service fédéral de sécurité russe (FSB) depuis près de vingt ans. Identifiés dans les infrastructures de plus de 50 pays d’Amérique du Nord, d’Amérique du Sud, d’Europe, d’Afrique, d’Asie et d’Australie, les protocoles de communication personnalisés de Snake utilisent le chiffrement et la fragmentation pour assurer la confidentialité et sont conçus pour entraver les efforts de détection et de collecte. Le FSB a utilisé Snake dans le monde entier pour collecter des informations sensibles auprès de cibles prioritaires telles que des réseaux gouvernementaux, des installations de recherche et des journalistes.

Cet avis a été publié par le Federal Bureau of Investigation (FBI), la National Security Agency (NSA), la Cybersecurity and Infrastructure Security Agency (CISA), la Cyber National Mission Force (CNMF), le National Cyber Security Center (NCSC) du Royaume-Uni, le Centre canadien de cybersécurité (CCCS), le Centre de la sécurité des télécommunications (CST) du Canada, le Cyber Security Centre australien (ACSC) et le NCSC de Nouvelle-Zélande. Ce bulletin de sécurité fait suite à un autre avertissement du NCSC britannique faisant état d’une nouvelle catégorie de de cybercriminels russes menaçant des infrastructures critiques.

La campagne malveillante de Snake entravée par l’opération MEDUSA

Le jour même de la publication de l’avis, le ministère américain de la justice a annoncé l’achèvement d’une opération autorisée par un tribunal, sous le nom de code MEDUSA, visant à perturber un réseau mondial d’ordinateurs P2P compromis par le logiciel malveillant Snake. L’opération MEDUSA a permis de désactiver ce malware sur les systèmes compromis à l’aide d’un outil créé par le FBI, appelé PERSEUS, qui émettait des commandes l’obligeant à écraser ses propres composants vitaux. « L’annonce d’aujourd’hui démontre la volonté et la capacité du FBI à associer ses autorités et ses capacités techniques à celles de ses partenaires internationaux pour perturber les acteurs malveillants », a expliqué Bryan Vorndran, directeur adjoint de la division cybersécurité du FBI. « Lorsqu’il s’agit de lutter contre les tentatives de la Russie de cibler les États-Unis et nos alliés à l’aide d’outils cyber sécurité complexes, nous ne faiblirons pas dans notre travail pour démanteler ces efforts ».

Snake est considéré comme l’outil de cyber-espionnage le plus sophistiqué de l’arsenal du FSB. « Premièrement, Snake utilise des moyens pour atteindre un niveau rare de furtivité dans ses composants hôtes et ses communications réseau. Deuxièmement, l’architecture technique interne de Snake incoprore facilement des composants nouveaux ou de remplacement. Enfin, Snake fait preuve d’une conception et d’une mise en œuvre soignées de l’ingénierie logicielle, l’implant contenant étonnamment peu de bogues compte tenu de sa complexité ». Le FSB a également mis en œuvre de nouvelles techniques pour aider ce malware à échapper à la détection, l’efficacité de l’implant de cyber-espionnage dépendant de sa furtivité à long terme pour fournir un accès constant à des renseignements importants. « Les aspects particulièrement sophistiqués de Snake témoignent des efforts considérables déployés par le FSB pendant de nombreuses années pour permettre ce type d’accès clandestin ».

Les nœuds d’infrastructure réseau externe visés

Snake est généralement déployé sur des nœuds d’infrastructure externes d’un réseau et, à partir de là, utilise d’autres outils et tactiques, techniques et procédures (TTP) sur le réseau interne pour mener d’autres opérations d’exploitation. « Après s’être introduit dans un réseau cible, le FSB cartogrpahie généralement le réseau et s’efforce d’obtenir les informations d’identification de l’administrateur et d’accéder aux contrôleurs de domaine. Un large éventail de mécanismes a été utilisé pour recueillir les authentifiants des utilisateurs et des administrateurs afin de s’étendre latéralement sur le réseau, notamment pour déployer des enregistreurs de frappe et des renifleurs de réseau ».

Une fois que les acteurs ont cartographié un réseau et obtenu les informations d’identification des administrateurs pour différents domaines, les opérations de collecte de données démarrent. Dans la plupart des cas avec Snake, d’autres implants lourds ne sont pas déployés, et ils s’appuient sur des informations d’identification et des outils légers d’accès à distance au sein d’un réseau. « Les opérateurs du FSB déploient parfois un petit shell inversé à distance avec Snake pour permettre des opérations interactives », expliquent les forces de police et de justice. « Ce shell inversé déclenchable, que le FSB utilise depuis une vingtaine d’années, peut être utilisé comme vecteur d’accès de secours ou pour maintenir une présence minimale dans un réseau et éviter d’être détecté tout en se déplaçant latéralement ». Snake utilise deux méthodes principales pour la communication et l’exécution des commandes, à savoir la méthode passive et la méthode active. Les opérateurs de Snake se servent généralement des opérations actives pour communiquer avec les points de saut au sein de l’infrastructure de Snake, tandis que les points d’extrémité de Snake ont tendance à utiliser uniquement la méthode passive.

Des méthodes de détection spécifiques

L’avis de sécurité présente plusieurs méthodes de détection disponibles pour Snake, en soulignant leurs avantages et leurs inconvénients.

– La détection basée sur le réseau : Les systèmes de détection d’intrusion en réseau (NIDS) peuvent identifier certaines des variantes les plus récentes de Snake et de ses protocoles de réseau personnalisés. Parmi les avantages, citons la détection à grande échelle (à l’échelle du réseau) des protocoles de communication personnalisés de Snake, avec un niveau de confiance élevé. Les inconvénients sont la faible visibilité des opérations d’implantation de Snake et des données cryptées en transit. Les signatures HTTP, HTTP2 et TCP de Snake peuvent donner lieu à des faux positifs. Les opérateurs de Snake peuvent facilement modifier les signatures basées sur le réseau ;

– La détection basée sur l’hôte : Les avantages comprennent une confiance élevée basée sur l’ensemble des résultats positifs pour les artefacts basés sur l’hôte. Les inconvénients sont que de nombreux artefacts sur l’hôte peuvent facilement être déplacés pour exister à un autre endroit ou sous un autre nom. Les fichiers étant entièrement cryptés, il est difficile de les identifier avec précision ;

– L’analyse de la mémoire : Elle présente l’avantage d’être très fiable, car la mémoire offre le plus haut niveau de visibilité sur les comportements et les artefacts de Snake. Les inconvénients sont l’impact potentiel sur la stabilité du système et la difficulté de l’extensibilité.

Prévenir les techniques de persistance et de dissimulation de Snake

L’avis décrit également des stratégies pour empêcher les techniques de persistance et de dissimulation de Snake. La première consiste, pour les propriétaires de systèmes dont on pense qu’ils ont été compromis, à changer immédiatement leurs identifiants (à partir d’un système non compromis) et à n’utiliser aucun type de mot de passe similaire à ceux utilisés précédemment. « Snake utilise une fonctionnalité d’enregistrement de frappe qui renvoie régulièrement les journaux aux opérateurs du FSB. Il est recommandé de changer les mots de passe et les noms d’utilisateur pour des valeurs qui ne peuvent pas être forcées ou devinées sur la base des anciens mots de passe ». Il est également conseillé aux propriétaires de systèmes d’appliquer les mises à jour de leurs systèmes d’exploitation, car les versions modernes de Windows, Linux et MacOS rendent beaucoup plus difficile pour les adversaires d’opérer dans l’espace du noyau. « Il sera donc beaucoup plus difficile pour les acteurs FSB de charger le pilote du noyau de Snake sur le système cible », poursuit la note.

Si les propriétaires de systèmes reçoivent des signatures de détection de l’activité d’implantation de Snake ou ont d’autres indicateurs de compromission qui sont associés à des acteurs du FSB utilisant ce malware, l’entreprise concernée doit immédiatement lancer son plan de réponse à l’incident documenté, ajoute l’avis. Ce dernier devrait inclure la séparation des comptes utilisateurs et des comptes privilégiés afin de rendre plus difficile l’accès des acteurs du FSB aux informations d’identification de l’administrateur, l’utilisation de la segmentation du réseau pour refuser toutes les connexions par défaut à moins qu’elles ne soient explicitement requises pour une fonctionnalité spécifique du système, et la mise en œuvre d’une authentification multifacteurs (MFA) résistante au phishing pour ajouter une couche supplémentaire de sécurité même lorsque les informations d’identification du compte sont compromises.

Selon les analystes de l’Institut SANS, les entreprises doivent être très vigilantes sur plusieurs méthodes d’attaque émergentes et dangereuses. Parmi lesquelles celles basées sur l’intelligence artificielle, l’ingénierie sociale alimentée par ChatGPT ou encore passant par la publicité payante.

Les experts en cybersécurité du SANS Institute ont révélé les cinq techniques d’attaque récentes les plus dangereuses utilisées par les attaquants, notamment les cybercriminels et les acteurs bénéficiant de soutiens de niveau étatique. Elles ont été présentées lors d’une session de la dernière conférence RSA à San Francisco (24-27 avril), où un groupe d’analystes de cet organisme a exploré les dernières tactiques, techniques et procédures (TTP) et conseillé les organisations sur la manière de s’y préparer. Le SANS Institute est une société importante dans le domaine de la formation, des certifications, des diplômes et des ressources en matière de cybersécurité, qui vise à doter les professionnels de la cybersécurité de compétences et de connaissances pratiques.

Intitulée « Les cinq nouvelles techniques d’attaque les plus dangereuses », cet échange a réuni quatre éminents panélistes du SANS qui ont fourni des informations utiles pour aider les responsables de la sécurité à comprendre l’évolution des menaces et à en garder la maîtrise. Les cinq vecteurs émergents de cyber-attaques couverts par les orateurs étaient l’IA adverse, l’ingénierie sociale alimentée par ChatGPT, les développeurs tiers, le référencement et les attaques par publicité payante.

Les IA adverses

Les acteurs de la menace manipulent les outils d’IA pour amplifier la vitesse des campagnes de ransomware et identifier les vulnérabilités zero day dans les logiciels complexes, a déclaré Stephen Sims, membre du SANS et responsable du programme d’études sur les opérations offensives en cybersécurité. De la rationalisation des processus de codage des logiciels malveillants à la démocratisation de l’ingénierie sociale, l’IA a changé la donne pour les attaquants, a-t-il ajouté. En réponse, les entreprises doivent déployer un modèle de sécurité intégré de défense en profondeur qui fournit des protections en couches, automatise les actions critiques de détection et de réponse, et facilite les processus efficaces de traitement des incidents.

L’ingénierie sociale à la sauce GPT

En ce qui concerne l’ingénierie sociale alimentée par le ChatGPT, les acteurs de la menace tirent parti de l’IA générative pour exploiter le risque humain – en ciblant les vulnérabilités des employés individuels pour pénétrer dans le réseau de toute leur organisation, y compris leur famille, selon Heather Mahalik, membre du SANS. Cette évolution signifie que les utilisateurs sont aujourd’hui plus facilement attaquables que jamais, et qu’il suffit d’un mauvais clic sur un fichier malveillant pour mettre en danger non seulement une entreprise entière, mais aussi les moyens de subsistance de la victime, a déclaré Heather Mahalik. Cette surface d’attaque élargie exige des sociétés qu’elles encouragent une culture de cyber-vigilance à tous les niveaux de l’entreprise afin de s’assurer que les employés sont conscients des attaques liées à ChatGPT.

Les attaques par supply chain

Autre technique d’attaque sérieuse étudiée : celle qui passe par la chaîne d’approvisionnement des logiciels (SCM) pour infiltrer les réseaux d’entreprise, a pointé le Dr Johannes Ullrich, doyen de la recherche du SANS Technology Institute. Ce phénomène s’est manifesté de manière significative lors de la violation de LastPass en 2022, où un acteur de la menace a exploité les vulnérabilités de logiciels tiers pour contourner les contrôles existants et accéder à des environnements à privilège. Pour les entreprises de tous les secteurs, cette attaque a souligné l’importance de travailler efficacement en tandem avec les développeurs de logiciels pour aligner les architectures de sécurité, partager les informations sur les menaces et naviguer dans les techniques d’attaque en constante évolution, a déclaré Johannes Ullrich.

Le malvertising

Les attaques par référencement sont une autre méthode d’attaque dangereuse et émergente, tout comme les attaques par publicité payante, selon Katie Nickels, instructrice certifiée par le SANS. Selon elle, le malvertising tirent parti de stratégies de marketing fondamentales pour obtenir un accès initial aux réseaux d’entreprise. Dans ces cas, les cybercriminels exploitent des mots-clés SEO et des publicités payantes pour inciter les victimes à s’engager sur des sites Web falsifiés, à télécharger des fichiers malveillants et à autoriser l’accès d’utilisateurs à distance.

Ces attaques témoignent de la proactivité des attaquants, qui s’éloignent de plus en plus des techniques traditionnelles contre lesquelles il est devenu plus facile de se défendre, a déclaré Katie Nickels. Ces deux vecteurs d’attaque soulignent l’importance d’intégrer des programmes de formation de sensibilisation des utilisateurs évolutifs et adaptés aux nouvelles menaces.

Varier et diversifier les attaques pour mieux surprendre

Les attaques abordées sont devenues de plus en plus fréquentes, sophistiquées et difficiles à détecter, a expliqué John Davis, directeur pour le Royaume-Uni et l’Irlande du SANS Institute, EMEA. « Elles s’inscrivent toutes dans une tendance plus large selon laquelle les efforts et les techniques d’attaque utilisés par les pirates informatiques sont de plus en plus complexes et ciblés. L’ampleur de la cybercriminalité actuelle et l’audace des attaquants sont difficiles à comprendre pour de nombreux chefs d’entreprise – 450 000 nouveaux logiciels malveillants sont détectés chaque jour et 3,4 milliards de courriels d’hameçonnage arrivent dans les boîtes de réception ». Et d’ajouter : « Il n’est pas étonnant que tant d’entreprises s’efforcent de garder les portes et les fenêtres fermement fermées au milieu d’une tempête déchaînée. Ces nouvelles menaces audacieuses nous apprennent que les pirates prospèrent en diversifiant leurs techniques. Il n’est donc pas étonnant de voir des groupes de ransomware bien établis procéder à des licenciements, tandis que le ransomware as a service prend de l’ampleur ».

La bonne nouvelle, c’est que même les entreprises les plus petites et les plus jeunes peuvent se défendre contre ces attaques, affirme M. Davis. « La sensibilisation, la vigilance et l’éducation sont des armes vitales et notre ligne de défense la plus critique. En fin de compte, si nous voulons renforcer les meilleures défenses dans un monde de pirates informatiques toujours en activité, il est vital que nous restions à l’avant-garde et que nous modifiions sans cesse notre approche, quelle que soit la menace ».

La dernière solution de Circle Security de lutte contre le vol d’identifiants et les cyberattaques cloud se démarque par une approche multi-formats singulière.

La société de cybersécurité américaine Circle Security est sortie de l’ornière avec le lancement de sa dernière plateforme conçue pour protéger spécifiquement les menaces basées sur les informations d’identification et les attaques cloud. Basée sur une architecture décentralisée, Circle se distingue par sa disponibilité aussi bien sous la forme d’un service natif, d’une application mobile, d’une solution basée sur un navigateur et d’une API destinée aux développeurs, selon le fournisseur.

Circle Security peut se targuer d’avoir un comité consultatif impressionnant composé de plusieurs leaders d’opinion en matière de cybersécurité, notamment Bruce Schneier, Lucia Milica, CISO mondial de Proofpoint, et Eric Liebowitz, CISO de Thales Group. Les violations de données basées sur les informations d’identification constituent le plus grand vecteur de menace pour la plupart des entreprises. Les cybercriminels privilégient le vol d’informations d’identification pour les utiliser dans leurs attaques contribuant de manière significative aux risques de sécurité dans le cloud.

Des attaques de phishing et vol de données d’identification dans le viseur

La plateforme décentralisée de Circle garantit un accès sécurisé aux données et aux applications cloud tout en les protégeant lors de la connexion et tout au long du parcours de l’utilisateur, quel que soit l’endroit où elles transitent, a déclaré l’éditeur. « Le résultat est que les entreprises peuvent désormais compter sur une plateforme unique pour sécuriser l’accès aux données sensibles et les protéger de l’exposition avec une visibilité et un contrôle complet sur tous les terminaux des utilisateurs où elles résident », a ajouté l’entreprise.

Circle chiffre les terminaux, les accès et les données, le tout via une plateforme de gestion unifiée capable de prévoir les attaques basées sur les informations d’identification et la compromission cloud, affirme l’entreprise. En réduisant la capacité de l’utilisateur à s’authentifier seul, le système propose une sécurité plus efficace contre le phishing et d’autres attaques pour voler des informations d’identification, selon M. Schneier.

Une activité prolifique pour les cybercriminels

Les cyberattaques axées sur les informations d’identification sont un fléau pour les entreprises et favorisent l’activité des cybercriminels. Selon un récent rapport de Flashpoint, l’année dernière, les auteurs de menaces ont exposé ou volé 22,62 milliards d’informations d’identification et d’enregistrements personnels, allant des comptes et des informations financières aux courriels et aux numéros de sécurité sociale des États-Unis. « La prolifération des données obtenues illégalement offre aux acteurs de la menace de nombreuses possibilités de contourner les mesures et les contrôles de sécurité des organisations, ce qui permet à des groupes de ransomware tels que LockBit de demander une rançon pour les données, de les vendre ou de les exposer sur les marchés illicites », peut-on lire dans l’étude.

Les cybercriminels redoublent d’efforts pour utiliser les informations d’identification volées, ce qui témoigne d’une demande manifeste de services de courtage d’accès. Selon le Global Threat Report 203 de CrowdStrike, le nombre de publicités pour des services de courtage d’accès a augmenté de 112 % d’une année sur l’autre par rapport à 2021, avec plus de 2 500 publicités d’accès détectées dans le monde criminel. L’étude révèle également un changement notable dans l’utilisation de logiciels malveillants liés à l’abus prolifique d’informations d’identification valides pour faciliter l’accès et la persistance dans les environnements des victimes. De plus, elles contribuent de manière significative à la persistance des risques de sécurité dans le cloud. Le dernier rapport de Unit 42 sur les menaces cloud a révélé que 76 % des entreprises ne gèrent pas le MFA et 58 % pas non plus pour les utilisateurs root/admin, et 57 % n’appliquent pas les symboles dans les mots de passe.

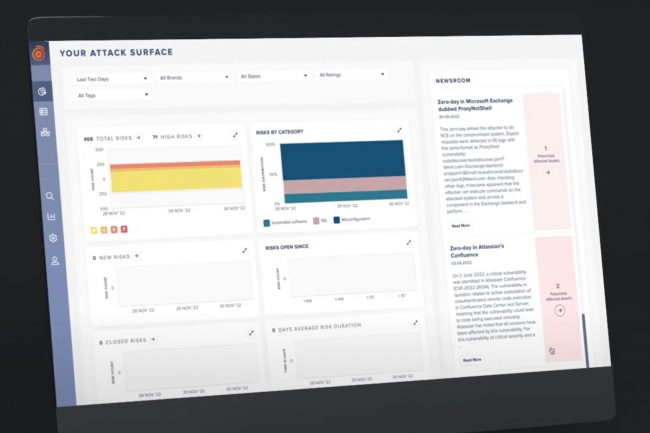

Le dernier outil de Darktrace, Newsroom, utilise la connaissance assistée par l’IA de la surface d’attaque externe d’un client. Son but : mesurer l’exposition aux vulnérabilités détectées et fournir un résumé des exploits, des logiciels et des actifs affectés en s’appuyant sur des sources de renseignement variées type OSINT ou underground.

Le fournisseur de cybersécurité Darktrace a annoncé la sortie de Newsroom, un système de détection et d’alerte des vulnérabilités critiques qui utilise des sources de renseignements open source (OSINT) pour identifier les menaces pesant sur les entreprises. Cet outil exploite grâce à l’IA la surface d’attaque externe d’un client pour évaluer son exposition aux vulnérabilités détectées. Il apporte aussi un résumé des exploits, des logiciels et des actifs affectés au sein de l’organisation, indique l’éditeur. Et également des conseils d’atténuation des vulnérabilités spécifiques aux entreprises, dans un contexte marqué par la multiplication des failles d’injection de code à distance dans Citrix Gateway/Citrix ADC, les serveurs CentOS Web Panel 7 et les produits Zoho ManageEngine. Newsroom fait partie de la gamme produits Prevent de l’éditeur.

Darktrace Newsroom surveille de manière autonome les flux de menaces et les sources OSINT pour les vulnérabilités critiques et les publie sur son tableau de bord Prevent. Cette détection et ce résumé des failles renforcent les équipes de sécurité humaine en allégeant les processus manuels longs et à forte intensité de main-d’œuvre selon le fournisseur. Les méthodes traditionnelles de gestion des vulnérabilités sont généralement gourmandes en ressources, impliquant une surveillance régulière des flux d’actualités de sécurité et des sources de renseignements. Cela peut prendre beaucoup de temps aux équipes de sécurité pour tester et déterminer si elles sont affectées lorsqu’une vulnérabilité apparaît, ce qui permet aux attaquants de pénétrer dans les entreprises, a expliqué Pieter Jansen, vice-président senior de l’innovation en cybersécurité chez Darktrace. « Certaines de ces actions sont déjà effectuées par des organisations en interne par des personnes enthousiastes qui suivent les actualités, ou même des équipes de sécurité entières qui commencent chaque matin en parcourant Twitter et les forums underground. Newsroom accroît l’efficacité de tout cela avec une IA 24/7 surveillant toute les nouvelles sources publiques et souterraines des failles, en parcourant les communautés de recherche et en partageant ce qui a été sélectionné en tant que failles très critiques afin que les équipes de sécurité commencent mieux leur journée », indique Pieter Jansen. « Une compréhension profonde et unique de la surface d’attaque externe d’un client et une corrélation avec celle-ci sont essentielles ».

Un outil apprenant

Darktrace met en avant le côté « apprenant » de sa plateforme pour mieux comprendre à quoi ressemble une organisation d’un point de vue extérieur sans aucune intervention de l’utilisateur, en utilisant la marque et les preuves de l’IA pour construire un ADN numérique du client, selon Pieter Jansen. Et de poursuivre : « Il sait que s’il y a une nouvelle exposition sur des parties spécifiques de la surface d’attaque, il en apprend et identifie les chemins d’attaque nouveaux ou critiques qui pourraient conduire à un compromis, indiquant au client où ils sont exposés ».

Lors de la détection d’une vulnérabilité pertinente pour le client, Newsroom envoie une alerte par e-mail avec une liste des actifs concernés et prend en charge l’intégration avec la plupart des systèmes de billetterie, en générant automatiquement des tickets avec les équipes/le personnel appropriés. « Il est très utile de savoir si vous disposez d’une technologie d’actifs vulnérables et où vous devez corriger, afin que vous puissiez ensuite augmenter votre surveillance autour de ces actifs pour vous assurer qu’ils ne sont pas piratés dans ce délai », précise Pieter Jansen. Newsroom réévalue également les vulnérabilités historiques pour une nouvelle exploitation. Les conseils d’atténuation renvoient aux sites de correctifs officiels (le cas échéant) et aux sources de correction, tandis que les clients peuvent choisir d’être informés des vulnérabilités même s’ils n’ont aucun actif directement affecté, ce que Pieter Jansen appelle un « vrai négatif ».

Se couper du brouhaha médiatique

La dernière solution de Darktrace relève un défi fondamental auquel les responsables de la sécurité sont confrontés aujourd’hui : réduire le bruit des médias et se familiariser avec les réalités de leur profil de risque, déclare Jim Webber, vice-président de la sécurité d’entreprise et de la gestion des fraudes chez Direct Federal Credit Union, et early adopter de Newsroom. « Si l’on considère qu’en moyenne quatre nouvelles vulnérabilités critiques sont publiées chaque jour, et que le temps nécessaire aux attaquants pour les exploiter est réduit à une moyenne de 12 jours, vous pouvez imaginer que la course contre la montre pour comprendre et atténuer ces menaces en ligne avec votre profil de risque n’est pas quelque chose que même une armée d’analystes, si ce luxe était offert, peut faire seule », dit-il.

Newsroom fournit des informations claires sur l’impact des nouvelles vulnérabilités d’une manière opportune et adaptée à son organisation, ajoute Jim Webber. « Au lieu de parcourir les journaux de données lorsque la prochaine vulnérabilité apparaît, mon équipe peut agir sur les informations fournies. Non seulement cela, mais cela nous montre également les joyaux de la couronne que l’IA défend activement en notre nom afin de renforcer la confiance dans ces décisions ». Le 29 septembre 2022, Newsroom a alerté l’équipe de Jim Webber du risque potentiel d’une vulnérabilité bien connue, déclare-t-il. « Après l’identification initiale, il a ensuite effectué rapidement les phases cruciales de réponse à la vulnérabilité. Nous avons vu que la gravité de cette situation était élevée et que l’impact potentiel était élevé. Cela nous a montré que cela était visible dans notre surface d’attaque externe et nous a fourni une liste des ressources potentiellement affectées ». Newsroom a ensuite envoyé un aperçu de tout cela à l’équipe de Jim Webber par e-mail, y compris une liste des actifs potentiellement affectés et un lien vers des ressources externes sur la menace.

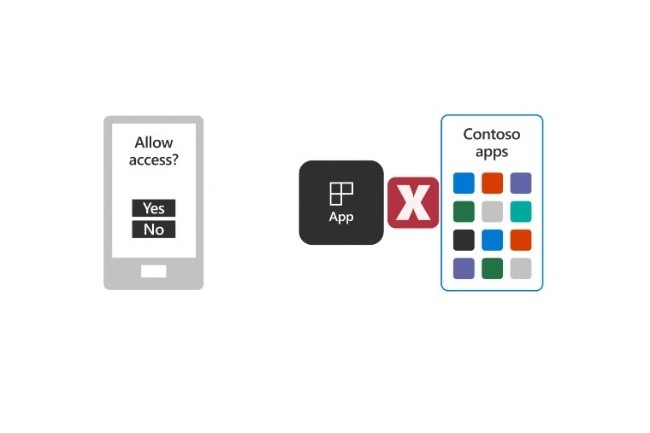

Proofpoint a détecté que des cybercriminels ciblent des comptes d’éditeurs d’applications vérifiées de Microsoft pour abuser des privilèges OAuth et inciter les utilisateurs à employer des logiciels malveillants.

Des chercheurs de la société de cybersécurité Proofpoint affirment avoir découvert des applications OAuth tierces malveillantes utilisées pour infiltrer les environnements cloud d’entreprises. Dans un billet de blog, l’éditeur explique que des cybercriminels sont parvenus à tromper les mécanismes de sécurité de Microsoft concernant les applications OAuth tierces en abusant son statut d’éditeur vérifié. Les équipes de Proofpoint ont débusqué en décembre 2022 une exfiltration de données et la compromission de boites e-mails. L’analyse des experts a suggéré que la campagne ciblait principalement les entreprises et les utilisateurs basés au Royaume-Uni. L’éditeur a informé Microsoft de l’activité malveillante le 20 décembre 2022 et la campagne s’est terminée sept jours plus tard. Depuis, le fournisseur américaie a désactivé les applications frauduleuse tout en continuant à enquêter sur cette attaque, a confirmé Proofpoint.

Qu’est ce qu’ un « Éditeur vérifié » ? Il s’agit du statut qu’un compte Microsoft peut obtenir lorsque « l’éditeur de l’application a vérifié son identité à l’aide de son compte Microsoft Partner Network (MPN) et a associé ce compte MPN à l’enregistrement d’application » indique la firme. Les cybercriminels reconnaissent la valeur du statut vérifié dans l’environnement Microsoft pour abuser des privilèges OAuth, augmentant la probabilité d’inciter les utilisateurs à donner leur consentement lorsqu’une application OAuth tierce malveillante demande l’accès aux données accessibles via le compte d’un utilisateur, indique Proofpoint. « Nous avons identifié trois applications frauduleuses créées par trois éditeurs malveillants différents », observe-t-il. « Ces applications ciblaient les mêmes sociétés et sont associées à la même infrastructure frauduleuse. Plusieurs utilisateurs ont été détectés autorisant les applications malveillantes, compromettant ainsi l’environnement de leur entreprise ». Les entreprises et les salariés basés au Royaume-Uni ont été les plus ciblés, affectant le personnel financier et marketing, ainsi que les utilisateurs de haut niveau tels que les gestionnaires et les cadres, a noté Proofpoint.

Exfiltration de données et abus de marque

Si le consentement est accordé par les utilisateurs, les autorisations déléguées par défaut dans les applications malveillantes permettaient aux pirates d’accéder et de manipuler les ressources de messagerie, le calendrier et les invitations à des réunions liées aux comptes d’utilisateurs compromis, explique l’éditeur de sécurité. « L’accès hors ligne » fourni par les autorisations signifiait que l’interaction de l’utilisateur n’était pas requise après le consentement, tandis que le token accordé dispose d’une longue durée d’expiration. Plus d’un an dans la plupart des cas, ce qui donne aux cyber-délinquants la possibilité d’exploiter les comptes compromis dans les versions ultérieures via de la prise de contrôle de boites e-mail (BEC) ou d’autres attaques a expliqué Proofpoint. « En plus des comptes compromis, les entreprises usurpées pourraient subir des abus de marque ». Les experts ont exhorté les organisations et les utilisateurs à être prudents lorsqu’ils accordent l’accès à des applications OAuth tierces, même si elles sont vérifiées par Microsoft.

« Ne faites pas confiance et ne comptez pas sur les applications OAuth uniquement sur la base de leur statut d’éditeur vérifié. Les sociétés doivent soigneusement évaluer les risques et les avantages d’accorder l’accès à des applications tierces. En outre, les entreprises doivent restreindre le consentement des utilisateurs aux applications avec des éditeurs vérifiés et des autorisations déléguées à faible risque. Les actions de correction automatisées, telles que la révocation des applications OAuth malveillantes de votre environnement cloud, peuvent réduire considérablement le temps d’attente des acteurs de la menace et prévenir la plupart des risques post-accès », précise Proofpoint.

En avril de l’année dernière, le fournisseur PaaS Heroku, une entité du groupe Salesforce, et GitHub de Microsoft ont averti que des jetons d’utilisateur OAuth compromis étaient probablement utilisés pour télécharger des données privées d’organisations utilisant Heroku et le service d’intégration et de test continu Travis CI. À l’époque, GitHub a déclaré que cinq applications OAuth spécifiques étaient affectées – quatre versions de Heroku Dashboard et Travis CI (ID 145909, 628778, 313468, 363831 et 9261). « Notre analyse d’autres comportements de l’acteur de la menace suggère que les acteurs peuvent exploiter le contenu du référentiel privé téléchargé, auquel le jeton OAuth volé avait accès, pour des secrets qui pourraient être utilisés pour pivoter vers d’autres infrastructures », a déclaré GitHub.

- 1

- 2