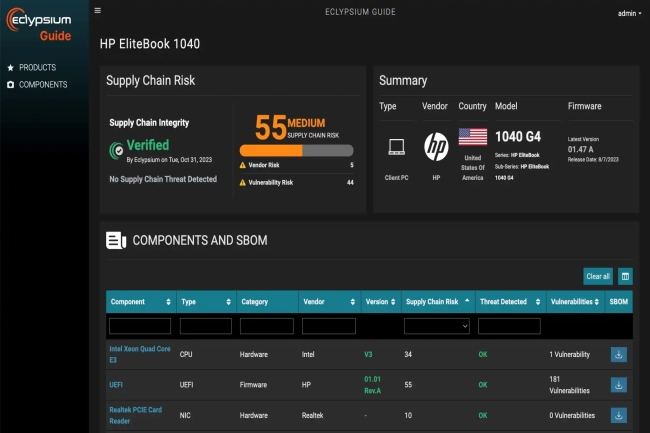

Eclypsium vient de publier un guide sur les risques de la chaîne d’approvisionnement de l’infrastructure IT, aussi bien les terminaux, les serveurs, les équipements réseaux, ainsi que les environnements cloud.

La sécurité de la supply chain IT n’est pas assez connue et connait pourtant un regain important auprès des cybercriminels et des espions. Dans ce cadre, Eclypsium, spécialisé sur ce sujet vient de publier un guide pour sensibiliser les acteurs IT. « Les DSI, les RSSI et les responsables de la supply chain peuvent utiliser ce guide pour évaluer leur exposition aux menaces de cybersécurité et prendre de meilleures décisions d’achat basées sur les risques » , a déclaré l’entreprise dans un communiqué.

Cette version comprend des informations vérifiées sur les produits et les composants des fournisseurs de matériel et de logiciels, Dell, HP, Lenovo, HPE, Cisco, Intel et Nvidia. Le guide sera disponible en tant qu’offre SaaS autonome, complémentaire et intégrée à la plateforme Supply Chain Security du fournisseur.

Plusieurs évènements emblématiques

En 2023, plusieurs incidents très médiatisés ont affecté l’infrastructure IT, hissant la sécurité de la supply chain en tête des priorités des entreprises et des responsables de la sécurité. En mai, des chercheurs ont détecté des comportements laissant suspecter la présence de portes dérobées dans les systèmes de Gigabyte. En juin, des informations ont été publiées sur la présence d’une vulnérabilité critique (CVE-2023-34362) dans une application web de transfert de fichiers sécurisée appelée MOVEit Transfer, exploitée par des pirates informatiques.

Selon Gartner, d’ici à 2025, 60 % des responsables de la gestion des risques de la supply chain prévoient d’intégrer le risque cyber au sein des contrats et des relations commerciales avec des tiers. « Les conseils d’administration de nombreuses entreprises se préoccupent de cette sécurité IT, et il est urgent de fournir un référentiel central offrant aux entreprises la capacité d’évaluer les risques liés aux produits informatiques », a déclaré Yuriy Bulgyin, CEO et cofondateur d’Eclypsium.

Renforcer la confiance des RSSI

« Le guide d’Eclypsium propose aux équipes de suivre les principaux risques/incidents de la chaîne d’approvisionnement et d’évaluer si les produits qu’ils utilisent ou qu’ils envisagent d’acheter sont concernés », a expliqué l’éditeur. « Traditionnellement, les RSSI évaluent les risques liés aux fournisseurs à l’aide de questionnaires au cours du processus d’intégration, mais ce n’est que du papier. Ensuite, ils doivent gérer ce risque tiers en production, avec des bits et des octets », a déclaré Allan Alford, RSSI d’Eclypsium. « Le guide apporte des données techniques concrètes au processus de gestion des risques liés aux fournisseurs, en analysant et en vérifiant les produits à un niveau technique afin que les RSSI puissent prendre leurs décisions en toute confiance », a-t-il ajouté.

La demande en compétence cybersécurité dans le monde ne faiblit pas. Selon une étude, il manquerait 4 millions de personnes dans ce secteur. A noter que les sondés jugent le déficit de compétences plus problématique que la pénurie de main d’oeuvre.

La situation s’aggrave sur le front de l’emploi dans la cybersécurité. Selon une étude, la pénurie de main d’œuvre atteint un niveau record de 4 millions de personnes, alors que les effectifs dans ce domaine ont augmenté de près de 10% au cours de l’année écoulée. C’est ce qui ressort de la dernière étude « Cybersecurity Workforce Study », réalisée par l’ISC2, une organisation à but non lucratif qui propose des formations et délivre des certifications à des professionnels de la cybersécurité.

D’après cette étude, l’écart entre le nombre de personnes nécessaires et celui de personnes disponibles a augmenté de 12,6 % d’une année sur l’autre, essentiellement du fait d’une réduction des effectifs, de l’incertitude économique, de l’intelligence artificielle (IA) et d’un environnement de la menace difficile. Selon l’ISC2, le déficit actuel de main-d’œuvre au niveau mondial est estimé à 3 999 964, tandis que la main-d’œuvre elle-même est estimée à 5 452 732.

Des plans sociaux impactant les équipes de cybersécurité

Deux tiers (67 %) des 14 865 professionnels de la cybersécurité interrogés ont déclaré que leur entreprise manquait du personnel nécessaire pour prévenir et résoudre les problèmes de sécurité. Un paradoxe au moment où 47% des sondés ont subi des réductions d’effectifs en lien avec le domaine, 22 % d’entre eux ayant été touchés par des licenciements. Près de la moitié des personnes interrogées ont déclaré que les réductions ont affecté leur équipe de sécurité de manière disproportionnée par rapport au reste de leur entreprise, 71 % d’entre elles ayant subi un impact négatif sur leur charge de travail et 57 % ayant vu leur capacité à répondre aux menaces de cybersécurité affectée en conséquence.

Les secteurs du divertissement (33 %), de la construction (31 %) et de l’automobile (29 %) ont été particulièrement touchés par les licenciements dans le domaine de la cybersécurité. Les secteurs de l’armée et des fournisseurs militaires (8 %), du gouvernement (9 %) et de l’éducation (13 %) ont été les moins touchés. Sur le plan géographique, c’est en Amérique latine (Brésil et Mexique) que les licenciements ont été les plus nombreux, suivie du Nigeria et des Émirats arabes unis. Les pays où les licenciements sont les moins nombreux sont Hong Kong, les États-Unis et l’Arabie saoudite.

Un déficit de compétences pire que la pénurie de main d’oeuvre

L’étude de l’ICS2 soulève un point critique sur la problématique du manque de personnel. En effet, plus de la moitié des sondés (59%) jugent que les lacunes de compétences sont plus préjudiciables que la pénurie de main d’œuvre. Les équipes de sécurité ont besoin d’expertise et de spécialisation pour fonctionner correctement. Parmi les plus recherchées, il y a la sécurité du cloud, l’IA/ML et la mise en œuvre du zero trust. Selon le rapport, l’incapacité à trouver des personnes possédant les bonnes compétences (44 %), la difficulté à garder les personnes possédant des compétences en demande (42 %) et le manque de budget pour embaucher des personnes (41 %) expliquent principalement ces lacunes en matière de compétences.

De plus, les licenciements semblent avoir un effet plus important sur les lacunes en matière de compétences que sur les pénuries totales de personnel. Selon l’ISC2, la plupart des entreprises qui ont procédé à des licenciements dans le domaine de la cybersécurité (51 %) ont été affectées par une ou plusieurs lacunes importantes en matière de compétences, contre seulement 39 % des entreprises qui n’ont pas procédé à des suppressions de poste. Il est intéressant de noter que 58 % des sondés ont déclaré que l’impact négatif de la pénurie de main-d’œuvre peut être atténué en comblant les lacunes en matière de compétences clés.

Un moral en léger retrait et une diversité revendiquée

Selon le rapport, les entreprises se concentrent sur des stratégies visant à remédier à la pénurie de personnel et de compétences en cybersécurité à laquelle elles sont confrontées. Investir dans la formation (72 %), offrir des conditions de travail plus souples (69 %), investir dans des initiatives de diversité, d’équité et d’inclusion (DEI), recruter, embaucher et intégrer de nouveaux employés (67 %) et utiliser la technologie pour automatiser certains aspects du travail de sécurité (65 %) sont autant de priorités citées dans le rapport. Malgré de réelles turbulences, les personnes travaillant dans la cybersécurité « semblent assez satisfaites de leur rôle », fait remarquer l’ISC2. Près des trois quarts d’entre eux (70 %) se déclarent plutôt ou très satisfaits de leur travail, en baisse de 4 % par rapport à l’année dernière, et 82 % affirment qu’ils travaillent bien avec les membres de l’équipe de sécurité.

Les données montrent également que la composition de la main-d’œuvre en cybersécurité évolue tant sur le plan du sexe que de la race ou de l’origine ethnique. Les professionnels du secteur accordent une grande importance à la diversité de leur personnel, 69 % d’entre eux déclarant qu’un environnement inclusif est essentiel à la réussite de leur équipe et 65 % déclarant qu’il est important que leur équipe de sécurité soit diversifiée. Plus de la moitié des personnes interrogées (57 %) ont déclaré que la diversité, l’équité et l’inclusion gagnera en importance pour leur équipe au cours des cinq prochaines années. « Alors que nous nous réjouissons du nombre record de recrutement dans la cybersécurité, la réalité urgente est que nous devons doubler cette main-d’œuvre pour protéger efficacement les entreprises et leurs actifs critiques », a déclaré Clar Rosso, CEO de l’ISC2. « Dans le paysage actuel des menaces, qui est le plus complexe et le plus sophistiqué qu’il ait jamais été, les défis croissants auxquels sont confrontés les professionnels de la cybersécurité soulignent l’urgence de notre message : les entreprises doivent investir dans leurs équipes, à la fois en termes de nouveaux talents et de personnel existant, en les dotant des compétences essentielles pour faire face à un paysage des menaces en constante évolution ».

Une étude de Trustwave SpiderLab révèle des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées dans les courriels d’hameçonnage visant les services financiers.

Microsoft et le géant bancaire American Express sont les entreprises les plus usurpées dans les courriels d’hameçonnage visant les services financiers. C’est ce que montre le rapport 2023 Financial Services Sector Threat Landscape de Trustwave SpiderLabs, lequel s’est intéressé à une multitude de menaces auxquelles est confronté le secteur des services financiers. Selon ce dernier, le phishing et les logiciels malveillants transmis par courriel sont les méthodes les plus exploitées pour s’introduire dans les entreprises. Trustwave SpiderLabs note aussi des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées par les attaques contre les services financiers au cours de l’année écoulée, estimant qu’elles ont contribué à maintenir leur pertinence et leur efficacité.

Les services financiers sont de plus en plus dans la ligne de mire des cybercriminels. Une récente étude d’Akamai a constaté une recrudescence des attaques d’applications web et d’API ciblant le secteur mondial des services financiers. Selon le rapport « High Stakes of Innovation : Attack Trends in Financial Services », ces attaques ont augmenté de 65 % au deuxième trimestre 2023 par rapport au deuxième trimestre 2022, pour un total estimé de 9 milliards d’attaques sur 18 mois, le secteur bancaire étant le plus touché. Cette étude a également révélé que le secteur des services financiers était désormais le premier secteur vertical ciblé par les attaques par déni de service (DDoS), la région EMEA représentant 63,5 % des événements DDoS mondiaux.

Les fichiers HTML, pièces jointes malveillantes les plus courantes

D’après les données provenant de la base de clients des services financiers de Trustwave SpiderLabs, les fichiers HTML sont les pièces jointes malveillantes les plus courantes dans les courriels, puisqu’elles représentent 78 % de toutes celles évaluées, selon le rapport. Ces fichiers servent essentiellement au vol d’identifiants, à la redirection de trafic et au HTML Smuggling (une technique utilisée pour faire télécharger un fichier à une cible via un fichier HTML). « 33 % des fichiers HTML utilise l’obfuscation pour échapper aux systèmes de défense », ajoute l’étude. Outre le HTML, Trustwave SpiderLabs a constaté que les exécutables étaient le deuxième type de pièces jointes malveillantes le plus répandu (14 %). Les stealers comme Gootloader, XLoader, Lokibot, Formbook et Snake Keylogger figurent parmi les plus repérées, tandis que le RAT Agent Tesla (Remote Access Trojan) a également été détecté dans l’ensemble de données. Selon le rapport, les attaquants utilisent peu les PDF (3 %), Excel (2 %) et les documents Word (1 %).

Les notifications de messages vocaux, les reçus de paiement, les bons de commande, les remises de fonds, les dépôts bancaires et les demandes de devis sont les thèmes les plus couramment rencontrés dans les courriels de pièces jointes malveillantes, American Express (24 %), DHL (21 %) et Microsoft (15 %) étant les marques les plus usurpées. Les thèmes d’hameçonnage non malveillant les plus fréquents cités dans le rapport comprennent les messages réclamant une « Action urgente », les alertes liées à la boîte de messagerie, le partage de documents, la signature électronique, les alertes liées aux comptes, les appels manqués, les notifications relatives aux réunions et les alertes liées aux paiements/factures. Les marques les plus usurpées dans ce type d’attaques sont Microsoft (52 %), DocuSign (10 %) et American Express (8 %). Concernant la compromission des courriels professionnels (Business Email Compromise, BEC), le thème le plus utilisé est « l’arnaque au compte rémunération » ou « Payroll Diversion » (48 %), suivi de la « Demande de contact » et de la « tâche », comme la demande de mise à jour des données (23 % et 13 % respectivement).

Des tactiques qui évoluent avec l’IA et les LLM

Au cours de l’année écoulée, Trustwave SpiderLabs a découvert et analysé de nouvelles techniques de phishing, activement utilisées par les attaquants pour cibler le secteur des services financiers. C’est le cas notamment du phishing basé sur le système de fichier IPFS (InterPlanetary File System), du phishing Cloudflare Pages.dev et Workers.dev, et des campagnes RPMSG, peut-on lire dans le rapport. Trustwave SpiderLabs a également surveillé l’impact de l’IA et des grands modèles de langage (LLM) comme ChatGPT sur les attaques de phishing. « La maturité rapide et l’utilisation élargie de la technologie LLM rendent la création de courriels crédibles plus facile, plus convaincante, hautement personnalisée et plus difficile à détecter », peut-on lire dans l’étude. « Récemment, nous avons constaté l’émergence de LLM comme WormGPT et FraudGPT sur des forums clandestins, soulignant les risques potentiels de cybersécurité posés par leur utilisation criminelle », indique-t-elle. WormGPT et de FraudGPT sont non seulement capables de créer des courriels d’hameçonnage convaincants, mais aussi de faciliter la création de logiciels malveillants indétectables, d’écrire des codes malveillants et de découvrir des vulnérabilités. Les mesures d’atténuation du phishing devraient inclure des tests, des mesures anti-spoofing, une analyse multicouche des courriels.

Trustwave SpiderLabs émet par ailleurs plusieurs recommandations pour atténuer les risques d’hameçonnage par courrier électronique. En particulier, il recommande aux entreprises :

– D’effectuer systématiquement des tests d’hameçonnage fictifs pour évaluer l’efficacité de la formation à la lutte contre l’hameçonnage ;- De mettre en œuvre de solides mesures anti-spoofing, en déployant notamment des technologies sur les passerelles de messagerie ;- De déployer une solution de balayage des courriels par couches afin d’améliorer la détection et la protection ;- D’utiliser des techniques de détection des fautes d’orthographe dans les noms de domaine pour permettre l’identification des attaques de phishing et celles qui compromettent les messageres d’entreprise (BEC).

Une étude de Trustwave SpiderLab révèle des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées dans les courriels d’hameçonnage visant les services financiers.

Microsoft et le géant bancaire American Express sont les entreprises les plus usurpées dans les courriels d’hameçonnage visant les services financiers. C’est ce que montre le rapport 2023 Financial Services Sector Threat Landscape de Trustwave SpiderLabs, lequel s’est intéressé à une multitude de menaces auxquelles est confronté le secteur des services financiers. Selon ce dernier, le phishing et les logiciels malveillants transmis par courriel sont les méthodes les plus exploitées pour s’introduire dans les entreprises. Trustwave SpiderLabs note aussi des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées par les attaques contre les services financiers au cours de l’année écoulée, estimant qu’elles ont contribué à maintenir leur pertinence et leur efficacité.

Les services financiers sont de plus en plus dans la ligne de mire des cybercriminels. Une récente étude d’Akamai a constaté une recrudescence des attaques d’applications web et d’API ciblant le secteur mondial des services financiers. Selon le rapport « High Stakes of Innovation : Attack Trends in Financial Services », ces attaques ont augmenté de 65 % au deuxième trimestre 2023 par rapport au deuxième trimestre 2022, pour un total estimé de 9 milliards d’attaques sur 18 mois, le secteur bancaire étant le plus touché. Cette étude a également révélé que le secteur des services financiers était désormais le premier secteur vertical ciblé par les attaques par déni de service (DDoS), la région EMEA représentant 63,5 % des événements DDoS mondiaux.

Les fichiers HTML, pièces jointes malveillantes les plus courantes

D’après les données provenant de la base de clients des services financiers de Trustwave SpiderLabs, les fichiers HTML sont les pièces jointes malveillantes les plus courantes dans les courriels, puisqu’elles représentent 78 % de toutes celles évaluées, selon le rapport. Ces fichiers servent essentiellement au vol d’identifiants, à la redirection de trafic et au HTML Smuggling (une technique utilisée pour faire télécharger un fichier à une cible via un fichier HTML). « 33 % des fichiers HTML utilise l’obfuscation pour échapper aux systèmes de défense », ajoute l’étude. Outre le HTML, Trustwave SpiderLabs a constaté que les exécutables étaient le deuxième type de pièces jointes malveillantes le plus répandu (14 %). Les stealers comme Gootloader, XLoader, Lokibot, Formbook et Snake Keylogger figurent parmi les plus repérées, tandis que le RAT Agent Tesla (Remote Access Trojan) a également été détecté dans l’ensemble de données. Selon le rapport, les attaquants utilisent peu les PDF (3 %), Excel (2 %) et les documents Word (1 %).

Les notifications de messages vocaux, les reçus de paiement, les bons de commande, les remises de fonds, les dépôts bancaires et les demandes de devis sont les thèmes les plus couramment rencontrés dans les courriels de pièces jointes malveillantes, American Express (24 %), DHL (21 %) et Microsoft (15 %) étant les marques les plus usurpées. Les thèmes d’hameçonnage non malveillant les plus fréquents cités dans le rapport comprennent les messages réclamant une « Action urgente », les alertes liées à la boîte de messagerie, le partage de documents, la signature électronique, les alertes liées aux comptes, les appels manqués, les notifications relatives aux réunions et les alertes liées aux paiements/factures. Les marques les plus usurpées dans ce type d’attaques sont Microsoft (52 %), DocuSign (10 %) et American Express (8 %). Concernant la compromission des courriels professionnels (Business Email Compromise, BEC), le thème le plus utilisé est « l’arnaque au compte rémunération » ou « Payroll Diversion » (48 %), suivi de la « Demande de contact » et de la « tâche », comme la demande de mise à jour des données (23 % et 13 % respectivement).

Des tactiques qui évoluent avec l’IA et les LLM

Au cours de l’année écoulée, Trustwave SpiderLabs a découvert et analysé de nouvelles techniques de phishing, activement utilisées par les attaquants pour cibler le secteur des services financiers. C’est le cas notamment du phishing basé sur le système de fichier IPFS (InterPlanetary File System), du phishing Cloudflare Pages.dev et Workers.dev, et des campagnes RPMSG, peut-on lire dans le rapport. Trustwave SpiderLabs a également surveillé l’impact de l’IA et des grands modèles de langage (LLM) comme ChatGPT sur les attaques de phishing. « La maturité rapide et l’utilisation élargie de la technologie LLM rendent la création de courriels crédibles plus facile, plus convaincante, hautement personnalisée et plus difficile à détecter », peut-on lire dans l’étude. « Récemment, nous avons constaté l’émergence de LLM comme WormGPT et FraudGPT sur des forums clandestins, soulignant les risques potentiels de cybersécurité posés par leur utilisation criminelle », indique-t-elle. WormGPT et de FraudGPT sont non seulement capables de créer des courriels d’hameçonnage convaincants, mais aussi de faciliter la création de logiciels malveillants indétectables, d’écrire des codes malveillants et de découvrir des vulnérabilités. Les mesures d’atténuation du phishing devraient inclure des tests, des mesures anti-spoofing, une analyse multicouche des courriels.

Trustwave SpiderLabs émet par ailleurs plusieurs recommandations pour atténuer les risques d’hameçonnage par courrier électronique. En particulier, il recommande aux entreprises :

– D’effectuer systématiquement des tests d’hameçonnage fictifs pour évaluer l’efficacité de la formation à la lutte contre l’hameçonnage ;- De mettre en œuvre de solides mesures anti-spoofing, en déployant notamment des technologies sur les passerelles de messagerie ;- De déployer une solution de balayage des courriels par couches afin d’améliorer la détection et la protection ;- D’utiliser des techniques de détection des fautes d’orthographe dans les noms de domaine pour permettre l’identification des attaques de phishing et celles qui compromettent les messageres d’entreprise (BEC).

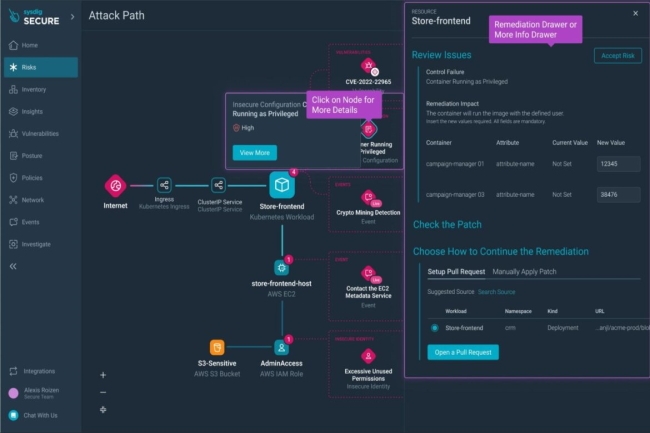

Sysdig renforce sa plateforme CNAPP en intégrant un graphe basé sur des données en temps réel. L’éditeur ajoute aussi un outil d’inventaire et des capacités d’analyse sur les risques de sécurité liés au cloud.

La représentation graphique du chemin des attaques s’invite de plus en plus dans les solutions de cybersécurité. Sysdig vient d’apporter cette capacité dans CNAPP (Cloud Native Application Protection Platform). Ce graphe d’attaque analyse en temps réel le déroulement des attaques dans le cloud et établit une hiérarchie des risques en direct en fonction des actifs, des utilisateurs et de l’activité. Dans un communiqué, le spécialiste de l’observabilité indique aussi le lancement « d’un outil d’inventaire du cloud doté d’une recherche intégrée pour remonter des informations et offrir plus de visibilité sur le cloud, ainsi que des capacités d’analyse agentless ».

Les environnements cloud sont de plus en plus complexes, tout comme les menaces de sécurité auxquelles sont confrontées les entreprises. Les attaquants exploitent la complexité et l’automatisation du cloud pour se déplacer latéralement, élever les privilèges et étendre au maximum l’impact de leurs attaques. En juin, le rapport 2023 Cloud Native Threat Report d’Aqua Security a révélé que les cybercriminels investissaient des ressources pour échapper aux défenses de sécurité dans le cloud, en camouflant leurs campagnes et en évitant la détection afin de s’installer plus durablement dans les systèmes compromis. Toujours selon ce rapport, « dans le même temps, divers domaines du cycle e vie des applications cloud restent vulnérables à la compromission et représentent des menaces importantes pour les entreprises ».

Des fonctionnalités centrées sur les risques en temps réel

Comme l’a expliqué le fournisseur, les fonctions de sécurité du cloud de Sysdig sont centrées sur la réponse et la gestion des risques en temps réel. « La prévention est nécessaire, mais, étant donné la vitesse du cloud, elle ne peut pas tout faire », a déclaré David Quisenberry, RSSI chez apree health. « Nous devons aussi être prêts à nous défendre en temps réel. La sécurité du cloud nécessite des outils qui relient les points et fournissent un contexte, mais l’essentiel, c’est que cette analyse ait lieu en temps réel », a-t-il ajouté. Selon Sysdig, ce graphe d’attaque du cloud est le cerveau de CNAPP.

Il procède à une corrélation multidomaine pour identifier les menaces en temps réel. « Le graphe superpose les détections instantanées, les vulnérabilités en cours d’exploitation et les autorisations en cours d’utilisation pour relier les données de risque entre les environnements et aider les clients à répondre aux menaces avant qu’elles ne s’aggravent », a ajouté Sysdig. Une liste de risques classés selon leur priorité détermine l’ordre de traitement des menaces, tandis qu’une représentation visuelle des dépendances exploitables entre les ressources permet de révéler les chemins d’attaque potentiels.

Un inventaire pour détecter les vulnérabilités

« L’outil d’inventaire du cloud de Sysdig fournit une liste consultable de toutes les ressources dans un environnement cloud couvrant les utilisateurs, les charges de travail, les hôtes et l’infrastructure en tant que code », a encore expliqué le fournisseur. « L’inventaire peut également servir à vérifier rapidement l’exposition aux vulnérabilités, par exemple en identifiant toutes les instances de Log4j dans les paquets utilisés et exposés à Internet », a déclaré l’entreprise.

Les clients peuvent ensuite examiner de plus près les charges de travail potentiellement compromises grâce à une vue en temps réel des mauvaises configurations, des violations de la conformité et des vulnérabilités associées. Enfin, les capacités d’analyse sans agent de Sysdig ont été étendues à l’analyse des hôtes, de façon à mettre en évidence les vulnérabilités, les mauvaises configurations, les autorisations en cours d’utilisation et les menaces. Parallèlement, l’agent évolutif fournit une analyse en temps réel de l’accès aux fichiers, des connexions réseau et des processus actifs, en plus d’autres attributs de la charge de travail, filtrant les vulnérabilités des paquets inutilisés pour une protection prioritaire.

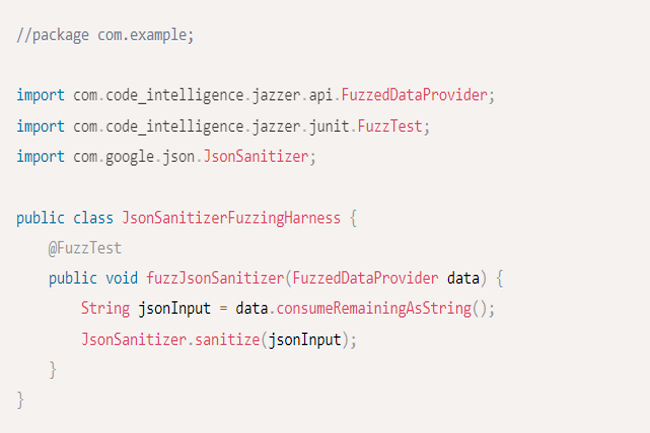

Avec Spark, Code Intelligence automatise la génération de tests de sécurité en s’appuyant sur les LLM pour identifier les surfaces d’attaque et suggérer un code de test.

L’IA générative s’adapte aussi aux tests de sécurité. Code Intelligence, spécialisée dans ce domaine, vient de se servir d’un grand modèle de langage pour son offre de test automatisé Spark. Celui-ci a pour mission d’évaluer les surfaces d’attaques et de suggérer du code de test. Il s’appuie pour cela sur les capacités d’analyse et de génération de code des LLM. Selon le fournisseur, Spark a été testé pour la première fois dans le cadre du projet OSS-Fuzz de Google, qui vise à garantir une sécurité permanente des projets open source grâce à des tests automatisés en continu.

Un impact sur la cybersécurité

L’émergence rapide de l’IA générative et des LLM a été l’un des plus grands évènements de l’année, et l’impact potentiel de ces technologies sur la cybersécurité a suscité des débats essentiels. Elles ont fait couler beaucoup d’encre en raison des risques qu’elles pourraient présenter pour la sécurité, que ce soit par crainte de partager des informations métiers sensibles avec des algorithmes d’auto-apprentissage avancés ou de voir des acteurs malveillants les utiliser pour renforcer considérablement leurs attaques.

Cependant, les chatbots/LLM d’IA générative peuvent également améliorer la cybersécurité des entreprises à bien des égards, et pourraient apporter une aide précieuse aux équipes de sécurité pour lutter contre les activités cybercriminelles. C’est la raison pour laquelle de nombreux fournisseurs de solutions de sécurité ont intégré cette technologie afin d’améliorer l’efficacité et les capacités de leurs offres.

Des tests en JavaScript/TypeScript, Java, C/C++

« Le fuzzing basé sur le retour d’expérience est l’une des principales méthodes utilisées par les tests alimentés par l’IA », a écrit Code Intelligence dans un article de blog. Cette approche de test s’appuie sur des algorithmes qui améliorent itérativement les cas de test en fonction du degré de couverture du code. Cependant, il faut toujours une expertise humaine pour identifier les points d’entrée et développer manuellement un test. Ainsi, selon Code Intelligence, le développement d’une suite de tests suffisante peut souvent prendre des jours ou des semaines. Le travail manuel nécessaire est un obstacle non négligeable à l’adoption à grande échelle des tests optimisés par l’IA. «

CI Spark exploite les capacités d’analyse et de génération de code de l’IA générative pour automatiser la génération de tests de fuzzing en JavaScript/TypeScript, Java et C/C++ », a encore déclaré le fournisseur. « L’ensemble complet de prompts que nous avons créées guide les LLM pour identifier les fonctions critiques pour la sécurité et générer des tests de fuzzing de haute qualité. Les invites fournissent des instructions sur la manière de générer des tests en optimisant nos moteurs de fuzzing sous-jacents », a encore expliqué l’entreprise. Ils fournissent également les informations nécessaires à CI Spark pour créer des tests qui offrent la couverture de code la plus étendue. CI Spark dispose aussi d’un mode interactif qui permet aux utilisateurs d’interagir rapidement avec lui pour corriger les éventuels faux positifs et améliorer la qualité des tests générés.

Les autres apports

Code Intelligence liste les autres bénéfices de sa solution :

– Identifier automatiquement les candidats au fuzzing, en fournissant une liste de fonctions/méthodes publiques utilisables comme points d’entrée pour ces tests.

– Générer automatiquement des tests qui créent un test de fuzzing pour un candidat sélectionné. Le mode interactif permet de donner des conseils à l’IA pour améliorer la qualité du test généré et corriger les erreurs.

– Améliorer les tests existants pour augmenter la couverture du code.

– Exploiter les tests unitaires existants pour générer des tests de fuzzing de haute qualité pouvant appeler l’API candidate qui servira d’indice pour CI Spark. Ceux-ci fournissent des exemples précieux sur la bonne utilisation de l’API dans les tests et permettent d’obtenir de meilleurs tests de fuzzing.

« Les résultats obtenus par CI Spark sont encourageants et démontrent les apports possibles de l’IA générative dans ce domaine », a déclaré Code Intelligence. Cependant, le fournisseur cherche toujours à améliorer sa solution. D’après sa feuille de route, il prévoit de doter sa solution d’un système plug-and-play pour différents LLM, d’offrir un réglage plus fin du modèle pour améliorer les résultats, d’ajouter une validation automatique des tests de fuzzing, une analyse statique pour les sélections de candidats, l’identification des API insuffisamment testées et la prise en charge de plusieurs langages.

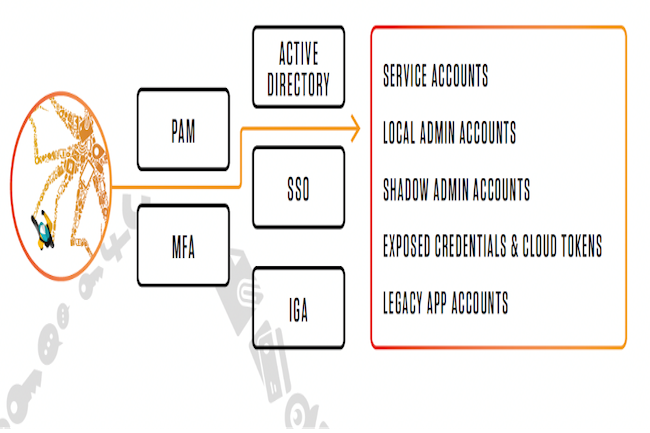

Les solutions de Proofpoint ciblent les étapes les plus critiques d’une cyberattaque pour lutter contre la compromission des courriels professionnels, les ransomwares et l’exfiltration de données.

Lors du salon Protect 2023 organisé les 6 et 7 septembre à New York, l’entreprise Proofpoint, spécialisée dans la cybersécurité et la conformité, a annoncé l’ajout à ses solutions de sécurité de plusieurs fonctionnalités et capacités destinées à stopper les menaces au niveau des étapes les plus critiques de la chaîne d’exécution des cyberattaques, aussi appelée « kill chain », qui va de la reconnaissance jusqu’à l’exfiltration des données. « Ces fonctionnalités, qui couvrent les plateformes Aegis Threat Protection, Identity Threat Defense et Sigma Information Protection du fournisseur, pourront aider les entreprises à lutter contre la compromission des courriers électroniques professionnels (Business Email Compromise, BEC), les ransomwares et l’exfiltration de données », a déclaré le fournisseur dans un communiqué. « Basées sur l’intelligence artificielle (IA) et l’apprentissage machine (ML), ces solutions offrent aux praticiens de la sécurité, la visibilité, la flexibilité et la profondeur nécessaires pour détecter et perturber les adversaires qui ciblent les surfaces d’attaque de leurs entreprises », a ajouté Proofpoint.

La « cyber kill chain »

La chaîne de cyberattaque décrit la séquence des événements impliqués dans une attaque externe sur l’environnement informatique d’une entreprise. Elle peut aider les équipes de sécurité à mettre en place des stratégies et des technologies pour arrêter ou contenir les attaques à différents stades. Conceptualisée à l’origine par Lockheed Martin, cette chaîne de cyberattaque, souvent appelée « cyber kill chain », décompose la structure d’une cyberattaque en sept étapes distinctes bien identifiables. Le modèle répertorie les actions que doivent réaliser les adversaires pour atteindre leur objectif et enrichit les connaissances des défenseurs sur les tactiques, les techniques et les procédures d’un attaquant.

Les sept étapes décrites dans la « cyber kill chain » de Lockheed Martin sont :

1 – La reconnaissance : L’intrus choisit une cible, l’étudie et recherche des vulnérabilités.

2 – La création d’un arsenal : L’intrus développe un logiciel malveillant pour exploiter la vulnérabilité.

3 – La livraison : L’intrus transmet le logiciel malveillant via un courriel d’hameçonnage ou un autre moyen.

4 – L’exploitation : Le logiciel malveillant commence à s’exécuter sur le système cible.

5 – L’installation : Le logiciel malveillant installe une porte dérobée ou une autre entrée accessible à l’attaquant.

6 – La prise de commande et de contrôle : L’intrus obtient un accès permanent aux systèmes/réseaux de la victime.

7 – Les actions sur l’objectif : L’intrus entreprend des actions visant à atteindre l’objectif final, telles que le vol, la corruption ou la destruction de données.

Détection et visibilité améliorées des attaques BEC

Les améliorations et fonctionnalités apportées à la plateforme Aegis de Proofpoint permettent de désarmer les attaques de compromission BEC, de ransomware, les URL piégés et d’empêcher le contournement de l’authentification multifactorielle (MFA) pour l’hameçonnage d’identifiants ou Credential Phishing. En particulier, la plateforme offre une détection et une prévention des menaces BEC avant livraison. « Basée sur un grand modèle de langage via l’implémentation du BERT LLM dans la solution CLEAR de Proofpoint, cette protection s’est avérée efficace pour détecter les messages malveillants créés de manière classique ou à l’aide de l’IA générative », a déclaré Proofpoint. De nouveaux résumés dans le tableau de bord de prévention des attaques ciblées (Targeted Attack Prevention, TAP) améliore aussi la visibilité sur les menaces bloquées et fournit de meilleures explications sur les réprobations de BEC effectuées par la solution Clear de Proofpoint, y compris les menaces réprouvées par la détection basée sur le LLM. Selon le fournisseur, les résumés expliqueront pourquoi une menace a été identifiée comme attaque BEC et les actions mises en œuvre pour y répondre.

Identification des chemins d’attaque des ransomwares

La fonctionnalité Attack Path Risk de Proofpoint est chargée de rassembler les données de la chaîne d’attaque entre les plateformes Aegis et Identity Threat Defense. Elle aidera ainsi les professionnels de la sécurité à mieux comprendre le nombre de chemins d’attaque empruntés par les ransomwares et l’exfiltration de données si l’identité d’un employé est compromise par un abus de privilèges et un mouvement latéral. « Les entreprises qui ajouteront Identity Threat Defense de Proofpoint à leur implémentation Aegis pourront donner à leurs analystes les moyens de prioriser rapidement la remédiation et les contrôles adaptatifs », a affirmé le fournisseur. La fonctionnalité Identity Threat Defense sera disponible au quatrième trimestre dans le tableau de bord TAP du fournisseur.

Détection des courriels mal adressés

« Sigma Information Protection de Proofpoint fusionne la classification des contenus, la télémétrie des menaces et le comportement des utilisateurs à travers les canaux dans une interface native du cloud pour prévenir la perte de données et les menaces d’initiés », a déclaré l’éditeur. « Également disponible au quatrième trimestre, la solution Misdirected Email de Proofpoint pourra détecter les anomalies de comportement pour analyser le contenu et empêcher les utilisateurs d’envoyer accidentellement des courriels et des fichiers au mauvais destinataire, ce qui pourrait entraîner une perte de données », a ajouté le fournisseur. « Au quatrième trimestre, Sigma se dotera aussi d’une interface utilisateur d’IA générative appelée Security Assistant qui permet aux analystes de poser des questions en langage naturel et de recevoir des informations/recommandations exploitables basées sur des points de données combinés à travers les plateformes de Proofpoint », a déclaré l’entreprise. Les analystes pourront demander à l’assistant de leur montrer « les tentatives d’exfiltration et de leur recommander les contrôles DLP à ajouter », a expliqué Proofpoint. Quand l’interface générative de Proofpoint basée sur l’IA sera étendue aux plateformes Aegis et Identity Threat Defense, ce qui devrait se faire progressivement, les praticiens de la sécurité pourront lui demander de leur montrer « les personnes les plus attaquées avec le plus de chemins d’attaque, les plus susceptibles d’entrainer une exfiltration de données basée sur un ransomware ».

Si les dispositifs médicaux affichent le taux le plus élevé de vulnérabilités non corrigées, les actifs technologiques opérationnels sont les plus attaqués.

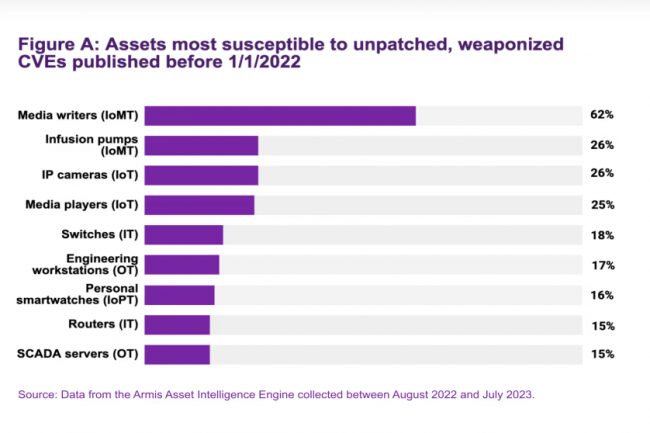

Dans une étude récente, Armis s’est intéressée aux actifs les plus risqués, comprendre, ceux qui présentent des menaces pour les entreprises. L’entreprise de sécurité s’est concentrée sur les actifs connectés qui avaient suscité le plus grand nombre de tentatives d’attaque, les CVE (Common Vulnerabilities and Exposures) transformés en arme opérationnelle et les failles à haut risque. Sur la base des données de l’Armis Asset Intelligence Engine, l’éditeur a constaté que les actifs de l’Internet des objets médicaux (IoMT), c’est-à-dire les équipements connectés utilisés dans les environnements médicaux et de santé, affichaient le taux le plus élevé de CVE non corrigés et utilisés comme arme d’attaque, tandis que les actifs de la technologie opérationnelle (OT) étaient les plus attaqués.

Beaucoup de CVE non corrigés et armés sur les actifs IoMT

Les chercheurs d’Armis ont identifié un nombre important d’actifs connectés au réseau susceptibles d’être affectés par des CVE non corrigés et transformés en outil d’attaque. Entre août 2022 et juillet 2023, ils ont cherché à établir le pourcentage le plus élevé de CVE non corrigés et armés affectant chaque type d’appareils. Quand ils ne sont pas corrigés, ces équipements présentent des risques importants pour les entreprises. Selon Armis, les équipements les plus vulnérables aux CVE non corrigés sont :

Les graveurs de disque optique (IoMT) 62%

Les pompes à perfusion (IoMT) 26%

Les caméras IP (IoT) 26%

Les lecteurs de médias (IoT) 25%

Les commutateurs (IT) 18%

Les postes de travail d’ingénierie (OT) 17%

Les montres connectées personnelles (IoPT) 16%

Les routeurs (IT) 15%

Les serveurs SCADA (OT) 15%

Il n’est pas surprenant de voir que les actifs médicaux dominent ce palmarès. En janvier 2022, le rapport State of IoMT Device Security de Cynerios avait révélé que plus de la moitié (53 %) des équipements de l’Internet des objets (IoT) et de l’IoMT utilisés dans le secteur de la santé aux États-Unis présentaient des risques de cybersécurité critiques, avec des vulnérabilités importantes qui, si elles étaient exploitées, pourraient compromettre la sécurité des patients, la confidentialité des données ou la disponibilité des services. En juin de cette année, il a été révélé qu’un tiers des services de santé britanniques (National Health Service, NHS) n’avaient pas de méthode pour tracer les dispositifs IoT, exposant potentiellement les informations et les services à des risques de sécurité importants.

Les actifs OT les plus ciblés par les attaques

Selon Armis, les actifs IT, OT, IoT, de l’IoMT, de l’Internet des objets personnels (IoPT) et les systèmes de gestion des bâtiments (Building Management System, BMS) font partie des 10 principaux types d’actifs ayant fait l’objet du plus grand nombre de tentatives d’attaques. « Ces résultats montrent que les attaquants considèrent en priorité l’accès potentiel aux actifs plutôt que leur type, ce qui devrait inciter les équipes de sécurité à prendre en compte tous les actifs physiques et virtuels dans leur stratégie de sécurité », a déclaré l’entreprise de sécurité. Les 10 types d’appareils ayant fait l’objet du plus grand nombre de tentatives d’attaque sont :

Les postes de travail d’ingénierie (OT)

Les postes de travail d’imagerie (IoMT)

Les lecteurs multimédias (IoT) ; les ordinateurs personnels (IT)

Les machines virtuelles (IT)

Les systèmes de gestion des bâtiments (BMS) à alimentation sans coupure (UPS)

Les serveurs (IT)

Les graveurs de médias (IoMT)

Les tablettes (IoPT)

Les téléphones mobiles (IoPT).

« Les acteurs de la menace ciblent intentionnellement ces actifs parce qu’ils sont accessibles depuis l’extérieur, qu’ils ont une surface d’attaque étendue et complexe, et qu’ils ont des CVE connus », a déclaré Tom Gol, directeur technique de la recherche chez Armis. « L’impact potentiel d’une violation de ces actifs sur les entreprises et leurs clients est également un facteur critique quand il s’agit de savoir pourquoi ces actifs font l’objet du plus grand nombre de tentatives d’attaques », a encore déclaré M. Gol. « Par exemple, il peut arriver que les postes de travail d’ingénierie soient connectés à tous les contrôleurs d’une usine, que les postes de travail d’imagerie collectent les données privées des patients dans les hôpitaux et que les UPS servent de point d’accès à des entités d’infrastructures critiques, ce qui en fait des cibles attractives pour les acteurs malveillants », a-t-il ajouté.

Scores de vulnérabilité élevés, protocoles non fiables et trafic non crypté

Armis a aussi examiné les types d’actifs présentant les facteurs de risque les plus courants. Les dispositifs physiques dont le remplacement prend beaucoup de temps, comme les serveurs et les contrôleurs logiques programmables (PLC), utilisent souvent des systèmes d’exploitation en fin de vie (End of Life, EOL) ou en fin de support (End of Support, EOS). « Ils présentent donc un risque particulièrement élevé, d’autant plus que les systèmes en fin de vie ne bénéficient plus d’un soutien actif et que les fabricants n’appliquent plus de correctifs pour remédier aux vulnérabilités et aux problèmes de sécurité », a déclaré Armis.

Certains actifs, y compris les ordinateurs personnels, utilisent encore le SMBv1, un protocole ancien, non chiffré et compliqué dont les vulnérabilités ont été ciblées dans les attaques tristement célèbres WannaCry et NotPetya. Armis a constaté qu’aujourd’hui encore, 74% des entreprises ont dans leur réseau au moins un actif vulnérable à EternalBlue, une vulnérabilité SMBv1. Parallèlement, l’éditeur a constaté que 50 % des systèmes de tubes pneumatiques, des équipements techniques dans lesquels des conteneurs cylindriques sont propulsés à travers un réseau complexe de tubes, utilisaient un mécanisme de mise à jour logicielle non sécurisé.

Une opération impliquant des forces internationales de Police et de Justice a mené au démantèlement le 26 août 2023 de l’infrastructure du réseau malveillant Qakbot. Plus de 700 000 machines dans le monde dont 26 000 en France ont été infectées, et 8,6 M$ en cryptomonnaie saisi.

L’opération multinationale de démantèlement, révélée par le FBI et le ministère de la Justice des États-Unis pour perturber le réseau de zombies et le logiciel malveillant connus sous le nom de Qakbot, a impliqué des actions aux États-Unis, en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie. C’est la première fois qu’une action menée sous l’égide des États-Unis contre une infrastructure de botnet utilisée par des cybercriminels pour diffuser des ransomwares, commettre des fraudes financières et d’autres activités cybercriminelles aura un tel impact financier et technique. L’infection des ordinateurs des victimes par le logiciel malveillant Qakbot – également connu sous des noms divers, dont Qbot et Pinkslipbot – a eu lieu principalement par l’intermédiaire de courriers électroniques non sollicités contenant des pièces jointes ou des liens malveillants.

Depuis sa création en 2008, le logiciel malveillant Qakbot a été utilisé dans des attaques par ransomware et autres cybercrimes qui ont causé des centaines de millions de dollars de pertes à des particuliers et à des entreprises aux États-Unis et à l’étranger. Ces dernières années, Qakbot est devenu le botnet de prédilection de certains gangs de ransomwares les plus tristement célèbres, parmi lesquels Conti, ProLock, Egregor, REvil, MegaCortex et Black Basta. Les administrateurs de Qakbot auraient reçu environ 58 M$ au total en rançons payées par les victimes.

Le trafic du botnet Qakbot redirigé vers et à travers des serveurs contrôlés

Le FBI a déclaré avoir accédé à l’infrastructure de Qakbot et identifié plus de 700 000 ordinateurs dans le monde, dont plus de 200 000 aux États-Unis, qui semblent avoir été infectés par Qakbot. En France 26 000 systèmes ont été compromis d’après un communiqué du parquet du Tribunal judiciaire de Paris relayé par Cybermalveillance.gouv.fr. Six serveurs sur les 170 à l’origine du bot se trouvaient par ailleurs sur le territoire français. Pour perturber le réseau de zombies Qakbot, le FBI a redirigé le trafic vers et à travers des serveurs sous son contrôle qui, à leur tour, ont demandé aux ordinateurs infectés aux États-Unis et ailleurs de télécharger un fichier créé par les forces de l’ordre pour désinstaller le logiciel malveillant Qakbot. Ce programme de désinstallation permet de libérer l’ordinateur victime du botnet, et d’empêcher l’installation ultérieure de logiciels malveillants par l’intermédiaire de Qakbot. Le ministère de la Justice a également annoncé la saisie de plus de 8,6 M$ en cryptomonnaie auprès de l’organisation cybercriminelle Qakbot, une somme désormais mise à la disposition des victimes. « Le FBI a neutralisé cette chaîne d’approvisionnement criminelle de grande envergure, en lui coupant l’herbe sous le pied », a déclaré Christopher Wray, directeur du FBI. « Parmi les victimes, il y a aussi bien des institutions financières de la côte Est qu’un fournisseur d’infrastructures critiques du Midwest ou un fabricant d’appareils médicaux de la côte Ouest ».

Le FBI s’est associé à l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), à Shadowserver, à l’unité de lutte contre la criminalité numérique Microsoft Digital Crimes Unit, à la National Cyber Forensics and Training Alliance et à Have I Been Pwned (HIBP) pour notifier les victimes et prendre les mesures correctives. En France, la section de lutte contre la cybercriminalité de la Juridiction Nationale de Lutte contre la Criminalité Organisée (JUNALCO) du parquet de Paris a supervisé l’opération sur le territoire. La sous-direction de la lutte contre la cybercriminalité a par ailleurs travaillé en coopération avec les enquêteurs des autres pays, sous la direction des parquets de Paris, Los Angeles, Francfort, et Rotterdam, à l’identification de cette infrastructure.

Un effet significatif attendu à court terme sur les cybergangs

« Les données relatives aux logiciels malveillants de Qakbot sont désormais consultables sur le site Have I Been Pwned », a écrit son fondateur Troy Hunt. Elles sont toutes consultables dans HIBP, même si l’incident est marqué comme « sensible ». Il faut donc d’abord vérifier que l’on contrôle l’adresse électronique via le service de notification, ou rechercher tous les domaines que l’on contrôle via la fonction de recherche de domaine. « Par ailleurs, les mots de passe du logiciel malveillant seront bientôt consultables dans le service Pwned Passwords, soit en ligne, soit via l’API », a ajouté Troy Hunt.

« La récente opération des forces de l’ordre visant Qakbot aura probablement un impact significatif à court terme (un à trois mois) sur les activités de nombreux groupes cybercriminels », a estimé Chris Morgan, analyste principal du renseignement sur les cybermenaces chez ReliaQuest. « On sait que de nombreux groupes de ransomware de premier plan encouragent l’usage de Qakbot pour faciliter l’accès initial aux entreprises ciblées. Cette perturbation de Qakbot va probablement obliger ces groupes à chercher d’autres méthodes, moins favorables, pour accéder à leurs cibles », a ajouté M. Morgan. « Reste qu’il est difficile de prédire ce que va devenir Qakbot », a encore déclaré l’analyste. « D’autres familles de logiciels malveillants, notamment le botnet Emotet, ont déjà été ciblées par les forces de l’ordre et bloquées pendant de longues périodes avant de réapparaître. Concernant les chargeurs de logiciels malveillants, ReliaQuest a récemment observé que Qakbot concentrait avec deux autres chargeurs 80 % du total des incidents impliquant un chargeur de logiciels malveillants. « Les deux autres chargeurs les plus couramment utilisés sont SocGholish et RaspBerry Robin. Il est tout à fait possible que les groupes criminels connus se tournent vers ces chargeurs performants pour suppléer à Qakbot ».

Des mesures d’atténuation à activer

Selon Troy Hunt, les conseils que l’on peut donner aux victimes d’incidents impliquant Qakbot sont les mêmes que ceux qui ont fait leurs preuves lors d’incidents précédents liés à des logiciels malveillants, à savoir : Maintenir à jour ses logiciels de sécurité, comme les antivirus avec les versions les plus récentes ; ne pas réutiliser les mêmes mots de passe pour plusieurs services et s’aider d’un gestionnaire de mots de passe pour générer des mots de passe forts et uniques ; activer l’authentification multifactorielle quand elle est prise en charge, au moins pour les services les plus importants ; pour les administrateurs ayant des utilisateurs concernés, la CISA a publié un rapport qui explique le fonctionnement du logiciel malveillant plus en détail, y compris des liens vers les règles YARA pour identifier plus facilement la présence du malware dans son réseau.

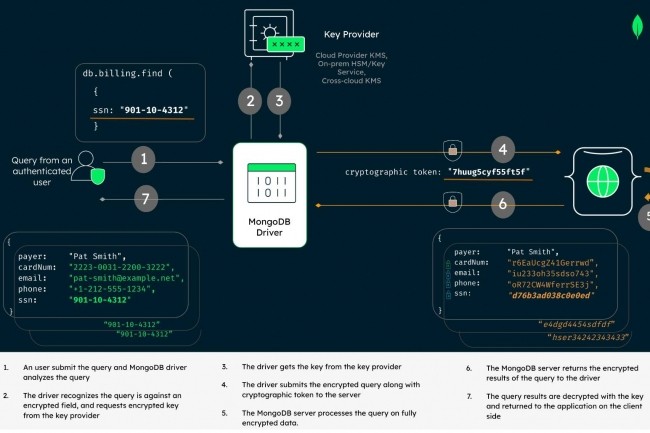

Utilisable avec AWS Key Management Service, Microsoft Azure Key Vault et Google Cloud Key Management Service, la technologie de chiffrement de bout en bout de MongoDB réduit les risques d’exposition des données.

Editeur d’une data platform pour développeurs, MongoDB a annoncé la disponibilité générale de sa technologie de chiffrement de bout en bout pour sécuriser les flux de travail des applications sensibles. Selon lui, elle peut réduire le risque d’exposition des données des entreprises et les aide à protéger les informations sensibles quand elles sont interrogées/utilisées sur MongoDB. « Le chiffrement requâtable de MongoDB peut être utilisé avec AWS Key Management Service, Microsoft Azure Key Vault, Google Cloud Key Management Service et d’autres services conformes au protocole d’interopérabilité de gestion de clés (Key Management Interoperability Protocol, KMIP) pour gérer les clés cryptographiques », a déclaré le fournisseur.

« La disponibilité générale inclut la prise en charge des requêtes d’égalité (equality query), avec des types de requêtes supplémentaires (par exemple, plage, préfixe, suffixe et sous-chaîne) disponibles dans les prochaines versions », a ajouté MongoDB. Une version préliminaire de cette technologie de chiffrement a été présentée pour la première fois par le fournisseur lors du MongoDB World 2022. Celle-ci a la capacité de réduire la surface d’attaque des données confidentielles dans plusieurs cas d’usage.

Les champs à chiffrer, choisis en fonction de la sensibilité des données

« Avec la disponibilité générale du chiffrement requêtable, les clients peuvent sécuriser les charges de travail sensibles pour les cas d’usage dans les secteurs hautement réglementés ou sensibles aux données comme ceux des services financiers, de la santé, de l’administration et des infrastructures critiques en chiffrant les données pendant qu’elles sont traitées et utilisées », a déclaré MongoDB. Les utilisateurs peuvent sélectionner les champs des bases de données MongoDB contenant des données sensibles devant être chiffrées. Par exemple, un utilisateur final d’une application autorisée dans une entreprise de services financiers peut avoir besoin d’interroger des données enregistrées à l’aide du numéro de compte épargne d’un client. « Quand il est configuré avec le chiffrement de bout en bout de MongoDB, le contenu de la requête et les données contenues dans le champ du compte épargne restent chiffrés pendant leur transit sur le réseau, leur stockage dans la base de données et quand la requête traite les données pour extraire les informations pertinentes », a expliqué le fournisseur.

« Une fois les données récupérées, elles ne sont visibles que par un utilisateur final de l’application autorisée disposant d’une clé de déchiffrement contrôlée par le client, ce qui permet d’éviter l’exposition involontaire des données ou leur exfiltration par des acteurs malveillants », a ajouté l’entreprise. La protection des données est essentielle pour toutes les entreprises. « Non seulement le volume de données généré prolifère rapidement, mais il en va de même pour les réglementations et les exigences auxquelles les entreprises doivent se conformer », a déclaré Kenn White, chef de produit en charge du chiffrement des requêtes. « Le chiffrement de bout en bout de MongoDB réduira considérablement le risque d’exposition des données pour les entreprises et contribuera à améliorer les postures de sécurité, en répondant aux exigences de conformité les plus strictes », ajoute Kenn White. « Il favorisera également la productivité des développeurs pour les flux d’applications hautement sensibles, car aucune expertise en cryptographie n’est requise ». La technologie de chiffrement sous-jacente a été développée par le groupe de recherche sur la cryptographie de MongoDB. Les entreprises peuvent examiner librement les techniques cryptographiques et le code utilisé.

Régler en amont les problématiques de gouvernance de l’information

« Toute solution qui réduit les vecteurs d’attaque sur les données sensibles tout en permettant de les utiliser en toute sécurité doit être accueillie avec enthousiasme », a déclaré Paul Watts, analyste distingué de l’Information Security Forum. « L’avenir nous dira si les cas d’usage réels présentent des contraintes qui limitent l’efficacité ou l’évolutivité du chiffrement de bout en bout, ou si les frais de stockage supplémentaires associés limitent l’application de la technologie pour certains ». Selon Paul Watts, beaucoup d’entreprises n’en sont qu’aux prémices de la gestion des données, s’efforçant encore de répondre à des questions comme : « Quelle est la nature de nos données ? De quelles données disposons-nous ? Quel est leur degré de sensibilité ? Qui y a accès ? Comment trouver un équilibre entre la sécurité et l’exploitabilité des données ? « La technologie est un étalon-or, mais elle n’est utile que si l’on a d’abord résolu les questions fondamentales de la gouvernance de l’information et de la protection des données ».