Des informations personnelles et identifiables de victimes d’actes criminels issues de systèmes de deux services de la Police britannique ont été exposées suite à un incident technique. 1 230 personnes sont concernées par cette exposition de données.

Les polices britanniques de Norfolk et de Suffolk ont révélé l’exposition accidentelle de données personnelles appartenant à plus d’un millier de personnes, dont des victimes d’actes criminels. Selon les agences, le problème concerne un très faible pourcentage de réponses à des demandes relevant du droit d’accès à l’information (FOI) sur les statistiques criminelles, émises entre avril 2021 et mars 2022. Suite à un problème technique, certaines données brutes appartenant aux gendarmeries ont été inclues dans les fichiers produits en réponse à ces demandes d’accès. Selon un communiqué officiel, ces données ont été cachées à toute personne ouvrant les fichiers, mais elles n’auraient pas dû y figurer.

Selon le communiqué, dans les affaires des polices de Norfolk et de Suffolk, les informations exposées concernaient des données détenues dans un système de police spécifique, et liées à des rapports de crime, notamment des informations personnellement identifiables (Personally Identifiable Information, PII) sur les victimes, les témoins et les suspects, ainsi que des comptes-rendus d’infractions sur des incidents domestiques, des infractions sexuelles, des agressions, des vols et des crimes haineux. « Une analyse complète et approfondie des données concernées a été réalisée et nous avons commencé à prendre contact avec les 1 230 personnes dont les données ont été violées pour les informer de l’impact de cette exposition de leurs données personnelles », poursuit le communiqué. « Nous contacterons ces personnes par courrier, par téléphone et, dans certains cas, en personne, en fonction des informations impliquées et de l’assistance requise ». Le processus devrait être achevé d’ici à la fin du mois de septembre. Suite à la notification envoyée par les polices de Norfolk et de Suffolk, Tim Passmore, le commissaire de police et de criminalité du Suffolk, a expliqué : « Il y a eu une violation de données impliquant certaines données du Suffolk Constabulary, cela n’aurait pas dû se produire et je m’en excuse. J’ai demandé au chef de la police de me tenir régulièrement informé afin de m’assurer que tout ce qui est raisonnablement possible est mis en œuvre pour remédier à la situation. Je vais également envisager une révision complète des processus d’échange d’informations de la police afin d’éviter qu’une telle situation ne se reproduise ».

Deux autres violations de données aussi en Irlande du Nord

Les autorités de police ont indiqué que les personnes concernées par cette violation recevront toutes les informations nécessaires, y compris les données personnelles les concernant qui ont été exposées et les coordonnées des personnes à contacter pour obtenir de l’aide. « Une équipe de spécialistes a été mise en place pour répondre à toutes les questions relatives à cet incident. Des efforts considérables ont été déployés pour déterminer si les données divulguées ont été consultées par des personnes extérieures à la police. Mais à ce stade, rien ne permet de penser que c’est le cas », a ajouté l’autorité de police. « Nous tenons à nous excuser pour cet incident et nous regrettons sincèrement les inquiétudes qu’il a pu susciter chez les habitants du Norfolk et du Suffolk », a déclaré Eamonn Bridger, chef adjoint de la police du Suffolk. L’Office du Commissaire à l’Information, l’Information Commissioner’s Office (ICO), équivalent de la CNIL, a été informé et est tenu au courant de l’évolution de la situation.

Cette révélation intervient quelques jours seulement après que le service de police d’Irlande du Nord (Police Service of Northern Ireland, PSNI) a admis avoir subi deux violations de données distinctes. La première concernait la divulgation d’informations sur des officiers de police et des civils en service, en réponse à une demande d’accès à l’information d’un citoyen concernant les grades des officiers et du personnel. Une erreur a conduit au partage d’une grande feuille de calcul Excel contenant les noms de famille et les initiales des employés actuels, ainsi que le lieu et le service dans lequel ils travaillent. La seconde concernait le vol de documents, dont une feuille de calcul contenant les noms de plus de 200 officiers de police et membres du personnel, dans un « véhicule privé » dans la région de Newtownabbey en Irlande du Nord.

Doté de capacités de visibilité, de contrôle, de gestion des risques et de détection des violations, le dernier module de la plateforme PrismaCloud de Palo Alto doit répondre aux enjeux de sécurité des écosystèmes d’ingénierie modernes.

Palo Alto Networks a annoncé l’ajout, à sa plateforme de protection des applications natives du cloud (Cloud Native Application Protection Platform, CNAPP) Prisma Cloud, d’un module de sécurité pour l’intégration continue et la livraison continue (CI/CD). Ce module, le onzième ajouté par le fournisseur à la plateforme Prisma Cloud, résulte de l’intégration des technologies de sécurité des applications (AppSec) de l’entreprise Cider Security, acquise en décembre 2022. « Cette intégration vise à sécuriser l’environnement CI/CD et à protéger contre les vulnérabilités open-source grâce à l’analyse de la composition des logiciels, en optimisant la sécurité et la prévention des risques tout au long du pipeline de livraison des logiciels », a déclaré le fournisseur. « Les capacités du module couvrent la visibilité, le contrôle, la gestion des risques et la détection des failles », a ajouté le fournisseur. Ce lancement intervient après de nouvelles directives de l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et de l’Agence nationale de sécurité (National Security Agency, NSA) sur la sécurisation du pipeline CI/CD. Selon une récente étude d’Aqua Security, plus d’un tiers (36,9 %) des entreprises britanniques estiment qu’une sécurité inadéquate de la chaîne d’approvisionnement des logiciels représente le plus grand risque de sécurité pour leur activité cloud, soit une augmentation de 18,6 % par rapport à une étude similaire réalisée l’année précédente.

Des cibles d’attaque attrayantes pour les acteurs malveillants

Le processus de développement CI/CD utilisé pour construire et tester les changements de code aide les entreprises à maintenir une base de code cohérente pour leurs applications tout en intégrant les changements de code. Du fait du rôle du cloud dans les initiatives de modernisation de l’IT, les pipelines CI/CD sont souvent mis en œuvre dans des environnements cloud commerciaux, et les entreprises utilisent régulièrement des outils et des services axés sur le CI/CD pour rationaliser le développement de logiciels et gérer l’infrastructure programmable des applications/clouds. C’est la raison pour laquelle les environnements CI/CD représentent des cibles attrayantes pour les acteurs malveillants qui cherchent à compromettre les informations en introduisant du code malveillant dans les applications CI/CD, en accédant à la propriété intellectuelle/aux secrets commerciaux, soit en volant du code, soit en provoquant des dénis de service contre les applications.

Meilleure visibilité sur l’écosystème d’ingénierie et informations du projet OWASP

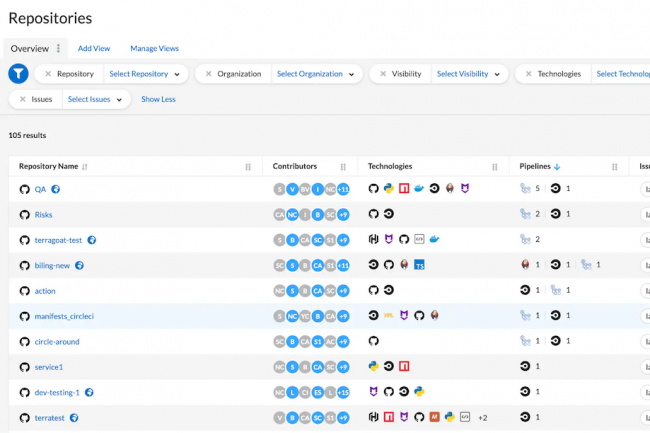

« Le module de sécurité CI/CD de Prisma Cloud introduit un tableau de bord AppSec qui unifie la visibilité à travers l’écosystème d’ingénierie », a écrit Palo Alto dans un blog. Ce dashboard normalise les signaux des scanners de code pour fournir une vue centralisée sur les risques et sur les tendances afin de faciliter la surveillance des performances de sécurité par les équipes de développement. « Les équipes AppSec bénéficient d’une visibilité sur les dépôts de code, les contributeurs, les technologies utilisées et les pipelines connectés avec des risques de code spécifiques », a expliqué le fournisseur. « La nouvelle offre fournit également des conseils sur les vecteurs d’attaque et les meilleures pratiques pour les atténuer sur la base du projet OWASP Top 10 CI/CD Risks, un benchmark officiellement reconnu par l’industrie », a fait valoir Palo Alto. « Les entreprises peuvent bénéficier de ce projet à n’importe quel stade de leur parcours de sécurité CI/CD. Par exemple, les équipes peuvent utiliser les conseils du projet pour identifier les mauvaises configurations des systèmes de contrôle de version (Version Control Systems, VCS) et les pipelines CI/CD. Ces mauvaises configurations facilement peuvent conduire à la falsification du code, au vol d’identifiants et, en fin de compte, à une brèche dans le système d’exécution ».

Des graphiques pour identifier les voies de pénétration et d’attaque

« Le module donne accès à des visualisations graphiques dynamiques de l’écosystème d’ingénierie, facilitant l’identification des voies de pénétration et d’attaque potentielles, ce qui est essentiel pour fournir des alertes d’une grande fidélité aux équipes AppSec », a déclaré Pao Alto. « C’est capital pour protéger les pipelines de livraison contre les attaques sophistiquées actuelles. Par exemple, les mauvaises configurations multiplateformes dans les attaques dites Poisoned Pipeline Execution (PPE) ne peuvent être découvertes qu’avec une analyse basée sur le graphe, or, la sécurité CI/CD de Prisma Cloud est la première du genre à reposer sur un graphe d’application », a ajouté le fournisseur. « La seule façon d’empêcher un code non sécurisé d’atteindre la production est d’analyser chaque artefact de code, chaque dépendance, et de s’assurer que le pipeline de livraison est efficacement protégé », a déclaré pour sa part Daniel Krivelevich, directeur technique de la sécurité des applications de la plateforme Prisma Cloud chez Palo Alto Networks. « L’intégration de la technologie de Cider à Prisma Cloud renforce la capacité de la plateforme à sécuriser l’ensemble de l’écosystème d’ingénierie des entreprises, en s’assurant que seul le code souhaité est mis en production ».

Contrôle d’accès et sensibilisation des utilisateurs finaux font partie des mesures de cybersécurité prises par la Fédération de football de Galles pour se protéger efficacement contre les cybermenaces.

Le football européen est souvent qualifié de « beau sport », mais les menaces et les défis en matière de sécurité auxquels est confrontée la Football Association of Wales (FAW) sont loin d’être aussi propres. Au Pays de Galles, c’est l’instance dirigeante qui a la responsabilité de protéger l’intégrité des associations sportives. Or, les progrès technologiques ont accru les priorités en matière de protection des informations sensibles, des données des joueurs et des systèmes opérationnels contre les risques cyber. Evren Karaibrahimgil, responsable des technologies de l’information et de la communication à la Football Association of Wales (FAW), explique qu’il est donc essentiel pour le bon fonctionnement de l’organisation de disposer d’un plan d’action efficace pour mettre les cybermenaces hors-jeu.

« Au cours des 12 derniers mois, sur le front de la cybersécurité, la FAW a principalement axé son action sur la sensibilisation des utilisateurs finaux, l’identification des vulnérabilités potentielles et veillé à ce que tous les aspects de son infrastructure soient sécurisés, tant au niveau local que dans le cloud », déclare Evren Karaibrahimgil. « Ces mesures englobent la sécurité de tout le matériel (pare-feu, commutateurs, points d’accès, serveurs) sur les trois sites de la FAW, ses locations Office 365, la supervision de la sensibilisation et de l’éducation des utilisateurs finaux, et l’assurance que tous les fournisseurs et prestataires tiers sont conformes ».

Evren Karaibrahimgil est responsable informatique de la Fédération de football de Galles. (Crédit : Football Association of Wales)

Accès par des tiers et piratage, parmi les plus grandes menaces

« L’accès par des tiers et le piratage sont parmi les plus grandes menaces de cybersécurité auxquelles la FAW est confrontée actuellement », explique Evren Karaibrahimgil. « La première résulte d’un manque de contrôle des environnements tiers, tandis que la seconde se matérialiserait très probablement à travers le compte Office 365 d’un utilisateur final par le biais d’un courriel. Même si nos fournisseurs tiers opèrent tous dans des environnements sécurisés, nous n’avons aucun contrôle sur leurs infrastructures et aucun moyen de connaître les vulnérabilités qui pourraient les affecter ».

Sensibilisation des utilisateurs, 2FA et contrôle d’accès, éléments clés de la sécurité

« Pour relever les défis et les risques auxquels elle est confrontée depuis environ un an, l’équipe a adopté plusieurs approches, l’éducation des utilisateurs finaux étant le plus grand obstacle à surmonter, notamment pour l’identification des courriels de phishing », indique Evren Karaibrahimgil. « Même si nous avons la possibilité de renforcer notre infrastructure de cybersécurité, nous ne pouvons pas supprimer à 100 % les courriels indésirables ou d’hameçonnage, car il y en a toujours qui passent à travers les mailles du filet ». Sensibiliser les utilisateurs finaux à l’identification de ces courriels peut s’avérer difficile, parce que tout le monde n’est pas en mesure de les repérer facilement ou n’est pas sensibilisé aux technologies de l’information. Cette sensibilisation des utilisateurs finaux est cruciale pour identifier les courriels malveillants, et la FAW a organisé un cours de sensibilisation à la cybersécurité délivrée par l’Union des associations européennes de football (Union of European Football Associations, UEFA) pour s’assurer que les utilisateurs peuvent distinguer entre les vrais et les faux courriels, tout en travaillant avec le nouveau partenaire de cybersécurité PureCyber dans ce domaine », fait savoir le responsable TIC de la Fédération de football de Galles.

« Cela fait un certain temps que nous utilisons l’authentification à deux facteurs 2FA pour notre abonnement Office 365, mais nous l’appliquons désormais à tous les comptes et à tout le matériel. Nous appliquons également les règles habituelles, notamment des mots de passe forts, des changements de mot de passe réguliers et l’impossibilité d’utiliser le même mot de passe plusieurs fois, de façon à éviter les mots de passe faibles ou périmés, et réduire considérablement le risque de piratage », poursuit-il. « La FAW utilise aussi des enregistrements DNS DMARC et SPF sur tous ses domaines afin de garantir qu’il n’y a pas d’usurpation d’adresse électronique, ce qui est impératif », précise Evren Karaibrahimgil. Le contrôle de l’accès externe a également été pris en compte, tout comme la sauvegarde et la migration des données. L’équipe de la FAW a désactivé l’accès externe à son pare-feu, en le limitant et en le verrouillant à des adresses IP spécifiques. Entre-temps, tous les serveurs et toutes les données sont sauvegardés localement et dans le cloud, et l’entreprise est en train de migrer ses fichiers vers Sharepoint. « Toutes nos données Sharepoint et Office 365 sont désormais sauvegardées par PureCyber, ce qui nous a permis d’accroître notre résilience en cas d’événement catastrophique », avance Evren Karaibrahimgil.

Priorité à la surveillance de l’infrastructure, aux tests d’intrusion et aux Cyber Essentials

Selon Evren Karaibrahimgil, sensibiliser les utilisateurs, se préoccuper de la sécurité du matériel et examiner et surveiller l’infrastructure sont les principales priorités de la FAW en matière de cybersécurité. « En cas de violation, nous devons être en mesure de sécuriser rapidement les ordinateurs portables des utilisateurs finaux et d’empêcher toute activité malveillante. Aujourd’hui, nous pouvons gérer, contrôler et éteindre les appareils presque en temps réel et à distance. Cette capacité a considérablement réduit le risque d’activité malveillante résultant d’un piratage ou d’une atteinte à la sécurité », poursuit Evren Karaibrahimg. Et ce dernier d’ajouter que l’examen et la surveillance réguliers de l’infrastructure de la fédération sont essentiels pour s’assurer qu’elle peut identifier et traiter toutes les failles et tous les problèmes potentiels de cybersécurité avant qu’ils ne se produisent.

« L’environnement des TIC étant dynamique, le paysage de notre infrastructure évolue en permanence et nous devons nous assurer qu’il n’y a pas de vulnérabilité potentielle. C’est une priorité de premier ordre pour l’avenir, notamment en ce qui concerne les risques de sécurité émanant de l’infrastructure externe de la FAW, comme les sociétés d’hébergement, les sites web et les systèmes externes », déclare Evren Karaibrahimgil. « Quand nous travaillons avec des entreprises externes, nous devons nous assurer qu’elles respectent les règles de cybersécurité et qu’elles sont résilientes – toute faille potentielle pourrait être catastrophique, en particulier du point de vue de la protection des données. Enfin, la FAW prévoit d’effectuer des tests de pénétration annuels, tant en interne qu’en externe, afin d’identifier toute vulnérabilité potentielle au sein de l’entreprise et de ses partenaires, et de s’engager dans le programme de certification Cyber Essentials, mis en place par le gouvernement britannique pour aider les entreprises à mieux se protéger contre les cyberattaques, avec l’objectif de le mener à bien, sur une période de 36 mois », conclut Evren Karaibrahimgil.

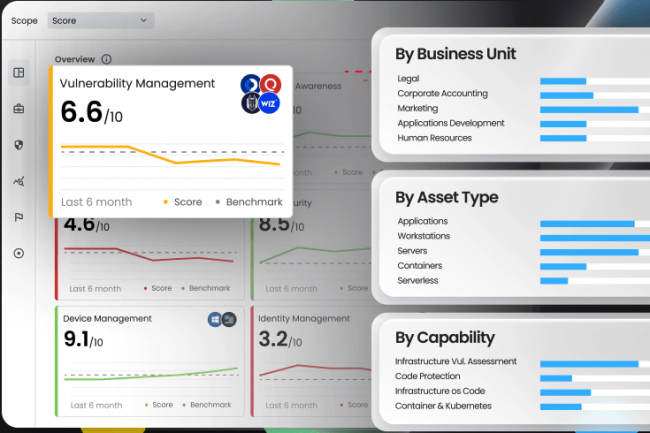

Destinés aux RSSI, les tableaux de bord de la performance de la cybersécurité de SeeMetrics couvrent la gestion des vulnérabilités, la protection des points d’extrémité, la gestion des identités, la sensibilisation et la réponse aux incidents.

Annoncés par la plateforme de gestion de la performance de la cybersécurité SeeMetrics, les tableaux de bord Security Performance Boards visent à aider les RSSI à mesurer l’efficacité des technologies, des processus et du personnel en matière de cybersécurité. « Ces « boards » évaluent les performances de la cybersécurité à partir de la pile opérationnelle de l’entreprise, et offrent une vue centralisée des mesures, des métriques et des indicateurs clés de performance (KPI) afin de soutenir une approche proactive et préventive pour détecter les risques émergents et les lacunes », a déclaré le fournisseur dans un communiqué. Les Security Performance Boards de SeeMetrics couvrent la gestion des vulnérabilités, la protection des points d’accès, la gestion des identités, la sécurité du courrier électronique, la sensibilisation à la sécurité et la réponse aux incidents. Les indicateurs peuvent s’avérer très utiles pour les RSSI et leurs entreprises pour évaluer et améliorer leur posture de sécurité, en mettant en évidence les points forts et les points faibles. Ils permettent également de fournir aux responsables de la sécurité des données quantifiables pour expliquer la valeur des programmes de sécurité et soutenir les demandes d’augmentation du budget et des ressources consacrés à la sécurité au moment des conseils d’administration.

Un déficit dans la mesure centralisée de la performance de la sécurité

Selon l’éditeur, la majorité des RSSI doivent prouver la valeur de leurs programmes de sécurité et de leurs outils, et répondre rapidement aux questions relatives à la performance, aux progrès et au budget. Cette complexité est accrue par la taille croissante de leur pile de sécurité : une entreprise mondiale moyenne utilise plus de 29 solutions de sécurité. Selon SeeMetrics, alors que dans le domaine des finances, des ventes et du marketing, les dirigeants peuvent s’appuyer sur des plateformes de données intégrées du type CRM et ERP, la plupart des RSSI n’ont pas encore adopté d’outil centralisé leur permettant d’avoir une vue d’ensemble sur les points de données provenant de leurs dizaines d’outils de sécurité opérationnelle, ce qui les prive d’une vue instantanée sur l’état de leurs opérations et leur impact sur les performances globales.

Une vue d’ensemble des capacités et des outils de sécurité

Selon le fournisseur, ses Security Performance Boards peuvent fournir une vue d’ensemble sur les capacités globales et les outils de sécurité, et chaque « board » permet d’approfondir les données en remontant jusqu’à la source. Les tableaux peuvent être utilisés pour répondre à des questions sur « l’impact des politiques, la performance par rapport au trimestre précédent, ou encore, la durée moyenne de résolution (Mean Time To Recovery, MTTR) aux États-Unis par rapport à l’Europe », a déclaré Shirley Salzman, CEO et cofondatrice de SeeMetrics. « Les mesures de sécurité sont essentielles pour comprendre la performance des outils, et donc des programmes de sécurité », a déclaré Sounil Yu, auteur de Cyber Defense Matrix. « Le lancement des Security Performance Boards par SeeMetrics est une étape importante dans l’évaluation de la cybersécurité. Les responsables de la sécurité disposent ainsi d’un moyen pratique, tangible et perspicace de comprendre en toute confiance les performances de leur pile en temps réel et sur une base continue ».

Le spécialiste de la sécurité à base d’IA ajoute une brique, nommée Heal pour aider les entreprises à se préparer aux cyberattaques. Dans ce cadre, Darktrace propose de simuler différents types de campagnes malveillantes.

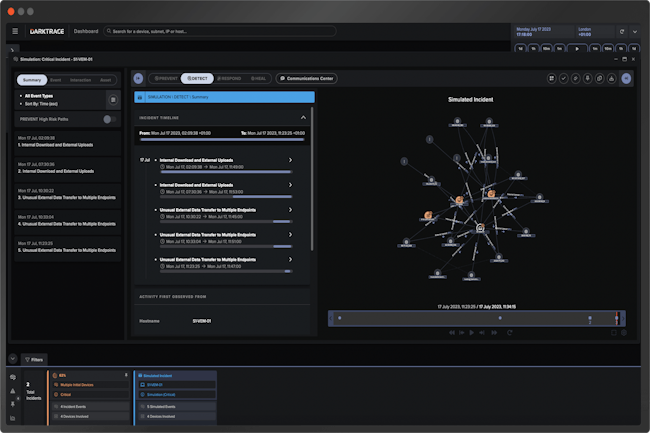

Poursuivant sa stratégie de résilience nommée « Cyber AI Loop », Darktrace ajoute le pilier remédiation à son catalogue. Après, Detect, Prevent et Respond, le fournisseur dévoile Heal qui doit aider les entreprises à se préparer aux cyberattaques, à y remédier et à rétablir leurs services. « Les équipes de sécurité peuvent utiliser Heal pour simuler des attaques réelles dans leur environnement, créer des plans de réponse sur mesure aux cyber-incidents, au moment où ils se produisent, automatiser les actions pour répondre aux incidents et se rétablir », a déclaré Darktrace.

Répondre rapidement et efficacement aux incidents reste un défi de taille pour les équipes de sécurité, qui ont déjà fort à faire avec l’évolution des schémas d’attaque, les points de données changeants et incertains, et les problèmes de ressources. Selon le dernier rapport d’IBM Security sur le coût d’une violation de données, les entreprises qui disposent d’une équipe de réponse aux incidents et effectuant des tests de plan de réponse, parviennent à identifier les violations 54 jours plus rapidement que celles qui n’ont ni l’une ni l’autre. Par ailleurs, les entreprises qui utilisent largement l’IA et l’automatisation pour leur sécurité sont capables de repérer et de contenir une violation 108 jours plus rapidement que celles qui ne les utilisent pas. De plus, selon ce même rapport, les entreprises qui utilisent les renseignements sur les menaces parviennent à identifier les violations 28 jours plus rapidement que celles qui ne le font pas.

Des simulations d’attaques pour se préparer à des incidents réels

« Les incidents simulés de Heal propose aux équipes de sécurité d’effectuer en toute sécurité des simulations de cyberattaques réelles, par exemple, des campagnes de ransomwares, de vol de données et de propagation de vers, au sein de leurs propres environnements et impliquant leurs propres actifs », a déclaré Darktrace dans un communiqué. « Les équipes peuvent ainsi expérimenter l’impact des attaques sur l’entreprise, affiner leurs réponses, et être prêtes à répondre aux incidents dans le cadre d’attaques réelles », a ajouté le fournisseur.

« En cas d’incident réel, Heal s’appuie sur les enseignements tirés des simulations précédentes, la connaissance de l’environnement de l’entreprise et les informations fournies par Detect pour créer une image de l’attaque, ainsi qu’un manuel de réponse généré par l’IA », a encore déclaré Darktrace. La solution établit ensuite la liste des actions de remédiation à effectuer en priorité en fonction de différents facteurs, en prenant aussi en compte les dommages que l’actif compromis peut impliquer, dans quelle mesure l’attaque s’appuie sur cet actif comme pivot ou point d’entrée, et son importance pour l’entreprise ».

Remédiation automatisée et rapports d’incident en direct

« Heal automatise également les actions de remédiation via l’intégration avec les outils de sécurité l’entreprise et fournit des rapports d’incidents pendant et après une attaque », a encore déclaré Darktrace. Dès son lancement, la solution s’intègre avec Microsoft Defender for Endpoint, Intune, Microsoft 365, Veeam et Acronis, et d’autres intégrations sont prévues.

« Les rapports générés par Heal fournissent une analyse sur les actions de l’attaquant et de l’équipe de sécurité, les décisions, l’efficacité des mesures d’endiguement et des informations de récupération à mesure du déroulement d’un événement », indique l’éditeur. Après une attaque, ces informations offrent des données de conformité essentielles à des tiers, que ce soit les équipes de forensique, les assureurs ou les avocats.

L’European Policy Center appelle l’UE à développer un programme de cybersécurité lié au quantique, à partager les informations et les meilleures pratiques et à adopter une approche commune.

L’informatique quantique fascine autant qu’elle effraye, notamment dans le domaine de la cybersécurité. L’European Policy Center a rédigé un document appelant l’UE à adopter un plan d’action coordonnée pour se préparer aux cyberattaques basées sur le quantique. Dans le même temps, elle doit assurer une transition harmonisé dans le chiffrement post quantique. Andrea G. Rodríguez, analyste en chef de la politique numérique à l’European Policy Center, explique que « les progrès de l’informatique quantique mettent en danger la cybersécurité de l’Europe en rendant les systèmes de cryptage actuels obsolètes et en créant de nouveaux défis en matière de cybersécurité ».

Selon les experts, ce scénario peut devenir réalité dans les cinq à dix prochaines années, et rendre toutes les data protégées par les protocoles de cryptage actuels, vulnérables aux acteurs malveillants. « Pour que l’Europe prenne au sérieux ses ambitions en matière de cybersécurité, elle doit élaborer un programme de cybersécurité quantique, en partageant les informations et les meilleures pratiques et en adoptant une approche commune de la transition quantique dans tous les États membres », a déclaré la responsable.

Un impact trop largement ignoré par l’UE

« L’informatique quantique perturbera la sécurité en ligne en compromettant la cryptographie ou en facilitant les campagnes malveillantes, notamment celles sur les identités numériques », a écrit l’analyste en chef. Elle ajoute « Les cyberattaques sur le chiffrement menées à partir de systèmes quantiques donnent les moyens aux adversaires de décoder les informations chiffrées, d’interférer avec les communications et d’accéder aux réseaux et aux SI sans autorisation, ouvrant ainsi la porte au vol et au partage d’informations précédemment confidentielles ».

« Les cybercriminels et les adversaires étatiques se précipitent pour obtenir des informations chiffrées, sensibles, illisibles aujourd’hui, mais qui seront décodées une fois que les ordinateurs quantiques seront disponibles. Ces types d’offensive, connues sous le nom de « harvest attacks » ou « download now-decrypt later », qui consistent à collecter des données aujourd’hui pour les déchiffrer demain, constituent déjà un risque pour la sécurité européenne. « L’impact de l’informatique quantique sur la cybersécurité et la protection des données en Europe a été largement ignoré, malgré des mentions sporadiques dans certains documents politiques comme le rapport ‘2020 EU Cybersecurity Strategy’, ou le ‘2022 Union Secure Connectivity Program’ », souligne Andrea G. Rodríguez.

Les États-Unis, déjà engagés dans une cybersécurité post-quantique

Selon l’analyste, les États-Unis sont sans doute à la pointe de la transition vers la cybersécurité post-quantique, et en particulier dans la cryptographie post-quantique qui sera appelée à jouer un rôle central. « Le National Institute of Standards and Technology (NIST) a lancé un processus de normalisation des algorithmes de cryptographie post-quantique, tandis que le Quantum Cybersecurity Preparedness Act, créé en 2022, établit une feuille de route pour faire migrer les informations gouvernementales vers la cryptographie post-quantique », glisse-t-elle. « En 2023, la US National Cybersecurity Strategy a fait de la protection contre les cyberattaques quantiques un objectif stratégique. Cette priorité englobe l’utilisation du chiffrement post-quantique et la nécessité de remplacer le matériel, les logiciels et les applications vulnérables qui pourraient être compromis », a-t-elle ajouté.

La cybersécurité post-quantique de l’UE, trop limitée

« Dans le même temps, les efforts de l’UE pour sécuriser les informations contre les cyberattaques quantiques manquent d’une stratégie claire sur la manière de traiter les menaces à court terme », a encore déclaré l’analyste de l’European Policy Center. « Le peu de focalisation de l’UE sur l’atténuation des défis de cybersécurité quantique à court terme, en particulier les attaques de récolte dites « harvest attacks », et les attaques quantiques sur le cryptage, laisse les États membres en première ligne dans la transition quantique », ajoute-t-elle. « D’ici à 2023, seuls quelques pays de l’UE auront élaboré des plans publics pour contrer les menaces émergentes en matière de cybersécurité quantique, et un nombre encore moins important aura mis en place des stratégies pour les atténuer, comme c’est le cas de l’Allemagne ».

À mesure que les systèmes quantiques se développent, une action européenne sera nécessaire pour prévenir les failles de cybersécurité exploitables comme vecteurs d’attaque et pour veiller à ce que tous les États membres soient également résilients face aux cyberattaques quantiques. « Il est urgent de mettre en place un plan d’action coordonné sur la transition quantique avec des objectifs et des calendriers clairs et de surveiller la mise en œuvre des plans nationaux de migration vers le chiffrement post-quantique », a affirmé Andrea G. Rodríguez. Un tel plan comblera le fossé entre l’objectif lointain d’établir un réseau d’infrastructure européenne de communication quantiqu, European Quantum Communication Infrastructure (EuroQCI) pleinement opérationnel et les besoins actuels du paysage européen de la cybersécurité pour répondre aux menaces de cybersécurité quantique à court terme. « L’Europe peut aussi tirer parti de l’expertise des agences nationales de cybersécurité, des experts et du secteur privé en établissant un nouveau groupe d’experts au sein de l’ENISA où les spécialistes nationaux détachés en matière de chiffrement post-quantique peuvent échanger des bonnes pratiques et encourager la mise en place de plans de migration », indique l’analyste.

Un programme de cybersécurité quantique en 6 étapes

Le document de Mme Rodríguez présente six recommandations pour le programme de cybersécurité quantique de l’UE.

– Établir un plan d’action coordonné de l’UE sur la transition quantique qui définisse des objectifs et des calendriers clairs et surveille la mise en œuvre des plans nationaux de migration vers le chiffrement post-quantique.

– Créer un nouveau groupe d’experts au sein de l’ENISA avec des experts nationaux détachés pour échanger les bonnes pratiques et identifier les obstacles à la transition vers le chiffrement post-quantique.

– Aider à fixer des priorités pour la transition vers le chiffrement post-quantique et encourager l’agilité cryptographique pour répondre aux vulnérabilités émergentes dans les systèmes de chiffrement post-quantique.

– Faciliter la coordination politique entre la Commission européenne, les États membres de l’UE, les agences nationales de cybersécurité et l’ENISA afin de déterminer les priorités technologiques et d’identifier les cas d’usage pertinents pour les technologies à sécurité quantique.

– Faciliter la coordination technique au niveau de l’UE pour combler les lacunes de la recherche dans les technologies à sécurité quantique, par exemple développer des nœuds quantiques pour assurer des connexions longue distance pour la distribution de clés quantiques.

– Étudier l’utilisation de bacs à sable pour accélérer le développement d’applications à court terme des technologies de l’information quantique.

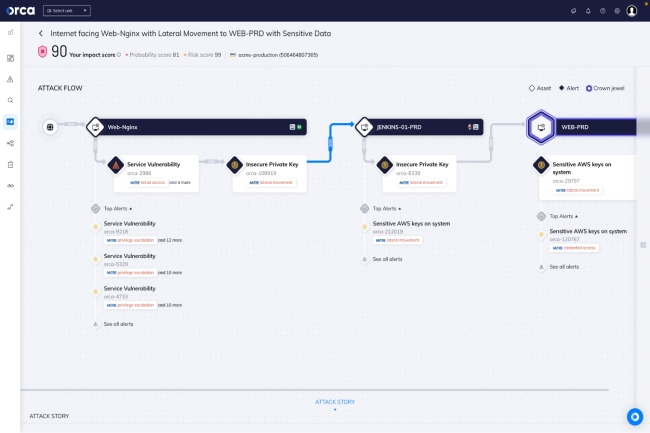

La startup israélienne Orca porte plainte contre Wiz. Elle accuse l’entreprise concurrente de piller ses « inventions révolutionnaires » et de créer un clone de sa plateforme de sécurité du cloud.

Bisbilles juridiques entre Orca Security, startup israélienne de cybersécurité, qui poursuit son rival pour violation de brevet. Le succès et la croissance de Wiz reposent sur « une copie grossière » de sa propre plateforme, estime le requérant. Dans une plainte déposée auprès du tribunal du district du Delaware, Orca accuse Wiz de piller ses « inventions révolutionnaires » et affirme que le « clone de sa plateforme de sécurité cloud » exploite indûment ses créations. « Cette copie est omniprésente dans l’activité de Wiz et elle s’est manifestée d’une myriade de façons », ajoute dans ses récriminations l’entreprise fondée en 2019 par Avi Shua.

Au cours des quatre années qui ont suivi sa création, Orca a levé d’importants fonds et la société est passée de moins d’une douzaine d’employés à plus de 400 aujourd’hui. Quant à Wiz, l’entreprise concurrente a été fondée en janvier 2020, un an après Orca, par Assaf Rappaport, Ami Luttwak, Yinon Costica et Roy Reznikthat, une équipe qui dirigeait auparavant le Cloud Security Group chez Microsoft. En 2023, Wiz était évaluée à 10 milliards de dollars après avoir levé 300 millions de dollars lors de son dernier tour de table privé au début de l’année.

Wiz, contrefaçon d’Orca ?

La plateforme Wiz a été créée pour « permettre aux équipes de scanner leurs environnements de serveurs et les services cloud pour y détecter les vulnérabilités, les problèmes de configuration, de réseau et d’identité», c’est-à-dire pour faire « exactement ce qu’Orca faisait depuis plus d’un an déjà » indique encore la plainte. « Dès le départ, le projet Wiz contrefait les idées d’Orca », poursuit le document.

« Dans ses produits et services, Wiz a intégré un certain nombre d’inventions révolutionnaires développées et brevetées par Orca, qu’elle a fait passer pour ses innovations et a forcé Orca à concurrencer ses propres avancées technologiques sur le marché. La conduite de Wiz à cet égard est illégale, injuste et en violation des lois américaines sur les brevets », affirme encore l’accusateur.

« Une copie visible sur l’ensemble des activités de Wiz »

Selon la réclamation, le copiage ne se limite pas à la technologie, mais s’étend à l’ensemble des activités du concurrent. « Dans son marketing, Wiz copie le visuel d’Orca, son message et même le café qu’elle utilise lors des salons professionnels », peut-on lire dans la doléance. « Le réplicat grossier de la technologie d’Orca par Wiz a été relevée par des analystes réalisées par des tiers. Par exemple, dans sa comparaison des deux solutions, Sourceforge parle de « caractéristiques de sécurité dans le cloud » identiques pour chaque plateforme. Orca a même accusé son rival d’avoir recruté l’ancien conseiller en brevets d’Orca pour plagier sa propriété intellectuelle.

Ce dernier demande des dommages-intérêts relatifs à ces prétendues violations de brevets qu’elle estime « intentionnelles et délibérées » et dont Wiz a tiré profit. Il exige également que son concurrent cesse de commercialiser et de vendre les produits et services qui, selon lui, ont été imités. Commentant la plainte, Wiz nie ces allégations, qu’elle qualifie d’« accusations sans fondement ». Un porte-parole affirme aussi qu’Orca a essayé de concurrencer Wiz sur plusieurs fronts et qu’il a échoué. « Aujourd’hui, ils utilisent des méthodes moins innovantes. L’action en justice d’Orca fait suite à une autre affaire récente, toujours en cours. En mars 2022, Webroot, l’éditeur de solutions de protection des points de terminaison, a déposé une plainte pour violation de brevet contre son concurrent Trend Micro, l’accusant de mettre en œuvre sans autorisation une technologie brevetée dans ses logiciels et systèmes de sécurité.

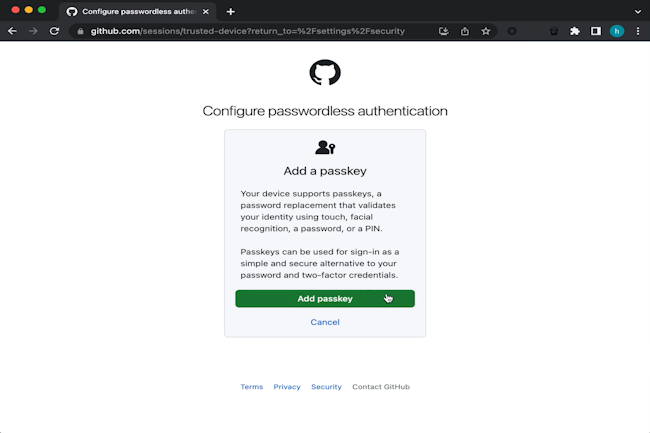

De plus en plus d’éditeurs adoptent des techniques limitant le recours aux mots de passe. GitHub vient de franchir le pas avec l’usage en version beta des passkeys.

La tendance est au passwordless pour mieux sécuriser les accès aux différentes plateformes. La filiale de Microsoft, GitHub, vient d’épouser cette approche en lançant en beta publique de l’authentification par passkeys à la place des mots de passe. « En choisissant cette option, les développeurs peuvent utiliser les passkeys à la place de leurs mots de passe et des méthodes d’authentification 2FA », a indiqué la plateforme. En mai, Github avait mis en place de nouvelles mesures d’authentification 2FA pour tous les contributeurs. L’option des passkeys est la dernière étape vers la bascule dans le passwordless. Considérés comme l’alternative moderne aux mots de passe, les passkeys sont généralement plus sûrs et plus faciles à utiliser.

Les sociétés IT et les entreprises les adoptent de plus en plus souvent pour renforcer la sécurité de leurs systèmes d’authentifications et s’affranchir de la contrainte des mots de passe, dont le mauvais usage est à l’origine de la plupart des fuites de données. Depuis le mois de mai, le support des passkeys pour les comptes Google est progressivement déployé sur toutes les grandes plateformes. L’année dernière, plusieurs géants de la technologie ont annoncé leur soutien à un standard commun de connexion sans mot de passe créée par l’Alliance FIDO et le World Wide Web Consortium.

Les mots de passe, première cause de violations des données

« La plupart des failles de sécurité ne résultent pas d’attaques de type ‘zero-day’, mais plutôt d’attaques peu coûteuses basées sur l’ingénierie sociale, le vol d’identifiants ou des fuites qui offrent aux attaquants de diverses modalités d’accès aux comptes des victimes et aux ressources auxquelles elles ont accès », a écrit Hirsch Singhal, responsable produit chez GitHub, dans un blog. « En fait, les mots de passe, sur lesquels nous comptons tous, sont à l’origine de plus de 80 % des violations de données », a-t-il ajouté.

Les passkeys utilisent des clés de sécurité traditionnelles, mais leur configuration est plus facile et leur capacité de récupération bien meilleure. Au final, c’est une méthode sécurisée, privée et facile à utiliser pour protéger ses comptes tout en minimisant le risque de verrouillage », a-t-il ajouté. « Le plus intéressant, c’est que les passkeys nous rapprochent du passwordless, et contribuent à supprimer totalement les violations qui exploitent les faiblesses des identifiants », a encore déclaré Hirsch Singhal. « Sur GitHub, les passkeys nécessitent une vérification de l’utilisateur, ce qui signifie qu’ils concentrent deux facteurs d’authentification en un », écrit-il, une composante propre à l’utilisateur (une empreinte digitale, un visage ou un code PIN) et une composante physique (une clé de sécurité physique ou l’appareil) lui-même. « Les passkeys peuvent être utilisées sur tous les appareils en vérifiant la présence d’un téléphone, et certaines peuvent également être synchronisées entre les appareils pour s’assurer que les utilisateurs ne sont jamais privés de leur compte en cas de perte de la clé », a ajouté Hirsch Singhal.

La protection des comptes des développeurs, élément crucial de la supply chain

« Les comptes des développeurs sont des cibles fréquentes de l’ingénierie sociale et de la prise de contrôle des comptes (Account Take Over, ATO), et la protection des développeurs contre ces attaques est la première et la plus importante étape vers la sécurisation de la chaîne d’approvisionnement », a aussi expliqué M. Singhal. « Les passkeys offrent la meilleure combinaison de sécurité et de fiabilité et rendent les comptes des développeurs nettement plus sûrs sans compromettre l’accès, ce qui reste un problème avec d’autres méthodes 2FA comme le SMS, les mots de passe à usage unique basés sur le temps (Time based One Time Password, TOTP), et les clés de sécurité existantes pour un seul appareil », a-t-il ajouté. « En s’affranchissant des mots de passe, la sécurité renforcée des passkeys empêche le vol de mot de passe et l’ATO ».

La société Hackrate a eu l’idée de créer une plateforme pour centraliser et contrôler les initiatives de piratage éthique comme les bug bounty ou les tests d’intrusion.

De plus en plus d’entreprises ont recours à des experts en sécurité extérieurs pour tester et éprouver leur SI en termes de sécurité. Il existe cependant beaucoup d’offres sur le marché et les responsables de la cybersécurité ont besoin d’un outil capable de gérer l’ensemble de ces programmes. En réponse à cette demande, la société Hackrate, spécialisée dans le pen testing et la gestion des bug bounty, a annoncé le lancement de Hackgate, une plateforme de monitoring de ces projets. « Disponible dès maintenant en tant que service autonome, la plateforme vise à aider les entreprises à mieux gérer et superviser les initiatives de tests de sécurité et de pénétration, en offrant un meilleur contrôle du projet et une meilleure cybersécurité », a déclaré l’entreprise dans un blog.

Le bug bounty et le pen testing peuvent s’avérer très utiles pour découvrir les vulnérabilités des systèmes et les sources potentielles de violations de données en contournant ou en craquant les protections de sécurité d’une manière sûre et contrôlée. Cependant, la surveillance efficace des initiatives de hacking éthique et une garantie sur la clarté des résultats des tests peuvent représenter un défi important pour de nombreuses entreprises, un autre problème étant celui de la transparence.

Intégration au SIEM et authentification forte des testeurs

« Hackgate utilise des « technologies avancées » et s’intègre à un SIEM (Security information and event management, SIEM) pour garantir une analyse totale du projet », affirme le fournisseur. « La plateforme est notamment capable d’identifier les types d’attaques, d’enregistrer les données de sécurité et de générer des rapports individuels de tests d’intrusion au format PDF cliquable », ajoute-t-il. « La solution sépare également les activités des testeurs de celle des attaquants réels en appliquant des méthodes d’authentification fortes avant d’accorder aux pirates éthiques l’accès au système informatique », a écrit par ailleurs Balázs Pózner, CEO et cofondateur de Hackrate, dans un blog.

« L’accès à un serveur web n’est possible qu’à partir des adresses IP de Hackgate, ce qui garantit que seuls les testeurs autorisés peuvent entrer, réduisant ainsi au minimum le risque d’accès non autorisé. L’outil enregistre aussi toutes les activités au cours du projet, ce qui permet aux entreprises de suivre et d’isoler tout intrus non autorisé. Cette séparation claire entre les testeurs et les attaques réelles renforce la sécurité globale de l’entreprise », a encore le dirigeant.

Après avoir été victime d’un piratage, l’Université de Californie a naturellement fait jouer son assurance souscrite auprès de la place de marché en assurance, Lloyd’s of London. Elle a refusé d’indemniser les pertes liées à la violation de données en raison de l’expiration du délai de prescription des demandes. L’établissement universitaire a décidé de porter plainte.

Entre 2014 et 2015, l’Université de Californie (UCLA) et en particulier l’activité hospitalière (Health) a été victime d’une cyberattaque. Elle a entraîné une fuite de données concernant 4,5 millions de patients. Ce piratage faisait suite à une autre campagne d’envergure contre Anthem, société américaine d’assurance maladie. A cette époque, UCLA avait été critiqué pour ne pas avoir chiffré les données patients. Aujourd’hui, l’affaire refait surface sur le terrain judicaire avec une plainte déposée par l’Université contre la Lloyd’s of London, une place de marché regroupant plusieurs assureurs

Un délai pour les réclamations expiré

Elle est accusée de ne pas avoir remboursé les pertes liées au piratage couvertes par la police d’assurance. Il soutient que le délai de prescription s’appliquant aux réclamations avait expiré. L’université a déboursé des millions de dollars pour informer les victimes, remédier à l’attaque, se défendre et régler les procès intentés par les patients. Cependant, d’après une plainte déposée auprès de la Cour supérieure de Los Angeles sous l’intitulé « Regents of the University of California v. Certain Underwriters at Lloyd’s, 238TCV14642, California Superior Court (Los Angeles) », les 26 Régents siégeant au Conseil de l’Université de Californie, dont le rôle est défini par la Constitution de l’État, déclarent que les assureurs de la Lloyd’s ont « refusé à plusieurs reprises de couvrir » les pertes liées à l’incident. Selon la plainte, ce refus se fonde uniquement sur une « prétendue » condition de couverture, mentionnée dans aucun des accords d’assurance, en vertu desquels l’Université cherche à obtenir le remboursement de la plupart de ses pertes. Le Wall Street Journal avait déjà couvert l’affaire.

Les défendeurs cités dans la plainte de l’affaire sont des associations de souscripteurs, connues sous le nom de « syndicats », qui opèrent sur le marché de l’assurance de la Lloyd’s de Londres, au Royaume-Uni. Les souscripteurs ont précédemment affirmé que l’Université de Californie n’avait pas respecté les dispositions de la police relatives à la cybersécurité, ce que l’université a nié. Selon UCLA, l’argument des assureurs selon lequel le délai de prescription pour toute demande de couverture a expiré en juin 2021 est inexact, d’après la plainte. « Les défendeurs ont également refusé de suivre la procédure alternative de résolution des litiges exigée par leur propre police d’assurance sur la base d’un délai de prescription infondé », indique aussi la plainte.

Une évolution du marché de la cyberassurance

Le paysage de la cyberassurance a connu récemment d’importants changements. Avec l’augmentation de la fréquence et de la gravité des attaques par ransomware, phishing et déni de service, la demande et les conditions de couverture ont évolué. Les polices sont de plus en plus diversifiées, complexes, coûteuses et difficiles à obtenir, ce qui place les RSSI et leurs entreprises face à des défis supplémentaires pour investir de manière optimale dans la cyber-assurance. « L’affaire Université de Californie/Lloyd’s of London sera intéressante car elle peut créer des précédents sur la manière dont la législation interprète la demande de prescription (ou Statute of Limitations) de la défense dans ce contexte, mais aussi les clauses contractuelles en cas de sinistre », a expliqué Paul Watts, analyste auprès de l’Information Security Forum. « Il est important d’attirer l’attention des entreprises sur deux domaines clés : la lecture/interprétation des petits caractères des polices d’assurance cyber et l’importance d’une communication efficace et proactive entre les entreprises et leurs assureurs », a encore expliqué le consultant. « L’entreprise doit être claire sur les stipulations, les conditions préalables et les exigences de la police, et s’assurer qu’elle peut les respecter (et les prouver). Elle doit aussi les réviser régulièrement et travailler avec son assureur pour les affiner au moment de la mise à jour ou du renouvellement de la police. Si ces exigences comportent un certain degré de subjectivité, il est préférable d’obtenir des éclaircissements dès le départ – sinon, elle peut avoir à négocier et à argumenter au milieu d’un sinistre, ce qui est la dernière chose que l’on peut souhaiter ».

« Si une entreprise a la malchance d’être confrontée à un sinistre important, plus elle s’engage tôt avec les assureurs, plus la gestion du sinistre sera efficace », a-t-il ajouté. « Il sera intéressant de voir comment évoluera la question du Statute of Limitations Defense, quel est le délai, aux yeux de la loi, pour faire une réclamation ? L’issue de l’affaire aura certainement un impact en aval sur le marché, c’est donc une affaire à suivre avec intérêt », a encore déclaré l’analyste. En août dernier, la Lloyd’s of London a annoncé qu’elle introduirait, à partir de 2023, des exclusions à la couverture des cyberassurances dans le cas d’attaques « catastrophiques » soutenues par des États. L’assureur a déclaré qu’il exigerait de tous ses groupes d’assureurs qu’ils appliquent une clause appropriée excluant la responsabilité pour les pertes résultant d’une cyberattaque soutenue par un État, conformément à plusieurs exigences.