Une enquête de Malwarebytes révèle que 81% des personnes sont préoccupées par les risques de sécurité posés par ChatGPT et l’IA générative, tandis que 7% seulement pensent qu’ils amélioreront la sécurité sur Internet.

Dans une enquête réalisée fin mai par Malwarebytes dans le cadre de laquelle le fournisseur californien de solutions de cybersécurité a recueilli du 29 au 31 mai 2023 un total de 1 449 réponses, 81 % des personnes interrogées (lecteurs de ses newsletters) se disent préoccupées par les risques de sécurité posés par ChatGPT et l’IA générative. Par ailleurs, 51 % d’entre elles se demandent si les outils d’IA peuvent améliorer la sécurité sur Internet et 63 % se méfient des informations fournies par ChatGPT. En outre, 52 % des personnes interrogées souhaitent une pause dans les développements de ChatGPT, le temps de la mise en place de réglementations. Seulement 7 % s’accordent pour dire que ChatGPT et d’autres outils d’IA peuvent améliorer la sécurité sur Internet.

En mars, un grand nombre de personnalités du monde de la technologie ont signé une lettre demandant à tous les laboratoires d’IA d’interrompre immédiatement, pendant six mois au moins, l’entrainement de systèmes d’IA plus puissants que GPT-4, le temps « de développer et de mettre en œuvre conjointement un ensemble de protocoles de sécurité communs pour la conception et le développement d’IA avancées, qui soient rigoureusement contrôlés et supervisés par des experts externes indépendants ». Le rapport cite les « risques profonds » posés par les « systèmes d’IA dotés d’une intelligence pouvant entrer en compétition avec l’intelligence humaine ».

Des informations issues des LLM pas toujours fiables

Les risques de sécurité potentiels relatifs à l’utilisation de l’IA générative par les entreprises sont bien documentés, tout comme l’impact connu des vulnérabilités sur les applications de grands modèles de langage (Large Language Model, LLM) qu’elles utilisent. Par ailleurs, les acteurs malveillants peuvent utiliser l’IA générative/les LLM pour renforcer leurs attaques. Malgré tout, certains cas d’usage de la technologie peuvent améliorer la cybersécurité, la détection et la réponse aux menaces, une tendance prédominante sur le marché de la cybersécurité, les fournisseurs s’appuyant sur l’IA générative et les LLM pour rendre leurs produits meilleurs, plus rapides et plus concis.

Dans l’enquête de Malwarebytes, seuls 12 % des répondants étaient d’accord avec l’affirmation « Les informations produites par ChatGPT sont exactes », et 55 % « pas d’accord », ce qui représente un écart important, selon le fournisseur. En outre, seulement 10 % des personnes interrogées étaient d’accord avec l’affirmation « J’ai confiance dans les informations produites par ChatGPT ». L’une des principales préoccupations concernant les données produites par les plateformes d’IA générative concerne le risque d’« hallucination » auquel exposent les modèles d’apprentissage machine.

Un risque de renforcer la crédibilité d’un faux positif

En effet, l’IA générative peut créer des URL, des références et même des bibliothèques de code et des fonctions qui n’ont aucune existence réelle. Ce qui devient un problème sérieux pour les entreprises si leur contenu est fortement utilisé pour prendre des décisions, en particulier celles relatives à la détection et à la réponse aux menaces. « Les LLM sont connus pour inventer des choses », a déclaré Rik Turner, analyste principal pour la cybersécurité chez Omdia. « Si l’IA dit n’importe quoi et qu’un ou une analyste peut facilement l’identifier comme tel, il ou elle pourra l’annuler et aider à mieux entrainer l’algorithme. Mais, que se passe-t-il si l’hallucination est très plausible et ressemble à la réalité ? En d’autres termes, le LLM pourrait-il renforcer la crédibilité d’un faux positif, avec des conséquences potentiellement désastreuses si, sur la base de ces données, l’analyste décide de mettre un système hors service ou de bloquer le compte d’un client pendant plusieurs heures ? », a-t-il demandé.

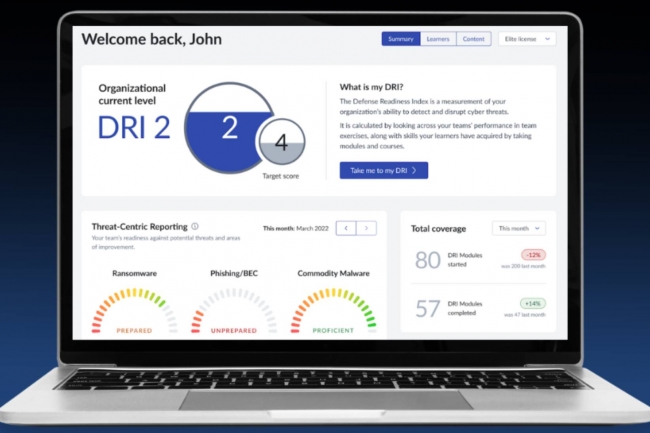

En proposant son index Defense Readiness, RangeForce propose d’évaluer la capacité d’une entreprise à répondre aux cyberattaques. Pour développer son offre, l’éditeur s’est notamment appuyé sur une collaboration avec le Département américain de la Défense et l’OTAN.

La société RangeForce, spécialisée dans l’amélioration de la cyberdéfense, a annoncé le lancement de l’indice Defense Readiness Index (DRI). L’outil doit permettre aux entreprises de mesurer et d’améliorer leurs capacités en matière de cybersécurité. « Intégré à la plateforme Threat Centric de RangeForce et mis en correspondance avec les frameworks ATT&CK et D3FEND de MITRE, l’indice DRI évalue l’état de préparation d’une entreprise à répondre aux cyberattaques », a indiqué l’entreprise. Le DRI vise aussi à améliorer les compétences en matière de cybersécurité en s’appuyant sur les formations du Département de la Défense des États-Unis et de l’OTAN afin d’aider les équipes à mieux se préparer aux menaces.

Beaucoup d’entreprises ne disposent pas des ressources nécessaires pour se préparer efficacement à la cybersécurité. Le dernier indice Cisco Cybersecurity Readiness Index, qui classe les entreprises selon quatre niveaux de préparation à la cybersécurité (débutant, en formation, en évolution et mature), a révélé que plus de la moitié des entreprises se trouvent dans la catégorie « débutant » ou « en formation », et que seulement 15 % d’entre elles se trouvent dans la catégorie « mature ». La gestion des identités est considérée comme le domaine le plus critique, 58 % des entreprises se situant dans la catégorie « en formation » ou « débutant », tandis que 56 % des entreprises se situent au bas de l’échelle en matière de protection des réseaux.

Un indice sur une échelle de 1 à 5

« En fonction des faiblesses dans les capacités de cybersécurité d’une entreprise, l’indice DRI évalue les lacunes en matière de compétences et fait des recommandations stratégiques pour les combler », a déclaré RangeForce. Par ailleurs, les mesures objectives de l’indice donnent aux cadres dirigeants une visibilité sur l’état de préparation de leurs équipes de cybersécurité. « Le DRI affecte les entreprises d’un score de 1 à 5 en fonction d’un ensemble de contrôles et de pratiques propres afin d’offrir une visibilité sur la posture et la compétence des équipes pour défendre l’entreprise contre les cyberattaques », a encore déclaré RangeForce.

De plus, l’indice révèle les compétences effectives d’une équipe en fonction de ses capacités à détecter et à bloquer les menaces, sa capacité à collaborer sur les enquêtes, ses lacunes et les coûts associés. Une feuille de route indique aux entreprises quelles compétences renforcer en priorité pour passer au niveau supérieur (ou rester au même niveau selon l’évolution du paysage des menaces), et aide les entreprises à mesurer les progrès accomplis à mesure de l’amélioration des mécanismes d’évaluation et de compte rendu.

Plus de 1 000 modules de formations à la demande en renfort

L’indice DRI s’appuie sur une collaboration avec le Département américain de la Défense (Department of Defense, DoD) et l’OTAN. « Ce dernier organise les plus grands exercices internationaux de cybersécurité au monde et se défend contre les attaques d’États-nations », a déclaré Taavi Must, cofondateur et CEO de RangeForce. « Mais nous avons constaté qu’en matière de défense, même leurs équipes devaient s’entraîner à utiliser de vrais outils, en temps réel, dans des conditions stressantes. Notre formation personnalisée a été conçue pour fournir une visibilité sur les lacunes en matière de compétences et identifier les domaines à améliorer. L’extension de notre plateforme et le lancement de RangeForce étend ces avantages à tout le monde », a ajouté Taavi Must.

« Sur la base des résultats de l’indice Defense Readiness Index, les équipes reçoivent un plan de formation personnalisé élaboré à partir de la bibliothèque de RangeForce, qui compte plus de 1 000 modules de formation à la demande », a expliqué pour sa part Tanner Howell, directeur mondial de l’ingénierie des solutions chez RangeForce. « Imaginons par exemple qu’une entreprise vise le niveau 4 du DRI, si à l’issue de l’exercice, son équipe n’est pas en mesure d’endiguer correctement le malware pour atténuer la menace, la plateforme RangeForce lui proposera un plan de formation avec des modules spécifiquement axés sur les techniques de remédiation des logiciels malveillants », a ajouté le responsable.

Atténuer les risques spécifiques aux systèmes d’IA comme le vol de modèles, la falsification des données d’entraînement et les injections malveillantes, tel est l’objectif du framework nommé Secure AI Framework (SAIF) lancé par Google.

Avec la médiatisation des LLM, le volet sécurité des modèles d’IA passe au second plan. Pour y remédier, Google vient de proposer un framework dédié sur ce sujet. Son nom est SAIF, pour secure AI framework et a pour vocation d’atténuer les risques spécifiques à l’IA comme « le data poisoning, les injections malveillantes et l’extraction d’informations confidentielles dans les données d’entraînement ».

Ce lancement intervient alors que les progrès de l’IA générative et son impact sur la cybersécurité continuent à être médiatisés. Ces systèmes posent des interrogations depuis les problèmes liés au partage d’informations commerciales sensibles avec des algorithmes d’auto-apprentissage avancés jusqu’aux acteurs malveillants qui les utilisent pour renforcer considérablement les attaques. L’OWASP a récemment publié les dix vulnérabilités les plus critiques observées dans les applications de grands modèles de langage (LLM). Parmi les exemples de vulnérabilités figurent les injections rapides, les fuites de données, un sandboxing inadapté et l’exécution de code non autorisée.

Un framework basé sur six principes de sécurité de l’IA

Le Secure AI Framework (SAIF) de Google s’appuie sur son expérience en matière de développement de modèles de cybersécurité, notamment le framework collaboratif Supply-chain Levels for Software Artifacts (SLSA) et BeyondCorp, son architecture zero trust utilisée par de nombreuses entreprises. Le SAIF est basé sur les six éléments fondamentaux suivants :

– L’extension des bases de sécurité solides à l’écosystème de l’IA, en tirant parti des protections de l’infrastructure « secure-by-default » (sécurisée par défaut).

– L’extension de la détection et de la réponse (D&R) aux menaces de façon à intégrer l’IA dans l’univers des menaces d’une organisation pour surveiller les entrées et les sorties des systèmes d’IA génératifs afin de détecter les anomalies et d’utiliser les renseignements sur les menaces et anticiper les attaques.

– L’automatisation des défenses pour suivre le rythme des menaces existantes et nouvelles afin de répondre plus largement et plus rapidement aux incidents de sécurité.

– L’harmonisation des contrôles au niveau de la plateforme pour garantir une sécurité cohérente, notamment en étendant les protections sécurisées par défaut aux plateformes d’IA comme Vertex AI et Security AI Workbench, et en intégrant des contrôles et des protections dans le cycle de vie du développement logiciel.

– L’adaptation des contrôles pour ajuster les mesures d’atténuation et créer des boucles de rétroaction plus rapides pour le déploiement de l’IA grâce à des techniques comme l’apprentissage par renforcement ou « reinforcement learning », basé sur les incidents et le feedback des utilisateurs.

– La contextualisation des risques liés aux systèmes d’IA dans les processus métiers environnants, y compris les évaluations des risques métiers de bout en bout, comme le lignage des données, la validation et la surveillance du comportement opérationnel pour certains types d’applications.

S’adosser à des partenaires et à d’autres référentiels

Google a pris et prendra plusieurs mesures pour améliorer son framework. Notamment, pour inciter l’industrie à soutenir SAIF, l’entreprise a annoncé plusieurs partenariats et contributeurs clés dans les mois à venir. Il poursuit par ailleurs son engagement continu de l’industrie pour développer le NIST AI Risk Management Framework et l’ISO/IEC 42001 AI Management System Standard (la première norme de certification de l’IA de l’industrie). Google travaillera aussi directement avec les entreprises, y compris les clients et les gouvernements, pour les aider à comprendre comment évaluer les risques de sécurité de l’IA et les atténuer. « Cela comprend l’organisation d’ateliers avec des experts et la publication des meilleures pratiques pour déployer des systèmes d’IA en toute sécurité », a déclaré Google.

De plus, la firme partagera les informations fournies par des équipes de renseignements sur les menaces, comme Mandiant et TAG, sur les cyberactivités impliquant des systèmes d’IA, tout en développant ses programmes de chasse aux bogues (y compris son programme de récompense Vulnerability Rewards Program) « afin de récompenser et d’encourager la recherche sur la sûreté et la sécurité de l’IA », a ajouté l’entreprise. Enfin, Google continuera à proposer des offres d’IA sécurisées avec des partenaires comme GitLab et Cohesity, et à développer de nouvelles capacités pour aider les clients à construire des systèmes sécurisés.

Selon le fournisseur de solutions de supervision et de sécurité, la consolidation aidera les clients à détecter les menaces à travers les charges de travail, les identités, les services cloud et les applications tierces.

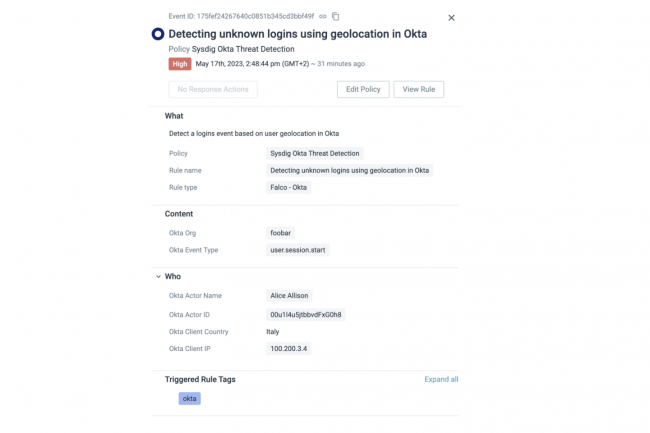

Bien connu pour ses moteurs de supervision (Sysdig) et de sécurité (Falco) des applications conteneurisées, Sysdig a intégré la détection et la réponse cloud (Cloud Detection and Response, CDR) à sa plateforme de protection des applications cloud natives (Cloud-native Application Protection Platform, CNAPP). Cette consolidation, première du genre selon l’entreprise, permet à sa plateforme CNAPP de détecter les menaces avec une visibilité à 360 degrés et une corrélation entre les charges de travail, les identités, les services cloud et les applications tierces. « La plateforme s’appuie sur Falco, un moteur open source largement adopté pour la détection des menaces dans le cloud, régi par la Cloud Native Computing Foundation (CNCF), dans les modèles de déploiement avec et sans agent », a déclaré Sysdig. À mesure que l’adoption du cloud se développe et que les entreprises mettent en place des environnements cloud, elles sont confrontées à une prolifération d’applications, de services et d’identités. La détection et la réponse rapide aux menaces dans ces environnements peuvent représenter un défi de taille pour les entreprises et leurs équipes de sécurité, car de grosses quantités d’actifs dans le cloud sont potentiellement vulnérables et ne sont pas contrôlés pendant de longues périodes.

Selon le rapport de l’Unité 42, « Unit 42 Cloud Threat Report, Volume 7 », il faut en moyenne 145 heures aux équipes de sécurité pour résoudre les alertes, 80 % des alertes dans le cloud étant déclenchées par seulement 5 % des règles de sécurité dans la plupart des environnements. Par ailleurs, les vulnérabilités non corrigées constituent une menace importante pour la sécurité des entreprises, exacerbée par les logiciels libres (Open Source Software, OSS) et l’ampleur des tâches à gérer dans les environnements cloud. Près des deux tiers (63 %) des référentiels de code source dans le cloud analysés par l’Unité 42 présentent des vulnérabilités élevées ou critiques, dont 51 % datent d’au moins deux ans. Parmi les services orientés Internet hébergés dans les clouds publics, 11 % présentent des vulnérabilités élevées ou critiques, dont 71 % datent d’au moins deux ans.

Déploiement sans agent de Falco et détection des vulnérabilités de GitHub

« Les fonctionnalités de détection et de réponse aux menaces ajoutées au CNAPP confèrent plusieurs avantages aux clients de Sysdig », a déclaré l’entreprise dans un communiqué. « Auparavant, pour tirer parti de Falco, les entreprises devaient le déployer sur leur infrastructure, mais désormais, elles peuvent accéder à un déploiement sans agent de Falco quand elles traitent les logs du cloud pour détecter les menaces à travers le cloud, l’identité et la chaîne d’approvisionnement des logiciels », a encore déclaré Sysdig. De plus, grâce aux nouvelles détections de Sysdig Okta, les équipes de sécurité peuvent mieux se protéger contre les risques liés à l’identité, par exemple la fatigue de l’authentification multi-facteurs ou fatigue MFA du fait d’une surcharge de notifications ou d’invitations résultant du spamming et les tentatives de prise de contrôle des comptes. « Par ailleurs, les nouvelles détections de GitHub permettent aux développeurs et aux équipes de sécurité d’être alertés en temps réel des événements critiques, comme l’insertion d’un secret dans un dépôt », a encore déclaré l’éditeur. « Du point de vue de la réponse, les clients peuvent utiliser Sysdig Live pour visualiser leur infrastructure et leurs charges de travail, ainsi que les relations entre elles, afin d’accélérer la réponse aux incidents, tandis que Sysdig Process Tree dévoile les parcours d’attaque, y compris la filiation des processus, les informations sur les conteneurs et les hôtes, les détails de l’utilisateur malveillant et l’impact », a précisé le fournisseur. « Les tableaux de bord des menaces fournissent une vue centralisée des problèmes de sécurité critiques, mettant en lumière les événements à travers les clouds, les conteneurs, Kubernetes et les hôtes pour permettre la priorisation des menaces en temps réel », selon Sysdig. « La cartographie du framework MITRE aide également les équipes de sécurité à savoir ce qui se passe dans les environnements natifs du cloud », a ajouté l’entreprise.

Le grand défi d’une détection et d’une réponse efficaces dans le cloud

Sean Heide, directeur de la recherche technique de la Cloud Security Alliance (CSA), explique que la détection et la réponse efficaces aux menaces dans le cloud constituent un défi de taille pour les entreprises qui opèrent dans divers environnements cloud, et ce, pour diverses raisons qui vont de la complexité du multi-cloud, de la visibilité et du contrôle, à une expertise insuffisante en matière de sécurité. « Dans les environnements multi-cloud, les entreprises utilisent plusieurs services cloud de différents fournisseurs, chacun avec son propre ensemble de contrôles de sécurité et d’outils de gestion. Il en résulte un paysage de sécurité complexe où les menaces peuvent être difficiles à détecter », a ajouté M. Heide. « Souvent, les entreprises ne disposent pas d’une visibilité complète sur toutes leurs ressources cloud, ce qui complique la détection des menaces et la réaction en temps opportun », a encore déclaré M. Heide. « Cela peut s’avérer encore plus difficile dans des environnements cloud diversifiés où les différents systèmes ne s’intègrent pas toujours bien les uns aux autres, créant des angles morts », a aussi déclaré le directeur de la recherche technique de la Cloud Security Alliance. Beaucoup d’entreprises n’ont pas non plus l’expertise nécessaire pour gérer efficacement la sécurité du cloud, et ce défi est encore plus grand dans les environnements cloud diversifiés où les différents systèmes ont des besoins uniques en matière de sécurité. « Par exemple, la sécurisation d’un environnement Amazon Web Services (AWS) requiert des compétences et des connaissances différentes de celles d’un environnement Google Cloud Platform (GCP) », a expliqué M. Heide.

La détection et la réponse aux menaces, partie intégrante de la sécurité cloud moderne

« Pour tout ce qui concerne la sécurité du cloud, tout produit visant à être un « guichet unique » doit être capable de gérer les workflows de détection et de réponse », a expliqué Fernando Montenegro, analyste principal chez Omdia. « Ce domaine met en évidence l’évolution nuancée de la sécurité du cloud au sein des entreprises. Certaines se tourneront vers le CNAPP pour résoudre tous les problèmes liés au cloud, tandis que d’autres prendront leurs pratiques existantes en matière de sécurité (qu’il s’agisse de la sécurité du réseau ou de la gestion des identités) et les étendront au cloud. Il n’y a pas une seule bonne réponse, car cela dépend vraiment de la façon dont l’entreprise se structure », a ajouté l’analyste.

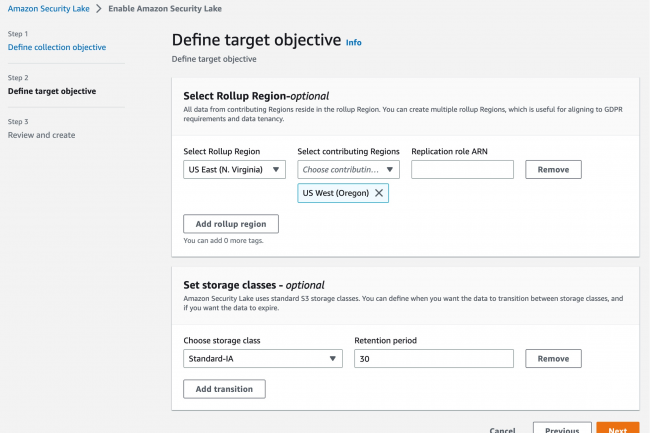

Trellix étend le support XDR à Amazon Security Lake et Netskope intègre sa plateforme SSE avec le service centralisé des données de sécurité d’AWS.

Les fournisseurs de cybersécurité Trellix et Netskope ont annoncé le support d’Amazon Security Lake d’AWS, disponible depuis le 30 mai. Les clients du premier peuvent désormais intégrer leur data lake dans la plateforme d’opérations de sécurité Trellix XDR pour améliorer les capacités de détection et de réponse de leurs environnements AWS. De leur côté, les utilisateurs de Netskope peuvent exporter les journaux de la plateforme Netskope Intelligent Security Service Edge (SSE) vers Amazon Security Lake afin d’améliorer la visibilité et la remédiation. C’est en novembre dernier, lors de la conférence AWS re:Invent 2022, que le fournisseur de services cloud a lancé Amazon Security Lake. Le service centralise automatiquement les données de sécurité provenant de sources dans le cloud et sur site dans un data lake conçu à cet effet dans le compte du client AWS. Le data lake dédié à la cybersécurité utilise la norme Open Cybersecurity Schema Framework (OCSF) pour normaliser les données de sécurité d’AWS et les combiner avec des dizaines de sources de données de sécurité tierces pré-intégrées.

Un support XDR étendu de Trellix à AWS Amazon Security Lake

« Grâce à ces capacités combinées, les clients de Trellix peuvent partager les événements de sécurité entre Trellix XDR et leur data lake Amazon Security Lake, pour disposer ainsi de capacités complètes de détection et de réponse pour leurs environnements AWS », a déclaré le fournisseur dans un communiqué. Selon un billet de blog de Trellix, cette intégration offre aux clients deux avantages uniques : une réduction des frais opérationnels et un meilleur contrôle des données avec la possibilité d’exécuter des analyses sur les données de sécurité. « En s’appuyant sur Amazon Security Lake et de son data lake unique utilisable pour toutes leurs données de sécurité, les clients simplifient leurs opérations d’ingestion et de traitement des données », a ajouté Trellix. « Les clients n’ont plus besoin de configurer plusieurs chemins/destinations, ce qui leur évite une étape et leur permet de voir et de répondre à leurs données plus rapidement », selon Trellix. Ils n’ont également plus besoin de maintenir des intégrations personnalisées et simplifient leur livraison de données à Trellix Helix et peuvent consolider leurs constatations de sécurité Trellix dans Amazon Security Lake. « Trellix peut ainsi se concentrer sur la recherche et la réponse aux menaces, tandis que les clients conservent un meilleur contrôle sur leurs données de sécurité et respectent leurs politiques de confidentialité », a ajouté Trellix. « Par ailleurs, l’adhésion à l’OCSF favorise la collaboration avec d’autres organisations industrielles, ce qui profite davantage aux clients et à l’ensemble de la communauté de la cybersécurité », a encore déclaré Trellix.

La plateforme SSE de Netskope intégrée à Amazon Security Lake

« L’intégration de la plateforme SSE de Netskope avec Amazon Security Lake offre une meilleure visibilité, une posture de sécurité plus forte et une remédiation centralisée des menaces et permet aux clients de détecter et d’enquêter plus rapidement sur les menaces », a déclaré Netskope dans un communiqué. « Les entreprises peuvent exporter les journaux, les événements et les alertes collectés par Netskope Cloud Exchange vers Amazon Security Lake pour disposer d’une vue holistique des menaces et des vulnérabilités dans leur environnement global », a ajouté le fournisseur. Les entreprises peuvent également utiliser les journaux de Netskope et les outils d’analyse d’Amazon Security Lake pour découvrir et corriger les menaces et les vulnérabilités dans l’ensemble de leur environnement afin de renforcer leur posture de sécurité.

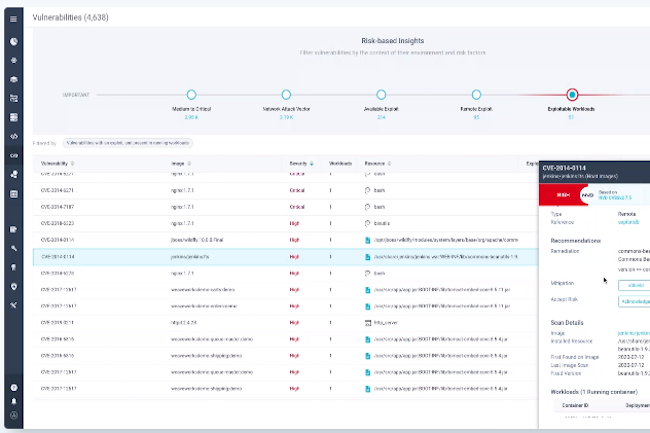

Avec Real-Time CSPM, Aqua Security mise sur la visibilité en temps réel du cloud et la hiérarchisation des menaces pour parer aux risques de l’analyse « ponctuelle » qui expose davantage aux attaques.

Le fournisseur de solutions de sécurité natives du cloud, Aqua Security, a annoncé le lancement de Real-Time CSPM. Dernier ajout à la plateforme de sécurité Aqua Cloud, la solution de gestion de la posture de sécurité dans le cloud (Cloud Security Posture Management, CSPM) fournit une visibilité et une hiérarchisation des risques liées au multi-cloud. Comme l’explique l’entreprise, Real-Time CSPM effectue un « scan en temps réel » pour identifier les menaces qui échappent à la détection sans agent et réduire le bruit afin que les praticiens de la sécurité puissent identifier, prioriser et remédier aux risques les plus importants en matière de sécurité du cloud. Dans ce domaine, les entreprises sont confrontées à divers défis et risques persistants, qui menacent à la fois les données et les réseaux alors qu’un nombre toujours plus grand d’applications est transféré dans le cloud. Selon un récent rapport sur la sécurité du cloud publié par l’Unité 42 de Palo Alto, la faiblesse des identifiants, l’absence d’authentification, les vulnérabilités non corrigées et les logiciels open source (Open Source Software, OSS) malveillants sont particulièrement préoccupants pour les entreprises. Parallèlement, les équipes de sécurité mettent en moyenne 145 heures à résoudre les alertes, 80 % d’entre elles étant déclenchées par seulement 5 % des règles de sécurité dans la plupart des environnements. Dans ce contexte, l’industrie devrait s’éloigner des solutions de sécurité ponctuelles pour se tourner vers des plateformes de protection des applications natives du cloud (Cloud-native Application Protection Platform, CNAPP) qui offrent une visibilité unique du cloud et des points de contrôle de sécurité centralisés.

Mettre fin aux risques de l’analyse ponctuelle

Selon un communiqué de presse d’Aqua Security, le CSPM en temps réel permet aux équipes de sécurité de faire correspondre les résultats corrélés dans des environnements multi-cloud, de dédupliquer les résultats et de se concentrer sur l’identification des risques réels liés au cloud grâce à des informations plus intelligentes. Un contexte détaillé permet également aux équipes de relier les problèmes trouvés dans leur cloud à leurs référentiels de code respectifs. « La visibilité en temps réel et la hiérarchisation des menaces au sein d’une plateforme unique suppriment les risques associés à l’analyse « ponctuelle » qui ouvre la porte à des attaques plus importantes », a ajouté l’entreprise. Selon une étude d’IDC, les trois quarts des entreprises analysent moins de 85 % de leurs actifs IT, 41 % d’entre elles le faisant une fois par mois ou moins. Si bien que de nombreuses vulnérabilités ne sont découvertes que quand elles sont exploitées par un pirate. « Les clients se disent bloqués par le bruit des offres CSPM actuelles », a déclaré Amir Jerbi, directeur technique et cofondateur d’Aqua Security. « Ils reçoivent trop de résultats, mais ne disposent pas d’une visibilité complète et ne sont donc pas en mesure d’établir correctement leurs priorités. En d’autres termes, ces solutions corrigent les mauvaises choses et finissent par être compromises », a-t-il ajouté.

Extension inexorable de la surface d’attaque

Selon l’Unité 42, les entreprises constatent régulièrement des comportements à risques dans le cloud, et le temps moyen pour remédier aux alertes (environ six jours) laisse beaucoup de marge aux adversaires pour exploiter les vulnérabilités du cloud. Par ailleurs, l’utilisation croissante de logiciels open source dans le cloud accroît les risques pour la chaîne d’approvisionnement, notamment la probabilité de logiciels dépréciés ou abandonnés, de contenus malveillants et de cycles de correctifs plus lents. « Les entreprises doivent s’attendre à ce que la surface d’attaque des applications natives du cloud s’étende, les acteurs de la menace profitant de cette mauvaise configuration pour cibler l’infrastructure du cloud, les API et la chaîne d’approvisionnement logicielle elle-même », a déclaré l’Unité 42.

A l’occasion de la conférence Think, IBM a présenté la solution Quantum Safe pour sécuriser les entreprises et les administrations. Un moyen de répondre aux inquiétudes sur les risques pesant sur les méthodes de chiffrement actuelles.

La menace apparaît encore lointaine, mais il vaut mieux prévenir que guérir. Fort de cet adage, IBM vient de faire un pas supplémentaire dans la sécurité dite quantique en présentant lors de son évènement Think, l’offre Quantum Safe. Il s’agit d’une solution de bout en bout combinant l’expertise de la cryptographie et de l’infrastructure critique à l’aube de l’ère de l’informatique quantique. Selon les experts en sécurité, cette dernière sera capable de casser les méthodes de chiffrement actuelles, exposant le courrier électronique, les services bancaires sécurisés, les crypto-monnaies et les systèmes de communication à des cybermenaces.

D’où la nécessité pour les entreprises, les fournisseurs de technologie et les normes internet d’adopter un chiffrement à sécurité quantique. L’OTAN a déjà commencé à tester des solutions de sécurité quantique afin d’étudier la faisabilité et la praticabilité de cette technologie avant de l’implémenter dans le monde réel. Le NIST a également lancé un concours pour identifier et normaliser des algorithmes de chiffrement à sécurité quantique. Par ailleurs, l’Agence nationale de sécurité des États-Unis (NSA) a annoncé des obligations pour les systèmes de sécurité nationale afin qu’ils passent à des algorithmes à sécurité quantique d’ici à 2025, et la Maison Blanche a publié des exigences pour les agences fédérales afin qu’elles soumettent un inventaire cryptographique des systèmes potentiellement vulnérables à des ordinateurs quantiques cryptographiquement pertinents, les Cryptographically Relevant Quantum Computers (CRQC).

Trois façons de se préparer à l’ère post-quantique

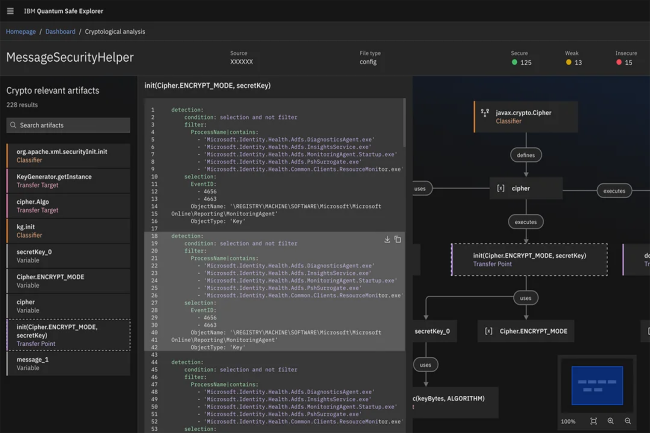

« Le nouvel ensemble de fonctionnalités d’IBM doit aider les clients à se préparer à l’ère post-quantique de trois manières principales », a déclaré l’entreprise dans un communiqué de presse. En premier lieu, big blue présente Quantum Safe Explorer. Cet outil analyse le code source et le code objet pour localiser les actifs cryptographiques, les dépendances et les vulnérabilités, et créer une nomenclature de chiffrement (CBOM). Les équipes peuvent visualiser et agréger les risques potentiels en un lieu centralisé.

Autre brique dévoilée, Quantum Safe Advisor qui crée une vue dynamique ou opérationnelle de l’inventaire cryptographique pour orienter la remédiation, en analysant la posture cryptographique et la conformité afin de hiérarchiser les risques. Enfin, Quantum Safe Remediator offre aux entreprises de déployer et de tester des modèles de remédiation basés sur les meilleures pratiques pour comprendre les impacts potentiels sur les systèmes et les actifs alors qu’elles se préparent à déployer des solutions à sécurité quantique.

Vers une technologie de sécurité quantique

La feuille de route Quantum Safe d’IBM détaille les étapes technologiques pour s’orienter vers une technologie avancée de sécurité quantique. Elle aide les entreprises à répondre aux normes et exigences cryptographiques et à protéger les systèmes contre les vulnérabilités émergentes. Le chiffrement à sécurité quantique est essentiel pour faire face aux futures menaces de cybersécurité. Les entreprises ont tout intérêt à prendre de l’avance dans le domaine du chiffrement de sécurité quantique. Déjà, elles doivent comprendre quelles sont les données qui ont la plus longue durée de vie et comment elles pourraient être menacées par de futures attaques. Les sociétés qui éprouvent des difficultés devraient se concentrer sur l’identité, car même si elles sécurisent l’ensemble de leur chiffrement, si une seule personne parvient à accéder à leur système d’identité, n’importe qui pourra alors obtenir un accès « légitime » aux systèmes et à l’infrastructure.

Autres étapes clés : la mise en place d’une migration Years-To-Quantum (Y2Q) – le nombre d’années, inconnu, avant l’apparition d’un ordinateur quantique cryptographiquement pertinent – comme projet sur mesure, avec la puissance de feu nécessaire pour assurer le succès et une transition en douceur, et l’adoption d’une approche crypto-agile lors de la réflexion sur toute refonte de l’infrastructure. Cela signifie qu’elles devraient utiliser des solutions qui conservent la cryptographie classique éprouvée et testée utilisée aujourd’hui, plus un ou plusieurs algorithmes post-quantiques, de façon à mieux se protéger contre les attaques traditionnelles et les menaces futures.

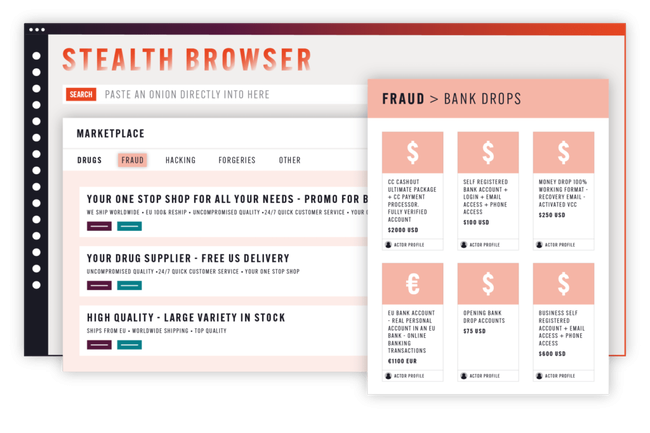

Réservée aux experts en cybersécurité, la solution Stealth Browser de Searchlight Cyber propose de naviguer de façon sécurisée sur le dark web à des fins d’enquête.

Terrain de jeux des cybercrcriminels, le dark web intéresse aussi beaucoup les analystes et les chercheurs en sécurité. Mais leurs investigations comportent des risques que Searchlight Cyber cherche à minimiser. Pour cela, l’éditeur spécialisé dans le renseignement sur le dark web a annoncé de Stealth Browser pour naviguer sans risque dans cet univers. Cette offre est une évolution de la plateforme forensics Cerberus de Searchlight à l’adresse des forces de l’ordre, les entreprises et les fournisseurs de services managés de sécurité (Managed Security Service Provider, MSSP) pour découvrir des activités criminelles sur le dark web

Ce dernier est constitué de sites non indexés par les moteurs de recherche populaires comme Google, de places de marché de données volées, et de services pour cyberpirates. Cet univers peut être très utile pour les équipes de sécurité, et essentiel pour défendre les entreprises contre les cybercriminels. Mais la navigation peut entraîner l’installation accidentelle d’un malware, une exposition d’empreintes numériques/adresses IP propriétaires ou une fuite involontaire d’informations sensibles.

Sécuriser l’accès au dark web

« Stealth Browser réduit les risques associés à l’accès au dark web en masquant l’empreinte numérique de l’enquêteur, si bien que les novices et les expérimentés peuvent accéder rapidement et en toute sécurité aux .onion Tor et I2P sur le dark web », a déclaré Searchlight Cyber dans un communiqué. Avec la solution « Stealth Browser, l’enquêteur peut générer une machine virtuelle directement à partir de n’importe quel navigateur Internet, sans avoir à installer de logiciel, contrairement à la configuration complexe habituellement requise pour accéder en toute sécurité au dark web », indique l’éditeur. Et d’ajouter : « les analystes peuvent obtenir plus facilement les informations pertinentes dont ils ont besoin, sans devoir passer par de longs processus d’administration et d’approbation ».

« La plupart du temps, les entreprises ont du mal à fournir un accès évolutif et sécurisé pour enquêter sur les menaces du dark web », a déclaré Ben Jones, CEO et cofondateur de Searchlight Cyber. « Stealth Browser a été créé pour permettre à tout analyste des menaces, quelle que soit son expertise, d’obtenir les informations dont il a besoin en prenant moins de risques ». Et le dirigeant d’insister sur la nécessaire protection des chasseurs de menaces et des enquêteurs pour collecter des renseignements sur les cybercriminels et les acteurs malveillants qui se cachent sur le dark web.

Des entreprises et des secteurs plus concernés que d’autres

Toutes les entreprises n’ont pas besoin d’un accès direct au dark web pour surveiller les menaces. Certaines peuvent par exemple s’appuyer sur des outils en détection et de réponse étendues (XDR) ou de gestion infogérée en détection et réponses à incidents (Managed Detection and Response), qui ingèrent généralement des données glanées à partir de sources sur le dark web pour identifier les comptes compromis, calculer les risques et fournir un contexte. Cependant, certains secteurs, comme les administrations, les institutions financières et certaines entreprises de sécurité informatique de premier plan, peuvent avoir besoin d’un accès plus direct à des renseignements provenant uniquement de sources du dark web.

Souvent, ces sociétés recherchent autre chose que des identifiants fuités ou des données d’entreprise, et plus particulièrement des informations sur les acteurs de la menace, les variantes de vecteurs d’attaque ou les exploits. En général, elles ne disposent pas des contacts nécessaires avec les fournisseurs de services internet, les plateformes d’hébergement cloud et même les forces de l’ordre pour procéder elles-mêmes à des démantèlements. Les services de protection contre les risques numériques (Digital risk protection services, DRPS) proposent des solutions basées sur des services axés sur la protection des marques grâce à la surveillance (y compris sur le dark web) et à des méthodes plus pratiques, comme des services de démantèlement de sites.

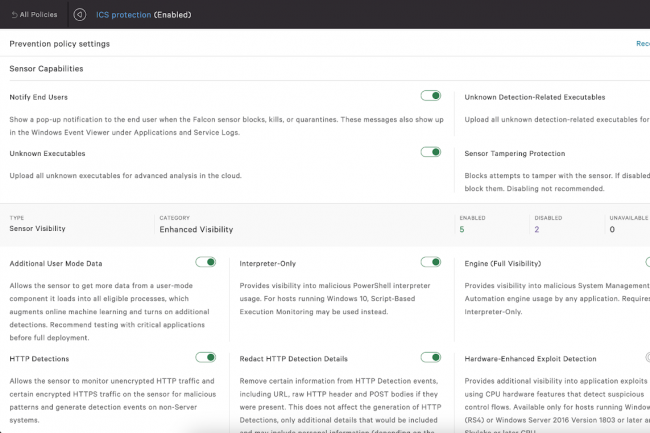

Avec sa plateforme Falcon Insight for IoT, CrowdStrike fournit une prévention des menaces sur mesure, une gestion des correctifs et une interopérabilité XIoT, couvrant l’IoT, l’IIoT, l’OT et les appareils médicaux.

Le fournisseur de solutions de cybersécurité CrowdStrike a annoncé le lancement de fonctionnalités de détection et de réponse étendues (Extended Detection and Response, XDR) au sein de sa plateforme Falcon afin de sécuriser les actifs de l’Internet des objets étendu (XIoT), couvrant l’IoT, l’IoT industriel, l’OT et les appareils médicaux. « CrowdStrike Falcon Insight for IoT offre une prévention des menaces sur mesure, une gestion rapide des correctifs et une interopérabilité entre les actifs XIoT pour aider les clients à sécuriser leur entreprise avec la même plateforme pour l’IoT, les terminaux informatiques, les charges de travail cloud, les identités et les données », a indiqué l’éditeur. Les défis auxquels sont confrontés les entreprises et les équipes de sécurité pour sécuriser efficacement les diverses ressources de l’IoT restent importants, tandis que les menaces auxquelles sont exposés les actifs IoT soumettent les entreprises à des risques, des attaques et des vulnérabilités significatifs.

Prévention des menaces XIoT

La convergence massive de l’IT et de l’OT oblige les équipes de sécurité à sécuriser les systèmes d’infrastructure critiques. « Cependant, les solutions de sécurité informatique traditionnelles n’interopèrent pas avec les actifs XIoT, manquent de contexte pour prévenir et détecter efficacement les menaces, et perturbent les opérations », souligne le fournissuer dans un communiqué. « Falcon Insight for IoT recueille et exploite le contexte spécifique aux actifs pour mener une politique de prévention des menaces XIoT sur mesure et une détection à haute-fidélité », a aussi affirmé CrowdStrike. « Avec l’accélération de la transformation numérique OT, les entreprises tentent de relever les défis de sécurité, y compris de mettre un terme aux attaques sophistiquées et de gérer la complexité opérationnelle de la sécurisation des actifs XIoT dans les réseaux de systèmes de contrôle industriel (Industrial Control Systems, ICS) », a déclaré Michael Sentonas, président de CrowdStrike.

Parmi les principales caractéristiques de Falcon Insight for IoT, CrowdStrike cite notamment la détection des menaces XIoT, qui réduit les risques et améliore la continuité des activités en identifiant les menaces selon le contexte spécifique à l’actif, comme le type d’appareil, la version du système d’exploitation et les protocoles ; la prévention des menaces sur mesure, basée sur l’IA, qui arrête les menaces à la source, en recommandant des politiques personnalisées pour les actifs XIoT qui permettent aux entreprises de limiter la charge du système et de gérer les mises à jour des capteurs ; la réponse pour les actifs difficiles à patcher, qui bloque les menaces avec des actions de réponse intégrées, comme le confinement hôte/processus et le contrôle des périphériques USB ; un agent léger, qui assure l’interopérabilité avec les actifs XIoT critiques, testés et validés par les fournisseurs ICS ; des intégrations profondes avec CrowdStrike Alliance et les partenaires XIoT qui améliorent la protection, la détection et la réponse.

Sécurité de l’IoT, détection des menaces et défis de réponse

Les défis et les risques auxquels les entreprises sont confrontées pour sécuriser leurs vastes empreintes IoT et pour détecter les menaces liées à l’IoT et y répondre sont considérables. « L’un des plus grands défis est la visibilité », a expliqué Hollie Hennessy, analyste principale, cybersécurité de l’IoT chez Omdia. « Les entreprises ont besoin d’une image précise des appareils connectés à leur réseau, mais l’étude d’Omdia montre qu’une sur cinq n’effectue pas régulièrement d’inventaire audité des appareils connectés. Sans cet inventaire, il est difficile de mettre en place et de déployer un programme de cybersécurité efficace », a déclaré l’analyste, ajoutant que cela va de pair avec les différentes technologies, les systèmes d’exploitation, les appareils et les départements couverts par l’IoT. « Pour la plupart des entreprises, les incidents liés à l’IoT impliquent des logiciels malveillants ou le ciblage d’appareils mal sécurisés pour accéder à la partie informatique du réseau », a encore expliqué Mme Hennessy. Cependant, pour un établissement de santé disposant d’appareils médicaux IoT, le pire des scénarios pourrait avoir des conséquences sur la vie humaine. « De même, il faut envisager un impact opérationnel et financier si les processus dans un environnement OT sont manipulés, et il peut également y avoir un impact sur la sécurité des travailleurs. Cet impact doit être pris en compte lors de l’évaluation des risques », a ajouté l’analyste. La détection et la réponse aux menaces constituent un élément de cybersécurité efficace pour l’IoT, mais elles peuvent nécessiter des solutions spécialisées, par rapport aux produits que l’on peut trouver dans le domaine des technologies de l’information. « Pour être efficace, la détection et la réponse aux menaces pour l’IoT/OT/l’IoT médical doivent être contextualisées, évaluées et analysées à la lumière de l’environnement de l’entreprise, y compris les appareils connectés au réseau, leurs interactions et leur comportement », a encore déclaré Hollie Hennessy d’Omdia.

Des actifs IoT et ICS vulnérables et attrayants

La semaine dernière, l’agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a publié 7 avis concernant des vulnérabilités dans des logiciels ICS et des systèmes de contrôle et d’acquisition de données (SCADA) provenant de plusieurs fournisseurs. Certaines de ces failles ont été jugées critiques et deux d’entre elles ont déjà fait l’objet d’une exploitation publique. Par ailleurs, un rapport de l’entreprise de cybersécurité industrielle Otorio a récemment mis en évidence les vecteurs d’attaque auxquels les dispositifs IoT industriels sans fil sont exposés, ainsi que les vulnérabilités trouvées par ses chercheurs dans plusieurs de ces produits. « Les dispositifs IoT industriels sans fil et leurs plateformes de gestion basées sur le cloud sont des cibles attrayantes pour les attaquants qui cherchent à s’implanter dans les environnements industriels », indiquent les chercheurs dans leur rapport. « Elles demandent peu d’efforts et leur impact potentiel est important », ont-ils ajouté.

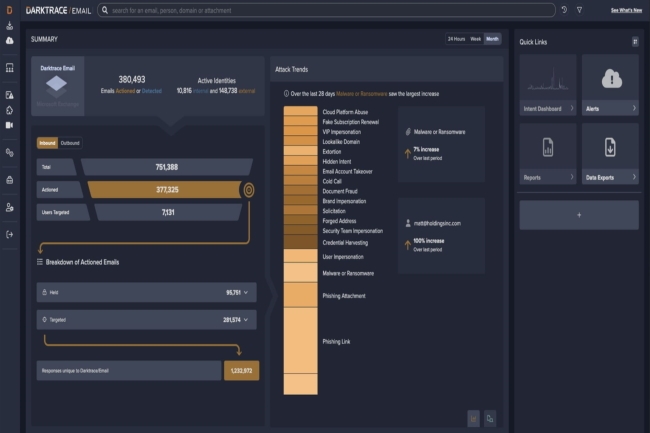

Darktrace a mis à jour son offre de protection des emails pour détecter et lutter contre les attaques élaborées à partir des IA génératives comme ChatGPT.

Les éditeurs de cybersécurité sont en train de se mettre en ordre de bataille face à la déferlante des IA génératives. Ces dernières conçues dans un cadre pacifique peuvent aussi aider les cybercriminels à améliorer leurs attaques. Face à cette tendance, Darktrace vient de mettre à jour son produit Email avec des fonctionnalités comme une boucle de rétroaction, une protection contre la prise de contrôle des comptes, des informations issues des endpoints, du réseau et du cloud, ainsi que des détections comportementales de courriels mal adressés

Un apprentissage du comportement normal des entreprises

« La fonction Cyber AI Loop peut détecter les attaques dès leur lancement », a indiqué l’entreprise dans un communiqué. En effet, selon Darktrace, l’outil n’est pas formé sur la base d’attaques passées et de comportements « malveillants » historiques, mais il apprend les modèles de comportements normaux de chaque entreprise. Cette fonction est essentielle pour lutter contre les récentes attaques par courrier électronique et les communications malveillantes complexes sur le plan linguistique, qui sont le fait de technologies d’IA comme ChatGPT et LLM.

Toujours selon l’éditeur, sa solution est capable de détecter ces attaques sophistiquées par courriel 13 jours plus tôt (en moyenne) que d’autres outils entraînés sur la connaissance des menaces passées. « Dans cette mise à jour, Cyber AI Analyst combine l’activité anormale des courriels avec d’autres sources de données, notamment les terminaux, le réseau, le cloud, les applications et l’OT, afin d’automatiser les enquêtes et les rapports d’incidents », a déclaré la firme. Selon elle, « grâce à cette contextualisation plus large autour de ses découvertes, l’IA de Darktrace peut désormais prendre des décisions plus éclairées, les algorithmes fournissant une image détaillée de la « normalité » basée sur de multiples perspectives pour produire des conclusions fiables, contextualisées et exploitables ».

Parmi les autres fonctionnalités de Darktrace/Email, il y a la protection combinée contre la prise de contrôle de comptes et celle du courrier électronique dans un seul produit. De même, la détection comportementale des courriels mal adressés, afin d’empêcher l’envoi de propriété intellectuelle ou d’informations confidentielles au mauvais destinataire. Par ailleurs, il comprend une gestion plus fine pour mieux lutter contre les graymail, le spam et les lettres d’information qui encombrent les boîtes de réception. L’outil comprend aussi des enquêtes automatisées sur les incidents liés aux mails.

Les attaques par emails générés par ChatGPT progressent

Depuis le lancement de ChatGPT par OpenAI l’année dernière, la capacité du chatbot à rendre les attaques d’ingénierie sociale/phishing plus sophistiquées, plus faciles à réaliser et ayant plus de chance de réussir a suscité de nombreux débats et inquiétudes. Selon les données de Darktrace, de janvier à février 2023, les attaques d’ingénierie sociale contre des milliers de ses clients actifs ont augmenté de 135 %, en phase avec l’adoption massive de ChatGPT. « Ces attaques impliquent l’utilisation de techniques linguistiques sophistiquées, notamment l’augmentation du volume du texte, de la ponctuation et de la longueur des phrases », a indiqué le fournisseur. En outre, 82 % des 6 711 employés internationaux interrogés par Darktrace craignent que les attaquants exploitent l’IA générative pour créer des courriels frauduleux impossibles à distinguer d’une communication authentique.

La semaine dernière, Europol a alerté sur la capacité de ChatGPT à rédiger des textes très réalistes, le rendant très utile pour le phishing. De plus, l’habileté des LLM à reproduire des modes d’expression peut servir à imiter le style de discours d’individus ou de groupes spécifiques. « Cette capacité est exploitable à grande échelle pour tromper les victimes potentielles et les inciter à faire confiance à des acteurs criminels », a encore déclaré Europol. En février, une étude menée par BlackBerry auprès de 500 décideurs informatiques britanniques a révélé que 72 % d’entre eux étaient préoccupés par l’usage potentielle de ChatGPT à des fins malveillantes. La plupart d’entre eux pensent que des États étrangers utilisent déjà l’assistant conversationnel contre d’autres nations. Par ailleurs, 48 % des personnes interrogées croient qu’au cours des 12 prochains mois, ChatGPT sera impliqué dans une cyberattaque réussie, et 88 % estiment qu’il revient aux gouvernements de réglementer les technologies avancées comme ChatGPT.