Selon Christian Toon, RSSI du cabinet d’avocats international Pinsent Masons, il faut revoir les pratiques d’embauche pour attirer et conserver les talents en cybersécurité.

Le combat que doit mener en permanence la cybersécurité contre la « pénurie de compétences » a fait perdre le cap au secteur pour ce qui concerne le recrutement et la rétention des talents. Tel est l’avis de Christian Toon, RSSI du cabinet d’avocats londonien Pinsent Masons. Dans un secteur qui a besoin de diversité et d’innovation, le lauréat des UK CSO 30 Awards de cette année dit s’inspirer de l’univers des Marvel Comics pour remettre en question les approches traditionnelles des RH, recruter et conserver plus efficacement les compétences en sécurité. « Nous devons faire face à ce que certains décrivent comme une guerre des talents, car on a l’impression de se battre contre l’organisation future pour le bien commun. Je pense que nous nous sommes un peu égarés, à la fois du point de vue du délégataire ou de l’employé potentiel, mais aussi du point de vue de l’employeur », a expliqué M. Toon, qui s’exprimait lors de la conférence UK CSO 30 2022, organisée le 6 décembre, pendant laquelle a eu lieu la remise des prix. « Les candidats sont là, mais il faut changer les pratiques traditionnelles d’embauche, car si l’on continue à faire ce que l’on a toujours fait, on obtiendra toujours ce que l’on a toujours eu », a-t-il ajouté.

Embaucher des Avengers, pas des clones

M. Toon met un point d’honneur à ne pas embaucher et construire une équipe qui ne ressemblera qu’à ce qu’il est. « Ce n’est pas ce que nous faisons de mieux », a-t-il déclaré. Pour éviter cela, le RSSI de Pinsent Masons essaye de s’inspirer des Avengers de Marvel, cette équipe de super-héros issus d’horizons très différents et réunis pour combattre le mal et sauver le monde. Non, le RSSI n’espère pas que Spider-Man règlera son compte au dernier cyberattaquant ou que la Panthère noire améliorera ses processus de gestion des correctifs. Mais il cherche à intégrer la même diversité de compétences et de capacités dans sa propre équipe de sécurité. « Si l’on regarde les Avengers, on voit que tout le monde est très différent. Ils ont tous une compétence ou une capacité très différente qu’ils apportent au combat. C’est comme cela que devrait être une équipe de sécurité. »

Pas de Capitain Marvel sur LinkedIn

« Cependant, il y a peu de chance de trouver un Captain Marvel sur LinkedIn prêt à cliquer sur ‘‘easy apply’’ pour répondre à une annonce », a encore déclaré M. Toon. « Il faut adopter une approche très différente, car le battage médiatique autour de la pénurie de compétences en cybersécurité fait qu’un tas de cabinets de recrutement et de personnes essayent de placer ces profils, ce qui signifie que, sur le marché actuel, la confiance vis-à-vis de l’entreprise qui recrute peut être remise en question », a-t-il fait valoir. « Il faut donc revoir ses modalités de recrutement et cibler ces profils autrement », a ajouté Christian Toon. « La première chose à faire est de travailler avec des partenaires de confiance, tournés vers l’avenir, et la seconde est de se lancer dans la foulée dans les groupes communautaires qui défendent les groupes sous-représentés. Les équipes de recrutement ne savent pas qu’il y en a des centaines, facilement accessibles via Google. Il faut aussi penser à autre chose qu’à la cybersécurité, parce qu’il y a beaucoup d’autres secteurs dans lesquels les gens cherchent à se recycler. Par exemple, si l’on veut recruter une personne ayant de bonnes compétences en communication dans le domaine de la technologie, on ne trouvera pas forcément le bon candidat dans un environnement technologique, puisque tout le monde cherche dans le même vivier. Par contre, on peut trouver ce genre de profil dans d’autres secteurs comme l’hôtellerie ou le commerce de détail », fait encore remarquer le RSSI. « Il s’agit d’examiner les différentes options d’embauche. Récemment, nous avons constaté que la défense des intérêts des employés est un grand pas en avant, car la sensibilisation des membres de l’équipe permet vraiment de bien cibler la prochaine génération de personnes pour notre future équipe. »

Les super-héros ne portent pas tous des costumes

« Il est également important de réfléchir à la culture de l’entreprise et à ce qu’elle offre aux nouveaux talents de la sécurité et à ceux qui sont déjà en place », a aussi déclaré M. Toon. « A certains égards, ce que les employeurs offrent ou ont offert ne correspond probablement plus à ce qu’attendent les nouvelles recrues de la sécurité. » Le temps où l’on demandait aux personnes chargées de la sécurité de porter un costume, comme si elles allaient au tribunal, alors qu’elles restaient assises devant leur ordinateur portable toute la journée, est révolu. Le lieu, le moment et la manière dont les gens veulent travailler jouent un rôle important dans le processus de décision. De nombreux secteurs ont abandonné le principe du « 9 à 5 ». Les violations de données et les cyberattaques traversent les frontières et les fuseaux horaires, de sorte que l’essentiel pour l’employé est de soutenir l’activité de l’entreprise. Les codes vestimentaires, le temps de travail, la flexibilité des horaires, les réductions liées au style de vie, le bien-être et les soins de santé sont autant de facteurs décisifs dans le choix de l’employeur. Il y a aussi tout ce qui concerne l’offre de travail « à distance/hybride ». « Certaines personnes veulent travailler à distance 100 % de leur temps, et certains employeurs veulent une présence à 100 % au bureau », a expliqué M. Toon. « Certes, chaque entreprise doit trouver son équilibre, mais elle doit reconnaître aussi que le monde a changé. Cinq jours par semaine pour faire un travail sur ordinateur que l’on peut faire à la maison ? Aucune chance. Les entreprises doivent justifier clairement la présence au bureau », a-t-il encore déclaré. « Il se peut que pour une entreprise ancrée dans l’histoire ou qui a toujours fait les choses d’une certaine manière ces changements soient difficiles », a admis le RSSI. « D’autant que, si l’on commence à faire des changements pour l’un, il faut en faire pour les autres. Il y a donc un impact en chaîne à prendre en compte », a-t-il conclu.

Selon le dernier rapport State of Secrets Sprawl 2023 de GitGuardian, l’année 2022 a été particulièrement riche en fuite de secrets. Deux raisons à cela : leur multiplication et la mauvaise habitude de les coder en dur.

Avec 10 millions de nouveaux secrets découverts dans les commits GitHub publics en 2022, le nombre de secrets codés en dur détectés a augmenté de 67 % l’an dernier par rapport à 2021. C’est ce que révèle le rapport State of Secrets Sprawl 2023 de GitGuardian selon lequel cette pratique menace la sécurité de la supply chain logiciel. Elle expose à des risques de sécurité importants, car les identifiants sont souvent stockés en texte clair, ce qui permet aux pirates de les extraire plus facilement du code source. Les secrets peuvent également être divulgués ou exposés par inadvertance via d’autres failles de sécurité comme l’injection de code ou les fuites de données.

2022 : une année très riche en fuite de secrets

En analysant plus d’un milliard de commits GitHub, GitGuardian a constaté qu’un grand nombre de secrets avaient fuité l’année dernière. Sur les 13,3 millions d’auteurs distincts ayant poussé du code sur GitHub en 2022, 1,35 million ont accidentellement exposé un secret, tandis que 5,5 commits sur 1 000 ont exposé au moins un secret, soit une augmentation de 50 % par rapport à 2021, selon le rapport. GitGuardian a classé les secrets en deux catégories : les spécifiques et les génériques. Les premiers correspondent à des secrets reconnaissables comme des clés d’accès AWS ou des identifiants de base de données MongoDB. Les secrets spécifiques représentent 33 % des secrets détectés dans le cadre de la recherche.

Les génériques eux représentent 67 % des secrets détectés. Ils correspondant à des secrets comme le courrier électronique d’une entreprise et les mots de passe codés en dur dans un fichier. Les principaux secrets spécifiques détectés en 2022 par GitGuardian sont : google_api_key, private_key_rsa, private_key_generic, googlecloud_keys et postgresql_credentials. « Les mots de passe, les secrets à haute entropie et les noms d’utilisateur/mots de passe sont les secrets génériques les plus fréquents », a déclaré GitGuardian. Le rapport cite des exemples récents de secrets exploités dans des attaques contre Uber et CircleCI, de référentiels de code source volés affectant des entreprises comme LastPass, Microsoft, Okta et Samsung, et de secrets exposés publiquement affectant Android, Toyota et Infosys.

Une menace pour la supply chain logiciel

Selon le rapport, les secrets codés en dur et la prolifération des secrets constituent des menaces importantes pour la sécurité de le développement logiciel. « Les secrets peuvent être dévoilés de plusieurs façons, et le code source est un atout qui peut rapidement être perdu au profit des sous-traitants et, bien sûr, du vol de code source. Les discussions et les activités relatives au partage de secrets d’API sur le dark web représentent également un problème croissant », ajoute le rapport. « Un phénomène relativement nouveau, apparu depuis quelques années, est celui des discussions autour du vol et de la vente de clés d’API sur le darknet, et nous pensons qu’elles devraient continuent à se développer », indique encore GitGuardian. « Les acteurs de la menace qui cherchent à étendre plus largement la distribution de logiciels malveillants en compromettant la supply chain ont aussi discuté d’identifiants et de points de pivot provenant de référentiels ouverts », poursuivent les experts.

« Le principal problème est qu’un secret codé en dur est non seulement difficile à modifier – ce qui est une caractéristique très souhaitable à la fois pour des raisons de sécurité et des raisons non liées à la sécurité comme les mises à niveau de l’infrastructure – mais il peut également être exposé à toute personne ayant accès au code source », a expliqué Fernando Montenegro, analyste principal d’Omdia. C’est un problème important, car un pirate pourrait utiliser ces informations pour se faire passer pour quelqu’un d’autre ou pour obtenir d’autres informations sensibles sur l’environnement », a-t-il ajouté. « Les conséquences peuvent aller de résultats d’audit négatifs à la compromission complète de l’infrastructure et à l’exfiltration massive de données. Aujourd’hui, il est courant de retrouver ces secrets dans des systèmes de contrôle du code source comme Git, ce qui les expose potentiellement à un plus grand nombre de personnes, voire au grand public », a encore déclaré Fernando Montenegro. « Les secrets codés en dur peuvent être exposés et compromis et constituent une menace interne avec des ressources familières avec les secrets », a reconnu Sohail Iqbal, RSSI de Veracode. « Les secrets codés en dur dans les produits commerciaux ouvrent la voie à des attaques DDoS à grande échelle. Un nombre important d’attaques croissantes de la supply chain indique un risque élevé pour les pipelines CI/CD avec des secrets intégrés », a ajouté le RSSI.

Des stratégies pour se protéger

« Les entreprises doivent comprendre que le code source est l’un de leurs actifs les plus précieux et qu’il doit être protégé », conclut le rapport. « La toute première étape consiste à obtenir un audit clair de la posture de sécurité de l’entreprise en ce qui concerne les secrets : Où et comment sont-ils utilisés ? Où fuient-ils ? Comment se préparer au pire ? Comme beaucoup d’autres problèmes de sécurité, une mauvaise hygiène en matière de secrets implique le trio habituel personnes-processus-outils. Les entreprises qui souhaitent maîtriser la prolifération des secrets doivent travailler simultanément sur tous ces fronts », ajoute encore le rapport. « La détection et l’atténuation des secrets codés en dur peuvent se faire à différents niveaux en adoptant une approche Shift-Left pour construire une défense en profondeur tout au long du cycle de développement », a ajouté GitGuardian.

Parmi les stratégies utiles, on peut citer :

– La surveillance des commits et des demandes de fusion/extraction en temps réel pour tous les référentiels avec l’intégration native VCS ou CI.

– L’activation des vérifications avant réception pour renforcer les référentiels centraux contre les fuites.

– Une planification à plus long terme afin de développer une stratégie pour traiter les incidents découverts grâce à l’analyse historique.

– La mise en œuvre d’un programme de champions de la sécurité des secrets.

« Concevoir des environnements qui n’utilisent pas de secrets codés en dur devrait être une priorité pour la plupart des entreprises », a ajouté M. Montenegro. « Les solutions varient, y compris les outils de gestion des secrets, l’examen du code source et bien d’autres choses encore. La première étape est de faire comprendre partout au sein de l’entreprise – des développeurs et des ingénieurs en sécurité jusqu’à leurs chaînes de gestion respectives – que les secrets codés en dur sont un défaut de conception de sécurité qu’il faut impérativement corriger ».

Au sein de l’OTAN, des experts en cybersécurité éprouvent différents modèles algorithmiques pour contrecarrer les risques croissants pesants sur les infrastructures critiques.

L’IA autonome, c’est-à-dire capable d’agir sans intervention humaine, est une piste suivie pour identifier des cyber-attaques contre les infrastructures critiques. Cette expérimentation a été réalisée à l’occasion d’un exercice mené par l’OTAN (organisation du traité de l’Atlantique nord) baptisé Cyber Coalition 2022. Pour cette simulation, six équipes de cyberdéfenseurs des pays membres ont été chargées de mettre en place des SI et des réseaux électriques dans une base militaire fictive et de les faire fonctionner pendant une cyberattaque. Si des pirates parvenaient à perturber le fonctionnement des systèmes ou si l’électricité était coupée durant plus de dix minutes, des systèmes essentiels pouvaient être mis hors service.

Mais toutes les équipes ne disposaient pas des mêmes outisl. En effet, trois d’entre elles ont eu accès à une solution de cyberdéfense basée sur l’IA, nommée AICA (Autonomous Intelligence Cyberdefense Agent) développé par l’Argonne National Laboratory du ministère américain de l’Énergie (DOE). L’objectif de l’expérience était de tester et de mesurer l’efficacité de l’IA dans la collecte de données et d’aider les équipes à répondre aux cyberattaques contre les systèmes et services critiques. Elle doit démontrer également l’apport des outils dans l’amélioration de la collaboration entre les humains et les machines pour réduire les risques cyber. Les résultats de l’expérience ont été publiés fin décembre 2022, peu de temps après la publication d’un rapport du Government Accounting Office (GAO) des États-Unis – un organisme d’audit, d’évaluation et d’investigation du Congrès des États-Unis. Ce dernier souligne que de nombreuses entités gouvernementales essentielles n’ont pas conscience de la sécurité des infrastructures critiques et n’ont pas mis en œuvre la plupart des recommandations relatives à la protection de ces dernières depuis 2010.

Les bénéfices de l’IA en matière de cyberdéfense démontrés

« Les équipes ont mis en place une liste définie de services : surveillance du réseau électrique local simulé alimentant leurs systèmes, répondre aux attaques par injection de requêtes et capacité à contrecarrer les tentatives des autres équipes de faire de même par le biais de stratégies de cyberattaque », souligne l’Argonne National Laboratory. « Aucune des équipes ne connaissait le scénario ou les réseaux avant l’expérience. Les équipes ayant utilisé le prototype AICA d’Argonne ont fait des observations clés concernant l’activité du réseau, les événements enregistrés et les alertes de détection d’intrusion, ou bien elles ont détecté des malwares qui ont permis d’améliorer les requêtes des opérateurs et de prendre des décisions automatisées sur les réponses défensives », a affirmé le laboratoire de recherche. « Toutes les équipes ont pu maintenir leurs réseaux en service, mais ce n’était pas le seul résultat valable », a déclaré Benjamin Blakely, analyste chercheur en cybersécurité de l’Argonne, qui a dirigé l’expérience aux côtés d’experts du cyberespace du Commandement allié Transformation (Allied Command Transformation, ACT) de l’OTAN. « Nous avons pu voir le réseau tel que l’agent autonome AICA le voit, y compris les relations entre les modèles d’attaque, le trafic réseau et les systèmes cibles. Les agents utilisent ces informations pour construire un graphe de connaissances du réseau, ce qui les aide à mieux le protéger », a-t-il ajouté. M. Blakely et l’ACT de l’OTAN publieront les résultats complets de l’expérience dans les mois à venir.

Bob Kolasky, SVP pour les infrastructures critiques d’Exiger et ancien directeur adjoint du CISA (équivalent de l’Anssi aux Etats-Unis), a expliqué que l’exercice montrait que les technologies émergentes pouvaient changer la donne en matière de gestion des risques pour les systèmes complexes et interdépendants. « Les laboratoires nationaux, comme l’Argonne, apportent une modélisation pointue, des données synthétiques et une grande puissance de calcul pour soutenir les infrastructures critiques. Cela permettra d’améliorer l’IA et il sera important de tester comment l’IA est appliquée dans le cadre de concepts opérationnels », a-t-il encore déclaré, ajoutant que « ce test de l’OTAN sur application de l’IA aux infrastructures critiques est passionnant ».

L’IA, un défenseur bientôt essentiel

L’intelligence autonome/artificielle peut jouer un rôle important dans la sécurisation des infrastructures critiques et la lutte contre les cybermenaces complexes auxquelles ces systèmes sont confrontés. « L’IA est absolument nécessaire pour détecter les menaces contre les infrastructures critiques, à charge, ensuite, de convenir des actions de réponse pouvant être automatisées pour contenir, éradiquer ou prévenir la menace plus large », a expliqué Martin Riley, directeur des services de sécurité managés de l’entreprise de cybersécurité Bridewell. « La nécessité vient du changement constant de l’infrastructure utilisée par les cybercriminels et des modifications légères ou globales de leurs comportements ».

Bridewell dispose de sa propre équipe de recherche et de renseignement qui suit activement les adversaires, leur infrastructure et leurs comportements, tout en utilisant l’IA. « Le coût de cette recherche et de ces renseignements est important. Par contre, un modèle généré par l’IA diminue ce coût tout en augmentant la maturation, réduisant par conséquent le risque », a ajouté M. Riley. « La réalité est que les fonctions critiques sont généralement basées sur un réseau complexe de dépendances et d’interdépendances qui sont gérées en grande partie par des moyens numériques », a encore déclaré M. Kolasky. « Il est impossible pour les humains seuls de comprendre ces complexités et ces points d’attaque. L’IA va permettre d’accroître l’efficacité et l’efficience de la surveillance des risques et, au final, d’atténuer les risques et de rendre les systèmes plus résilients ».

Selon Christian Toon, RSSI du cabinet d’avocats Pinsent Masons, il faut revoir les pratiques de recrutement pour attirer et conserver les talents en cybersécurité.

Le combat que doit mener en permanence la cybersécurité pour lutter contre la « pénurie de compétences » a fait perdre le cap au secteur pour ce qui concerne le recrutement et la rétention des talents. Tel est l’avis de Christian Toon, RSSI du cabinet d’avocats londonien Pinsent Masons. Dans un secteur qui a besoin de diversité et d’innovation, le lauréat des UK CSO 30 Awards de cette année dit s’inspirer de l’univers des comics Marvel pour remettre en question les approches traditionnelles des RH et recruter et conserver plus efficacement les compétences en sécurité. « Nous devons faire face à ce que certains décrivent comme une guerre des talents, car on a l’impression de se battre contre la prochaine organisation pour le bien commun. Je pense que nous nous sommes un peu égarés, à la fois du point de vue des représentants du personnel ou des employés potentiels, mais aussi du point de vue de l’employeur », a expliqué Christian Toon, qui s’exprimait lors de la conférence UK CSO 30 2022, organisée le 6 décembre, pendant laquelle a eu lieu la remise des prix. « Les candidats sont là, mais il faut changer les pratiques traditionnelles d’embauche, car si l’on continue à faire ce que l’on a toujours fait, on obtiendra toujours ce que l’on a toujours eu », a-t-il ajouté.Embaucher des Avengers, pas des clonesChristian Toon fait tout son possible pour ne pas embaucher et bâtir une équipe qui soit calquée sur lui-même. « Cela ne permettrait pas d’aller vers ce que nous pouvons faire de mieux », souligne-t-il. Pour éviter ça, le RSSI de Pinsent Masons essaye de s’inspirer des Avengers de Marvel, cette équipe de super-héros fictifs issus d’horizons très différents et réunis pour combattre le mal et sauver le monde. Non, le RSSI n’espère pas que Spider Man entoilera le dernier cyberattaquant ou que Black Panther améliorera ses processus de gestion des correctifs. Mais il cherche à intégrer la même diversité de compétences et de capacités dans sa propre équipe de sécurité. « Si l’on regarde les Avengers, on voit que tout le monde est très différent. Ils ont tous une compétence ou une capacité très différente qu’ils apportent au combat. C’est comme cela que devrait être une équipe de sécurité ».Pas de Captain Marvel sur LinkedIn« Cependant, il y a peu de chance de trouver une Captain Marvel sur LinkedIn, prête à cliquer sur candidature simplifiée pour répondre à une annonce », a poursuivi Christian Toon. « Il faut adopter une approche très différente, car le battage médiatique autour de la pénurie de compétences en cybersécurité fait qu’un tas de cabinets de recrutement et de consultants essayent de placer ces profils, ce qui signifie que, sur le marché actuel, la confiance du recruteur peut être mal placée », a-t-il fait valoir. « Il faut donc revoir ses modalités de recrutement et cibler ces profils autrement », a ajouté Christian Toon. « La première chose à faire est de travailler avec des partenaires de confiance, tournés vers l’avenir, et juste après, de rejoindre les communautés qui défendent les groupes sous-représentés. Les équipes de recrutement ne savent pas qu’il y en a des centaines, facilement accessibles via Google. Il faut aussi penser à regarder d’autres domaines que la cybersécurité, parce qu’il y a beaucoup de secteurs dans lesquels les gens cherchent à se reconvertir », a-t-il ajouté. « Par exemple, si l’on veut recruter une personne ayant de bonnes compétences en communication dans le domaine de la technologie, on ne trouvera pas forcément le bon candidat dans un environnement technologique, puisque tout le monde cherche dans le même vivier. En revanche, on peut trouver ce genre de profil dans d’autres secteurs comme l’hôtellerie ou la distribution », fait encore valoir le RSSI. « Il s’agit d’examiner les différentes options d’embauche. Récemment, nous avons constaté que lorsque ce sont les employés qui défendent l’entreprise, cela nous aide énormément, car les membres de l’équipe ont davantage de portée pour cibler la prochaine génération d’employés. »PublicitéLes super-héros ne portent pas tous des costumes« Il est également important de réfléchir à la culture de l’entreprise et à ce qu’elle offre aux nouveaux talents de la sécurité et à ceux qui sont déjà en place », a aussi insisté Christian Toon. « À certains égards, ce que les employeurs offrent ou ont offert ne correspond probablement plus à ce qu’attendent les nouvelles recrues de la sécurité ». Le temps où l’on demandait aux employés chargés de la sécurité de porter un costume, comme s’ils allaient au tribunal, alors qu’ils restaient assis devant leur ordinateur portable toute la journée, est révolu. Le lieu, le moment et la manière dont les gens veulent travailler jouent un rôle important dans le processus de décision. De nombreux secteurs ont abandonné le principe du 9h-17h. Les violations de données et les cyberattaques traversent les frontières et les fuseaux horaires, de sorte que peu importe l’organisation du moment qu’elle permet à l’employé de soutenir l’activité de l’entreprise. Les codes vestimentaires, le temps de travail, la flexibilité des horaires, les concessions sur le style de vie, le bien-être et les soins de santé sont autant de facteurs décisifs pour choisir un employeur. Il y a aussi tout ce qui concerne l’offre de travail « à distance/hybride ». « Certaines personnes veulent travailler à distance 100 % de leur temps, et certains employeurs veulent une présence à 100 % au bureau », a expliqué Christian Toon. « Certes, chaque entreprise doit trouver son équilibre, mais elle doit reconnaître aussi que le monde a changé. Cinq jours par semaine pour effectuer un travail sur ordinateur que l’on peut faire à la maison ? Aucune chance. Les entreprises doivent justifier clairement la présence au bureau », a-t-il insisté. « Il se peut que, pour une entreprise pétrie par l’histoire ou qui a toujours fait les choses d’une certaine manière, ces changements soient difficiles », a admis le RSSI. « D’autant que, si l’on commence à faire des changements pour l’un, il faut en faire pour les autres. Il y a donc un impact en chaîne à prendre en compte », a-t-il ajouté.

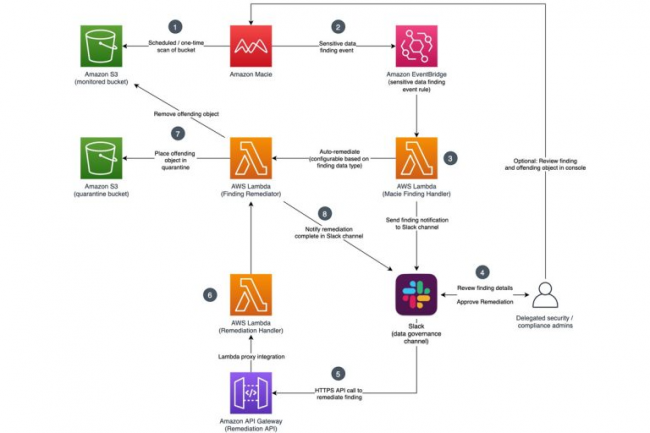

Lors de la conférence re:Invent 2022, organisée à Las Vegas du 28 novembre au 2 décembre, AWS a annoncé l’ajout de fonctionnalités de cybersécurité dans les services Inspector et Macie.

Amazon Web Services a annoncé la prise en charge de la fonction sans serveur Lambda par le service de gestion automatisée des vulnérabilités Inspector, et l’ajout d’une capacité de découverte automatisée des données sensibles dans le service de sécurité et de confidentialité basé sur l’outil d’apprentissage machine Macie. Faites lors de la conférence re:Invent 2022 organisée cette semaine à Las Vegas, ces deux annonces arrivent après d’autres communiqués d’AWS axés sur la sécurité, notamment le lancement de Wickr, un service de messagerie chiffrée pour les entreprises, et celui de Security Lake, qui centralise les données de sécurité d’une entreprise provenant de sources cloud et sur site dans un lac de données spécialement conçu dans son compte AWS.

Analyse des vulnérabilités serverless avec Inspector

Inspector analyse les charges de travail AWS pour y rechercher des vulnérabilités logicielles et une exposition involontaire du réseau. Selon le communiqué du fournisseur, la prise en charge des fonctions Lambda (serverless) permet d’évaluer en continu et de manière automatisée les vulnérabilités des charges de traitement sans serveur. Lambda exécute du code en réponse à des événements et gère automatiquement les ressources informatiques dont le code a besoin. « Avec cette capacité élargie, Inspector découvre désormais automatiquement toutes les fonctions Lambda éligibles et identifie les vulnérabilités logicielles dans les dépendances des paquets d’applications utilisées dans le code de la fonction Lambda », a expliqué le fournisseur. « Toutes les fonctions sont évaluées d’emblée dès leur déploiement dans le service Lambda et sont continuellement surveillées et réévaluées, informées par les mises à jour de la fonction et les vulnérabilités nouvellement publiées », a déclaré AWS. « Si des vulnérabilités sont identifiées dans la fonction ou dans la couche Lambda, des résultats de sécurité exploitables sont générés, agrégés dans la console Inspector et poussés vers AWS Security Hub et Amazon EventBridge pour automatiser les flux de travail », a encore déclaré le fournisseur. Inspector fournit également un score de risque de vulnérabilité contextualisé en corrélant les informations sur les vulnérabilités avec des données environnementales comme l’accessibilité du réseau externe, indiquant ainsi les risques à traiter en priorité. « Amazon Inspector est disponible dans les régions répertoriées ici, et les comptes peuvent analyser leur environnement à la recherche de vulnérabilités », a déclaré AWS, en précisant que le service pouvait être testé gratuitement pendant 15 jours.

Visibilité sur les buckets S3 grâce à la découverte des données sensibles par Macie

« Grâce aux fonctionnalités de découverte automatisée des données sensibles d’Amazon Macie, les utilisateurs peuvent voir où résident les données sensibles dans leur domaine Amazon Simple Storage Service (Amazon S3) », a indiqué AWS. « Macie échantillonne et analyse automatiquement et intelligemment les objets à travers les buckets S3, en les inspectant pour y rechercher des données sensibles, comme des informations personnelles identifiables (Personally Identifiable Information, PII), des données financières et des identifiants AWS », a ajouté la firme de Seattle. « Macie construit ensuite et maintient en permanence une carte de données interactive de l’endroit où résident les données sensibles du client dans S3 sur tous les comptes et régions où il a activé Macie, et le service définit un score de sensibilité pour chaque bucket », a encore déclaré le fournisseur. « Amazon Macie utilise de multiples techniques automatisées, dont le regroupement des ressources par attributs, sur la base du nom du bucket, des types de fichiers et des préfixes, afin de réduire au minimum l’analyse des données et découvrir les données sensibles dans les buckets S3 », a précisé AWS. Macie inclut un support multi-compte en s’appuyant sur AWS Organizations. Pour les comptes Macie existants, la société offre 30 jours de découverte automatique de données sensibles sans frais supplémentaires. Pour les nouveaux comptes, la découverte automatique de données sensibles est incluse avec l’essai gratuit de 30 jours d’Amazon Macie.

Des avantages en matière de sécurité pour les entreprises

D’après les analystes, ces propositions d’AWS peuvent apporter aux entreprises des avantages de sécurité notables. « Ces annonces ciblent les besoins essentiels des clients, notamment pour les entreprises qui essaient d’adopter des technologies comme Lambda, tout en maintenant des contrôles de sécurité appropriés. « L’annonce de Macie est également intéressante, car elle permet de lutter contre l’étalement des données dans le cloud », a déclaré Fernando Montenegro, analyste principal senior de l’entreprise d’analyse stratégique Omdia. « Ces fonctionnalités peuvent aider les équipes de sécurité à appliquer les contrôles nécessaires – que ce soit pour protéger l’exécution que pour sécuriser les données – aux charges de travail basées sur le cloud, ce qui leur permettra de sécuriser les initiatives cloud, désormais inhérentes à tout effort de transformation numérique », a ajouté l’analyste. « La mise à jour d’Inspector est particulièrement significative en termes de gestion des vulnérabilités », a déclaré pour sa part Austin Wolf, analyste en sécurité de l’information chez Code42. « Son utilité dépendra de l’entreprise et de l’environnement, mais cette idée a beaucoup de potentiel pour réduire le temps entre la découverte des vulnérabilités, l’enquête et la formulation d’un plan de réponse. Si l’outil peut fournir un contexte vraiment pertinent à ces découvertes, ce sera très utile », a ajouté M. Wolf. « Inspector pourrait aussi contribuer utilement à la hiérarchisation des risques à traiter en priorité », a-t-il ajouté. Quant aux nouvelles capacités de Macie, Austin Wolf a déclaré que l’intégration de la vérification des données sensibles devrait faciliter et accélérer la mise en route de la fonction par les équipes, sans qu’elles aient à construire de modèle. « Si tout fonctionne comme le dit AWS, cela changera la donne pour les équipes de sécurité chargées de sécuriser les données contenues dans ces environnements (souvent tentaculaires). Mais, ce qui excite le plus ma curiosité dans cette annonce, ce sont certaines des implications de l’apprentissage machine. Elle pourrait considérablement renforcer la tâche des équipes de sécurité qui essayent de comprendre et de gérer les risques liés aux données dans les environnements AWS ».