Une vague de messages de réinitialisation de mot de passe a submergé les clients Apple. L’objectif de cette campagne est de pirater leur identifiant Apple ID

C’est un matraquage en règle pour obtenir les identifiants Apple ID auquel ont du faire face certains clients de la marque à la pomme. En effet, une vague de phishing de type « push bombing » ou de « fatigue MFA » a sévi récemment assure le site Krebs on Security. Ces techniques consistent, pour les attaquants, à envoyer de manière répétée des notifications d’authentification à deux acteurs (MFA) sur les terminaux Apple.

Dans un fil de discussion Twitter/X, Parth Patel a observé que l’ensemble de ses terminaux Apple ont été bombardés de notifications push lui demandant de réinitialiser son mot de passe Apple ID. Il a dû en effacer une centaine avant que l’attaque ne prenne fin. Si Path Patel savait qu’il ne fallait pas tomber dans le panneau, d’autres utilisateurs pourraient ne pas être aussi chanceux, surtout quand leurs terminaux sont assaillis de demandes massives de réinitialisation.

Un bug dans les systèmes Apple

La page « Mot de passe oublié » d’Apple propose aux utilisateurs de demander plusieurs réinitialisations de mot de passe et envoie à chaque fois une notification à tous les terminaux. Si ces notifications semblent bien réelles, c’est parce qu’elles le sont. Il semble que les pirates exploitent « un bug dans les systèmes d’Apple » qui envoie des notifications officielles à tous les terminaux connectés à l’identifiant Apple quand quelqu’un tente de réinitialiser un mot de passe via la page « Mot de passe oublié » d’Apple. Dans les faits, cette attaque n’est pas très sophistiquée puisqu’il suffit d’un numéro de téléphone et d’une adresse électronique, pour que le système d’Apple autorise quelqu’un à demander à plusieurs reprises une réinitialisation de mot de passe, en espérant que l’une des demandes sera acceptée.

L’utilisateur reçoit ensuite un appel téléphonique du « support Apple », enfin présenté ici comme provenant du véritable numéro de support d’Apple (1-800-275-2273 aux États-Unis, 0805-540-003 en France), l’informant que son compte est attaqué et qu’il doit vérifier un code à usage unique. Une fois que les pirates ont reçu ce code, ils peuvent réinitialiser le mot de passe de l’Apple ID de l’utilisateur piégé et prendre le contrôle de son compte.

Prudence avant la mise en place d’un correctif

Un utilisateur rapporte avoir reçu une alerte similaire sur son Apple Watch, suffisamment suspecte pour qu’il active la clé de récupération de son Apple ID. Cette clef, qui se présente comme un « code de 28 caractères généré de manière aléatoire », améliore la sécurité du compte Apple ID de l’utilisateur en lui donnant plus de contrôle sur la réinitialisation de son mot de passe pour retrouver l’accès à son compte ».

Cependant, si les clés de récupération peuvent empêcher les pirates de modifier le mot de passe de l’Apple ID, elles n’empêcheront pas les notifications d’arriver. Jusqu’à ce qu’Apple propose un correctif, le mieux à faire pour mettre fin à l’attaque est d’annuler à plusieurs reprises les notifications de réinitialisation de mot de passe reçues sur l’iPhone, ou d’appuyer sur la touche « Ne pas autoriser ». Et comme toujours, il ne faut jamais communiquer un code à deux facteurs à une tierce personne, même si celle-ci affirme qu’elle travaille pour la firme de Cupertino.

Avec le support des passkeys, Chrome pour Mac et Windows va offrir un mode d’identification par clé chiffrée plus sûr et plus facile à utiliser que les mots de passe.

L’année 2023 pourrait bien être celle de la fin du mot de passe dans les navigateurs. Après l’annonce par Apple du support de la norme de connexion par Safari dans macOS 13 et iOS 16, Google a annoncé à son tour que les clés d’accès ou « passkeys » sont désormais prises en charge dans la version stable M108 de Chrome. Cette option plus simple et plus sûre pour les sites Web offre la possibilité d’utiliser une clé chiffrée plutôt qu’un mot de passe pour authentifier les applications et les sites Web.

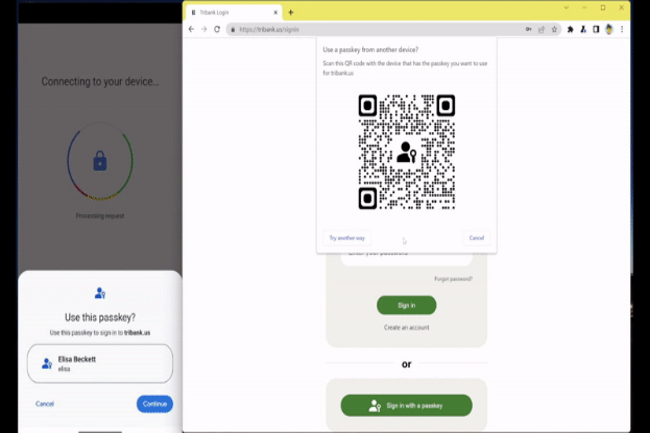

Le processus est semblable à l’authentification à deux facteurs : un appareil portable sert à valider les informations d’identification de l’utilisateur, mais celui-ci n’aura pas besoin de définir ou de mémoriser un mot de passe réel ou d’utiliser un code à usage unique. L’appareil génère plutôt une clé privée qui fait office de mot de passe de connexion quand l’appareil se trouve à proximité de l’ordinateur. Comme l’explique simplement Google : Du point de vue de l’utilisateur, l’utilisation de « passkeys » est très comparable à celui des mots de passe enregistrés, mais avec une sécurité nettement supérieure.

Accélérer l’adoption dans les prochains mois

Le processus implémenté dans Chrome ressemble à celui de Safari. Quand l’utilisateur se connecte à un site Web à partir d’un Mac, il est invité à créer un mot de passe avec son nom d’utilisateur sur son iPhone via Bluetooth ou à l’aide d’un code QR. Une fois l’authentification effectuée au moyen d’un code d’accès biométrique ou de l’appareil, la clé d’accès est enregistrée sur son appareil et sert à autoriser l’accès. L’authentification par « passkey » sera enregistrée sur son appareil.

Google indique que, dans une prochaine mise à jour, les clés d’accès sur macOS seront synchronisées. Apple exige que l’authentification à deux facteurs soit activée pour l’identifiant Apple ID lors de la création de clés d’accès. Ils sont également chiffrés de bout en bout dans le trousseau iCloud. Il a fallu attendre pas mal de temps avant que les « passkeys » se généralisent, mais maintenant que Google et Apple les prennent tous deux en charge dans leurs navigateurs, son adoption devrait s’accélérer. La fonctionnalité a été déployée avec la version 108.0.5359.98. À noter qu’il est possible de voir ses clés d’accès dans la section Autofill des préférences de Chrome.