La version 10 du framework de développement de Microsoft sera publiée bientôt. Elle apportera des fonctionnalités de cryptographie post-quantique et des métriques pour ASP.NET Core Identity.

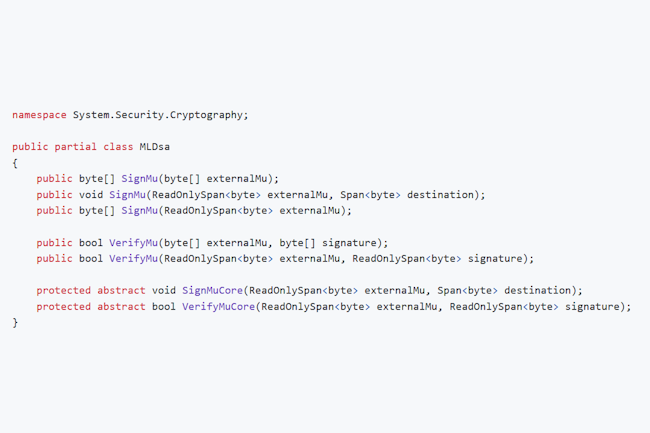

Annoncée début septembre et téléchargeable sur dotnet.microsoft.com, cette version release candidate 1 de .NET 10 est la première des deux versions RC prévues par Microsoft. Elle arrive après sept préversions, dont la première a été livrée le 25 février. La sortie générale est prévue en novembre. Dans cette RC 1, le chiffrement post-quantique est désormais « API complète », avec tous les types MLDsa, MLKem, SlhDsa et CompositeMLDsa ainsi que les types d’algorithmes associés. La classe ML-DSA pour la cryptographie permet à présent de créer et de vérifier des signatures à partir d’une valeur mu (μ) « externe ».

Plus de métriques pour ASP.NET Core Identity

Quant à ASP.NET Core Identity, autre point fort de cette RC 1, il fournit désormais des métriques intégrées, notamment des compteurs, des histogrammes et des jauges pour les opérations clés liées aux utilisateurs et à la connexion. Grâce aux métriques, les développeurs pourront surveiller les activités de gestion des utilisateurs, notamment leur création, la modification des mots de passe et l’attribution de rôles. Les développeurs peuvent suivre les tentatives de connexion, les connexions, les déconnexions et l’utilisation de l’authentification à deux facteurs.

RC 1 apporte également des fonctionnalités et corrige la validation dans les API minimales et le framework web front-end Blazor. De plus, Blazor prend dorénavant en charge la gestion de l’état persistant des composants lors des navigations améliorées. L’état persistant pendant une navigation améliorée peut être lu par les composants interactifs de la page. « Cette version de .Net 10 est prise en charge dans Visual Studio 2026 Insiders et dans Visual Studio Code avec le C# Dev Kit », a indiqué Microsoft.

D’autres évolutions

A noter que les versions preview précédentes de .NET 10 apportaient de nouvelles fonctionnalités, notamment un générateur de source XAML dans la version aperçu Preview 7, une génération de code JIT améliorée pour les arguments de structure dans la version aperçu Preview 6 et des opérateurs d’affectation composés définis par l’utilisateur pour C# 14 dans la version aperçu Preview 5. La première version RC ne comprend aucune nouvelle fonctionnalité pour C#, F#, le SDK, Visual Basic, le runtime ou Windows Presentation Foundation.

Mais d’autres fonctionnalités ont été ajoutées comme Entity Framework 10, pour le mapping objet-relationnel : elle prend entièrement en charge le nouveau type de données JSON, disponible sur Azure SQL Database et sur SQL Server 2025. EF 10 offre également une prise en charge considérablement améliorée des types complexes. Pour Windows Forms, le mode sombre n’est plus officiellement en phase expérimentale et peut être utilisé sans configuration particulière. Enfin, des diagnostics complets et un suivi des métriques ont été ajoutés pour les applications .NeT Maui (Multi-platform App UI), avec un effort particulier sur la surveillance des performances de disposition et de conception dans une architecture extensible afin de répondre aux futurs besoins d’observabilité.

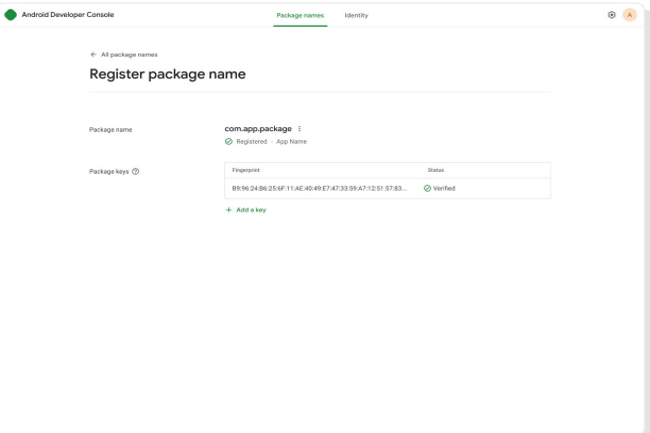

Afin de limiter la distribution de malwares sur les terminaux Android, un programme de vérification de l’identité des développeurs d’applications sera déployé à partir de septembre 2026. Il concerne ceux qui distribuent des apps en dehors de Google Play.

Pour renforcer la sécurité des applications Android, Google a décidé de mettre en place une méthode qui a fait ses preuves : vérifier l’identité des développeurs. Annoncé à la fin août, cette politique vise à mieux protéger les utilisateurs contre les acteurs malveillants qui répandent des arnaques et des logiciels malveillants via le téléchargement d’applications. A partir de septembre 2026, la firme américaine exigera que les applications soient enregistrées par un développeur vérifié afin de pouvoir être installées sur des terminaux Android certifiés

Google a comparé cette procédure au contrôle d’identité dans les aéroports, qui confirme l’identité d’un voyageur indépendamment du contrôle des bagages. Seule l’identité du développeur sera validée, mais aucun examen du contenu, ni de la provenance de l’application ne sera effectué. Le déploiement de ce programme d’authentification est prévu dans les pays particulièrement touchés par les arnaques répandues par le biais d’applications frauduleuses. En septembre, le Brésil, l’Indonésie, Singapour et la Thaïlande seront concernés. L’initiative sera imposé à l’échelle mondiale à partir de 2027.

Pour cela, le fournisseur met en place une console pour les développeurs Android afin de valider leur identité. Cela concerne ceux qui distribuent leurs apps uniquement en dehors de la boutique d’applications Google Play. Ce dernier dispose déjà de ce système depuis 2023 et « Google a constaté qu’il empêchait des acteurs malveillants de profiter de l’anonymat pour distribuer des malwares, voler des données sensibles et commettre des fraudes financières ».

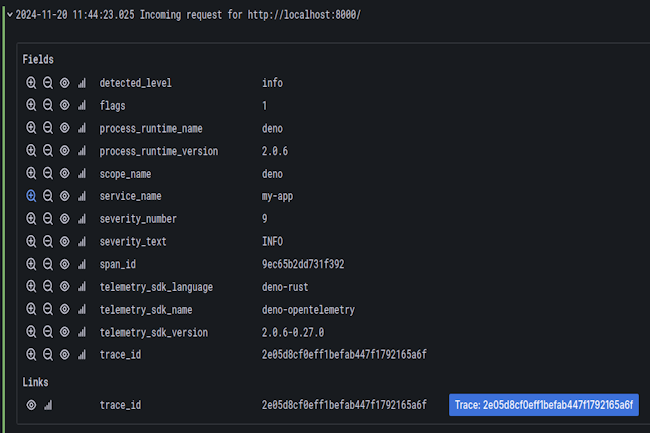

La mise à jour de Deno intègre OpenTelemetry pour la surveillance des logs, des métriques et des traces, et inclut une mise à jour majeure du linter Deno.

Annoncée le 19 février, la dernière version du runtime Deno pour JavaScript et TypeScript publiée par Deno Land s’intéresse au monde l’observabilité. Elle embarque le projet open source OpenTelemetry de la CNCF (Cloud Native Computing Foundation). Dans ce cadre, Deno 2.2 instrumente automatiquement les API telles que console.log, Deno.serve et fetch. Les développeurs peuvent analyser leur propre code en utilisant npm:@opentelemetry/api. Pour capturer des données d’observabilité, les utilisateurs devront fournir un point de terminaison du protocole OpenTelemetry (OTLP). Pour les environnements de développement et de test, Deno Land suggère d’utiliser l’image Docker LGTM de Grafana.

Deno 2.2 introduit par ailleurs une mise à jour majeure de deno lint, qui apporte un autre système de plugins et 15 règles particulièrement destinées aux utilisateurs de React et Preact. Les règles incluent jsx-boolean-value, jsx-button-has-type, jsx-curly-braces, jsx-key, jsx-no-children-prop, jsx-no-comment-text-nodes, jsx-no-duplicate-props, jsx-no-unescaped-entities, jsx-no-useless-fragment, jsx-props-no-spread-multi, jsx-void-dom-elements-no-childrenrenrename, no-useless-rename, react-no-danger-with-children, react-no-danger, et react-rules-of-hooks.

Optimisation de la mémoire et mise à jour des dépendances améliorée

Pour améliorer les performances, Deno 2.2 efface désormais les informations relatives à l’analyse des modules après un délai d’attente. Selon les responsables de Deno Land, cette fonction réduit la consommation de mémoire. Par ailleurs, Deno.stat et node:fs.stat sont dorénavant jusqu’à 2,5 fois plus rapides sous Windows. De plus, la résolution des modules Node.js est plus rapide en limitant les conversions entre les URL et les chemins d’accès.

« Deno 2.2 modifie l’outil obsolète deno par l’ajout d’une méthode interactive de mise à jour des dépendances », a déclaré l’éditeur. Cette version améliore un peu plus la compatibilité avec Node.js et NPM, par exemple en rendant possible la découverte des fichiers .npmrc dans le répertoire personnel et le répertoire du projet.

D’autres évolutions

Parmi les autres apports de Deno 2.2, on peut citer :

– Un module node:sqlite très demandé qui facilite le travail avec des bases de données en mémoire ou locales.

– Les améliorations qui rendent deno lsp plus rapide et plus réactif, avec des avancées majeures pour les utilisateurs de frameworks web.

– Plus de précision de L’outil deno bench, pour l’évaluation du code.

– Les outils deno check pour la vérification des types respectent désormais les balises JSDoc et permettent de configurer les options du compilateur par membre de l’espace de travail.

– Des améliorations de performance et de qualité de vie ont été apportées à deno compile, qui est maintenant plus petit et plus rapide.

– La mise à jour vers TypeScript 5.7.

– Une nouvelle implémentation de WebGPU devrait améliorer les performances des API disponibles.

Les utilisateurs actuels peuvent installer Deno 2.2 en exécutant la commande deno upgrade. Les instructions pour les nouvelles installations sont disponibles ici.

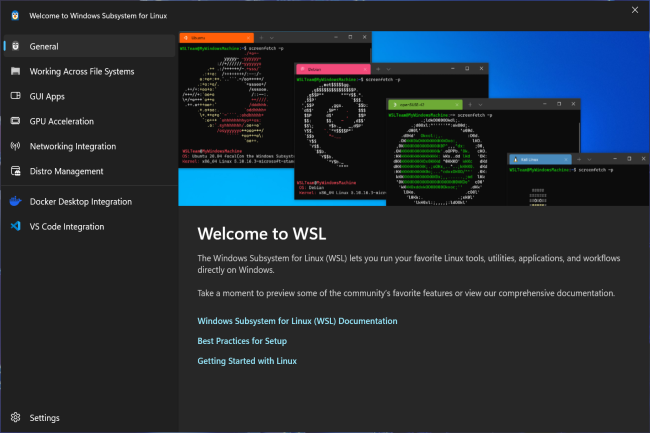

Microsoft enrôle WSL (Windows Subsystem for Linux) et WinGet dans Entra ID pour apporter un contrôle d’accès basé sur l’identité.

Windows Subsystem for Linux (WSL) et Windows Package Manager (WinGet) comprennent des fonctions supplémentaires de sécurité. Il s’agit notamment de l’intégration avec Entra ID (ex Azure Active Directory) pour le contrôle d’accès basé sur l’identité. Grâce à cette intégration, les administrateurs IT pourront gérer plus efficacement le déploiement et l’utilisation de ces outils dans les entreprises.

Dans le cas de WSL, l’intégration d’Entra ID est disponible en avant-première privée. Elle offrira une expérience de « zero trust » aux utilisateurs accédant aux ressources de l’entreprise à partir d’une distribution WSL. Selon Microsoft, « elle fournira en particulier une meilleure sécurité autour du passage des jetons Entra et une connexion automatique pour les processus Linux afin d’utiliser l’authentification Windows sous-jacente. » En outre, l’intégration de la conformité des appareils Intune avec WSL, désormais généralement disponible, donne aux administrateurs IT une interface pour contrôler la distribution WSL et l’utilisation des versions dans les entreprises via un accès conditionnel.

WinGet aussi intégré à Entra ID

Par ailleurs, la dernière architecture de distribution de WSL permettra aux développeurs, aux professionnels de l’IT et aux utilisateurs de mettre en place et de personnaliser les distributions tout en respectant les politiques de sécurité de l’entreprise. Les responsables IT peuvent créer des distributions personnalisées en regroupant les applications, les binaires et les outils nécessaires et les distribuer aux utilisateurs. Les distributions WSL peuvent à présent être installées à partir d’emplacements sources configurables, distincts du Microsoft Store. Ces fonctionnalités seront présentées en avant-première dans les mois à venir.

Concernant l’outil de ligne de commande WinGet utilisé pour installer des applications Windows, l’intégration à Entra ID est disponible en avant-première publique. Les professionnels de l’IT peuvent dorénavant gérer l’accès à WinGet afin que seuls les utilisateurs autorisés au sein d’une entreprise puissent installer des logiciels sur leurs appareils. De plus, les entreprises clientes pourront désormais utiliser WinGet pour télécharger des applications professionnelles à partir de n’importe quelle source WinGet en utilisant la commande WinGet Download. À noter aussi que WinGet Download est généralement disponible.

La Fondation Eclipse a mis en place un groupe de travail chargé de travailler sur la conformité de la communauté open source aux différentes réglementations sur l’IA ou sur la cybersécurité en particulier celles de l’UE. La structure sert aussi à mener des actions de lobbying auprès des législateurs sur les spécificités du logiciel libre.

Depuis quelques années, la communauté open source doit faire face à une multiplicité de cadre réglementaire. Elle a du batailler sur certains textes comme le règlement européen sur la cyber-résilience pour prendre en compte les spécificités du monde open source. Fort de cette expérience, la Fondation Eclipse a lancé l’Open Regulatory Compliance Working Group (ORC WG) pour aider les développeurs, les entreprises, les industries et les fondations open source, à naviguer et à adopter des cadres réglementaires en constante évolution.

En particulier, le groupe de travail, qui compte parmi ses membres la Python Software Foundation et la Rust Foundation, prévoit d’aider les entreprises à se conformer en connaissance de cause aux exigences réglementaires de l’Union européenne, comme le règlement sur la cyberrésilience ou l’IA Act ainsi que le Data Act. Sur le premier, le groupe de travail va discuter avec les organismes de réglementation et les gouvernements pour améliorer leur compréhension du modèle de développement unique de l’open source.

Une structure d’aide et de lobbying

« Le groupe de travail sur la conformité réglementaire de l’open source a été créé pour combler le fossé entre les autorités réglementaires et l’écosystème open source, en veillant à ce que les organisations et les développeurs puissent exploiter les technologies open source tout en restant conformes à l’évolution des réglementations mondiales », a expliqué Mike Milinkovich, directeur exécutif d’Eclipse, dans un communiqué.

Le groupe formalisera les meilleures pratiques de l’industrie et offrira des ressources pour aider les entreprises à naviguer dans les exigences réglementaires à travers de multiples juridictions. Il a également l’intention d’aider les entités gouvernementales à fournir une plus grande sécurité juridique à l’écosystème open source et à le cycle de développement des logiciels. L’objectif global est d’améliorer la qualité et la sécurité des logiciels dans les projets open source.

À la date du 24 septembre, les organisations participantes au groupe de travail étaient : Apache Software Foundation, Blender Foundation, Robert Gosh, Code Day, The Document Foundation, FreeBSD Foundation, iJUG, Lunatech, Matrix.org Foundation, Mercedes-Benz Tech Innovation, Nokia, NLnet Labs, Obeo, Open Elements, OpenForum Europe, OpenInfra Foundation, Open Source Initiative, Open Source Robotic Foundation, OWASP, Payara Services, The PHP Foundation, Python Software Foundation, Rust Foundation, Scanoss, Siemens et Software Heritage.

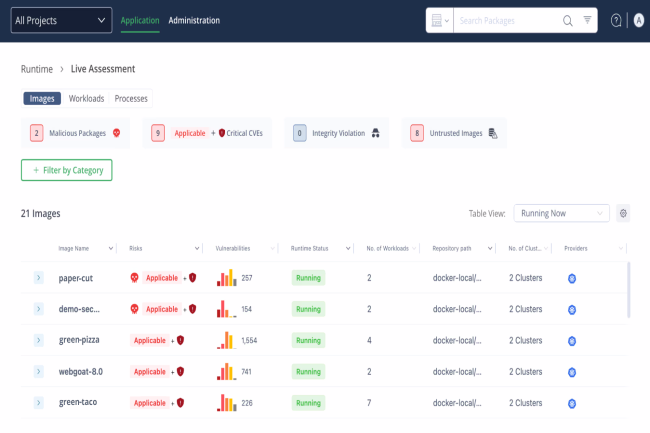

JFrog Runtime Security s’intègre à Artifactory pour identifier la source et le propriétaire des paquets vulnérables et prioriser la remédiation.

Avec l’ajout du composant JFrog Runtime à sa plateforme de sécurité du cycle de développement logiciel et devsecops, JFrog veut sécuriser les applications en production exécutées dans des conteneurs. « Présenté le 10 septembre, Runtime s’intègre à Artifactory pour permettre aux équipes de devops et de sécurité d’identifier facilement la source et le propriétaire d’un paquet vulnérable et de déterminer le moyen le plus rapide et le plus efficace d’atténuer les risques », a expliqué JFrog.

La technologie surveille les clusters Kubernetes, identifie et remédie aux vulnérabilités, et garantit l’intégrité des images en production. Runtime, qui s’appuie sur la plateforme JFrog, offre une visibilité en temps réel sur les vulnérabilités et les risques liés à l’exécution et automatise les contrôles d’intégrité pour garantir que des images fiables sont exécutées en production. Des fonctions de triage et de hiérarchisation accélèrent aussi la remédiation aux vulnérabilités critiques.

Hiérarchiser les risques

Selon l’éditeur, la sécurisation d’une application en cours d’exécution est une tâche complexe. « Les entreprises peuvent avoir du mal à maintenir une visibilité en temps réel sur les vulnérabilités d’exécution, à gérer et à hiérarchiser les risques, et à assurer l’intégrité du déploiement », a avancé JFrog. L’objectif est d’identifier les vulnérabilités et d’y remédier tout en minimisant l’impact sur l’entreprise et en assurant le suivi des composants d’exécution.

Les principales caractéristiques et avantages de JFrog Runtime sont :

– Une visibilité en temps réel des vulnérabilités dans l’environnement d’exécution.

– Une accélération du triage et de la hiérarchisation des incidents de sécurité.

– Une réduction des risques grâce à la gestion de l’exposition.

– Une protection des charges de travail basées sur le cloud, afin de protéger les applications contre les violations de données ou les accès non autorisés.

– Une analyse des clusters Kubernetes.

– Une sensibilisation centralisée aux incidents.

Selon JFrog, les utilisateurs de Runtime peuvent savoir qui a téléchargé un paquet sur Artifactory, son propriétaire, son statut de déploiement et les risques applicables. Ils peuvent identifier les charges de travail affectées dans un environnement et prévoir la solution pour remédier aux vulnérabilités.

La Fondation Eclipse veut établir des spécifications communes pour le développement de logiciels sécurisés sur la base des meilleures pratiques open source existantes.

L’affaire de l’outil XZ a remis en lumière les questions de sécurité des composants open source. Si plusieurs initiatives existent sur ce sujet, il faut compter maintenant sur celle lancée par la Fondation Eclipse pour travailler à l’établissement de spécifications communes pour le développement sécurisé de logiciels sur la base des meilleures pratiques open source.

Dans ce cadre, elle fédère plusieurs fondations (Apache Software, Blender, OpenSSL Software, PHP, Python et Rust Foundation). Dans un billet de blog daté du 2 avril, Eclipse a déclaré que l’objectif de cette initiative était de relever les défis de la cybersécurité dans l’écosystème open source et faire la preuve de son adhésion au Cyber-résilience Act européen. L’effort de collaboration sera hébergé par la Fondation Eclipse AISBL, basée à Bruxelles, sous les auspices de l’Eclipse Foundation Specification Process et d’un nouveau groupe de travail. D’autres fondations open source hébergeant du code et des acteurs de l’industrie sont invités à s’y joindre.

Les politiques et procédures de sécurité actuelles des fondations open source et les documents similaires décrivant les meilleures pratiques serviront de point de départ à ce travail de normalisation technique. La gouvernance du groupe de travail suivra le modèle dirigé par Eclipse, mais sera complétée par une représentation de la communauté des logiciels libres. « Les résultats attendus consisteront en une ou plusieurs spécifications de processus disponibles sous une licence de copyright de spécification libérale et une licence de brevet libre de redevance », a indiqué Eclipse.

Le JDK 22 comporte 10 certificats d’autorité de certification racine supplémentaires, une interface de clé asymétrique et une option -XshowSettings pour afficher les paramètres de sécurité.

Publiée récemment par Oracle, la dernière version du kit de développement Java (JDK) 22 de l’édition standard de Java SE 22 offre plusieurs améliorations de sécurité, notamment une interface de clé asymétrique et une option de sécurité pour -XshowSettings qui permet d’afficher facilement les paramètres liés à la sécurité. Dans un billet de blog publié le 20 mars sur la page web inside.java d’Oracle, Sean Mullan, responsable technique de l’équipe Java Security chargée des bibliothèques et responsable du groupe de l’OpenJDK Security Group, a fourni plus de détails sur les améliorations de sécurité apportées.

Concernant l’option java -Xshowsettings, qui sert à imprimer les paramètres du système et d’autres informations utiles sur la configuration actuelle du JDK, elle peut maintenant afficher des informations détaillées sur les paramètres liés à la sécurité. « L’option -Xshowsettings:security présente tous les paramètres de sécurité avec des sous-options qui publie les valeurs des propriétés de sécurité, les fournisseurs de sécurité installés et leurs algorithmes pris en charge, ou les protocoles TLS et les suites de chiffrement activés », a écrit M. Mullan.

Une interface sur les clés asymétriques

Quant à la cryptographie, elle a été enrichie d’une interface standard, java.security.AsymmetricKey, en fait une sous-interface de java.security.key qui représente une clé asymétrique soit privée, soit publique. Les classes existantes java.security.PublicKey et java.security.PrivateKey ont été adaptées pour devenir des sous-interfaces d’AsymmetricKey. « Au fur et à mesure de l’introduction de nouveaux algorithmes asymétriques, l’interface AsymmetricKey offrira aux versions antérieures de Java SE de les prendre plus facilement en charge via des paramètres sous forme de NamedParameterSpec », a déclaré M. Mullan.

Par ailleurs, le module jdk.crytpo.ec a été déprécié, l’objectif étant de le supprimer à terme. Tout le code du module jdk.crytpo.ec a été déplacé vers le module java.base, y compris le fournisseur de sécurité SunEC. Ce composant est à présent vide mais existe toujours. Ce changement facilitera le déploiement d’applications dépendant d’algorithmes cryptographiques à courbe elliptique. Pour l’infrastructure à clé publique (PKI), 10 certificats d’autorité de certification racine ont été ajoutés au magasin de clés cacerts, dont trois certificats d’eMudhra Technologies, quatre de DigiCert, et un de Let’s Encrypt, Telia, et Certigna.

Pour le protocole de sécurisation TLS (Transport Layer Security), des propriétés supplémentaires ont été ajoutées pour contrôler la longueur maximale des chaînes de certificats du client et du serveur. Et pour les signatures XML, la mise en œuvre du JDK prend désormais en charge les signatures XML signées avec des algorithmes de signature RSA avec des condensés SHA-3. Le JDK 22 étend la fonction de support de l’algorithme de signature HSS/LMS par le JCE (Java Cryptography Extension), à la prise en charge HSS/LMS par les utilitaires jarsigner et keytool. De plus, jarsigner prend dorénavant en charge la signature et la vérification des fichiers JAR avec l’algorithme HSS/LMS, tandis que keytool prend en charge la génération de paires de clés publiques HSS/LMS. Cependant, le JDK ne prend en charge que la vérification des signatures HSS/LMS. Les développeurs devront faire appel à un fournisseur tiers pour signer les fichiers JAR avec HSS/LMS.

Selon Bjarne Stroustrup, l’administration Biden semble ignorer les atouts actuels du C++ et les efforts déployés pour fournir de solides garanties de sécurité.

Le 15 mars dernier, Bjarne Stroustrup, le créateur du C++, a répondu au rapport de l’administration Biden qui recommande aux développeurs d’utiliser des langages sécurisés pour la mémoire (Rust, C#, Go, Java, Ruby et Swift) et d’éviter ceux vulnérables comme C++ et le C. Pour défendre son bébé, largement utilisé par les développeurs, le responsable a voulu rappeler les points forts du langage conçu en 1979. S’il s’étonne de voir que les auteurs de ces documents gouvernementaux ignorent les atouts du C++ contemporain et les efforts déployés pour fournir de solides garanties de sécurité, les auteurs du rapport, selon lui, semblent avoir compris qu’un langage de programmation n’est qu’un élément dans une chaîne d’outils, et qu’il est essentiel d’améliorer les outils et les processus de développement.

« Dès l’origine, et tout au long de l’évolution du C++, l’amélioration de la sécurité a toujours été au cœur de nos efforts de développement », a rappelé Bjarne Stroustrup. « Pour s’en rendre compte, il suffit de comparer le langage C de K&R avec le premier C++, et le premier C++ avec le C++ actuel, comme je l’ai fait lors de mon discours d’ouverture de la CppCon 2023 », a-t-il ajouté. « Une grande partie de la qualité du C++ résulte de l’usage de techniques basées sur RAII (Resource Acquisition Is Initialization), des conteneurs et des pointeurs de gestion des ressources plutôt que des désordres de pointeurs conventionnels de style C ».

Plusieurs efforts de documentation et de créations de profils

Parmi les efforts visant à améliorer la sécurité du C++, Bjarne Stroustrup a cité deux problèmes en particulier. « Sur les milliards de lignes de C++, peu suivent complètement les directives modernes, et l’approche de la sécurité diffère d’une personne à l’autre. Le comité de normalisation du C++ et moi-même essayons de résoudre ce problème », a-t-il déclaré. « Les profils offrent un cadre pour spécifier les garanties nécessaires pour un morceau de code donné et permettent aux implémentations de les vérifier. Des documents décrivant cette approche sont disponibles sur le site web du comité – rechercher WG21 – et d’autres sont en cours d’élaboration. Cependant, certains d’entre nous n’ont pas forcément la patience d’attendre les progrès forcément lents du comité », a-t-il ajouté.

« Néanmoins, ces profils servent de cadre pour améliorer progressivement les garanties – par exemple, supprimer la plupart des erreurs RANGE relativement rapidement – et introduire progressivement des garanties dans de grandes bases de code à l’aide d’une analyse statique locale et de vérifications minimales au moment de l’exécution », a-t-il expliqué. « Mon objectif à long terme pour le C++ a toujours été de faire en sorte que le langage offre la sécurité des types et des ressources quand et où cela est nécessaire. Peut-être que le mouvement actuel en faveur de la sécurisation de la mémoire, que je souhaite, s’avérera utile à mes efforts partagés par de nombreux membres du comité de normalisation du C++ ». En novembre 2022, Bjarne Stroustrup avait déjà dû défendre la sécurité du C++ contre la NSA. À l’époque, l’agence avait recommandé dans un bulletin d’utiliser des langages à mémoire sécurisée au lieu du C++ et du C

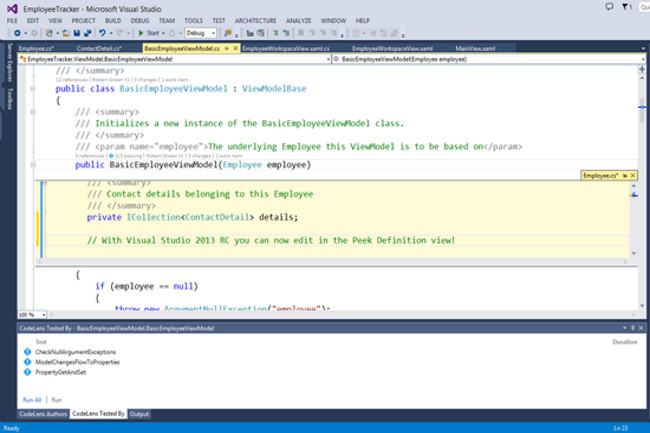

Après le 9 avril 2024, Visual Studio 2013 ne recevra plus de mises à jour de sécurité. D’ici-là, Microsoft conseille aux utilisateurs de passer à Visual Studio 2022.

Microsoft a annoncé le retrait de son IDE Visual Studio 2013 en avril. Le fournisseur conseille vivement aux utilisateurs de cette version de passer à l’itération 2022. Dans un billet de blog daté du 2 janvier 2024, Microsoft indique que le support étendu de Visual Studio 2013 prendra fin le 9 avril 2024. Après cette date, cette édition, les produits associés et les composants ne recevront plus de correctifs de sécurité, ni aucune autre mise à jour. Depuis avril 2019, Visual Studio 2013 ne bénéficie plus du support général, mais à travers le support étendu, l’éditeur a continué à livrer des correctifs pour les problèmes de sécurité. C’est ce support étendu qui s’achèvera le 9 avril.

A cette date, la firme de Redmond a également annoncé que Visual Studio 2019 passerait du support général au support étendu. L’entreprise a aussi rappelé d’autres échéances de support importantes :

– Le support étendu de Visual Studio 2015 arrivera à son terme le 14 octobre 2025.

– Le support étendu de Visual Studio 2017 s’achèvera le 13 avril 2027.

– La version Visual Studio 2019 Canal Preview ne reçoit plus de mises à jour. Microsoft recommande aux utilisateurs de migrer vers Visual Studio 2019 Release Channel (version 16.11) ou Visual Studio 2022 Preview pour préserver la sécurité de leur produit et recevoir les mises à jour de fonctionnalités.

Microsoft assure la promotion de Visual Studio 2022

Selon l’éditeur, Visual Studio 2022 est « le meilleur et le plus productif des IDE jamais conçu » et l’entreprise le recommande à tous ses clients. Visual Studio 2022 est disponible à travers trois canaux : le canal Aperçu ou Preview, qui permet d’accéder aux nouvelles fonctionnalités en avant-première en vue de recueillir les premiers feedbacks ; le canal Courant ou Current, qui inclut les dernières fonctionnalités quand elles sont prêtes pour un usage à grande échelle ; et le canal de maintenance à long terme ou Long-Term Servicing (LTS), qui permet aux équipes de développement de contrôler l’adoption des nouvelles fonctionnalités.

- 1

- 2