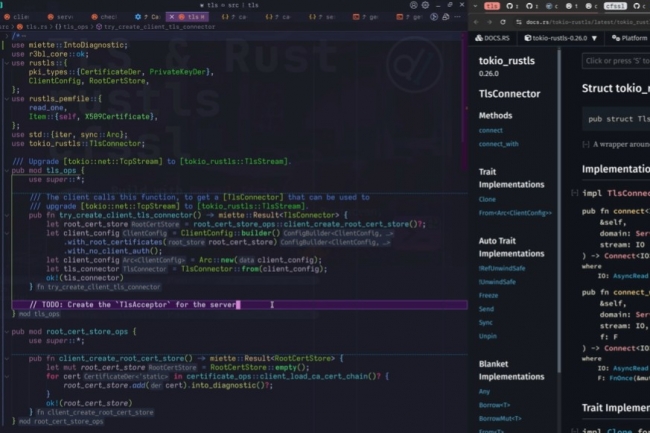

Invoquant un besoin croissant de gouvernance neutre et communautaire, la fondation Rust a annoncé un programme de soutien à des projets innovants avec son programme Innovation Lab. La bibliothèque de sécurité de la couche de transport Rustls est le premier à en bénéficier.

Soutenant le développement du langage de programmation open source Rust et de ses différents projets depuis sa création en 2021, la fondation Rust lance sa dernière initiative : Innovation Lab. Son but ? Apporter une aide à des projets open source pertinents. Annoncé le 3 septembre, ce parrainage du Rust Innovation Lab comprend un soutien au niveau gouvernance, juridique, réseautage, marketing et d’administration. La création de cette structure intervient à un moment charnière selon la fondation.

Le premier projet sponsorisé, Rustls, une bibliothèque TLS (Transport Layer Security) flexible, performante et sécurisée pour la mémoire explique l’organisme à but non lucratif. Cet outil répond à une demande croissante en matière de sécurisation au niveau de la couche transport et au niveau de la mémoire. Il est utilisé pour établir des connexions sécurisées dans l’écosystème Rust explique la fondation dont ce projet selon elle démontre la capacité du langage à offrir sécurité et performances dans l’un des domaines les plus sensibles de l’infrastructure logicielle moderne.

Un soutien institutionnel fort pour durer

Les projets menés dans cet Innovation Lab devraient gagner en visibilité dans l’écosystème Rust, et attirer davantage de contributeurs, de partenaires et de soutiens financiers. Un support institutionnel fiable permettra à ces projets de rester durables, sécurisés et indépendants des fournisseurs selon la fondation. L’adoption de ce langage de développement s’est accélérée tant dans l’industrie que dans l’open source, et de nombreux projets écrits en Rust sont devenus des éléments essentiels de l’infrastructure logicielle mondiale, a souligné l’organisme. Avec l’intégration croissante de Rust dans tous les domaines, des plateformes cloud aux systèmes embarqués, un besoin croissant s’est fait sentir pour une gouvernance neutre et dirigée par la communauté, assure t’elle.

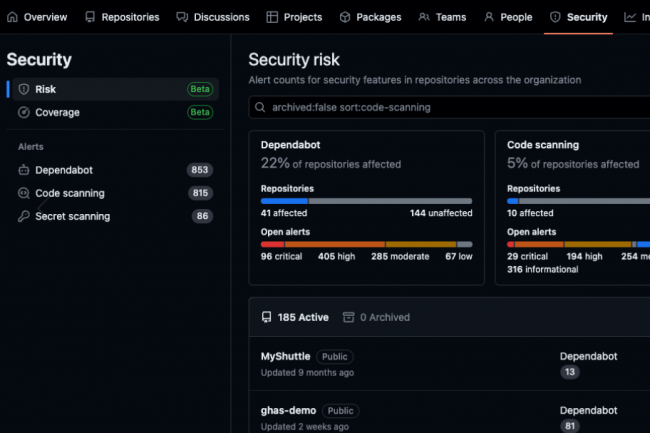

Le spécialiste en dépôt de codes et solutions pour développeurs a dissocié son offre Advenced Security en deux produits, Secret Protection et Code Security qui pourront être souscrits via deux abonnements distincts. Le sort de l’offre gratuite standard d’Advanced Security reste incertain.

GitHub a annoncé le 4 mars son intention de dissocier son produit Advanced Security (GHAS), en le divisant en deux solutions autonomes : Secret Protection et Code Security. Cette séparation est prévue pour ce 1er avril. Secret Protection détecte et empêche les fuites de secrets avant qu’elles ne se produisent, à l’aide de différentes fonctions : protection proactive, analyse des secrets, détection dopée à l’IA, indicateurs de sécurité,… De son côté Code Security aide les développeurs à identifier les vulnérabilités et à y remédier plus rapidement grâce à de l’analyse du code, Copilot autofix, des campagnes de sécurité ou encore la revue des dépendances.

Ce découplage vise à rendre l’offre de sécurité de GitHub plus différenciée en fonction des besoins. Secret Protection sera proposé à 19 $ HT/mois par contributeur actif et Code Security 30 $ HT/mois par contributeur actif contre un abonnement global à 49 $ HT pour les clients Github Enterprise et Azure DevOps. Reste à savoir si l’édition standard d’Advanced Security, jusqu’alors gratuite et incluse dans tous les plans Github, disparait ou sera maintenue.

Une évaluation gratuite des risques liés aux secrets

Actuellement, Advanced Security apporte aux dépôts privés la possibilité de rechercher des vulnérabilités et des secrets de sécurité. Le nouveau plan de produit ne nécessitera pas d’abonnement à GitHub Enterprise. L’accès élargi à la plateforme de sécurité permet aux sociétés de toutes tailles d’obtenir des fonctions de sécurité de classe entreprise lorsqu’elles construisent et proposent du code, a fait savoir le fournisseur. En parallèle, GitHub lance une évaluation gratuite des risques liés aux secrets pour les utilisateurs afin de comprendre l’exposition aux fuites de ce type de données sur GitHub.

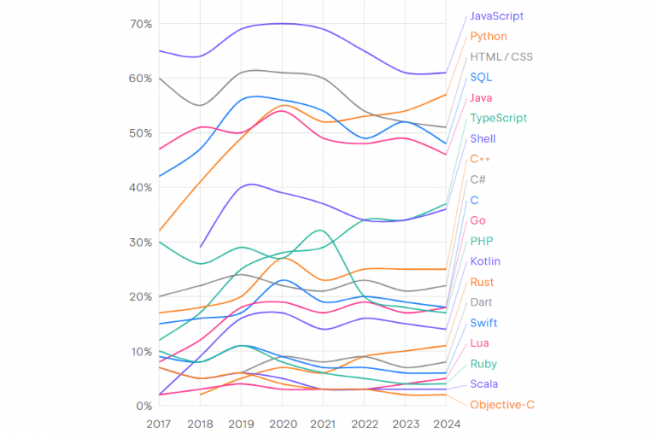

Selon le rapport State of Developer Ecosystem Report 2024 de JetBrains, JavaScript est encore le langage de programmation le plus utilisé. Mais TypeScript, Rust et Python présentent des perspectives de croissance les plus prometteuses.

Quels sont les langages de programmation les plus utilisés ? Depuis 7 ans JetBrains se penche sur la question et vient de livrer son palmarès 2024. Son dernier rapport révèle que JavaScript, avec 61 % des développeurs du monde entier qui l’utilisent pour créer des pages web, reste le langage de programmation le plus populaire au monde. Python arrive deuxième, avec 57 % des développeurs, suivi par HTML/CSS (51 %), SQL (48 %), Java (46 %) et TypeScript (37 %). Parmi ces langages, cependant, seuls Python et TypeScript ont vu leur usage progresser significativement sur un an (+3 points dans les deux cas). L’utilisation de C#, Go et Rust a également augmenté, selon le rapport, mais tous de 1 point sur la même période. Publiée le 11 décembre, cette huitième édition du rapport de JetBrains s’appuie sur les réponses de 23 262 développeurs du monde entier, interrogés entre mai et juin 2024.

Pour mieux évaluer les perspectives de croissance des langages de programmation, l’étude introduit le Language Promise Index (LPI), qui se base sur la croissance de l’utilisation du langage au cours des cinq dernières années, la stabilité de cette croissance, la part des développeurs ayant l’intention d’adopter le langage, et la part des utilisateurs actuels du langage qui souhaitent en adopter un autre. Sur la base de cette formule, les « leaders incontestés » du LPI sont TypeScript, Rust et Python, a indiqué l’éditeur. Le recours à TypeScript est passé de 12 % en 2017 à 35 % en 2024, tandis que l’utilisation de Python est passée de 32 % en 2017 à 57 % en 2024 et celle de Rust a bondi de 2 % en 2018 à 11 % en 2024. L’usage de Java a quant à elle légèrement reculé (47 % en 2017 versus 46 % en 2024 alors qu’elle avait bondi à 54 % en 2020). Malgré ses gains, TypeScript ne remplacera pas JavaScript, selon le rapport. Ce dernier reste l’une des technologies les plus populaires et les plus fondamentales dans le secteur du développement logiciel. Néanmoins, TypeScript apporte des avantages par rapport à JavaScript, notamment la détection précoce des erreurs au cours du développement, l’amélioration de la qualité du code, la détection des erreurs au moment de la compilation, un remaniement plus fiable et la prise en charge native des modules ECMAScript 2015 (ES^).

Codage dopé à l’IA : ChatGPT devance Github Copilot

Go et Rust sont les langages que la plupart des personnes interrogées prévoient d’adopter. Aspirant à remplacer le C++ par des mécanismes stricts de sécurité et de propriété de la mémoire, Rust a vu sa base d’utilisateurs augmenter régulièrement au cours des cinq dernières années. ChatGPT est l’outil de codage d’IA le plus testé, avec 69 % des développeurs l’ayant essayé, suivi par GitHub Copilot à 40 %. Les États-Unis ont le salaire médian le plus élevé pour les développeurs, soit 144 000 $. La plupart des développeurs (38 %) déclarent que la compréhension des besoins des utilisateurs est la partie la plus difficile de leur travail, suivie par la communication avec d’autres fonctions (34 %) et le code (32 %). Les bases de données open source – MySQL, PostgreSQL, MongoDB, SQLite et Redis – dominent les options de stockage utilisées par les développeurs dans l’écosystème JetBrains. Enfin, Amazon Web Services reste de loin la plateforme cloud la plus utilisée (46% des répondants), suivie de Microsoft Azure (17%).

Les améliorations de la dernière itération de Java sont en particulier liées aux performances de chiffrement, des options de débogage mais aussi à la prise en charge de Kerberos et PKI.

Java 23, publié il y a un peu plus d’une semaine, présente une douzaine de caractéristiques officielles, allant d’un deuxième aperçu de l’API de fichiers de classe à un autre incubateur d’API vectorielle, mais il est également doté de diverses fonctions de sécurité. Les améliorations en la matière comprennent des mises à jour des performances de chiffrement et l’ajout du support de Kerberos et PKI. Lors de son lancement, Sean Mullan, responsable technique de l’équipe chargée des bibliothèques de sécurité Java chez Oracle, a énuméré les fonctionnalités de la boite à outils pour développeurs de la dernière itération de ce langage, JDK 23. Pour javax.crypto, la taille de la mémoire tampon de CipherInputStream a été augmentée de 512 octets à 8 192 octets. Cela peut améliorer les performances et est plus cohérent avec les tailles de tampon pour d’autres API telles que java.io.FileInputStream. Les performances de la construction d’un objet java.security.SecureRandom via new SecureRandom() ont également été améliorées. Pour l’API de chiffrement un nouvel attribut de configuration PKS11 nommé allowLegacy a été introduit. Les applications peuvent définir cette valeur sur “true” pour contourner les vérifications de l’héritage. La valeur par défaut est “false.”

Concernant PKI, de nouveaux certificats d’autorité racine ont été ajoutés au magasin de clés cacerts, notamment CN=Certainly Root R1, 0=Certainly, C=US et CN=Certainly Root E1, O=Certainly, C=US. Deux certificats au niveau racine GlobalSign sont également disponibles : CN=GlobalSign Root R46, O=GlobalSign nv-sa, C=BE et CN=GlobalSign Root E46, O=GlobalSign nv-sa, C=BE. En outre, un magasin de clés javasecurity.Keystore nommé KeychainStore-ROOT a été ajouté pour Apple. Ce keystore contient les certificats racine stockés dans le trousseau du système sur les systèmes macOS. Deux keystores sont désormais supportés : KeychainStore-Root et KeychainStore qui contient les clés privées et les certificats du trousseau de l’utilisateur. Cette amélioration corrige les problèmes qui provoquaient l’échec des connexions HTTP parce que le JDK n’était pas en mesure de trouver un certificat racine pour établir la confiance dans la chaîne de certificats de l’homologue.

Des méthodes d’accès mémoire bientôt supprimées

Kerberos dans JDK 23 ajoute une propriété de sécurité, nommée jdk.security.krb5.name.case.sensitive, pour permettre la vérification de la sensibilité à la casse des noms des principaux Kerberos dans les fichiers keytab et credential cache. En outre, le débogage output du composant Kerberos est désormais traitée comme erreur standard et non en tant qu’output standard. En termes d’autorisation relatives à JDK 23, la fonction getSubject lève désormais une exception de type UnsupportedOperationException à moins qu’un gestionnaire de sécurité ne soit autorisé ou activé. Cette modification a été effectuée pour préparer les utilisateurs à une future version dans laquelle cette méthode sera modifiée de manière à ce qu’elle génère toujours une exception de type “UnsupportedOperationException”. De nouvelles options “thread” et “timestamp” ont été ajoutées à la propriété système java.security.debug pour faciliter le débogage des applications. Sean Mullan note également la dépréciation des méthodes d’accès à la mémoire dans sun.misc.Unsafe dont la suppression est prévue, ce qui est l’une des 12 fonctions établies dans le JDK 23. Le JEP (JDK Enhancement Proposal) indique que l’effacement de ces méthodes fait partie d’un effort à long terme pour garantir l’intégrité par défaut de la plateforme Java.

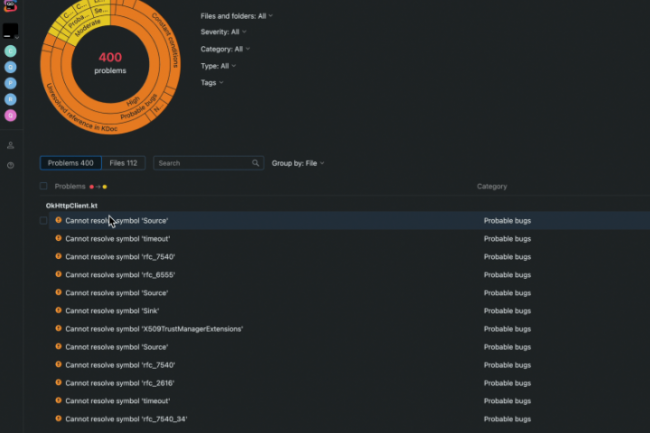

La plateforme de vérification de la qualité du code basée sur le moteur d’analyse statique du code des IDE JetBrains, Qodana, est désormais disponible pour fonctionner sur les infrastructures on premise des entreprises.

JetBrains a lancé une édition on premise de Qodana, la plateforme de vérification de la qualité du code basée sur le moteur d’analyse statique du code des IDE JetBrains. Avec cette version Self-Hosted annoncée ce 3 juillet les utilisateurs sont en mesure de gérer et de maintenir la plateforme sur leur propre infrastructure et permettre aux développeurs d’avoir un contrôle total sur les rapports d’analyse, les comptes d’utilisateurs et autres données sensibles, ainsi que sur la maintenance et les mises à jour de Qodana selon l’éditeur. Une suite de fonctionnalités plus avancées est proposée dans la version Ultimate Plus, qui rend l’analyse de code statique efficace pour les entreprises de toute taille selon JetBrains. L’ensemble des fonctionnalités comprend une vue d’ensemble des problèmes, des intégrations avec ses IDE et Visual Studio Code, des corrections rapides, des intégrations CI/CD, un audit des licences, des inspections de code personnalisées basées sur des règles…

Les développeurs qui utilisent Qodana Self-Hosted bénéficient d’une protection des informations propriétaires pour les entreprises qui doivent isoler le code d’un projet. Pour les sociétés avec des exigences réglementaires strictes (industrielles par exemple) Qodana Self-Hosted apporte un contrôle sur le stockage et le traitement des données pour se conformer aux réglementations, y compris les lois nationales sur la souveraineté des données. Ce produit propose également des performances potentiellement supérieures à celles d’un environnement cloud mutualisé, toujours selon le fournisseur. La solution prend actuellement en charge Amazon Web Services mais d’autres options d’hébergement sont promises dans les versions futures. Le tarif débute à 40 $ HT par développeur et par mois, et une démonstration est accessible à cette adresse.

Qodana a été lancé en bêta en 2021 avant d’être commercialisée en 2023. JetBrains a proposé cette année un Early Access Preview pour linter de code C et C++ de Qodana et a introduit des inspections de code personnalisées avec FlexInspect. Le fournisseur a également introduit l’analyse statique pour les projets .NET dans Qodana Community for .NET.

Le rapport State of DevSecOps 2024 de Datadog fait ressortir que 90 % des services Java sont susceptibles d’être affectés par des vulnérabilités provenant de bibliothèques tierces.

Selon le rapport “State of DevSecOps 2024” de Datadog spécialisé dans la surveillance des services et applications cloud, les services Java sont les plus touchés par les vulnérabilités tierces. Publié ce 17 avril, l’étude révèle que 90 % d’entre eux sont en effet susceptibles de présenter une ou plusieurs failles critiques ou de sévérité élevée introduites par une bibliothèque tierce. La moyenne pour les autres langages est de 47 %. L’éditeur a analysé des dizaines de milliers d’applications et d’images de conteneurs et des milliers d’environnements en nuage pour évaluer la sécurité des applications. Après Java dans l’évaluation des vulnérabilités, on trouve JavaScript, avec environ 70 %, Python, avec 62 %, .NET, avec 50 %, PHP, avec 35 %, et Go (golang) et Ruby, tous deux avec environ 32 %.

Les services Java sont également les plus susceptibles d’être visés par des exploits documentés ayant servi aux attaquants. D’après une liste de failles tenue par l’agence américaine de cybersécurité et de sécurité des infrastructures (CISA), 55 % des services Java étaient touchés, contre 7 % des services conçus à l’aide d’autres langages.

Des violations de pipelines CI/CD à cause d’identifiants pas assez changés

Parmi les autres indicateurs, il ressort notamment que 63 % des entreprises continuent de s’appuyer sur des identifiants rarement changés constituant l’une des causes les plus courantes de violations de données dans les pipelines CI/CD. On note également que l’adoption de l’infrastructure as code est élevée ou encore que les images de conteneurs plus petites entraînent moins de trous de sécurité.

Pour Datadog, les pratiques modernes de DevOps vont de pair avec des mesures de sécurité solides et la sécurité elle-même contribue à l’excellence opérationnelle des entreprises. Mais celle-ci n’est réaliste que lorsque les personnes qui en sont chargées bénéficient d’un contexte et de priorités suffisants pour se concentrer sur ce qui est prioritaire.