Le constructeur chinois intègre dans ses derniers points d’accès WiFi 7 AirEngine des technologies anticipant la norme WiFi 8, des capacités de détection de caméras cachées et une gestion avancée du réseau exploitant des ressources IA.

Lors du Huawei Connect Europe, organisé cette année à Madrid le 29 octobre 2025, Christophe Batiard, vice-président Europe solutions réseaux chez Huawei, nous a présenté les innovations de l’équipementier dans le domaine des réseaux sans fil et de l’infrastructure campus. Le constructeur positionne désormais sa gamme WiFi 7 AirEngine sous l’appellation maison WiFi 7 Advanced, une dénomination qui reflète l’intégration anticipée de fonctionnalités normalement attendues avec la future norme WiFi 8.

WiFi 7 Advanced : anticiper le WiFi 8

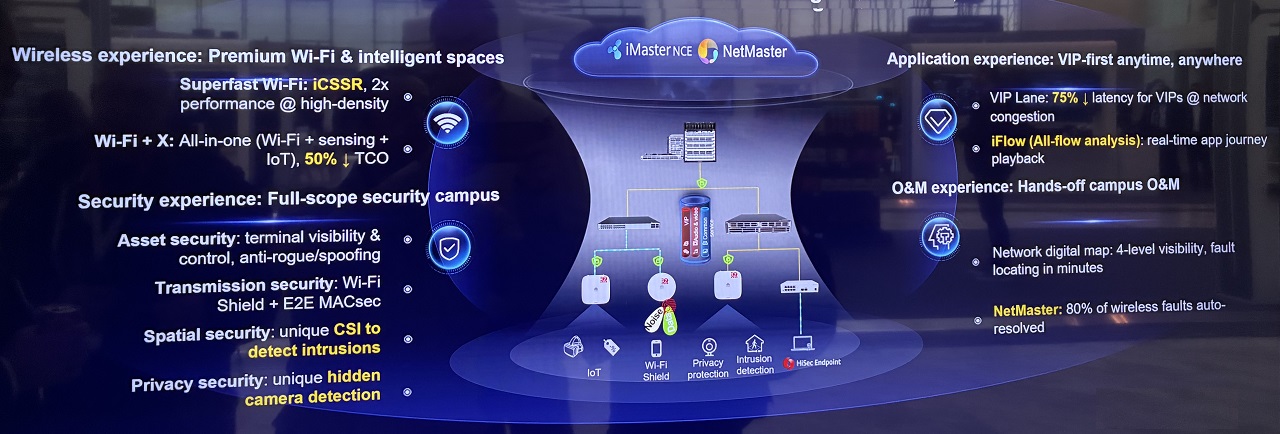

Le fournisseur de Shenzhen a décidé de marquer sa différenciation technologique en commercialisant sa dernière génération de points d’accès AirEngine sous le nom de WiFi 7 Advanced. “Nous avons déjà commencé à intégrer certaines technos qui seront dans le WiFi 8”, explique Christophe Batiard. Cette stratégie permet au constructeur d’exploiter dès maintenant des capacités avancées qui ne seront standardisées que dans la prochaine génération de la norme WiFi. Le positionnement de Huawei a d’ailleurs été salué par Gartner, qui classe l’équipementier dans le carré des leaders pour le WiFi et les solutions campus. L’une des innovations présentées par le dirigeant concerne la sécurité physique des réseaux WiFi. Huawei a développé un système de protection active (Transmission Security) qui va bien au-delà du simple chiffrement WPA traditionnel. Lorsqu’un hacker tente de se connecter à un point d’accès par attaque en force brute, le système réagit de manière autonome et proactive.

“Le WAC de l’access point et le NAC vont remonter une alerte au contrôleur chez nous. Le contrôleur avec Master NCE va identifier qu’il y a un élément qui ne va pas, suite une attaque par force brute par exemple. Ce qu’il va faire c’est changé la configuration de l’antenne de manière dynamique et proactive. L’antenne va émettre un signal blanc pour brouiller le device qui essaye de se connecter alors qu’il ne devrait pas”, détaille Christophe Batiard. Cette technologie ne se contente pas de bloquer l’attaque au niveau logiciel : elle crée un brouillage physique du signal radio pour empêcher toute connexion non autorisée. Si l’attaquant se déplace d’un point d’accès à un autre, le système le suit automatiquement et continue de brouiller ses tentatives de connexion. Cette approche représente une convergence entre la sécurité physique et la sécurité informatique traditionnelle.

Sans attendre la standardisation du WiFi 8, Huawei a commencé à intégrer certaines fonctionnalités dans son WiFi 7 Advanced. (Crédit P.K.)

Détection de présence et de caméras cachées

La deuxième innovation repose sur la technologie CSI (Channel State Information), qui transforme les points d’accès WiFi en véritables capteurs de détection avec Spatial Security. Les antennes émettent constamment des ondes radio qui fonctionnent comme un radar, permettant de détecter la présence de personnes dans une pièce en temps réel. ” Le travail est de détecter s’il y a quelqu’un dans une pièce. Maintenant on peut savoir si une personne est présente vraiment en temps réel”, précise Christophe Batiard. Cette capacité ouvre des applications multiples : sécurité périmétrique avec remontée d’alarmes vers les systèmes de sécurité, optimisation du smart building pour la gestion de l’éclairage et du chauffage en fonction de la présence réelle, ou encore détection d’intrusions. Mais Huawei va encore plus loin avec une troisième fonctionnalité baptisée Privacy Security : la détection de caméras cachées. Certains points d’accès Huawei, notamment ceux conçus dans le centre de développement de Shanghai, intègrent désormais une base de données de plus de 120 signatures électromagnétiques de caméras. Les antennes peuvent détecter les émissions électromagnétiques émises par ces dispositifs de surveillance et alerter en cas de présence de caméra cachée dans un lieu où elle ne devrait pas se trouver, comme une chambre d’hôtel ou une cabine d’essayage, indique le vice-président Europe. Cette technologie de détection par émissions électromagnétiques est intégrée dans une partie de la gamme d’antennes WiFi et constitue, selon Christophe Batiard, une des grandes nouveautés présentées lors de ce Huawei Connect Europe. Pour l’instant, seule la détection de caméras est opérationnelle, mais le constructeur travaille sur l’extension de cette capacité à d’autres types d’appareils électroniques.

Au-delà du WiFi, Huawei revendique une avance technologique significative dans le domaine du Software-Defined Networking (SDN). Selon une récente étude de Gartner sur le WiFi, les équipements campus et les switches pour data center, le constructeur chinois se positionne mieux que Cisco en termes de capacité à délivrer des systèmes SDN avancés. “Ils ont considéré que dans les capacités à délivrer, nos systèmes de SDN étaient plus avancés que Cisco”, souligne Christophe Batiard. Cette avance s’explique notamment par l’intégration précoce de scénarios d’inférence basés sur l’intelligence artificielle dans les équipements réseau. Contrairement à Arista, qui reste positionné sur des approches plus traditionnelles, Huawei a développé des capacités d’automatisation et d’optimisation qui vont au-delà des solutions SDN classiques proposées par la concurrence.

Optimisation dynamique du réseau

L’un des atouts de Huawei réside dans l’utilisation intensive de l’intelligence artificielle pour adapter le réseau en temps réel aux besoins des utilisateurs et des applications. Le constructeur a développé plusieurs technologies qui permettent une gestion automatisée et intelligente de l’infrastructure réseau. La fonction VIP Lane permet, par exemple, d’identifier précisément chaque utilisateur et chaque terminal connecté au réseau. Lorsqu’un utilisateur s’authentifie sur le NAC (Network Access Control), le système est capable de déterminer son identité, le type de terminal utilisé (iPhone, Huawei, etc.), sa localisation sur le réseau, et même sa position géographique. En fonction de ces informations contextuelles et des droits de l’utilisateur, le réseau adapte automatiquement les accès et les priorités. “Quand un utilisateur s’authentifie sur le NAC, on est capable de savoir que c’est M. X, il utilise ce type de terminal (iPhone, Xiaomi ou encore Huawei), qu’il est situé sur telle borne du réseau. Tout est contextualisé en fonction du terminal de l’utilisateur, de ses droits et de ses privilèges pour déterminer s’il a le droit d’accéder à certaines zones de l’intranet en fonction de la politique d’entreprise”, explique Christophe Batiard. Le système Device Identification va encore plus loin en intégrant une connaissance fine des capacités de chaque terminal. Le réseau dispose d’une base de données des performances moyennes de chaque modèle de smartphone ou de laptops sur les différentes bandes de fréquence. “Si le système détecte qu’un iPhone 16 performe mal sur la bande 2,4 GHz, il l’orientera automatiquement vers une autre bande plus adaptée”, indique le dirigeant. La technologie de beamforming dynamique donne aux antennes la possibilité de suivre automatiquement les utilisateurs dans leurs déplacements. Lorsqu’un utilisateur passe d’un couloir à un autre, la configuration des antennes s’adapte en temps réel pour maintenir la meilleure qualité de connexion possible. Cette capacité de suivi et d’adaptation automatique distingue Huawei de ses concurrents selon le dirigeant.

La fonction VIP Lane, quant à elle, permet de prioriser non seulement des utilisateurs, mais aussi des terminaux spécifiques ou des applications métier critiques. “On peut la prioriser de bout en bout, depuis l’access point jusqu’au cœur réseau. On peut faire de la QoS dans un campus. On peut même faire du roaming. Il est possible de dédier des bandes de fréquence à un applicatif, un terminal donné sur une application donnée”, détaille le responsable. Cette priorisation s’étend au-delà du simple réseau campus. Dans une architecture complète incluant le WAN et le data center, Huawei peut garantir une priorisation de bout en bout pour des applications comme Netflix ou Teams. Pour les opérateurs télécoms, cette technologie permet de créer des réseaux dynamiques qui priorisent certaines applications payantes par rapport aux autres trafics. Un opérateur peut dire : moi je vais avoir un réseau dynamique qui pour cette application-là va être priorisé par rapport à tous les autres. Et s’il y a un problème dans le réseau, dynamiquement change le trajet de l’appli et je prends des SLA de bout en bout”, illustre Christophe Batiard.

Télémétrie en temps réel

L’usage de l’intelligence artificielle chez Huawei ne se limite pas à la priorisation du trafic. Elle permet également une détection proactive des problèmes de couverture WiFi et une optimisation automatique de la configuration des antennes. Lorsqu’un événement modifie l’environnement radio (déplacement de cloisons, ajout d’équipements métalliques créant des interférences), le système détecte immédiatement la dégradation de la couverture. “Si on change les meubles, on crée des interférences, le réseau va donc être affecté. Une alarme est donc remontée à l’administrateur, qui gère le réseau et l’agent IA va lui demander : est-ce que tu veux que j’optimise, que je te dise où il faut remettre la borne ? Non, pas où remettre la borne, mais recalibrer les bornes entre elles depuis notre interférence”, explique Christophe Batiard. L’administrateur réseau peut alors résoudre le problème en trois clics, le système recalibrant automatiquement les antennes pour éliminer les interférences.

Toute cette approche repose sur une architecture réseau spécifique développée par Huawei. Le constructeur utilise des puces propriétaires qui renvoient les métadonnées du réseau directement au contrôleur SDN en temps réel. Cette télémétrie temps réel, que le chinois revendique depuis longtemps, donne une vision instantanée de l’état du réseau et la capacité de détecter immédiatement les anomalies. “Nos réseaux, ils sont en temps réel depuis longtemps. Cette approche permet non seulement de réagir aux incidents, mais aussi de faire de la maintenance prédictive en détectant les signes avant-coureurs de pannes matérielles. L’efficacité opérationnelle de cette approche est illustrée par les chiffres de Huawei : 16 personnes suffisent à gérer 160 000 équipements réseau internes répartis dans 70 pays, avec seulement cinq points de management centralisés, nous a précisé Christophe Batiard en conclusion.

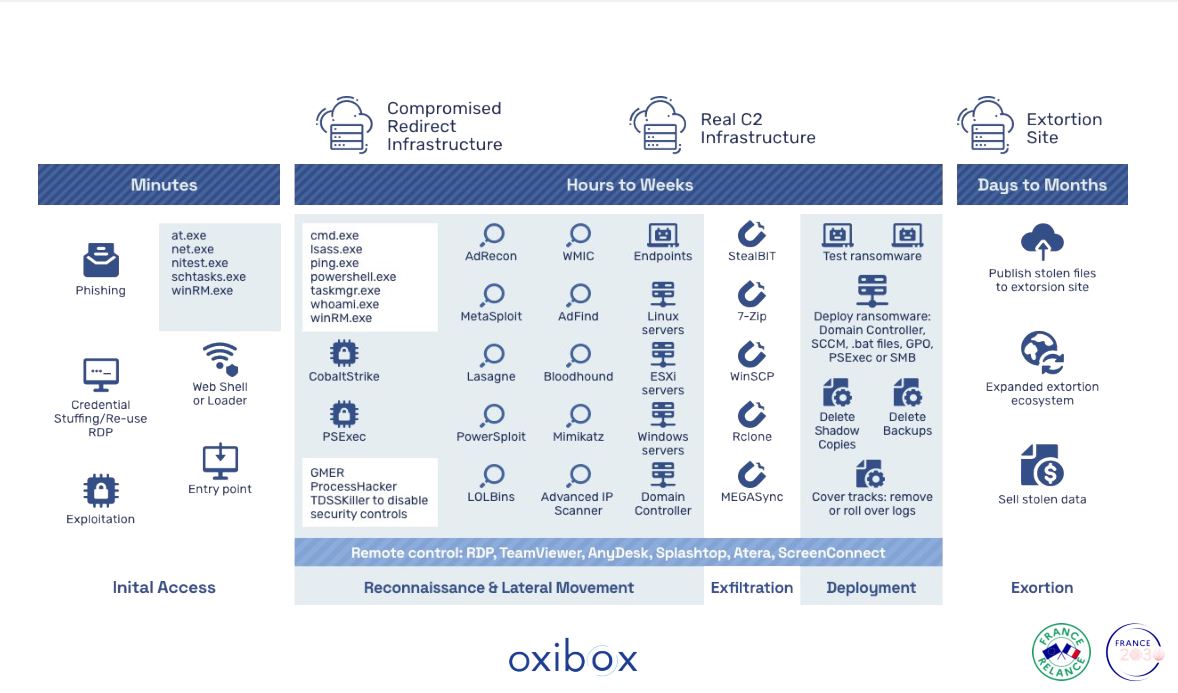

Sécurité de bout-en- bout et architecture universelle caractérisent la plateforme de sauvegarde Oxibox pensée pour la résilience et l’efficacité, comme nous l’a expliqué François Esnol-Feugeas, son PDG et cofondateur, rencontré lors d’un récent IT Press Tour à Amsterdam début septembre.

Fondé en 2018 à la suite de quatre ans de recherche & développement, Oxibox est né d’une interrogation : pourquoi la sauvegarde, pourtant considérée comme un pilier de la cyber-résilience, demeure-t-elle un point faible face aux cyberattaques dans les PME et ETI françaises ? Cofondateur (avec Jerome Clodion et Alexandre Nossent) et PDG d’Oxibox, François Esnol-Feugeas raconte la mission fondatrice de l’entreprise : « Nous avons constaté que le marché était compliqué, difficile à gérer, à déployer et surtout ardu à sécuriser correctement. Nous avons voulu une solution simple, qui réponde vraiment à ces nouveaux risques. » L’approche est simple : Oxibox se définit d’abord comme un éditeur logiciel n’ayant aucune dépendance matérielle. L’équipe initiale, composée d’ingénieurs et de commerciaux expérimentés, se concentre sur l’innovation logicielle et sur la cyber-résilience automatisée des sauvegardes, un critère jugé critique pour la survie d’une organisation aujourd’hui.

La sauvegarde universelle d’Oxibox assure protection des serveurs, postes clients, VM, bases de données et SaaS (M365, Google Workspace), avec support natif des différents environnements, OS et hyperviseurs du marché. La configuration peut être totalement agentless sur les hyperviseurs ou, à l’inverse, granulaire sur chaque poste ou VM selon les besoins.

La proposition d’’Oxibox s’articule autour de deux axes complémentaires et indissociables : la sauvegarde de toutes les charges de travail et la sécurisation de bout-en-bout des données sauvegardées, avec la capacité de restaurer instantanément même en cas d’attaque. A la différence de certaines offres concurrentes qui segmentent la sauvegarde selon la nature des systèmes (serveurs, postes de travail, environnements virtualisés, cloud), Oxibox vise la couverture le plus large possible : terminaux Windows, Mac, Linux, hyperviseurs VMware et KVM, suite SaaS M365 et Google Workspace, stockage NAS et clouds locaux ou hyperscalers. L’agent Oxibox assure la sauvegarde dédupliquée à la source, chiffrée de bout en bout, sans jamais transférer les données en clair. La déduplication sur blocs chiffrés à la source, combinée à l’intelligence logicielle, garantit l’optimisation de l’espace de stockage sans compromettre la sécurité. « Chaque sauvegarde est incrémentale par définition puisque seuls les nouveaux blocs sont transférés et enregistrés, après avoir été chiffrés à l’origine », précise François Esnol-Feugeas. Cela rend la solution particulièrement adaptée aux PME où la simplicité de gestion et le coût global (TCO) sont critiques.

La solution UDP d’Oxibox est compatible POSIX et S3, s’intègre avec les principaux protocoles de backup du marché, et peut cohabiter avec des solutions tierces type Veeam ou Acronis, venant alors sécuriser le backup destination via une couche logicielle additionnelle.

Le cœur d’Oxibox réside dans son Universal Data Protection (UDP), une approche logicielle qui isole totalement les données sauvegardées des systèmes de production, réduisant la surface d’attaque potentielle : « Ce que l’attaquant ne voit pas, ce à quoi il n’a pas accès, est par définition sécurisé. » UDP est basé sur un file system propriétaire enrichi par une analyse comportementale assistée par IA, permettant de bloquer les écritures suspectes, de garantir l’immutabilité réelle des sauvegardes et de tester automatiquement la capacité de restauration réelle des points de sauvegarde, explique le dirigeant. En cas d’incident, la restauration peut s’effectuer dans des environnements segmentés — y compris des enclaves sécurisées — ou sur des infrastructures cloud européennes, pour éviter de réinjecter un malware lors de la reprise d’activité.

Comme beaucoup de ses concurrents (Commvault, Veeam, Arcronis, Rubrik ou encore Atempo), Oxibox a développé une technologie purement logicielle, agnostique de l’environnement matériel déployé chez le client ou en cloud. Aucune appliance fermée ou lock-in : la solution est déployable en 30 minutes, selon le niveau de complexité du SI de l’organisation. La partie Data Protection d’Oxibox repose sur un moteur d’analyse comportementale des commandes POSIX, s’insérant à la couche la plus basse du système de stockage disponible. Intégrant les séquences reconnues comme légitimes pour chaque solution de sauvegarde supportée, le système n’exécute que les comportements pré-approuvés, assurant ainsi un contrôle white-list qui est bien plus robuste qu’un antivirus basé sur le recensement des menaces connues : « Nous ne cherchons pas à détecter les comportements malveillants – ils sont infinis – mais seulement ce qui est conforme à la bonne sauvegarde », assure le PDG. Enfin, la solution Plug-and-Protect inclut tous les composants d’un plan de sauvegarde complet, du chiffrage E2E à la restauration multi-format (VM, fichiers, bases), tout en conservant la simplicité d’utilisation — même pour des PME ne disposant pas de ressources IT dédiées.

Positionnement sur le marché

Le marché de la sauvegarde s’organise historiquement en deux sphères : d’un côté les éditeurs de solutions de backup (Commvault, Rubrik, Veeam…) axés sur la gestion et la planification des sauvegardes ; de l’autre les spécialistes du stockage sécurisé (Exagrid, Quantum…) proposant des appliances matérielles dédiées à la conservation longue durée. Oxibox se différencie par une approche système totalement hybride et universelle, capable de compléter ou de renforcer une infrastructure existante sur son versant stockage/immuabilité (cas d’usage UDP + Veeam, par exemple) ou de remplacer totalement une solution traditionnelle au profit d’une architecture unifiée logicielle. Contrairement à des solutions très structurantes, Oxibox n’impose que très peu de prérequis techniques et vise clairement le midmarket : « Nous avons très peu de prérequis à l’installation, quasiment aucun, là où Rubrik par exemple implique une refonte de l’infrastructure. Cela se traduit par un tarif inférieur et une capacité à s’adresser à des clients bien plus petits, parfois moins de 50 collaborateurs », indique le dirigeant.

Sur la partie stockage et sécurisation, Oxibox s’attaque directement à Exagrid et Quantum : là où ces derniers restent fondamentalement focalisés sur la fourniture d’appliances dédiées, il apporte la flexibilité du tout logiciel, compatible avec le matériel standard et les clouds européens, tout en garantissant le même niveau d’immutabilité, voire une couche supérieure via la déduplication chiffrée et la supervision comportementale : « Notre capacité à cibler spécifiquement le midmarket, à déployer une sécurité réellement accessible en termes de coût et de simplicité, là où la plupart des acteurs traditionnels s’adressent uniquement aux grands groupes, est notre vraie force. »

La souveraineté pour se distinguer des géants américains

La solution Oxibox intègre nativement chiffrement à la source (AES 256), air-gap logiciel, test automatique de restauration, multitenant, API ouvertes, hébergement sur clouds souverains ou infrastructures de l’entreprise cliente, conformité RGPD et exigences Anssi : tout a été pensé pour répondre aux attentes du marché européen et français. L’intégration de l’intelligence artificielle — entraînée sur des volumétries colossales de jeux de sauvegardes réels — permet d’automatiser la détection et le blocage de comportements anormaux, sans jamais accéder au contenu déchiffré des fichiers clients (respect absolu de la confidentialité).

Oxibox propose une politique tarifaire adaptée à la diversité des besoins des PME, ETI et collectivités, avec une facturation transparente à la volumétrie et sans limitation au-delà du quota initial. L’offre Full Cloud débute à 49 €HT/mois pour un stockage dans des datacenters géo-redondés ; la formule Plug-and-Protect démarre à 99 €HT/mois et inclut la conformité avec les préconisations de l’Anssi, l’externalisation cloud, ainsi que la console d’administration avancée. Le module Data Protection, dédié à la sécurisation immédiate des sauvegardes préexistantes et à la restauration garantie, est proposé à partir de 149 €HT/mois. Chaque solution intègre l’automatisation, l’administration à distance et un support basé en France, ce qui permet aux structures de toutes tailles de déployer rapidement une stratégie de sauvegarde, sans frais cachés ni coûts d’infrastructure additionnels. Les partenaires et revendeurs bénéficient par ailleurs de remises garanties pour renforcer l’accès à la cybersécurité à un coût maîtrisé. Soutenue par le programme France 2030, Oxibox revendique à ce jour plus de 6 000 clients dont 4 000 entités publiques et 2 000 sociétés privées, et affirme son expansion européenne via des relais de distribution paneuropéens et l’ouverture de partenaires locaux. « Nous avons voulu transformer la sauvegarde d’un point faible en fondation vitale et accessible de la cybersécurité opérationnelle, dans un esprit d’innovation logicielle universelle, libre et souveraine. » conclut François Esnol-Feugeas.

Selon Hubert Guillaud, les algorithmes affectent profondément les organismes sociaux en introduisant des logiques de contrôle, de précarisation et de discrimination, tout en se présentant sous le masque de la neutralité et de l’efficacité.

Dans son essai paru en avril dernier, Hubert Guillaud dénonce avec force la mainmise algorithmique sur nos services publics. “Les algorithmes contre la société” dissèque méthodiquement les rouages d’une transformation numérique qui, loin d’améliorer notre quotidien, renforce les injustices systémiques. L’auteur nous plonge dans un monde où le fait social est réduit à des suites de calculs impitoyables : CAF automatisée traquant les plus précaires, France Travail déshumanisé, Parcoursup écrasant les aspirations des jeunes sous le poids des moyennes. Guillaud démontre, preuves à l’appui, que ces systèmes prétendument neutres reproduisent et amplifient les inégalités existantes.La force de l’essai réside dans sa capacité à traduire des mécanismes techniques complexes en enjeux politiques concrets. Selon l’auteur, la traduction du fait social en combinaison de chiffres masque en réalité un projet politique où l’optimisation remplace la délibération démocratique.

Particulièrement éclairante l’analyse des fouets numériques qui, sous prétexte d’efficacité, exercent un contrôle toujours plus étroit sur les travailleurs et les citoyens. Le journaliste y voit même une dérive potentiellement fascisante quand ces outils servent à normaliser des comportements et à punir les écarts. Loin du fatalisme technologique, Hubert Guillaud propose des pistes concrètes pour calculer autrement, en réintroduisant transparence et participation citoyenne. Un essai bienvenu qui nous rappelle que la technique n’est jamais neutre et que nos choix numériques sont d’abord des choix de société.

Les algorithmes contre la société, Hubert Guillaud, Editions La Fabrique, 176 pages, 14 euros

Pour renforcer ses positions dans plusieurs secteurs stratégiques, CGI compte acquérir Apside, sous réserve des approbations réglementaires et des consultations nécessaires.

La SSII CGI a officialisé le 31 mars 2025 la signature d’un accord exclusif visant l’acquisition de son concurrent Apside. L’entente a été conclue avec les principaux actionnaires d’Apside, à savoir Siparex et les sociétés d’investissement du Groupe Crédit Agricole. Fondée il y a près de 50 ans, Apside se distingue par une solide expertise sectorielle et technologique, notamment dans les domaines de l’industrie, des services financiers, de l’assurance, des mutuelles et du secteur public. L’entreprise maîtrise également des technologies clés telles que la gestion des données, l’intelligence artificielle (IA), le cloud computing et la cybersécurité. L’accord exclusif a été signé le 28 mars 2025 et la clôture de la transaction est prévue pour juin 2025, après avoir obtenu les autorisations réglementaires nécessaires et complété les processus de consultation des instances représentatives du personnel. Avec cette acquisition, CGI intégrera les quelque 2 500 collaborateurs d’Apside, qui servent actuellement plus de 300 clients dans le monde à partir de 28 bureaux situés dans six pays : la France, le Canada, le Portugal, la Belgique, le Maroc et la Suisse. Ce rapprochement stratégique permettra à CGI de renforcer sa présence géographique ainsi que ses capacités opérationnelles dans des secteurs clés. Complémentarité géographiqueSelon Caroline de Grandmaison, présidente des activités de CGI en France et au Luxembourg : « La fusion de CGI et d’Apside contribuerait grandement à l’expansion de CGI en France et renforcerait considérablement nos capacités, surtout en matière d’industrie et de services financiers. Ensemble, nous serons plus à même de soutenir nos clients dans l’obtention de résultats d’affaires tangibles. Cette fusion nous permettrait également d’élargir notre gamme complète de services en y intégrant des services d’ingénierie. » De son côté, Valérie Lafdal, présidente d’Apside, met en avant la similitude entre les deux entreprises : « Apside et CGI ont été fondées la même année et ont un modèle d’affaires similaire, en particulier en ce qui a trait à la proximité client, à l’excellence opérationnelle ainsi qu’à l’utilisation de la technologie pour créer de la valeur. » Elle ajoute que cette fusion pourrait être bénéfique pour les équipes et les clients d’Apside en accélérant leur transformation numérique grâce aux services élargis proposés par CGI.

Les deux entreprises partagent effectivement des cultures d’entreprise et des valeurs semblables, privilégiant notamment l’engagement envers les clients et le professionnalisme de leurs équipes. Caroline de Grandmaison souligne également ce point : « En se joignant à CGI, les employés d’Apside tireront profit d’un environnement de travail stimulant et collaboratif où réaliser leurs aspirations professionnelles. Nous nous réjouissons d’accueillir les équipes d’Apside et d’écrire un nouveau chapitre ensemble. » La réalisation de cette opération reste soumise aux procédures d’information et de consultation des instances représentatives du personnel et aux approbations réglementaires nécessaires. Les prochaines étapes permettront aux deux sociétés de structurer les conditions pratiques de leur future intégration.

La société française Vaultys annonce l’ouverture de son protocole d’identification décentralisée VaultysID à la communauté open source. Cette décision intervient après un audit de sécurité mené par Amossys, entreprise agréée par l’Anssi.

Depuis mars 2025, le code source de VaultysID, solution d’identification auto-souveraine développée par Vaultys, est disponible en open source. Ce choix stratégique s’inscrit dans une volonté de renforcer la transparence, la collaboration et la sécurité autour de l’identité numérique, à un moment où les questions de souveraineté numérique et de gestion des données personnelles occupent une place croissante dans les débats publics et professionnels. VaultysID repose sur un protocole d’authentification sans mot de passe, basé sur des mécanismes de chiffrement décentralisé. La solution permet aux utilisateurs et aux entreprises de gérer leur identité numérique de manière indépendante, sans avoir recours à des intermédiaires centralisés. Elle vise également à offrir un niveau d’authentification fort, en s’appuyant sur des standards reconnus au niveau international. Afin d’apporter des garanties de sécurité sur le protocole, Vaultys a sollicité un audit externe de la part d’Amossys, filiale du groupe Almond. L’entreprise est notamment certifiée Cesti (Centre d’Évaluation de la Sécurité des Technologies de l’Information) et qualifiée Passi RGS–LPM par l’Anssi. L’audit réalisé par Amossys a porté sur la robustesse du protocole d’authentification, sans que le communiqué de presse publié par l’éditeur ne fasse état de vulnérabilités majeures identifiées. Le rapport complet de cet audit est mis à disposition sur les sites web de Vaultys et d’Amossys, une initiative saluée pour sa transparence.

De l’open source pour afficher sa fiabilité

Selon François-Xavier Thoorens, co-fondateur et CEO de Vaultys, cette publication représente un engagement fort en faveur de la cybersécurité : « La publication en open source de notre solution marque une étape clé dans notre engagement pour un Internet plus sûr et respectueux de la vie privée. […] L’audit réalisé par Amossys garantit un haut niveau de sécurité et de fiabilité et renforce la confiance de l’écosystème. » VaultysID ambitionne également de fédérer une communauté technique autour de son développement. En publiant son code sur la plateforme GitHub, l’entreprise espère favoriser les contributions de développeurs, chercheurs et experts en cybersécurité. Cette ouverture vise à créer un environnement collaboratif pour améliorer de manière continue la sécurité, l’interopérabilité et l’adaptabilité de la solution.

En ouvrant VaultysID à la communauté open source, Vaultys opère un changement notable dans sa politique de développement, tout en mettant en avant la fiabilité de son protocole grâce à un audit indépendant. Cette démarche s’inscrit dans un mouvement plus large de renforcement de l’autonomie numérique et de sécurisation des systèmes d’authentification, dans un contexte où la cybersécurité reste un enjeu structurant pour les entreprises comme pour les citoyens.A propos de VaultysCréée en 2022 par Jean Williamson et François-Xavier Thoorens, Vaultys développe des solutions d’authentification issues des technologies du Web 3, dans une logique de renforcement de la protection des données personnelles et de simplification des processus d’accès aux systèmes d’information. La société cible principalement les entreprises et organisations publiques souhaitant intégrer des solutions souveraines et résilientes face aux cybermenaces croissantes.

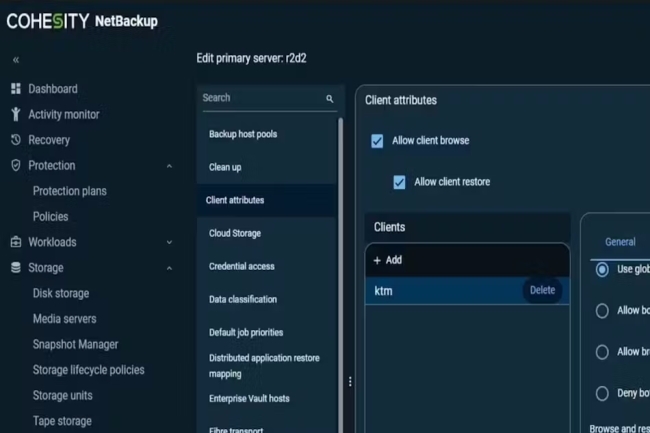

Quelques mois après l’acquisition des activités de protection des données de Veritas, Cohesity publie NetBackup 11.0, une mise à jour axée sur la cybersécurité, l’analyse des comportements utilisateurs et l’élargissement des charges de travail cloud prises en charge.

Suite au rachat d’une partie de l’entité sauvegarde de Veritas, Cohesity a annoncé la disponibilité mondiale de NetBackup 11.0. Cette mise à jour comprend plusieurs fonctionnalités destinées à renforcer la sécurité des données dans des environnements hybrides et multicloud. NetBackup 11.0 introduit notamment un chiffrement conçu pour résister aux attaques associées aux futurs ordinateurs quantiques, un renforcement des outils de surveillance des comportements utilisateurs, un système de notation du risque amélioré, ainsi qu’un support élargi des environnements cloud. Selon Vasu Murthy, vice-président senior et directeur produit de Cohesity, « ce lancement représente la version la plus puissante de NetBackup jamais développée pour se défendre contre les menaces sophistiquées actuelles et se préparer à celles à venir ». Anticiper le déchiffrement quantiqueLa fonctionnalité de chiffrement quantum-proof vise à limiter l’exposition à la menace dite du “harvest now, decrypt later, en assurant la confidentialité des données à long terme. Elle couvre l’ensemble des canaux de communication de NetBackup, incluant les données en transit, la déduplication côté serveur et côté client. La surveillance des comportements utilisateurs est également étendue à un spectre plus large d’activités inhabituelles. Cette capacité peut ralentir ou stopper une attaque en cours, même si des identifiants administrateurs ont été compromis. Cette approche permet d’agir en amont de la compromission effective des systèmes. NetBackup 11.0 propose aussi un renforcement du scoring de risque, avec des paramètres de sécurité optimisés automatiquement, et la mise en oeuvre d’une authentification multifacteur lors de tentatives de modification de configurations jugées suspectes. Sur le plan du cloud, Cohesity annonce un support élargi des charges de travail PaaS, désormais étendu à Yugabyte, Amazon DocumentDB et Neptune, Azure Cosmos DB (Cassandra et Table API), Amazon RDS Custom for SQL Server, Oracle Snapshots, ainsi qu’à des outils de développement et de versioning comme Azure DevOps, GitHub et GitLab. Par ailleurs, la version 11.0 permet la réplication d’images et la reprise après sinistre à partir de couches d’archivage cloud telles qu’Amazon S3 Glacier et Azure Archive. Selon l’entreprise, NetBackup est reconnu par l’organisme Sheltered Harbor, ce qui atteste de sa conformité aux normes de cybersécurité les plus strictes, notamment celles appliquées dans le secteur financier américain. M. Murthy précise que « les dernières fonctionnalités de NetBackup offrent à nos clients des moyens plus intelligents de réduire l’impact des attaques, maintenant et à l’ère post-quantique ».

Le spécialiste de la sécurité Keyfactor annonce son adhésion au programme AWS ISV Accelerate. Ce partenariat permet aux entreprises de bénéficier plus largement des solutions de gestion d’identité des machines et d’infrastructure à clef publique (PKI) de Keyfactor, en collaboration avec le cloud provider.

Keyfactor, fournisseur spécialisé dans les solutions de sécurité axées sur l’identité, a rejoint le programme ISV Accelerate, conçu pour les éditeurs de logiciels opérant sur Amazon Web Services. En intégrant ce programme de vente mutualisée, Keyfactor offre un accès étendu à ses solutions de PKI et de gestion de l’identité des machines, soutenant ainsi les entreprises dans leur démarche de confiance numérique. “En rejoignant le programme AWS ISV Accelerate, Keyfactor peut fournir ses solutions SaaS à l’ensemble des clients AWS en collaborant avec les commerciaux d’AWS et en simplifiant les transactions sur la marketplace,” explique Harry Haramis, senior vice président Cloud and SaaS Marketplaces chez Keyfactor. Cette intégration permet de mieux répondre aux besoins des entreprises en matière de sécurité, en particulier face aux menaces numériques croissantes.

Les solutions de Keyfactor facilitent le travail des équipes de sécurité amener à gérer le chiffrement et le cycle de vie des certificats. Le fournisseur se distingue notamment dans la gestion des environnements multi-cloud, DevOps, et des dispositifs IoT embarqués. Jason Slack, directeur technique chez Truepic, témoigne des bénéfices de Keyfactor : “Le fait que Keyfactor EJBCA fonctionne sur AWS, nous permet de fournir des millions de certificats dans nos environnements de développement et de production. Avec Keyfactor, nous avons réduit de moitié le temps de déploiement prévu, et ce avec moins de ressources.”

L’éditeur spécialisé dans la sécurité Wallix enregistre une forte progression de ses revenus récurrents au cours des neuf premiers mois de 2024 et vise un retour à la rentabilité pour le second semestre.

Pour son troisième trimestre 2024, Walllix a enregistré une hausse significative de son revenu mensuel récurrent (MRR), atteignant 1,9 million d’euros, soit une progression de 23,7% par rapport à l’année précédente. Ce développement s’inscrit dans une stratégie orientée vers l’augmentation de la souscription, qui représente désormais 73,5% du chiffre d’affaires consolidé sur les neuf premiers mois de 2024. Jean-Noël de Galzain, PDG de Wallix, souligne l’importance de cette stratégie dans un contexte économique difficile : « Notre modèle économique, axé sur les revenus récurrents, offre une excellente prévisibilité des flux de trésorerie, un élément essentiel pour nous adapter aux évolutions du marché. Grâce à l’expansion de notre portefeuille clients, nous avons pu maintenir une dynamique de croissance solide, malgré les incertitudes économiques en France. »

Les performances de Wallix se traduisent également par une croissance régionale notable, en particulier dans la région EMEA (Europe, Moyen-Orient et Afrique) hors France, où le MRR a progressé de 31,3% sur un an. Dans cette zone, le Moyen-Orient enregistre même une croissance de 47%, soutenue par plusieurs contrats significatifs dans le secteur de l’énergie. Le chiffre d’affaires consolidé de l’entreprise pour le troisième trimestre s’élève à 7,8 millions d’euros, en progression de 13,4%, confirmant ainsi les objectifs d’hyper-croissance annoncés pour l’année.

« Les mesures de réduction des coûts et notre optimisation opérationnelle devraient nous permettre d’atteindre un résultat d’exploitation positif dès le second semestre 2024, et nous abordons 2025 avec confiance. La régulation renforcée, notamment avec NIS2 et DORA en Europe, contribue à faire de la cybersécurité une priorité pour les entreprises », assure Jean-Noël de Galzain, confiant dans les perspectives de rentabilité pour l’année prochaine.

Une étude de PwC révèle que seulement 2 % des entreprises ont mis en oeuvre une cyber-résilience à l’échelle organisationnelle, malgré l’augmentation des menaces et des coûts liés aux cyberattaques.

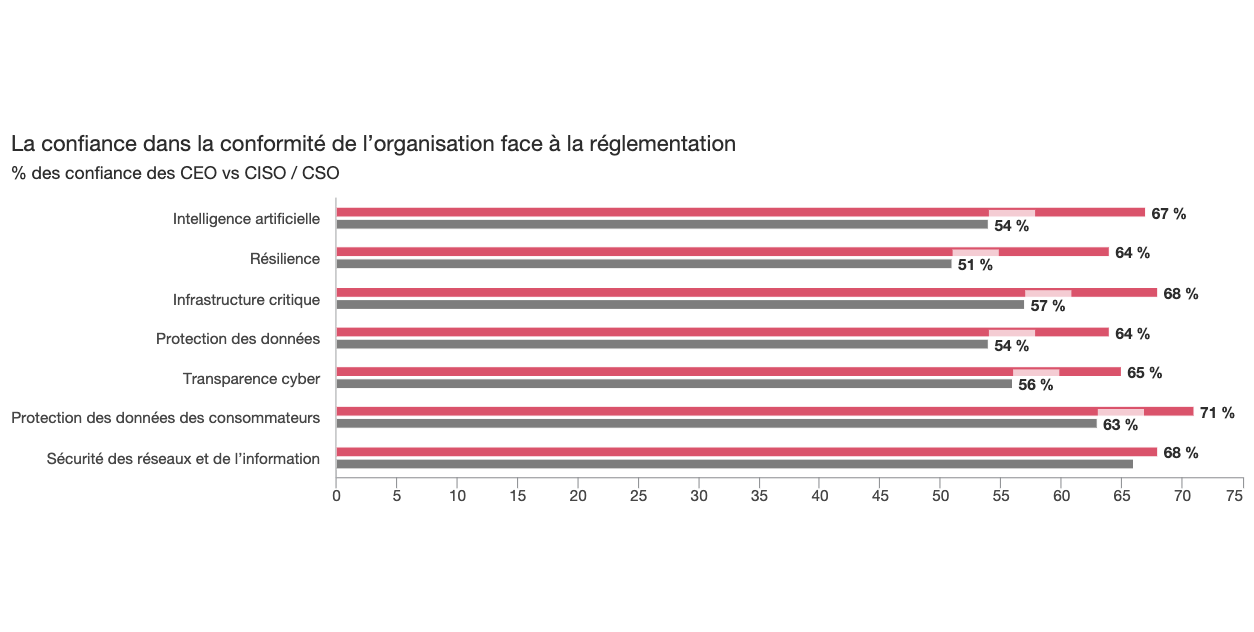

Selon la dernière édition de l’étude Global Digital Trust Insights menée par PwC, la cybersécurité demeure un défi de taille pour les entreprises, avec des pertes financières importantes et des menaces en constante évolution. Le coût moyen d’une fuite de données a atteint 3,3 millions de dollars cette année, une somme qui reflète l’impact grandissant des cyberattaques sur les organisations. Pourtant, malgré ces pertes, seulement 2 % des entreprises déclarent avoir déployé une cyber-résilience qui couvre l’ensemble de leur organisation. Par ailleurs, les RSSI sont de plus en plus préoccupés par les dernières avancées telles que la GenAI, qui, selon 67 % d’entre eux, élargit la surface d’attaque des entreprises. Cette évolution technologique pose de nouveaux défis en matière de sécurité et amène les entreprises à revoir leurs stratégies de protection. « Les résultats de l’enquête montrent un écart de perception du niveau de la préparation entre les experts techniques et les dirigeants d’entreprises », souligne Jamal Basrire, associé responsable des activités cyber intelligence chez PwC France et Maghreb.

Les entreprises se tournent vers l’IA pour renforcer la résilience aux cyberattaques.

En réponse à ces risques accrus, près de 80 % des entreprises prévoient d’augmenter leur budget cybersécurité en 2024. Cette dernière reste la priorité pour 66 % des directeurs techniques, comparé à 48 % des DG, ce qui démontre une disparité dans la perception de l’importance de ces enjeux parmi les dirigeants. La sécurité du cloud, les fuites de données, et la sécurité des tierces parties figurent parmi les préoccupations principales, illustrant la diversité des menaces auxquelles sont confrontées les entreprises dans un monde de plus en plus digitalisé. MéthodologieL’étude de PWC a été réalisée entre mai et juillet 2024 et menée auprès de 4 042 dirigeants d’entreprises répartis dans 77 pays. Les répondants opèrent dans une variété de secteurs, notamment l’industrie manufacturière (21 %), les services financiers (19 %), la technologie, les médias et les télécommunications (20 %), les marchés de consommation et la distribution (17 %), l’énergie et les ressources (11 %), la santé (7 %), et le secteur public (4 %).