SAP a publié 13 notes de sécurité, ainsi que quatre mises à jour de notes de sécurité précédemment publiées. Les experts recommandent de prioriser les services exposés à Internet.

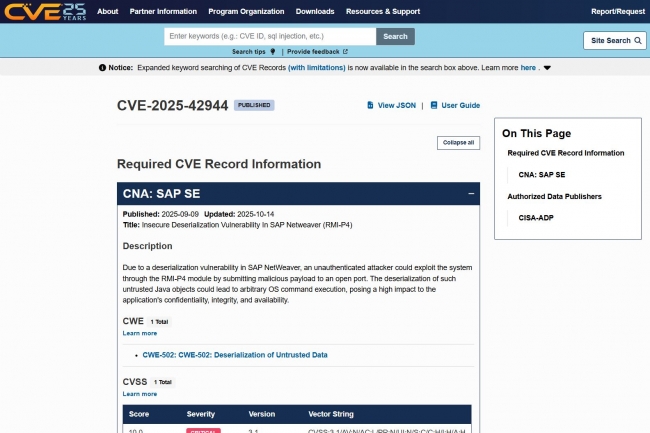

Après plusieurs correctifs apportés ces derniers mois pour remédier à des vulnérabilités critiques liées à la désérialisation dans Netweaver AS Java, SAP a aujourd’hui mis en place une couche de protection supplémentaire. Elle est détaillée dans la note de sécurité n° 3660659 et porte un score CVSS de 10,0. Elle est également décrite dans une mise à jour de la CVE-2025-42944 de septembre. Selon le fournisseur de sécurité Onapsis, cette couche de protection supplémentaire repose sur la mise en œuvre d’un filtre à l’échelle de la machine virtuelle Java qui empêche la désérialisation de classes dédiées. La liste des classes et des paquets recommandés à bloquer est divisée en sections obligatoires et facultatives.

« Si elle n’est pas résolue, la faille de désérialisation peut être exploitée (et l’a déjà été avec succès) pour paralyser une entreprise et sa capacité à fonctionner », a averti Paul Laudanski, directeur de la recherche en sécurité chez Onapsis. Si les administrateurs ne peuvent pas corriger ce problème immédiatement, les chercheurs de Pathlock conseillent, à titre de mesure provisoire, d’isoler au niveau du réseau le protocole de communication Java P4/P4S.

Onapsis note également que la note de sécurité SAP n° 3647332, notée 9,0 selon le score CVSS, corrige une vulnérabilité de téléchargement de fichiers sans restriction dans SAP Supplier Relationship Management (SRM). En raison de l’absence de vérification du type ou du contenu des fichiers, l’application permet à un attaquant authentifié de télécharger des fichiers arbitraires. Ces fichiers peuvent contenir des exécutables hébergeant des logiciels malveillants qui, lorsqu’ils sont téléchargés et exécutés par l’utilisateur, peuvent avoir un impact important sur la confidentialité, l’intégrité et la disponibilité de l’application.

Priorité aux services connectés à Internet

Un autre problème critique, noté 9,8, est une vulnérabilité de traversée de répertoire dans le service d’impression SAPSprint. Cette faille, CVE-2025-42937, est une validation insuffisante du chemin d’accès qui permet une traversée de répertoire à distance non authentifiée et un éventuel écrasement des fichiers système. Il n’existe aucune solution de contournement, selon les chercheurs de Pathlock, ces mises à jour doivent donc être déployées.

Parmi tous les correctifs SAP publiés aujourd’hui, les équipes de sécurité doivent donner la priorité aux services connectés à Internet et aux mises à jour au niveau du noyau, conseille Jonathan Stress de Pathlock, puis traiter les éléments de la couche applicative avec des mesures d’atténuation ciblées et des tests de régression.

Kevin Breen, expert chez Immersive, alerte sur une faille (CVE-2025-47827) activement exploitée dans IGEL OS. Permettant de contourner le Secure Boot, elle expose au déploiement de rootkits et au vol d’identifiants. L’attaque requiert un accès physique, menaçant les voyageurs. Le correctif est une priorité.

Kevin Breen, directeur principal de la recherche sur les menaces chez Immersive, a attiré l’attention sur la CVE-2025-47827, une vulnérabilité permettant de contourner le démarrage sécurisé dans IGEL OS, un système d’exploitation basé sur Linux qui fournit une infrastructure de bureau virtuel. Cette faille dans les versions antérieures à la version 11.0 est activement exploitée dans la nature, note M. Breen, et les administrateurs devraient donc donner la priorité à ce correctif.

Un PoC d’exploit est disponible publiquement depuis que cette vulnérabilité a été révélée en mai, a-t-il déclaré, il serait donc facile pour les acteurs malveillants de l’utiliser à des fins malveillantes. « Les conséquences d’un contournement du démarrage sécurisé peuvent être importantes », a-t-il déclaré, « car les acteurs malveillants peuvent déployer un rootkit au niveau du noyau, accéder au système d’exploitation IGEL lui-même et, par extension, altérer les bureaux virtuels, notamment en capturant les identifiants. Il convient de noter qu’il ne s’agit pas d’une attaque à distance et qu’un accès physique est généralement nécessaire pour exploiter ce type de faille, ce qui signifie que les attaques de type « evil maid » sont les vecteurs les plus probables, touchant les employés qui voyagent fréquemment. »

Intel privilégie les coeurs plutôt que les threads pour sa dernière génération de processeurs Xeon 6+ Clearwater Forest.

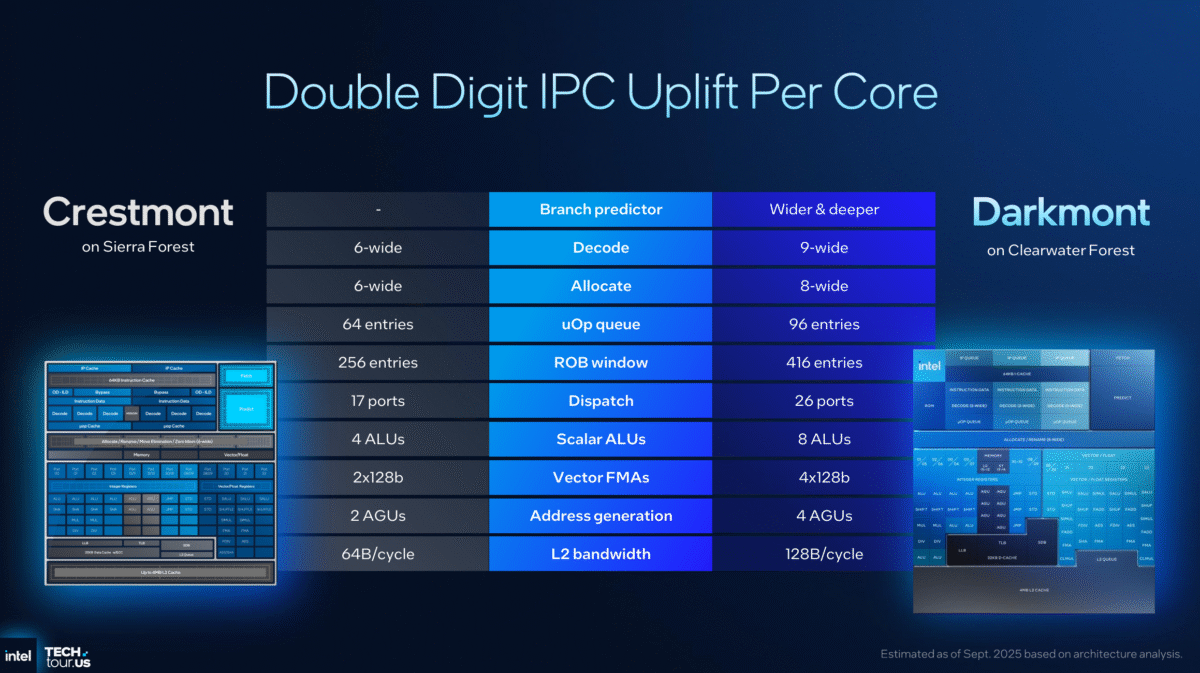

Intel a révélé plus de détails sur sa gamme de processeurs Xeon 6+ E-core, baptisés Clearwater Forest et gravés en 18A, qui met l’accent sur l’efficacité énergétique. Rappelons que le fondeur a divisé sa famille Xeon en deux catégories : la gamme P avec des cœurs haute performance et la gamme E avec des coeurs basse consommation assurant une meilleure performance par watt. Le fondeur a lancé l’année dernière son premier Xeon à cœurs E baptisé Sierra Forest et gravé en Intel 3. Ce dernier comptait 144 cœurs Cresmont, tandis que le Clearwater Forest en compte jusqu’à 288 de type Darkmont E de nouvelle génération. Chacun de ces cœurs offre 17 % d’IPC (instructions par horloge) de plus que la génération précédente explique le fondeur de Santa Clara (voir infographie ci-dessous). Ce dernier a également renoncé à l’hyperthreading symétrique (SMT), qui permettait d’exécuter deux threads dans un seul cœur, au profit d’un nombre de cœurs plus important. « Nous avons examiné la possibilité d’utiliser le SMT sur le cœur E, mais nous avons décidé de ne pas le faire afin de pouvoir bénéficier directement de l’efficacité du cœur à thread unique », a déclaré Kira Boyko, directrice de la gamme de produits E-Core Xeon au sein du groupe Data Center d’Intel. M. Boyko a déclaré que Clearwater Forest est environ 17 % plus rapide que Sierra Forest et continuera à cibler les mêmes marchés que Sierra Forest, à savoir les CSP cloud, les microservices, les charges de travail évolutives, ainsi que le domaine des réseaux, dans le domaine central de la 5G.

Intel explique que les coeurs Darkmont du Xeon 6+ assure une augmentation de l’IPC de 17 % par rapport à la génération précédente Cresmont. (Crédit Intel)

Avec Clearwater Forest, Intel s’est engagé dans une refonte considérable de l’architecture du processeur physique grâce à l’utilisation de tuiles pour aboutir à une conception complète à plusieurs puces. Le résultat est une prouesse technique que seul la société pouvait réaliser et qui montre que, malgré ses problèmes au niveau de la direction, son département d’ingénierie n’a pas souffert. Ces puces Xeon 6+ E-Core pourront prendre en charge jusqu’à 12 canaux de mémoire DDR5 avec des vitesses pouvant atteindre 8000 MT/s, soit une augmentation substantielle par rapport aux 8 canaux de 6400 MT/s de la génération précédente. En outre, la plate-forme prendra en charge jusqu’à 6 liaisons UPI 2.0 avec un débit maximal de 24 GT/s par voie, jusqu’à 96 voies PCIe Gen5.0 et jusqu’à 64 voies CXL 2.0. Parmi les autres fonctionnalités, citons les extensions Software Guard Extensions (SGX) et Trust Domain Extensions (TDX) pour une sécurité renforcée. En matière de gestion de l’énergie, ces puces seront équipées des technologies Application Energy Telemetry (AET) et Turbo Rate Limiter. Enfin, ces processeurs Clearwater Forest bénéficieront des extensions Advanced Vector Extensions 2 avec prise en charge VNNI et INT8.

Gravées en Intel 18A, les puces Xeon 6+ Clearwater Forest sont les premières à bénéficier de ce procédé de fabrication chez le fondeur dans la partie datacenter. (Crédit Intel)

Si vous avez déjà investi dans des serveurs Sierra Forest, bonne nouvelle : Clearwater Forest est compatible avec la génération précédente au niveau des sockets, vous pouvez donc mettre à niveau vos serveurs en remplaçant simplement la puce et en mettant à jour le Bios. « La principale remarque que nous avons reçue de la part des OEM était qu’ils ne voulaient pas créer un nouveau serveur. Ils voulaient qu’il soit compatible avec les serveurs qu’ils avaient déjà déployés », a déclaré M. Boyko. Les processeurs Clearwater Forest seront disponibles au cours du premier semestre 2026.

La gamme Xeon d’Intel se compose désormais de deux séries de puces pour serveurs : P-core (performance) et E-core (basse consommation). (Crédit Intel)