Cette révision du malware découvert en juillet 2024 peut tromper l’analyseur de sécurité d’Apple, mais selon un chercheur en sécurité, le danger est limité à des sources de téléchargement de logiciels piratés.

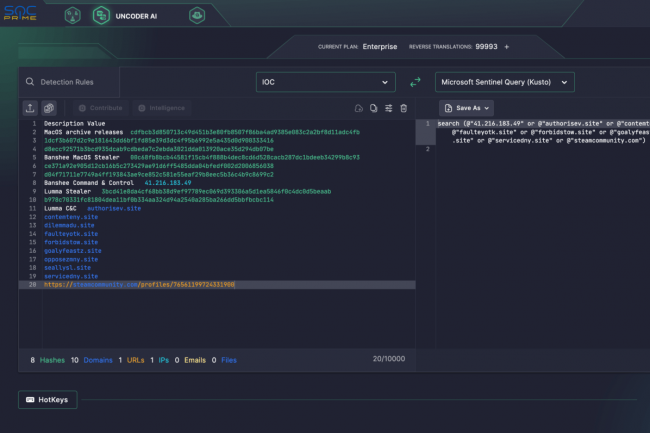

Comme le détaille un rapport de l’entreprise de sécurité Check Point Research, le malware Banshee Stealer pour Mac est utilisé par les attaquants pour accéder aux données du navigateur Web, notamment à des informations de connexion et à l’historique du navigateur, ainsi qu’aux portefeuilles de crypto-actifs. L’entreprise ajoute que Banshee Stealer est une nouvelle version du malware découvert en juillet 2024 et qu’il a été mis à jour avec un chiffrement « tiré de XProtect d’Apple ». XProtect est utilisé par MacOS comme couche de défense contre les logiciels malveillants, mais le nouveau cryptage de Banshee Stealer lui permet de tromper cette protection. Check Point Software indique que les navigateurs Google Chrome, Brave, Microsoft Edge, Opera, Vivaldi et Yandex sont vulnérables au malware et fait remarquer que ces navigateurs sont tous basés sur le moteur web Chromium qui assure le rendu des sites web. Safari, basé sur le moteur WebKit d’Apple, ne figure pas sur la liste.

Bansee Stealer est principalement distribué via des dépôts GitHub de logiciels piratés. Le malware se fait passer pour un autre programme que les utilisateurs essaient de télécharger. Il existe également un équivalent Windows appelé Lumina Stealer. Une fois installé sur le système, Bansee Stealer utilise différentes méthodes pour voler les données de connexion, notamment des extensions de navigateur frauduleuses et des fenêtres contextuelles qui ressemblent à des boîtes de dialogue MacOS légitimes demandant aux utilisateurs de saisir leurs mots de passe système. Mais, si les médias grand public ont largement alerté sur le danger du stealer, le chercheur en sécurité Patrick Wardle estime sur X que la menace est « 1000% hors de proportion ». Non seulement le logiciel malveillant ne se trouve que sur des sites qui vendent essentiellement des logiciels illégitimes, mais l’utilisateur doit aussi contourner activement les précautions du Gatekeeper de MacOS pour procéder à une installation.

Téléchargement : préférer les sources fiables

Le moyen le plus simple de se protéger des logiciels malveillants est d’éviter de télécharger des logiciels à partir de dépôts comme GitHub et d’autres sites de téléchargement. Les logiciels du Mac App Store ont été vérifiés par Apple et constituent le moyen le plus sûr d’obtenir des applications. Les utilisateurs qui préfèrent ne pas passer par le Mac App Store peuvent acheter les logiciels directement auprès du développeur et sur son site web. Quant à ceux qui insistent pour utiliser des logiciels piratés, ils courent toujours le risque d’être exposés à des logiciels malveillants. Apple diffuse des correctifs de sécurité par le biais de mises à jour du système d’exploitation, il est donc important de les installer dès que possible. Et comme toujours, il est préférable de télécharger un logiciel à partir de sources fiables, comme l’App Store (qui effectue des contrôles de sécurité de ses logiciels) ou directement auprès du développeur.

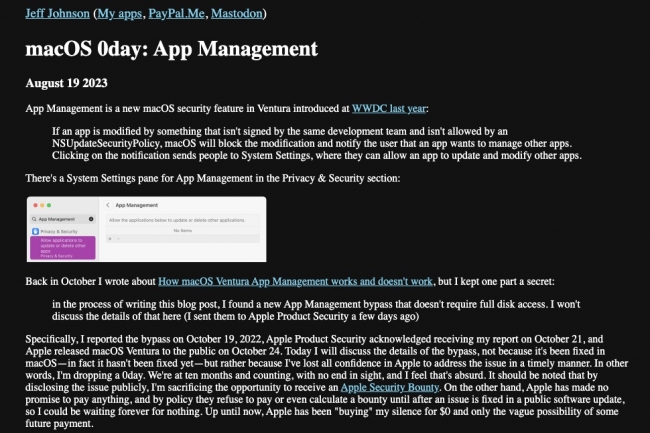

Signalée à Apple il y a dix mois, la vulnérabilité de sécurité dans Mac App Management n’a toujours pas été résolu.

Un développeur de logiciels a publié des détails sur une faille dans App Management, une fonctionnalité de sécurité introduite dans MacOS Ventura. C’est en octobre dernier, avant la sortie officielle de Ventura, que le développeur a découvert la faille, mais depuis, Apple n’a publié aucun correctif, décidant le développeur à rendre l’information publique. App Management surveille les tentatives des logiciels de modifier d’autres applications sur le Mac et d’empêcher ainsi les actions malveillantes. Si cela se produit, App Management bloque la modification et alerte l’utilisateur, qui peut l’autoriser le cas échéant.

Dans un billet de blog, Jeff Johnson explique pourquoi il y a un lien entre la faille et le bac à sable des applications. Les logiciels en sandbox ne peuvent pas modifier d’autres programmes sans autorisation, mais, comme le détaille Jeff Johnson, Apple a placé le dossier Applications lui-même dans le bac à sable. Cette configuration permet aux applications sans bac à sable de modifier d’autres programmes et de contourner le contrôle effectué par App Management. Le développeur a créé un projet Xcode qui démontre la faille. Dans un billet d’octobre 2022, dans lequel il expliquait le fonctionnement d’App Management et les cinq façons dont une application peut obtenir des permissions, Jeff Johnson faisait déjà allusion à cette faille : il avait mentionné un sixième moyen d’obtenir des permissions, mais ne l’avait pas révélé à l’époque, car il s’agissait justement de cette faille du bac à sable.

Pas encore de mise à jour

M. Johnson a déclaré avoir signalé le problème à Apple, qui a reconnu avoir reçu le rapport. Mais l’entreprise n’a toujours pas corrigé le problème, incitant M. Johnson à en révéler les détails sur son blog. « La pratique habituelle en matière de signalement d’une faille de sécurité consiste à donner au fournisseur 90 jours pour résoudre le problème, et j’ai donné à Apple beaucoup plus de temps que prévu », a écrit M. Johnson. La firme de Mountain View n’a pas fait de commentaire sur la faille. Le rapport de M. Johnson vient rappeler à bon escient aux utilisateurs qu’ils doivent être proactifs dans le maintien de la sécurité de leur Mac. Il ne suffit pas de se fier aux fonctions de sécurité d’Apple qui, comme le montre M. Johnson, ne sont pas parfaites.

Une pratique que les utilisateurs doivent garder à l’esprit consiste à télécharger des logiciels uniquement à partir de sources fiables, telles que l’App Store (qui effectue des contrôles de sécurité de ses logiciels) ou directement auprès du développeur. Les logiciels malveillants sont souvent déguisés en logiciels légitimes et sont distribués par courrier électronique ou sur le web par l’intermédiaire de forums et de sites de logiciels qui ne sont pas vigilants en matière de sécurité. Un autre moyen de se protéger est de mettre à jour la dernière version de MacOS chaque fois que cela est possible. Apple publie des correctifs de sécurité via la fonction « Mise à jour de logiciels » accessible à partir des Préférences Système ou « À propos de ce Mac » du Finder. Il est donc important de les installer dès que ces versions sont disponibles. Quand le fournisseur finira par corriger la faille App Management, il le fera par le biais d’une mise à jour du système.

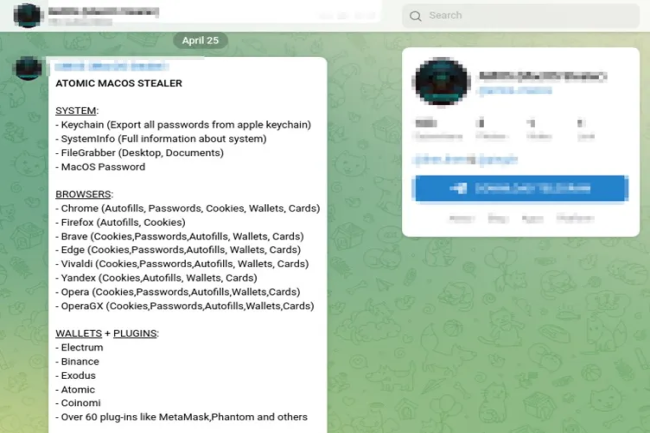

Des chercheurs ont découvert un malware nommé AMOS qui cible macOS. Caché dans une image disque couramment utilisée pour installer des applications tierces, il vole des informations sensibles comme les mots de passe.

La croissance des environnements Mac aiguise les appétits des cybercriminels. Une étude menée par Cyble Research and Intelligence Labs (CRIL) met en lumière le malware AMOS pour Atomic macOS Stealer. Comme son nom l’indique, il s’agit d’un voleur de données notamment les mots de passe ou les fichiers du bureau, ainsi que les éléments du dossier Documents. Il cible aussi les navigateurs à la recherche d’identifiants, de numéros de carte de crédit, des cookies, ainsi que les portefeuilles de cryptomonnaies d’Atomic, Binance, Coinomi, Electrum, Exodus et autres

AMOS a été repéré sur le service de messagerie sécurisée Telegram. Il est très actif et la personne ou le groupe derrière cet infostealer améliore constamment le malware pour le rendre plus efficace. Il est disponible à la vente pour 1 000 dollars par mois. Ce prix comprend un accès au logiciel, ainsi qu’à une interface web pour gérer les victimes, à un outil de force brute pour dérober les clés privées. Les clients ont aussi accès à un vérificateur de cryptographie et à un installateur de fichiers .dmg.

Un fichier image disque non signé pointé du doigt

Ce dernier est le vecteur de propagation du malware. Le fichier image disque non signé (.dmg) est souvent activé lors de téléchargement d’applications tierces. Quand l’utilisateur l’ouvre, il est invité à saisir le mot de passe de son Mac, ce qui déclenche le logiciel malveillant. Le fichier .dmg peut avoir des noms de fichiers qui semblent légitimes – des cas de fausses images de disque intitulées Notion-7.0.6.dmg, Photoshop CC 2023.dmg et Tor Browser.dmg ont été signalés sur VirusTotal, un site web qui analyse les fichiers suspects et les répertorie dans une base de données.

L’analyse du CRIL intervient après une étude publiée récemment par MalwareHunterTeam qui a découvert que le groupe Lockbit travaillait sur une évolution du ransomware pour macOS en particulier sur les terminaux équipés des puces M1. Apple a mis en place des protections dans macOS et l’entreprise publie des correctifs de sécurité via des mises à jour du système d’exploitation, il est donc important de les installer dès que possible. Et comme toujours, il est toujours préférable de télécharger les logiciels à partir de sources fiables, comme l’App Store (qui vérifie la sécurité de ses logiciels) ou directement auprès du développeur.

Des spécialistes constatent un recrudescence de malware diffusé via des liens publicitaires dans les recherches de Google. Apple préconise d’aller sur son App Store plus sûr.

En matière d’informatique, il ne faut avoir aucun doute sur le fait que les pirates essaieront toujours de trouver des moyens de s’introduire dans les terminaux. Selon un article des spécialistes de la sécurité Spamhaus et abuse.ch (via Ars Technica), les pirates redoublent d’efforts pour diffuser des malware en exploitant les recherches de logiciels Mac sur Google. Pour y parvenir, ils diffusent des publicités semblant répondre à la demande quand l’utilisateur effectue une recherche d’applications dédiées Mac, qui apparaissent dans en haut des résultats de recherche. En cliquant sur l’annonce, ce dernier accède à une page de téléchargement de logiciels usurpée, et lorsqu’il clique pour effectuer le téléchargement, c’est un logiciel malveillant qui est enregistré sur son ordinateur. Le malware le plus courant est connu sous le nom de XLoader, disponible à la fois pour Windows et macOS. Il a déjà été utilisé pour saisir les frappes au clavier et voler des données personnelles sur les machines infectées.

Ces dernières semaines, Spamhaus a constaté une forte augmentation du malvertisting avec plusieurs applications populaires telles que Mozilla Thunderbird et Microsoft Teams. Dans son analyse, abuse.ch indique que ces publicités malveillantes sont de plus en plus fréquentes et qu’elles vont probablement devenir encore plus courantes. Dans sa propre enquête, Ars Technica a pu facilement constater cette pratique du malvertising associée à de simples recherches Google pour télécharger des logiciels courants comme Visual Studio et Tor à partir d’un Mac. Même si Google est conscient de cette pratique et s’efforce de résoudre le problème, elle reste extrêmement répandue. Dans une déclaration envoyée à nos confrères, la firme de Mountain View dit avoir pris la mesure « de la récente recrudescence des activités publicitaires frauduleuses », ajoutant qu’il s’agit « d’une priorité essentielle pour Google, qui s’efforce de résoudre ces incidents aussi rapidement que possible ».

Apple promeut son App Store

Même si Google corrige le problème rapidement, les pirates trouveront un autre moyen de diffuser des logiciels malveillants sur Mac. Il revient donc aux utilisateurs de se protéger. Le moyen le plus sûr d’obtenir des logiciels pour Mac est de passer par l’App Store d’Apple. C’est d’ailleurs, selon l’entreprise, la raison d’être de l’App Store. (La vérité, c’est que l’App Store rapporte de l’argent, mais les deux choses peuvent être vraies.) la firme de Cupertino vérifie que chaque application de sa boutique peut être téléchargée en toute sécurité. La plupart des applications les plus populaires des grands éditeurs sont disponibles, et on y trouve aussi une offre très variée d’applications proposées par des éditeurs indépendants. Si l’application dont vous avez besoin ne se trouve pas dans l’App Store (ou si vous voulez que les développeurs touchent la plus grande part possible des frais payés et qu’Apple ne reçoive pas sa part), il faudra passer par Internet. La meilleure option pour télécharger un logiciel est de se rendre directement sur le site Web de l’éditeur. Celui-ci doit proposer des méthodes sécurisées pour acquérir le logiciel souhaité. Autant que possible, il faut éviter les sites Web spécialisés dans le téléchargement de logiciels, car ils sont constamment ciblés par les pirates informatiques. S’il n’y a pas d’autres solutions, on peut encore utiliser un site comme VirusTotal pour vérifier que les fichiers et les URL ne contiennent pas de logiciels malveillants.

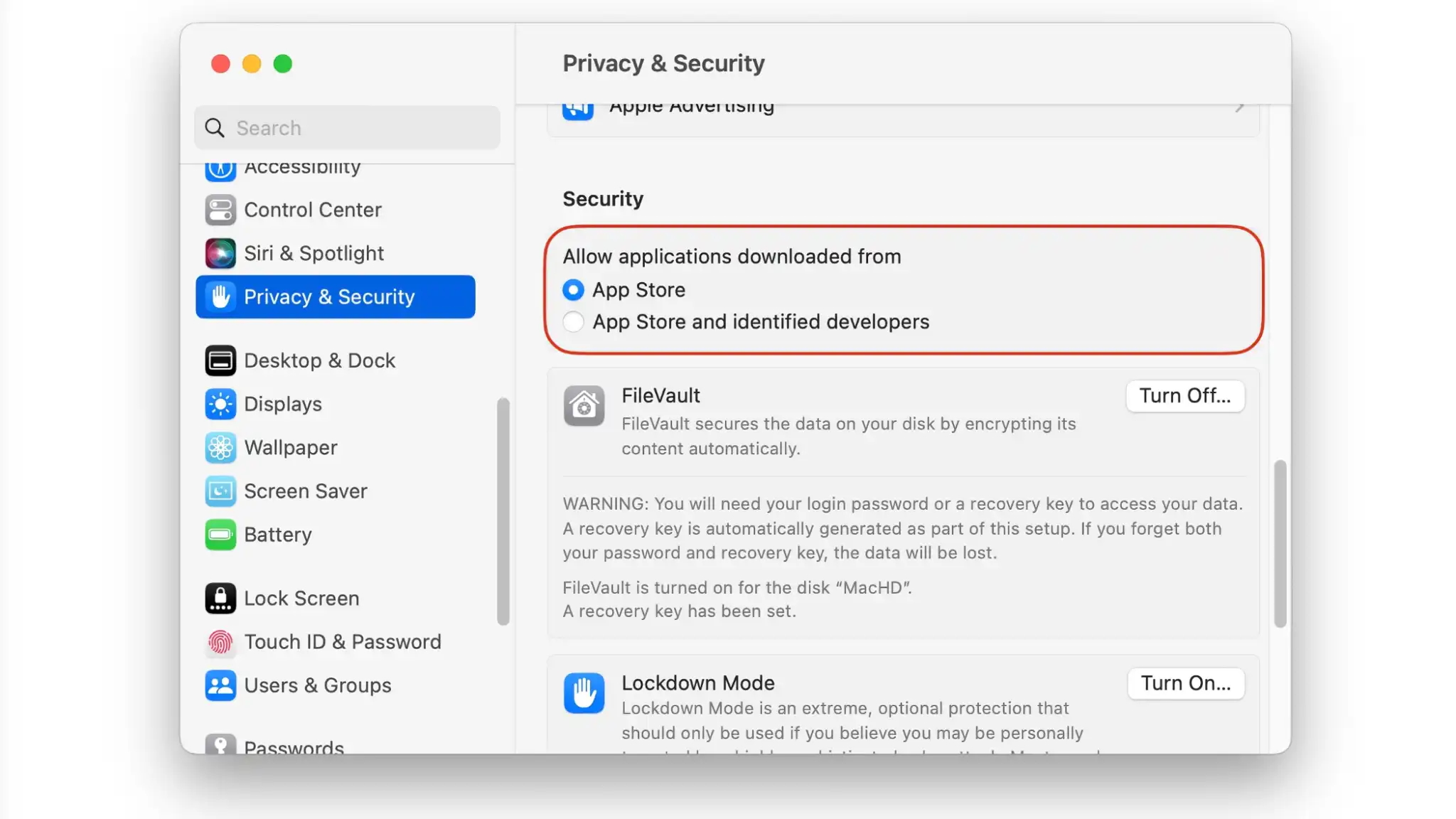

Le paramètre Confidentialité et sécurité et de macOS Ventura permet d’autoriser uniquement les téléchargements de l’App Store. (Crédit : Foundry)

Dans le paramètre système Confidentialité et sécurité de macOS Ventura – ou les préférences système Sécurité et confidentialité de macOS Monterey et des versions antérieures – il est possible de demander au Mac de n’autoriser que les applications téléchargées de l’App Store d’Apple.