Et de deux. Après Microsoft, c’est au tour de HPE d’annoncer que des comptes mails ont été piratés. Les soupçons se portent sur le même groupe russe aux multiples noms (Nobelium, Cozy Bear).

Dans un document déposé à la SEC, HPE a signalé une violation de données. « Sur la base de notre enquête, nous pensons désormais qu’un acteur malveillant a accédé et exfiltré des données à partir de mai 2023 depuis quelques boîtes aux lettres de HPE appartenant à des personnes travaillant dans les secteurs de la cybersécurité, du commerce et d’autres fonctions », a déclaré la firme américaine.

Elle précise avoir été informée, en juin 2023, d’un accès non autorisé à des fichiers SharePoint datant de mai 2023 par un pirate, elle a mené une enquête avec des experts externes en cybersécurité et a pris des mesures de confinement. « Nous avons déterminé que cette activité n’a pas eu d’impact matériel sur la société », a-t-elle conclu. En 2018, des pirates chinois travaillant pour le ministère de la Sécurité d’État, avaient déjà infiltré les réseaux de HPE et d’IBM et avaient ensuite utilisé cet accès pour lancer des cyberattaques.

Lien avec l’attaque de Microsoft

Cette violation des boîtes aux lettres de HPE survient quelques jours après l’annonce par Microsoft de la compromission de comptes de messagerie de ses dirigeants par un groupe russe identifié comme étant Midnight Blizzard. On ne sait pas s’il s’agit d’une campagne coordonnée visant les géants américains IT, ou s’il s’agit de factions distinctes au sein de Midnight Blizzard ou de Cozy Bear travaillant sur des missions uniques.

« À partir de la fin novembre 2023, cet acteur a utilisé une attaque par pulvérisation de mot de passe, ou Password Spraying, pour compromettre un compte de test et prendre pied, puis a utilisé les autorisations du compte pour accéder à un très petit pourcentage de comptes de messagerie d’entreprise Microsoft, y compris ceux des membres de notre équipe de direction et des employés travaillant à des postes de cybersécurité, juridiques et autres, et a exfiltré des courriels et des documents joints », a déclaré Microsoft dans un billet de blog divulguant l’attaque.

La sécurité de Microsoft critiquée

La pulvérisation de mots de passe est une cyberattaque par force brute dans laquelle les attaquants utilisent un mot de passe commun pour plusieurs comptes afin de contourner les politiques de verrouillage. « La récente violation et divulgation de Microsoft met en évidence deux défis : personne (même les entreprises internationales) n’est à l’abri des acteurs de la menace, et en tant qu’entreprise, il faudra du temps pour mettre en place des correctifs », a déclaré Ravi Srinivasan, CEO de l’entreprise de cybersécurité Votiro. « Chaque fois qu’une menace est détectée, il est coûteux et long d’y remédier. L’authentification à deux facteurs (2FA) atténue les attaques par pulvérisation de mot de passe en ajoutant une couche de sécurité supplémentaire au-delà du simple mot de passe », a-t-il ajouté.

« L’attaque en elle-même était assez simple, et elle aurait pu être évitée par l’authentification à deux facteurs. Microsoft n’appliquait pas ses propres politiques sur certains systèmes », a déclaré Alex Stamos, cadre chez SentinelOne et ancien directeur de la sécurité de Facebook, à CNBC. « Microsoft s’est débarrassée de cette affaire en signalant l’évènement à la SEC un vendredi et en diffusant un petit communiqué de presse. L’entreprise a clairement essayé de passer l’intrusion sous silence », a-t-il poursuivi.

Le malware Androxgh0st est dans le viseur du FBI et de la CISA. Ciblant des systèmes obsolètes présentant des failles connues dans PHPUnit, Laravel et Apache HTTP Server, il constitue une menace élevée selon les deux agences américaines.

Le botnet Androxgh0st a fait l’objet d’un avis urgent de la part du FBI et de l’agence américaine de cybersécurité et de sécurité des infrastructures (cybersecurity and infrastructure security agency aka CISA). Ces derniers alertent sur l’utilisation du botnet pour voler des identifiants dans le cloud sur plusieurs plateformes dont notamment AWS, SendGrid et Microsoft Office 365. Initialement identifié par Lacework Labs en 2022, le malware Androxgh0st écrit en Python est capable de s’infiltrer et exploiter les vulnérabilités de divers frameworks et serveurs web, en ciblant principalement les fichiers .env qui stockent des informations d’identification cloud sensibles. Androxgh0st recherche des sites web et des serveurs utilisant d’anciennes versions de PHPUnit, des frameworks web PHP et des serveurs web Apache affectés par des vulnérabilités RCE (Remote Code Execution). Selon l’analyse de Lacework Labs, environ 68 % des abus SMTP d’Androxgh0st proviennent de systèmes Windows et 87 % des attaques sont exécutées avec du code Python. Selon la CISA, les requêtes web inhabituelles adressées à des serveurs spécifiques sont un signe révélateur de l’existence du logiciel malveillant.

Une fois qu’il a identifié un système vulnérable, Androxgh0st extrait les informations d’identification des fichiers .env, lesquels contiennent souvent des clés d’accès à des applications de premier plan comme Amazon Web Services (AWS), Microsoft Office 365, SendGrid et Twilio. Le malware peut également se reproduire en utilisant les identifiants AWS compromis pour créer de nouveaux utilisateurs et de nouvelles instances, ce qui lui permet d’étendre sa portée et de rechercher des cibles plus vulnérables sur Internet. La CISA et le FBI ont invité les fournisseurs de services à mettre à jour leurs versions d’Apache, à vérifier régulièrement les informations d’identification stockées dans les fichiers .env et à configurer les serveurs de manière à ce qu’ils rejettent automatiquement toute demande d’accès aux ressources, à moins qu’elle ne soit spécifiquement autorisée. Selon les experts, la propagation rapide de ce malware s’explique par la mauvaise gestion des correctifs dans les entreprises et par le nombre de serveurs qui exécutent des logiciels obsolètes. Selon les données de Fortiguard, à son apogée, début janvier, près de 50 000 terminaux étaient infectés, mais ce nombre a chuté à environ 9 300.

Androxgh0st, aussi utilisé pour voler des données

Outre le vol d’identifiants pour lancer des campagnes de spam, les attaquants peuvent utiliser ces identifiants pour collecter des informations personnelles identifiables (PII) à partir de services. Par exemple, le secteur de la cryptographie a été particulièrement touché par ce type d’attaque, les malfaiteurs ne ciblant pas les actifs numériques – stockés dans des portefeuilles distincts hors ligne – mais plutôt les informations IIP des utilisateurs stockées dans des services tiers comme SendGrid et Twilio. Les acteurs malveillants qui compilent ces données peuvent les utiliser pour constituer des dossiers connus sous le nom de « fullz », qui contiennent toutes les informations personnelles nécessaires pour usurper une identité et ouvrir des lignes de crédit, vendues sur les marchés du darknet, ou les utiliser pour mener des attaques de phishing sophistiquées, en utilisant les données volées pour construire un narratif crédible.

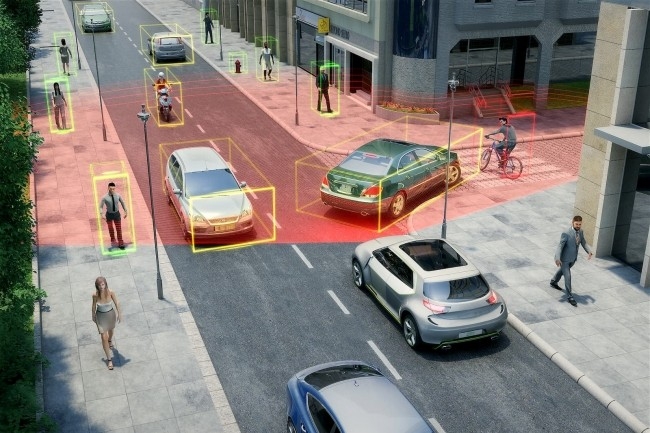

Dans l’affaire l’opposant à Valeo, Nvidia affirme avoir développé sa propre technologie pour les véhicules autonomes. Le fournisseur souligne qu’il n’a ni voulu, ni eu besoin des prétendus secrets commerciaux de l’équipementier automobile.

La parole est à la défense dans l’affaire de vol de secrets commerciaux de Valeo par Nvidia. Le spécialiste des accélérateurs GPU a en effet répondu aux allégations avec une enquête montrant qu’il n’avait trouvé aucune trace de code de Valeo dans ses systèmes internes. Pour mémoire, à l’occasion d’une visioconférence, un ex-employé de Valeo, Mohammad Moniruzzaman, recruté par Nvidia a partagé du code source dérobé chez l’équipementier automobile pour le développement d’un logiciel d’aide au stationnement. Il a été condamné par la justice allemande, mais Valeo a décidé de porter plainte contre Nvidia aux Etats-Unis pour vol de secrets commerciaux.

Mais Nvidia a totalement nié ces accusations et demandé à un tribunal de débouter le plaignant avec dépens. « Nvidia n’a jamais voulu ou eu besoin des prétendus secrets commerciaux de Valeo, mais elle n’en a pas non plus l’usage pratique », a déclaré l’entreprise dans son mémoire, expliquant que l’utilisation par Valeo de technologies conventionnelles plus anciennes et de composants spécifiques pour différentes zones du véhicule était totalement différente de l’approche intégrée de bout en bout de Nvidia.

L’employé de Valeo a agi de son propre chef

Selon la plainte déposée au tribunal, Mohammad Moniruzzaman a fourni des déclarations sous serment indiquant qu’il n’avait jamais partagé le code ou les documents de Valeo avec d’autres employés de Nvidia, à l’exception d’un partage d’écran accidentel lors d’une visioconférence qui a duré moins de cinq minutes. « Les déclarations sous serment que Mr Moniruzzaman a soumis au tribunal allemand établissent qu’il a agi seul, qu’il n’a informé personne chez Nvidia de ses actions et qu’il n’a jamais partagé les prétendus secrets commerciaux de Valeo avec Nvidia », peut-on lire dans le document. « Les employés de Nvidia qui ont travaillé avec M. Moniruzzaman ont également déclaré qu’ils n’ont jamais eu connaissance, et encore moins utilisé, les prétendus secrets commerciaux de Valeo ».

Le spécialiste des accélérateurs GPU a accusé Valeo d’avoir lancé des allégations infondées et fausses en Allemagne, selon lesquelles l’entreprise aurait résolument recherché le code de Valeo et l’aurait utilisé pour développer ses produits. L’équipementier automobile a demandé à un tribunal allemand de nommer un expert indépendant pour inspecter la base de code de la firme américaine afin d’y rechercher tout code de Valeo et, après des investigations approfondies, l’expert n’a trouvé aucune preuve de la présence de ce code dans celui de l’accusé. Le tribunal allemand a en outre accordé des dédommagements à Nvidia sur ce point. Le fournisseur US a aussi déclaré qu’il avait supprimé tous les codes auxquels Mohammad Moniruzzamanavait contribué pendant cette période.

Une protection des données inefficace

Même si Nvidia nie avoir utilisé le code de Valeo dans ses systèmes, l’entreprise a souligné que les efforts de Valeo pour protéger ses prétendus secrets commerciaux étaient « inefficaces et déraisonnables ». « L’ancien employé a pu copier et télécharger une quantité importante de prétendus secrets commerciaux de Valeo en utilisant des techniques rudimentaires », peut-on lire dans la plainte. « Même si l’ex-salarié a prétendument téléchargé ces données en avril 2021, Valeo n’a repéré cette activité qu’après le 8 mars 2022 ». Nvidia affirme par ailleurs que l’équipementier a failli dans sa communication avec lui.

Dénommé Gonjeshke Darande, un groupe de cyberattaquants israéliens a perturbé le fonctionnement d’une grande partie des stations essence en Iran. Une action qui s’inscrit dans le conflit israélo-palestinien actuel.

Également connu sous le nom de Predatory Sparrow, le groupe Gonjeshke Darande a revendiqué la cyberattaque qui, selon certaines informations, a perturbé le fonctionnement de 70 % des stations-service en Iran. L’attaque a affecté le système iranien de distribution de carburant, désactivant les cartes à puce donnant accès au carburant subventionné, provoquant des dysfonctionnements généralisés dans les stations-service et obligeant certaines d’entre elles à vendre de l’essence à des prix non subventionnés.

« Nous, Gonjeshke Darande, avons mené une cyberattaque aujourd’hui, mettant hors service la majorité des pompes à essence en Iran », a écrit hier le groupe sur sa chaîne Telegram. « Cette cyberattaque est une réponse à l’agression de la République islamique et de ses mandataires dans la région. Elle a été menée de manière contrôlée afin d’éviter tout dommage potentiel aux services d’urgence », précise aussi le groupe. Le ministre iranien du pétrole, Javad Owji, a accusé Israël et les États-Unis d’être à l’origine de la cyberattaque, tandis que la Passive Defence Organization iranienne, a déclaré qu’elle préparait une riposte.

Un habitué des campagnes contre l’Iran

Ce n’est pas la première fois que le groupe Predatory Sparrow revendique des attaques contre des infrastructures iraniennes. Selon Check Point Research, le groupe est à l’origine d’une attaque contre l’industrie sidérurgique iranienne en 2022, contre les chemins de fer iraniens en 2021, et contre l’Iranian Offshore Oil Company et le ministère des routes et du développement urbain. Dans un rapport datant de 2021, Check Point Research a analysé la nature technique du malware Predatory Sparrow et ses cyberattaques sophistiquées contre les chemins de fer iraniens et les infrastructures syriennes.

Selon le rapport, Predatory Sparrow, qui aurait succédé à un autre collectif d’hacktivistes anti-iraniens appelé Indra, a utilisé des logiciels malveillants complexes de type « wiper » et exploité les vulnérabilités du réseau contre ses cibles dans le pays. Indra a également revendiqué la responsabilité des instructions données à la compagnie aérienne syrienne Cham Wings. Il a affirmé que son piratage avait révélé que le général Qassim Soleimani du Corps des gardiens de la révolution islamique se déplaçait sous un faux nom, contribuant ainsi à son identification et à son ciblage ultérieur lors d’une frappe aérienne américaine en 2020. Mais des chercheurs et des analystes doutent de la véracité de cette affirmation.

La revanche du 7 octobre

Peu après l’attaque du 7 octobre contre Israël, un représentant du groupe a déclaré à Reuters qu’il ciblait l’Iran pour son soutien au Hamas et qu’il était prêt à lancer de nouvelles attaques et à infliger des dommages graves dans divers domaines en réponse à toute action offensive contre le pays. « Quand nous commencerons, les portes de l’enfer s’ouvriront », a déclaré Predatory Sparrow. Les groupes pro-Hamas soutenus par l’Iran ont également riposté à Israël.

La récente cyberattaque contre le centre médical israélien Ziv Medical Center, attribuée par l’Israel National Cyber Directorate à l’Iran et au Hezbollah, coïncide avec une recrudescence de perturbations numériques de la part de groupes pro-Hamas liés à l’Iran contre des cibles israéliennes et américaines. La National Iranian Oil Products Distribution Company (NIOPD) a annoncé que le système de cartes à puce – désactivé par l’attaque de Predatory Sparrow – était à nouveau opérationnel.

L’accord, qui exclut la Chine, comprend des recommandations sur la surveillance des systèmes d’IA et leurs abus potentiels, la protection des données et le contrôle des fournisseurs de logiciels.

Ce week-end, 22 organismes judiciaires et agences de renseignement de 18 pays (dont la France) ont signé un accord international sur la sécurité de l’IA. Il vise à rendre les dernières versions de la technologie « sûres dès leur conception », intervient quelques mois après la validation par le Parlement européen de l’ IA Act, en juin. Ce texte toujours en discussion interdit certaines technologies d’IA, notamment la surveillance biométrique et la prévision policière pour la prévention de la criminalité, et classe dans la catégorie des systèmes à haut risque les systèmes d’IA pouvant avoir un impact significatif sur la santé, la sécurité, les droits ou les élections. « Les systèmes d’IA peuvent apporter de nombreux avantages à la société. Mais, pour que les possibilités offertes par l’IA se concrétisent pleinement, celle-ci doit être développée, déployée et exploitée de manière sûre et responsable », stipule l’accord. Celui-ci estime que, compte tenu du rythme rapide du développement de l’IA, la question de la sécurité ne doit pas être posée après coup, mais qu’il faut la considérer comme une exigence fondamentale du cycle de vie de ces systèmes. « Ils sont exposés à de nouvelles vulnérabilités de sécurité qu’il faut prendre en compte au même titre que les menaces classiques de cybersécurité », indique le rapport.

« Quand le rythme de développement est élevé, comme c’est le cas de l’IA, la sécurité peut souvent passer au second plan. Avec une différence de sécurité spécifique à l’IA : l’existence d’un phénomène appelé « machine learning antagoniste ». Qualifié de critique par le rapport, le ML antagoniste est défini comme l’exploitation stratégique des vulnérabilités fondamentales, inhérentes aux composants du ML. En manipulant ces éléments, les adversaires peuvent potentiellement perturber ou tromper les systèmes d’IA, avec pour conséquence la génération de résultats erronés ou la compromission d’une fonctionnalité. Outre le projet de réglement européen sur l’IA, aux États-Unis, le président Joe Biden a signé en octobre un décret visant à réglementer le développement de l’IA, exigeant des développeurs de modèles d’IA puissants qu’ils partagent avec le gouvernement les résultats en matière de sécurité et les informations critiques.

La Chine, exclue de l’accord

Alors qu’elle est l’un des moteurs du développement de l’IA et qu’elle fait l’objet de plusieurs sanctions commerciales de la part des États-Unis en vue de limiter son accès au silicium de haute puissance, nécessaire au développement de l’IA, la Chine est absente de l’accord. Dans un discours prononcé dimanche lors d’un événement organisé par la chambre de commerce de Taïwan, Mark Liu, président de TSMC, a déclaré que la décision des États-Unis d’exclure la Chine entraînerait un ralentissement mondial de l’innovation et une fragmentation de la mondialisation.

L’IA reste un champ de mines juridique

Bien que non contraignant, l’accord propose principalement des recommandations générales et n’aborde pas les questions complexes concernant les applications appropriées de l’IA ou les méthodes de collecte de données pour les LLM. Il n’aborde pas les litiges civils en cours aux États-Unis sur la manière dont les systèmes ingèrent des données pour développer leurs grands modèles de langage, et sur la question de savoir si ces pratiques sont conformes à la législation sur les droits d’auteur.

Aux États-Unis, plusieurs auteurs ont porté plainte contre OpenAI et Microsoft pour violation des droits d’auteur et de la propriété intellectuelle, estimant que leurs œuvres créatives ont été utilisées sans leur accord dans la formation de ChatGPT d’OpenAI. La plainte met en évidence les préoccupations croissantes concernant l’impact de l’IA sur les industries créatives et journalistiques traditionnelles. Selon K&L Gates, OpenAI et d’autres défendeurs dans ces affaires font valoir le défaut de compétence et utilisent la doctrine de l’usage loyal pour se défendre. Si l’on ajoute à cela le scepticisme des tribunaux dans les premières affaires, on peut dire que l’avenir des litiges en matière d’IA est « incertain ».