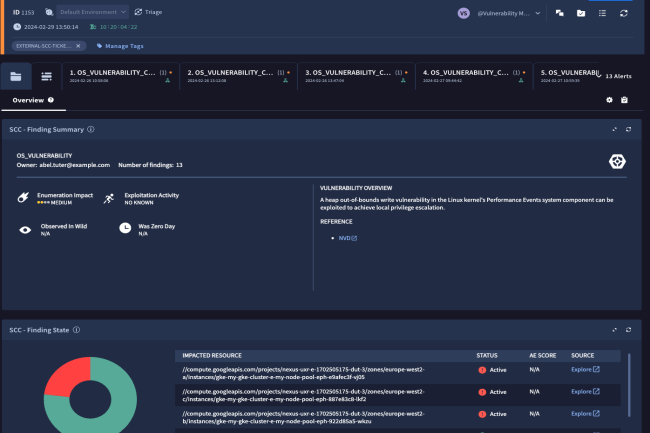

SCC Enterprise de Google Cloud rationalise la réponse aux menaces et aux mauvaises configurations sur les plateformes IaaS, y compris AWS et Azure.

La sécurité du cloud est un sujet récurrent au sein des DSI. Pour y répondre, Google vient de lancer Security Command Center Enterprise (SCC Enterprise) qui vise à combler des lacunes du cycle de vie de la sécurité du cloud. Le fournisseur promet d’offrir, avec l’aide des renseignements sur les menaces de Mandiant et de l’IA générative, des informations complètes tout au long du cycle de vie de la sécurité du cloud. Selon Google, les plateformes actuelles de type CNAPP (cloud native application protection platform) présentent des carences et la solution SCC Enterprise serait plus à même de protéger contre les menaces émergentes. « Par rapport aux solutions existantes, Security Command Center Enterprise apporte deux choses : une intégration plus étroite entre la sécurité du cloud et de l’entreprise, plus une couverture multi-cloud au lieu d’une couverture en silos », a déclaré Narayana Pappu, CEO de Zendata, un fournisseur de solutions de sécurité des données et de conformité à la vie privée basé à San Francisco, lors d’une interview.

« L’automatisation et l’intégration de l’IA génèrent des gains d’efficacité qui permettront également aux équipes de gagner du temps ». Selon Suni Potti, vice-président et directeur général de Google Cloud Security, la dernière plateforme intègre Mandiant Threat Intelligence avec des capacités SecOps modernes, de façon à répondre rapidement aux incidents de sécurité dans le cloud grâce à « une visibilité alimentée par le SIEM et un cadre de responsabilités piloté par une solution d’orchestration, d’automatisation et de réponse aux incidents de sécurité informatique SOAR (Security Orchestration, Automation and Response) ».

Une vue unique

« Les équipes de sécurité peuvent disposer d’une vue unique sur leurs contrôles de posture, des menaces actives, des identités cloud, des données et plus encore, tout en intégrant la remédiation et la responsabilité des problèmes dans les flux de travail de bout en bout d’une plateforme convergente de gestion des risques liés au cloud », a écrit M. Potti dans un article de blog. Security Command Center Enterprise (SCC Enterprise) de Google est capable d’analyser les données de sécurité sur différentes plateformes cloud et de les visualiser sous forme d’images faciles à comprendre. La solution utilise l’IA pour aider les personnes non-expertes dans la gestion de la sécurité complexe du cloud.

Le système comprend également les renseignements sur les menaces de Mandiant Hunt, auxquels les équipes de sécurité peuvent accéder chaque fois qu’elles ont besoin d’une intelligence supplémentaire. SCC Enterprise va plus loin que les services de sécurité habituels de Google. « La solution dispose d’outils plus avancés pour gérer les menaces de sécurité dans Google Cloud, Amazon Web Services (AWS) et Microsoft Azure », affirme l’entreprise. L’accent est mis sur la recherche et la correction des vulnérabilités, ainsi que sur la détection de types spécifiques de menaces susceptibles de se produire dans les installations cloud.

Réponse aux menaces et aux mauvaises configurations de l’IaaS

« L’objectif de SCC Enterprise est de rationaliser les réponses aux menaces et aux mauvaises configurations au sein des plateformes d’infrastructure en tant que service (IaaS) comme Google Cloud, AWS et Azure en ajoutant des renseignements natifs sur les menaces et une boîte à outils de réponse plus flexible, basée sur le flux de travail », a déclaré Guy Rosenthal, vice-président, produit, chez DoControl, un fournisseur de sécurité SaaS automatisé basé à New York, dans une interview. La solution de Google vise à accélérer le processus de résolution des problèmes de sécurité, ce qui pourrait réduire les risques en diminuant le temps pendant lequel les systèmes sont vulnérables et en minimisant les retards causés par la réponse humaine.

« En termes d’apport de renseignements sur les menaces au CNAPP avec les outils Mandiant et de GenIA, je pense que Google ajoute une valeur significative pour les clients potentiels », a ajouté M. Rosenthal. « Cela devrait faciliter et rendre plus efficace la coopération entre les opérateurs DevOps/Cloud et les équipes SecOps/Sécurité ». Cependant, M. Rosenthal n’est pas certain de ce qu’apporte vraiment l’intégration directe du moteur de flux de travail, et attend de voir son efficacité. « Ce que peut apporter la réduction du temps de réponse devra être mis en balance avec la charge opérationnelle et le coût de mise en œuvre et de maintenance de plusieurs systèmes offrant la même fonction SOAR », a-t-il ajouté.

Un marché du CNAPP très concurrentiel

Ce dernier fait aussi remarquer que le marché des plates-formes de protection des applications natives du cloud (CNAPP) est très concurrentiel. Microsoft propose depuis longtemps Defender for Cloud, généralement inclus dans les licences d’entreprise de Microsoft. « Les principaux fournisseurs de SASE/SSE, que ce soit Palo Alto Networks, Zscaler, ou d’autres, disposent d’une offre CNAPP pour les entreprises qui souhaitent davantage de fonctionnalités, sans parler des innovateurs clés du secteur comme Wiz, Lacework et Ermetic (qui fait maintenant partie de Tenable), qui gagnent beaucoup de terrain sur le marché », a indiqué M. Rosenthal.

« AWS est le seul acteur majeur de l’infrastructure ou de la sécurité à ne pas proposer d’offre CNAPP, et qui a choisi, jusqu’à présent, d’établir des partenariats plutôt que d’intervenir directement dans ce domaine ». Selon le consultant en sécurité John Bambenek, les acquisitions par Google d’entreprises de sécurité comme SIEMplify et Mandiant permettent au fournisseur d’améliorer ses offres de sécurité. L’entreprise vise à attirer les utilisateurs de l’écosystème Office 365 de Microsoft vers les Google Workspaces. « Tant qu’on utilise les produits Google, cela fonctionne plutôt bien, mais dès que l’on ajoute les produits d’autres fournisseurs (Azure AD, AWS, etc.), la fonctionnalité native commence à diminuer », a tempéré le consultant.

Dans son aperçu annuel des tendances en ligne, Cloudflare indique que Google reste le site Internet le plus populaire. De son côté OpenAI prend la tête des services d’IA générative.

Selon un rapport de Cloudflare, spécialiste en réseau de diffusion de contenu (CDN) et sécurisation du trafic dans le cloud, le trafic Internet mondial a augmenté de 25 % cette année, preuve d’une dépendance croissante à l’égard des services en ligne. Dans ses rapports annuels « Year in Review », le fournisseur propose une vue d’ensemble des tendances en ligne et des problèmes de sécurité. Cette année, selon cet éditeur, Google est toujours le site internet le plus populaire, suivi par Facebook, Apple et TikTok. Dans les médias sociaux, Facebook a dépassé TikTok, leader de 2022, Instagram et Twitter/X se classant aussi en bonne place. Dans la catégorie émergente des services d’IA générative, OpenAI est en tête, suivi de Character AI, Quillbot et Hugging Face. Sur le plan de la sécurité, en 2023, les entreprises financières ont été les principales cibles des cyberattaques. Parmi les menaces de cybersécurité les plus courantes de l’année, le rapport cite les liens malveillants et les tentatives d’extorsion dans les courriels. Les pannes Internet ont dépassé les 180 incidents dans le monde, souvent en raison de fermetures imposées par les gouvernements, ce qui représente une augmentation significative par rapport aux 150 pannes survenues en 2022.

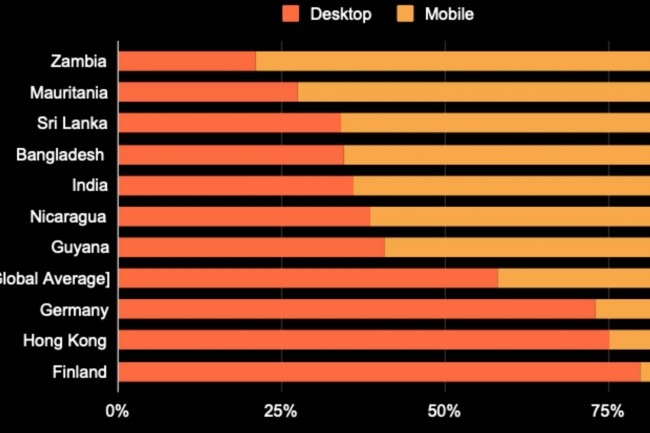

Autre constat : les smartphones sont les principaux moyens d’accès à Internet. En 2023, Cloudflare a constaté que plus de 40 % des utilisateurs accèdent à Internet à partir d’un terminal mobile. « Et pour ceux qui utilisent des appareils portables, un tiers d’entre eux le font à partir d’appareils Apple », a déclaré David Belson, responsable des données et des connaissances chez Cloudflare, lors d’une interview. Dans les zones où SpaceX Starlink est disponible, les utilisateurs semblent adopter rapidement le service pour accéder à Internet. « Nous pensons que d’autres services Internet grand public par satellite, comme ceux en cours de développement par Amazon et OneWeb, suscitent également un vif intérêt », a-t-il ajouté.

L’IA générative, une tendance mondiale marquante

L’IA générative est devenue une tendance mondiale marquante en 2023. L’attrait pour cette technologie s’est fait sentir dès la fin novembre 2022, avec le lancement de ChatGPT d’OpenAI. Selon le rapport de Cloudflare, le buzz a permis à OpenAI de monter en puissance au début de l’année. Au fil de l’année, d’autres services d’IA générative se sont pareillement imposés. Les plus remarquables sont OpenAI, Character.ai, QuillBot, Hugging Face, Poe, Perplexity, Wordtune, Bard, ProWritingAid et Voicemod. C’est le service gratuit, Cloudflare Radar, qui donne accès aux tendances mondiales et aux informations sur l’Internet, qui a servi de source pour cette étude. L’entreprise a examiné des données anonymes provenant du célèbre résolveur DNS public 1.1.1.1. Pour créer ses listes de services Internet, Cloudflare a utilisé deux méthodes principales : d’abord, Cloudflare a rassemblé des domaines appartenant au même service en ligne. Par exemple, Twitter/X comprenait des domaines comme twitter.com, t.co et x.com. Ensuite, l’entreprise a vérifié une longue liste de domaines pour trouver ceux qui offraient des services aux gens.

Le service Internet controversé Twitter d’Elon Musk (devenu X) n’a pas connu une bonne année. En 2022, au début de la guerre en Ukraine, le service a culminé à la 8e place, et son utilisation a baissé en 2023. X a démarré l’année plus bas qu’en 2022, fluctuant entre les 12e et 16e places, et à la fin de l’année, il se situait entre les 13e et 19e places. En 2023, Cloudflare a constaté que la popularité de X/Twitter augmentait pendant les week-ends, en particulier entre le 15 avril et le 10 juin, avec un pic à la 11e ou 12e place. Cette hausse a été particulièrement évidente avant le 14 mai, où X s’est constamment classé à la 11e place avant de se stabiliser à la 12e place du 14 mai au 10 juin, ce qui coïncide avec les principaux événements footballistiques européens. Cependant, après la finale de la Ligue des champions européenne, le 10 juin, X/Twitter n’a plus atteint ces sommets.

Des pannes Internet toujours nombreuses

Le rapport révèle par ailleurs que les pannes Internet sont un problème grandissant. En 2023, le monde a connu plus de 180 pannes Internet, en augmentation par rapport aux 150 signalées en 2022. Nombre d’entre elles résultent de fermetures régionales et nationales décidées par les gouvernements. « Par exemple, en Irak, ces pannes se sont produites pendant plusieurs jours en juin, juillet, août et septembre, à la fois dans la partie principale du pays et dans la région du Kurdistan », a déclaré David Belson. « Outre les coupures de l’Internet décidées par le gouvernement, plusieurs pannes résultaient de coupures de câbles terrestres et sous-marins, de catastrophes naturelles, comme des tempêtes et des tremblements de terre, et de coupures d’électricité.

Les fournisseurs d’accès à Internet se sont également préoccupés de la sécurité. Selon David Belson de Cloudflare, les attaquants ont encore utilisé l’exploit Log4j, une vulnérabilité annoncée pour la première fois en décembre 2021. La vulnérabilité HTTP/2 Rapid Reset, découverte par Cloudflare en octobre 2023 et récemment divulguée, est aussi devenue une cible populaire pour les acteurs de la menace. « Cette vulnérabilité émergente a un impact à grande échelle, car elle affecte potentiellement toute entreprise utilisant le HTTP/2 pour ses sites web et ses applications », a-t-il ajouté. « D’autres problèmes de sécurité courants, comme les ransomwares, les logiciels malveillants et les attaques de phishing, affectent les services Internet et perturbent de nombreuses activités des entreprises », a déclaré Scott Dowsett, Field CTO de l’entreprise de cybersécurité Anomali. « Les pannes augmentent en raison d’une plus grande dépendance à l’égard de la gestion centralisée et des centres de données dans le cloud, et cette situation est exacerbée par un volume plus élevé d’attaques plus sophistiquées rendues possibles par l’intelligence artificielle », a ajouté Scott Dowsett.

La FTC américaine a imposé une interdiction de 5 ans au système de reconnaissance faciale de la chaîne de pharmacies, Rite Aid. Le régulateur estime que la technologie a commis des erreurs et des préjugés raciaux.

Dans le cadre d’un accord avec la FTC (Federal Trade Commission) des États-Unis, l’enseigne Rite Aid a accepté d’interdire pendant cinq ans l’utilisation de la technologie de reconnaissance faciale à des fins de surveillance. Cette décision fait suite aux accusations de la FTC selon lesquelles la technologie a été utilisée à mauvais escient, au détriment des consommateurs. De 2012 à 2020, Rite Aid a mis en place ce système basé sur l’IA pour détecter les voleurs à l’étalage. Cependant, le régulateur a déclaré que ce procédé identifiait à tort des clients spécifiques comme ayant déjà volé à l’étalage, « souvent, et en grande partie, des personnes de couleur ».

Absence d’information aux clients et erreurs répétées

Afin de réduire les vols à l’étalage et de résoudre d’autres problèmes liés à la clientèle, Rite Aid s’est appuyé dans des centaines de pharmacies sur la reconnaissance faciale via des caméras de surveillance. Le problème est que le personnel de Rite Aid accusait fréquemment à tort les clients de vol. « L’utilisation inconsidérée des systèmes de surveillance faciale par la chaîne a humilié ses clients et leur a causé d’autres préjudices, et ces infractions ont mis en danger les informations sensibles des consommateurs », a déclaré Samuel Levine, responsable des consommateurs au sein de la FTC, dans un communiqué. « L’ordonnance d’aujourd’hui montre clairement que la Commission veillera à protéger le public contre les pratiques déloyales en matière de surveillance biométrique et de sécurité des données », a-t-il ajouté.

Selon la FTC, le système de Rite Aid utilisait la reconnaissance faciale pour scanner les clients à l’entrée du magasin, en comparant leur visage avec une vaste base de données de personnes suspectées ou confirmées comme voleurs à l’étalage. Si le système trouvait une correspondance, il alertait le personnel pour qu’il surveille de près le client. La base de données de photos était remplie de photos de mauvaise qualité provenant d’images de surveillance granuleuses et de téléphones portables, ce qui entraînait des correspondances peu fiables. En raison de ces problèmes, le personnel suivait les clients ou appelait la police sans avoir été témoin d’un délit. Les fonctionnaires fédéraux ont également souligné que Rite Aid n’avait pas informé ses clients de l’utilisation de cette technologie et qu’elle avait donné pour instruction à ses employés de ne pas divulguer l’utilisation de celle-ci aux clients et aux médias. La FTC a affirmé que Rite Aid avait collaboré avec deux entreprises, dont le nom n’a pas été mentionné, pour constituer sa base de données de « personnes d’intérêt » avec des dizaines de milliers d’images.

Un pilote suspendu depuis 3 ans selon Rite Aid

Rite Aid a déclaré que son accord avec la FTC devait être approuvé par le tribunal chargé de superviser sa procédure de faillite en cours. En effet, l’entreprise s’est placée sous la protection de la loi sur les faillites en octobre. « Les allégations portent sur un programme pilote de technologie de reconnaissance faciale déployé par l’entreprise dans quelques-uns de ses magasins », a déclaré Rite Aid dans un communiqué. « Rite Aid a cessé d’utiliser cette technologie dans ces magasins il y a plus de trois ans, avant le début de l’enquête de la FTC sur l’utilisation de cette technologie par l’entreprise », a-t-elle ajouté.

« L’interdiction de la FTC illustre la nature décentralisée de la réglementation de l’IA aux États-Unis », a déclaré pour sa part Kjell Carlsson, responsable de la stratégie et de l’évangélisation de la science des données chez Domino Data Lab. « Contrairement à l’UE, où l’IA Act promet des réglementations cohérentes prévoyant des amendes draconiennes, aux États-Unis, les entreprises sont soumises à des réglementations disparates et évolutives, décidées par des agences fédérales, des législateurs des États et des municipalités, avec des sanctions comparativement mineures, principalement axées sur l’utilisation abusive des données plutôt que sur l’IA elle-même », a-t-il ajouté.

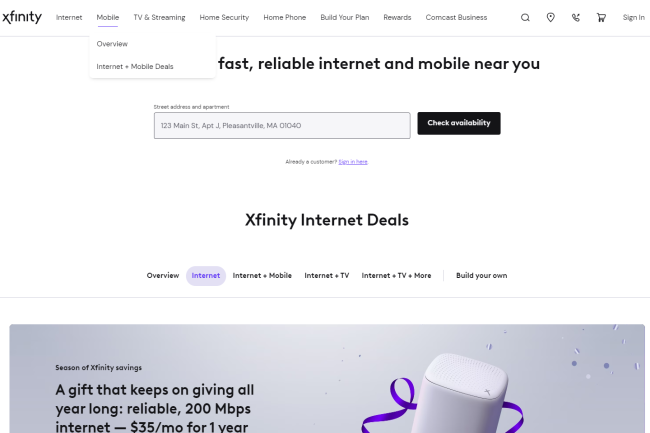

La liste des victimes de la faille Citrix Bleed continue de s’allonger avec Xfinity. L’activité câble de Comcast a annoncé le vol de données de 36 millions de clients. L’opérateur a mis près de deux semaines avant de corriger la vulnérabilité.

13 jours, c’est le temps nécessaire à Xfinity pour corriger la faille Citrix Bleed. Une période pendant laquelle des cybercriminels ont eu le temps de récolter un maximum de données sensibles. L’activité câble de l’opérateur américain Comcast a en effet alerté sur une violation de données, qui selon la notification concernerait environ 36 millions de clients. Après enquête, les informations dérobées comprennent les noms d’utilisateurs et les mots de passe. Pour certains abonnés, d’autres informations sont concernées comme des noms, des coordonnées, des dates de naissance, des portions de numéros de sécurité sociale et les réponses à des questions de sécurité secrètes.

Vulnérabilités de NetScaler

Citrix a précédemment demandé aux clients de NetScaler ADC et NetScaler Gateway d’installer des versions mises à jour des produits réseau afin d’empêcher l’exploitation des vulnérabilités. Développés par Citrix, les outils NetScaler ADC (Application Delivery Controller) et NetScaler Gateway sont destinés à améliorer les performances, la sécurité et la disponibilité des applications et des services réseau. Le 10 octobre, Citrix a révélé des vulnérabilités dans ces produits, référencées CVE-2023-4966 et CVE-2023-4967, qu’elle décrit comme des problèmes de « mémoire tampon non authentifiée ». Avec un score CVSS de 9,4, donc hautement critique, la CVE-2023-4966 est liée à la divulgation d’informations critiques, indiquant sa gravité certaine. AssetNote, une entreprise de cybersécurité spécialisée dans la détection et la gestion des risques de sécurité dans les applications web et les actifs numériques, a publié sur GitHub une preuve de concept (POC) pour la brèche Citrix Bleed.

Selon Neil Jones, directeur de la cybersécurité chez Egnyte, la faille a été particulièrement efficace, car elle a été exploitée précédemment pour déployer le ransomware LockBit 3.0. « La large empreinte de déploiement de NetScaler combinée au potentiel d’attaque des ransomwares constitue un cocktail parfait du point de vue de la cyber-infection », a-t-il ajouté. Citrix invite les utilisateurs à mettre à jour leurs équipements afin de résoudre les problèmes de sécurité. L’entreprise précise aussi que la version 12.1 de ces produits n’est plus supportée. Citrix recommande donc à ses clients de passer à des versions plus récentes non affectées par ces problèmes de sécurité.

Citrix est un outil populaire pour les sessions de bureau à distance ou la fourniture d’applications. « Certaines entreprises exposent leurs serveurs Citrix Metaframe à Internet pour l’accès à distance, car c’est une solution bon marché », a fait remarquer Andrew Barratt, vice-président de l’éditeur de sécurité Coalfire. « Au fil du temps, Citrix a amélioré sa pile technologique et Netscaler est certes un produit de défense, mais il se trouve toujours à la limite du périmètre, ce qui signifie que là où il est déployé, il est probablement directement exposé à Internet », a-t-il ajouté. « Cependant, contrairement aux anciens serveurs Metaframe, il est exactement là où il est censé se trouver, ce qui en fait une cible de choix pour les intrus ».

Protection contre Citrix Bleed

« Des vulnérabilités similaires à Citrix Bleed apparaissent régulièrement, mais le vrai problème survient quand les correctifs sont publiés et ne sont pas appliqués rapidement, laissant les systèmes vulnérables plus longtemps que nécessaire », a déclaré Josh Amishav, fondateur de Breachdefense. « Pour se prémunir contre de telles brèches, il est essentiel que les particuliers et les entreprises mettent régulièrement à jour et corrigent les logiciels et les systèmes », a-t-il ajouté. La surveillance des réseaux pour déceler toute activité inhabituelle peut aider à détecter rapidement les brèches. La mise en œuvre de méthodes d’authentification robustes et multifactorielles ajoute une couche supplémentaire de sécurité. « Il est également très important de former les employés aux meilleures pratiques en matière de cybersécurité », a encore déclaré le dirigeant. L’utilisation de mots de passe sécurisés, de préférence générés et stockés dans un coffre-fort à mots de passe, renforce la sécurité.

En outre, la recherche permanente sur le dark web de toute fuite de données ou d’informations d’identification de l’entreprise peut fournir des avertissements précoces sur des violations potentielles. « Les utilisateurs de Xfinity devraient continuer à surveiller la situation de près et envisager de changer leurs noms d’utilisateur et leurs mots de passe dès que possible », recommande Neil Jones. « La probabilité de cyberattaques étant plus élevée pendant les fêtes de fin d’année, il est aussi conseillé aux utilisateurs de modifier leurs mots de passe WiFi Xfinity, en particulier si ceux-là n’ont pas été changés récemment ».

Avec son projet Purple Llama, Meta veut aider les développeurs à construire des modèles d’IA générative de manière responsable et mieux sécurisée.

Dédié à la création d’outils open source, le projet Purple Llama présenté par Meta permet aux développeurs d’évaluer et de renforcer la fiabilité et la sécurité des modèles d’IA générative avant leur utilisation publique. Meta estime que les défis de l’IA ne peuvent être relevés de manière isolée et qu’il est nécessaire de collaborer pour garantir la sécurité de l’IA. Selon une déclaration de l’entreprise, Purple Llama vise à établir une base commune pour le développement d’une genAI plus sûre, alors que les préoccupations concernant les grands modèles de langage et d’autres technologies d’IA augmentent. « Les personnes qui construisent des systèmes d’IA ne peuvent pas relever les défis de l’IA en vase clos, c’est la raison pour laquelle nous voulons uniformiser les règles du jeu et créer un socle de confiance et de sécurité ouvertes », a écrit Meta dans un billet de blog.

Gareth Lindahl-Wise, directeur de la sécurité de l’information de l’entreprise de cybersécurité Ontinue, a qualifié Purple Llama d’étape « positive et proactive » vers une IA plus sûre. « L’idée de rassembler le développement sur une plateforme aura sans doute ses partisans et ses opposants, mais le fait d’offrir une protection prête à l’emploi au consommateur sera bénéfique », a-t-il ajouté. « Les entités qui ont des obligations internes, clients ou réglementaires strictes devront, bien sûr, toujours suivre des évaluations solides, sûrement très au-delà de l’offre de Meta, mais tout ce qui peut aider à mettre de l’ordre dans ce Far West potentiel est bon pour l’écosystème », a ajouté Gareth Lindahl-Wise. Le projet prévoit des partenariats avec des développeurs d’IA, des services cloud comme AWS et Google Cloud, des entreprises de semi-conducteurs comme Intel, AMD et Nvidia, et des fournisseurs de logiciels comme Microsoft. La collaboration doit encourager la production d’outils pour la recherche et à usage commercial capables de tester les capacités des modèles d’IA et d’identifier les risques de sécurité.

Llama Guard pour identifier le langage nuisible ou offensant

La première série d’outils publiée par Purple Llama comprend CyberSecEval, qui évalue les risques de cybersécurité dans les logiciels générés par l’IA. Le modèle de langage de CyberSecEval identifie les textes inappropriés ou nuisibles, y compris les discussions sur la violence ou les activités illégales. Les développeurs peuvent utiliser CyberSecEval pour vérifier si leurs modèles d’IA sont susceptibles de créer des codes non sécurisés ou de contribuer à des cyberattaques. Les recherches de Meta ont montré que les grands modèles de langage suggèrent souvent un code vulnérable, d’où l’importance des tests et des améliorations en continu pour la sécurité de l’IA. Llama Guard, autre outil de cette suite, est un grand modèle de langage formé pour identifier le langage potentiellement nuisible ou offensant. Les développeurs peuvent utiliser Llama Guard pour vérifier si leurs modèles produisent ou acceptent des contenus dangereux, en filtrant les invites qui pourraient conduire à des résultats inappropriés.