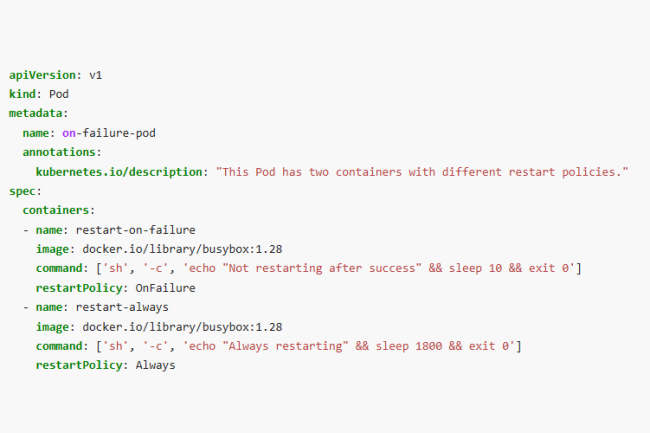

La CNCF a publié la dernière version de Kubernetes. L’orchestrateur améliore les fonctionnalités réseaux pour les déploiements réseaux, ainsi que l’allocation automatisée des ressources.

Les mises à jour de la dernière version de Kubernetes 1.34 lancée récemment devraient contribuer à améliorer les opérations natives du cloud. Elles concentrent plusieurs mises à niveau sur la partie réseau pour répondre aux difficultés opérationnelles rencontrées dans les déploiements à grande échelle. Comme le veut la tradition, cette version est associée à un thème. Cette fois, il s’appelle « Of Wind & Will » (O’ WaW)….

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

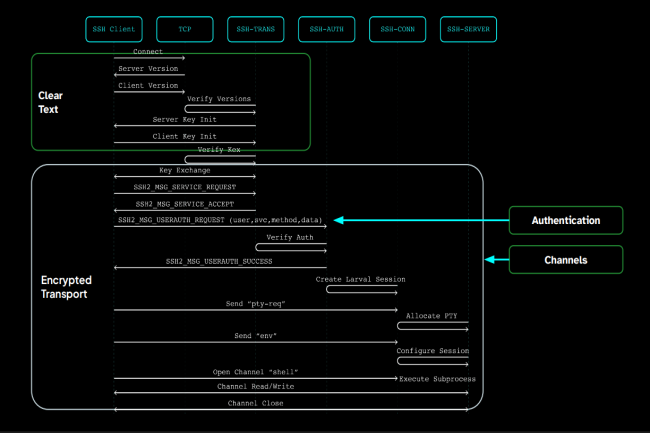

Lors d’une conférence sur la sécurité, un chercheur de runZero a révélé certaines vulnérabilités critiques du protocole SSH et formulé des recommandations aux fournisseurs pour l’améliorer.

Le protocole Secure Shell (SSH) est la colonne vertébrale de l’administration réseau moderne. Il fournit un accès distant crypté à pratiquement tous les serveurs, périphériques réseau et systèmes embarqués dans les environnements d’entreprise. Des routeurs et commutateurs aux systèmes de contrôle industriels et instances cloud, le SSH est devenu la norme de facto pour l’accès sécurisé en ligne de commande à l’ensemble de l’infrastructure. Cette omniprésence rend…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Mise à jour pour la gamme Firebox T de WatchGuard. Le fournisseur améliore les performances avec le support du WiFi 7 et apporte des fonctionnalités de sécurité supplémentaires pour ses pare-feux à destination des PME.

Le marché des pares-feux pour les PME continue d’évoluer, les entreprises cherchant un équilibre entre les services de sécurité dans le cloud et le déploiement d’équipements sur site. Si le SASE promet une gestion simplifiée et moins de matériel, les petites et moyennes entreprises ont encore besoin d’une protection en local. C’est dans ce cadre que les pares-feux compacts trouvent leur place et WatchGuard vient de mettre à jour sa gamme de firewall dédié à ce marché. « Nous avons une approche hybride en matière de protection de nos clients », a déclaré Ryan Poutre, directeur de la gestion des produits et de la sécurité réseau chez WatchGuard. « Il y a beaucoup de choses que le cloud ne peut pas protéger. Par exemple, la protection des dispositifs IoT ou des équipements médicaux et des ressources réseau locales d’un cabinet de dentiste seront toujours mieux protégées par un équipement connecté au réseau », observe-t-il.

Plusieurs appliances pour différents scénarios

Le fournisseur a donc dévoilé les évolutions de sa série Firebox T qui adresse différents scénarios. Le T115-W est un équipement d’entrée de gamme supportant le WiFi 7 et embarquant 4 Go de RAM. Il est destiné aux indépendants ou aux petits bureaux. Le T125 est le plus vendu en offrant de l’UTM (unified threat management) et un transfert de données plus rapides. Il adresse les petites entreprises et les magasins. De son côté, le T145 intègre un port 10G et un processeur basse consommation. A noter que le support du WiFi 7 est en option. Enfin, le T185 est le modèle le plus puissant et cible les succursales.

Pour cette série T, WatchGuard a fait des choix stratégiques en matière de processeurs. La plupart des modèles utilisent des processeurs MediaTek, qui, selon M. Poutre, offrent un équilibre optimal entre performances, fiabilité et coût. « Nous pensons qu’ils sont très fiables, très rapides et que leur coût permet de proposer des appareils dans une fourchette de prix que les clients sont prêts à payer », a-t-il déclaré. Le T185 fait exception avec son processeur Intel, en accord avec un modèle qui se veut plus performant et dont les capacités sont proches des modèles montés en rack. Par ailleurs, sur tous ces pare-feux, la distribution de chaleur a été optimisée grâce à de nouveaux boîtiers dont certains peuvent fonctionner sans ventilateur pour une fiabilité améliorée et un bruit réduit. Les modèles compatibles sans fil prennent tous en charge le WiFi 7. Le T115-W se distingue par ses 4 Go de RAM, une spécification inhabituelle pour les appareils d’entrée de gamme, très intéressante pour réduire les goulots d’étranglement des performances à des bandes passantes plus élevées.

Des capacités XDR pour la plateforme de gestion cloud

Les appliances fonctionnent sous Fireware 12.x, le système d’exploitation Linux renforcé de l’éditeur par des couches de sécurité personnalisées. Le développement logiciel le plus important concerne la migration de la gestion locale web vers WatchGuard Cloud, une plateforme centralisée qui gère les pare-feux ainsi que les produits WiFi et les terminaux de l’entreprise. La plateforme cloud s’intègre directement au système XDR (Extended Detection and Response) du fournisseur, qui utilise des modèles d’IA et l’apprentissage machine pour la corrélation des événements entre les produits.

Quand le sandboxing APT Blocker du pare-feu identifie un malware de type zero-day, la plateforme XDR peut automatiquement demander au logiciel de protection des points terminaux de mettre en quarantaine les systèmes affectés ou de nettoyer les fichiers infectés. « Grâce à des modèles d’IA, à l’apprentissage machine et à d’autres mécanismes développés et maintenus par WatchGuard, la plateforme Cloud offre un niveau d’automatisation et de corrélation impossible à obtenir avec un simple pare-feu », a expliqué Ryan Poutre.

Les exigences de conformité, un besoin des PME

Les pare-feux compacts s’avèrent particulièrement utiles, voire indispensables aux entreprises, pour répondre à des exigences de conformité. Ces exigences se répercutent jusqu’aux très petites entreprises par le biais des relations au sein de la chaîne d’approvisionnement, jusqu’à devenir un vecteur inattendu de déploiements de matériel. Le responsable explique que les petits entrepreneurs ont été soudainement confrontés à des exigences de cybersécurité imposées par leurs clients plus importants.

« Dans beaucoup de réunions, ces entreprises me disent qu’elles doivent se conformer à telle ou telle norme, comme cette petite entreprise de cinq personnes qui ne fait que de la climatisation et du chauffage, et qui se retrouve plongée dans le monde de la cybersécurité dont elle ne sait rien », a-t-il raconté. Les principaux cadres de conformité comprennent la norme PCI DSS (Payment Card Industry Data Security Standard) pour les déploiements dans le commerce de détail, les cadres de cybersécurité NIST et CIS et les exigences de certification FIPS pour les entreprises travaillant avec les administrations américaines.

Un rafraîchissement qui se poursuivra jusqu’en 2026

L’approche de WatchGuard répond directement au débat actuel sur la sécurité du matériel par rapport à celle du cloud en préconisant des déploiements hybrides plutôt qu’une migration totale vers des architectures SASE. Le fournisseur propose à la fois des appliances physiques et une solution SASE appelée Fire Cloud. Le renouvellement des firewall compacts n’est que la première phase d’une modernisation matérielle plus large. Ainsi, WatchGuard prévoit de commercialiser des appliances rackables mises à jour plus tard en 2025 et en 2026, avec des mises à niveau similaires de l’interface et des améliorations des performances. « Nous sommes vraiment ravis de pouvoir procéder à une mise à jour complète de notre matériel au cours des six prochains mois et de poursuivre le travail considérable que nous menons dans le domaine du SASE », s’est félicité Ryan Poutre.

Le marché des réseaux SDN continue de croître, mais pas tout à fait comme le souhaiteraient certains fournisseurs. La co-existence avec des technologies héritées ou modernes comme l’edge et la 5G privée persiste. Par ailleurs, la demande d’automatisation avec l’IA est forte, mais peu saute le pas.

Selon le rapport « 2025 Provider Lens Network Software-defined Solutions and Services » d’Information Services Group (ISG), le marché est relativement mature et les déploiements SD-WAN sont désormais presque omniprésents dans les grandes entreprises. Les petites et moyennes entreprises sont également de plus en plus nombreuses à l’adopter. Par contre, le remplacement complet des réseaux existants n’a pas décollé. Pour son étude qui couvre les solutions SD-WAN aux Etats-Unis, le cabinet d’analyse a évalué 36 fournisseurs dans quatre domaines clés : les services SD-WAN gérés, le conseil en transformation, les technologies edge et le Secure Access Service Edge (SASE).

L’étude révèle plusieurs résultats critiques qui remettent en cause les idées reçues sur les déploiements SD-WAN :

– Même les entreprises numériquement matures évitent les remplacements complets d’infrastructure au profit de transitions progressives.

– L’automatisation pilotée par l’IA apporte des avantages mesurables, mais la gestion entièrement autonome du réseau demeure au stade de projet.

– Les stratégies d’adoption du SASE varient considérablement selon la géographie et la taille de l’entreprise.

– L’edge computing et la 5G privée sont passés du concept à la mise en œuvre pratique dans les environnements industriels.

« La plus grande surprise de cette enquête concerne la forte demande de capacités d’automatisation en temps réel, pilotées par l’IA, dans les déploiements de réseaux SD-WAN », a déclaré Yash Jethani Pradeep, senior manager et analyste principal chez ISG. « Cela montre que de nombreuses entreprises ne se contentent pas de solutions de base, mais recherchent des fonctionnalités avancées qui améliorent l’efficacité opérationnelle et les processus de prise de décision. »

Des transitions majoritairement par étapes

Le rapport de l’ISG fait état de deux approches principales de déploiement SD-WAN parmi les entreprises. Beaucoup superposent les SD-WAN à l’infrastructure existante, améliorant ainsi les performances et l’évolutivité au fil du temps. D’autres remplacent complètement les réseaux existants après avoir testé les accords de niveau de service SD-WAN par rapport aux exigences fonctionnelles et métiers. Cependant, malgré le positionnement agressif des fournisseurs autour de la refonte complète de l’infrastructure, le rapport de l’ISG montre que les approches superposées deviennent dominantes. Même les entreprises les plus avancées technologiquement adoptent une approche plus prudente des déploiements SD-WAN.

« Honnêtement, même les entreprises numériquement matures favorisent des transitions contrôlées et progressives en raison de la complexité opérationnelle, des contrats hérités intégrés et des frictions liées à la conformité », a déclaré M. Pradeep. « La réalité est que, malgré le battage médiatique des fournisseurs de solutions cloud native ou zero trust, les entreprises ne se laissent pas séduire par le ‘rip-and-replace’ ». M. Pradeep ajoute que l’ISG constate une certaine lassitude du changement dans les entreprises. Les préoccupations relatives à la migration des applications, à la complexité du cloud et à la préparation à la cybersécurité tendent à dominer les conversations. D’un autre côté, il note que les entreprises plus petites et plus agiles préfèrent les remplacements complets.

Malgré l’IA, la supervision humaine reste nécessaire

L’étude de l’ISG a révélé une demande importante de la part des entreprises pour des capacités d’intelligence artificielle dans les déploiements SD-WAN. Cependant, la réalité diffère considérablement des promesses de réseaux entièrement autonomes faites par les fournisseurs.

L’étude montre que les principales entreprises déploient l’IA pour des cas d’usage spécifiques :

– Les réseaux auto-réparateur et le zero touch provisioning

– La classification du trafic et l’optimisation dynamique des chemins.

– Des capacités de basculement proactif.

– La gestion du tri et des alertes.

Cependant, l’étude révèle également d’importantes limitations dans les capacités actuelles de l’IA. « Nous n’avons pas trouvé d’exemple de réglage autonome du réseau WAN avec Copilot et il faut toujours un humain dans la boucle », a expliqué M. Pradeep. « L’application des accords de qualité de service (SLA) pilotée par l’IA, qui permettrait de corréler la télémétrie entre les réseaux, les applications, l’identité, etc, n’est pas non plus visible dans les faits. »

Des déploiements edge et 5G privée en cours

L’étude montre également que des implémentations de l’edge computing et de l’intégration de la 5G privée avec l’infrastructure SD-WAN sont en cours. « La 5G privée existe comme lien SD-WAN dans les entrepôts, les ports et les usines pour des applications à faible latence et à haute fiabilité au-delà des uCPE habituels et des boîtiers SASE déployés sur des magasins avec un repli 5G et une télémétrie en temps réel », a indiqué M. Pradeep. L’ISG s’attend à des capacités d’intégration accrues dans de multiples technologies. « L’ingénierie LEO (Low Earth Orbit) avec Starlink, Kuiper et WiFi 6/7 pourrait augmenter au cours des une à trois prochaines années grâce au travail effectué sur la micro-segmentation, les API ouvertes pour la gestion de la charge de travail et l’intégration SASE en temps réel », a-t-il ajouté.

A l’origine d’une plateforme pour modéliser les relations entre les infrastructures, assurer la découverte des périphériques et des services du réseau, et vérifier la conformité des configurations, NetBox Labs a levé 35 millions de dollars. Observabilité et analyse de la sécurité sont au menu de ses prochains projets.

Alors que les exigences de l’IA augmentent les besoins et les opportunités, le marché de l’infrastructure réseau connaît un regain d’intérêt. Les approches traditionnelles de documentation et de gestion des réseaux s’avèrent inadaptées aux exigences des infrastructures modernes, créant ainsi des opportunités pour les plateformes qui peuvent fournir une visibilité complète et des capacités d’automatisation. Ce qui est l’objectif de NetBox Labs. L’entreprise a annoncé hier qu’elle avait levé 35 M$ dans le cadre d’un financement de série B mené par NGP Capital, avec la participation de nouveaux investisseurs, à savoir Sorenson Capital et Headline. Tous les investisseurs existants ont participé à ce tour de table, notamment Flybridge Capital, Notable Capital, Mango Capital, Salesforce Ventures, Two Sigma Ventures et IBM. Ce tour de table porte le financement total de la société à 55 M$ et montre l’adoption croissante de NetBox comme solution standard de la gestion de l’infrastructure réseau par les entreprises.

Issu du fournisseur de plateforme DNS NS1, NetBox Labs a été racheté par IBM en 2023. Sa technologie open source s’est imposée comme une norme de facto pour la documentation du réseau et la planification de l’infrastructure. Sa base ouverte a permis une adoption généralisée, tandis que les offres commerciales fournissent des capacités de niveau entreprise aux entreprises qui ont besoin de gérer des infrastructures complexes et critiques. « Nous pensons que la gestion de l’infrastructure dans son ensemble est appelée à se développer, et NetBox est au centre de cette évolution dans une position de force en raison de la gravité des données, représentée dans la base d’installation de NetBox », a déclaré Kris Beevers, cofondateur et CEO de NetBox Labs, à NetworkWorld. « Tout le monde utilise déjà NetBox en raison de la dynamique open source ; il y a des centaines de milliers d’installations du logiciel, ce qui nous donne un point de vue vraiment unique pour construire la pile de gestion de l’infrastructure moderne, et cela couvre beaucoup de territoire. »

Fonctionnement et importance de NetBox

Comme l’a expliqué M. Beevers, cet outil sert de système d’enregistrement pour les équipes d’infrastructure. « C’est le modèle de données dans lequel elles documentent et planifient toute leur infrastructure ». Techniquement, la plateforme est centrée sur la modélisation détaillée des relations entre les infrastructures, incluant aussi bien la fourniture d’adresse IP sur une interface, l’emplacement de l’interface sur le commutateur et l’emplacement de celui-ci dans un rack. Par ailleurs, l’éditeur a ajouté à la plateforme de base des produits qui répondent à des problématiques opérationnelles tout en tirant parti du référentiel de données central. C’est le cas de Discovery qui assure la découverte automatisée des équipements et des services du réseau, en maintenant une synchronisation continue entre l’état documenté de l’infrastructure et les déploiements réels. Le moteur de découverte identifie les dérives de configuration et alimente NetBox avec des données topologiques réelles, résolvant ainsi l’éternel problème d’une documentation réseau obsolète dans des environnements dynamiques.

De son côté le produit Assurance, qui s’appuie sur le moteur de découverte (lancé en disponibilité générale depuis avril dernier) apporte des capacités de mise en conformité de la configuration et de détection des dérives devenues essentielles pour la sécurité et l’excellence opérationnelle. La plateforme compare en permanence l’état prévu de l’infrastructure, tel qu’il est modélisé dans NetBox, avec les configurations déployées, en identifiant les écarts. La réponse du marché aux capacités d’assurance a été particulièrement forte. « Environ 40 % des clients qui s’adressent à nous aujourd’hui achètent NetBox Assurance », poursuit M. Beevers.

La demande d’infrastructures d’IA stimule la croissance du marché

Le boom des infrastructures d’IA a créé une demande sans précédent pour des capacités de gestion de réseau sophistiquées, en particulier parmi les entreprises qui déploient des clusters GPU à grande échelle et des environnements de calcul à haute performance. C’est le cas en particulier de Coreweave, l’un des fournisseurs de cloud d’IA qui affiche la croissance la plus rapide du marché, qui est aujourd’hui l’un des plus gros clients de NetBox Labs. « Corweave gère l’ensemble de l’infrastructure de son centre de données et de son réseau à partir de NetBox », a indiqué M. Beevers. « La grande proposition de valeur pour Coreweave, c’est qu’il peut construire une infrastructure de centre de données pour l’IA plus rapidement que tout le monde. L’an dernier, en grande partie grâce à l’automatisation, il est parvenu à construire 25 ou 30 centres de données. » Ce cas d’usage démontre le rôle de NetBox dans la mise en œuvre d’approches d’infrastructure as code pour le déploiement rapide de centres de données. Les entreprises peuvent modéliser des conceptions de datacenters dans cette solution, générer des scripts de provisionnement automatisés et maintenir une supervision opérationnelle complète grâce aux capacités de surveillance et de conformité de la plateforme.

En plus d’aider les opérateurs d’infrastructure à répondre aux besoins d’IA, le fournisseur développe également ses propres capacités d’IA. Operator, actuellement en cours de développement, représente un saut technique vers les opérations d’infrastructure pilotées par l’IA. La plateforme basée sur des agents utilise de grands modèles de langage (LLM) pour permettre une interaction en langage naturel avec les données d’infrastructure et automatiser des procédures opérationnelles complexes qui requièrent traditionnellement une expertise approfondie du domaine. Cette solution utilise la plateforme Nitro de l’entreprise, qui fournit des modèles d’intelligence artificielle pour les réseaux. L’innovation technique est centrée sur les données relationnelles structurées de NetBox, qui fournissent le cadre contextuel nécessaire aux systèmes d’IA pour raisonner intelligemment sur l’infrastructure. « Les relations sont vraiment très importantes pour permettre aux LLM et aux agents de raisonner et d’interagir avec les données de l’infrastructure », a fait remarquer M. Beevers. « Sans cela, on ne fait que jeter un tas de données brutes à un modèle qui n’a pas la capacité de connecter entre eux les éléments de l’infrastructure ».

Projets futurs et expansion du marché

Le fournisseur opère dans plusieurs domaines technologiques principaux qui définissent sa stratégie d’expansion. Selon M. Beevers, l’entreprise réfléchit à cinq domaines fondamentaux : l’infrastructure, les opérations, l’observabilité, l’automatisation et la sécurité. Le fournisseur maintient un rythme de développement agressif avec de fréquents lancements de produits. De nombreux nouveaux produits sont en cours de développement dans tous les domaines d’activité de l’entreprise. « Nous menons beaucoup de travaux, en particulier dans les domaines de l’observabilité, de l’analyse de la sécurité et nous prévoyons de travailler sur d’autres produits d’IA dans les prochaines semaines », a encore déclaré le CEO de Netbox Labs.

A l’origine d’une plateforme pour modéliser les relations entre les infrastructures, assurer la découverte des périphériques et des services du réseau, et vérifier la conformité des configurations, NetBox Labs a levé 35 millions de dollars. Observabilité et analyse de la sécurité sont au menu de ses prochains projets.

Alors que les exigences de l’IA augmentent les besoins et les opportunités, le marché de l’infrastructure réseau connaît un regain d’intérêt. Les approches traditionnelles de documentation et de gestion des réseaux s’avèrent inadaptées aux exigences des infrastructures modernes, créant ainsi des opportunités pour les plateformes qui peuvent fournir une visibilité complète et des capacités d’automatisation. Ce qui est l’objectif de NetBox Labs. L’entreprise a annoncé hier qu’elle avait levé 35 M$ dans le cadre d’un financement de série B mené par NGP Capital, avec la participation de nouveaux investisseurs, à savoir Sorenson Capital et Headline. Tous les investisseurs existants ont participé à ce tour de table, notamment Flybridge Capital, Notable Capital, Mango Capital, Salesforce Ventures, Two Sigma Ventures et IBM. Ce tour de table porte le financement total de la société à 55 M$ et montre l’adoption croissante de NetBox comme solution standard de la gestion de l’infrastructure réseau par les entreprises.

Issu du fournisseur de plateforme DNS NS1, NetBox Labs a été racheté par IBM en 2023. Sa technologie open source s’est imposée comme une norme de facto pour la documentation du réseau et la planification de l’infrastructure. Sa base ouverte a permis une adoption généralisée, tandis que les offres commerciales fournissent des capacités de niveau entreprise aux entreprises qui ont besoin de gérer des infrastructures complexes et critiques. « Nous pensons que la gestion de l’infrastructure dans son ensemble est appelée à se développer, et NetBox est au centre de cette évolution dans une position de force en raison de la gravité des données, représentée dans la base d’installation de NetBox », a déclaré Kris Beevers, cofondateur et CEO de NetBox Labs, à NetworkWorld. « Tout le monde utilise déjà NetBox en raison de la dynamique open source ; il y a des centaines de milliers d’installations du logiciel, ce qui nous donne un point de vue vraiment unique pour construire la pile de gestion de l’infrastructure moderne, et cela couvre beaucoup de territoire. »

Fonctionnement et importance de NetBox

Comme l’a expliqué M. Beevers, cet outil sert de système d’enregistrement pour les équipes d’infrastructure. « C’est le modèle de données dans lequel elles documentent et planifient toute leur infrastructure ». Techniquement, la plateforme est centrée sur la modélisation détaillée des relations entre les infrastructures, incluant aussi bien la fourniture d’adresse IP sur une interface, l’emplacement de l’interface sur le commutateur et l’emplacement de celui-ci dans un rack. Par ailleurs, l’éditeur a ajouté à la plateforme de base des produits qui répondent à des problématiques opérationnelles tout en tirant parti du référentiel de données central. C’est le cas de Discovery qui assure la découverte automatisée des équipements et des services du réseau, en maintenant une synchronisation continue entre l’état documenté de l’infrastructure et les déploiements réels. Le moteur de découverte identifie les dérives de configuration et alimente NetBox avec des données topologiques réelles, résolvant ainsi l’éternel problème d’une documentation réseau obsolète dans des environnements dynamiques.

De son côté le produit Assurance, qui s’appuie sur le moteur de découverte (lancé en disponibilité générale depuis avril dernier) apporte des capacités de mise en conformité de la configuration et de détection des dérives devenues essentielles pour la sécurité et l’excellence opérationnelle. La plateforme compare en permanence l’état prévu de l’infrastructure, tel qu’il est modélisé dans NetBox, avec les configurations déployées, en identifiant les écarts. La réponse du marché aux capacités d’assurance a été particulièrement forte. « Environ 40 % des clients qui s’adressent à nous aujourd’hui achètent NetBox Assurance », poursuit M. Beevers.

La demande d’infrastructures d’IA stimule la croissance du marché

Le boom des infrastructures d’IA a créé une demande sans précédent pour des capacités de gestion de réseau sophistiquées, en particulier parmi les entreprises qui déploient des clusters GPU à grande échelle et des environnements de calcul à haute performance. C’est le cas en particulier de Coreweave, l’un des fournisseurs de cloud d’IA qui affiche la croissance la plus rapide du marché, qui est aujourd’hui l’un des plus gros clients de NetBox Labs. « Corweave gère l’ensemble de l’infrastructure de son centre de données et de son réseau à partir de NetBox », a indiqué M. Beevers. « La grande proposition de valeur pour Coreweave, c’est qu’il peut construire une infrastructure de centre de données pour l’IA plus rapidement que tout le monde. L’an dernier, en grande partie grâce à l’automatisation, il est parvenu à construire 25 ou 30 centres de données. » Ce cas d’usage démontre le rôle de NetBox dans la mise en œuvre d’approches d’infrastructure as code pour le déploiement rapide de centres de données. Les entreprises peuvent modéliser des conceptions de datacenters dans cette solution, générer des scripts de provisionnement automatisés et maintenir une supervision opérationnelle complète grâce aux capacités de surveillance et de conformité de la plateforme.

En plus d’aider les opérateurs d’infrastructure à répondre aux besoins d’IA, le fournisseur développe également ses propres capacités d’IA. Operator, actuellement en cours de développement, représente un saut technique vers les opérations d’infrastructure pilotées par l’IA. La plateforme basée sur des agents utilise de grands modèles de langage (LLM) pour permettre une interaction en langage naturel avec les données d’infrastructure et automatiser des procédures opérationnelles complexes qui requièrent traditionnellement une expertise approfondie du domaine. Cette solution utilise la plateforme Nitro de l’entreprise, qui fournit des modèles d’intelligence artificielle pour les réseaux. L’innovation technique est centrée sur les données relationnelles structurées de NetBox, qui fournissent le cadre contextuel nécessaire aux systèmes d’IA pour raisonner intelligemment sur l’infrastructure. « Les relations sont vraiment très importantes pour permettre aux LLM et aux agents de raisonner et d’interagir avec les données de l’infrastructure », a fait remarquer M. Beevers. « Sans cela, on ne fait que jeter un tas de données brutes à un modèle qui n’a pas la capacité de connecter entre eux les éléments de l’infrastructure ».

Projets futurs et expansion du marché

Le fournisseur opère dans plusieurs domaines technologiques principaux qui définissent sa stratégie d’expansion. Selon M. Beevers, l’entreprise réfléchit à cinq domaines fondamentaux : l’infrastructure, les opérations, l’observabilité, l’automatisation et la sécurité. Le fournisseur maintient un rythme de développement agressif avec de fréquents lancements de produits. De nombreux nouveaux produits sont en cours de développement dans tous les domaines d’activité de l’entreprise. « Nous menons beaucoup de travaux, en particulier dans les domaines de l’observabilité, de l’analyse de la sécurité et nous prévoyons de travailler sur d’autres produits d’IA dans les prochaines semaines », a encore déclaré le CEO de Netbox Labs.

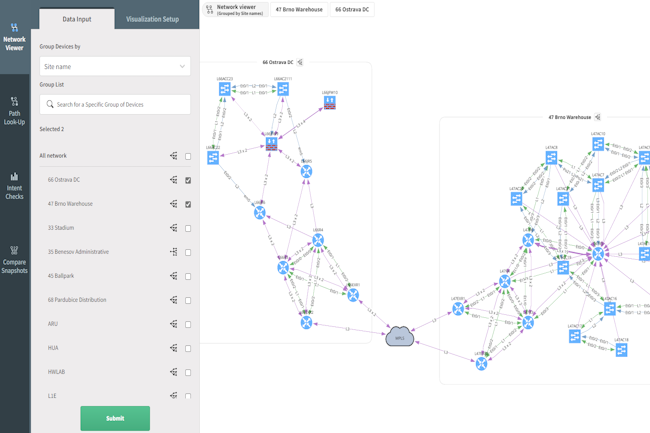

La mise à jour de la plateforme IP Fabric apporte des fonctions de simulation et de découverte des parefeux. Par ailleurs, la société tchèque propose des outils de conformité pour aider les entreprises à avoir une meilleure visibilité sur la sécurité réseau de leur infrastructure.

Spécialiste de la sécurité des réseaux, IP Fabric a présenté récemment la version 7.2 de sa plateforme. Dans cette mise à jour, il s’attaque directement à deux problèmes fondamentaux auxquels les entreprises continuent de se heurter : la découverte des pare-feux et l’assurance que les configurations fonctionnent comme prévu. Cette actualisation fait suite à la version 7.0, publiée en février, qui mettait l’accent sur l’automatisation. Les améliorations de la version 7.2…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le spécialiste de l’accès réseau a annoncé des débits de 300 Gbt/s pour sa plateforme SASE. Cloudbrink en profite aussi pour étendre son empreinte internationale avec des partenariats en Amérique latine, en Corée et en Afrique.

Quelle que soit la technologie de réseau, le débit est toujours un élément à prendre en compte. C’est le cas en particulier pour les technologies de sécurité, où ce sujet a longtemps été quelque peu contraint et limité par les coûts de l’inspection et du chiffrement. Pour répondre à cette problématique, Cloudbrink affirme avoir franchi une étape en atteignant un débit de 300 Gbps dans les centres de données pour sa technologie SASE.

Fondée en 2019 avec un financement de 25 millions de dollars à ce jour, Cloudbrink a conçu une plateforme définie par logiciel qui intègre la fonctionnalité VPN traditionnelle, l’accès réseau Zero Trust (ZTNA) et des services de passerelle web sécurisée (SWG) dans une architecture SASE homogène optimisée pour les environnements de travail distribué. Le dirigeant de Cloudbrink, Prakash Mana revendique plusieurs années d’expérience au sein d’entreprises telles que Pulse Secure et Citrix. « Au départ, nous pensions que, pour les entreprises, la mobilité serait la prochaine étape », a-t-il déclaré à Networkworld. Cependant, le CEO s’est rapidement rendu compte qu’en se concentrant sur les terminaux, sa startup passait à côté d’un point essentiel : l’évolution des besoins des travailleurs modernes. La pandémie de COVID-19 a accéléré cette transformation, poussant les entreprises à repenser les architectures réseau traditionnelles presque du jour au lendemain alors que l’ensemble du monde du travail devenait hybride. Ce changement a incité Cloudbrink à développer une plateforme capable d’offrir une expérience productive, sécurisée, ultra-rapide, depuis n’importe quel endroit où travaillaient les employés.

Accélération du trafic SASE

Pour développer sa base technique, Cloudbrink s’est intéressée aux expériences de travail mises en place au bureau par les entreprises, puis elle a étendu ces capacités aux travailleurs distants. La société a identifié trois éléments fondamentaux qui définissent les réseaux d’entreprise : une connectivité haute performance, un contrôle d’accès basé sur les rôles et une sécurité intégrale. Ces éléments de base sont fonctionnellement des enjeux types qui ne différencient pas vraiment à différencier Cloudbrink de sa myriade de concurrents sur le marché des SASE.

C’est donc au niveau technique que Cloudbrink a cherché à se différencier, grâce à une série d’innovations. Il y a d’abord une architecture edge distribuée en découplant le logiciel du matériel. La plateforme peut ainsi fonctionner dans 800 centres de données en tirant parti des clouds publics, des réseaux de télécommunications et de l’infrastructure edge. Selon Cloudbrink, cette approche réduit la latence du réseau de 300 millisecondes à une valeur comprise entre 7 et 20 millisecondes. Cette densité améliore considérablement les performances et la réactivité du TCP. Par ailleurs, la société propose une optimisation du protocole en développant ses propres algorithmes d’optimisation du SD-WAN. Ces algorithmes améliorent considérablement l’efficacité et les performances des connexions Internet public à haut débit. Enfin, Cloudbrink apporte une pile de sécurité intégrée. « Nous avons pu proposer des vitesses sécurisées sur des lignes standards pour notre plateforme en intégrant la sécurité à la pile de réseau elle-même », a indiqué Prakash Mana. Plutôt que de traiter la sécurité comme une surcouche distincte qui dégrade les performances, Cloudbrink a intégré les fonctions de sécurité directement dans la pile réseau.

La solution se compose de trois éléments principaux : un logiciel client pour les terminaux des utilisateurs, un plan de gestion du cloud et des connecteurs optionnels pour le datacenter afin d’accéder aux applications internes. Le client se connecte intelligemment à plusieurs nœuds de périphérie simultanément, ce qui assure la redondance et l’optimisation du routage spécifique à l’application.

Extension de la portée mondiale

Au-delà de ses efforts pour augmenter le débit, Cloudbrink a également étendu son empreinte mondiale. La startup a annoncé une expansion mondiale grâce à des accords de distribution et à l’ouverture d’un bureau au Brésil pour desservir les marchés émergents d’Amérique latine, de Corée du Sud et d’Afrique. L’expansion comprend des partenariats exclusifs avec WITHX en Corée, BAMM Technologies pour la distribution en Amérique latine et OneTic pour les marchés africains. La technologie FAST (Flexible, Autonomous, Smart and Temporary) Edges de l’entreprise, définie par logiciel, permet un déploiement rapide des points de présence en tirant parti de l’infrastructure existante de plusieurs opérateurs de télécommunications et fournisseurs de services cloud.

Vers une connectivité sécurisée et flexible (sans trop d’IA)

Alors que les entreprises continuent d’adopter des modes de travail hybrides, Cloudbrink se positionne comme une solution de dernière génération. L’entreprise prévoit de continuer à développer ses capacités d’accès sécurisé, en mettant particulièrement l’accent sur l’amélioration de la sécurité des connexions Internet publiques. La startup adopte notamment une approche mesurée de l’IA, qu’elle utilise de manière stratégique pour optimiser les connexions sans tomber dans l’exagération marketing. « Nous sommes des personnes et des opérateurs pragmatiques… évidemment, nous utilisons tous les récents algorithmes à notre disposition, mais l’IA générative ne peut pas être une fin en soi », a tempéré M. Mana. « Cela ne sert à rien de mettre cette technologie en avant pour le plaisir. C’est la raison pour laquelle nous essayons de résister à la tentation d’emprunter cette voie facile et de faire croire que l’IA générative est une réponse à tout. »

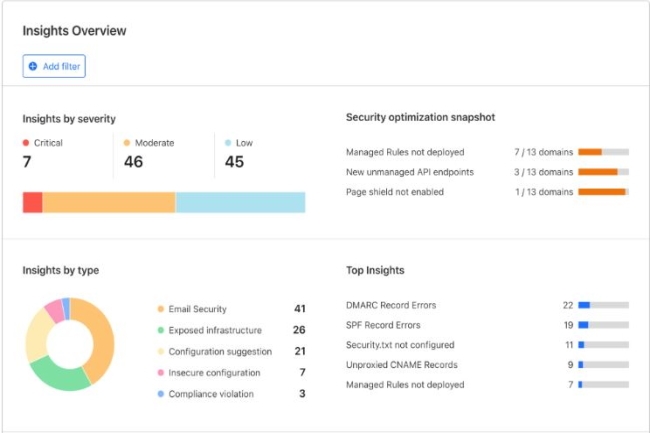

En utilisant la découverte basée sur le réseau, Cloudflare entre dans l’arène de la gestion de la posture de sécurité cloud.

Si ces dernières années, Cloudflare a régulièrement élargi son portefeuille de services de sécurité, une chose lui manquait encore : la gestion de la posture de sécurité dans le cloud (Cloud Security Posture Management, CSPM). Cette catégorie d’outils de sécurité permet aux entreprises de mieux comprendre et de mieux évaluer l’état actuel de la sécurité des applications et de l’infrastructure dans le cloud. Ce n’est plus le cas depuis le lancement, hier, de l’offre Cloudflare Security Posture Management qui aidera les équipes de sécurité à découvrir des actifs dont elles n’ont peut-être même pas connaissance, notamment des applications cloud, des points d’extrémité d’API et même des services alimentés par l’IA. Celle-ci comporte également un tableau de bord unifié avec un aperçu des actifs connus, pour que les entreprises puissent à la fois prioriser et remédier aux risques identifiés.Parmi les principales fonctionnalités de la solution, on peut citer :- La découverte et l’inventaire des actifs en temps réel à travers les applications SaaS et web.- Un tableau de bord unifié qui offre une visibilité sur l’ensemble des actifs technologiques.- La détection continue des menaces et l’évaluation des risques en fonction des actifs.- La protection des applications SaaS contenant des informations sensibles.- La gestion de la posture API avec sept nouvelles analyses de risque.- L’intégration de la gestion de la posture de sécurité du courrier électronique.« La magie de cette solution réside dans le fait qu’un client adhère à CloudFlare, qu’il commence à proxyser le trafic vers notre réseau et qu’à l’intérieur de ce trafic, nous pouvons découvrir les menaces qui pèsent sur lui », a expliqué Michael Tremante, directeur principal des produits chez Cloudflare, lors d’une interview exclusive.Une approche de la gestion de la posture axée sur le réseauLa solution de gestion de la posture de sécurité de Cloudflare fonctionne de manière tout à fait différente des outils traditionnels qui nécessitent généralement des agents installés sur les points finaux ou des connexions API dans les environnements cloud. Son approche basée sur le réseau permet deux voies de découverte distinctes : soit par des services de reverse proxy qui protègent les applications cloud orientées vers le public, soit par l’intermédiaire de capacités de proxy direct via Cloudflare Zero Trust pour le trafic des employés.Lorsque le trafic passe par le réseau de Cloudflare, aussi bien des requêtes entrantes vers les applications d’une entreprise ou un trafic sortant des employés, la plateforme effectue une inspection approfondie des paquets après décryptage. Le système classe automatiquement les actifs découverts, en identifiant les points de terminaison des API, les pages de connexion, les formulaires de paiement et même les services alimentés par l’IA, le tout sans nécessiter de configuration de la part des équipes de sécurité. « Notre proxy est un proxy de couche Layer 7 complet, et notre solution décrypte et recrypte à la périphérie de tout », a indiqué M. Tremante. Pour le trafic des employés, le mécanisme de découverte fonctionne par le biais de la résolution DNS ou de capacités de proxy complètes. « Une fois que le trafic est acheminé par proxy, nous ne faisons pas de différence entre l’utilisateur et l’autre extrémité de la connexion », a-t-il ajouté. « Il peut s’agir d’une application SaaS, d’une application interne personnalisée, du moment qu’elle utilise les protocoles que nous comprenons ».Une gestion de la posture de sécurité contrôlée par le réseauLa gestion de la sécurité des applications SaaS peut s’avérer particulièrement complexe. La plupart des fournisseurs de SaaS ont déjà intégré divers contrôles d’accès et de sécurité, mais il reste encore beaucoup à faire au niveau du réseau. M. Tremante fait remarquer que, par exemple, si une entreprise utilise Microsoft 365, une série de contrôles spécifiques dans le tableau de bord fourni sont plus spécifiques à cet environnement. « Si l’on fait partie d’une équipe de sécurité et que l’on veut s’assurer que seul un sous-ensemble de ses employés accède à Outlook ou à Microsoft 365, et qu’aucun contenu allant vers Outlook n’est malveillant, il est possible de le bloquer en amont avant même qu’il n’atteigne le service Outlook, le réseau a une longueur d’avance, car notre proxy Layer 7 est complet », a-t-il justifié.Se préparer à la conformité PCI DSS 4.0 La plateforme répond également aux exigences de conformité en identifiant automatiquement les problèmes potentiels. La gestion de la posture de sécurité est particulièrement importante pour la conformité réglementaire. L’une des préoccupations auxquelles de nombreuses entreprises seront confrontées ce mois-ci est la conformité à la version 4.0 de la norme PCI DSS (Payment Security Industry-Data Security Standard), qui entrera en vigueur le 31 mars. « Dans le cadre de la gestion de la posture de sécurité, nous découvrons désormais toutes les ressources web externes chargées dans les applications web », a fait valoir Michael Tremante. Cette capacité est un élément clé de la conformité à la norme PCI DSS 4.0.Vers une gestion complète de la posture de sécuritéIl est important de noter que la technologie Cloudflare Security Posture Management n’est pas encore un CSPM complet, car elle se limite à la découverte des actifs déjà protégés par le réseau de Cloudflare. Pour l’avenir, l’entreprise a déjà des projets d’expansion. « Il s’agit de la première étape, et nous nous dirigeons résolument vers la gestion complète de la posture sécurisée », a révélé M. Tremante. « Nous prévoyons de commencer un balayage actif des actifs, même s’ils ne sont pas encore intégrés au réseau de Cloudflare. » Cette capacité permettrait à Cloudflare de se positionner plus directement face aux fournisseurs traditionnels de gestion de la posture de sécurité, tout en conservant son approche centrée sur le réseau comme élément clé de différenciation. « Parfois, les clients pensent qu’ils sont totalement intégrés à Cloudflare, alors qu’ils ont parfois un autre réseau quelque part qu’ils ont complètement oublié », a ajouté M. Tremante.

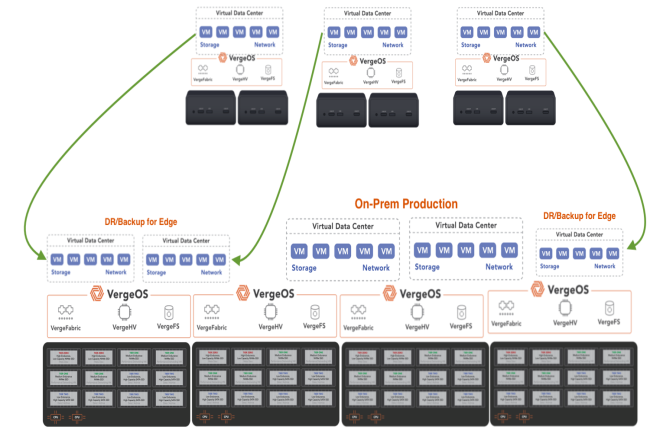

Avec son offre de virtualisation de réseau, VergeIO veut séduire les entreprises qui n’ont pas apprécié les changements apportés par Broadcom à VMware. Sa dernière version SDN VergeFabric comprend des fonctions plus avancées de routage BGP, de surveillance de la sécurité et de gestion du trafic.

VergeIO cherche à bousculer le marché de l’infrastructure virtuelle avec son approche de la virtualisation et du réseau SDN (Software-Defined Networking). L’entreprise fondée en 2010 n’est pas une startup, mais elle ne s’était pas encore faite beaucoup remarquer sur le marché. Sauf que depuis l’acquisition de VMware par Broadcom et les rumeurs de défections de clients VMware, la solution de VergeIO est apparue comme une alternative. Au coeur de son offre, la plateforme VergeOS propose une approche fondamentalement différente des solutions d’infrastructure virtuelle traditionnelles comme VMware. Au lieu de combiner des composants distincts comme un hyperviseur, un stockage et un réseau, VergeOS intègre toutes ces fonctions dans une base de code unique. VergeFabric est l’un de ces éléments intégrés. La semaine dernière, dans le cadre de la mise à jour de sa technologie VergeFabric, l’entreprise a ajouté plusieurs fonctionnalités avancées de mise en réseau au-delà de la commutation virtuelle de base. « Si l’on regarde la pile VMware, il y a évidemment ESXi, vSAN, NSX, le tout bricolé avec vCenter », a déclaré George Crump, directeur marketing de VergeIO. « Notre proposition est fondamentalement différente, car elle intègre tout ce code dans une base de code unique, resserrée et très efficace, de sorte que les fonctions de réseau, de stockage, de l’hyperviseur et, en option, celles de l’interface graphique, font toutes partie du même code. »Contenu et déploiements de VergeIOAlors que l’hyperviseur ESX est au coeur de la plateforme de virtualisation de VMware, VergeIO est basé sur l’hyperviseur open source KVM. Cependant, VergeIO n’utilise pas une version standard de KVM, mais une base d’hyperviseur KVM fortement modifiée, comme la qualifie M. Crump, avec des améliorations propriétaires significatives, avec néanmoins de fortes connexions avec la communauté open-source. Actuellement, 70 % des déploiements de VergeIO se font sur site et 30 % environ via des fournisseurs de services bare-metal, l’adhésion étant particulièrement forte parmi les fournisseurs de services cloud qui hébergent des applications pour leurs clients. Le logiciel nécessite un accès direct au hardware en raison de son intégration de bas niveau avec les ressources physiques. « Depuis novembre 2023, le client type qui adopte notre solution est celui qui a est tombé à la renverse en recevant sa licence de renouvellement de VMware », a expliqué M. Crump. « Plus on possède d’éléments de la pile, plus notre histoire s’améliore ». Un rapport de 2024 du Data Center Intelligence Group (DCIG) a identifié VergeOS comme l’une des cinq principales alternatives à VMware. « VergeIO commence par installer VergeOS sur des serveurs bare metal », indique le rapport. « Il place ensuite les ressources matérielles des serveurs sous sa gestion, les catalogue et les met à la disposition des machines virtuelles. En accédant directement aux ressources matérielles du serveur et en les gérant, il les optimise d’une manière que les autres hyperviseurs ne peuvent souvent pas faire. »Fonctionnalités réseau avancées de VergeFabricVergeFabric est le composant réseau de l’écosystème VergeOS. Il fournit des capacités de réseau SDN en tant que service intégré plutôt que de machine virtuelle ou d’application séparée. VergeFabric est exclusivement disponible dans VergeOS et ne peut pas être déployé en tant que produit autonome ou intégré à d’autres hyperviseurs tels que VMware ESX. La dernière version de VergeFabric va au-delà de la virtualisation de réseau de base pour inclure un ensemble plus large de capacités de mise en réseau. Plus précisément, la version améliorée de VergeFabric comprend désormais :- Le routage BGP qui permet de définir des itinéraires entre différents centres de données physiques et virtuels.- Une fonctionnalité complète de pare-feu pour le contrôle d’accès et la sécurité.- Des services DNS directement intégrés dans la plateforme.- Une surveillance de la sécurité avec mise en miroir des ports pour la surveillance du trafic est-ouest et nord-sud à des fins d’analyse de la sécurité.- La gestion du trafic, y compris la limitation du débit pour un meilleur contrôle des ressources.Multi-location et segmentation du réseau pour les datacenters virtuelsL’une des caractéristiques les plus remarquables de VergeFabric est son approche de la multi-location qui permet de créer des centres de données virtuels. Cette capacité est particulièrement précieuse pour les fournisseurs de services qui doivent isoler les environnements des clients tout en partageant l’infrastructure physique. « Lorsqu’ils intègrent un nouveau client, ils utilisent notre multi-location, que nous appelons centre de données virtuel, pour coordonner ce client particulier dans sa propre zone », a fait valoir M. Crump. « Il partage toujours les mêmes ressources, mais à partir de ce moment-là, il s’agit de son propre monde ». Cette segmentation se fait automatiquement au niveau du réseau. M. Crump fait remarquer que dès qu’un centre de données virtuel est créé, il est automatiquement segmenté par rapport aux autres. La plateforme prend en charge un nombre illimité de réseaux, tant internes qu’externes, avec un contrôle granulaire des communications. À l’avenir, VergeIO prévoit d’intégrer davantage de capacités de sécurité dans la plateforme au cours des prochaines versions, y compris de l’IA. M. Crump a indiqué que les capacités de détection des menaces, en particulier, utiliseront la télémétrie provenant de l’hyperviseur, du réseau et des composants de stockage. « À partir de maintenant, nous essayons vraiment de tirer parti de ces données télémétriques sur des éléments généralement séparés les uns des autres », a-t-il précisé.

- 1

- 2