Pour des raisons de sécurité et réglementaires, les entreprises préfèrent garder le contrôle du déploiement du SASE. Dans ce cadre, Versa Networks propose une offre sur site ou dans un cloud privé.

Depuis sa création, le SASE (secure access service edge) a été majoritairement déployé dans un modèle SaaS, selon lequel les services de sécurité réseau sont fournis à partir du cloud. Cependant, certaines entreprises ont des besoins stricts en matière de sécurité et de conformité réglementaire qui exigent un contrôle direct sur le déploiement et la gestion du SASE. C’est là qu’intervient le concept de « SASE souverain » qui propose aux entreprises et aux fournisseurs de services de déployer une plateforme dans leurs propres environnements sur site ou dans un cloud privé, plutôt que de dépendre d’un service cloud partagé.

Sur ce marché en pleine expansion, Versa Networks fait son entrée avec une offre dédiée en concurrençant le pionnier en la matière Fortinet (qui a sorti sa solution en août 2024). Après le modèle cloud et un service privé, les logiciels SASE de Versa Networks fonctionnent sur du matériel et des environnements appartenant aux clients. « Nous observons déjà cette tendance, et les clients demandent à déployer du SASE dans leur propre infrastructure isolée pour avoir plus de confidentialité et de contrôle », a déclaré Kelly Ahuja, CEO de la société.

Fonctionnement du SASE sur site de Versa

Pour certains types d’offres SaaS privées, les fournisseurs proposent simplement aux entreprises ce qu’elles appellent un déploiement privé, c’est-à-dire la possibilité d’installer et d’exécuter à l’intérieur d’un cloud privé virtuel (VPC). Mais l’approche de Versa Networks est plus qu’un simple déploiement dans un cloud privé virtuel. Le service fonctionne entièrement sur une infrastructure contrôlée par le client. La solution est basée sur le système d’exploitation Versa Operating System (VOS), qui, par son architecture à pile unique, intègre les fonctions de réseau et de sécurité. Celles-ci comprennent le VPN, le SD-WAN sécurisé, la protection du traitement à la périphérie, le NGFW, le pare-feu en tant que service (Firewall as a Service, FWaaS), la passerelle web sécurisée (Secure Web Gateway, SWG), la protection contre les menaces avancées, la protection contre les fuites de données, l’accès réseau Zero Trust (Zero-Trust Network Access, ZTNA) et le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB).

L’offre est personnalisable autrement dit, les clients peuvent choisir leurs propres ressources IT, que ce soit sur site ou dans un cloud privé. Le fournisseur fournit la brique logicielle et recommande le matériel, mais le client garde le contrôle total du déploiement. Le système prend en charge le provisionning de machines virtuelles et de conteneurs, laissant aux entreprises le choix du modèle d’infrastructure qu’elles préfèrent. Tous les composants, y compris les fonctions de sécurité avancées telles que le sandboxing et l’élimination des logiciels malveillants, qui nécessitaient traditionnellement des services cloud, peuvent fonctionner dans l’environnement du client.

Plus de capacités d’intégration

A ceux qui s’inquiètent, Versa maintient les mêmes fonctionnalités sur son offre SASE dans le cloud et sur site. Il propose même un contrôle supplémentaire sur les flux et les politiques de sécurité. « Nous disposons de notre propre équipe de recherche sur les menaces de sécurité qui fournit des flux », a expliqué Kelly Ahuja. Il ajoute « nous pouvons également intégrer les flux de nos clients. Et un fournisseur de services disposant d’une grande équipe de recherche sur les menaces de sécurité peut en faire de même ». Le modèle d’assistance du SASE Souverain diffère considérablement des services basés sur le cloud. Les entreprises travaillent généralement avec des intégrateurs de systèmes pour mettre en place des capacités de support interne, tandis que les fournisseurs de services développent leurs propres équipes d’analyse L1 et L2. Versa fournit un support de niveau 3 sans nécessiter d’accès direct aux environnements ou aux données des clients. Pour les opérations quotidiennes, les entreprises peuvent tirer parti des outils alimentés par l’IA de Versa, notamment « Verbo », le copilote pour le dépannage et la gestion. Le système comprend des moteurs de détection des anomalies et de corrélation qui analysent les journaux et les tickets afin d’automatiser la résolution des problèmes.

Développer le SASE sur site et la version universelle

Pour l’avenir, la feuille de route de Versa est axée sur l’évolution du SASE sur site et l’expansion de l’offre SASE universel (plateforme unifiée). « Nous visons clairement à aider les clients à construire leur propre réseau autoprotégé grâce, d’une part à la convergence du réseau et de la sécurité en une seule pile au niveau de la plateforme, et d’autre part, à une simplification radicale de la mise en œuvre de l’automatisation ».

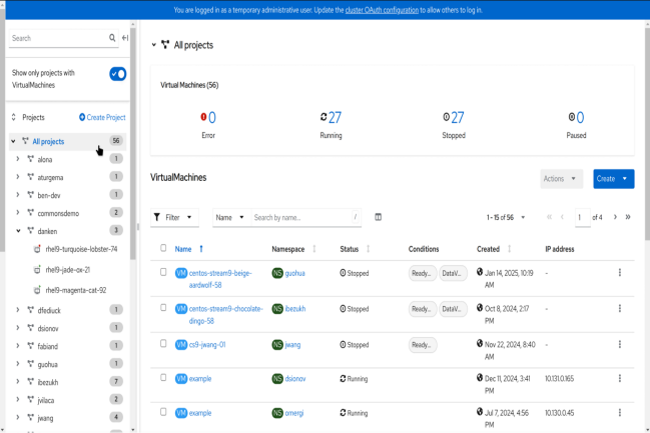

La dernière version de la distribution Kubernetes, Openshift, de Red Hat apporte son lot d’évolutions sur la partie réseau et sécurité. Le support de la segmentation personnalisée et l’intégration avec des systèmes de gestion de secret tiers sont au programme.

Petit à petit, Red Hat étoffe sa plateforme Openshift avec des fonctions réseaux et de virtualisation plus avancées. Pour rappel, la plateforme est la distribution Kubernetes de la filiale d’IBM pour le déploiement des environnements nativement cloud. Dans la version 4.18, l’éditeur a intégré des capacités dédiées au réseau comme la mise en réseau adapté aux machines virtuelles. Cette dernière « fait référence aux améliorations de mise en…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Basé sur un projet open source dédié à Kubernetes, Connectivity Link de Red Hat fournit des fonctions de gestion de trafic et de sécurité des applications dans des écosystèmes multicloud.

Après avoir dévoilé récemment OpenShift Virtualization Engine pour les déçus de VMware, Red Hat s’intéresse à la connectivité des applications dans les environnements multicloud complexes. Dans ce cadre, la filiale d’IBM lance Connectivity Link avec plusieurs fonctions comme la gestion du trafic, l’application de politiques et le contrôle d’accès basé sur les rôles,…. La solution est basée sur le projet open source Kuadrant, retenu par la CNCF (cloud native computing foundation)…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Afin de simplifier les opérations IT des entreprises, Red Hat Enterprise Linux 9.5 se dote de fonctions de sécurité, d’une gestion améliorée de la console web et de meilleures capacités de mise en réseau.

Présentée récemment et disponible depuis le 14 novembre, la distribution Red Hat Enterprise Linux 9.5 (RHEL) apporte de nombreuses mises à jour et améliorations qui impactent presque tous les aspects des opérations IT et des systèmes. Depuis son lancement en 2022, Red Hat Enterprise Linux 9.x a bénéficié de mises à jour incrémentielles tous les six mois, recevant chaque fois des fonctionnalités supplémentaires. La dernière version de la plateforme Linux d’entreprise la plus importante au monde présente plus de 70 améliorations, dont des capacités de mise en réseau avancées jusqu’à des outils de gestion de conteneurs améliorés. Ces udpates visent à répondre aux principaux défis auxquels sont confrontées les équipes IT des entreprises, notamment la complexité croissante des infrastructures modernes, le besoin d’une sécurité renforcée dans les charges de travail d’IA et la demande de flux de travail plus efficaces pour les développeurs.

Les principales mises à jour de RHEL 9.5 sont les suivantes :

– une prise en charge améliorée du calcul confidentiel, ou confidential computing, pour les charges de travail d’IA ;

– de nouvelles fonctionnalités de gestion de fichiers dans la console web ;

– un nouveau rôle système pour la configuration automatisée à l’échelle ;

– des configurations d’images pré-durcies dans Image Builder ;

– la prise en charge de BIND 9.18 pour améliorer les capacités DNS.

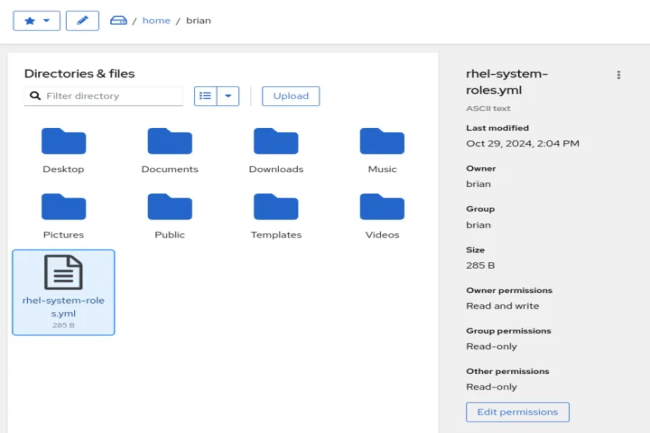

Une console améliorée pour faciliter la gestion de RHEL

Pour gérer la distribution, nombreux sont les gestionnaires de Linux d’entreprise à s’appuyer encore sur l’interface de ligne de commande (CLI). Cependant, tous les utilisateurs ne souhaitent pas travailler avec ce type d’interface, certains lui préférant une interface utilisateur graphique. L’une des principales caractéristiques de RHEL 9.5 est l’extension significative des capacités de la console web. Cet ajout fournit une interface de gestion de fichiers complète à partir de laquelle les administrateurs peuvent effectuer des tâches quotidiennes de gestion de fichiers sans utiliser la ligne de commande. « La console web comprend désormais un composant de gestion de fichiers fourni par le paquet cockpit-files », a expliqué Scott McBrien, responsable du marketing des produits techniques, RHEL, chez Red Hat. « Ce composant propose aux utilisateurs de naviguer dans le système de fichiers, de télécharger de nouveaux fichiers sur la machine, et d’effectuer des opérations de fichiers régulières comme copier, déplacer et renommer des fichiers. »

Une infrastructure de réseau améliorée pour un meilleur accès à l’IPv6

Parce que RHEL est utilisée comme base pour les déploiements à l’échelle de l’entreprise, du cloud et même des télécommunications, la pile réseau de l’OS revêt une importance particulière pour les utilisateurs. La version 9.5 apporte des améliorations notables à la mise en réseau qui renforcent la connectivité et la sécurité dans les environnements hybrides. Elle prend dorénavant en charge l’utilisation simultanée des services firewalld et nftables, mettant fin ainsi aux limitations antérieures qui restreignaient les administrateurs à un seul service à la fois. Firewalld est un service de pare-feu Linux couramment utilisé, tandis que nftables assure le filtrage et la classification des paquets réseau. Il est également intéressant pour les professionnels des réseaux d’utiliser les services nftables pour filtrer et classer les paquets réseau.

Par ailleurs, le fait que NetworkManager RHEL prenne désormais en charge la connexion aux VPN IPsec qui utilisent l’adressage IPv6 est aussi particulièrement intéressant pour les administrateurs réseau. « Auparavant, NetworkManager ne prenait en charge que l’adressage IPv4 lors de l’utilisation du plugin NetworkManager-libreswan pour se connecter à un VPN IPsec (Internet Protocol Security) », indiquent les notes de mise à jour de la version 9.5 de RHEL. « Avec cette mise à jour, il est possible de se connecter à des VPN IPsec qui utilisent l’adressage IPv6. » NetworkManager supporte à présent le paramètre ‘leftsubnet’ pour les VPN IPsec, ce qui donne accès à des configurations plus sophistiquées de sous-réseau à sous-réseau. De plus, l’utilitaire nmstate supporte désormais l’option cwnd (congestion window clamp), offre ainsi un meilleur contrôle de la gestion du trafic TCP.

Des outils pour développeurs et innovation en matière de conteneurs

RHEL 9.5 marque un changement significatif dans les outils de développement avec le Java Developer Kit (JDK) 17 qui devient l’implémentation Java par défaut, en remplacement du JDK 11. Cette évolution améliore les performances des applications, accélère l’exécution du code et renforce les capacités de mise à l’échelle, tout en maintenant la rétrocompatibilité avec les applications existantes. La gestion des conteneurs fait l’objet d’une mise à jour majeure avec Podman 5.2, qui introduit la fonction de construction de fermes Podman.

Avec cette optimisation, les développeurs peuvent construire des images multiplateformes sur des machines distantes à l’aide d’une seule commande, rationalisant ainsi le processus de développement et de déploiement de conteneurs dans divers environnements. La plateforme de conteneurs Podman de Red Hat offre une bonne alternative à la technologie de conteneurs Docker.

Renforcement de la sécurité de l’informatique confidentielle

Les améliorations de la sécurité sont la pierre angulaire de RHEL 9.5, avec plusieurs évolutions stratégiques de l’architecture de sécurité de la distribution open source. Le nouveau rôle système sudo offre une configuration automatisée des privilèges sudo à l’échelle, et aux entreprises de déléguer des tâches administratives de manière plus sécurisée tout en maintenant des configurations cohérentes dans l’ensemble de leur environnement. RHEL 9.5 renforce également sa position dans l’informatique confidentielle, ou confidential computing, en particulier pour les charges de travail d’IA, en introduisant des mécanismes de protection améliorés qui sécurisent les données sensibles tout en permettant aux systèmes d’IA de traiter de grands ensembles de données.

Image Builder apporte désormais des configurations d’images pré-durcies, intégrant dès le départ les meilleures pratiques de sécurité directement dans les images système. « Red Hat Enterprise Linux Image Builder propose à présent des constructions conformes aux normes de sécurité communes, de sorte que l’image résultante comporte des choix d’installation pour répondre à la norme sélectionnée », a précisé M. McBrien. Par exemple : Il est difficile de modifier l’agencement des partitions d’une machine en marche pour avoir des systèmes de fichiers séparés, mais si ces choix sont faits lors de l’installation, cela devient beaucoup plus simple. Celui-ci a également indiqué que la prise en charge des technologies Intel SGX et AMD SEV était disponible en avant-première technique dans cette version. « Ces technologies cryptent la mémoire des machines virtuelles afin d’en dissimuler le contenu à l’hyperviseur du système. ».

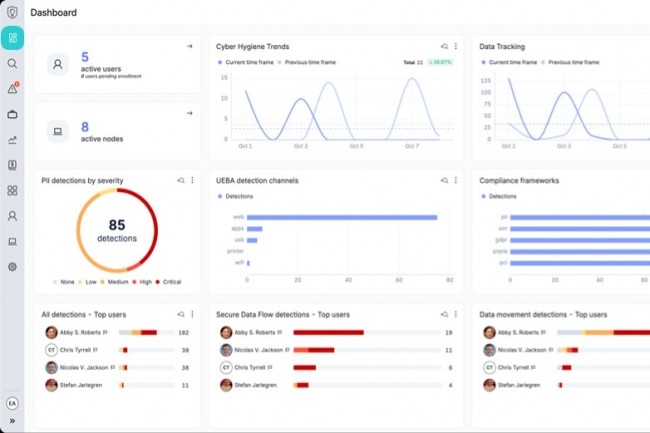

Le FortiDLP de Fortinet combine l’IA et la protection basée sur l’origine pour sécuriser les données d’entreprise.

Fortinet étend ses capacités de prévention des pertes de données (Data Loss Prevention, DLP) avec le lancement de produits FortiDLP alimentés par l’IA. FortiDLP s’appuie sur la technologie de Next DLP acquise en août dernier. La plateforme FortiDLP offre un suivi automatisé des mouvements de données, une surveillance des applications cloud et des mécanismes de protection des terminaux fonctionnant aussi bien en ligne que hors ligne. Le fournisseur propose déjà des capacités DLP réseau dans son portefeuille, y compris des capacités DLP réseau, intégrées à FortiGate NGFW. L’entreprise a également associé des fonctionnalités DLP à ses solutions FortiSASE, FortiProxy et FortiMail. « La nouveauté avec FortiDLP, c’est que c’est la première solution DLP autonome pour les points de terminaison, et qu’elle s’inscrit dans une stratégie plus large visant à étendre et à améliorer l’ensemble de notre portefeuille de protection des données », a déclaré Nirav Shah, vice-président des produits et des solutions chez Fortinet.

Une protection des données renforcée

L’architecture de FortiDLP comprend plusieurs composants techniques clés. Le système déploie l’apprentissage machine au niveau des terminaux, ce qui permet une surveillance continue des données sans connectivité réseau permanente. La plateforme met en œuvre une protection basée sur l’origine, en suivant le mouvement des données depuis les terminaux et les appareils mobiles non gérés jusqu’aux destinations externes, y compris les lecteurs USB, les imprimantes et les applications cloud. Des systèmes de classification automatisés pour l’identification des données et des mécanismes d’application des politiques en temps réel font également partie de la plateforme. Ces systèmes fonctionnent sur plusieurs canaux, y compris les déploiements dans le cloud, les applications locales et les appareils gérés et non gérés. Une base de données personnalisable de plus de 500 modèles de données et de politiques prédéfinis simplifie et accélère le déploiement et l’intégration de la prévention des pertes de données dans les environnements existants. « FortiDLP s’intègre à la Security Fabric de Fortinet et complète le service FortiGuard Data Loss Prevention (DLP) existant », a précisé M. Shah. « Les clients de Fortinet peuvent ainsi mettre en œuvre des politiques d’identification des données cohérentes sur les terminaux, le réseau et le cloud. »

Identification des données sensibles

Le processus d’identification et de détermination des données à protéger est un défi commun aux technologies DLP. FortiDLP classifie automatiquement les IP et les données sensibles au point d’accès, et il suit et contrôle la sortie de ces données. La plateforme intègre un certain nombre d’approches pour accélérer l’intégration, notamment Secure Data Flow qui identifie les données sensibles au point d’origine et enregistre toutes les manipulations de données à partir de ce point. M. Shah explique qu’avec FortiDLP, il n’est pas nécessaire de passer par des processus préalables comme la découverte, la classification et l’étiquetage des données, ou la création de politiques, avant la mise en service de la protection des données. « Ces activités sont inhérentes aux solutions DLP existantes et entraînent des délais de protection très longs, qui peuvent aller de plusieurs mois à plusieurs années, avant qu’une protection efficace des données puisse être mise en place, ainsi que des coûts d’assistance continus considérables », a-t-il fait valoir. « FortiDLP est une solution cloud native/SaaS basée sur des agents, ce qui signifie qu’elle peut être activée en quelques minutes pour fournir une visibilité immédiate sur les flux de données de l’entreprise et initier le référencement des données des utilisateurs. »

L’IA de FortiDLP

L’intelligence artificielle intervient à différents niveaux de FortiDLP. Le fournisseur assure des capacités de protection contre l’IA fantôme. Le système surveille et contrôle les flux de données vers les plateformes d’IA publiques comme ChatGPT et Google Gemini, en mettant en œuvre des restrictions basées sur des politiques tout en maintenant une flexibilité opérationnelle. L’idée de base est d’empêcher la fuite de données propriétaires vers des plateformes d’IA génériques. L’IA est également utilisée pour rendre plus efficace la détection des risques potentiels liés aux données. M. Shah a précisé que l’apprentissage machine était intégré dans l’agent FortiDLP sous Windows, MacOS et Linux. Il établit une base d’activité normale et détecte les interactions nouvelles et anormales d’un employé avec les données. De plus, dans FortiDLP, les modules de gestion des incidents et des cas utilisent FortiAI pour automatiser la création de rapports d’incidents basés sur l’observation d’activités à haut risque. « Le système FortiAI contextualise aussi automatiquement l’activité des employés pour permettre à un analyste de déduire rapidement si l’activité est malveillante ou non en fonction des normes de l’entreprise et du groupe de référence », a ajouté M. Shah.

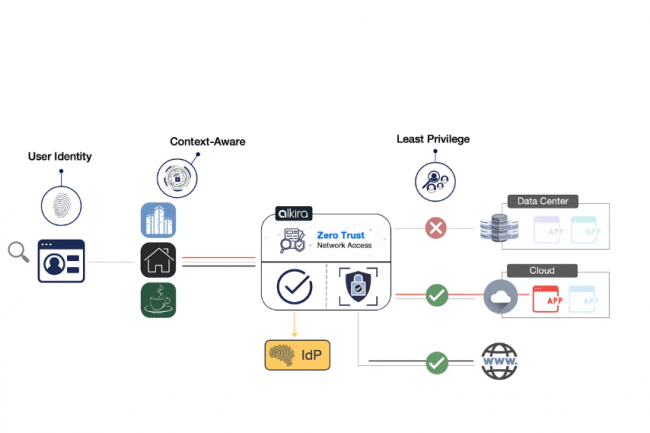

Le fournisseur de solutions réseau-as-a-service (NaaS) Alkira étend la sécurité de sa plateforme aux politiques et à la posture de l’utilisateur afin d’offrir une approche zero trust.

La plateforme Network as-a-service (NaaS) d’Akira s’enrichit de capacités d’accès zero trust (Zero Trust Network Access ou ZTNA). Le fournisseur propose un service SaaS pour l’infrastructure réseau à la demande. Son « backbone en tant que service » permet aux clients de connecter des succursales, des charges de travail dans le cloud et des applications à travers le fabric d’Alkira. La plateforme offre une visibilité, un contrôle et une gouvernance sur le réseau, ainsi qu’une insertion dynamique de services, sur lesquels les entreprises peuvent s’appuyer pour intégrer des services tiers, de pare-feux notamment, dans leur réseau.La capacité ZTNA étend les fonctionnalités de sécurité existantes d’Alkira afin d’assurer un contrôle plus granulaire des utilisateurs présents sur le réseau. Le concept de base du ZTNA consiste à faire en sorte que tous les accès soient authentifiés et qu’il n’y ait pas de confiance implicite, simplement parce qu’un utilisateur a accès à un réseau. « L’ajout du ZTNA sur le fabric sur lequel on fait déjà du ‘on prem-on prem’, du ‘cloud-cloud’, du ‘on prem-cloud’, de tout à Internet, etc., permet désormais d’ajouter aussi des utilisateurs directement dans ce même fabric », a expliqué Manan Shah, vice-président senior des produits chez Alkira. « Un utilisateur peut se connecter directement à un point d’échange dans le cloud et bénéficier du même type de visibilité, de gouvernance et de contrôle sur les ressources auxquelles il peut accéder sur le réseau ».L’entreprise a été fondée en 2018 par d’anciens employés de Cisco, qui étaient déjà à l’origine de la création de Viptella, un fournisseur de SD-WAN racheté par l’équipementier de San José. En mai dernier, Alkira a levé 100 millions de dollars lors d’un tour de table de Série C.

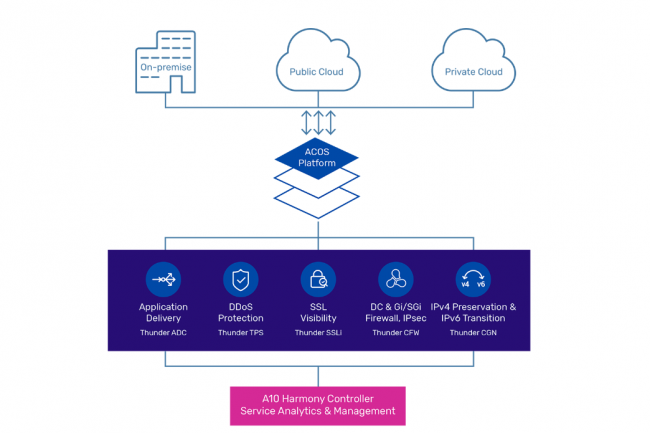

La dernière mise à jour d’A10 Networks concerne l’Advanced Core Operating System (ACOS), la défense contre les bots, plus des améliorations DDoS et des capacités de gestion unifiée pour lutter contre l’évolution des cybermenaces.

Afin d’aider les entreprises à se protéger sont des risques croissants, y compris ceux liés à des attaques potentiellement basées sur l’IA, A10 Networks fait évoluer ses plateformes. Les améliorations apportées à la technologie du fournisseur de sécurité réseau couvrent plusieurs produits, en particulier une version améliorée de l’Advanced Core Operating System (ACOS) et une capacité de protection contre les robots alimentée par l’IA. A10 Networks a également amélioré ses services de déni de service distribué (Distributed Denial of Service, DDoS), et introduit une technologie de gestion appelée A10 Control pour la gestion centralisée de l’infrastructure réseau. « Alors que nos clients cherchent à moderniser leurs apps et leur infrastructure avec l’intelligence artificielle, nous cherchons déjà à aider nos clients à relever les défis de latence, de résilience et de sécurité posés par l’inférence de l’IA et les déploiements GenAI », a déclaré Akhilesh Dhawan, directeur principal du marketing des produits chez A10 Networks.

Un OS renforcé pour l’IA

Tous les équipements d’A10 Networks fonctionnent avec le système d’exploitation de réseau central Advanced Core Operating System (ACOS) du fournisseur. Jusqu’à présent, la technologie était basée sur le système d’exploitation Linux CentOS. Pour sa dernière version, l’entreprise est passée à Red Hat Enterprise Linux (RHEL). « Cette décision nous permettra de répondre aux besoins des entreprises et aux cas d’usage spécifiques à l’IA », a expliqué M. Dhawan. A10 Networks prévoit d’inclure des modèles d’IA dans les prochaines versions d’ACOS. « L’objectif est de se décharger de certaines tâches gourmandes en ressources processeur et à AI Inference d’offrir de meilleures performances », a ajouté M. Dhawan. « Notre future feuille de route prévoit aussi de protéger les clients contre les menaces axées sur l’IA comme les injections rapides, l’empoisonnement des données et autres. »

A10 développe également une protection contre les robots alimentés par l’IA. Selon M. Dhawan, aujourd’hui, les solutions de sécurité d’A10 se concentrent principalement sur la protection contre les risques de sécurité du Top 10 de l’Open Worldwide Application Security Projec (OWASP) et les attaques DDoS, y compris les attaques DDoS menées par des robots. La protection contre les robots alimentée par l’IA permettra à A10 d’étendre sa protection contre d’autres types de robots effectuant des attaques de logique commerciale comme le scraping ou moissonnage, le scalping (une forme frauduleuse de manipulation de marché), la prise de contrôle de compte (Account Takeover, ATO) et la fraude ciblant malicieusement les sites web.

Une autre vision de la sécurité des réseaux

Le portefeuille d’A10 Networks couvre aujourd’hui deux domaines principaux. Les solutions rangées dans A10 Infrastructure répondent aux défis liés à la performance, à la fiabilité et aux menaces de sécurité au niveau de l’infrastructure. L’autre domaine du portefeuille, connu sous le nom de A10 Defend, s’attaque aux défis liés aux menaces de sécurité au niveau des applications, notamment les menaces DDoS et OWASP. M. Dhawan a précisé qu’à ce jour, A10 disposait de deux consoles de gestion distinctes pour ces deux domaines de solutions. « Comme nos clients cherchent à simplifier leur IT, nous unifions notre console de gestion avec A10 Control, qui peut gérer à la fois notre infrastructure et nos solutions de sécurité et fournir une visibilité et une gestion complètes dans un tableau de bord unique », a-t-il ajouté.

Plus de protection DDoS

Les mises à jour d’A10 s’accompagnent d’un ensemble élargi de capacités de protection contre les attaques DDoS. « Cela fait des années qu’A10 protège les petits et grands fournisseurs de services ainsi que les entreprises contre les menaces DDoS », a fait remarquer M. Dhawan. La nouveauté, c’est que la protection DDoS sur site existante d’A10 Defend est complétée par une capacité d’atténuation des attaques volumétriques importantes dans le cloud. « Nos entreprises clientes ont évolué dans leurs exigences de sécurité et ont besoin d’une protection contre les attaques DDoS occasionnelles de très gros volume, et nous nous efforçons de relever ces défis pour elles », a fait valoir M. Dhawan.

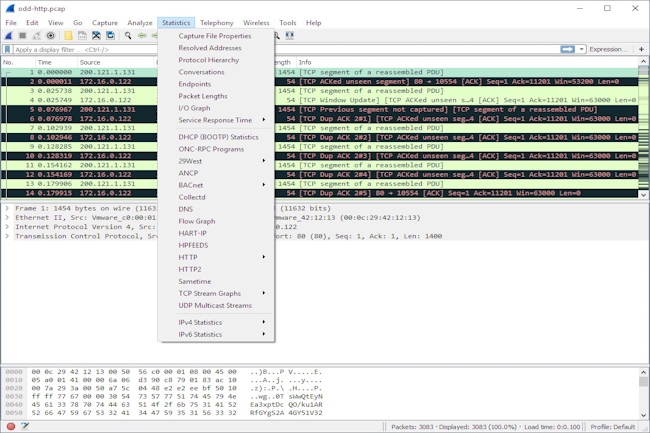

Disponible depuis le 28 août, la dernière version 4.4 de Wireshark, le célèbre analyseur de protocoles réseau open source, s’enrichit de plusieurs fonctionnalités. L’analyseur change aussi de gouvernance.

L’analyseur de protocole réseau open source Wireshark est l’une des technologies parmi les plus utilisées par les professionnels des réseaux. Les fonctionnalités ajoutées à la version 4.4, généralement disponible depuis le 28 août, visent à faciliter son utilisation et à mieux comprendre ce qui se passe sur un réseau.Cette déclinaison bénéficie notamment :- de dialogues graphiques améliorés (graphiques E/S, graphiques de flux, graphiques de flux TCP) ;- d’un changement automatique de profil en fonction des filtres d’affichage ;- de filtres d’affichage améliorés.- de la prise en charge de plusieurs protocoles supplémentaires, notamment ATN Security Label, Bit Index Explicit Replication (BIER), ZeroMQ Message Transport Protocol (ZMTP) et Matter Bluetooth Transport Protocol (MatterBTP).Wireshark a été créé en 1997 par Gerald Combs sous le nom originel d’Ethereal dont il est toujours le principal développeur. Le changement de nom a eu lieu en 2006. Selon M. Combs, les améliorations apportées par Wireshark 4.4.0 aux dialogues de graphiques, aux filtres d’affichage et aux colonnes personnalisées devraient être particulièrement utiles aux professionnels des réseaux. « Les différents dialogues de graphiques comportent un certain nombre de corrections de bogues, d’améliorations des performances et de la convivialité qui aideront les utilisateurs à analyser les données plus rapidement et plus efficacement », a déclaré le développeur. « La syntaxe du filtre d’affichage comporte aussi un certain nombre de petites améliorations qui constituent une mise à niveau notable pour les utilisateurs de tous horizons ». Le développeur fait remarquer que bon nombre des améliorations apportées au filtre d’affichage se reflètent également dans la fonction de colonnes personnalisées, qui permet aux utilisateurs de mieux contrôler le contenu de la liste des paquets. « Pour les personnes qui utilisent Wireshark quotidiennement, tous ces changements devraient améliorer considérablement leur flux de travail », a affirmé M. Combs.Changements progressifs et grandes améliorationsLa plupart des modifications apportées à Wireshark 4.4.0 sont considérées par M. Combs comme incrémentielles. Mais cela ne signifie pas qu’elles n’ont pas d’impact. « Le fait d’apporter continuellement des améliorations progressives au fil du temps peut s’avérer très puissant », a fait valoir le développeur. Le changement automatique de profil est un exemple d’amélioration progressive que l’on trouve dans cette mise à jour. Comme l’a rappelé M. Combs, cela fait de nombreuses années que Wireshark prend en charge les profils de configuration qui rendent possible la modification d’éléments comme la disposition de l’écran, les règles de coloration, l’affichage des boutons de filtrage, etc. Cette fonctionnalité permet de créer des configurations personnalisées pour différents types de trafic et d’environnements et de passer rapidement de l’une à l’autre. « La version 4.4.0 ajoute également la commutation automatique de profil, c’est-à-dire la possibilité d’associer un filtre d’affichage à un profil de configuration », a expliqué M. Combs. « Au moment de charger un nouveau fichier de capture et quand le filtre d’un profil correspond au contenu du fichier, Wireshark bascule automatiquement vers ce profil ».Une fondation pour soutenir l’analyseurAu fil des ans, Wireshark a bénéficié du soutien de plusieurs entreprises, dont Riverbed et, plus récemment, de Sysdig créé par Loris Degioanni. Sous la direction de ce dernier, la Fondation Wireshark a été officiellement créée en mars 2023 afin de fournir une gouvernance et un lieu ouvert pour l’évolution continue de la technologie open source. « Au cours de l’année écoulée, la Wireshark Foundation s’est principalement attachée à assurer la continuité de notre communauté », a précisé M. Combs. Ce dernier a fait remarquer qu’avant la création de la fondation, les aspects organisationnels du projet Wireshark étaient pris en charge par Sysdig, notamment l’infrastructure du projet et la logistique du SharkFest, la conférence des développeurs et des utilisateurs de Wireshark. « Grâce à l’aide de Sysdig, la transition du projet Wireshark a pu se dérouler en douceur et la fondation a pu fonctionner de manière autonome, ce qui est bénéfique à la fois pour le projet et pour sa communauté », a fait valoir M. Combs. « Depuis la transition, notre directrice exécutive, Sheri Najafi, a fait un excellent travail pour développer la fondation et faire avancer sa mission grâce à des initiatives comme le parrainage de Women in Technology, qui aide les femmes qui se lancent dans le domaine de la cybersécurité à assister gratuitement au SharkFest », s’est félicité M. Combs. « Nous prévoyons d’entreprendre d’autres initiatives de ce genre à l’avenir ». En ce qui concerne l’avenir de la technologie Wireshark elle-même, M. Combs se dit très enthousiaste sur le développement en cours pour 2024 et aux perspectives pour 2025. « J’ai travaillé à l’extension de Wireshark au-delà des paquets et à l’ajout de l’analyse des appels système et des journaux, et j’aurai beaucoup à dire à ce sujet dans les mois à venir », a-t-il ajouté.

- 1

- 2