L’augmentation et la diversification des noms de domaines de premier niveau apporte des opportunités de visbilité pour de nombreuses sociétés, organisations privées, publiques ou gouvernementales. Mais elle constitue aussi une aubaine pour les pirates qui les utilisent à des fins malveillantes.

Le système de noms de domaine a considérablement évolué depuis sa création. Ce qui n’était au départ qu’une poignée de domaines génériques de premier niveau (.com, .net et .org) s’est développé pour compter plus de 1 400 TLD (noms de domaines de premier niveau) valides en octobre 2025. Une autre vague d’expansion est d’ailleurs prévue pour avril 2026. Cette croissance rend indispensable pour les opérateurs réseau et les équipes de sécurité de comprendre les modèles d’utilisation des TLD et les risques liés à la sécurité. Cette semaine, Cloudflare a publié son rapport sur l’état des TLD via sa plateforme Radar. Ce service agrège des données provenant de plusieurs sources, notamment le résolveur DNS public 1.1.1.1 de Cloudflare, le service de sécurité des e-mails et les journaux de transparence des certificats.

L’analyse révèle des conclusions inattendues :

– Le TLD .su de l’ère soviétique occupe la première place en termes de visibilité DNS, principalement grâce aux requêtes provenant d’un jeu en ligne très populaire ;

– Certains TLD de niche affichent des taux d’e-mails malveillants supérieurs à 94 %, le .motorcycles arrivant en tête avec 94,7 % ;

– Malgré plus de 1 400 TLD disponibles, le .com représente toujours plus de 60 % de toutes les requêtes DNS ;

– Le TLD .ai, axé sur l’IA, affiche un taux d’adoption inférieur aux prévisions compte tenu de la prolifération des entreprises spécialisées dans l’IA ;

– Le TLD .dev occupe la 7e place en termes de visibilité DNS.

« L’une des plus grandes surprises a été le classement très élevé de .dev dans le classement Magnitude et la distribution préalable des certificats », a déclaré David Belson, responsable de l’analyse des données chez Cloudflare, à NetworkWorld. « En tant que domaine destiné aux développeurs, je pensais que son utilisation serait plus limitée. De même, avec l’explosion des entreprises et des plateformes axées sur l’IA, je m’attendais à ce que .ai ait un classement Magnitude plus élevé, avec une utilisation plus répandue. »

Magnitude DNS : une mesure de la visibilité des TLD

Le rapport se sert du système de classement DNS Magnitude, une métrique initialement développée par l’autorité d’enregistrement nic.at. Il mesure la portée d’une extension sur Internet plutôt que le simple volume de requêtes. Le calcul tient compte du nombre de réseaux uniques (sous-réseaux IP clients agrégés) qui envoient des requêtes pour les domaines sous chaque TLD. Le résultat est une note comprise entre 0 et 10. Cette approche fournit des données de visibilité plus précises que le simple comptage des requêtes. Un petit nombre de sources peut générer des volumes de requêtes disproportionnés. Des valeurs de magnitude plus élevées indiquent une visibilité mondiale plus large.

Top 10 des noms de domaines de premier niveau les plus visibles d’après une analyse basée sur la métrique DNS Magnitude développée par l’autorité d’enregistrement nic.at pour estimer la visibilité d’un domaine sur Internet. (crédit : Cloudflare)

L’apparition de .su en tête du classement par Magnitude a pris les chercheurs au dépourvu. Initialement attribué à l’Union soviétique en 1990, ce TLD a perduré malgré la dissolution de l’URSS en 1991. L’Icann prévoit apparemment de le retirer en 2030. L’analyse montre que .su n’occupe jamais la première place en termes de réseaux uniques sur une seule journée. Cependant, sur des périodes plus longues (par exemple sept jours), il enregistre plus de requêtes provenant de réseaux uniques que les autres TLD. Les noms d’hôtes les plus populaires au sein de .su sont associés à un jeu en ligne populaire de construction de mondes. Plus de la moitié des requêtes pour ce TLD proviennent des États-Unis, d’Allemagne et du Brésil.

Sécurité des e-mails : identification des TLD à haut risque

Les données les plus exploitables immédiatement par les équipes de sécurité proviennent de l’analyse de la sécurité des e-mails effectuée par Cloudflare. Ce service identifie les TLD présentant les pourcentages les plus élevés de messages malveillants et de spam. Les données sont basées sur l’analyse de l’en-tête « From: » des e-mails traités par le service de sécurité des e-mails dans le cloud de Cloudflare. Plusieurs TLD affichent des taux de malveillance supérieurs à 90 %. Le TLD .motorcycles arrive en tête avec 94,7 %. Cela signifie que 94,7 % de tous les e-mails provenant de ce TLD traités par le service ont été identifiés comme malveillants ou indésirables.

« Du point de vue de la sécurité des e-mails, notre liste des TLD les plus utilisés à des fins abusives peut certainement être utilisée pour prendre des décisions concernant les domaines ou les TLD à bloquer », a expliqué M. Belson. « Dans le cadre de vos activités normales, vous attendez-vous à recevoir de nombreux e-mails de clients ou de partenaires dans un domaine .motorcycles ou .zw ? Si ce n’est pas le cas, le risque de bloquer quelque chose d’important est probablement faible. » Il ajoute que les opérateurs et les gestionnaires de TLD devraient également surveiller les données relatives à leurs propres opérations : « Les opérateurs/gestionnaires de TLD pourraient vouloir garder un œil sur le graphique du volume de requêtes et le tableau de répartition géographique. Des anomalies dans ces indicateurs pourraient indiquer un abus potentiel. »

Transparence des certificats et détection des anomalies

Chaque page TLD dans Cloudflare Radar comprend des données sur la transparence des certificats (CT). Ces informations indiquent le volume d’émission de certificats TLS/SSL et leur répartition entre les autorités de certification (CA). Les pré-certificats servent de proxy pour le déploiement réel des certificats. « Un pré-certificat est un type spécial de certificat utilisé dans la CT qui permet à une CA d’enregistrer publiquement un certificat avant qu’il ne soit officiellement émis », explique M. Belson. « Les CA ne sont pas tenues d’enregistrer les certificats complets si les pré-certificats correspondants ont déjà été enregistrés, bien que beaucoup le fassent quand même. Il y a donc généralement plus de pré-certificats enregistrés que de certificats complets. »

Au-delà de la compréhension du mécanisme d’enregistrement des certificats, ces données ont des applications pratiques en matière de sécurité. « La répartition que nous présentons peut être utile pour suivre les activités malveillantes potentielles », note M. Belson. « Par exemple, une croissance anormale dans un TLD donné pourrait indiquer qu’un grand nombre de certificats sont émis en association avec un algorithme de génération de domaines, ces domaines étant utilisés dans le cadre d’une campagne de phishing ou de redirection malveillante. »

La domination persistante du .com

Malgré la disponibilité de plus de 1 400 TLD, le .com continue de dominer et représente plus de 60 % des requêtes DNS. Les statistiques sur le nombre de domaines confirment cette tendance. « Les statistiques sur le nombre de domaines suggèrent que le .com compte près d’un ordre de grandeur de plus de domaines enregistrés que le TLD le plus populaire après lui », fait savoir M. Belson. « Dans ces conditions, il est logique que le .com arrive en tête de la liste DNS Magnitude et des TLD pré-certifiés les plus populaires. » Les raisons de cette domination sont multiples. M. Belson a fait remarquer que bon nombre des nouveaux TLD ont eu du mal à s’imposer au fil des ans. Cela s’explique parfois par le fait que ces derniers TLD ont des prix nettement plus élevés. Une autre raison possible citée est que les internautes ont simplement pris l’habitude de considérer le .com comme la norme.

Comprendre l’utilisation des différents TLD peut être utile tant pour les organisations que pour les opérateurs de réseau. M. Belson a fait remarquer que la plupart des registraires de noms de domaine se contentent d’enregistrer les noms de domaine, sans fournir de contexte supplémentaire. Cloudflare dispose de son propre service d’enregistrement et ce service pourrait contribuer à sensibiliser le public, même si son impact s’étend à tous les internautes. Il a ajouté que ce service peut fournir aux futurs titulaires de noms de domaine des informations supplémentaires sur le quartier dans lequel ils s’apprêtent à emménager, pour ainsi dire : vont-ils rejoindre un TLD bien connu et très utilisé, ou un TLD moins connu et moins « sûr » ? « Cette décision peut avoir un impact sur la perception de leur domaine et peut potentiellement avoir des répercussions sur des éléments tels que la délivrance des e-mails », a déclaré M. Belson. « De plus, comme nous le faisons avec d’autres ensembles de données Cloudflare, la publication de ces informations peut contribuer à apporter une transparence supplémentaire sur les abus et les attaques potentiels qui seraient autrement plus difficiles à observer. »

Une enquête menée par Akamai montre que 60 % des entreprises réduisent leurs coûts d’assurance cyber grâce à une segmentation très fine de leur réseau.

La segmentation du réseau est une pratique exemplaire en matière de sécurité depuis des décennies, mais pour de nombreuses raisons, tous les déploiements n’ont pas pleinement adopté l’approche de la microsegmentation. Avec des attaques par rançongiciels de plus en plus sophistiquées et des cyberassureurs qui accordent une attention accrue à l’architecture réseau, la microsegmentation passe du statut d’option intéressante à celui d’impératif commercial. Une dernière étude d’Akamai s’est penchée sur la manière dont les entreprises abordent son adoption, les défis liés à sa mise en œuvre et les avantages concrets qu’elles en tirent. Les résultats font ressortir un écart important entre la sensibilisation et la mise en œuvre, mais montrent également des incitations financières et opérationnelles claires pour les équipes réseau disposées à effectuer la transition.

Les principales conclusions de cette étude pour laquelle 1 200 responsables de la sécurité et IT à travers le monde ont été interrogés sont les suivantes :

– 35 % des entreprises ont mis en œuvre la microsegmentation dans leur environnement réseau, alors que 90 % ont adopté une forme de segmentation ;

– Les entreprises dont le chiffre d’affaires dépasse 1 Md$ ont vu le temps de confinement des ransomwares réduit de 33 % après avoir mis en œuvre la microsegmentation ;

– 60 % des entreprises ont bénéficié de primes d’assurance moins élevées grâce à la maturité de leur segmentation ;

– 75 % des assureurs évaluent désormais la posture de segmentation lors de la souscription ;

– Les principaux obstacles à l’adoption demeurent la complexité du réseau (44 %), les lacunes en matière de visibilité (39 %) et la résistance opérationnelle (32 %) ;

– La moitié des entreprises qui n’ont pas encore adopté la microsegmentation prévoient de le faire dans les deux ans, tandis que 68 % des utilisateurs actuels envisagent d’augmenter leurs investissements.

« Je pense que la plus grande surprise dans ces données est l’efficacité de la microsegmentation lorsqu’elle est utilisée comme outil pour contenir les violations », a fait savoir à Network World Garrett Weber, field directeur technique pour la sécurité d’entreprise chez Akamai. « Nous considérons souvent la segmentation comme une solution à configurer une fois pour toutes, mais la microsegmentation, qui place les points de contrôle au niveau des charges de travail elles-mêmes, offre aux entreprises la possibilité de contenir rapidement les violations. »

Pourquoi la segmentation traditionnelle ne suffit pas

La microsegmentation applique des politiques de sécurité au niveau de chaque charge de travail ou application plutôt qu’au niveau du périmètre réseau ou entre de grandes zones réseau. M. Weber a mis au défi les administrateurs réseau qui estiment que leur segmentation nord-sud actuelle est adéquate. « Je les mettrais au défi d’essayer réellement d’évaluer et de comprendre la capacité des attaquants à se déplacer latéralement au sein des segments qu’ils ont créés », a-t-il déclaré. « Ils trouveront sans aucun doute un chemin à partir d’un serveur web, d’un terminal IoT ou d’un système vulnérable qui permettra à un attaquant de se déplacer latéralement et d’accéder à des informations sensibles au sein de l’environnement. » Les données corroborent cette évaluation. Les entreprises qui ont mis en œuvre la microsegmentation ont signalé de multiples avantages au-delà de la limitation des ransomwares. Il s’agit notamment de la protection des actifs critiques (74 %), d’une réponse plus rapide aux incidents (56 %) et d’une protection contre les menaces internes (57 %).

Mythes et idées reçues sur la microsegmentation

Le rapport détaille plusieurs raisons pour lesquelles les entreprises n’ont pas correctement déployé la microsegmentation. La complexité du réseau arrive en tête des obstacles à la mise en œuvre (44 %), mais M. Weber remet en question la légitimité de cet obstacle. « De nombreuses entreprises estiment que leur réseau est trop complexe pour la microsegmentation, mais lorsque nous examinons leur infrastructure et la manière dont les applications sont développées et déployées, nous constatons généralement que les solutions de microsegmentation sont mieux adaptées aux réseaux complexes que les approches de segmentation traditionnelles », explique M. Weber. « On pense souvent à tort que les solutions de microsegmentation dépendent d’une plateforme de virtualisation ou ne peuvent pas prendre en charge divers déploiements cloud ou Kubernetes, mais les solutions de microsegmentation modernes sont conçues pour simplifier la segmentation du réseau dans des environnements complexes. » Une autre idée fausse courante est que la mise en œuvre de telles solutions aura un impact sur les performances des applications et pourrait entraîner des pannes en raison d’une mauvaise création de politiques. « Les solutions de microsegmentation modernes sont conçues pour minimiser les impacts sur les performances et fournir les workflows et les expériences utilisateur appropriés pour mettre en œuvre en toute sécurité des politiques de sécurité à grande échelle », explique M. Weber.

Des bénéfices pour les usages métiers

L’assurance cyber est apparue comme un facteur inattendu favorisant l’adoption de la microsegmentation. Le rapport indique que 85 % des sociétés qui l’utilisent trouvent les rapports d’audit plus faciles à réaliser. Parmi celles-ci, 33 % ont déclaré avoir réduit les coûts liés à l’attestation et à l’assurance. Plus important encore, 74 % estiment qu’une segmentation plus forte augmente les chances d’obtenir l’approbation d’une demande d’indemnisation. Pour les équipes réseau ayant du mal à justifier l’investissement auprès de la direction, l’angle de l’assurance peut offrir des avantages financiers concrets : 60 % des répondants ont déclaré avoir bénéficié de réductions de primes grâce à l’amélioration de leur posture de segmentation. Au-delà des économies réalisées sur les assurances et d’une réponse plus rapide aux ransomwares, M. Weber recommande aux administrateurs réseau de suivre plusieurs indicateurs de performance opérationnelle afin de démontrer la valeur ajoutée continue. La réduction de la surface d’attaque des applications ou des environnements critiques peut fournir une mesure claire de la posture de sécurité. Les équipes doivent également surveiller les ports et les services couramment utilisés à des fins malveillantes, tels que SSH et Remote Desktop. L’objectif est de suivre la part de ce trafic qui est analysée et contrôlée par la politique. Pour les entreprises qui intègrent la microsegmentation dans leurs playbooks SOC, le temps nécessaire à l’identification et au confinement des violations peut offrir une mesure directe de l’amélioration de la réponse aux incidents.

L’IA comme facilitateur d’adoption

En 2025, aucune conversation technologique ne peut être complète sans mentionner l’IA. Pour sa part, Akamai investit dans ce domaine afin d’améliorer l’expérience utilisateur grâce à la microsegmentation. M. Weber a souligné trois domaines spécifiques dans lesquels elle améliore l’expérience en la matière. Premièrement, l’IA peut identifier et étiqueter automatiquement les charges de travail. Pour ce faire, elle analyse les modèles de trafic, les processus en cours d’exécution et d’autres points de données. Cela élimine le travail de classification manuelle. Deuxièmement, l’IA aide à recommander des politiques de sécurité plus rapidement et avec plus de précision que la plupart des administrateurs réseau et des propriétaires d’applications ne peuvent le faire manuellement. Cette capacité aide les organisations à mettre en œuvre des politiques à grande échelle. Troisièmement, le traitement du langage naturel par les assistants IA aide les utilisateurs à exploiter et à comprendre la quantité importante de données collectées par les solutions de microsegmentation. Cela fonctionne quel que soit leur niveau d’expérience avec la plateforme.

Des étapes de mise en œuvre

Selon l’enquête, 50 % des entreprises n’ayant pas encore adopté la microsegmentation prévoient de la mettre en œuvre d’ici deux ans. Pour celles qui souhaitent l’implémenter efficacement, le rapport présente quatre étapes clés :

– S’appuyer sur une visibilité approfondie et continue en cartographiant les charges de travail, les applications et les modèles de trafic en temps réel afin de mettre en évidence les dépendances et les risques avant de concevoir des politiques ;

– Concevoir des politiques au niveau de la charge de travail en appliquant des contrôles précis qui limitent les mouvements latéraux et appliquent les principes du zero trust dans les environnements hybrides et cloud ;

– Simplifier le déploiement grâce à une architecture évolutive en adoptant des solutions intégrant la segmentation dans l’infrastructure existante sans nécessiter une refonte complète du réseau ;

– Renforcer la gouvernance et l’automatisation en alignant la segmentation sur les opérations de sécurité et les objectifs de conformité, en utilisant l’automatisation pour soutenir l’application et accélérer la maturité.

La dernière itération Flamingo du framework open source en gestion d’infrastructure cloud supprime certains éléments obsolètes et apporte des améliorations notables sur la sécurité.

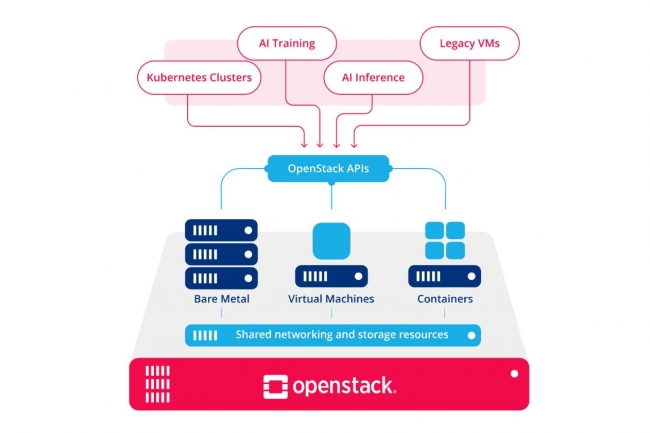

15 ans après sa création, Openstack opère un grand chantier pour combler sa dette technique. A l’occasion de sa version Flamingo, le framework open source en gestion d’infrastructure cloud supprime en effet les dépendances Eventlet dans l’ensemble de ses composants. Eventlet est une bibliothèque de concurrence (concurrent library) permettant l’exécution simultanée de plusieurs tâches ou processus en utilisant des ressources identiques ou différentes. Elle a…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?